Numai în luna ianuarie 2025, NIST a primit un număr impresionant de 4 085 de vulnerabilități, ceea ce reprezintă un început de an cu un risc extrem de ridicat, pe măsură ce crește numărul amenințărilor exploatate activ. Printre acestea, CVE-2025-21298 este o vulnerabilitate RCE (remote code execution) zero-click în Microsoft Windows OLE cu un scor CVSS de 9,8. Această deficiență de securitate permite atacatorilor să compromită sistemele prin simplul fapt că îi păcălesc pe utilizatori să previzualizeze un e-mail RTF malițios în Outlook - fără a fi nevoie de niciun clic.

În acest blog, disecăm nuanțele tehnice ale acestei vulnerabilități, explorăm modul în care OPSWAT MetaDefender Core atenuează astfel de amenințări de tip zero-day și oferă recomandări utile pentru întreprinderi.

Înțelegerea vulnerabilității

Exploatarea unei tehnici de atac Zero-Click

Un atac zero-click exploatează vulnerabilitățile software pentru a lansa un atac fără nicio interacțiune din partea utilizatorului. Aceasta înseamnă că pot fi instalate programe malware sau pot fi efectuate alte acțiuni malițioase pe dispozitivul unui utilizator fără ca ținta să dea vreodată clic pe un link, să deschidă un fișier sau să întreprindă vreo acțiune, ceea ce îl face deosebit de periculos și dificil de detectat.

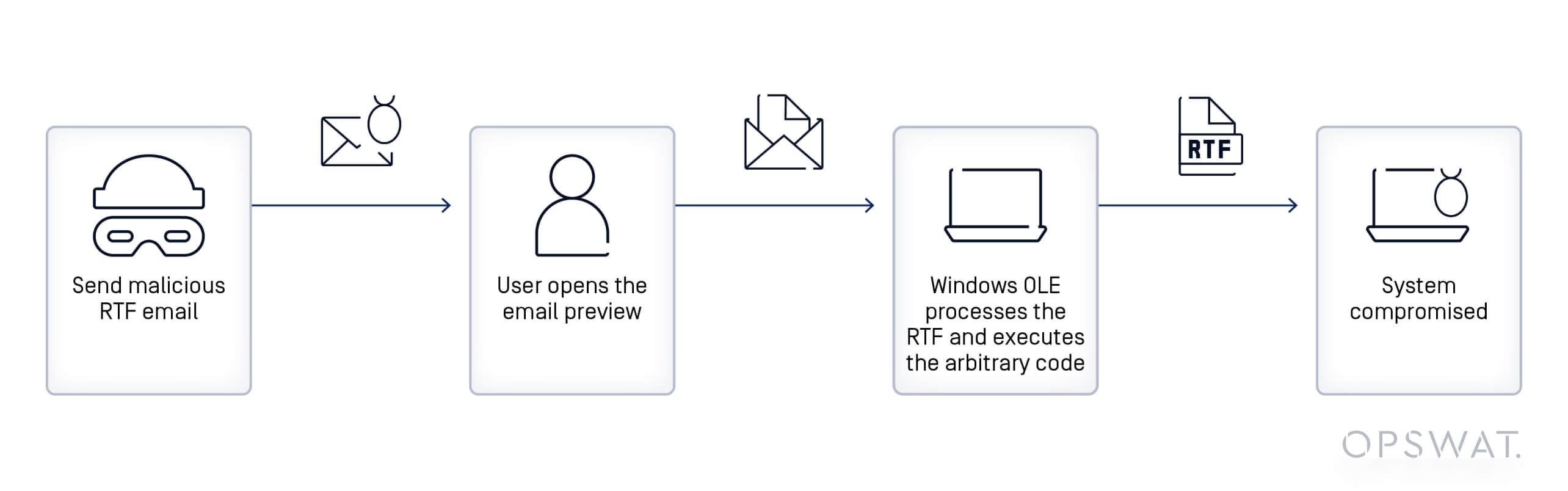

CVE-2025-21298 Flux de atac

Vulnerabilitatea există în cadrul sistemului Windows OLE, în special în ole32.dll bibliotecă UtOlePresStmToContentsStm funcție. Această funcție gestionează conversia datelor în cadrul structurilor de stocare OLE, dar conține o problemă de corupție a memoriei pe care atacatorii o pot exploata pentru a executa cod arbitrar.

Atacatorul trimite prin e-mail un document RTF special creat care conține obiecte OLE rău intenționate. Când ajunge pe sistemul victimei, clientul de e-mail procesează atașamentul atunci când destinatarul deschide sau previzualizează mesajul în Microsoft Outlook. Sistemul Windows OLE interacționează cu obiectele încorporate, utilizând sistemul vulnerabil UtOlePresStmToContentsStm pentru procesarea OLE.

În timpul acestei faze, funcția încearcă să convertească datele din cadrul structurilor de stocare OLE, ceea ce duce la coruperea memoriei. Această corupere a memoriei permite RCE, oferind atacatorilor posibilitatea de a executa comenzi arbitrare pe sistemul compromis cu aceleași privilegii ca și utilizatorul curent.

Un exploit proof-of-concept pentru CVE-2025-21298 a fost deja publicat pe GitHub pentru a reproduce acest atac.

Prevenirea Vulnerabilității Zero-Day cu OPSWAT MetaDefender Core

Vulnerabilitățile de tip zero-day reprezintă cele mai dificile amenințări în securitatea cibernetică modernă, deoarece apar pe neașteptate și pot fi exploatate înainte ca furnizorii să aibă timp să lanseze patch-uri. Aceste defecte critice permit adesea compromiterea imediată a sistemului, oferind apărătorilor un timp minim pentru a reacționa. CVE-2025-21298 este o vulnerabilitate zero-day deosebit de periculoasă.

OPSWAT MetaDefender Core este poziționat în fruntea detecției și prevenirii amenințărilor avansate, oferind o abordare multistratificată a securității, care este deosebit de eficientă împotriva atacurilor de tip zero-day precum CVE-2025-21298. Acesta utilizează MetaScan™ Multiscanning, Deep CDR™ și Adaptive Sandbox pentru a detecta și neutraliza amenințările înainte ca acestea să poată ajunge la sistemele critice.

Ca primă linie de apărare, MetaScan Multiscanning scanează atașamentul de e-mail care conține fișierul RTF malițios. Cinci din cele 34 de motoare pot detecta CVE-2025-21298.

În continuare, Deep CDR igienizează proactiv fișierele prin eliminarea elementelor potențial rău intenționate, păstrând în același timp capacitatea de utilizare a fișierului. Pentru a reduce riscurile asociate cu CVE-2025-21298, activăm mai întâi "Remove Embedded Object" pentru RTF în panoul de configurare Deep CDR .

Odată activat, Deep CDR identifică acest obiect încorporat ca fiind un nod suspect și elimină RTF-ul.

În timp ce Deep CDR se concentrează pe eliminarea obiectelor malițioase și igienizarea fișierelor, Adaptive Sandbox oferă un nivel suplimentar de protecție prin utilizarea detonării bazate pe emulație pentru a analiza comportamentele malițioase și IOC (indicatorii de compromis).

Recomandări de punere în aplicare

- Implementați Deep CDR la gateway-urile de e-mail pentru a igieniza toate fișierele primite cu RTF-uri încorporate.

- Configurați Adaptive Sandbox pentru detonarea în siguranță a fișierelor suspecte înainte de livrare.

- Implementarea unei monitorizări cuprinzătoare a potențialelor tentative de exploatare.

De ce companiile au încredere în OPSWAT pentru Advanced Threat Detection și prevenirea Advanced Threat Detection

Organizații din diverse industrii, inclusiv finanțe, sănătate și infrastructură critică, se bazează pe OPSWAT MetaDefender Core pentru:

- Protecție Zero-Day lider în industrie: Măsurile avansate de securitate precum Deep CDR și Adaptive Sandbox oferă o apărare de neegalat împotriva amenințărilor emergente.

- Sprijin pentru respectarea reglementărilor: Soluțiile OPSWAT ajută la respectarea standardelor de securitate precum GDPR, HIPAA și NIST prin asigurarea unor politici stricte de igienizare a fișierelor.

- Integrare perfectă cu infrastructura de securitate existentă: MetaDefender Core se integrează cu SIEM-uri, firewall-uri și platforme de protecție a punctelor finale pentru detectarea și prevenirea completă a amenințărilor.

- Scalabilitate pentru mediile enterprise: Proiectat pentru a gestiona volume mari de date, asigurând securitatea fără a compromite performanța.

Gânduri de încheiere

CVE-2025-21298 reprezintă o amenințare serioasă pentru organizații, dar cu măsuri de securitate proactive, companiile pot preveni breșe catastrofale. OPSWAT MetaDefender Core, cu capacitățile sale Deep CDR, MetaScan Multiscanning și Adaptive Sandbox , oferă protecție de ultimă oră împotriva exploatărilor de tip zero-day. Prin implementarea strategiilor de securitate pe mai multe niveluri și prin utilizarea tehnologiilor avansate de prevenire a amenințărilor OPSWAT, organizațiile pot neutraliza în mod eficient amenințările cibernetice emergente și își pot proteja activele critice.