ul de detectare zero-day pentru MetaDefender Core

Activați analiza dinamică a fișierelor și detectarea comportamentală a amenințărilor

direct în Core — fără a fi necesară o infrastructură nouă.

- Instalare în câteva minute

- Nu este necesară nicio integrare suplimentară

- Utilizează politicile existente

Detectare unificată zero-day

Nivelul 1: Reputația amenințărilor

Expunerea rapidă a amenințărilor cunoscute de tip „

”

Opriți valul de amenințări cunoscute.

Verifică adresele URL, IP-urile și domeniile în timp real sau offline pentru a detecta malware, phishing și botneturi.

Blochează reutilizarea infrastructurii și a malware-ului de bază și obligă atacatorii să rotească indicatorii de bază.

Stratul 2: Analiza dinamică

Descoperă amenințările necunoscute d

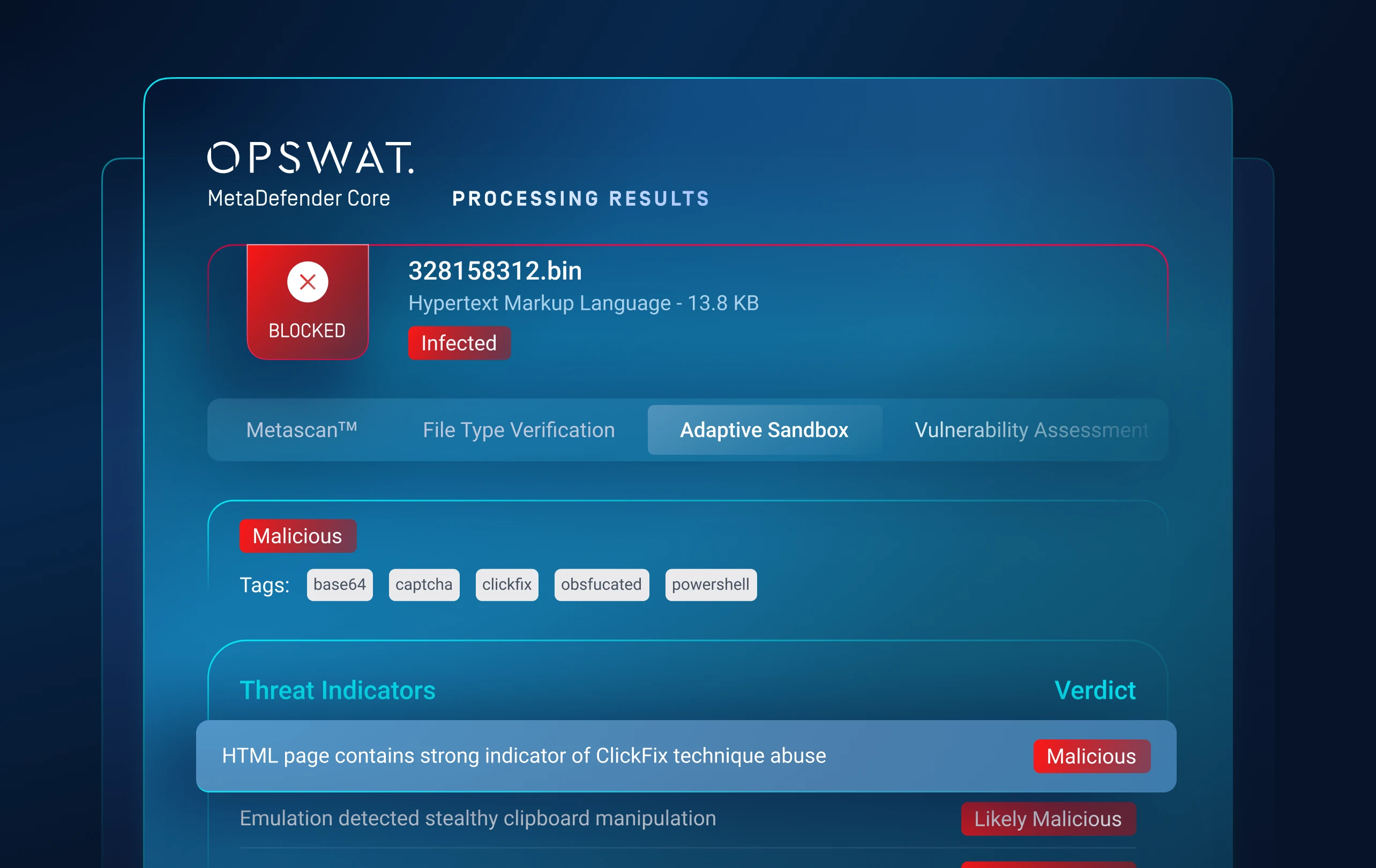

Detectează malware-ul evaziv care se ascunde de sandbox-urile tradiționale.

Un sandbox bazat pe emulare analizează fișierele pentru a detecta amenințări ascunse, cum ar fi ransomware.

Expone artefacte, lanțuri de încărcare, logica scripturilor și tactici de evitare.

Nivelul 3: Evaluarea amenințărilor

Prioritizați amenințările

Reduceți oboseala provocată de alerte.

Nivelurile de risc ale amenințărilor sunt clasificate pentru a evidenția rapid amenințările prioritare în timp real.

Nivelul 4: Vânătoarea de amenințări

Identificați campaniile malware „

”

Căutare de similitudini prin învățare automată

Corelarea modelelor de amenințări compară amenințările necunoscute cu malware-ul cunoscut, tacticile, infrastructura și multe altele.

Descoperă familiile și campaniile de malware, forțând atacatorii să-și revizuiască tacticile și infrastructura.

Începeți în 3 pași simpli

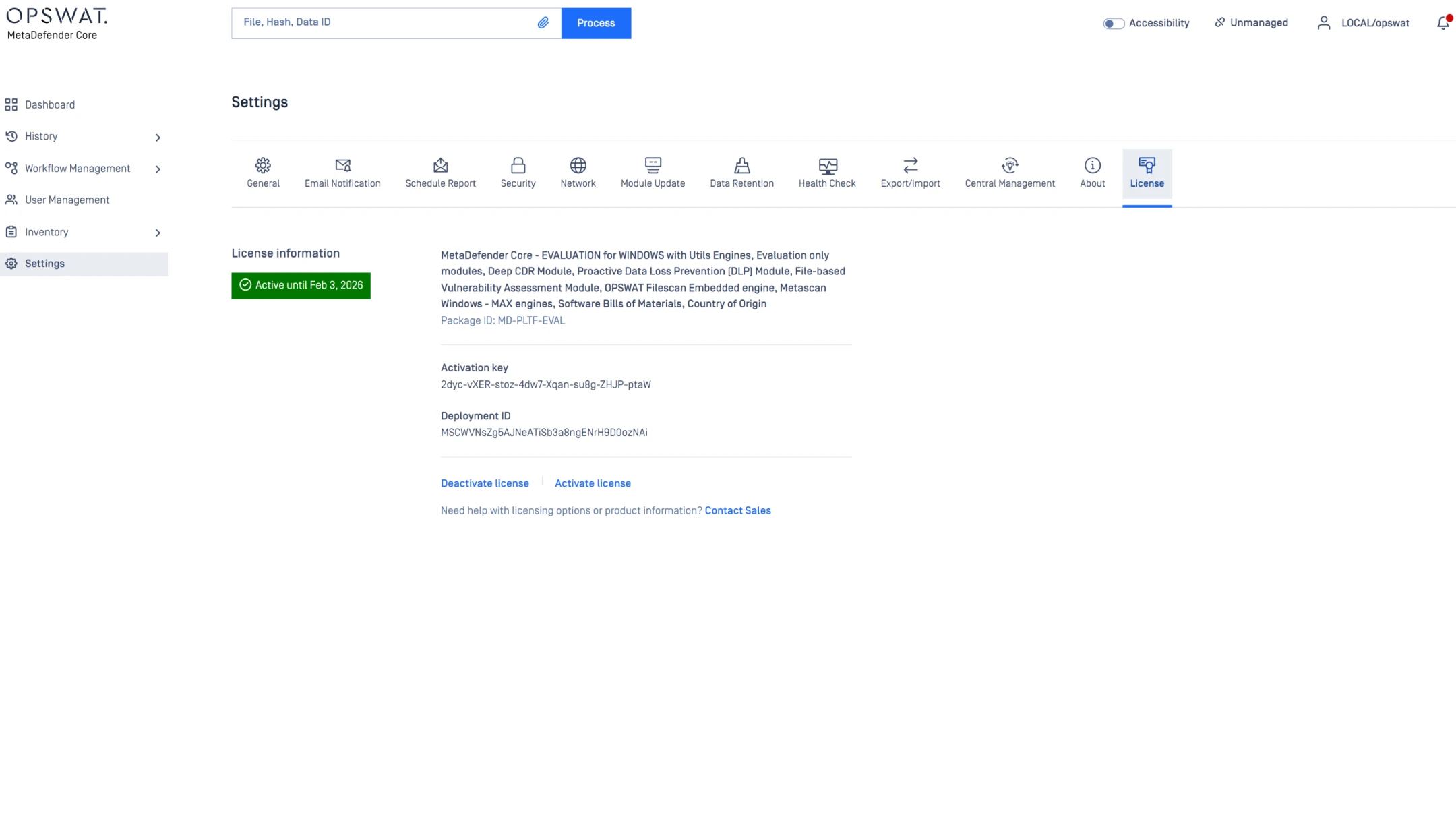

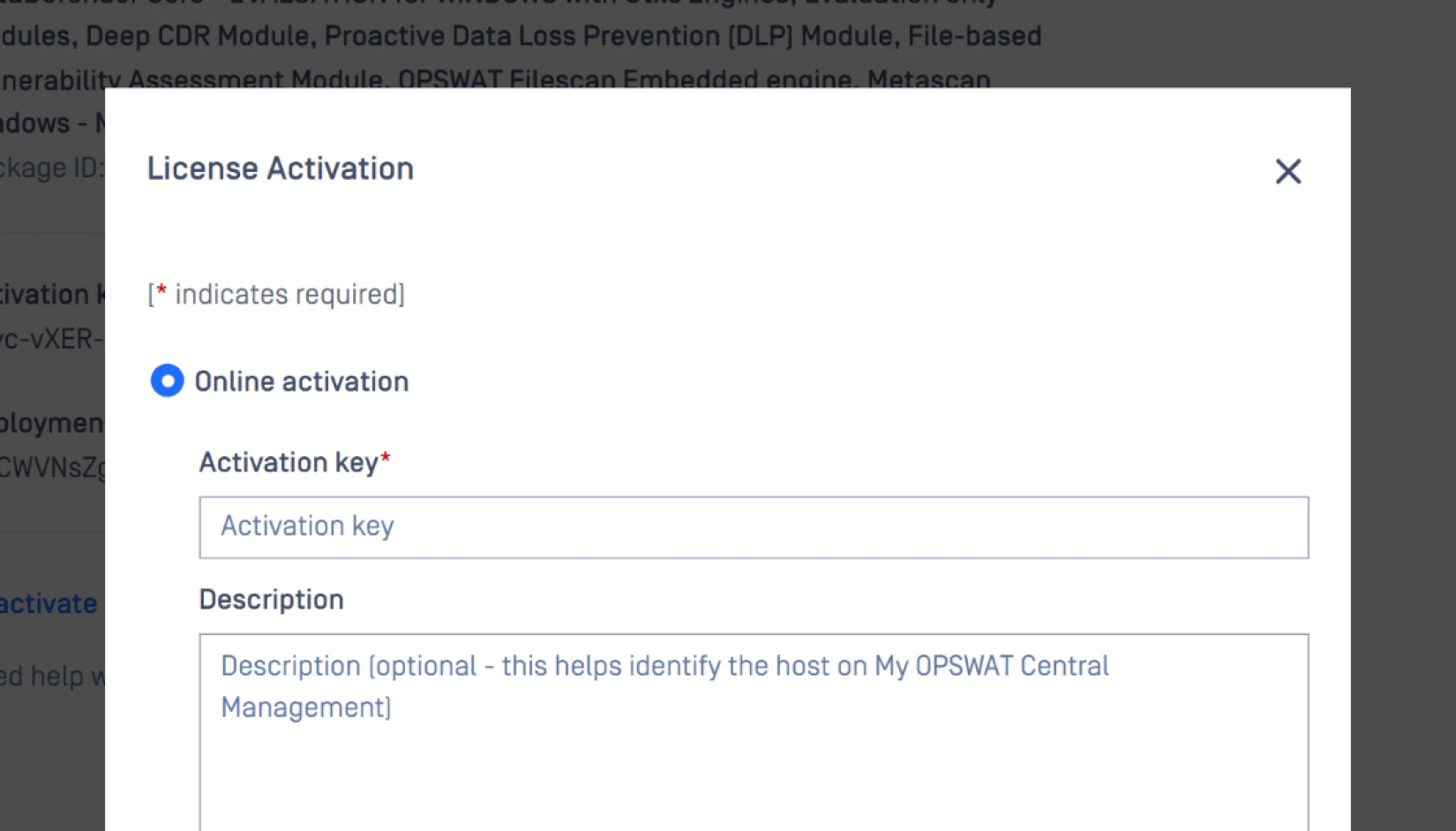

Activați integrarea

Adăugați API pentru a activa Adaptive Sandbox Threat Intelligence încorporat.

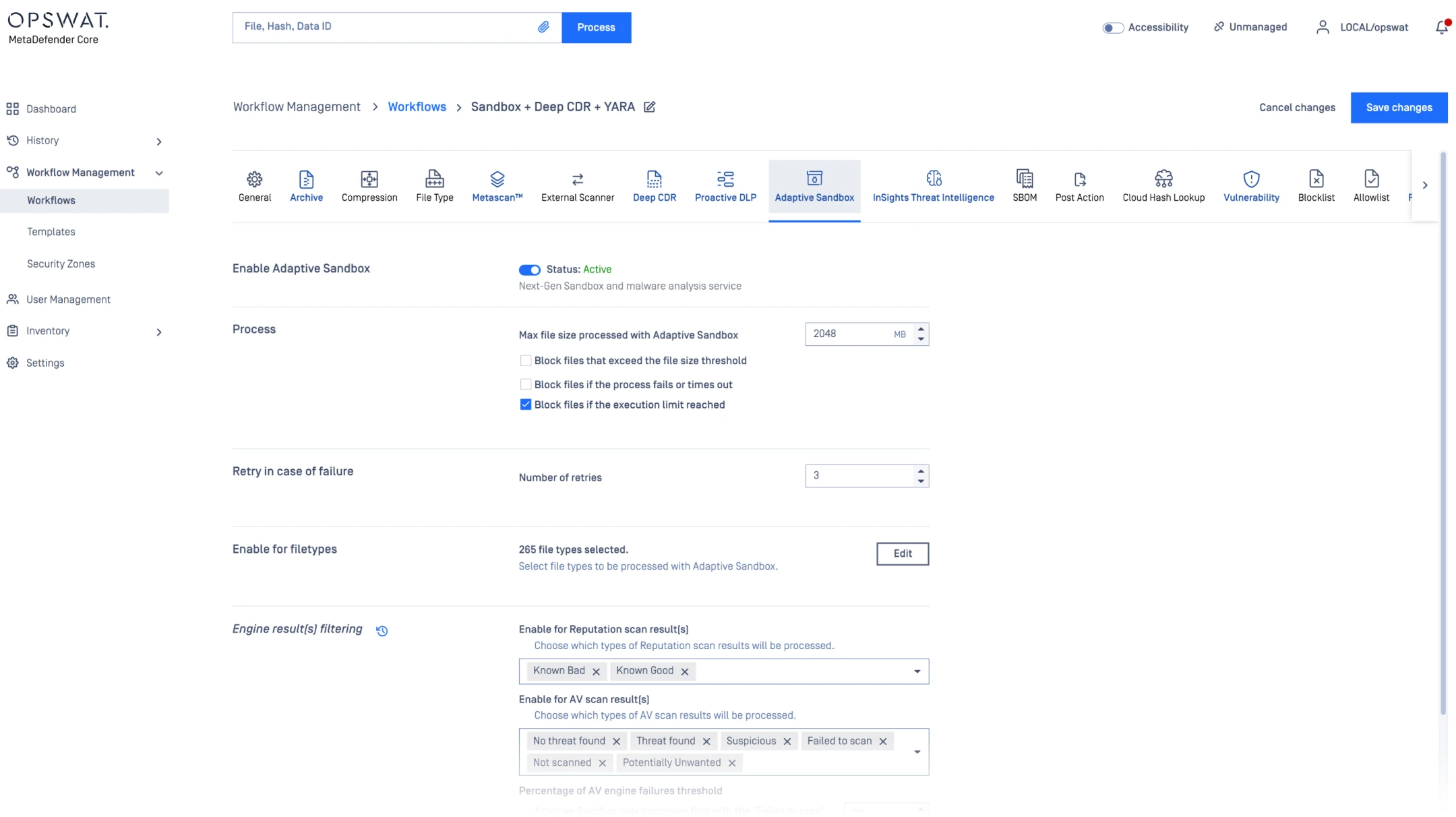

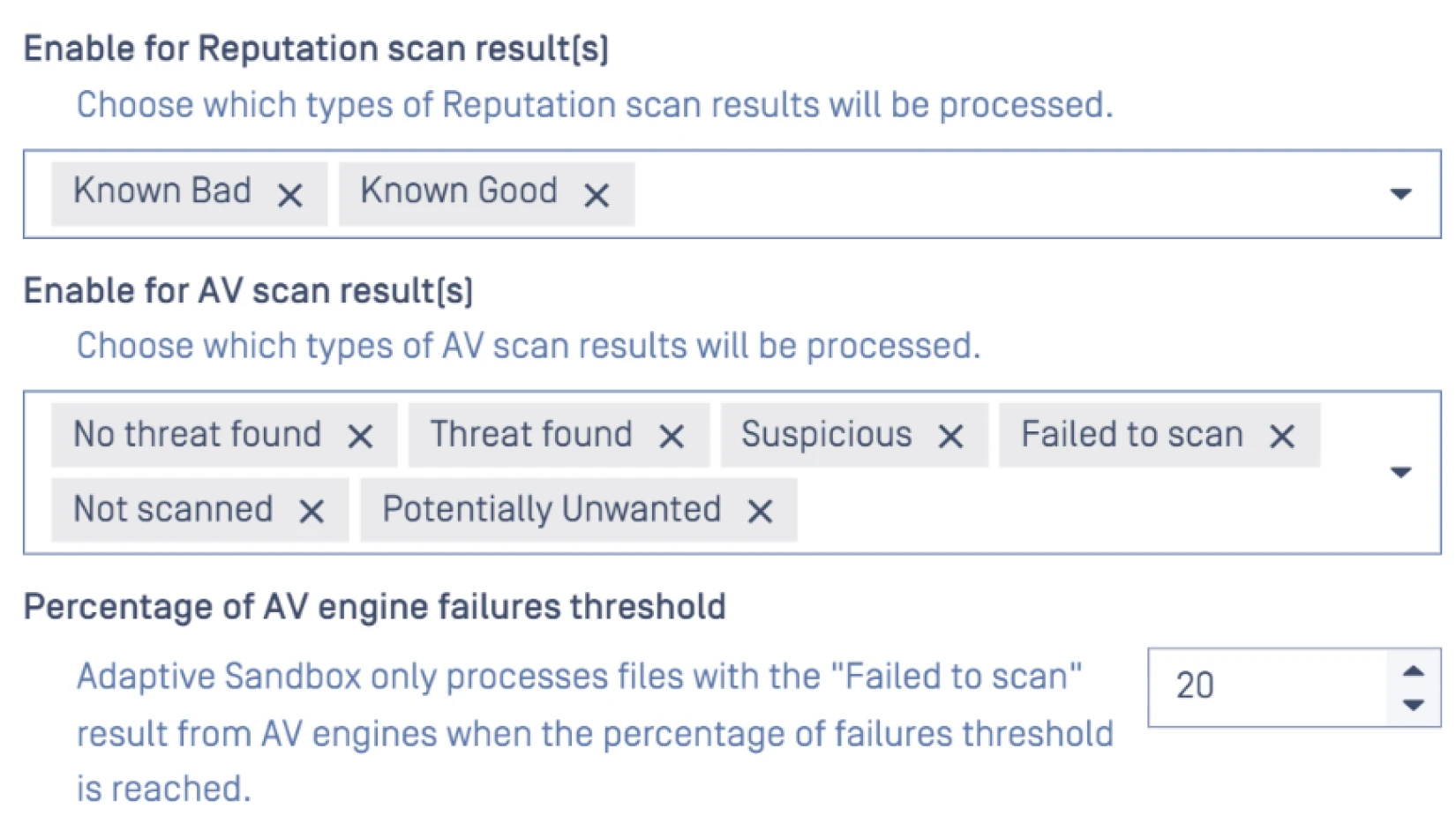

Configurați politicile

Selectați tipurile de fișiere sau categoriile de risc care vor fi trimise automat pentru analiză dinamică.

Vizualizați rezultatele

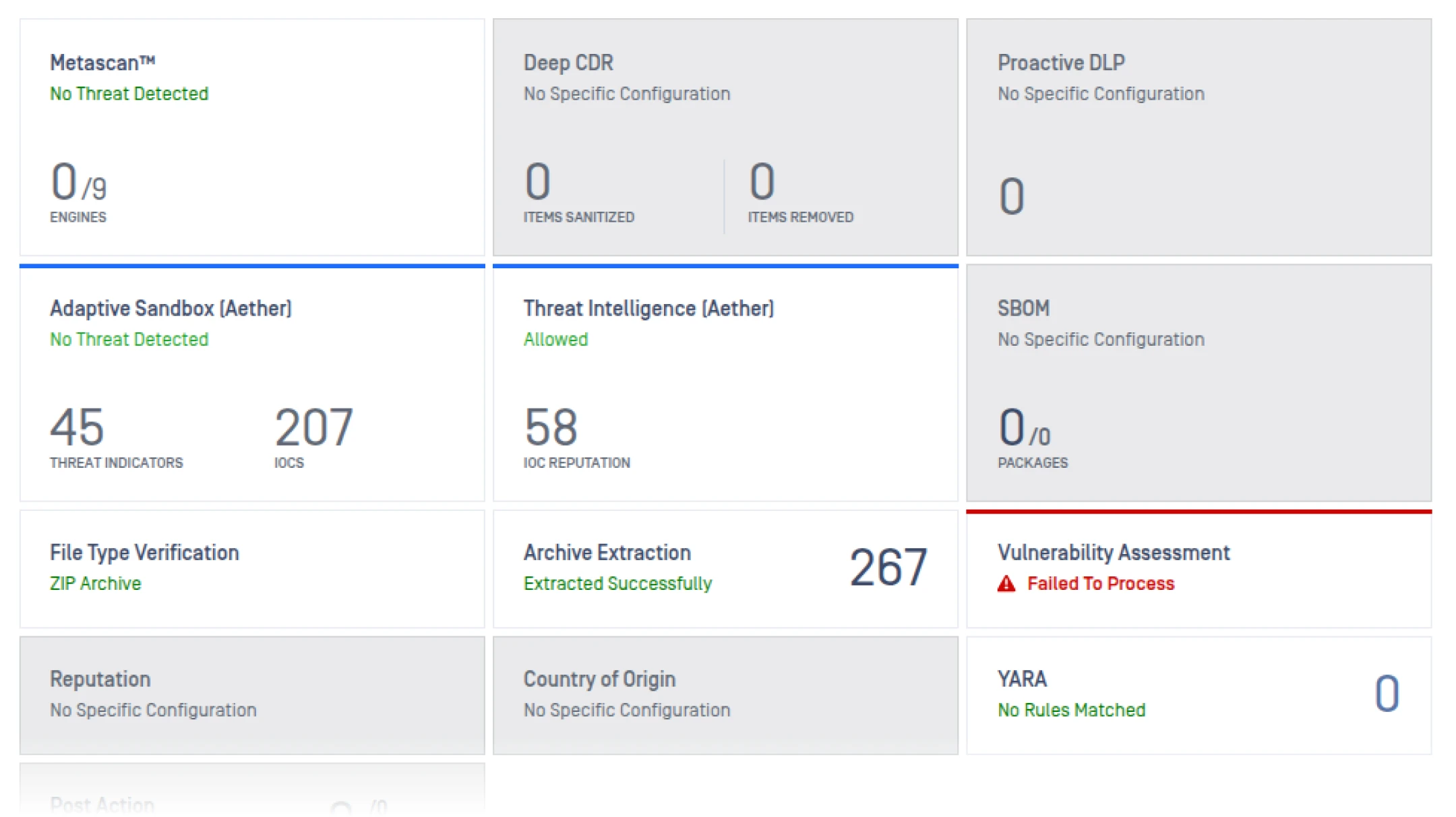

Vizualizați verdictele sandbox, scorurile de amenințare și IOC-urile direct în Core .

- Pas 1

- Pas 2

- Pas 3

încorporat și la distanță CaracteristiciSandbox Adaptive

Tabelul următor prezintă setul de caracteristici ale motorului Adaptive Sandbox și încorporat. Acesta nu include caracteristicile platformei, cum ar fi API , ACL (Access Control List) configurabil, integrarea OAuth, feedback syslog CEF (Common Event Format) etc.

Vă rugăm să ne contactați pentru a rezerva o prezentare tehnică și pentru a obține o prezentare generală a tuturor caracteristicilor și capacităților platformei.

Asistență pentru conformitatea cu cerințele de reglementare

Pe măsură ce atacurile cibernetice și actorii care le execută devin din ce în ce mai sofisticați, organismele de reglementare din întreaga lume pun în aplicare reglementări pentru a se asigura că infrastructura critică face ceea ce este necesar pentru a rămâne sigură.

Resurse recomandate

MetaDefender pentru Cloud

Sondaj SANS 2025 privind detectarea și răspunsul

2025 Raportul OPSWAT privind peisajul amenințărilor

Întrebări frecvente

Este modulul sandbox încorporat în MetaDefender Core atunci când doriți o analiză zero-day strâns legată de Core existente (ICAP, chioșcuri, e-mail, MFT), în special în locații reglementate sau izolate. Alegeți Aether dacă doriți interfața de utilizare complet autonomă pentru analiză și fluxuri de lucru TI mai ample.

Utilizați declanșatoare Core (macrocomenzi, scripturi, obiecte încorporate, conținut activ) pentru a redirecționa automat doar cele 2-3% riscante pentru menținerea vitezei de transfer a emulației, fără a pierde vectorii ascunși din etapa întâi. Aceasta poate fi utilizată și manual pentru a analiza comportamentul unui fișier.

Actualizări independente ale logicii de detectare (acoperire mai rapidă), validarea offline a certificatelor pentru operațiuni izolate, acoperire extinsă a tipurilor de fișiere/programelor de instalare și decodare dublă Base64, astfel încât să puteți ține pasul cu evaziunile fără a fi nevoie de actualizări complete.

Server Yes-Linux (RHEL/Rocky) local, fără dependență de ieșire în modul offline, opțiuni minime de ieșire și conexiune REST simplă la Core existent. Proiectat pentru OT/ICS și rețele clasificate.

Triage mai precis (mai puține escaladări), identificarea mai rapidă a cauzei principale (scripturi decodificate/încărcătoare despachetate) și IOC-uri gata de acțiune care îmbogățesc regulile și manualele SIEM.