Explozia Cleo: Un apel la trezire pentru securitatea transferului de fișiere

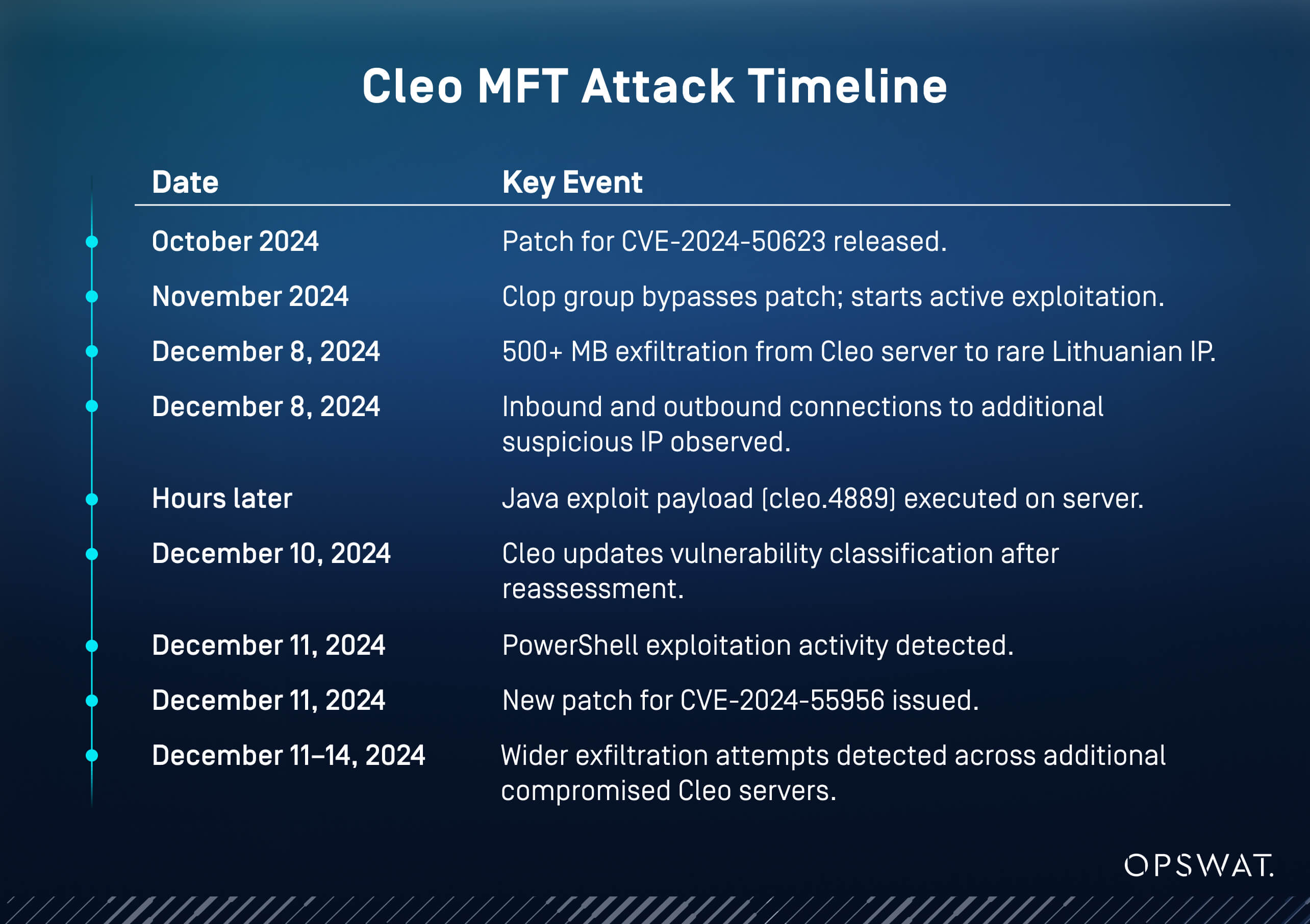

În decembrie 2024, cercetătorii în domeniul securității cibernetice au descoperit o vulnerabilitate alarmantă de execuție de cod de la distanță (RCE) de tip zero-day în produsele de transfer de fișiere gestionate de Cleo, după cum a raportat pentru prima dată CSO Online.

Atacatorii au exploatat în mod activ această deficiență în mediul natural, ocolind chiar și patch-urile emise recent. În ciuda actualizărilor de securitate inițiale ale Cleo, actorii amenințători au reușit să continue compromiterea sistemelor actualizate, dezvăluind deficiențe adânc înrădăcinate în gestionarea fișierelor de bază, validarea intrărilor și rezistența platformei.

Acest ultim incident face parte dintr-o tendință îngrijorătoare: soluțiile gestionate de transfer de fișiere au devenit ținte principale pentru atacurile cibernetice sofisticate. Aceste platforme, responsabile pentru transferul securizat de fișiere cu date extrem de sensibile prin canale de încredere, reprezintă un punct de intrare atractiv pentru atacatori.

O breșă într-un mediu MFT (managed file transfer) poate declanșa rezultate catastrofale, de la scurgeri de date sistemice și încălcări ale reglementărilor până la întreruperi operaționale în sectoare de infrastructură critică, toate acestea putând cauza daune grave reputației.

Secure MFT nu mai este opțional în mediile de infrastructură critică. Organizațiile trebuie să treacă dincolo de patch-uri reactive și soluții antivirus unice. În schimb, organizațiile trebuie să adopte arhitecturi de securitate proactive, multistrat, avansate, concepute special pentru a apăra operațiunile MFT împotriva amenințărilor moderne.

În prezent, următoarele nu mai sunt bune practici, ci necesități operaționale:

Consolidarea rezilienței

Organizațiile trebuie să implementeze măsuri de securitate pentru a se recupera rapid în urma încălcărilor sau întreruperilor, minimizând impactul și timpul de inactivitate.

Menținerea guvernanței centralizate

Controlul central asupra transferurilor de fișiere, a accesului utilizatorilor și a urmelor de audit este esențial pentru vizibilitate și conformitate.

Punerea în aplicare a transferurilor bazate pe politici și a normelor de securitate

Transferurile de fișiere trebuie să urmeze reguli automate, predefinite, pentru a preveni erorile umane și a asigura coerența.

Aplicarea măsurilor de prevenire a amenințărilor pe mai multe niveluri

Motoarele antivirus unice nu mai sunt o opțiune sigură; motoarele AV multiple au șanse mult mai mari de a detecta și neutraliza amenințările cibernetice.

În interiorul breșei Cleo: Cum au exploatat atacatorii slăbiciunile MFT

La sfârșitul anului 2024, cercetătorii în domeniul securității au identificat exploatarea activă a unei vulnerabilități critice de execuție de cod de la distanță de tip zero-day în produsele Cleo de transfer gestionat de fișiere. Soluțiile afectate includeau Cleo LexiCom, Cleo VLTrader și Cleo Harmony, utilizate pe scară largă în mediile întreprinderilor.

Cleo LexiCom este un client MFT bazat pe desktop pentru conectarea la principalele rețele de tranzacționare. Cleo VLTrader oferă capabilități MFT la nivel de server pentru întreprinderile mijlocii, în timp ce Cleo Harmony vizează satisfacerea nevoilor de integrare și transfer securizat de fișiere ale întreprinderilor mari.

Chiar și după ce a fost emis un patch de securitate inițial în octombrie 2024, atacatorii au continuat să țintească cu succes sistemele Cleo, exploatând punctele slabe care nu au fost abordate pe deplin, după cum a raportat Darktrace în decembrie 2024.

Echipele de securitate au îndemnat organizațiile să deconecteze imediat serverele afectate de la internet și să implementeze măsuri temporare de atenuare în așteptarea unei soluții mai complete.

Trei elemente tehnice cheie ale atacului au inclus:

- Exploatarea unei vulnerabilități de încărcare a fișierelor pentru scrierea neautorizată a fișierelor

- Introducerea de fișiere malițioase în folderul "Autorun", declanșând executarea automată

- Exploatarea funcției autorun pentru a implementa un lanț de sarcini utile care implică arhive ZIP, fișiere de configurare XML și comenzi PowerShell malițioase

Investigațiile ulterioare au evidențiat semne ale unor tactici avansate ale atacatorilor, cum ar fi recunoașterea Active Directory, ștergerea ascunsă a fișierelor și implementarea unui backdoor Java personalizat cunoscut sub numele de Cleopatra.

Efecte imediate observate:

- Executarea codului de la distanță pe serverele vulnerabile

- Accesul neautorizat la date sensibile privind afacerile și clienții

- Compromiterea întregului sistem care permite mișcarea laterală în mediile de rețea

Această încălcare a ilustrat modul în care incapacitatea de a elimina complet vulnerabilitățile bazate pe fișiere, în ciuda aplicării continue de patch-uri, poate duce la exploatarea persistentă a sistemelor critice ale întreprinderilor.

De ce platformele MFT sunt acum principalele ținte ale atacurilor cibernetice

Încălcarea Cleo nu este un incident izolat. În ultimii câțiva ani, sistemele gestionate de transfer de fișiere au devenit ținte principale pentru actorii cu amenințări sofisticate. Fișierele sensibile schimbate prin intermediul acestor platforme sunt adesea strâns legate de operațiunile comerciale, datele clienților sau informațiile reglementate, ceea ce face ca recompensa pentru compromiterea cu succes să fie extrem de mare.

Cazurile anterioare foarte mediatizate, cum ar fi MOVEit Transfer, Accellion File Transfer Appliance și Fortra GoAnywhere, arată un model consecvent: actorii de amenințare se concentrează pe tehnologiile de transfer de fișiere ca punct strategic de intrare în rețelele întreprinderilor.

Incidentul Cleo întărește faptul că chiar și organizațiile cu sisteme actualizate și cu patch-uri sunt în pericol dacă soluțiile MFT nu sunt concepute cu principii de securitate integrate, pe mai multe niveluri.

De ce platformele MFT sunt ținte atât de valoroase:

- Datele sensibile aflate în mișcare includ adesea acreditări, informații personale confidențiale, înregistrări financiare și proprietate intelectuală

- Relațiile de încredere cu părțile interesate interne și externe amplifică impactul potențial al încălcărilor

- Încălcarea unui nod de transfer de fișiere de încredere poate oferi puncte de intrare pentru exploatarea mai largă a rețelei

Pentru a se apăra împotriva amenințărilor cibernetice, securitatea MFT trebuie să treacă de la un model reactiv la o arhitectură rezistentă și proactivă. Prevenirea, detectarea și răspunsul nu ar trebui tratate ca etape separate. În schimb, acestea trebuie să fie integrate în proiectarea de bază a soluției de transfer de fișiere gestionate în sine.

Încălcările recente, inclusiv cele care implică software-ul Cleo, reflectă un model mai larg de atacatori care vizează instrumente de încredere. Incidentul Hertz a expus identitățile clienților și a demonstrat riscurile vulnerabilităților transferului de fișiere de la terți. Acesta arată ce se poate întâmpla atunci când organizațiile se bazează pe soluții externe fără o securitate continuă, pe mai multe niveluri. O astfel de neglijență poate expune organizațiile la încălcări grave ale securității datelor și la riscuri reputaționale.

Construirea unor apărări rezistente pentru transferul de fișiere cu MetaDefender Managed File Transfer MFT)

Explozia Cleo evidențiază nevoia de soluții MFT care nu se bazează doar pe patch-uri, ci sunt construite de la zero cu controale de securitate multistrat. MetaDefender Managed File Transfer MFT) este proiectat pentru medii de securitate în care controlul transferului bazat pe politici, prevenirea amenințărilor pe mai multe niveluri, guvernanța centralizată și izolarea strictă a zonelor sunt esențiale.

Mai multe funcționalități ale MetaDefender Managed File Transfer MFT) abordează în mod direct punctele slabe expuse în breșa Cleo:

1. Prevenirea exploatării inițiale

Securizarea primelor puncte de contact este esențială. MetaDefender Managed File Transfer MFT) consolidează controalele de acces pentru a bloca intrările neautorizate înainte ca atacatorii să poată încărca fișiere rău intenționate sau să pătrundă în rețea.

- ControlulSecure : restricționează accesul MetaDefender Managed File Transfer MFT) la rețelele interne de încredere sau securizate prin VPN. Acest lucru împiedică expunerea directă la atacatori externi care încearcă să încarce sarcini utile rău intenționate.

- Autentificare multifactorială (MFA): Aplică un nivel suplimentar de verificare a utilizatorului. Chiar dacă credențialele sunt furate, atacatorii nu pot obține cu ușurință acces neautorizat.

- Controale de acces bazate pe roluri cu aprobări ale supervizorului: Aplică permisiuni granulare pentru utilizatori și fluxuri de lucru. Chiar și utilizatorii autentificați trebuie să primească aprobarea supraveghetorului pentru acțiunile critice de încărcare și descărcare.

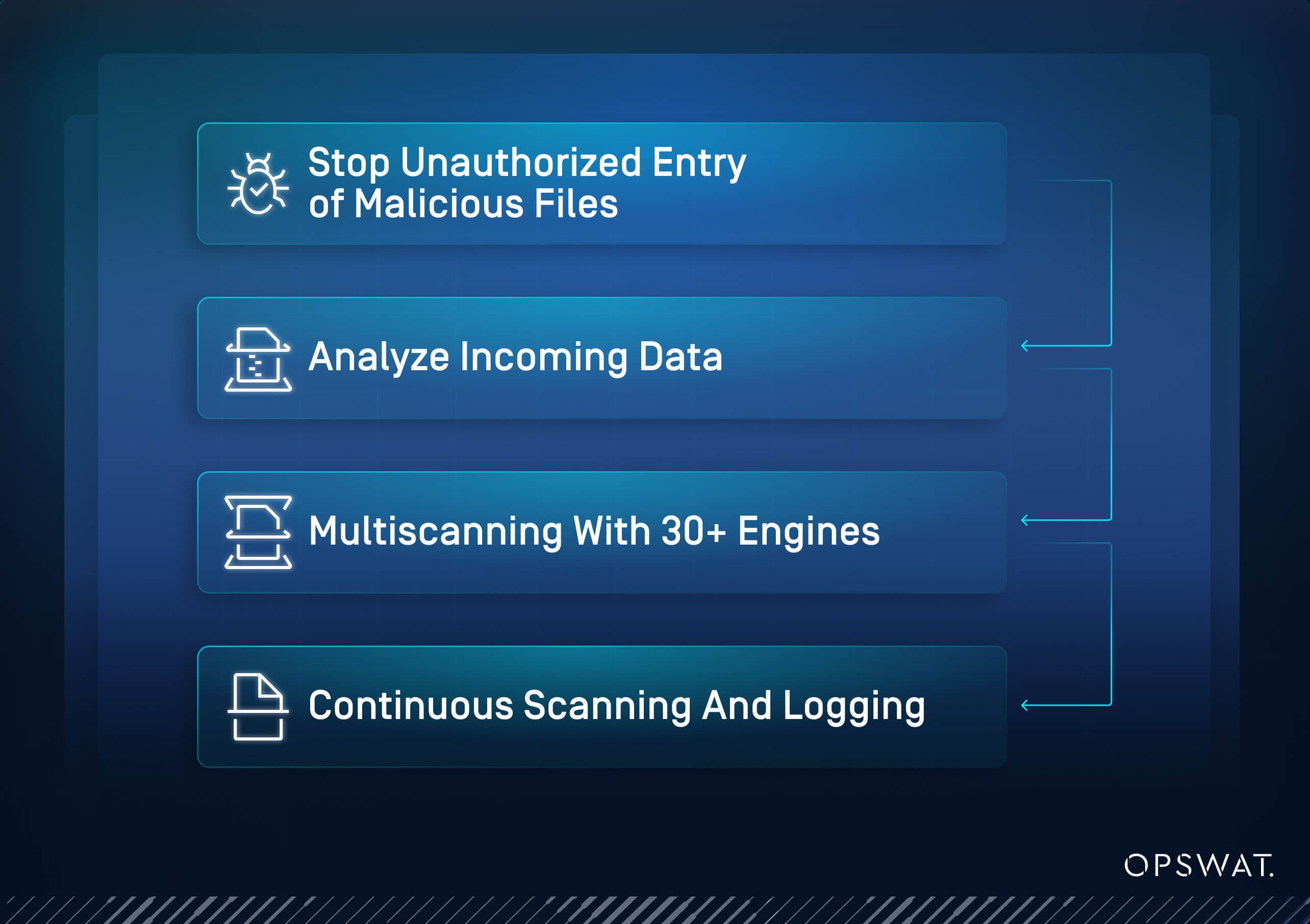

2. Detectarea falsificării de fișiere și a elementelor ascunse

Oprirea fișierelor rău intenționate la nivelul gateway-ului împiedică avansarea atacurilor în interiorul sistemului. MetaDefender Managed File Transfer MFT) analizează în detaliu datele primite înainte ca orice conținut rău intenționat să poată fi activat.

- Pipeline de inspecție profundă a fișierelor: Identifică și blochează fișierele deghizate sub extensii false. Arhivele ZIP sau fișierele XML malițioase sunt detectate la punctul de încărcare.

- Detectarea țării de origine: Verifică fișierele primite în funcție de geolocație. Fișierele provenite din regiuni restricționate sau cu risc ridicat pot fi blocate automat.

- Extracție arhivă și scanare conținut: Descompune complet fișierele comprimate înainte de transfer. Acest lucru expune programele malware ascunse în arhivele imbricate, cum ar fi exploatările PowerShell. Aflați mai multe despre fișierele arhivate și amenințarea pe care o reprezintă aici.

3. Prevenirea avansată a amenințărilor

Pentru a vă apăra împotriva amenințărilor avansate și necunoscute, este necesar să mergeți dincolo de scanarea statică. MetaDefender Managed File Transfer MFT) aplică scanarea multi-motor și neutralizează riscurile la nivel de conținut.

- Metascan™ Multiscanning cu peste 30 de motoare: Scanează simultan fiecare fișier cu mai multe motoare antivirus și de detectare a amenințărilor. Programele malware și fișierele de tip webshell sunt blocate înainte de execuție. Aflați mai multe despre Multiscanning aici.

- Deep CDR™ Technology (Content Disarm & Reconstruction): Rebuilds files by removing active or executable elements. Clean, safe versions of files are delivered while hidden threats are neutralized. Learn how Deep CDR™ Technology regenerates files here.

- File-Based Vulnerability Assessment: Analizează fișierele pentru vulnerabilități cunoscute care ar putea fi exploatate ulterior. Acest lucru detectează tipurile de documente înarmate înainte de rulare.

4. Reziliența și detectarea precoce

Monitorizarea continuă și detectarea rapidă asigură identificarea timpurie a oricăror tentative de încălcare a securității, minimizând impactul acestora. MetaDefender Managed File Transfer MFT) validează continuu integritatea sistemului și înregistrează fiecare eveniment critic.

- Analiza Adaptive a amenințărilor și Sandboxing: Execută și analizează comportamentul fișierelor într-un mediu controlat. Acțiunile suspecte precum execuția autorun sau conexiunile de ieșire neautorizate sunt semnalate din timp. Mai multe despre această analiză bazată pe inteligență artificială aici.

- Validare Checksum: Monitorizează continuu integritatea fișierelor de sistem și a directoarelor de aplicații. Alertele sunt declanșate dacă apar modificări neautorizate.

Prevenirea focarelor: Metascan™ Multiscanning analizează continuu fișierele stocate utilizând cea mai recentă bază de date de informații despre amenințări pentru a detecta programele malware de tip zero-day și pentru a preveni epidemiile emergente. - Înregistrare de audit și integrare SIEM: Înregistrează toate activitățile fișierelor în mod cuprinzător. Permite urmărirea rapidă a încălcărilor, investigarea criminalistică și raportarea de reglementare.

Prin integrarea prevenirii, detectării și rezilienței la fiecare nivel, MetaDefender Managed File Transfer MFT) ar fi putut opri exploatarea Cleo în mai multe etape, înainte ca încărcăturile maligne să ajungă vreodată la execuție.

Secure MFT nu mai este opțional

Incidentul Cleo ne reamintește clar că platformele de transfer de fișiere gestionate se află în centrul fluxului de date al întreprinderilor și trebuie tratate ca parte a perimetrului de securitate. O breșă la acest nivel poate expune volume mari de date sensibile, poate perturba operațiunile critice și poate afecta încrederea în întregul lanț de aprovizionare.

Organizațiile nu își pot permite să privească securitatea MFT ca pe un aspect secundar. Zilele în care ne bazam doar pe patch-uri au apus. Actorii amenințători își demonstrează acum capacitatea de a exploata deficiențe minore în gestionarea fișierelor, permisiunile de încărcare și procesarea conținutului cu efecte devastatoare.

MetaDefender Managed File Transfer MFT) oferă o arhitectură zero-trust, inspecție aprofundată a conținutului și prevenire multistratificată a amenințărilor, care ar fi putut împiedica exploatarea Cleo în mai multe etape.

Pe scurt, MetaDefender Managed File Transfer MFT) ar avea:

- A blocat încercările inițiale de încărcare neautorizată

- Prevenirea executării automate a sarcinilor utile malițioase prin intermediul declanșatoarelor autorun

- Avertizarea timpurie a administratorilor prin monitorizare proactivă și logare

Prin combinarea controlului transferului de fișiere bazat pe politici, prevenirea amenințărilor pe mai multe niveluri, guvernanța centralizată și izolarea strictă a zonelor, MetaDefender Managed File Transfer MFT) creează un mediu securizat pentru schimbul de fișiere. Acest nivel de reziliență nu mai este opțional pentru întreprinderi și furnizorii de infrastructuri critice. Este esențial pentru protejarea datelor organizaționale împotriva amenințărilor în continuă evoluție.