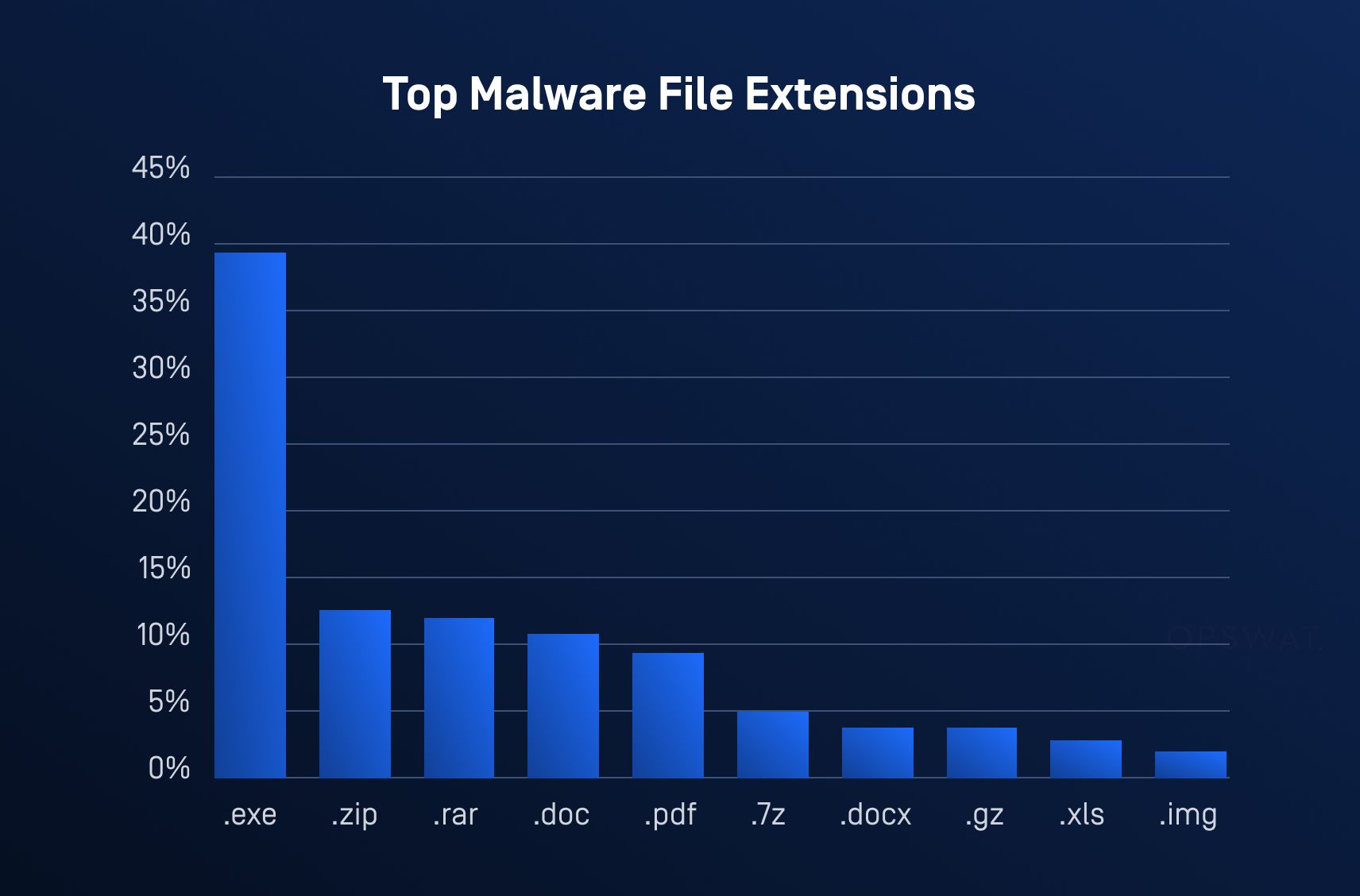

Formatele de fișiere arhivă, precum ZIP și RAR, au devenit unul dintre cele mai răspândite instrumente de distribuire a programelor malware, oferind infractorilor cibernetici o modalitate fiabilă și eficientă de distribuire a sarcinilor utile malițioase. Conform cercetărilor privind amenințările realizate de HP Wolf Security, numai în T2 2024, fișierele de arhivă au reprezentat 39% din toate metodele de distribuire a programelor malware, ceea ce le transformă în alegerea principală a atacatorilor. Prin încorporarea de scripturi dăunătoare, executabile sau conținut de phishing în arhive aparent inofensive, hackerii exploatează încrederea și familiaritatea asociate cu aceste formate.

Tehnicile sofisticate, cum ar fi utilizarea arhitecturii modulare a formatului ZIP, manipularea antetelor de fișiere și concatenarea fișierelor de arhivă, permit atacatorilor să ocolească sistemele de detectare și să își execute sarcinile utile nedetectate. Adoptarea pe scară largă a acestor formate, împreună cu capacitatea lor de a eluda măsurile tradiționale de securitate, subliniază rolul lor de amenințare semnificativă și în continuă evoluție. În acest blog, vom discuta despre mecanismele tehnice din spatele acestor tehnici de atac, vom analiza eficacitatea lor și vom oferi măsuri practice pentru detectarea și prevenirea acestor amenințări bazate pe arhive.

Scenariul 1 - Concatenarea fișierelor de arhivă

Ingeniozitatea concatenării evazive a fișierelor de arhivă constă în capacitatea sa de a combina inteligent mai multe fișiere de arhivă într-un mod care ocolește metodele tradiționale de detectare sau restricțiile, menținând în același timp funcționalitatea și accesibilitatea datelor. Această tehnică este adesea utilizată în scenarii creative sau neconvenționale, cum ar fi eludarea limitelor de dimensiune a fișierelor, ofuscarea conținutului sau optimizarea stocării datelor în moduri unice.

Eficacitatea acestei tactici de eludare provine din comportamentele diferite ale diferitelor instrumente de analiză ZIP atunci când gestionează fișiere concatenate:

- 7-Zip: Analizează doar prima arhivă ZIP, care poate fi benignă, trecând cu vederea sarcina utilă malițioasă încorporată în arhivele ulterioare.

- WinRAR: Procesează și afișează doar ultima parte a structurilor ZIP.

- Windows File Explorer: Poate să nu deschidă fișierul concatenat în întregime. Cu toate acestea, dacă fișierul este redenumit cu extensia .RAR, este posibil să redea doar a doua arhivă ZIP, omițând-o pe prima.

Această inconsecvență în procesarea fișierelor ZIP concatenate permite atacatorilor să se sustragă mecanismelor de detectare prin încorporarea de sarcini utile malițioase în segmente ale arhivei pe care anumite analizoare ZIP nu le pot accesa sau nu sunt proiectate să o facă.

Scenariul 2 - Fișiere de arhivă înșelătoare

MS Office ca arhivă

Când majoritatea oamenilor se gândesc la arhive, se gândesc imediat la fișiere ZIP, RAR sau poate TAR. Deși acestea sunt într-adevăr formate de arhivă comune, ele reprezintă doar o fracțiune din posibilități. Multe formate de fișiere moderne utilizează structuri de arhivă în implementările lor de bază, adesea în moduri care nu sunt imediat evidente.

De exemplu, fișierele Microsoft Office 2007 (.docx, .xlsx, .pptx) utilizează structuri de arhivă. Atacatorii exploatează acest lucru prin crearea de fișiere .pptx care par a fi prezentări PowerPoint standard, dar sunt arhive ZIP interne (începând cu semnătura 50 4B 03 04). Atacatorul integrează în arhivă o sarcină utilă malițioasă deghizată într-un fișier XML legitim sau într-o imagine integrată.

Instrumentele de securitate ratează adesea această amenințare deoarece tratează fișierul ca fiind .pptx pe baza extensiei și structurii sale, în loc să analizeze arhiva ZIP subiacentă. În timp ce instrumente precum WinRAR sau 7-Zip pot dezvălui conținutul fișierului, scanerele automate se concentrează pe tipul de fișier, trecând cu vederea sarcina utilă ascunsă.

Atacatorii pot evita în continuare detectarea prin modificarea structurii interne a arhivei ZIP, cum ar fi utilizarea unor nume de fișiere non-standard sau ascunderea sarcinii utile în locații obscure. Această tactică valorifică flexibilitatea ZIP, permițându-i să definească tipuri de fișiere personalizate, precum .pptx, păstrând în același timp aceeași semnătură.

DWF ca fișier ZIP

Structura fișierului ZIP este un format utilizat pe scară largă pe care unele tipuri de fișiere îl folosesc pentru a crea formate unice, încorporând o parte din antetul fișierului ZIP în designul lor. De exemplu, un fișier DWF standard are un antet (28 44 57 46 20 56 30 36 2e 30 30 29) urmat de semnătura fișierului ZIP [50 4B 03 04] care le combină pe ambele într-o singură structură de fișier. Instrumentele de securitate precum 7-Zip extrag de obicei fișiere ZIP recunoscând antetul fișierului ca [50 4B 03 04). Cu toate acestea, în cazul unui fișier DWF, aceste instrumente îl tratează ca pe un fișier nearhivat și nu încearcă să îi extragă conținutul.

Atacatorii exploatează acest comportament prin crearea de fișiere malițioase care încep cu un antet non-ZIP (precum antetul DWF) urmat de semnătura ZIP și de o sarcină utilă ascunsă. Atunci când un astfel de fișier este deschis într-un vizualizator DWF, software-ul îl procesează ca pe un document legitim, ignorând datele ZIP anexate și lăsând sarcina utilă inactivă. Cu toate acestea, dacă același fișier este procesat de un instrument de extragere a arhivelor, instrumentul recunoaște semnătura ZIP, extrage sarcina utilă și o execută. Multe scanere de securitate și instrumente de extragere nu reușesc să detecteze astfel de arhive deghizate deoarece se bazează pe antetul inițial al fișierului pentru a-i determina formatul.

Această tehnică este foarte eficientă deoarece exploatează o limitare inerentă a modului în care multe instrumente procesează anteturile fișierelor. Instrumentele de securitate care nu efectuează inspecții aprofundate sau nu scanează dincolo de antetul inițial pot permite arhivei malițioase să treacă neobservată prin sistemul de apărare.

Extragerea recursivă și scanarea arhivelor cu platforma OPSWAT MetaDefender

Mediile de afaceri moderne depind de o varietate de instrumente, cum ar fi software-ul antivirus, firewall-urile și sistemele EDR (detectare și răspuns la puncte terminale), pentru a detecta și bloca programele malware care le compromit infrastructura critică. Cu toate acestea, aceste măsuri de protecție au adesea puncte slabe pe care actorii amenințători le exploatează în mod regulat. Pentru a identifica și contracara în mod eficient aceste tactici evazive, să analizăm mai îndeaproape modul în careplatforma OPSWAT MetaDefender poate configura în mod flexibil motoarele sale principale, inclusiv Metascan™ Multiscanning, Archive Extraction și Deep CDR™, pentru a vă securiza sistemele.

Detectarea amenințărilor în scenariul 1 cu extragerea arhivei standard

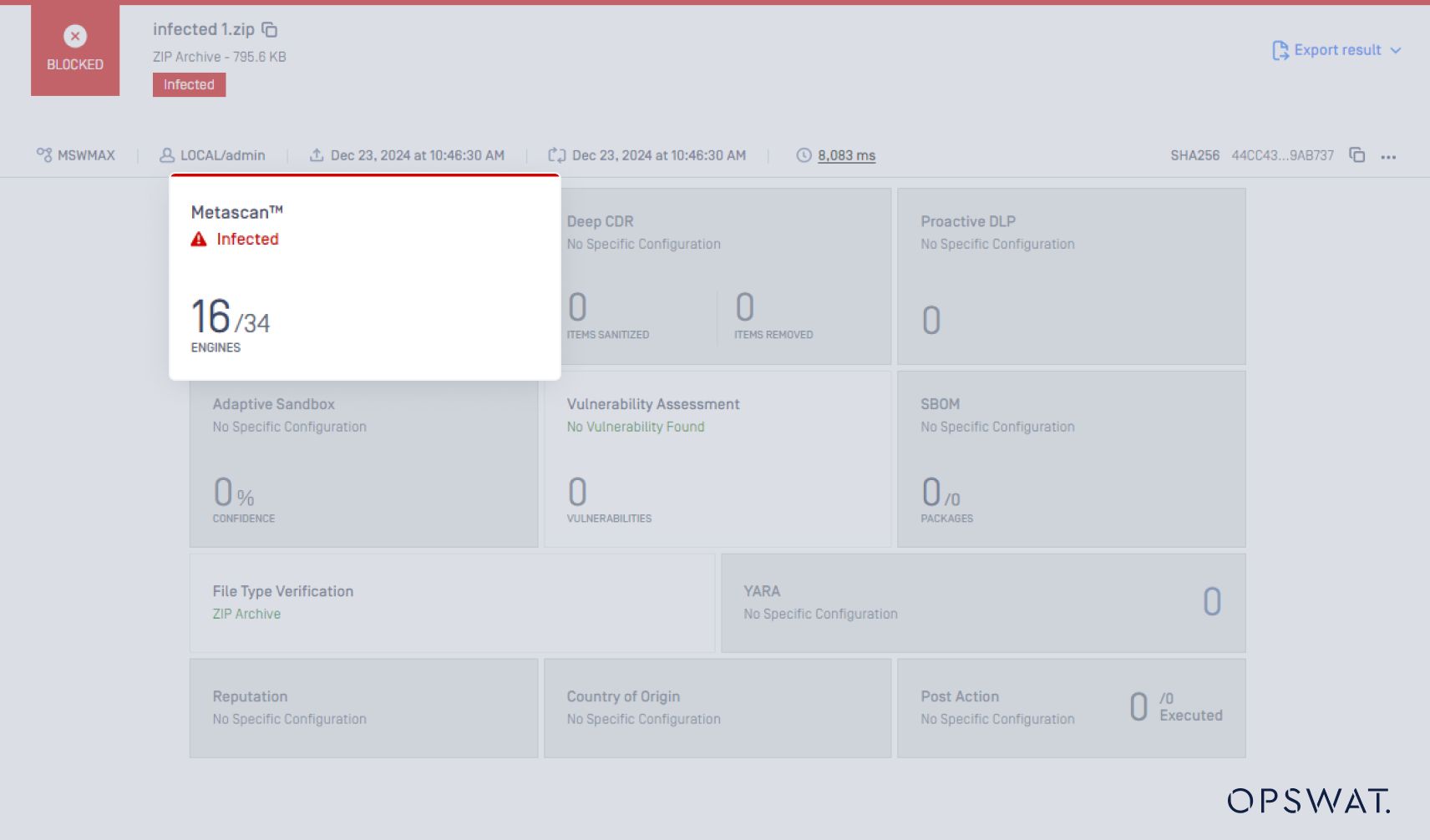

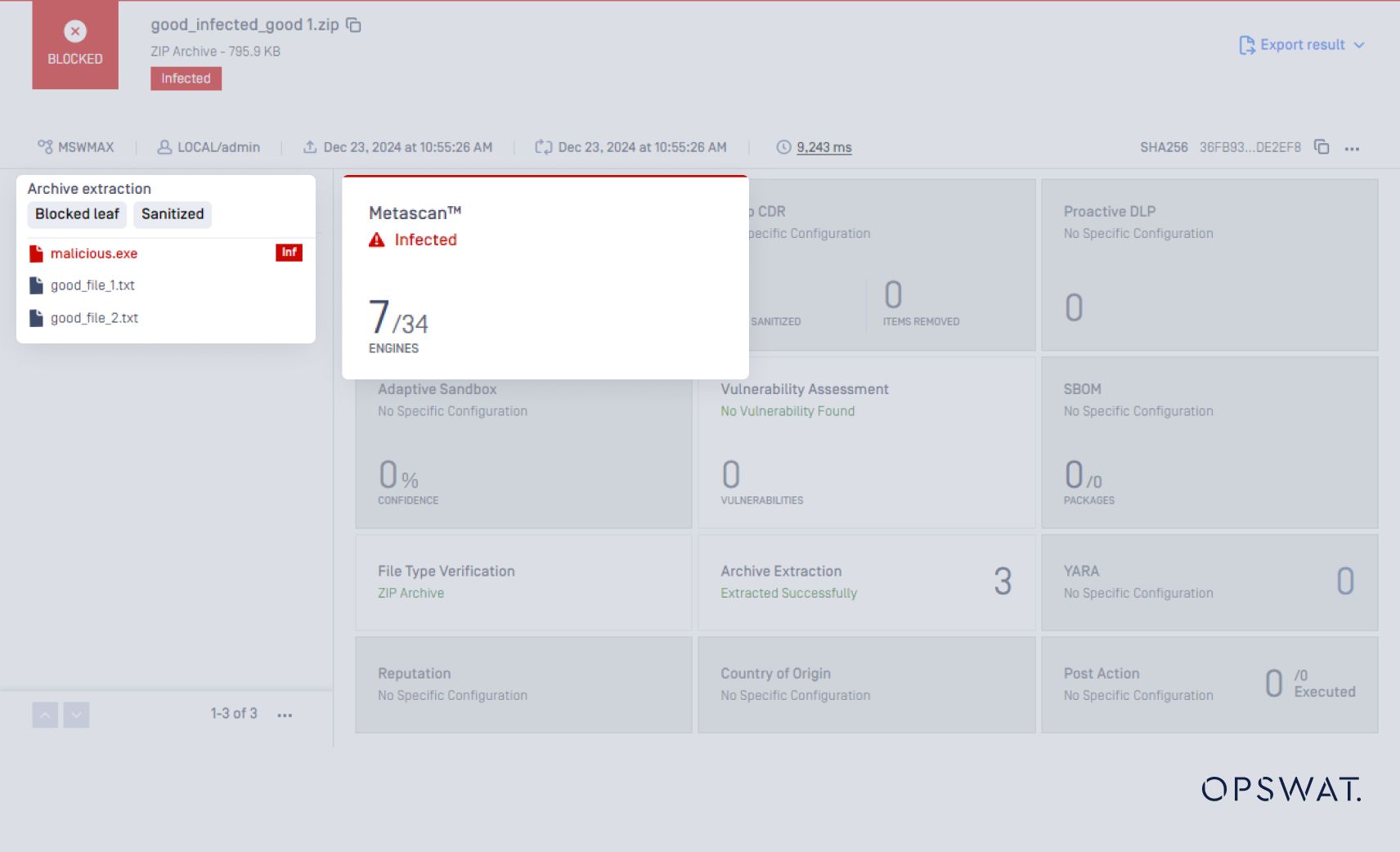

Pentru a demonstra tehnica de atac prin concatenarea arhivelor, trimitem mai întâi fișierul ZIP ca o arhivă obișnuită și lăsăm motoarele AV (antivirus) să se ocupe de extragerea ZIP și de scanarea malware-ului. Doar 16 din cele 34 de motoare AV sunt capabile să detecteze malware-ul.

În continuare, adăugăm un nivel de complexitate la fișierul de arhivă obișnuit.

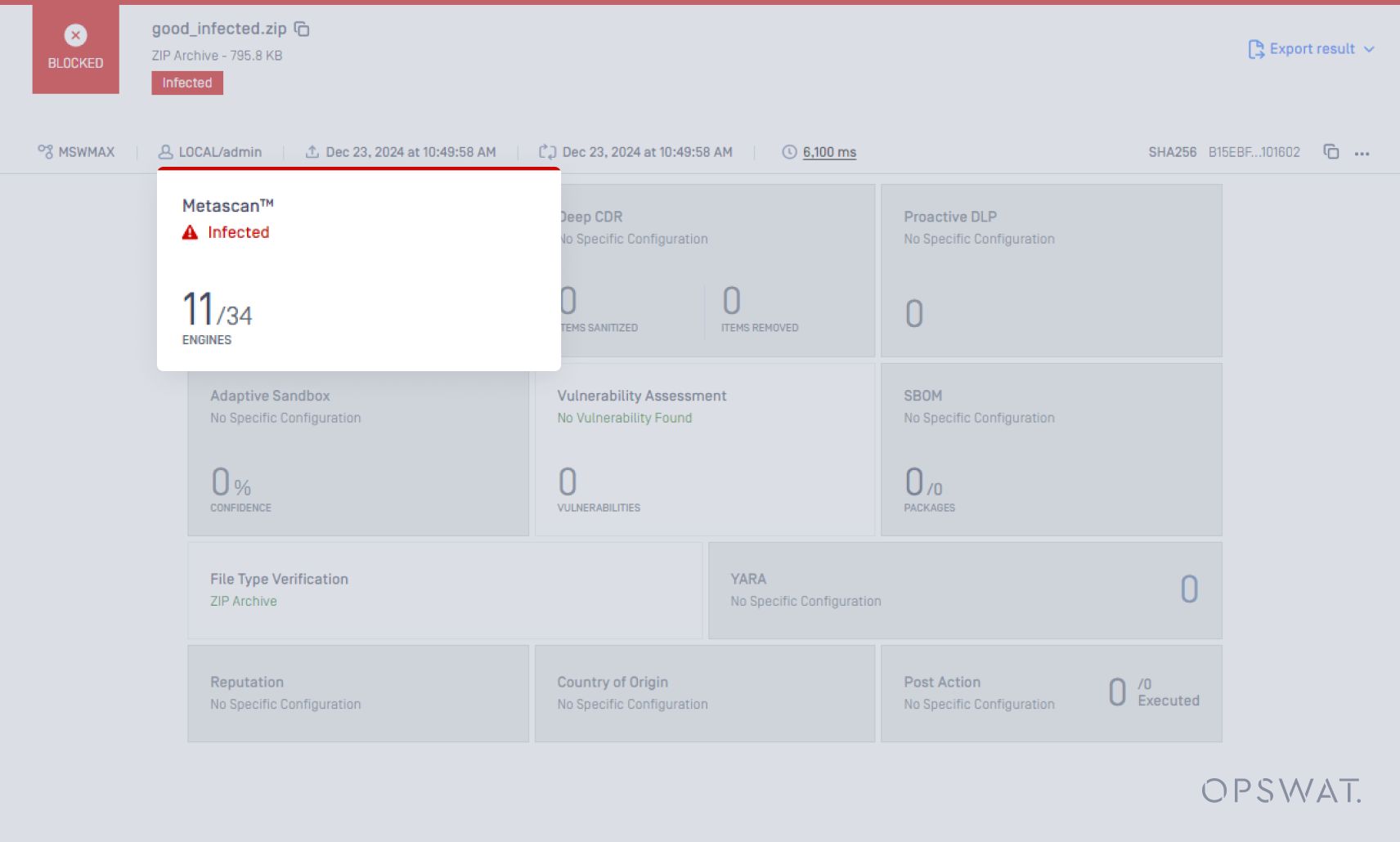

Doar 11 din 34 de motoare AV detectează malware-ul. Metascan gestionează eficient acest caz.

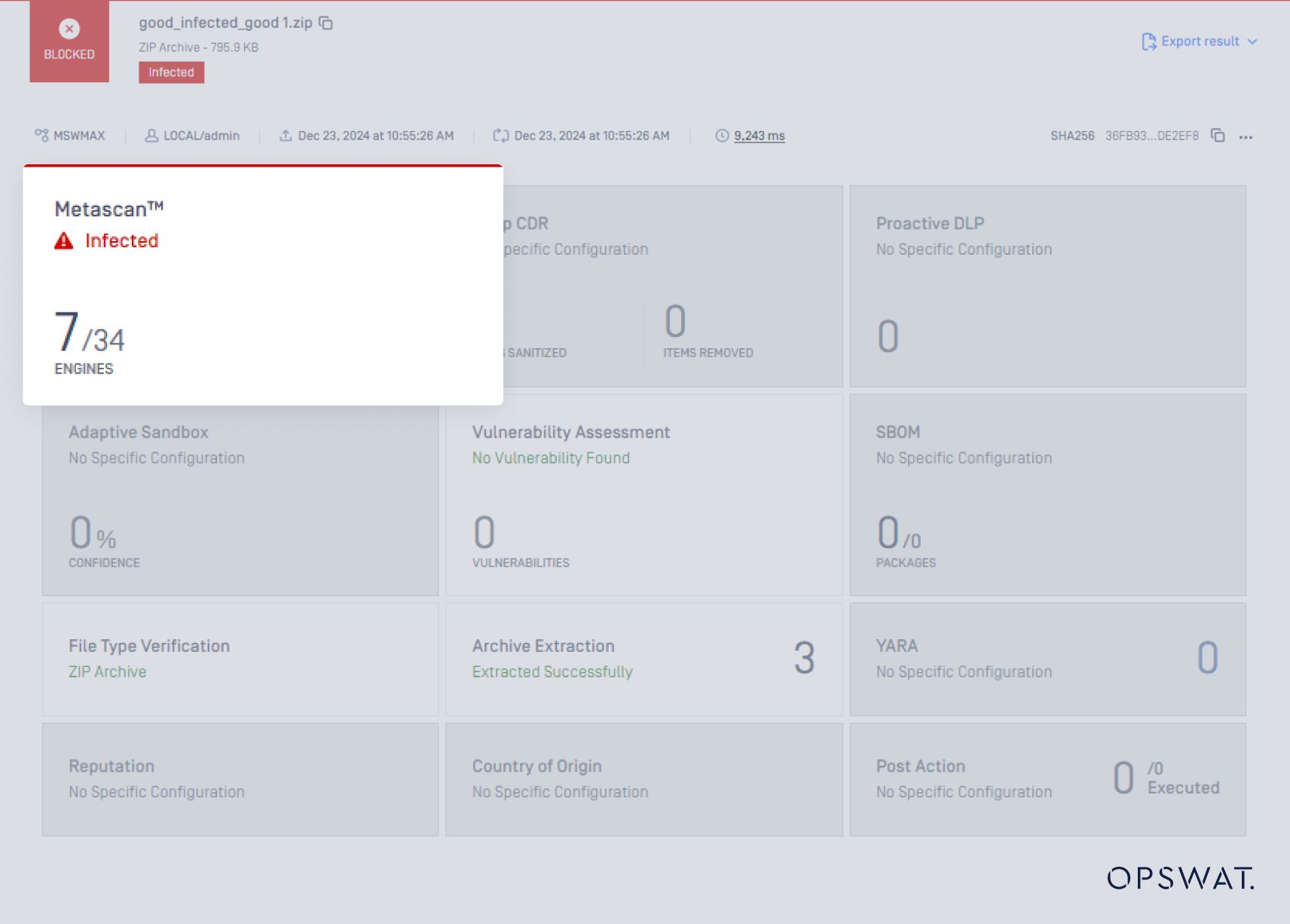

În cele din urmă, adăugăm un alt strat la fișierul ZIP obișnuit.

De data aceasta, doar 7 din 34 de motoare AV detectează malware-ul, iar cele patru motoare AV care l-au detectat anterior nu au reușit să facă acest lucru.

L-am testat, de asemenea, utilizând un instrument extern de extragere a arhivei. Cu toate acestea, instrumentul verifică doar prima și ultima parte a fișierului arhivă, ratând secțiunea din mijloc în care este stocat fișierul malware.

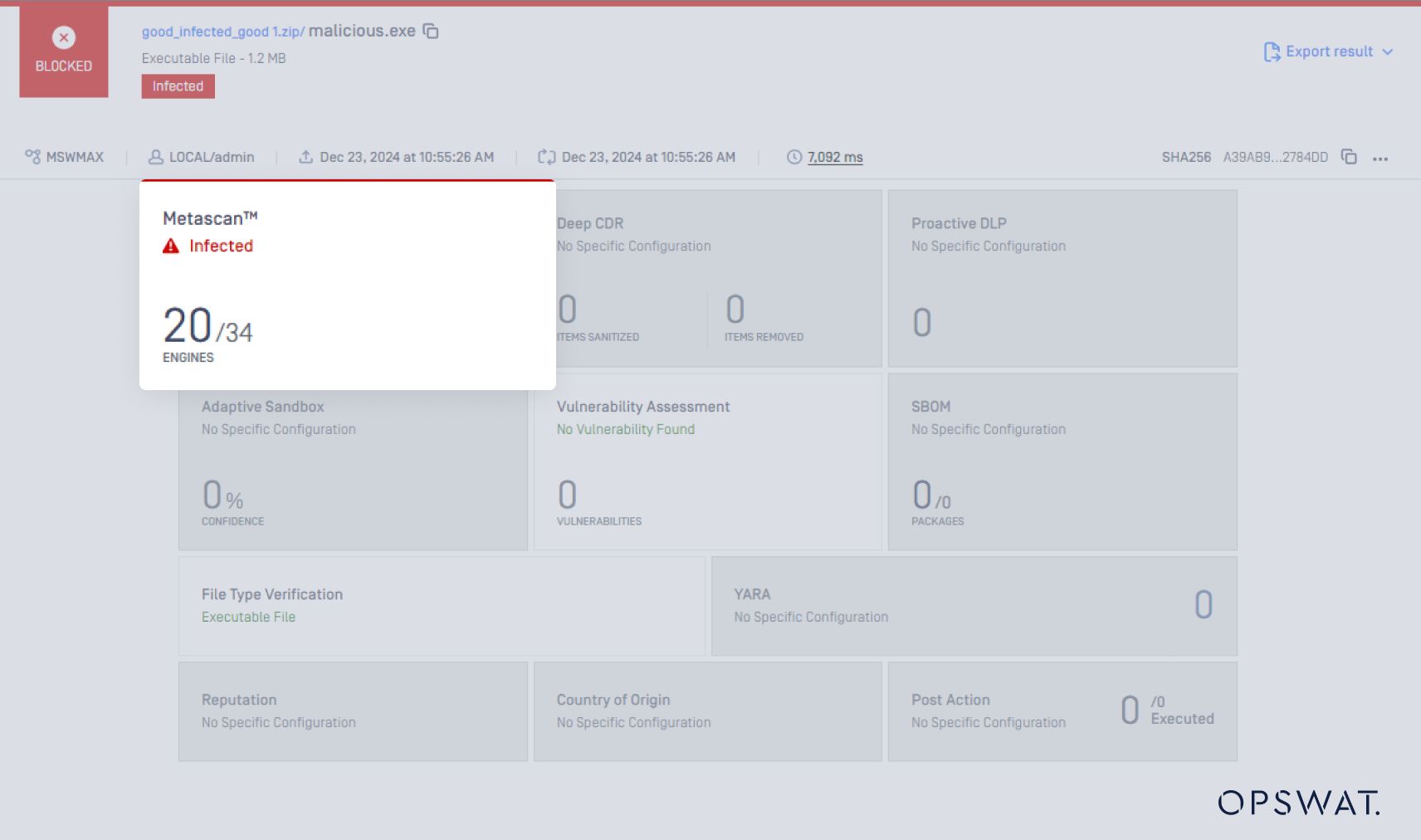

Detectarea amenințărilor din Scenariul 1 cu motorul de extragere a arhivei OPSWAT

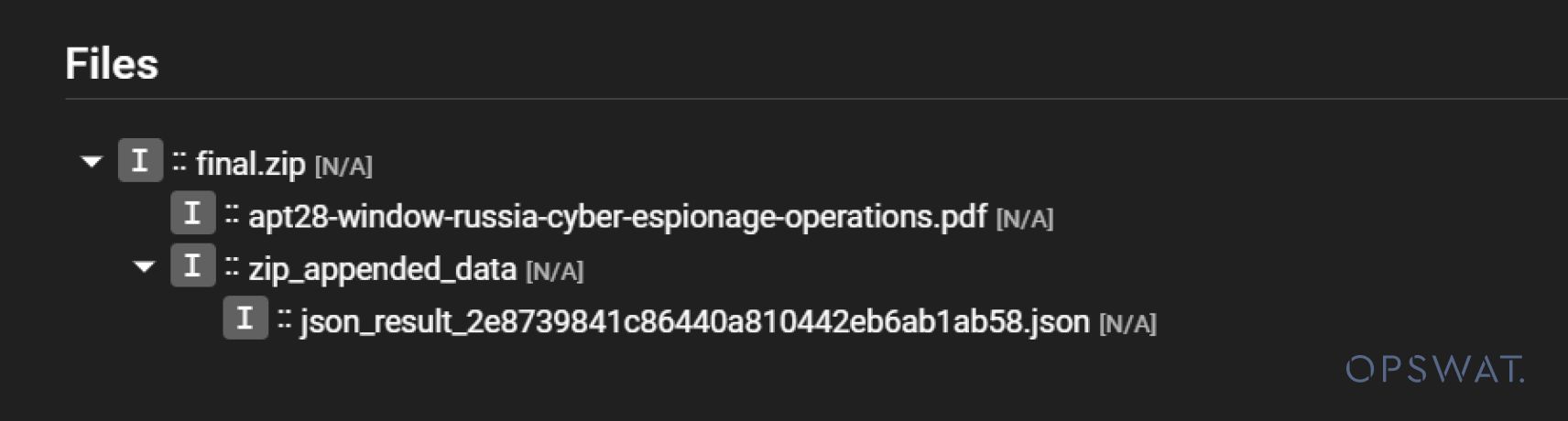

Motorul de extragere a arhivei extrage complet fișierul ZIP, permițând motoarelor AV să scaneze fișierele imbricate.

Rezultatul scanării pentru aceste fișiere imbricate este prezentat mai jos:

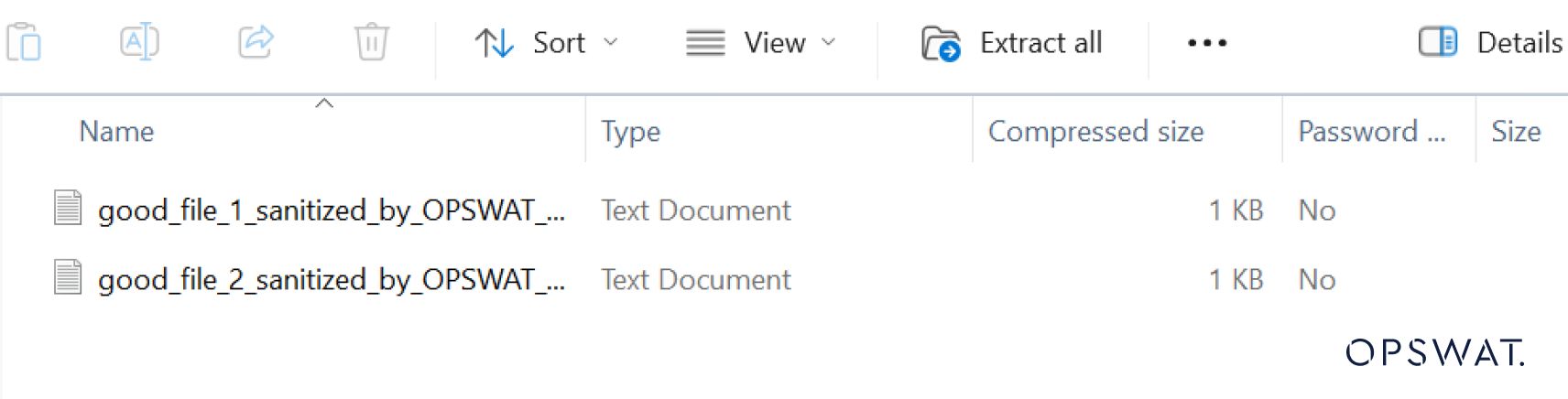

În plus, atunci când funcția Deep CDR este activată, aceasta generează un fișier nou fără conținut malițios, după cum se demonstrează mai jos:

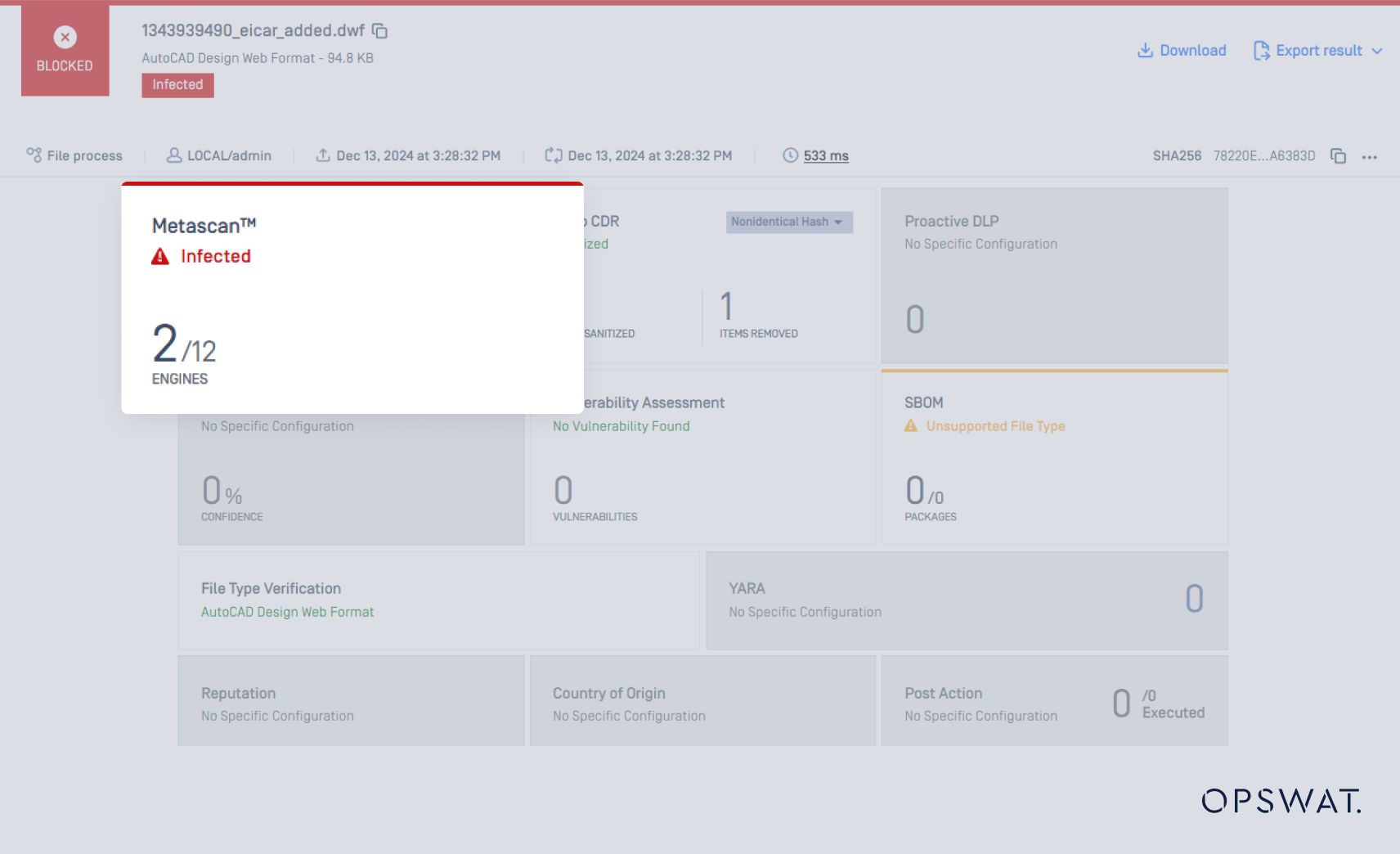

Detectarea amenințărilor din scenariul 2 fără motor de extragere a arhivelor

Mai întâi încărcăm în MetaDefender Core un fișier care utilizează tehnicile folosite în scenariul 2. Fișierul este scanat cu Metascan pentru potențiale programe malware. Rezultatele sunt următoarele:

Doar 2 din cele 12 motoare AV populare din Metascan pot detecta malware-ul. Aceasta înseamnă că un număr semnificativ de organizații pot fi vulnerabile la atacuri care exploatează aceste complicații ale formatului arhivelor.

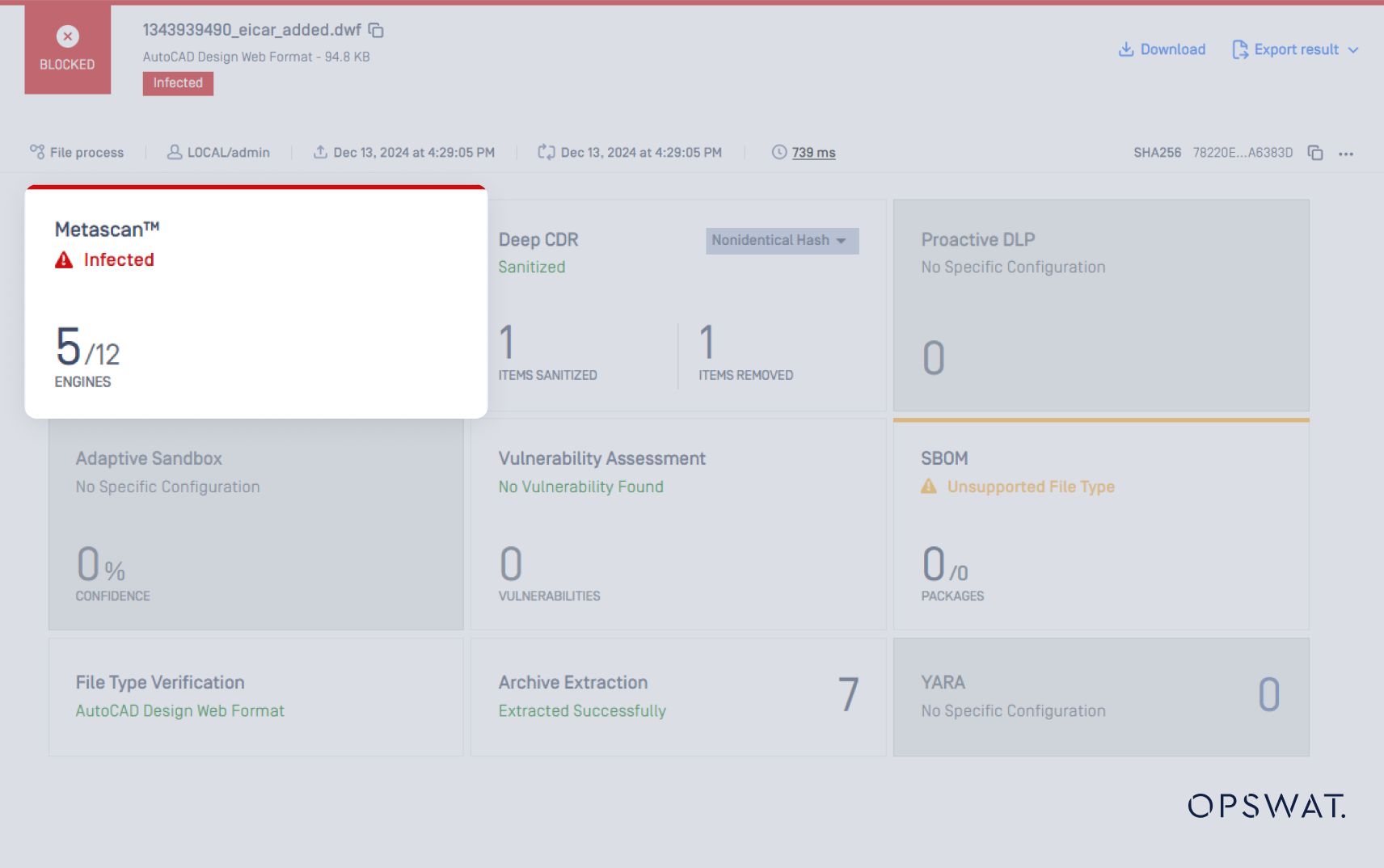

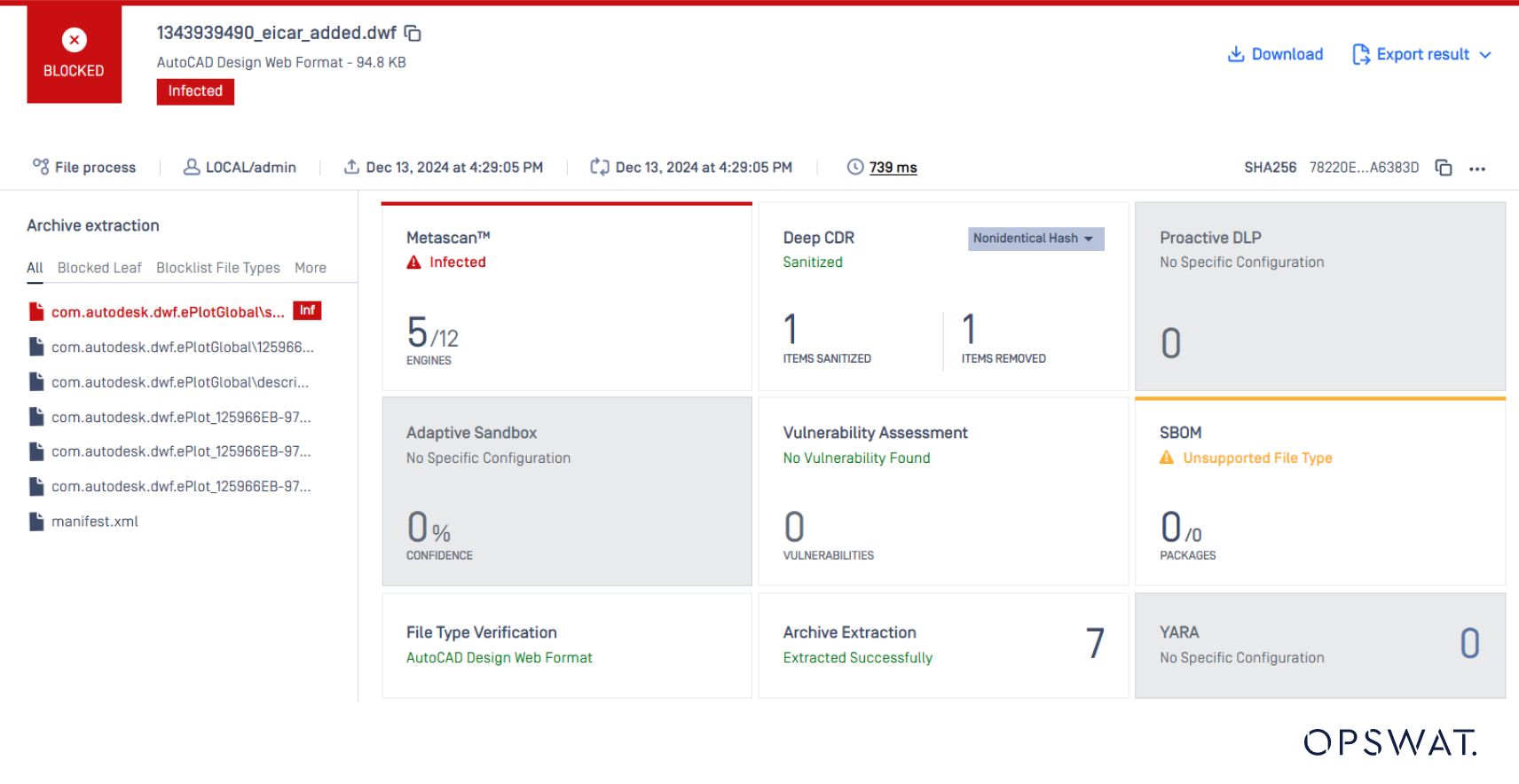

Detectarea amenințărilor din Scenariul 2 cu ajutorul motorului de extragere a arhivei OPSWAT

5 din 12 motoare AV populare detectează amenințarea în fișierul .dwf.

Motorul de extragere a arhivei extrage în continuare fișierul și analizează fișierele sale de cuib.

Toate fișierele imbricate extrase sunt scanate din nou cu Metascan, unde 9 din 12 motoare AV detectează amenințarea.

Despre OPSWAT Core Technologies

Metascan™ Multiscanning

Metascan Multiscanning este o tehnologie avansată de detectare și prevenire a amenințărilor care crește ratele de detectare, reduce timpul de detectare a epidemiilor și oferă rezistență pentru soluțiile anti-malware ale unui singur furnizor. Un singur motor antivirus poate detecta 40-80% din programele malware. OPSWAT Multiscanning vă permite să scanați fișiere cu peste 30 de motoare anti-malware on-premises și în cloud pentru a obține rate de detecție mai mari de 99%.

Extracția arhivei

Detectarea amenințărilor în fișiere comprimate, cum ar fi .ZIP sau .RAR, poate fi dificilă din cauza dimensiunii mari a fișierelor și a capacității acestora de a masca amenințările ascunse în arhive. MetaDefender oferă o procesare rapidă a arhivelor permițând administratorilor să efectueze manipularea arhivelor o singură dată pentru fiecare tip de fișier, în loc să solicite fiecărui motor anti-malware individual să utilizeze propriile metode de manipulare a arhivelor. În plus, administratorii pot personaliza modul în care este efectuată scanarea arhivelor pentru a evita amenințările precum bombele zip.

Deep CDR™

Soluțiile antivirus tradiționale ratează amenințările necunoscute. Deep CDR le elimină complet. Fiecare fișier este dezarmat și regenerat, asigurându-se că numai conținutul sigur, curat și utilizabil ajunge în sistemele dumneavoastră. Concentrându-se pe prevenire mai degrabă decât doar pe detectare, Deep CDR îmbunătățește apărarea anti-malware, protejând organizațiile de atacurile bazate pe fișiere, inclusiv de amenințările direcționate. Acesta neutralizează obiectele potențial dăunătoare din fișierele care traversează traficul de rețea, e-mailul, încărcările, descărcările și mediile portabile înainte ca acestea să ajungă în rețeaua dumneavoastră.

Detectarea amenințărilor evazive cu extragerea arhivei OPSWAT

Actorii amenințători sunt din ce în ce mai agili în metodele lor de infiltrare în sisteme și de exfiltrare a informațiilor sensibile. Prin utilizarea instrumentelor potrivite pentru detectarea și atenuarea breșelor, organizațiile pot împiedica acești adversari să obțină acces la date critice și să se deplaseze lateral în cadrul rețelei. Prin utilizarea motorului puternic de extragere a arhivelor din MetaDefender Core, vă puteți consolida apărarea împotriva programelor malware încorporate care pot scăpa instrumentelor individuale de extragere a motoarelor AV.

Resurse

- Vizitați site-ul OPSWAT

- Citiți cele mai importante subiecte ale blogului nostru tehnic:

Deep CDR Sanitizes Hidden Threats in an archive file

05 Signs of Malicious Behavior and Embedded Threats in PDFs

How emerging image-based malware attacks threaten enterprise defenses

How Base64 Encoding Opens The Door for Malware