Fișierele Internet Shortcut - denumite în mod obișnuit fișiere URL - pot părea banale la prima vedere. Cu toate acestea, de-a lungul anilor, aceste simple artefacte Windows bazate pe text au evoluat și au devenit instrumente puternice pentru campaniile malware în mai multe etape. Complexitatea redusă a acestora, combinată cu comportamentele specifice ale sistemului de operare și cu lacunele de securitate ignorate, au permis adversarilor să le transforme în mod discret în arme noi și periculoase.

Acest articol, primul dintr-o serie de trei părți, explorează reapariția fișierelor URL în peisajul amenințărilor dintr-o perspectivă teoretică și de informații strategice. Vom aborda structura acestora, cazurile istorice de abuz și motivul pentru care actorii moderni din domeniul amenințărilor se bazează din ce în ce mai mult pe acestea în lanțurile de atacuri bazate pe fișiere. Părțile a doua și a treia vor explora perspectivele de analiză statică și dinamică - cu OPSWAT's FileTAC și MetaDefender Sandbox, respectiv.

Scurtătură către Malice: Fișiere URL

Fișierele Internet Shortcut, sau fișierele URL, prezintă o oportunitate interesantă de a reflecta asupra modului în care tipurile obișnuite de fișiere prezintă riscuri de securitate și devin o tehnologie favorabilă activităților infracționale atunci când sunt asociate cu vulnerabilitățile potrivite.

La OPSWAT, suntem specializați în abuzul adversarilor de tipuri de fișiere complexe și evazive în scopuri rău intenționate, ajutând clienții cu soluții care sunt optimizate pentru a oferi contramăsuri rezistente împotriva amenințărilor la adresa securității cibernetice. Dar nu orice fișier armat trebuie să îndeplinească un nivel ridicat de complexitate sau sofisticare pentru a fi un risc. La fel ca gadgeturile dintr-un lanț ROP, unele fișiere sunt simple, dar oferă valoare ca o componentă într-o secvență de amenințare.

OPSWAT remarcă faptul că un număr tot mai mare de grupuri de adversari recurg cu o frecvență tot mai mare la tehnici complexe de gestionare a fișierelor, deoarece vizează interese la nivel global, după cum se observă atât în cazul grupurilor de infractori cibernetici, cât și al grupurilor de amenințări ale statelor naționale axate strategic.

În această postare, vom explora fișierele URL și reapariția pe care au avut-o în spațiul amenințărilor, deoarece diverse vulnerabilități și expuneri au determinat adversarii să găsească utilitate în acest tip simplu de fișier.

Ce sunt fișierele URL?

Fișierele URL sunt un format de fișier pe bază de text care oferă o funcție similară altor fișiere de comenzi rapide, cum ar fi fișierele LNK (Shell Link), cu excepția faptului că sunt concepute pentru a direcționa către resurse de rețea, cum ar fi URL-urile web. Principalul caz de utilizare a acestor fișiere în Windows este salvarea pe desktop-ul utilizatorului a unei scurtături pe care se poate face clic și care poate fi deschisă pentru a duce utilizatorul la un URL țintă sau la o aplicație web.

Fișierele URL nu sunt, în general, un format de fișier bine documentat, fiind o caracteristică moștenită a Windows Shell și un tip de fișier de comenzi rapide acceptat în Windows pentru o lungă perioadă de timp. Formatul de fișier URL a fost documentat neoficial cel puțin încă din 1998.

Fișierele Internet Shortcut primesc extensia .url, ceea ce duce la porecla de "fișiere URL". În realitate, acestea sunt simple fișiere text în format INI, cu o structură simplă care poate fi extinsă prin metadate și codificarea specială a valorii datelor. API-urile asociate sunt disponibile în sistemul de operare pentru crearea și citirea fișierelor URL.

Cel mai simplu fișier constă dintr-un singur antet și proprietatea URL necesară, de exemplu:

[InternetShortcut]

OPSWAT

După cum se vede în exemplu, un fișier URL poate fi foarte scurt, iar singurele secțiuni și opțiuni necesare sunt [InternetShortcut] și URL. Având în vedere acest format de bază, putem începe să explorăm modul în care spațiul de amenințare din jurul fișierelor URL s-a extins de-a lungul anilor.

De ce sunt importante fișierele URL în Threat Intelligence

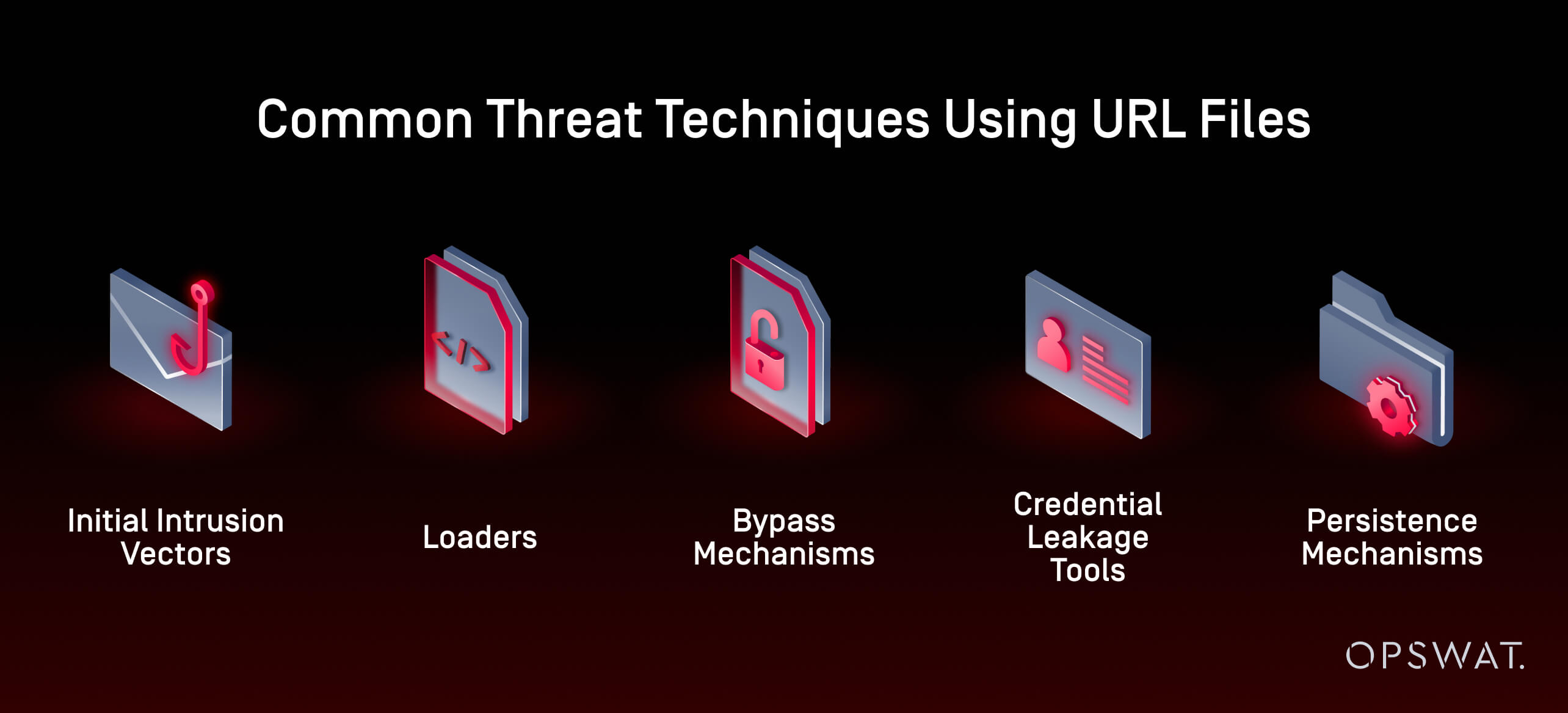

Deși fișierele URL au fost introduse ca o caracteristică convenabilă în mediile Windows timpurii, acestea ocupă acum o poziție unică în seturile de instrumente ale adversarilor. Pentru mulți atacatori, fișierele URL servesc drept:

- Vectori inițiali de intruziune în campaniile de phishing și drive-by

- Încărcătoare pentru sarcinile utile din etapa a doua, cum ar fi fișierele .hta, .js sau .cpl

- Mecanisme de ocolire pentru SmartScreen, MOTW și alte sisteme de apărare

- Instrumente de scurgere a acreditărilor prin SMB beaconing sau icon fetching

- Mecanisme de persistență prin plasarea automată a dosarelor

Pe scurt: aceste fișiere nu mai sunt conveniențe inofensive - ele sunt suprafețe de atac în evoluție.

Evoluția strategică a peisajului amenințărilor

Accentul reînnoit pe fișierele URL evidențiază o tendință mai largă în comportamentul adversarilor:

- Exploatarea tipurilor de fișiere ignorate: Atacatorii se orientează în mod obișnuit către formate care se integrează în mediile întreprinderilor.

- Complexitate prin simplitate: În loc să construiască programe malware complet noi, mulți actori ai amenințărilor combină mai multe formate de fișiere și caracteristici ale sistemului de operare pentru a-și atinge obiectivele.

- Adoptarea de către statele naționale: După cum au documentat analiștii OPSWAT , chiar și grupurile APT (amenințări persistente avansate) cu resurse tehnice profunde au început să utilizeze tipuri simple de fișiere, cum ar fi fișierele URL, pentru a iniția atacuri sofisticate - adesea ca o componentă cu semnal scăzut în cadrul unor campanii mai ample.

Acest lucru reflectă realitatea informațiilor moderne privind amenințările cibernetice: înțelegerea componentelor atacului este la fel de importantă ca urmărirea încărcăturii utile sau a infrastructurii.

Privind înainte: De ce fișierele URL merită un control mai atent

Acest articol introductiv a pus bazele înțelegerii fișierelor URL ca o clasă de artefacte care generează amenințări. Deși acestea sunt rareori vedetele unui lanț de atacuri, utilizarea lor din ce în ce mai frecventă în cadrul campaniilor criminalilor cibernetici și ale statelor naționale face ca investigarea lor să fie esențială.

În partea a doua, vom detalia caracteristicile statice ale fișierelor URL malițioase - inclusiv structura, abuzul de metadate și tehnicile de evitare - și vom arăta cum platforma FileTAC a OPSWATexpune amenințările prin DFI (Deep File Inspection).

În partea a treia, vom trece la comportament: vom examina modul în care aceste fișiere se comportă în timpul execuției și modul în care OPSWAT's MetaDefender Sandbox detectează în mod dinamic căile de execuție, încercările de persistență și comunicarea externă legată de scurtăturile URL malițioase.

Rămâneți alături de noi pentru a continua să explorăm modul în care actorii de amenințare exploatează cele mai banale formate de fișiere - și modul în care OPSWAT ajută organizațiile să rămână în fața lor.