Atunci când o nouă funcție este lansată în MetaDefender Access, este întotdeauna distractiv să ne gândim la câte moduri în care poate fi utilizată ca parte a verificării acesteia. MetaDefender Funcția puternică și în continuă evoluție a playbook-ului Access oferă mai multe soluții personalizate pentru a vă ajuta în ceea ce privește securitatea avansată a punctelor finale sau verificările de conformitate pentru toate punctele finale, indiferent dacă acestea se află la sediu sau la distanță. În acest scop, să luăm în considerare o problemă de securitate care și-a ridicat recent capul într-un mod relativ nou: hackerii nord-coreeni care utilizează o tehnică cunoscută sub numele de Bring Your Own Vulnerable Driver (BYOVD) pentru a exploata un punct final. Această vulnerabilitate a fost, de asemenea, în centrul atenției recent, când s-a aflat că Microsoft Windows nu se proteja de ea așa cum se presupunea.

Rezumatul atacului

Puteți citi mai multe despre acest exploit aici, dar, pe scurt, hackerii exploatează în mod inteligent un driver care are un exploit cunoscut care a fost de mult timp eliminat din majoritatea țintelor potențiale de atac. Atacatorul instalează driverul pe dispozitivul vizat, momind victima folosind ceva de genul unui anunț de angajare într-un e-mail. E-mailul conține un document malițios care, atunci când este deschis, infectează dispozitivul și plasează driverul pe mașină, unde poate fi folosit exploit-ul pe care îl conține.

MetaDefender Access Playbook Feature: O soluție avansată și Adaptive

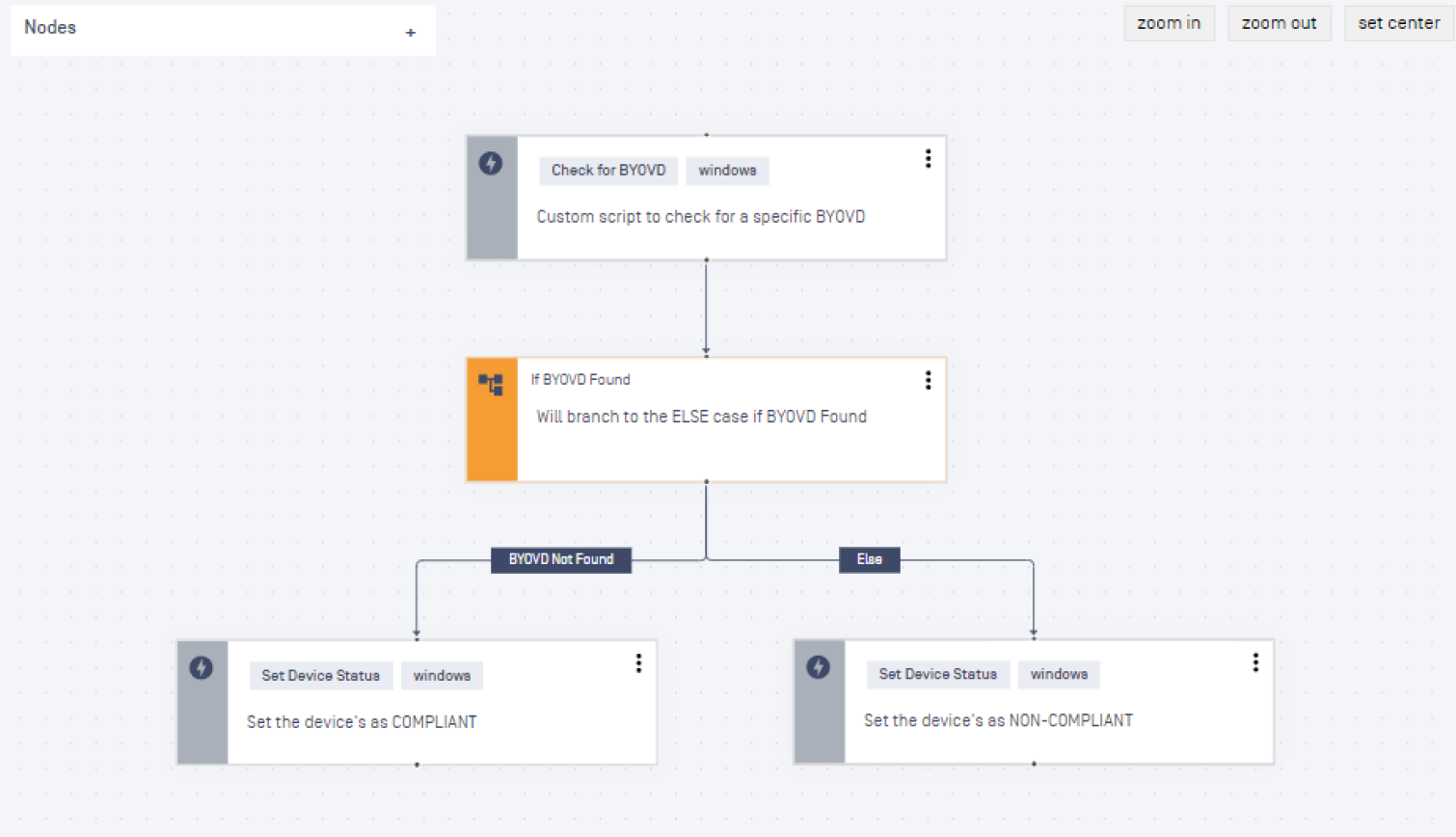

Înapoi pentru a vedea cum se poate utiliza în mod creativ caracteristica playbook din MetaDefender Access. După cum se arată mai jos, un playbook poate rula un script Powershell care verifică dacă există versiunea compromisă a driverului în cele mai probabile foldere în care atacatorii l-ar fi plasat. Dacă fișierul este găsit în acea versiune, dispozitivul pe care se află este marcat ca fiind neconform, iar dispozitivul utilizatorului poate fi blocat de la accesarea oricăror resurse protejate(citiți aici despre modul în care MetaDefender Access poate proteja aplicațiile de dispozitive nesigure).

Administratorul și utilizatorul final vor afla apoi care este problema. Administratorul va vedea că dispozitivul este listat ca având o problemă critică, iar utilizatorul final va primi un mesaj personalizat care îi va spune de ce este blocat. Apoi, răspândirea laterală poate fi oprită prin detectarea timpurie a acestei probleme.

Acesta este doar încă un exemplu despre modul în care MetaDefender Access poate îmbunătăți securitatea endpoint-urilor. Pentru orice anunț de tip "zero-day" care implică puncte terminale, fie că este vorba de Windows, macOS sau Linux, manualele de joc MetaDefender Access vă pot ajuta să evitați să fiți una dintre țintele acestor atacatori prea inteligenți.

MetaDefender Access face parte din suita noastră de soluții avansate de securitate pentru organizații. Pentru a afla cum vă puteți îmbunătăți măsurile de securitate cibernetică, contactați imediat experții noștri pentru o demonstrație.