La 8 septembrie 2025, s-a constatat că mai multe pachete npm utilizate pe scară largă, inclusiv chalk, debug și color, au fost compromise în ceea ce devine rapid unul dintre cele mai mari incidente din lanțul de aprovizionare open-source de până acum. Împreună, aceste pachete reprezintă peste 2 miliarde de descărcări săptămânale, ceea ce face ca această compromitere să fie atât riscantă, cât și de mare anvergură.

Iată ce s-a întâmplat, cum a funcționat atacul și cum tehnologiile OPSWAT pot ajuta la apărarea împotriva amenințărilor similare în viitor.

Rezumatul atacului

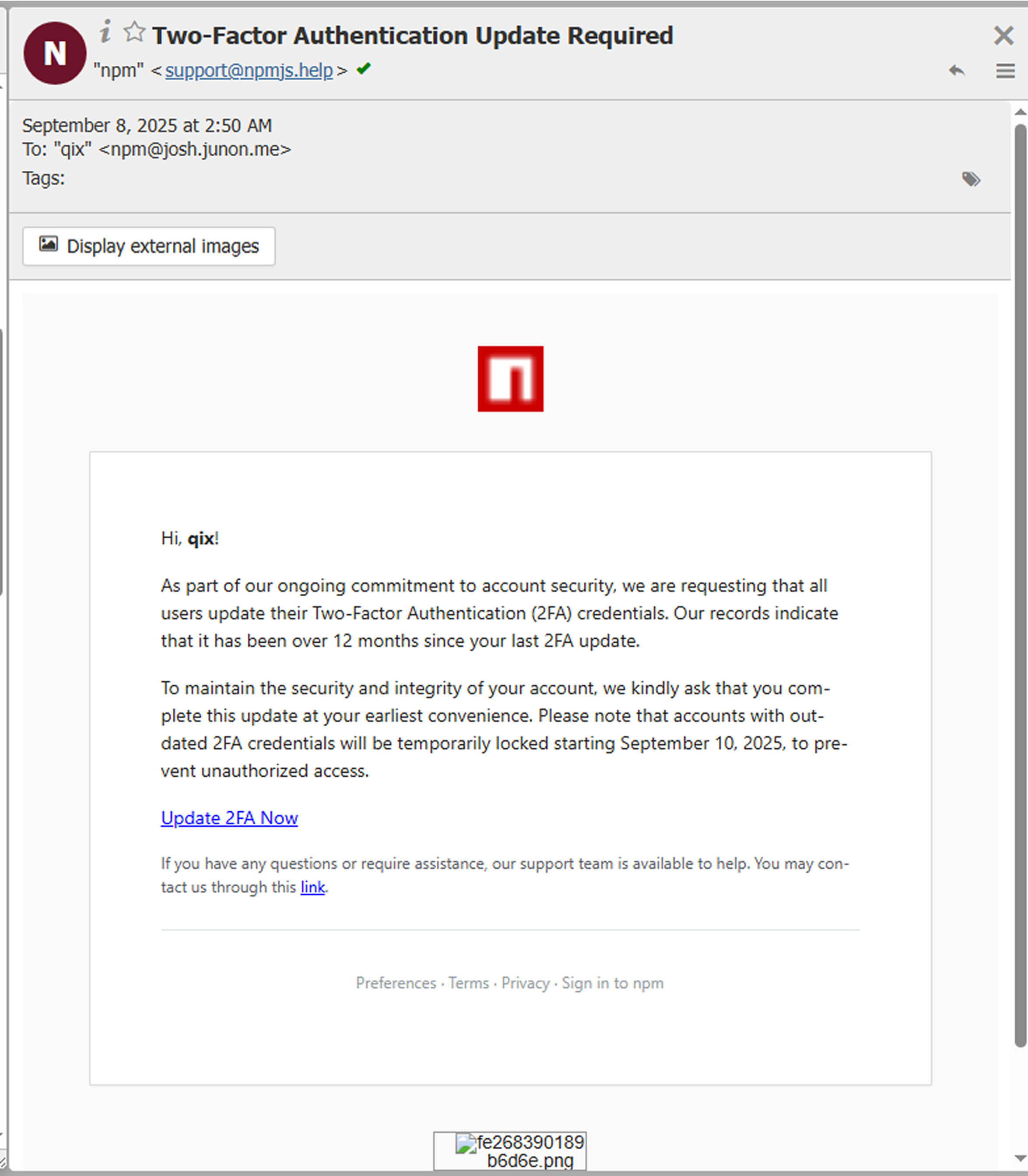

Atacul a început cu o campanie de phishing care viza un întreținător al unuia dintre pachetele npm. Un e-mail falsificat de la support@npmjs.help (un domeniu fals înregistrat cu doar câteva zile înainte de atac) a păcălit victima să ofere acreditările. Având acces la contul npm al inițiatorului, atacatorii au publicat versiuni malițioase ale pachetelor.

Codul injectat a fost un malware de tip cryptostealer creat special pentru a deturna tranzacțiile cu criptomonede de la utilizatorii finali care interacționează cu portofele și aplicații descentralizate (dApps).

Acest incident evidențiază din nou faptul că încrederea în sursele deschise poate fi transformată în armă în orice moment, la fel ca în cazul hack-ului lanțului de aprovizionare ESLint din iulie 2025.

Tehnici de atac utilizate

1. Execuție specifică browserului

Programul malware a efectuat o verificare a mediului pentru a se asigura că rulează doar în browsere. Pe servere sau pe conductele CI/CD, acesta rămânea latent, făcând detectarea mai dificilă.

2. Interceptarea API

Sarcina utilă malițioasă s-a conectat la API-urile web de bază, inclusiv:

fereastră.fetch

XMLHttpRequest

fereastră.ethereum(furnizori de portofele)

Acest lucru a permis malware-ului să spioneze, să intercepteze și să modifice în tăcere solicitările de rețea.

3. Deturnarea tranzacției

Odată încorporat, codul malițios a depășit observația pasivă și a interferat activ cu activitatea criptomonedelor. În special, acesta a scanat adresele portofelelor și sarcinile utile ale tranzacțiilor pe mai multe blockchains, inclusiv Ethereum, Solana, Bitcoin, Tron, Litecoin și Bitcoin Cash.

De aici, sarcina utilă a executat o tehnică de substituție:

- Înlocuirea adreselor legitime ale portofelelor cu adrese controlate de atacatori, folosind adrese identice generate prin verificări de similitudine (de exemplu, distanța Levenshtein).

- Acest lucru a însemnat un transfer la

0xAbc123...ar putea deveni în liniște0xAbc129...fără a ridica suspiciuni.

- În mod esențial, schimbul a avut loc înainte ca utilizatorul să semneze tranzacția, astfel încât, deși interfața a afișat adresa corectă, cererea semnată a fost deja modificată sub capotă.

4. Evasiune Stealth

Atacatorii au integrat, de asemenea, măsuri pentru a se asigura că malware-ul lor rămâne ascuns cât mai mult timp posibil. În loc să opereze modificări vizibile care ar putea alerta victima, sarcina utilă a funcționat în liniște în fundal:

- Am evitat schimburile evidente de interfață, astfel încât interfețele portofelului să pară neschimbate.

- Persistă în mod silențios, menținându-și cârligele active pe toată durata sesiunii de navigare.

- vizează atât aprobările, cât și transferurile, permițând nu doar furtul de fonduri, ci și manipularea permisiunilor portofelului în vederea exploatării viitoare.

De ce acest atac este atât de periculos

- Scară masivă: Miliarde de descărcări săptămânale în toate pachetele afectate.

- Direcționare între lanțuri: Nu se limitează la Ethereum. Mai multe blockchains majore au fost afectate.

- Invizibil pentru utilizatori: Victimele credeau că aprobă tranzacții sigure.

- Exploatarea încrederii în ecosistem: Un cont de administrator compromis s-a răspândit în tot ecosistemul npm.

Răspunsul OPSWAT

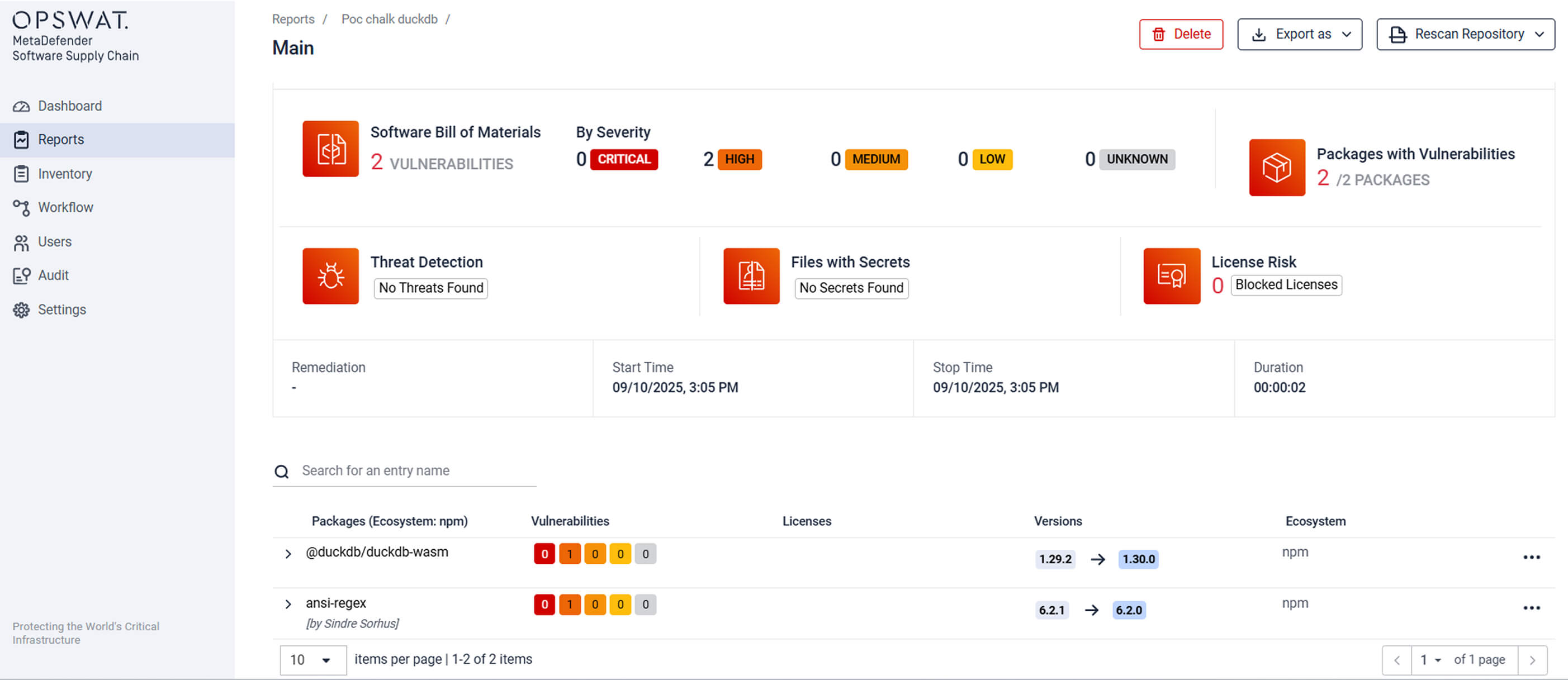

Tehnologia OPSWAT SBOM cu cea mai recentă versiune a bazei de date este deja capabilă să detecteze și să semnalizeze aceste pachete malițioase.

Tehnologia OPSWAT SBOM este una dintre numeroasele soluții și tehnologii de securitate de vârf disponibile în MetaDefender Core și MetaDefender Software Supply Chain:

- Analiza vulnerabilității: Analizează automat dependențele pentru vulnerabilități cunoscute și versiuni malițioase.

- Monitorizare continuă: Urmărește depozitele precum npm, PyPI și Maven pentru modificări suspecte.

- Multi-AV și euristică: Detectează programele malware ofuscate care se ascund în pachete.

- Integrare CI/CD: Blochează dependențele compromise înainte ca acestea să fie introduse în compilări.

- Generarea SBOM: Exportă rapoarte SBOM în formate standardizate, cum ar fi CycloneDX, SPDX, JSON și PDF, pentru a sprijini auditul și conformitatea.

- Detectarea secretelor: OPSWAT Proactive DLP găsește secrete hardcoded (parole, chei API , jetoane etc.) încorporate în codul sursă pentru a preveni accesul neautorizat.

Ce ar trebui să faceți acum

- Auditați dependențele: Verificați proiectele dvs. pentru pachetele npm afectate.

- Sporiți gradul de conștientizare a phishing-ului: Pregătiți dezvoltatorii și personalul de întreținere să identifice e-mailurile false.

- Automatizați securitatea cu OPSWAT MetaDefender Software Supply Chain: Obțineți vizibilitate asupra riscurilor lanțului de aprovizionare cu software prin monitorizarea continuă a amenințărilor și vulnerabilităților.

- Aplicați o securitate puternică a conturilor: Mențineți 2FA pe toate conturile de înregistrare a pachetelor.

Principalele concluzii

- Conturile de menținere sunt ținte principale. Securitatea lor este securitatea ta.

- Atacurile asupra lanțului de aprovizionare se extind: miliarde de descărcări pot fi transformate instantaneu în arme.

- Monitorizarea proactivă și instrumentele de încredere zero precum MetaDefender Software Supply Chain nu mai sunt opționale; sunt esențiale.

Gând de încheiere

Acest incident subliniază cât de fragil poate fi ecosistemul open-source atunci când este compromis un singur cont de întreținere de încredere. Cu miliarde de descărcări în joc, organizațiile trebuie să recunoască faptul că securitatea lanțului de aprovizionare este la fel de importantă ca securitatea punctelor finale sau a rețelelor. Vizibilitatea proactivă, monitorizarea continuă și practicile de securitate solide reprezintă cea mai bună apărare împotriva următoarei compromiteri a open-source-ului.

Aflați mai multe despre modul în care OPSWAT SBOM și MetaDefender Software Supply Chain vă ajută să vă securizați conductele de dezvoltare și vă protejează împotriva atacurilor din lanțul de aprovizionare cu software open-source.