Un SBOM (Software Bill of Materials) reprezintă un element fundamental în asigurarea integrității componentelor software - cu origini care datează din primele eforturi de dezvoltare software pentru documentarea dependențelor open-source în anii 1990. SBOM ajută organizațiile să urmărească componentele din stiva lor de aplicații software și să mențină conformitatea cu reglementările din industrie. Pe măsură ce ecosistemele software devin din ce în ce mai complexe, adoptarea formatelor SBOM standardizate devine esențială pentru îmbunătățirea securității și interoperabilității.

- Definirea SBOM

- Ce este un standard SBOM?

- Ce este un format SBOM?

- Principalele componente ale unui SBOM

- Format SPDX SBOM

- Format SBOM CycloneDX

- Formate CycloneDX vs SPDX

- Explorarea etichetelor SWID

- Importanța facturilor de materiale Software

- Compararea formatelor SBOM

- Alte formate legate de SBOM

- Concluzie

- Etapele următoare

Definirea SBOM

OBill of Materials (SBOM) Software Bill of Materials (SBOM) este un inventar cuprinzător al tuturor componentelor unei aplicații software, inclusiv al elementelor software proprietare, open-source și terțe. Aceasta furnizează metadate detaliate, cum ar fi numele software-ului, versiunea, furnizorul, informații despre licență și hash-uri criptografice pentru verificare.

Oferind vizibilitate completă asupra dependențelor software, SBOM-urile sporesc transparența lanțului de aprovizionare, permit vulnerability detection și sprijină conformitatea cu reglementările. Acestea ajută organizațiile să reducă riscurile de securitate, să eficientizeze auditurile și să îmbunătățească răspunsul la incidente prin identificarea și abordarea potențialelor amenințări din cadrul ecosistemului lor software.

Ce este un standard SBOM?

Standardele SBOM (software bill of materials) asigură coerența și interoperabilitatea în diferite industrii și organizații prin furnizarea unui cadru unificat pentru documentarea componentelor software. Aceste standarde ajută întreprinderile să eficientizeze gestionarea vulnerabilităților, să se conformeze cerințelor de reglementare în continuă evoluție și să faciliteze colaborarea fără probleme între producătorii de software, furnizori și utilizatorii finali.

Prin adoptarea formatelor SBOM standardizate, organizațiile pot îmbunătăți securitatea lanțului de aprovizionare cu software, pot reduce riscul de falsificare a software-ului și pot spori transparența generală a software-ului.

Ce este un format SBOM?

Formatele SBOM sunt scheme standardizate, care pot fi citite automat, utilizate pentru structurarea și partajarea datelor conținute într-un SBOM. Aceste formate definesc modul în care detaliile componentelor software sunt reprezentate și schimbate între sisteme.

Cele mai utilizate formate SBOM includ SPDX și CycloneDX, ambele susținând automatizarea, interoperabilitatea și trasabilitatea de-a lungul ciclului de viață al software-ului. Aceste formate permit o mai bună vulnerability detection, conformitatea cu reglementările și gestionarea riscurilor lanțului de aprovizionare prin asigurarea unei documentații coerente a componentelor software.

Principalele componente ale unui SBOM

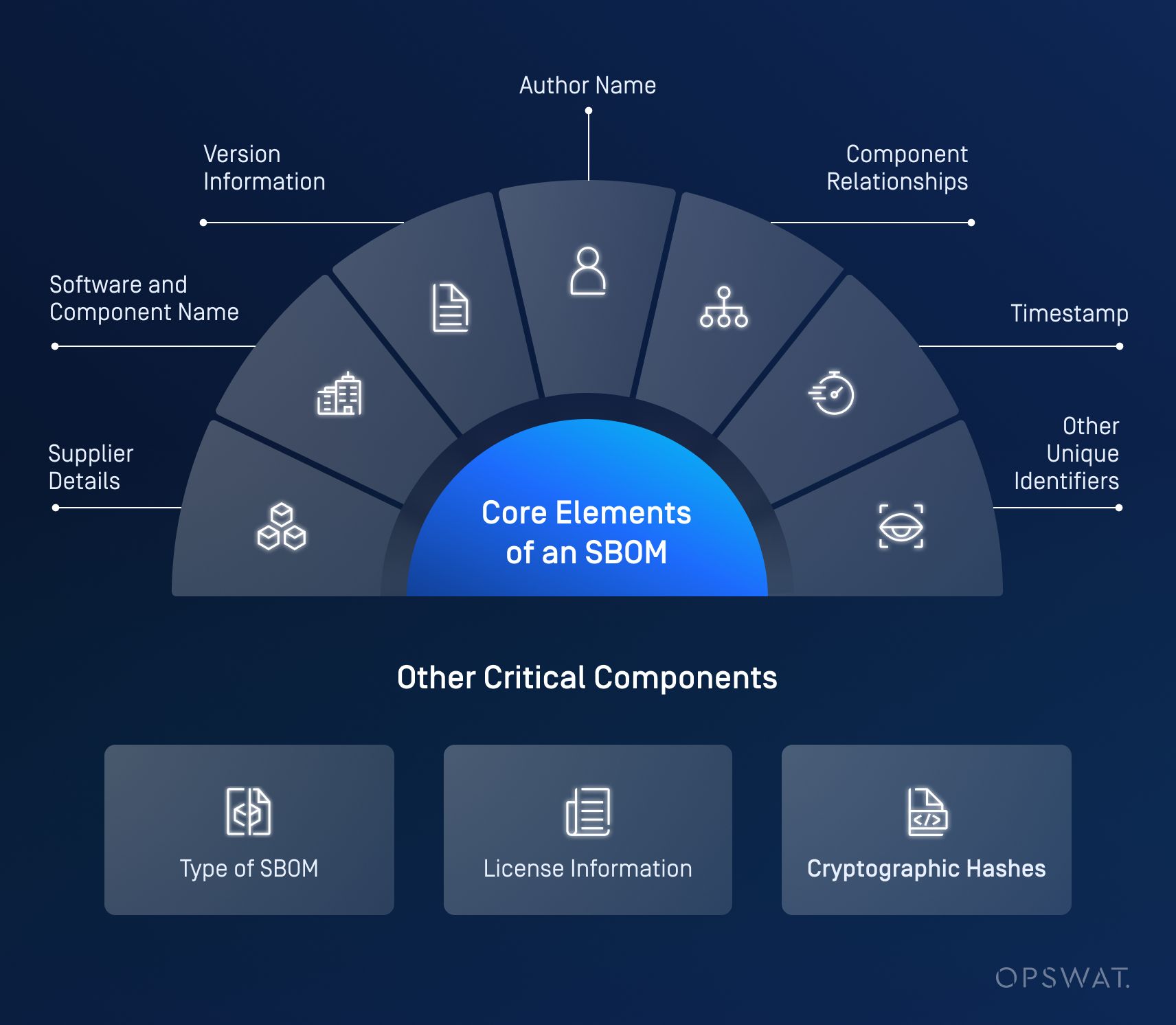

Pentru a fi eficient, un SBOM trebuie să conțină elemente-cheie care să ofere transparență completă în cadrul unui pachet software. US NTIA (National Telecommunications and Information Administration) definește șapte componente minime pentru un SBOM:

- Detalii furnizor: Identifică entitatea responsabilă pentru software.

- NumeleSoftware și al componentei: Identifică componenta software.

- Informații privind versiunea: Specifică detaliile versiunii componentei.

- Numele autorului: Persoana sau organizația (dar nu și instrumentul) care a creat raportul SBOM.

- Relații între componente: Descrie dependențele și interacțiunile dintre elementele software.

- Timestamp: Parte a meta-informației SBOM care specifică data și ora la care a fost produs raportul.

- Alți identificatori unici: Furnizează informații suplimentare pentru a defini componentele software

Alte componente esențiale includ:

- Tipul de SBOM: oferă contextul privind modul și motivul pentru care este necesar raportul SBOM.

- Informații privind licența: Definește drepturile de utilizare a software-ului.

- Hash-uri criptografice: Asigură integritatea și autenticitatea componentelor.

Format SPDX SBOM

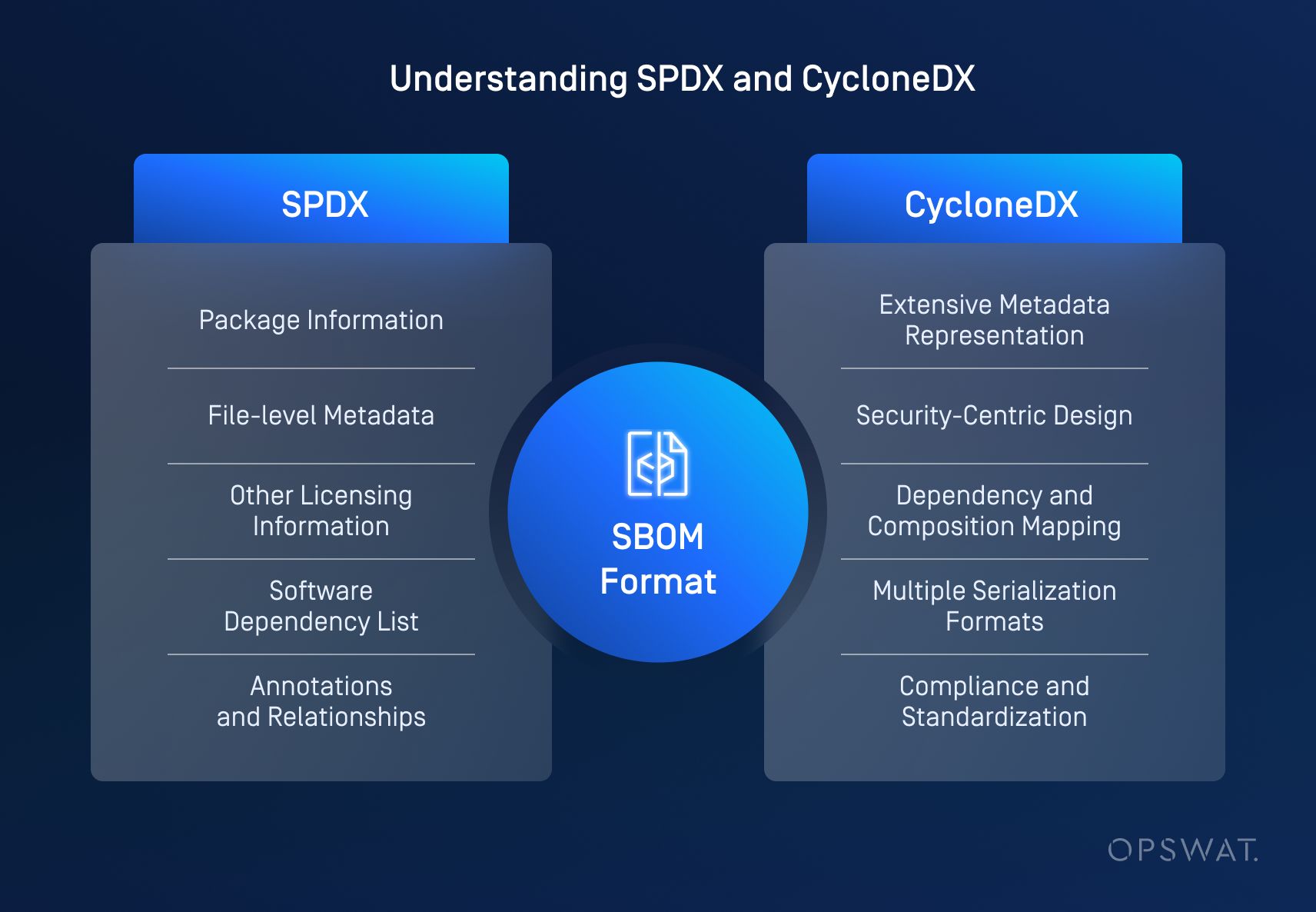

Formatul SPDX (Software Package Data Exchange), dezvoltat de Fundația Linux, este un standard SBOM utilizat pe scară largă, conceput pentru a facilita respectarea licențelor open-source și urmărirea componentelor software. Acesta oferă o modalitate structurată de documentare a componentelor software și a metadatelor asociate acestora, fiind un instrument esențial pentru transparența și securitatea software.

În plus, SPDX este formatul care a primit statutul de certificare ISO (Organizația Internațională pentru Standardizare), ceea ce îl face formatul care îndeplinește cerințele de standardizare și asigurare a calității.

Documentele în format SPDX conțin mai multe elemente cheie:

Informații despre pachet

Descrie pachetul, care poate consta din unul sau mai multe fișiere - inclusiv cod sursă, fișiere binare, documente etc. Alte tipuri de informații includ detalii despre autorul original, sursa, adresa URL de descărcare, suma de control și licența generală.

Metadate la nivel de fișier

Detalii privind fișierele specifice, cum ar fi licența, suma de control, contribuitorii la fișiere etc.

Alte informații privind licențierea

Asigură gestionarea proprietății intelectuale prin specificarea licențelor software.

Lista de dependențe Software

Documentează ierarhia dependențelor software.

Adnotări și relații

Furnizează metadate suplimentare și stabilește relații între artefactele software.

Formatul SPDX acceptă mai multe formate, permițând flexibilitate în funcție de cazul de utilizare și de compatibilitatea instrumentelor:

- Etichetă/valoare (.spdx): Un format simplu bazat pe text

- JSON (.spdx.json): Un format ușor, lizibil automat

- YAML (.spdx.yml): Un format de serializare a datelor ușor de utilizat

- RDF/XML (.spdx.rdf): Un format structurat pentru reprezentarea datelor semantice

- Foaie de calcul (.xls): Un format tabelar util pentru analiza manuală

SPDX este adoptat pe scară largă de companii tehnologice importante, organisme de reglementare și comunități de software open-source. Este utilizat în mod obișnuit pentru:

- Gestionarea licențelor software open-source: Ajută organizațiile să urmărească și să respecte cerințele privind licențele open-source.

- Audit de securitate: Oferă informații despre componentele software pentru detectarea vulnerabilităților și gestionarea riscurilor.

- Respectarea reglementărilor: Asigură respectarea standardelor industriale și a cerințelor legale legate de transparența software.

- Urmărirea proveniențeiSoftware : Stabilește un traseu clar al componentelor software pentru îmbunătățirea responsabilității.

Prin utilizarea formatului SPDX, organizațiile pot spori securitatea lanțului de aprovizionare, pot raționaliza eforturile de conformitate și pot obține o mai mare vizibilitate asupra ecosistemelor lor software.

Format SBOM CycloneDX

Dezvoltat de Fundația OWASP, formatul CycloneDX oferă o listă completă a materialelor (BOM), inclusiv SBOM, și este conceput cu un accent puternic pe securitate, gestionarea vulnerabilităților și transparența software completă. Acesta oferă un model de obiect prescriptiv care descrie eficient relațiile complexe dintre componentele software, servicii și dependențe.

Principalele caracteristici ale formatului CycloneDX includ:

Reprezentare extensivă a metadatelor

Captează detaliile furnizorului, informațiile privind licențele, autorii, instrumentele, procesele de fabricație și așa mai departe.

Proiectare centrată pe securitate

Permite identificarea precisă a vulnerabilităților, analiza exploatabilității și suport pentru cazurile de utilizare VEX.

Maparea dependenței și a compoziției

Reprezintă atât relațiile directe, cât și cele tranzitive dintre componentele și serviciile software.

Formate de serializare multiple

Suportă JSON, XML și Protocol Buffers (protobuf), asigurând o compatibilitate largă cu instrumentele de securitate.

Conformitate și standardizare

Se integrează cu standarde de securitate precum OWASP ASVS, MASVS, SCVS și SAMM, oferind un cadru lizibil automat pentru urmărirea conformității.

Datorită arhitecturii sale robuste și a abordării axate pe securitate, CycloneDX este adoptat pe scară largă în aplicații axate pe securitatea cibernetică pentru gestionarea vulnerabilităților și monitorizarea securității. Acest lucru face din formatul CycloneDX un instrument esențial pentru gestionarea riscurilor lanțului de aprovizionare cu software.

Formate CycloneDX vs SPDX

| Caracteristică | SPDX | CycloneDX |

| Focus | Respectarea licențelor open-source și proprietatea intelectuală | Securitatea aplicațiilor și analiza lanțului de aprovizionare |

| Caracteristici | Metadate cuprinzătoare pentru componentele software | Ușor, ușor de utilizat, cu accent pe datele componentelor esențiale și pe evaluarea securității |

| Cazuri de utilizare | Licențiere open-source (inițial), audituri de conformitate și proveniență software | Gestionarea vulnerabilităților, analiza lanțului de aprovizionare cu software și monitorizarea securității |

| Adopție | Marile companii de tehnologie și echipele de conformitate | Furnizori de instrumente de securitate și firme de securitate cibernetică, echipe DevSecOps |

Importanța facturilor de materiale Software

SBOM-urile joacă un rol crucial în transparența și responsabilitatea software-ului. Acestea oferă informații despre lanțul de aprovizionare cu software, permițând organizațiilor să verifice integritatea componentelor software. Acest nivel de transparență reduce riscul de falsificare a software-ului și de modificări neautorizate, consolidând în cele din urmă încrederea dintre producătorii de software, furnizori și utilizatorii finali.

În plus, SBOM-urile sprijină răspunsul la incidente și gestionarea ciclului de viață al software-ului. Atunci când sunt descoperite vulnerabilități, existența unui SBOM detaliat permite echipelor de securitate să evalueze rapid impactul și să implementeze patch-uri în mod eficient. Această abordare proactivă minimizează timpii morți și garantează că sistemele critice rămân sigure împotriva amenințărilor emergente.

SBOM-uri în securitate și conformitate

Un SBOM este un instrument esențial pentru asigurarea securității software și a conformității cu reglementările. Oferind un inventar cuprinzător al tuturor componentelor software, SBOM-urile permit organizațiilor să urmărească și să gestioneze mai eficient vulnerabilitățile. Acestea permit echipelor de securitate să identifice și să reducă riscurile în mod proactiv, asigurându-se că toate dependențele de la terți și open-source sunt actualizate și nu prezintă exploatări cunoscute. Această vizibilitate este esențială pe măsură ce amenințările cibernetice devin mai sofisticate și mai răspândite.

Cadrele de reglementare precum NIST, ISO, Executive Order 14028 și alte ghiduri tehnice regionale impun măsuri mai stricte de transparență și securitate a software-ului, făcând din SBOM-uri o cerință esențială pentru conformitate. Organizațiile care utilizează SBOM pot demonstra mai ușor respectarea acestor standarde, evitând potențiale repercusiuni juridice și financiare. Prin menținerea unor SBOM exacte și actualizate, întreprinderile pot simplifica auditurile, pot reduce cheltuielile de conformitate și se pot asigura că software-ul respectă reglementările din industrie.

Compararea formatelor SBOM

Puncte forte și puncte slabe

Fiecare format SBOM servește unor scopuri diferite, ceea ce face esențială alegerea celui potrivit în funcție de nevoile specifice.

| Caracteristică | Puncte forte | Slăbiciuni |

| SPDX | Comprehensiv și utilizat pe scară largă. Accent puternic pe licențiere și conformitate. | Poate fi complex pentru proiectele mai mici |

| CycloneDX | Optimizat pentru gestionarea securității și a vulnerabilității. | Mai puțin accent pe detaliile de acordare a licențelor |

| Etichete SWID | Integrat în software | Standardizare limitată între industrii |

Concluzie

Înțelegerea și implementarea SBOM-urilor sunt esențiale pentru securitatea software-ului modern. Prin utilizarea unor formate precum SPDX, CycloneDX și etichetele SWID, organizațiile își pot spori transparența lanțului de aprovizionare cu software și pot reduce riscurile de securitate.

Etapele următoare

Evaluați practicile actuale ale organizației dvs. privind lanțul de aprovizionare cu software și explorați formatele SBOM care se aliniază cu nevoile dvs. de securitate și conformitate.

Pentru a afla mai multe despre securizarea lanțului dvs. de aprovizionare cu software cu ajutorul soluțiilor SBOM robuste, vizitați soluțiaOPSWATde securitate aSupply Chain Software .