OPSWAT îmbunătățește continuu caracteristicile Proactive DLP (Data Loss Prevention) și configurațiile de politici pentru a răspunde nevoilor diverse ale clienților noștri în materie de protecție a datelor.

Suntem încântați să vă anunțăm că am implementat o nouă funcție puternică care protejează automat organizațiile de scurgerile de informații secrete.

O funcție încorporată de detectare a secretelor a fost adăugată la motorul Proactive DLP (versiunea 2.13.0) în MetaDefender Core. Aceasta vă alertează atunci când un secret este găsit în codul sursă, fie că este vorba de chei API sau parole lăsate accidental în sursă. Detectarea secretelor încorporate identifică secretele din Amazon Web Services, Microsoft Azure și Google Cloud Platform.

Această caracteristică completează recent anunțata politică de detectare avansată, care permite clienților să scrie reguli complexe care împiedică fișierele care conțin secrete precum AWS Key ID sau Microsoft Azure access key să fie vizibile pentru atacatori.

Vă demonstrăm mai jos cum puteți preveni scurgerea de secrete din codul dvs. sursă prin utilizarea noului motor de detectare a secretelor încorporat în Proactive DLP folosind pluginul MetaDefender Jenkins.

Detectarea secretelor se face prin două metode.

1. Configurați MetaDefender Core pentru a detecta secretele utilizând DLP

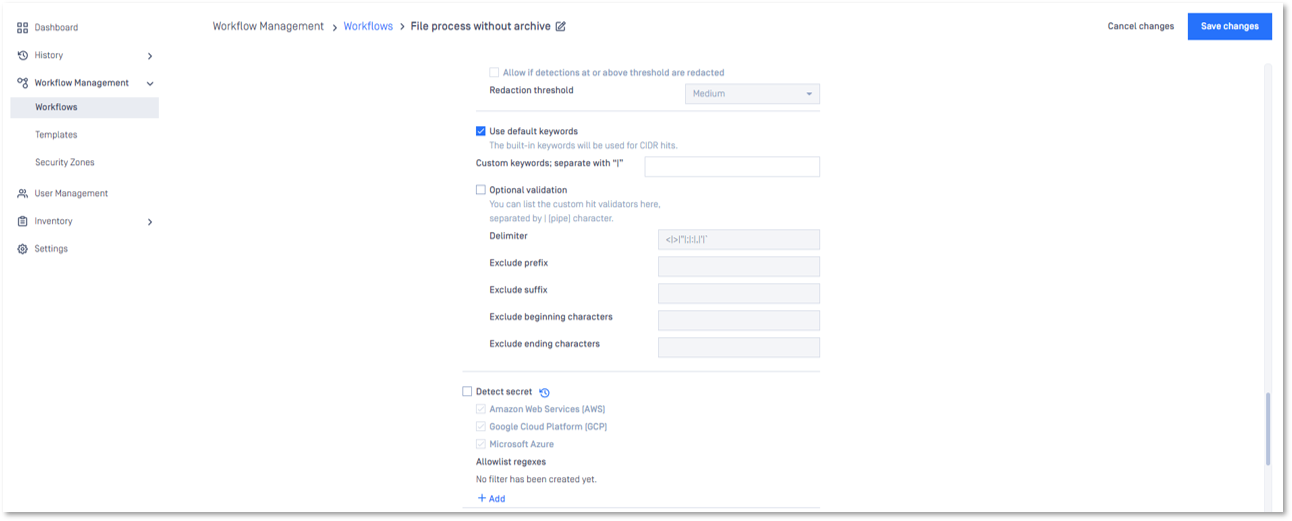

Din interfața de utilizator MetaDefender Core puteți activa funcția de detectare a secretului accesând Gestionare fluxuri de lucru -> Fluxuri de lucru -> "numele fluxului de lucru" -> Proactive DLP -> Detectare secret.

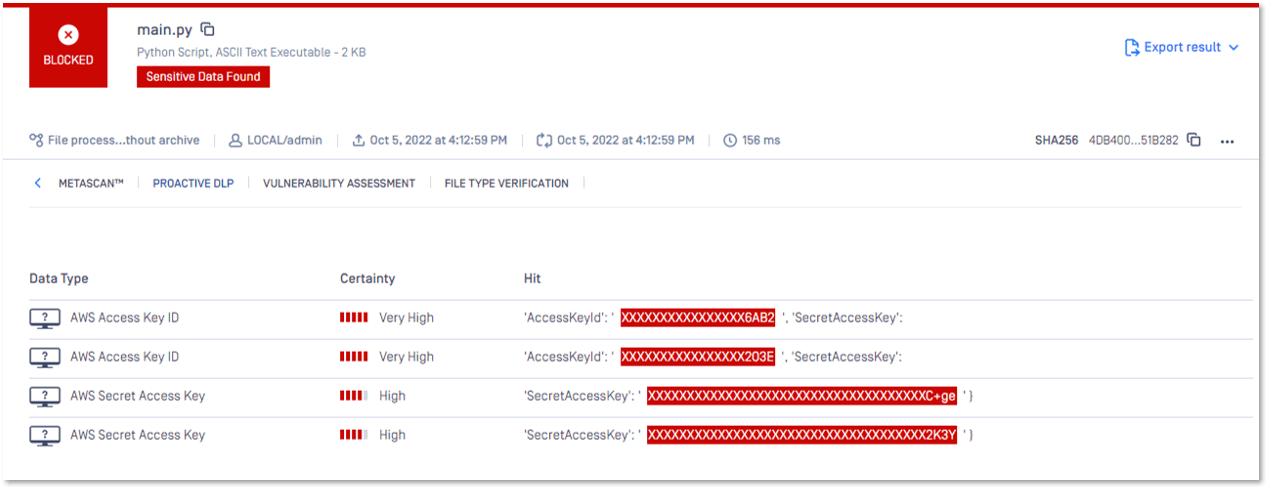

Iată un scenariu în care există patru secrete codificate în fișierul demo. Am folosit MetaDefender Core UI pentru a încărca și scana fișierul demo.

Proactive DLP a identificat cu succes secretele din codul sursă și a blocat fișierul pentru a preveni divulgarea secretelor.

2. Utilizați pluginul TeamCity sau Jenkins pentru a scana un depozit

MetaDefender pentru TeamCity și Jenkins vă securizează conducta CI/CD, protejând codul sursă și artefactele de diferite tipuri de amenințări, inclusiv de scurgeri de secrete. Sunteți notificat atunci când există probleme potențiale prin intermediul unor sisteme de siguranță încorporate și automatizate care previn scurgerea de informații sensibile.

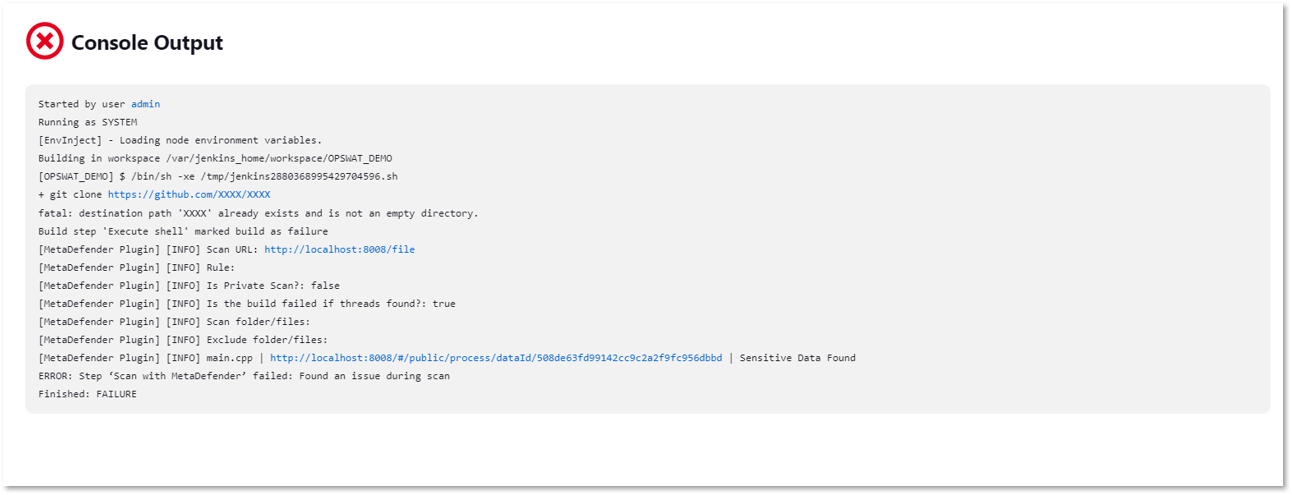

Vom analiza modul în care MetaDefender Jenkins plugin utilizează motorul de detectare a secretelor pentru a scana un build pentru a detecta orice secrete care ar putea fi prezente.

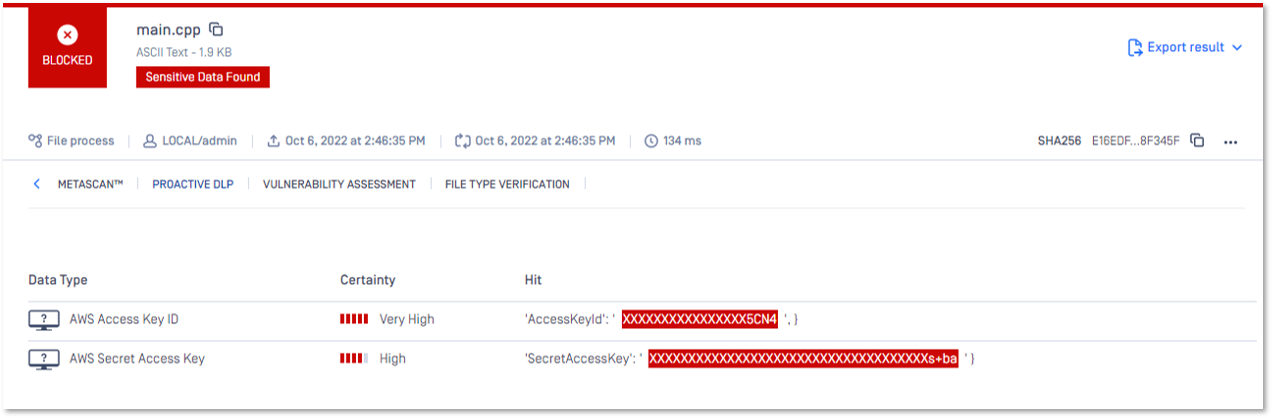

Pentru a demonstra eficiența detectării secretelor, dezvoltatorii noștri au lăsat un secret într-un fișier de test. Procesul de construire cu ajutorul Jenkins a eșuat atunci când a detectat un secret în fișierul de exemplu. În mesajul de eroare, s-a precizat "Date sensibile găsite".

Proactive DLP a reușit să identifice cu succes secretele conținute în codul sursă și s-a asigurat că scurgerea acestor secrete a fost prevenită prin notificarea dezvoltatorului înainte ca scurgerea să aibă loc.

Aflați mai multe despre modul în care OPSWAT Proactive DLP împiedică datele sensibile și reglementate să iasă sau să intre în sistemele organizației dumneavoastră.

Contactați unul dintre experții noștri în securitate cibernetică a infrastructurilor critice pentru mai multe informații și asistență.