Bibliotecile terților sunt esențiale pentru accelerarea ciclului de viață al dezvoltării de software. În loc să codifice de la zero, dezvoltatorii integrează deseori biblioteci open-source în diverse scopuri - fie din motive de rentabilitate, fie din lipsă de resurse, fie pentru o mai bună flexibilitate. Depozite precum Maven Central și PyPI, împreună cu instrumentele de gestionare a dependențelor, simplifică acest proces și stimulează productivitatea. Cu toate acestea, o astfel de dependență aduce, de asemenea, potențiale riscuri de securitate.

Gestionarea dependențelor open-source ale unui proiect poate ridica probleme, inclusiv dependențele imbricate (una sau mai multe dependențe în cadrul unei dependențe) și expertiza limitată în gestionarea dependențelor. Integrarea bibliotecilor externe extinde suprafața de atac și sporește riscurile de securitate. Descoperirea unei vulnerabilități într-o bibliotecă poate compromite toate programele software care depind de acea componentă. Prin urmare, este esențial să se utilizeze instrumente de scanare a dependențelor pentru a identifica și aborda vulnerabilitățile cunoscute care provin din dependențele de la terți.

Reutilizarea Software și adoptarea dependenței

Pe măsură ce ecosistemele de distribuție devin mai accesibile, dezvoltatorii optează pentru reutilizarea software-ului existent pentru a accelera dezvoltarea de software complex. Cu toate acestea, această comoditate poate introduce probleme de securitate neașteptate dacă nu este gestionată cu atenție. Aceste programe software existente sunt distribuite în principal prin intermediul internetului sub formă de pachete - arhive care conțin versiuni de lansare cunoscute sub numele de biblioteci, alături de metadate care specifică versiunea, autorul, licența, referințele și alte informații relevante. Software-ul de împachetare eficientizează procesele de distribuție și de control al versiunilor.

Dezvoltatorii își împărtășesc adesea codul în mod public sub licențe open-source, permițând revizuirea codului, colaborarea cu comunitatea și integrarea ușoară. Orice dezvoltator poate reutiliza, modifica sau contribui la baza de cod. Proiectele variază foarte mult în ceea ce privește calitatea, întreținerea și asistența. Autorii eliberează aceste pachete pentru a le face mai ușor accesibile, dar suportul și responsabilitatea depind de licență.

Odată ce un pachet este menționat într-un alt proiect, acesta devine o dependență de proiect, reprezentând o referință externă la un pachet. Dependențele creează relații unidirecționale între pachetele software, în care unul se bazează pe altul pentru a funcționa corect. Dezvoltatorii includ dependențele în aplicațiile lor, rezolvându-le în momentul construirii și preluându-le pe cele necesare.

Lanțul de aprovizionare se referă la toți furnizorii externi implicați în proces, în special la cei care furnizează dependențe software. În ultimii ani, gestionarea lanțului de aprovizionare a câștigat importanță în dezvoltarea de software, companiile stabilind politici care cuprind cerințele furnizorilor, documente juridice și contracte pentru a asigura conformitatea înainte de a accepta un furnizor.

Gestionarea dependenței

Gestionarea dependențelor poate deveni rapid copleșitoare, ducând la ceea ce se numește "infernul dependențelor". Aplicațiile moderne pot avea sute sau chiar mii de dependențe directe, ceea ce face dificilă urmărirea vulnerabilităților. Iată câteva scenarii în care gestionarea volumelor mari de dependențe devine o provocare.

- Lipsa revizuirii codului: În ciuda transparenței open-source, uneori echipele pot sări peste revizuirea codului, ceea ce duce la un fals sentiment de securitate.

- Încrederea implicită: Dezvoltatorii includ deseori dependențe fără a verifica cu atenție autorii, bazându-se exclusiv pe includerea în depozite.

- Utilizarea extinsă a dependenței: Dezvoltatorii se bazează adesea foarte mult pe pachete, chiar dacă este necesară doar o fracțiune din funcționalitatea acestora, ceea ce duce la dependențe supradimensionate.

- Modificări de ultimă oră: Actualizarea pachetelor poate fi complexă și poate introduce modificări de ultimă oră, ceea ce duce la ezitare și la pachete depășite.

- Probleme legate de răspundere: Standardele de mentenanță și asistență pentru programele open-source nu sunt la fel de stricte ca cele cerute pentru programele comerciale, ceea ce duce la dispute și la așteptări nerealiste din partea dezvoltatorilor de proiecte, ceea ce poate duce la pachete nesigure.

Creșterea numărului de atacuri care vizează dependențele de la terți a generat îngrijorări cu privire la securitatea software. Incidentele de profil înalt, cum ar fi vulnerabilitatea Log4Shell în 2021 sau backdoor-ul XZ Utils recent, în martie 2024, care a afectat mii de pachete Maven, au subliniat impactul larg răspândit al unor astfel de vulnerabilități. În același an, descoperirea unui malware într-un pachet NPM popular, ua-parser-jswas, a evidențiat riscurile asociate cu utilizarea bibliotecilor de la terți în stive de aplicații.

Un alt atac demn de remarcat în ianuarie 2024 este MavenGate, o nouă metodă de atac a lanțului de aprovizionare cu software, dependențe deturnate prin intermediul bibliotecilor abandonate. Exploatarea cu succes a acestor deficiențe ar putea permite actorilor neaveniți să găsească artefacte vulnerabile în dependențe și să injecteze cod malițios în aplicație și, mai rău, să compromită procesul de construire prin intermediul unui plugin malițios.

Pe măsură ce utilizarea bibliotecilor cu sursă deschisă crește, înțelegerea și atenuarea acestor riscuri devine extrem de importantă. Acest lucru determină o investigație suplimentară privind prevalența, tipurile și persistența vulnerabilităților în bibliotecile open-source, precum și relația acestora cu atributele și angajamentele proiectului.

Securizarea dependențelor cu OPSWAT SBOM

Ca reacție la atacurile asupra lanțului de aprovizionare, Statele Unite ale Americii au aprobat, în mai 2021, "Ordinul executiv privind îmbunătățirea securității cibernetice a națiunii", care definește etapele de îmbunătățire a politicilor privind lanțul de aprovizionare. Una dintre cerințele cheie este furnizarea unui SBOM pentru fiecare produs.

OPSWAT Software Bill of Materials (SBOM) este în continuă evoluție pentru a răspunde nevoilor tot mai mari de dezvoltare de software într-un mediu securizat. Una dintre caracteristicile cheie ale OPSWAT SBOM este scanarea dependențelor. Această caracteristică este concepută pentru a spori vizibilitatea bazei de coduri prin identificarea vulnerabilităților în dependențele pe care se bazează proiectele dvs.

Citiți mai multe despre motivele pentru care SBOM-urile sunt importante.

Scanarea dependenței pachetelor

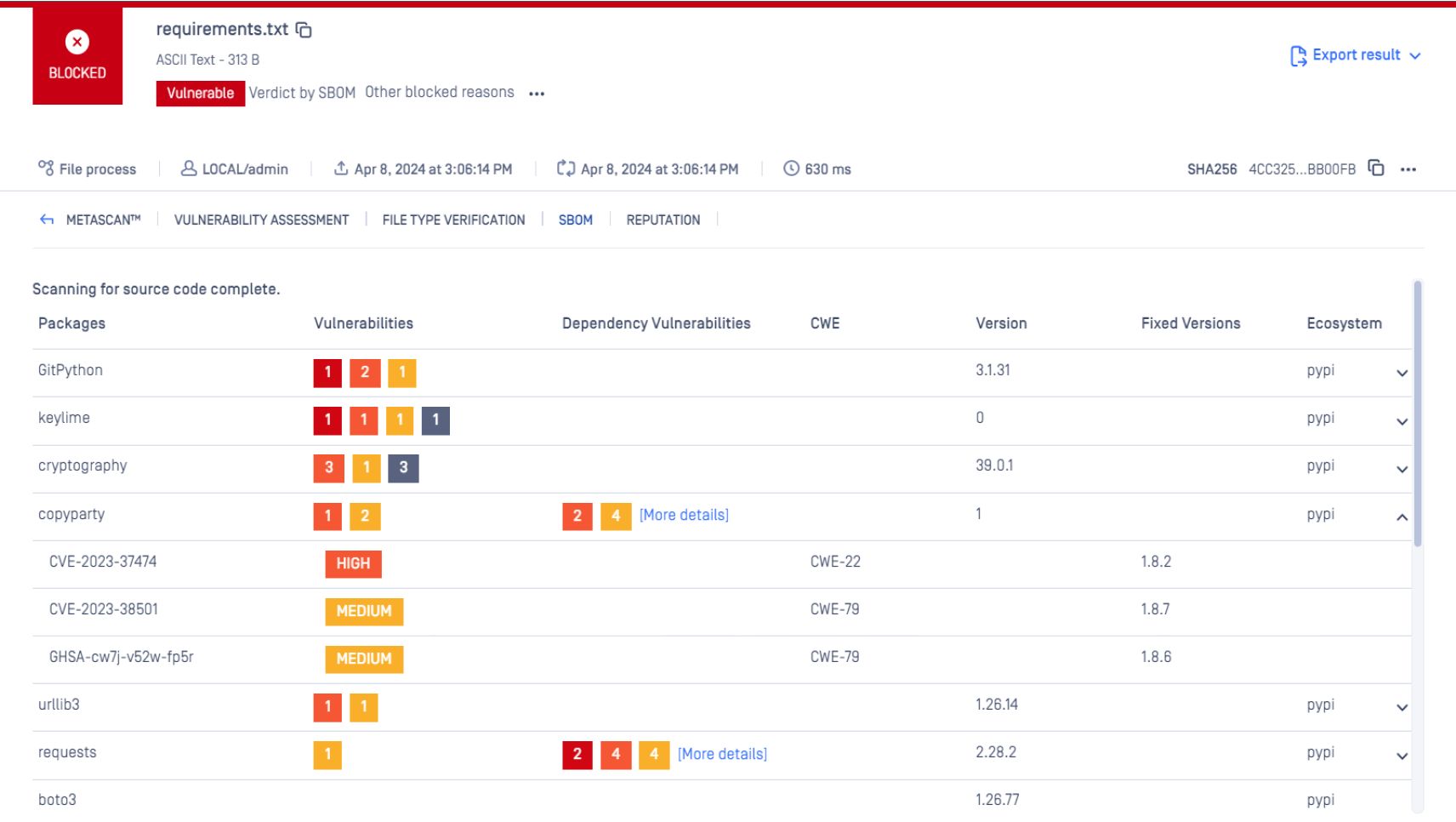

OPSWAT SBOM detectează automat vulnerabilitățile de securitate în dependențele software în timpul dezvoltării și testării. De exemplu, SBOM permite echipelor să știe dacă aplicația utilizează o bibliotecă open-source despre care se știe că este vulnerabilă. Echipele pot lua apoi măsuri pentru a proteja aplicația.

Verificați dependența cu Python

Container Scanarea imaginilor

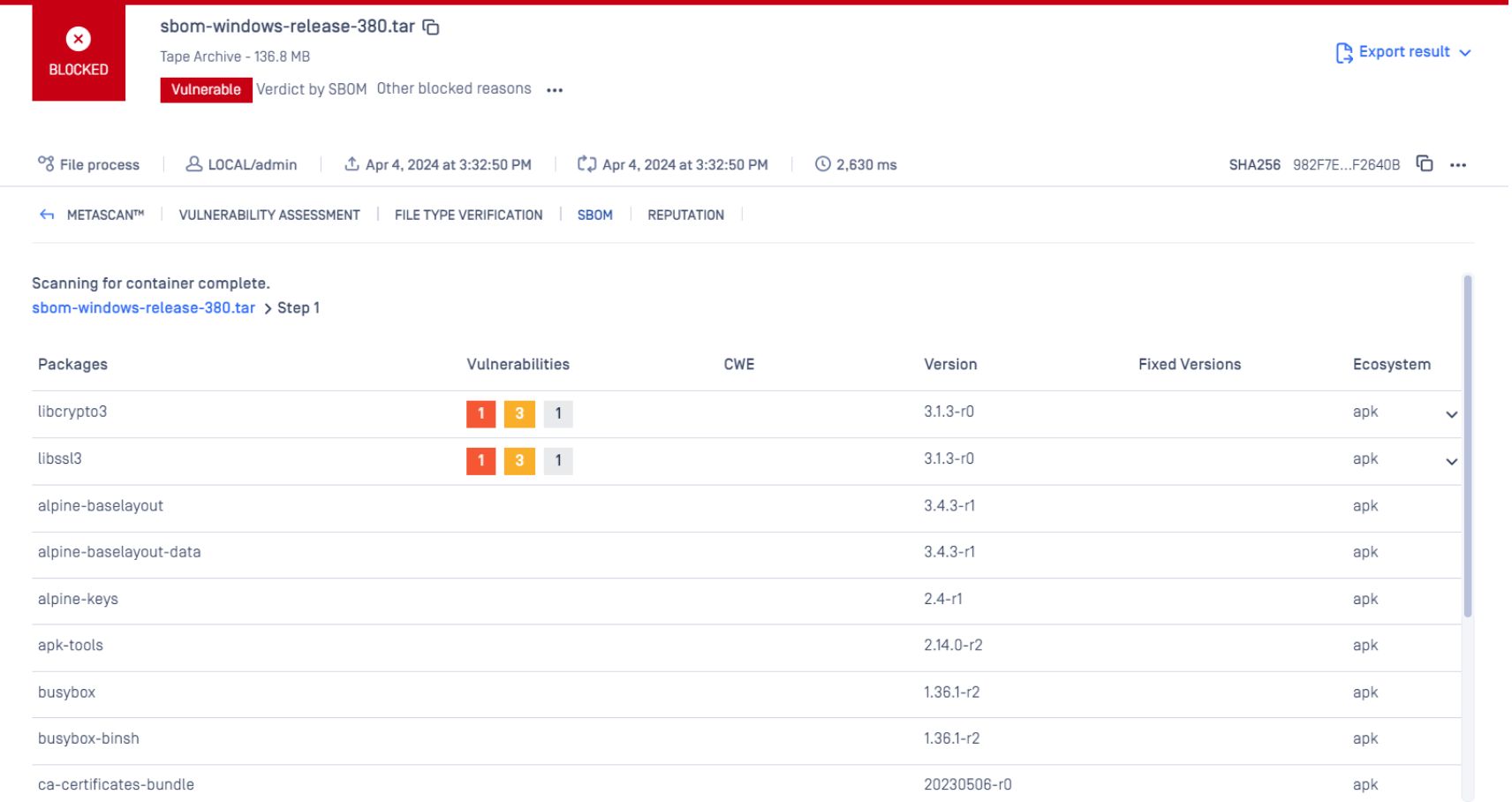

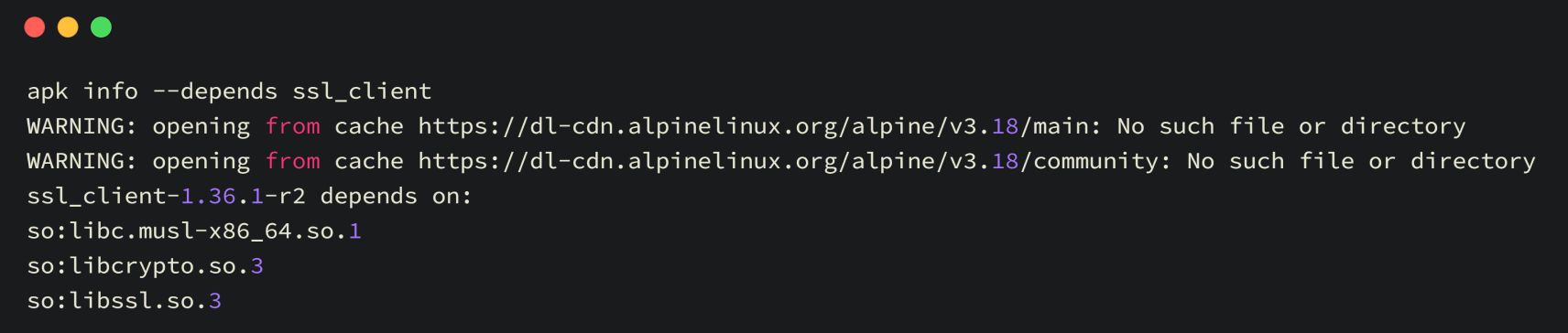

OPSWAT SBOM examinează fiecare strat al imaginii unui container pentru a identifica vulnerabilitățile sau amenințările, incluzând pachetele sistemului de operare (OS) și bibliotecile software dependente utilizate de aplicație. Această abordare proactivă permite detectarea și rezolvarea problemelor potențiale înainte ca acestea să se transforme în probleme majore.

Verificați dependența cu Alpine

Dezvoltatorii și echipele de securitate beneficiază de pe urma înțelegerii tipurilor comune, a prevalenței și a persistenței vulnerabilităților de dependență, ceea ce le permite să evalueze gravitatea și să exploreze strategiile de remediere.

SBOM scanează dependențele proiectului dvs. pentru vulnerabilități cunoscute. La detectare, SBOM oferă informații detaliate, inclusiv niveluri de gravitate, descrieri ale vulnerabilității și soluții disponibile.

Un raport detaliat poate fi exportat pentru ca echipele să țină evidența:

- Numărul total de dependențe scanate

- Numărul total de vulnerabilități găsite în toate dependențele

- O gamă de versiuni scanate

- CVE-uri cunoscute

- Numărul total de vulnerabilități de gravitate critică, ridicată, medie și scăzută

OPSWAT SBOM recomandă echipelor de securitate să actualizeze toate pachetele vulnerabile la cele mai recente versiuni cu remedieri ale vulnerabilităților. Acest lucru permite echipelor să abordeze vulnerabilitatea responsabililor de pachete sau să elimine pachetele din arborele de dependență. Această abordare proactivă permite echipelor să abordeze potențialele riscuri de securitate înainte ca acestea să devină o problemă, îmbunătățind semnificativ securitatea și integritatea proiectelor lor software. În plus, OPSWAT SBOM ajută organizațiile să rămână conforme și sigure în lanțul de aprovizionare cu software. Este foarte recomandat ca echipele să:

Cartografierea dependențelor

Folosiți instrumentele pentru a identifica dependențele care există în mediu și relațiile dintre ele.

Eliminați dependențele inutile

Eliminați dependențele inutile sau neesențiale pentru a reduce suprafața de atac.

Utilizați depozite consacrate

Asigurați-vă că dependențele sunt obținute din surse de încredere.

Scanați toate dependențele

Înainte de a utiliza dependențele în orice software, scanați-le pentru a fi conștienți de problemele de securitate sau de calitate.

Gânduri de încheiere

Prin utilizarea instrumentelor de scanare a dependențelor, cum ar fi OPSWAT SBOM, puteți identifica și aborda în mod proactiv vulnerabilitățile din dependențele proiectului dumneavoastră, atenuând potențialele riscuri de securitate înainte ca acestea să poată fi exploatate. Profitați de puterea scanării dependențelor și a SBOM-urilor pentru a construi aplicații software sigure, conforme și rezistente.