Intrăm într-o nouă fază a cursei înarmărilor virtuale. Atacatorii creează programe malware adaptive foarte evazive pentru a se ascunde de programele de detectare. Infractorii cibernetici lucrează neobosit pentru a exploata vulnerabilitățile aplicațiilor și a obține acces neautorizat la date valoroase. Acesta este motivul pentru care cele mai bune practici de securitate a aplicațiilor (AppSec) sunt esențiale de înțeles și de urmat.

Le-am cerut experților în securitate software Vincent Lin și YiYi Miao sfaturi cu privire la cele mai bune practici de implementare a unei securități dovedite a aplicațiilor. Cu ajutorul lor, ne scufundăm în cele mai eficiente și practice moduri de a vă securiza aplicațiile și de a vă proteja organizația de amenințările cibernetice.

Sfaturi de top pentru securitatea aplicațiilor:

1. Înțelegeți de ce este importantă securitatea aplicațiilor.

2. Creați un model de amenințare.

3. Stabilirea unui ciclu de viață sigur pentru dezvoltarea de software (SDLC).

4. Urmați cele mai bune practici de securitate a aplicațiilor web stabilite de OWASP.

5. Crearea unei culturi axate pe securitate.

6. Implementați controale puternice de autentificare și de acces.

7. Actualizați-vă și aplicațiile în mod regulat.

8. Monitorizați și auditați în mod regulat aplicația dumneavoastră.

9. Implementați criptarea și alte măsuri de protecție a datelor.

10. Utilizarea tehnologiilor de prevenire și detectare.

11. Urmați cele mai bune practici de securitate a aplicațiilor în cloud.

12. Secure perimetrul rețelei dumneavoastră.

13. Efectuați teste de securitate periodice pentru a găsi probleme de securitate.

1. Înțelegerea importanței securității aplicațiilor (AppSec)

Peisajul amenințărilor în creștere

Amenințările la adresa securității cibernetice sunt în continuă evoluție, atacatorii folosind metode din ce în ce mai sofisticate pentru a compromite sistemele și a fura date. Se estimează că, până în 2025, costul global al criminalității informatice va ajunge la 10,5 trilioane de dolari anual, ceea ce face ca securitatea să devină o preocupare critică.

Vincent Lin, un expert în crearea de software securizat pentru protecția infrastructurilor critice (CIP), a explicat: "Peisajul amenințărilor s-a schimbat radical în ultimii ani. Există actori a căror singură intenție este să pătrundă în sistemele și rețelele informatice pentru a le afecta, fie că este vorba de distracție sau de profit. Există multe consecințe, dar, în cele din urmă, acest lucru costă organizațiile bani și creează riscuri de afaceri."

Conformitatea cu reglementările din industrie

Diferite industrii dispun de reglementări și standarde pentru securitatea aplicațiilor, cum ar fi Health Insurance Portability and Accountability Act (HIPAA) pentru sistemul de sănătate și Payment Card Industry Data Security Standard (PCI DSS ) pentru sectorul financiar. Implementarea unor practici de securitate solide sprijină conformitatea și evită amenzile mari.

Potrivit expertului în securitate software Yiyi Miao, "Aplicarea reglementărilor de conformitate cu tehnologia HIPAA pentru toți angajații și contractorii poate fi o provocare pentru orice organizație din domeniul sănătății. Când luați în considerare utilizarea crescută a Bring Your Own Device (BYOD) în cadrul organizațiilor, devine rapid o situație imposibil de gestionat."

2. Crearea unui model de amenințare

Un pas esențial în gestionarea acestor provocări este înțelegerea riscurilor cu care vă confruntați. Modelarea amenințărilor este un pas necesar pentru securizarea aplicațiilor. Aceasta presupune ca echipele de securitate să descopere potențialele amenințări și vulnerabilități din aplicațiile dumneavoastră, astfel încât să puteți prioritiza cerințele de securitate și să proiectați aplicațiile ținând cont de securitate. Urmați acești pași pentru a crea un model de amenințare pentru securitatea aplicațiilor:

- Identificați activele și valoarea acestora: Primul pas în modelarea amenințărilor este identificarea activelor pe care aplicația dumneavoastră este concepută să le protejeze. Acestea pot include date, hardware, software și alte resurse. Odată ce ați recunoscut aceste active, trebuie să decideți valoarea lor pentru organizație și să le prioritizați în consecință.

- Identificați amenințările potențiale: Următorul pas constă în identificarea potențialelor amenințări la adresa aplicației dumneavoastră. Acestea pot include atacuri ale hackerilor, amenințări din interior și riscuri de securitate fizică. Luați în considerare impactul potențial al fiecărei amenințări asupra aplicației dvs. și stabiliți-le priorități în funcție de probabilitatea și gravitatea lor.

- Găsiți vulnerabilitățile: După ce ați găsit amenințările potențiale, ar trebui să găsiți vulnerabilitățile din aplicația dumneavoastră. Aceasta poate include vulnerabilități în codul software, în infrastructura de rețea, în bibliotecile terților și în interfețele cu utilizatorul. Prioritizați aceste vulnerabilități în funcție de impactul lor potențial asupra securității aplicației dumneavoastră.

- Evaluați probabilitatea fiecărei amenințări: După ce ați identificat potențialele amenințări și vulnerabilități, evaluați probabilitatea ca fiecare amenințare să se producă. Acest lucru vă poate ajuta să vă stabiliți prioritățile în ceea ce privește cerințele de securitate și să vă asigurați că aplicația dvs. este concepută pentru a vă proteja împotriva celor mai importante amenințări.

- Strategii de atenuare: În cele din urmă, elaborați strategii de atenuare pentru a aborda potențialele amenințări și vulnerabilități ale aplicației dumneavoastră. Protejați-vă împotriva posibilelor atacuri implementând controale de acces, criptare și alte măsuri de securitate.

Nu uitați că modelarea amenințărilor este un proces continuu, așa că este esențial să evaluați și să îmbunătățiți continuu măsurile de securitate a aplicațiilor pe baza rezultatelor modelării amenințărilor.

3. Stabilirea unui ciclu de viață Secure dezvoltarea deSoftware Secure (SSDLC)

Odată ce ați stabilit un model de amenințare pentru organizația dvs., echipele de dezvoltare pot implementa un ciclu de viață de dezvoltare software securizat (SSDLC) pentru procesul de dezvoltare a aplicațiilor dvs. Lin explică: "SSDLC este un proces care constă într-o serie de activități planificate pentru a dezvolta produse software. SSDLC încorporează securitatea în fiecare fază a ciclului de viață al dezvoltării software - inclusiv colectarea cerințelor, proiectarea, dezvoltarea, testarea și operarea/întreținerea."

Integrarea securității în fiecare fază

Integrarea măsurilor de securitate pe tot parcursul procesului de dezvoltare este esențială pentru a asigura un program eficient de securitate a aplicațiilor. Aceasta include:

- Colectarea cerințelor: Definirea clară a cerințelor de securitate pentru aplicație, cum ar fi criptarea datelor, autentificarea utilizatorilor și controlul accesului.

- Proiectare: Dezvoltați o arhitectură sigură a aplicației care reduce suprafața de atac și încorporează controale de securitate.

- Implementare: Utilizați practici de codare sigură și urmați liniile directoare standard din industrie, cum ar fi Open Worldwide Application Security Project (OWASP) Top Ten, pentru a minimiza vulnerabilitățile din codul dumneavoastră.

- Testare: Efectuați în mod regulat teste de securitate a aplicațiilor, inclusiv teste de penetrare, scanarea vulnerabilităților și revizuirea codului, pentru a găsi și remedia deficiențele de securitate.

- Implementare: Implementați măsuri de securitate adecvate pentru mediul de producție al aplicației, cum ar fi configurații sigure ale serverelor și protecții de rețea.

- Întreținere: Actualizați și aplicați patch-uri în mod regulat, monitorizați incidentele de securitate și răspundeți la noile amenințări pe măsură ce apar.

4. Cele mai bune practici esențiale de securitate a aplicațiilor web de la OWASP

Aplicațiile web se numără printre cele mai des utilizate în prezent. Securitatea aplicațiilor web este crucială pentru orice organizație care dorește să își protejeze datele și reputația. Open Web Application Security Project (OWASP) oferă îndrumări din partea echipelor și profesioniștilor în domeniul securității. Din nefericire, multe organizații trebuie încă să implementeze aceste bune practici.

OWASP oferă resurse open-source pentru a îmbunătăți securitatea aplicațiilor web. Iată câteva dintre cele mai bune practici ale acestora:

- Asigurați-vă că toate datele introduse de utilizator sunt validate înainte de procesare. Aceasta include verificarea tipurilor de date, a lungimii, a formatului și a intervalului de date corecte. Prin punerea în aplicare a validării intrărilor, puteți preveni o serie de vulnerabilități, cum ar fi injecția SQL și scriptingul încrucișat pe site (XSS).

- Utilizați mecanisme puternice de autentificare și autorizare pentru a controla accesul la aplicația dumneavoastră. Aceasta include utilizarea unor mecanisme de stocare securizată a parolelor, autentificarea cu doi factori și alte măsuri de securitate pentru a preveni accesul neautorizat.

- Urmați practicile de codare sigură pentru a minimiza riscul de vulnerabilități. Aceasta include utilizarea unor tehnici de codare sigură, evitarea funcțiilor nesigure și utilizarea de cadre și biblioteci care au fost verificate din punct de vedere al securității. Dacă vă asigurați că aveți un cod securizat, puteți preveni depășirile de memorie tampon și vulnerabilitățile de tip șir de formate.

- Asigurați-vă că mesajele de eroare nu dezvăluie informații sensibile și înregistrați toate evenimentele legate de securitate. Acestea includ încercările de conectare eșuate și alte activități suspecte. Prin înregistrarea evenimentelor legate de securitate, puteți detecta și răspunde rapid la incidentele de securitate.

- Utilizați tehnici de gestionare securizată a sesiunilor pentru a preveni deturnarea sesiunilor și alte atacuri. Aceasta include utilizarea unor ID-uri de sesiune securizate, aplicarea unor termene de expirare a sesiunilor și invalidarea sesiunilor atunci când utilizatorii se deconectează sau după o perioadă de inactivitate. Prin implementarea gestionării securizate a sesiunilor, puteți împiedica atacatorii să acceseze informații sensibile sau să întreprindă acțiuni neautorizate.

- Implementați tehnici puternice de criptare și de decriptare pentru a proteja datele în tranzit și în repaus. Aceasta include utilizarea de algoritmi și lungimi de cheie standard din industrie și protejarea corespunzătoare a cheilor de criptare. Prin implementarea unei criptografii puternice, puteți împiedica atacatorii să acceseze sau să modifice datele.

- Utilizați mecanisme de control al accesului pentru a restricționa accesul la resurse și funcționalități sensibile. Aceasta include asigurarea faptului că utilizatorii au doar permisiunile de care au nevoie pentru a-și îndeplini sarcinile și aplicarea controalelor de acces la fiecare nivel al aplicației. Puteți preveni accesul neautorizat la date sau funcționalități prin implementarea controalelor de acces.

- Efectuarea de teste de securitate periodice, inclusiv teste de penetrare și scanare a vulnerabilităților, pentru a identifica și a remedia deficiențele de securitate. Utilizați instrumente automate și tehnici manuale pentru a vă asigura că aplicația dumneavoastră este sigură.

- Urmați practicile de implementare securizată pentru a preveni riscurile de securitate în timpul instalării și configurării. Aceasta include utilizarea de protocoale sigure, evitarea setărilor implicite și configurarea setărilor de securitate în conformitate cu cele mai bune practici.

- Să aveți un plan de răspuns la incidente pentru a răspunde rapid și eficient la incidentele de securitate. Acest lucru include asigurarea faptului că toți membrii personalului cunosc planul și rolurile lor în cadrul acestuia și exersarea periodică a planului pentru a se asigura că este eficient.

Aceste bune practici vă pot ajuta să securizați aplicațiile web și să protejați datele și reputația organizației dumneavoastră. Cu toate acestea, va trebui să implementați în organizația dvs. o cultură axată pe securitate care să pună în aplicare cele mai bune practici.

5. Adoptați o cultură de conștientizare a securității

Formare în domeniul securității pentru dezvoltatori

Dezvoltatorii joacă un rol crucial în DevSecOps (dezvoltare, securitate și operațiuni), deoarece codul pe care îl scriu poate crea sau preveni vulnerabilitățile. Este important să oferiți în mod regulat cursuri de formare în domeniul securității pentru echipa de dezvoltare, inclusiv practici de codare sigură, conștientizarea vectorilor de atac comuni și cerințele de conformitate specifice sectorului.

Desfășurarea programelor de conștientizare a securității

O cultură de securitate puternică se extinde dincolo de echipa de dezvoltare. Educați toți angajații cu privire la importanța securității și la rolul lor în menținerea acesteia. Desfășurați periodic programe de conștientizare a securității care să acopere subiecte precum recunoașterea atacurilor de phishing, utilizarea de parole puternice și raportarea activităților suspecte.

6. Implementarea unor mecanisme robuste de autentificare și control al accesului

Utilizați autentificarea cu mai mulți factori (MFA)

MFA adaugă un nivel suplimentar de protecție, solicitând utilizatorilor să furnizeze mai multe forme de identificare înainte de a accesa o aplicație. Implementați MFA utilizând o combinație de factori bazați pe cunoștințe (parole), pe posesie (token-uri) și pe inerență (biometrie).

Aplicați principiul privilegiului cel mai mic

Principiul celui mai mic privilegiu restricționează accesul utilizatorilor doar la resursele și permisiunile minime necesare. Implementați controlul accesului bazat pe roluri (RBAC) pentru a defini și a impune niveluri adecvate de acces al utilizatorilor.

7. Păstrați aplicația actualizată și corectată

Rămâneți la curent cu vulnerabilitățile și patch-urile

Monitorizați în mod regulat sursele din industrie, cum ar fi site-urile web ale furnizorilor și blogurile de securitate, pentru informații despre noile vulnerabilități și patch-uri. Abonați-vă la listele de corespondență de securitate și la serviciile de notificare a vulnerabilităților pentru a fi la curent cu cele mai recente amenințări.

Implementați un proces Patch Management

Elaborați un sistem de gestionare a patch-urilor care să evalueze, să testeze și să implementeze prompt patch-urile. Acest proces ar trebui să includă un plan de retragere în cazul în care un patch introduce noi probleme sau conflicte.

Russ Miller, un expert în gestionarea patch-urilor, explică: "Este dificil să rămâi la curent cu un flux nesfârșit de patch-uri pentru vulnerabilități, mai ales pentru întreprinderile mari. Cu toate acestea, timpul este esențial, iar majoritatea organizațiilor oferă potențialilor adversari timp suficient pentru a ataca."

8. Monitorizați și auditați în mod regulat aplicația dvs.

Implementarea monitorizării continue

Monitorizați în permanență aplicațiile dvs. pentru a detecta incidente și anomalii de securitate, cum ar fi încercările de acces neautorizat, încălcările de date și activitățile suspecte. Utilizați instrumente de securitate, cum ar fi sistemele de detectare a intruziunilor (IDS), soluțiile de gestionare a informațiilor și evenimentelor de securitate (SIEM) și instrumentele de monitorizare a performanței aplicațiilor (APM) pentru a obține informații despre starea de securitate a aplicației dumneavoastră.

Efectuați audituri de securitate periodice

Efectuați audituri de securitate periodice pentru a evalua eficacitatea măsurilor de securitate. Aceste audituri ar trebui să includă o combinație de evaluări interne și externe, cum ar fi testele de penetrare, scanarea vulnerabilităților și analizele de conformitate.

9. Profitați de criptare și Secure Stocarea datelor

Criptarea datelor

Utilizați criptarea pentru a proteja datele, atât în tranzit, cât și în repaus. Implementați protocoale precum Secure Sockets Layer (SSL) sau Transport Layer Security (TLS) pentru transmiterea securizată a datelor și utilizați algoritmi de criptare precum Advanced Encryption Standard (AES) pentru stocarea datelor.

Urmați cele mai bune practici de stocare a datelor

Adoptați cele mai bune practici pentru stocarea securizată a datelor, cum ar fi separarea datelor sensibile de alte date, utilizarea unor configurații securizate ale bazelor de date și realizarea periodică a unor copii de siguranță pentru a vă proteja împotriva pierderii de date.

10. Utilizarea tehnologiilor de prevenire și detectare

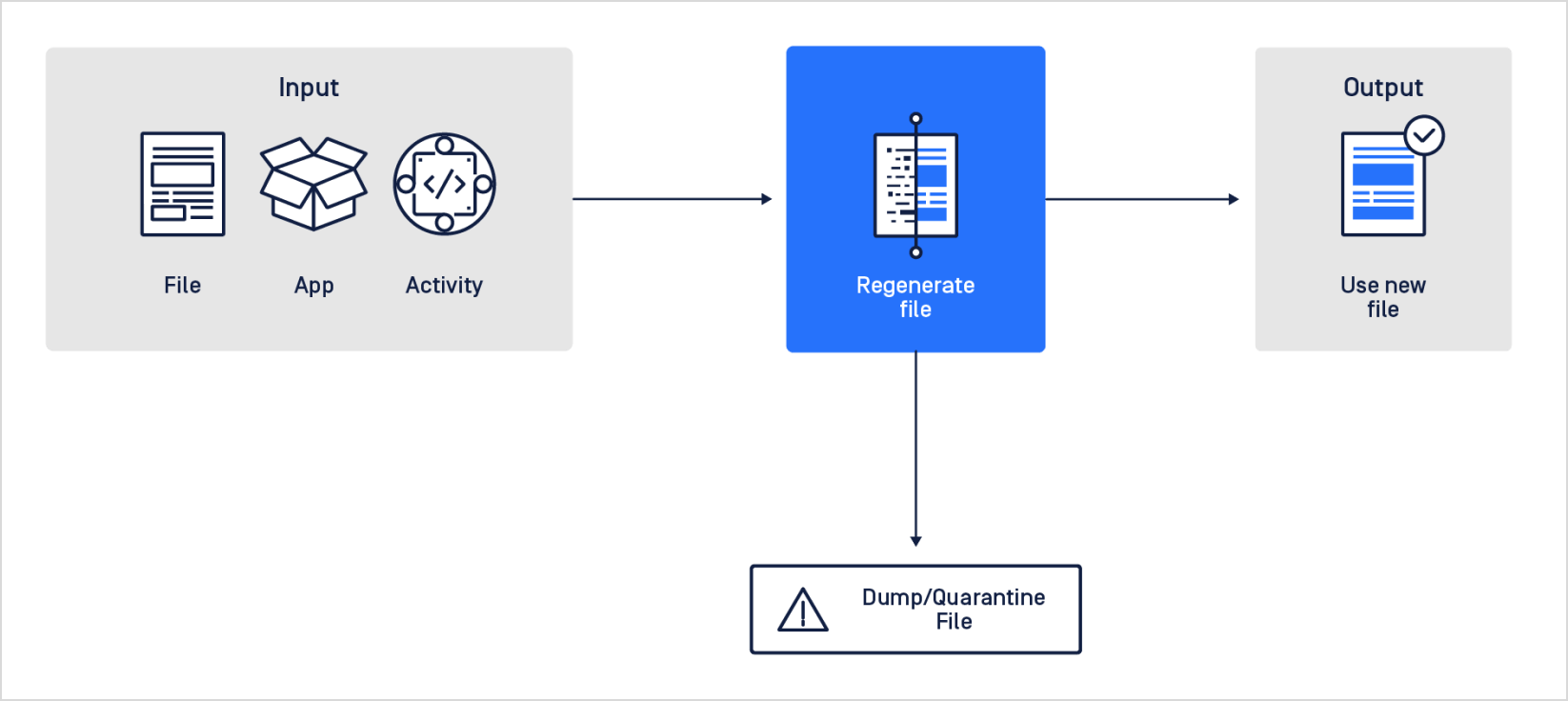

Cele mai recente tehnologii proactive oferă o abordare mai eficientă și mai eficace pentru a proteja organizațiile de amenințările legate de încărcarea fișierelor.

Alegeți tehnologii care utilizează caracteristici avansate de automatizare, cum ar fi dezarmarea și reconstrucția conținutului, învățarea automată, sandboxing și motoare de scanare multiple, pentru a oferi o apărare completă împotriva atacurilor bazate pe fișiere. Cu ajutorul acestor tehnologii, organizațiile pot automatiza scanarea și analiza fișierelor încărcate, inclusiv a e-mailurilor, atașamentelor și arhivelor, pentru a detecta și preveni programele malware, exploatările de tip zero-day și alte amenințări.

Asigurați-vă că aceste tehnologii includ inteligența artificială, analiza comportamentului și analiza comportamentului utilizatorului pot spori, de asemenea, securitatea încărcării fișierelor. Prin utilizarea acestor tehnologii, organizațiile pot obține o vizibilitate mai mare asupra rețelei lor, pot detecta comportamente anormale și pot preveni în mod proactiv potențialele amenințări înainte ca acestea să producă daune.

11. Cele mai bune practici de securitate a aplicațiilor Cloud

Pe măsură ce tot mai multe organizații își mută aplicațiile web în cloud, securitatea aplicațiilor cloud a devenit o preocupare critică. Industria s-a grăbit să dezvolte cele mai bune practici pentru a vă ajuta să vă protejați aplicațiile bazate pe cloud. Iată câteva exemple:

- Asigurați-vă că aplicațiile cloud sunt configurate în siguranță. Aceasta include utilizarea unor mecanisme puternice de autentificare și autorizare, configurarea controalelor de securitate a rețelei și asigurarea faptului că criptarea protejează datele în tranzit și în repaus.

- Utilizați soluții de gestionare a identității și accesului (IAM) pentru a gestiona identitățile utilizatorilor și accesul la aplicațiile dvs. în cloud. Aceasta include utilizarea autentificării cu mai mulți factori, controlul accesului pe bază de roluri și monitorizarea activității utilizatorilor.

- Implementați măsuri solide de securitate a datelor pentru a vă proteja datele bazate pe cloud. Acestea includ criptarea, controlul accesului și monitorizarea accesului și a utilizării datelor. Asigurați-vă că înțelegeți modelul de responsabilitate partajată pentru a securiza aplicațiile web.

- Implementați practici de gestionare a vulnerabilităților pentru a identifica și aborda vulnerabilitățile de securitate din aplicațiile dvs. de tip cloud. Aceasta include scanarea periodică a vulnerabilităților și corectarea cât mai curând posibil a vulnerabilităților cunoscute.

- Alegeți un furnizor de cloud care dispune de măsuri de securitate solide. Aceasta include asigurarea că furnizorul oferă securitate fizică, securitate de rețea și controale de acces solide.

- Implementați monitorizarea continuă a aplicațiilor dvs. cloud pentru a detecta și a răspunde rapid la incidentele de securitate. Aceasta include monitorizarea activităților neobișnuite ale utilizatorilor, a traficului de rețea și a activității sistemului.

Urmarea acestor bune practici de securitate în cloud vă poate ajuta să vă asigurați că aplicațiile bazate pe cloud sunt sigure și protejate împotriva potențialelor amenințări. Este esențial să rămâneți la curent cu cele mai recente amenințări și tendințe de securitate și să vă evaluați și îmbunătățiți continuu măsurile de securitate în cloud.

12. Secure Împotriva programelor malware la nivelul parametrului de rețea

Securizarea parametrilor de rețea cu ICAP (Internet Content Adaptation Protocol) este o metodă puternică de prevenire a încărcărilor de fișiere rău intenționate. ICAP permite organizațiilor să scaneze și să analizeze conținutul în timp real, permițându-le să identifice și să blocheze orice fișiere rău intenționate înainte ca acestea să ajungă la destinație. Prin integrarea ICAP cu dispozitivele de rețea existente, cum ar fi firewall-urile pentru aplicații web, proxy-urile inverse și inspectorii SSL, organizațiile pot adăuga fără probleme un nivel de protecție rețelei lor.

În plus, capacitățile de adaptare și transformare a conținutului de pe ICAP permit organizațiilor să aplice politici și să modifice conținutul în tranzit, oferindu-le un control granular asupra fluxului de date prin rețeaua lor. Prin utilizarea ICAP, organizațiile își pot securiza în mod eficient parametrii de rețea și pot preveni încărcarea de fișiere malițioase, îmbunătățindu-și poziția generală de securitate cibernetică.

13. Testarea securității aplicațiilor

Testarea este o parte esențială a oricărui program de securitate. Testarea ajută la găsirea și abordarea potențialelor riscuri de securitate înainte ca atacatorii să le poată exploata. Pot fi efectuate mai multe tipuri de teste de securitate a aplicațiilor, cum ar fi scanarea vulnerabilităților, testele de penetrare și revizuirile codului. Aceste teste ajută la identificarea vulnerabilităților, cum ar fi injecția SQL, cross-site scripting și buffer overflows.

Este important să se efectueze atât teste de securitate manuale, cât și automate pentru aplicații, pentru a se asigura că toate vulnerabilitățile potențiale sunt identificate și abordate. Instrumentele automatizate de testare a securității aplicațiilor web ajută la simplificarea procesului de testare și la identificarea mai eficientă a vulnerabilităților. Cu toate acestea, este posibil ca instrumentele automatizate să nu surprindă toate vulnerabilitățile potențiale, astfel încât este necesară și testarea manuală.

Testarea de către o terță parte este, de asemenea, benefică, deoarece oferă o evaluare obiectivă a poziției dumneavoastră de securitate și identifică vulnerabilitățile care ar fi putut fi omise de testarea internă. Efectuând teste regulate, puteți contribui la asigurarea faptului că aplicațiile dumneavoastră sunt sigure și protejate împotriva potențialelor amenințări la adresa securității.

Concluzie

În peisajul digital actual, securitatea este crucială pentru ca întreprinderile să-și protejeze datele și să-și mențină încrederea clienților. Prin adoptarea celor mai bune practici de securitate, puteți reduce semnificativ riscul de securitate, amenințările cibernetice și puteți proteja activele valoroase ale organizației dvs.

Întrebări frecvente App Sec

Î: Ce este aplicația sec și de ce este importantă?

R: Securitatea aplicațiilor se referă la măsurile și practicile utilizate pentru a proteja aplicațiile împotriva amenințărilor externe, a programelor malware, a încălcărilor de date și a vulnerabilităților. Este esențială pentru protejarea informațiilor personale identificabile (PII), menținerea încrederii clienților și asigurarea conformității cu reglementările din domeniu. Este o extensie a celor mai bune practici de securitate software.

Î: Ce este un ciclu de viață de dezvoltareSoftware Secure (SSDLC)?

R: Un ciclu de viață Secure dezvoltarea deSoftware Secure (SSDLC) este o abordare care integrează măsuri de securitate în întregul proces de dezvoltare a software-ului. Acesta include activități axate pe securitate în timpul etapelor de colectare a cerințelor, proiectare, implementare, testare, implementare și întreținere.

Î: Cum pot crea o cultură de conștientizare a securității în cadrul organizației mele?

R: Cultivați o cultură de securitate prin furnizarea regulată de instruire în materie de securitate pentru dezvoltatori, desfășurarea de programe de sensibilizare la securitate pentru toți angajații și promovarea unei responsabilități comune pentru menținerea securității.

Î: Ce este autentificarea multifactorială (MFA) și de ce este esențială pentru securitate?

R: Autentificarea multifactorială (MFA) este o metodă de securitate care solicită utilizatorilor să furnizeze mai multe forme de identificare înainte de a accesa o aplicație. Este esențială pentru securitatea aplicațiilor, deoarece adaugă un nivel suplimentar de protecție, făcând mai dificilă obținerea accesului neautorizat de către atacatori.

Î: Care sunt cele mai bune practici pentru stocarea securizată a datelor?

R: Securitatea stocării datelor este esențială pentru protejarea informațiilor sensibile de amenințările cibernetice. Pentru a realiza acest lucru, organizațiile pot implementa cele mai bune practici, cum ar fi criptarea datelor, segregarea datelor, utilizarea configurațiilor securizate ale bazelor de date și copierea regulată a copiilor de rezervă a datelor. În plus, informațiile despre amenințări în timp real și scanarea programelor malware reprezintă o soluție puternică pentru prevenirea focarelor latente și asigurarea unei protecții continue împotriva atacurilor cibernetice.

Î: Cât de des ar trebui să efectuez audituri de securitate pentru aplicația mea?

R: Frecvența auditurilor de securitate depinde de factori precum complexitatea aplicației dumneavoastră, cerințele de reglementare, serverul web, echipa de securitate și profilul de risc al organizației dumneavoastră. Cu toate acestea, se recomandă efectuarea de audituri regulate, periodice.

Î: Care sunt cele mai bune practici pentru aplicațiile web?

R: Respectarea celor mai bune practici de securitate a aplicațiilor web de la organizații precum OWASP va limita problemele de securitate. Puteți afla mai multe despre modul în care OWASP vă ajută să gestionați planul de securitate al aplicațiilor web și să împiedicați atacatorii să găsească probleme de securitate înaintea echipei dvs. de securitate.