Probabil că ați citit anunțul recent despre actualizarea critică de securitate pentru macOS Monterey, care include vulnerabilități de cod arbitrar, ambele de tip zero-day, care au fost deja exploatate(CVE-2022-32894 și CVE-2022-32893).

Ce înseamnă acest lucru pentru utilizatorii dumneavoastră? Au aplicat patch-uri?

A fi la curent cu un flux nesfârșit de patch-uri pentru vulnerabilități este o provocare, în special pentru întreprinderile mari. Cu toate acestea, timpul este esențial, iar cele mai multe organizații oferă potențialilor adversari timp suficient pentru a ataca - având nevoie, în medie, de 16 zile pentru a remedia o vulnerabilitate critică după ce a fost detectată, conform unei cercetări efectuate de Institutul Ponemon.

Patch Management este o provocare la orice scară

Cercetările Institutului Ponemon arată că 60% dintre organizații au suferit o breșă din cauza unei vulnerabilități cunoscute, dar neparametrizate. Există modalități de a face din gestionarea patch-urilor o provocare mai puțin dificilă, de a depăși timpul mediu de răspuns și de a evita să faceți parte dintr-o statistică.

Cele cinci provocări ale Patch Management

1. Există o varietate de sisteme și aplicații. Fiecare organizație are acum un amestec de sisteme de operare și aplicații de la terți. Probabil, acest lucru înseamnă macOS, Windows, Linux și multe altele, precum și aplicații de la sute de furnizori diferiți.

2. Lucrători hibrizi cu sisteme care sunt conectate doar ocazional la un domeniu. Este destul de greu să stai la curent cu dispozitivele pe care le administrezi direct, dar este mai dificil și poate chiar mai critic să te asiguri că dispozitivele BYOD sau cele ale contractorilor sunt corectate înainte de a accesa resursele organizației tale.

3. Chiar și patch-urile de securitate critice și urgente au nevoie de un anumit nivel de testare și de precauție atunci când sunt implementate pentru a se asigura că nu afectează disponibilitatea. Pentru a face acest lucru este nevoie de un proces și de o automatizare care să susțină eliberarea incrementală a unui patch pentru grupuri mai mari de dispozitive.

4. Vizibilitatea și monitorizarea permanentă a sistemelor vulnerabile sunt esențiale. Chiar și după ce ați luat în considerare compromisurile de risc și ați testat și corectat cea mai recentă vulnerabilitate critică, munca nu s-a încheiat. Este în continuare vital să monitorizați în mod activ pentru a vă asigura că un dispozitiv care poate nu era conectat atunci când reacționați la amenințare este corectat atunci când se conectează din nou la resurse. Aveți nevoie atât de vizibilitate asupra oricărui dispozitiv care nu este reparat, cât și de protecție continuă împotriva unui dispozitiv vulnerabil.

5. Există un deficit de personal de securitate și IT . O provocare comună pentru orice organizație de securitate sau IT de orice mărime este lipsa de resurse pentru munca de zi cu zi, ca să nu mai vorbim de exercițiile de incendiu pe care le declanșează fiecare vulnerabilitate de profil înalt.

MetaDefender Acces: O soluție esențială

Provocările pot fi resimțite ca o bătălie grea, dar vestea bună este că există soluții. Așa cum este detaliat aici, OPSWAT MetaDefender Access oferă o soluție completă care vă va ajuta să aplicați patch-uri mai rapid și vă va asigura că rămâneți protejați.

1. MetaDefender Accesul vă ajută să vă asigurați că toate sistemele și aplicațiile dvs. sunt corectate de:

- Asigurarea vizibilității prin detectarea vulnerabilităților și a software-ului neactualizat și prezentarea unui rezumat acționabil în tabloul de bord MetaDefender Access și în rapoartele zilnice. Cu ajutorul acestora, puteți detalia pentru a vedea mai multe detalii, așa cum este ilustrat aici:

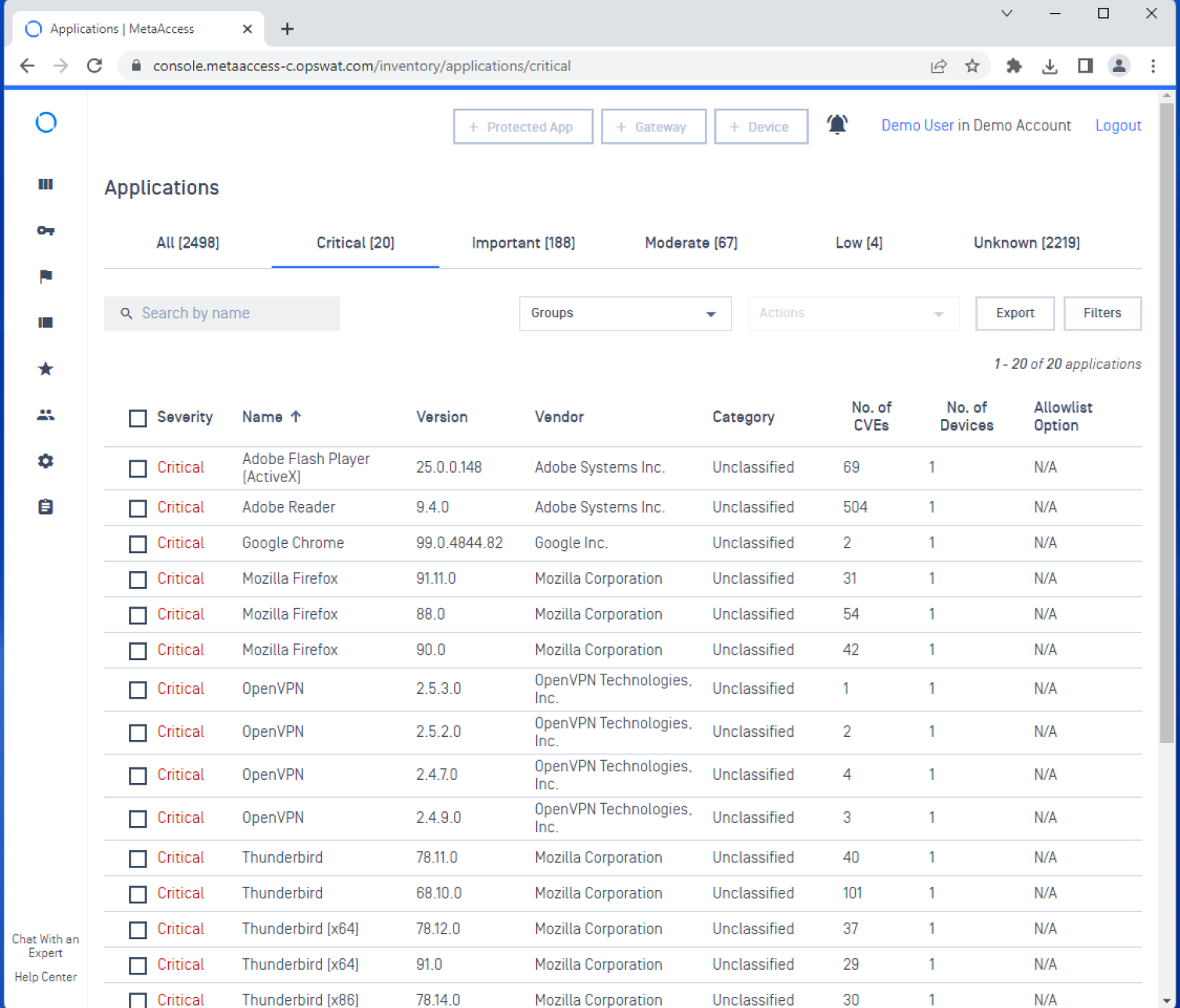

- Asigurarea vizibilității vulnerabilităților din perspectiva aplicației:

- Asigurarea faptului că soluția de gestionare a patch-urilor aleasă de dumneavoastră este configurată corect la punctul final și vă avertizează și, eventual, blochează dispozitivul utilizatorului în cazul în care soluția de gestionare a patch-urilor nu este configurată corect:

- Blocarea potențială a dispozitivului de la accesarea aplicațiilor și a altor resurse, inclusiv atunci când un sistem de operare sau o aplicație terță parte nu este corectată, cum ar fi patch-ul Monterey 12.5.1. Utilizatorul poate fi avertizat timp de un număr configurabil de zile, iar dacă patch-ul tot nu este aplicat, acesta poate fi blocat pentru a-i da o șansă de a face față fluxului de lucru cu risc și impact.

2. Odată cu normalizarea muncii hibride, este esențial ca orice soluție pe care o utilizați pentru a obține patch-uri pentru dispozitive să funcționeze pentru utilizatorii de la fața locului sau de la distanță. Deoarece MetaDefender Access este găzduit în cloud, MetaDefender Endpoint asigură securitatea dispozitivelor indiferent de locul în care se află atunci când accesează resursele corporative.

3. Este esențial să se implementeze treptat patch-uri pentru a reduce riscul unui impact pe scară largă, în cazul în care are surprize ascunse. MetaDefender Access vă permite să aplicați politici diferite pentru grupuri de dispozitive care să susțină implementarea automată a patch-urilor, să excludeți anumite patch-uri și chiar să scutiți anumite dispozitive. Pe lângă exceptarea dispozitivelor, pot fi exceptate și anumite patch-uri și CVE-uri specifice, permițând ca un dispozitiv să fie considerat în continuare conform dacă decideți că impactul este prea mare pentru a-l aplica.

4. MetaDefender Capacitățile de acces securizat ale Access protejează organizațiile dvs. împotriva accesului de la dispozitive riscante sau neconforme. Un aspect vital al acestui aspect este asigurarea faptului că un dispozitiv care poate să nu se fi conectat recent, dar care poate avea o vulnerabilitate critică mai veche, va fi blocat până când va fi remediat, indiferent de cât timp a trecut de când vulnerabilitatea inițială a fost rezolvată pe alte sisteme.

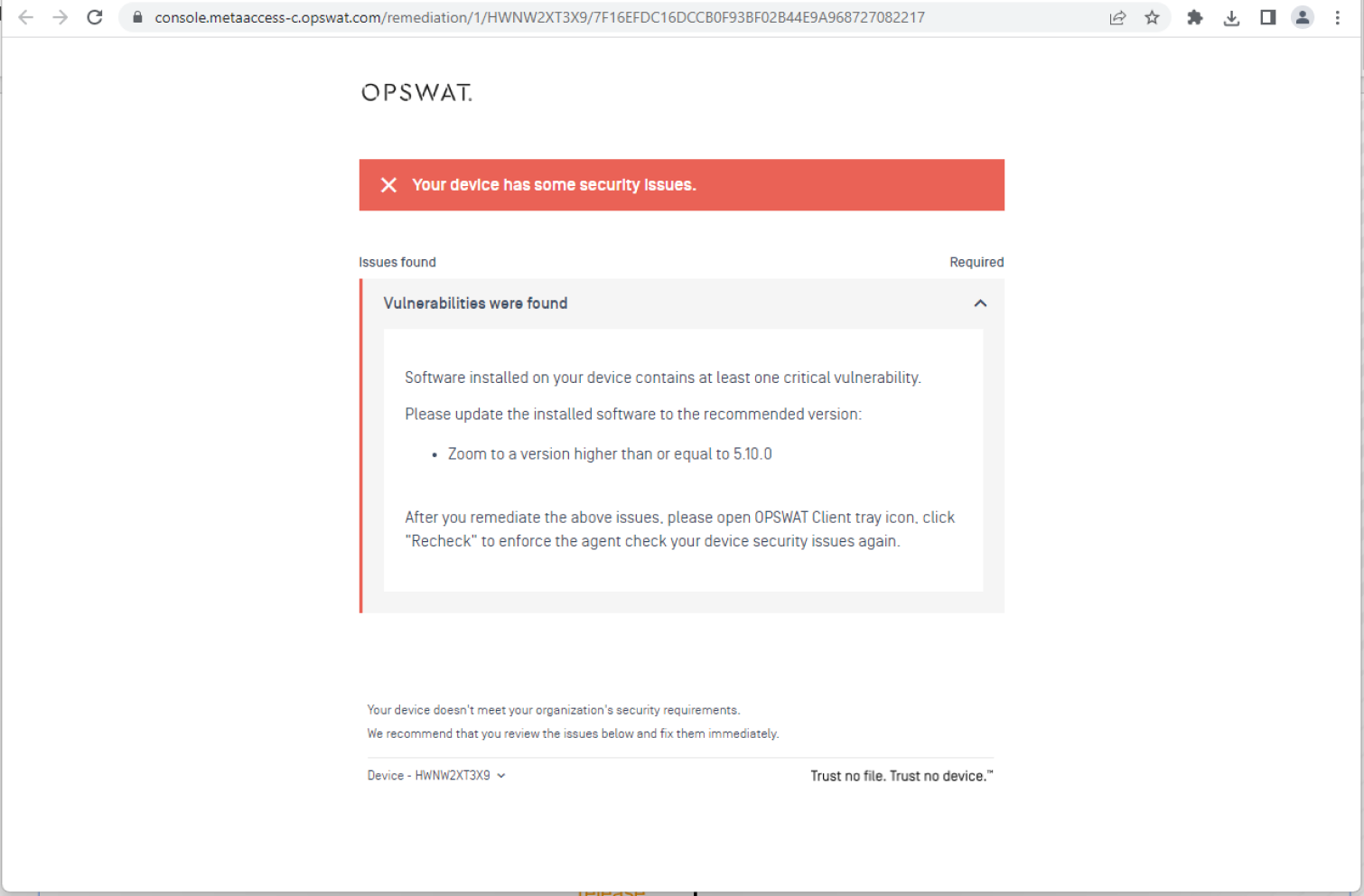

5. MetaDefender Accesul prezintă utilizatorului un mesaj de remediere detaliat cu informații despre vulnerabilitate. Alertarea utilizatorilor îi face pe aceștia să fie mai predispuși să își corecteze mai repede propriile dispozitive. Dacă aceștia nu acționează, MetaDefender Access poate continua să îi avertizeze de fiecare dată când încearcă să acceseze o resursă a organizației, iar dacă așteaptă prea mult, puteți configura politica MetaDefender Access pentru a le cere să aplice patch-uri pentru a obține acces la resursele companiei. Acest lucru permite o lansare rapidă a patch-urilor critice, chiar și pentru cele mai încărcate echipe IT , indiferent de momentul în care se întâmplă, și totul în mod automat.

MetaDefender Access abordează toate aceste provocări, ajutând personalul suprasolicitat al organizației dumneavoastră să răspundă mai rapid și mai eficient la vulnerabilitățile critice, fără sarcini de lucru suplimentare. Încercați MetaDefender Access gratuit!

Contactați unul dintre experții noștri astăzi pentru a afla mai multe.