- Ce este managementul securității datelor?

- De ce este important managementul securității datelor?

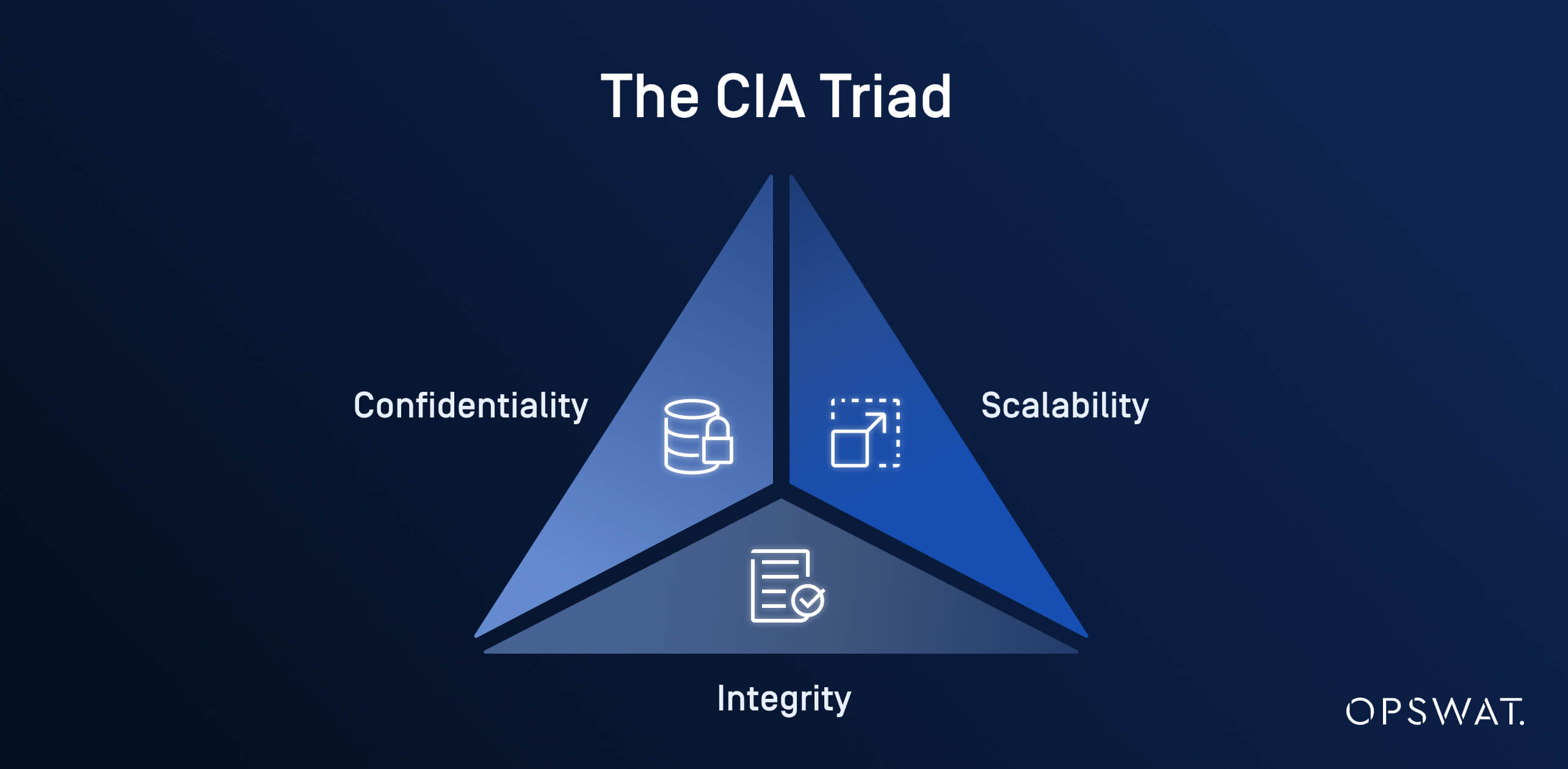

- Core Principii: Triada CIA

- Componente și tehnologii cheie în managementul securității datelor

- Politici de securitate, guvernanță și instruire

- Cum se implementează managementul securității datelor: Abordare pas cu pas

- Managementul securității datelor în practică: cazuri de utilizare și exemple din industrie

- Aflați mai mult

- Întrebări frecvente (FAQ)

Ce este Managementul Securității Datelor?

Managementul securității datelor este procesul de protejare a informațiilor digitale pe tot parcursul ciclului lor de viață împotriva accesului neautorizat, coruperii sau furtului. Aceasta implică implementarea de politici, tehnologii și proceduri pentru a asigura confidențialitatea, integritatea și disponibilitatea datelor (cunoscută și sub numele de triada CIA).

Organizațiile se bazează pe gestionarea securității datelor pentru a asigura conformitatea cu reglementările privind confidențialitatea datelor, pentru a reduce riscul de pierdere sau încălcare a securității datelor și pentru a menține încrederea părților interesate. Aceasta încorporează strategii precum DLP (prevenirea pierderii de date), criptarea și controlul accesului pentru a gestiona și reduce riscurile într-un ecosistem digital.

Managementul Securității Datelor vs. Managementul Securității Informațiilor vs. Managementul Securității Cibernetice

Deși sunt strâns legate, managementul securității datelor, managementul securității informațiilor și managementul securității cibernetice cuprind domenii de aplicare diferite:

- Managementul securității datelor se concentrează în special pe protejarea activelor de date împotriva amenințărilor.

- Managementul securității informațiilor este un concept mai amplu, cuprinzând protecția tuturor formelor de informații, fie ele digitale sau fizice.

- Managementul securității cibernetice acoperă apărarea sistemelor, rețelelor și programelor împotriva atacurilor digitale.

Pe scurt, securitatea datelor este un subset al securității informațiilor, care, la rândul său, se încadrează sub umbrela mai largă a securității cibernetice.

De ce este important managementul securității datelor?

Gestionarea deficitară a securității datelor poate duce la încălcări ale securității datelor, amenzi impuse de reglementări, perturbări operaționale și daune reputaționale. Având în vedere creșterea volumelor de date și a amenințărilor cibernetice, organizațiile trebuie să gestioneze proactiv modul în care datele sunt stocate, accesate și protejate.

Gestionarea eficientă a securității datelor joacă un rol vital în reziliența datelor, permițând companiilor să se recupereze după incidente și să mențină continuitatea. De asemenea, este esențială pentru respectarea standardelor de conformitate cu reglementările, cum ar fi GDPR, HIPAA, CCPA și PCI DSS.

Conformitate cu reglementările și obligații legale

Gestionarea securității datelor susține în mod direct conformitatea cu reglementările prin stabilirea unor controale care se aliniază cu legile privind protecția datelor. Nerespectarea reglementărilor poate duce la amenzi și penalități usturătoare, răspundere legală și pierderea încrederii clienților.

Prin implementarea protocoalelor DLP, criptării și stocării securizate, organizațiile pot demonstra diligența necesară în protejarea informațiilor sensibile.

Core Principii: Triada CIA

Triada CIA formează fundamentul managementului securității datelor, având trei principii de bază:

- Confidențialitatea asigură că doar utilizatorii autorizați pot accesa datele sensibile.

- Integritatea garantează că datele sunt exacte, fiabile și nealterate.

- Disponibilitatea asigură accesul la date atunci când este nevoie.

Echilibrarea tuturor acestor trei piloni ajută organizațiile să își atingă obiectivele de securitate, susținând în același timp eficiența operațională.

Aplicarea Triadei CIA în Managementul Securității Datelor

Triada CIA — Confidențialitate, Integritate și Disponibilitate — este fundamentală pentru securitatea datelor. Fiecare element joacă un rol esențial în protejarea datelor pe tot parcursul ciclului lor de viață, iar scenariile din lumea reală necesită adesea prioritizarea diferitelor aspecte în funcție de cazul de utilizare.

Confidențialitate: Protejarea datelor sensibile

Confidențialitatea asigură accesul la datele sensibile doar de către persoanele autorizate. Implementările cheie includ:

- RBAC (Controlul accesului bazat pe roluri) : Atribuie acces pe baza rolurilor utilizatorilor, limitând expunerea datelor la cei care au nevoie de ele.

- Criptare: Securizează datele atât în repaus, cât și în tranzit, făcându-le ilizibile fără cheia de decriptare corectă.

În domeniul sănătății, de exemplu, dosarele pacienților sunt criptate pentru a menține confidențialitatea, asigurând respectarea reglementărilor precum HIPAA.

Integritate: Asigurarea acurateței datelor

Integritatea asigură că datele rămân exacte și nealterate. Tehnicile includ:

- Sume de control: Verificați integritatea datelor prin compararea sumelor de control pentru a vă asigura că nu există modificări neautorizate.

- Controlul versiunilor: Urmărește și gestionează modificările aduse datelor, permițând recuperarea versiunilor anterioare, dacă este necesar.

În finanțe, controlul versiunilor asigură că datele financiare rămân exacte și auditabile, prevenind erorile în raportare.

Disponibilitate: Asigurarea accesului atunci când este nevoie

Disponibilitatea asigură accesul utilizatorilor autorizați la date. Printre practicile cheie se numără:

- Sisteme redundante: Asigurați accesul continuu prin existența unor sisteme de rezervă care se activează în cazul în care unul dintre ele se defectează.

- Copii de rezervă regulate: Asigurați-vă că datele pot fi restaurate în caz de pierdere accidentală, defecțiune hardware sau atacuri cibernetice.

În domeniul sănătății, sistemele de backup sunt esențiale pentru a asigura accesul în timp real la datele critice ale pacienților.

Componente și tehnologii cheie în managementul securității datelor

Gestionarea modernă a securității datelor se bazează pe o combinație de tehnologii și controale strategice pentru a proteja informațiile sensibile pe tot parcursul ciclului lor de viață. Fiecare element joacă un rol esențial în formarea unui sistem de apărare complet, stratificat:

Controlul accesului și autentificarea

Aceste mecanisme asigură că doar utilizatorii autorizați pot accesa anumite date. Tehnici precum RBAC, MFA (autentificare multi-factor) și sistemele centralizate IAM (gestionarea identității și a accesului) restricționează accesul și reduc riscul de expunere a datelor din cauza compromiterii acreditărilor.

Criptare și mascare a datelor

Criptarea securizează datele atât în repaus, cât și în tranzit, prin convertirea lor în formate ilizibile fără cheia de decriptare corespunzătoare. Mascarea datelor, pe de altă parte, protejează informațiile sensibile prin ascunderea lor - în special în medii non-productive, cum ar fi testarea sau instruirea - pentru a preveni scurgerile accidentale.

Prevenirea pierderilor de date

Instrumentele DLP monitorizează utilizarea și mișcarea datelor pentru a detecta și preveni partajarea, scurgerile sau transferurile neautorizate de informații sensibile. Soluțiile DLP pot bloca automat comportamentele riscante sau pot alerta administratorii cu privire la potențiale încălcări ale politicilor.

Backup și recuperare

Backup-urile sunt esențiale pentru reziliența datelor. Prin crearea și stocarea periodică a unor copii ale datelor, organizațiile pot restaura rapid informațiile după ștergerea accidentală, defecțiuni hardware, atacuri ransomware sau dezastre naturale. Planurile de recuperare în caz de dezastru definesc modul în care acest proces de restaurare ar trebui să aibă loc în mod eficient.

Detectarea amenințărilor și răspunsul la incidente

Instrumentele de monitorizare proactivă detectează activități neobișnuite sau rău intenționate în timp real. Atunci când sunt identificate amenințări, un plan structurat de răspuns la incidente ajută la limitarea breșei, la investigarea cauzei sale principale și la aplicarea lecțiilor învățate pentru a consolida apărarea în viitor.

Împreună, aceste tehnologii și practici creează o arhitectură de apărare în profunzime care minimizează vulnerabilitățile și maximizează capacitatea de a răspunde eficient la amenințări.

Controlul accesului și autentificarea

Gestionarea eficientă a accesului este esențială pentru a asigura accesul la datele sensibile doar persoanele autorizate.

- RBAC restricționează accesul în funcție de rolul utilizatorului, asigurându-se că angajații văd doar datele relevante pentru responsabilitățile lor.

- MFA (autentificarea multi-factor) adaugă un alt nivel de protecție, solicitând utilizatorilor să își verifice identitatea prin mai multe metode.

- IAM (gestionarea identității și a accesului) centralizează și simplifică supravegherea cine are acces la ce, îmbunătățind vizibilitatea și controlul asupra accesului la date în cadrul unei organizații.

Prevenirea pierderii de date (DLP) și mascarea datelor

Instrumentele de prevenire a pierderii datelor (DLP) monitorizează și urmăresc mișcarea datelor sensibile între sisteme, prevenind partajarea neautorizată sau scurgerile de informații. Prin identificarea tiparelor de comportament riscant, DLP poate bloca sau alerta administratorii cu privire la potențiale amenințări.

Mascarea datelor, pe de altă parte, ofuscă informațiile sensibile, asigurând securitatea acestora chiar și în medii non-productive, cum ar fi testarea sau dezvoltarea. Această tehnică permite echipelor să lucreze cu date realiste fără a le expune la riscuri inutile.

Criptare și Secure Depozitare

Criptarea asigură că datele rămân ilizibile pentru utilizatorii neautorizați, indiferent dacă sunt stocate pe un server (criptare în repaus) sau transmise prin rețele (criptare în tranzit). Prin utilizarea criptării, companiile pot proteja datele sensibile împotriva furtului, chiar dacă datele sunt interceptate.

Secure Soluțiile de stocare îmbunătățesc și mai mult această protecție prin securizarea depozitelor de date împotriva atacurilor, asigurând că fișierele sensibile sunt protejate de accesul neautorizat și de încălcări.

Detectarea amenințărilor și răspunsul la incidente

Sistemele proactive de detectare a amenințărilor permit organizațiilor să identifice și să răspundă la potențialele amenințări de securitate pe măsură ce acestea apar.

- Monitorizarea în timp real alertează echipele de securitate cu privire la activități neobișnuite, ajutându-le să acționeze rapid.

- Planificarea răspunsului la incidente asigură că organizațiile sunt pregătite pentru acțiuni rapide și eficiente atunci când apare o încălcare a securității.

- Criminalistica post-incident permite echipelor să investigheze ce a mers prost, să învețe din eveniment și să consolideze apărarea pentru a preveni incidente viitoare.

Copiere de rezervă și recuperare a datelor

Implementarea unei strategii solide de backup, cum ar fi regula 3-2-1 (trei copii ale datelor, două medii diferite, unul în afara locației), asigură că datele critice pot fi întotdeauna recuperate, chiar și în cazul unor defecțiuni ale sistemului sau al unor atacuri cibernetice.

Planificarea recuperării în caz de dezastru prezintă pașii de urmat în caz de pierdere a datelor, asigurând continuitatea afacerii și un timp de nefuncționare minim. Aceste măsuri asigură că o organizație se poate recupera rapid după întreruperi neașteptate și își poate relua operațiunile.

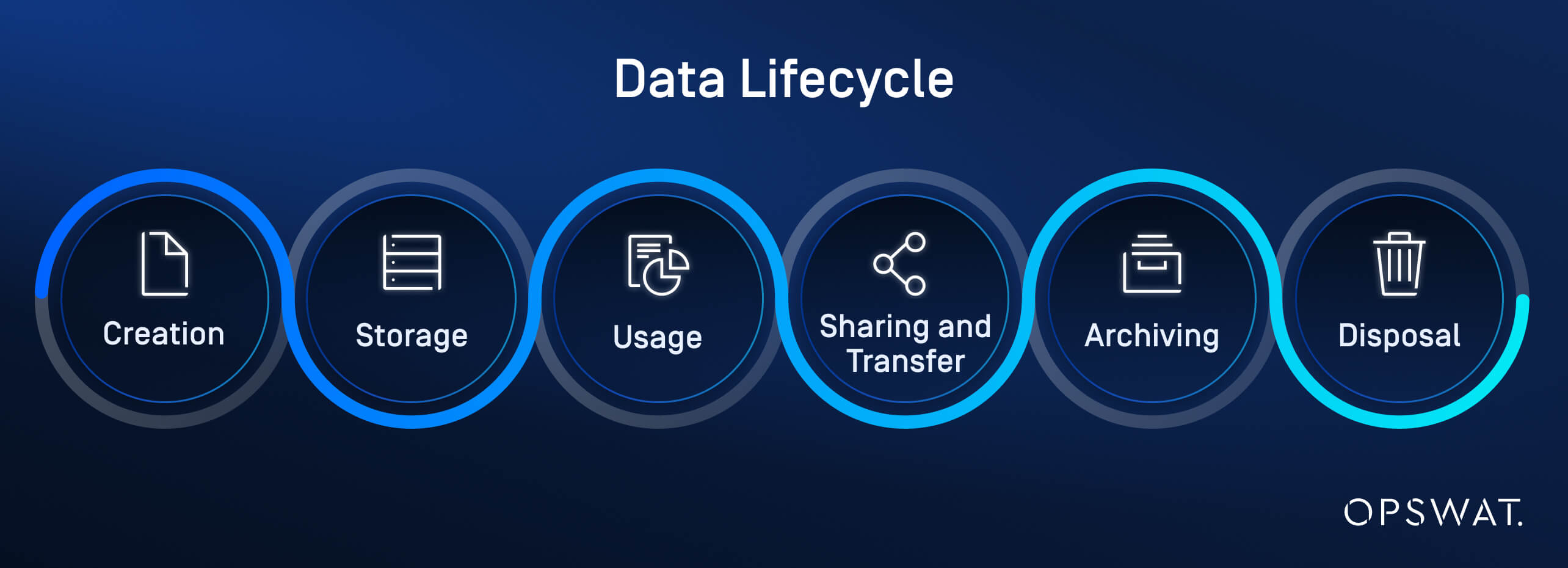

Proceduri de gestionare și manipulare a ciclului de viață al datelor

Securitatea eficientă a datelor se extinde dincolo de protecția în timpul stocării și transmiterii - este esențial să se gestioneze datele pe tot parcursul ciclului lor de viață, de la creare până la ștergere. Aceasta include securizarea datelor în timpul creării , stocării și utilizării , precum și asigurarea partajării și transferului în siguranță între părți.

Arhivarea datelor mai vechi și eliminarea corectă a datelor învechite sau inutile reduc și mai mult riscul de încălcări ale securității, asigurându-se că informațiile sensibile nu sunt niciodată expuse odată ce nu mai sunt necesare.

Cele mai bune practici pentru gestionarea datelor

- Minimizarea datelor: Colectați și păstrați doar ceea ce este necesar.

- Clasificarea datelor: Etichetați datele după sensibilitate.

- Migrare Secure : Utilizați canale criptate și controale de acces pentru transferurile de date.

Adoptarea celor mai bune practici pentru gestionarea datelor este esențială pentru securizarea informațiilor sensibile. Minimizarea datelor implică colectarea doar a datelor absolut necesare și păstrarea acestora nu mai mult decât este necesar. Clasificarea datelor asigură că toate datele sunt etichetate în funcție de sensibilitatea lor, astfel încât să se aplice nivelul adecvat de securitate.

Secure Practicile de migrare, cum ar fi utilizarea canalelor criptate și a controalelor de acces pentru transferurile de date, reduc și mai mult riscul de pierdere sau expunere a datelor în timpul mișcării între sisteme.

Citiți despre securizarea datelor digitale din domeniul sănătății .

Politici de securitate, guvernanță și instruire

Securitatea datelor nu se rezumă doar la tehnologie; ci și la politici solide, guvernanță și instruire. Politicile bine definite stabilesc așteptări privind protecția datelor, în timp ce cadrele de guvernanță asigură implementarea eficientă a acestor politici. Instruirea continuă îi ține pe angajați la curent cu cele mai recente amenințări la adresa securității și cu cele mai bune practici.

Elaborarea și aplicarea politicilor

Politicile de securitate ar trebui să se alinieze cu obiectivele organizației și să definească controalele de acces și procedurile de gestionare a datelor. Instrumentele de aplicare, cum ar fi controlul accesului bazat pe politici, asigură conformitatea, în timp ce auditurile regulate evaluează eficacitatea acestor politici.

Conștientizarea securității și gestionarea amenințărilor interne

Instruirea regulată îi ajută pe angajați să recunoască amenințări precum phishing-ul și să urmeze practici de securitate. Monitorizarea comportamentului utilizatorilor pentru activități suspecte ajută, de asemenea, la detectarea amenințărilor interne, asigurându-se că riscurile sunt identificate și atenuate din timp.

Cum se implementează managementul securității datelor: Abordare pas cu pas

1. Evaluați- vă actuala poziție de securitate.

2. Identificați activele de date, amenințările și vulnerabilitățile.

3. Selectați tehnologiile și controalele.

4. Implementați și integrați instrumente.

5. Monitorizați continuu.

6. Îmbunătățiți-vă prin revizuiri și audituri regulate.

Cadre și standarde de gestionare a securității datelor

Aceste cadre informative populare oferă îndrumări detaliate care pot ajuta organizațiile să evite amenzile impuse de reglementări:

- ISO/IEC 27001: Standard internațional de management al securității informațiilor

- Cadrul de securitate cibernetică NIST: standardul american pentru gestionarea riscului de securitate cibernetică

- Controale CIS: Cele mai bune practici acționabile pentru apărarea cibernetică

Managementul securității datelor în practică: cazuri de utilizare și exemple din industrie

Gestionarea securității datelor este crucială în diverse industrii, fiecare cu nevoi și provocări unice. Iată câteva exemple de utilizare care demonstrează modul în care organizațiile implementează securitatea datelor în practică:

Aceste cazuri de utilizare ilustrează modul în care diferite sectoare implementează o gamă largă de tehnologii și cele mai bune practici pentru a asigura securitatea datelor și conformitatea cu reglementările specifice industriei.

Aflați mai mult

Află cum OPSWAT Storage Security MetaDefender de la MetaDefender ajută organizațiile să scaneze, să securizeze și să gestioneze fișierele sensibile din depozitele de date.

Întrebări frecvente (FAQ)

Ce este managementul securității datelor?

Managementul securității datelor este procesul de protejare a informațiilor digitale pe tot parcursul ciclului lor de viață împotriva accesului neautorizat, coruperii sau furtului. Aceasta implică implementarea de politici, tehnologii și proceduri pentru a asigura confidențialitatea, integritatea și disponibilitatea datelor (cunoscută și sub numele de triada CIA).

De ce este importantă gestionarea securității datelor?

Gestionarea deficitară a securității datelor poate duce la încălcări ale securității datelor, amenzi impuse de reglementări, perturbări operaționale și daune aduse reputației.

Cum funcționează securitatea gestionării datelor?

Securitatea gestionării datelor funcționează prin implementarea unor controale stratificate, cum ar fi controlul accesului, criptarea, DLP și monitorizarea, pentru a proteja datele pe tot parcursul ciclului lor de viață de amenințări și acces neautorizat.

Cum implementați managementul securității datelor?

- Evaluează -ți postura actuală de securitate.

- Identificați activele de date, amenințările și vulnerabilitățile.

- Selectați tehnologii și controale.

- Implementați și integrați instrumente.

- Monitorizați continuu.

- Îmbunătățiți-vă prin revizuiri și audituri regulate.

Ce este managementul securității datelor vs. managementul securității informațiilor vs. managementul securității cibernetice?

- Managementul securității datelor se concentrează în special pe protejarea activelor de date împotriva amenințărilor.

- Managementul securității informațiilor este un concept mai amplu, cuprinzând protecția tuturor formelor de informații, fie ele digitale sau fizice.

- Managementul securității cibernetice acoperă apărarea sistemelor, rețelelor și programelor împotriva atacurilor digitale.

Pe scurt, securitatea datelor este un subset al securității informațiilor, care, la rândul său, se încadrează sub umbrela mai largă a securității cibernetice.

Care sunt cele mai bune practici pentru gestionarea datelor?

- Minimizarea datelor: Colectați și păstrați doar ceea ce este necesar.

- Clasificarea datelor: Etichetați datele după sensibilitate.

- Migrare Secure : Utilizați canale criptate și controale de acces pentru transferurile de date.

Cum se aplică triada CIA în managementul securității datelor?

Triada CIA — confidențialitate, integritate și disponibilitate — este fundamentul managementului securității datelor. Aceasta asigură că datele sunt accesate doar de utilizatorii autorizați, rămân exacte și nealterate și sunt disponibile atunci când este nevoie.

Ce este managementul ciclului de viață al datelor?

Gestionarea ciclului de viață al datelor include securizarea datelor în timpul creării , stocării și utilizării , precum și asigurarea partajării și transferului în siguranță între părți.

Care sunt componentele cheie ale managementului securității datelor?

Componentele cheie ale managementului securității datelor includ controlul accesului și autentificarea , criptarea și mascarea datelor , prevenirea pierderii de date (DLP ) , backup-ul și recuperarea , detectarea amenințărilor și răspunsul la incidente , precum și managementul ciclului de viață al datelor .

Care sunt cei trei piloni ai securității și gestionării datelor?

Cei trei piloni sunt confidențialitatea, integritatea și disponibilitatea, cunoscuți colectiv sub numele de triada CIA . Aceste principii ghidează toate strategiile de securitate a datelor.

Care este cel mai mare risc pentru securitatea datelor?

Cele mai mari riscuri includ amenințările din interior, sistemele prost configurateși atacurile cibernetice sofisticate cum ar fi ransomware.

Cine este responsabil pentru securitatea datelor?

Responsabilitatea este împărțită între echipele IT, proprietarii de date, ofițerii de conformitate și angajați. O cultură a securității și roluri clar definite ajută la asigurarea responsabilității.