Ecosistemul JavaScript/npm se confruntă cu un nou punct de referință în ceea ce privește amenințările la adresa lanțului de aprovizionare, odată cu reapariția Shai-Hulud 2.0 pe 24 noiembrie 2025. Viermele care se propagă automat vizează în mod specific administratorii de surse deschise și pachetele pe care aceștia le publică. Această nouă variantă marchează trecerea de la pachete malware izolate la un mecanism de infectare coordonat și automatizat.

Impactul este deja sever. Sute de pachete npm și zeci de mii de depozite GitHub au fost afectate, creând o „rază de acțiune” fără precedent pentru un atac asupra lanțului de aprovizionare JavaScript. Pentru cititorii familiarizați cu analizaOPSWATa Shai-Hulud 1.0, versiunea 2.0 extinde dramatic capacitățile și amploarea operațională a viermelui: execuție mai rapidă, propagare mai largă și mai rezistent la remedierea standard, ridicându-l de la o amenințare îngrijorătoare la un incident la nivel de ecosistem complet.

Shai-Hulud 2.0 Informații succinte

- Vierme cu auto-propagare: Shai-Hulud 2.0 fură datele de autentificare GitHub, se reambalează și se republică în întregul portofoliu npm al administratorului.

- Răspândire masivă:peste 700 de pachete npm infectate, peste 25.000 de depozite GitHub, peste 500 de administratori afectați; peste 1.000 de depozite noi adăugate la fiecare 30 de minute (Wiz).

- Impactul asupra ecosistemului: Observat și în Maven/Java prin oglindirea automată npm-to-Maven.

- Riscuri principale: expunere CI/CD, compromiterea secretelor, execuție la instalare și registre otrăvite.

- Apărare: acuratețea SBOM, verificarea provenienței, monitorizarea timpului de rulare și igiena strictă a tokenurilor/secretelor.

Amploarea și escaladarea: cât de extinse sunt daunele?

Amploarea și viteza de răspândire a Shai-Hulud 2.0 au depășit orice s-a văzut în incidentele recente legate de lanțul de aprovizionare. Ceea ce a început ca o compromitere țintită a npm s-a transformat rapid într-o infecție sistemică, multiplataformă, care a afectat mii de proiecte și sute de administratori.

Spre deosebire de malware-ul tipic npm, care implică de obicei un singur pachet troianizat, Shai-Hulud 2.0 se comportă ca un vierme. După ce compromite un dezvoltator, fură datele de autentificare GitHub, se reambalează și se republică în întregul set de pachete al administratorului, transformând fiecare victimă într-un nou punct de distribuție. Rezultatul este o răspândire rapidă, exponențială, în întregul ecosistem.

Pachete compromise

Sute de pachete npm au fost compromise. Printre acestea se numără proiecte cu vizibilitate ridicată, întreținute de organizații bine consolidate, amplificând expunerea în aval.

Răspândire rapidă, exponențială

S-a observat că viermele generează peste 1.000 de noi depozite GitHub rău intenționate la fiecare 30 de minute (Wiz), alimentate de publicarea automată a datelor de autentificare furate. Fiecare nouă victimă devine un nod de propagare, multiplicând impactul total la fiecare ciclu.

Secretele dezvăluite

Componenta de furt de credențiale a Shai-Hulud 2.0 se dovedește a fi deosebit de dăunătoare. Secretele verificate care au fost divulgate includ peste 1.500 de credențiale și tokenuri de pe platforme importante – GitHub, AWS, Google Cloud și Azure.

Acest volum de tokenuri sensibile reprezintă un compromis amplu, multi-cloud, cu potențial de exploatare pe termen lung.

Eforturi de remediere

Din fericire, mai mulți administratori de renume, precum Zapier, PostHog și Postman, au preluat deja controlul asupra pachetelor lor. Versiunile rău intenționate au fost eliminate din npm, iar multe dintre depozitele afectate sunt recuperate sau curățate.

Cu toate acestea, incidentul este încă în desfășurare. Chiar și în cazul unei remediere rapide, organizațiile trebuie să continue să monitorizeze starea dependențelor, canalele CI și conturile GitHub pentru a detecta semne de scurgeri suplimentare de date de autentificare sau republicări automate.

Impactul asupra ecosistemului: npm → Maven/Java

În mod deosebit, această tendință a avut un impact și asupra altor ecosisteme, precum Maven/Java, prin conversia automată a artefactelor npm în Maven (JFrog) .

-

Deși npm rămâne ținta principală a Shai-Hulud 2.0, această val de atacuri a demonstrat riscul propagării între ecosisteme, în special în proiectele Java/Maven. Cercetătorii în domeniul securității au identificat artefactul Maven rău intenționat:

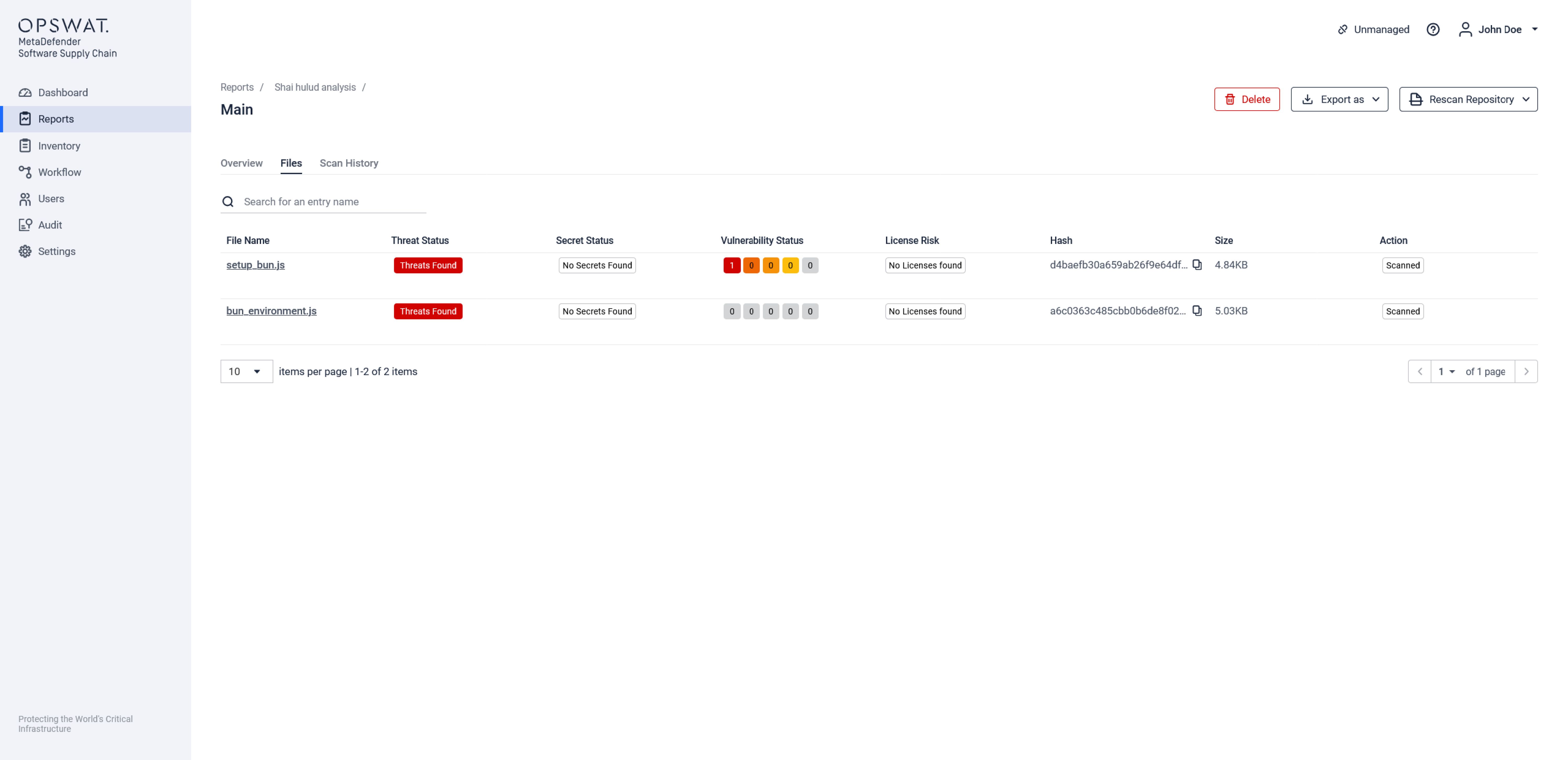

org.mvnpm:posthog-node:4.18.1care conține aceeași sarcină utilă (setup_bun.jsșibun_mediu.js) găsite în pachetele npm compromise (Știrile Hackerilor) .

- Mecanism: Instrumentele de punte automatizate reconstruiesc pachetele npm ca artefacte Maven pentru proiectele Java. Echipele care nu utilizează direct Node.js pot fi expuse dacă proiectele lor se bazează pe aceste artefacte oglindite.

Acest lucru demonstrează riscul independent de ecosistem al atacurilor asupra lanțului de aprovizionare. Chiar și proiectele care nu utilizează direct npm pot moșteni riscul prin intermediul instrumentelor automatizate.

Shai-Hulud 2.0 demonstrează că viermii moderni din lanțul de aprovizionare sunt amenințări conștiente de mediu, cu mai multe etape: se adaptează la mașinile dezvoltatorilor și la conductele CI/CD, colectează credențiale atât ca încărcătură utilă, cât și ca mecanism de propagare și includ comportamente de rezervă pentru a asigura răspândirea sau impactul distructiv. Detectarea necesită monitorizarea comportamentului în timpul rulării în toate etapele, nu doar analiza statică a codului.

Mecanica tehnică: Cum funcționează viermele

| Etapă | Ce se întâmplă |

|---|---|

| 1. Acces inițial și implementare | Atacatorii utilizează conturile compromise ale administratorilor npm pentru a livra pachete care conțin setup_bun.js și bun_mediu.js, executat automat prin intermediul unui preinstalare conectează mașinile dezvoltatorilor și canalele CI/CD. |

| 2. Inițializarea ascunsă a timpului de rulare | Încărcătorul detectează mediul gazdă, inițializează runtime-ul Bun și rulează încărcătura utilă în mod silențios în fundal, pentru ca instalările să pară normale. |

| 3. Amprentarea mediului și escaladarea privilegiilor | Sarcina utilă identifică platformele CI, încearcă să obțină acces root fără parolă prin Docker pe rulatoare Linux și poate modifica regulile DNS sau iptables pentru a controla fluxurile de rețea. |

| 4. Colectarea datelor de autentificare și a secretelor | Sarcina utilă colectează variabile de mediu și chei cloud, rulează TruffleHog pentru descoperirea secretelor locale, extrage credențialele AWS/Azure/GCP și injectează fluxuri de lucru temporare pentru a extrage secretele GitHub. |

| 5. Exfiltrare și persistență | Datele furate sunt codificate triplu în format base64 și încărcate într-un nou depozit din contul victimei, în timp ce persistența este stabilită prin intermediul unui runner și al unui flux de lucru auto-găzduit rău intenționat. |

| 6. Propagarea viermilor (replicare) | Folosind token-uri npm furate, viermele clonează pachetele victimei, injectează fișiere și hook-uri rău intenționate, modifică versiunile și le republică pentru a se răspândi în mod autonom. |

| 7. Recurgere distructivă | Dacă nu pot fi colectate date de autentificare, viermele declanșează o rutină distructivă care șterge în mod sigur directorul de bază al utilizatorului. |

Riscurile CI/CD evidențiate de incidentul PostHog

Breșă de securitate a PostHog demonstrează subtilitatea expunerii CI/CD:

- Cererile de extragere rău intenționate au exploatat pull_request_target în GitHub Actions.

- Un bot PAT a fost exfiltrat, ceea ce a permis publicarea unor SDK-uri npm troianizate.

Fluxurile de lucru CI/CD, chiar și cele automatizate, reprezintă suprafețe de atac cu risc ridicat. Restricționați scripturile, minimizați expunerea tokenurilor și impuneți utilizarea credențialelor cu durată scurtă de valabilitate.

Limitele apărării tradiționale

- Fixarea dependențelor poate eșua din cauza dependențelor tranzitive.

- Scanerele SCA statice nu pot detecta codul troianizat recent publicat sub nume de pachete legitime.

- Utilizarea abuzivă a tokenurilor prin intermediul canalelor CI/CD înseamnă că chiar și depozitele interne sunt expuse riscului.

Cum să utilizați SBOM și Supply Chain ca mijloc de apărare

Instrumentele SBOM și cele pentru lanțul de aprovizionare pot oferi:

- Transparența dependențelor: urmărește dependențele directe și tranzitive cu metadate privind versiunea și administratorul.

- Verificarea provenienței: identifică modificări neașteptate ale pachetelor sau administratori necunoscuți.

- Monitorizarea credențialelor și a secretelor: detectează încercările de exfiltrare sau utilizarea abuzivă a token-urilor.

- Informații comportamentale: Monitorizează accesul la resurse sau modele de execuție neobișnuite în timpul instalărilor.

Deși nu este o soluție miraculoasă, combinarea SBOM cu monitorizarea continuă întărește apărarea împotriva atacurilor de tip worm.

OPSWAT și MetaDefender Software Supply ChainChain™

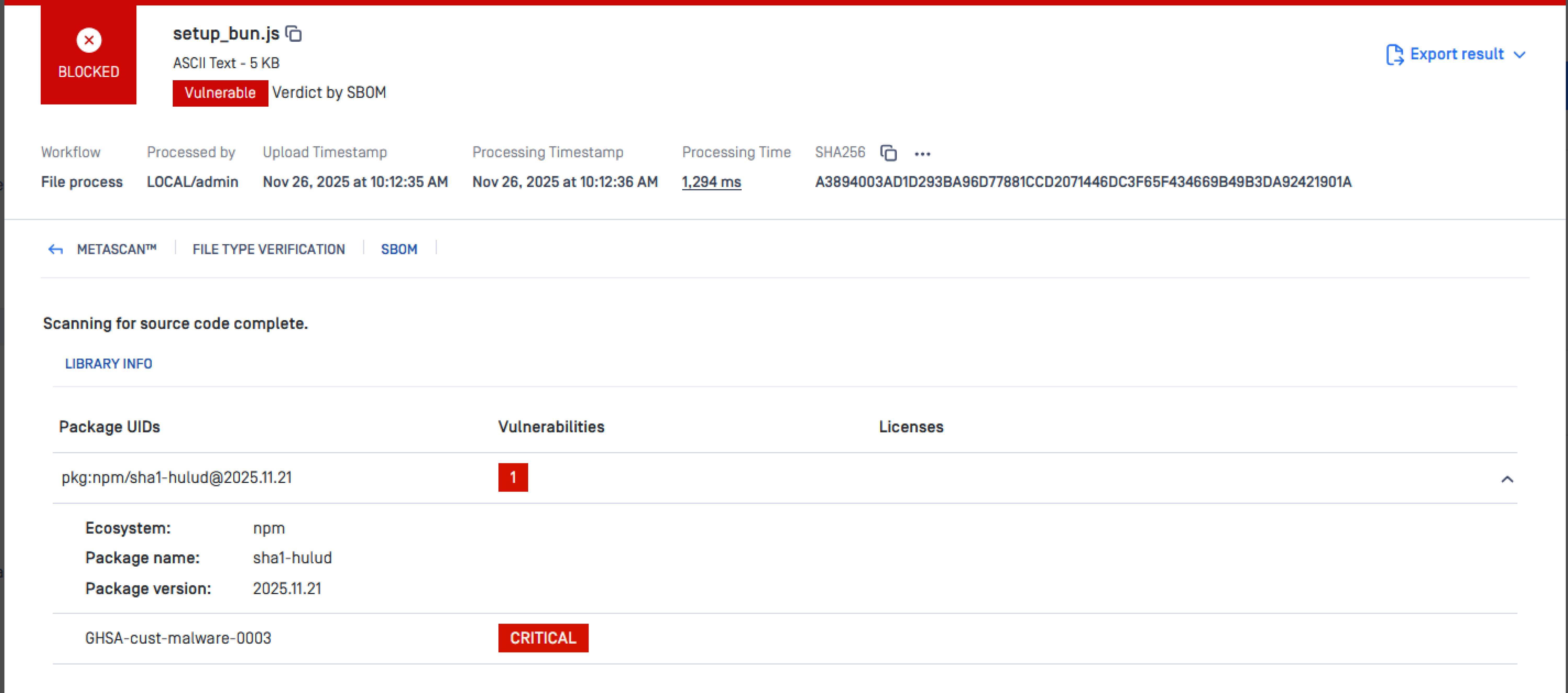

Tehnologia OPSWAT scanează depozitul de cod sursă și detectează pachetul npm sha1-hulud rău intenționat.

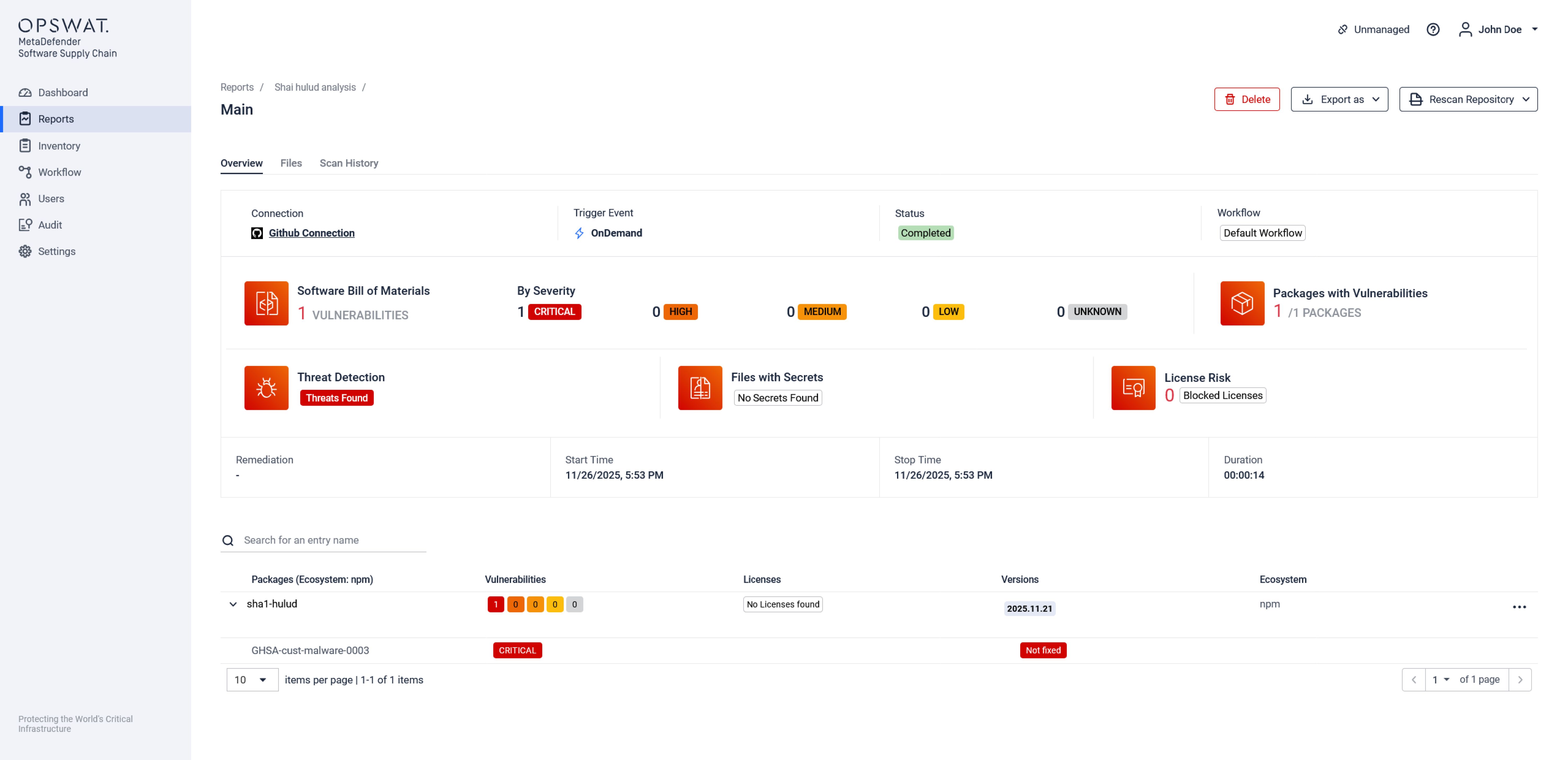

MetaDefender Software Supply Chain oferă o imagine mai completă și detectează pachetul sha1-hulud compromis.

Metascan Multiscanning adaugă straturi de apărare pentru detectarea malware-ului:

Acțiuni imediate recomandate

- Rotați acreditările: PAT-uri GitHub, token-uri npm, chei SSH, acreditări cloud; activați MFA.

- Eliminați pachetele compromise: goliți memoria cache npm, node_modules și fixați versiunile cunoscute ca fiind curate.

- Audit GitHub și CI/CD: Căutați noi depozite, fluxuri de lucru și comenzi suspecte.

- Consolidați conductele: restricționați scripturile ciclului de viață, limitați accesul la rețeaua externă și minimizați domeniul de aplicare al token-urilor.

- Monitorizare continuă: Tratează dependențele și construiește conducte ca parte a suprafeței critice de atac.

Principalele concluzii

Amenințările la adresa lanțului de aprovizionare sunt independente de ecosistem

Răspândirea Shai-Hulud 2.0 în Maven/Java prin intermediul punții npm-to-Maven arată că atacurile asupra lanțului de aprovizionare pot depăși granițele limbajelor și ecosistemelor. Chiar și proiectele care nu utilizează direct npm pot fi expuse dacă se utilizează instrumente automate de punte.

Igiena credențialelor este fundamentală

Tokenurile furate (GitHub, npm, cloud) permit propagarea și accesul la medii sensibile. Utilizați tokenuri cu durată scurtă de viață și cu domeniu de aplicare limitat, impuneți autentificarea multifactorială (MFA) și rotiți credențialele imediat după orice suspiciune de compromitere. Utilizați instrumente automate de scanare a secretelor pentru a accelera procesul.

Supply Chain holistică Supply Chain este obligatorie

Nu este suficient să vă bazați exclusiv pe scanarea statică SCA sau pe versiunile de fixare. Combinați vizibilitatea SBOM, scanarea multiplă a malware-ului și protecția token-urilor/secretelor pentru a reduce expunerea în toate ecosistemele. Explorați MetaDefender Software Supply Chain

Sunteți gata să vă securizați lanțul de aprovizionare cu software și să preveniți atacurile cibernetice cu soluții personalizate și perfect integrate?