Echipa roșie de elită a OPSWAT, Unitatea 515, este dedicată securității cibernetice proactive prin testare avansată, simulare adversară și descoperirea aprofundată a vulnerabilităților. Cu misiunea de a consolida securitatea infrastructurii critice, unitatea 515 a inițiat o evaluare cuprinzătoare a securității PLC-ului Schneider Electric Modicon M241 la începutul anului 2025.

Descoperirea mai multor vulnerabilități în Modicon M241

În februarie, unitatea 515 a efectuat o evaluare amănunțită a Modicon M241 pentru a identifica potențialele puncte slabe care ar putea prezenta riscuri de securitate cibernetică pentru mediile tehnologice operaționale (OT). Acest efort a condus la descoperirea mai multor vulnerabilități, inclusiv riscuri de expunere a datelor, condiții de negare a serviciului (DoS) și deficiențe de securitate la nivelul clientului.

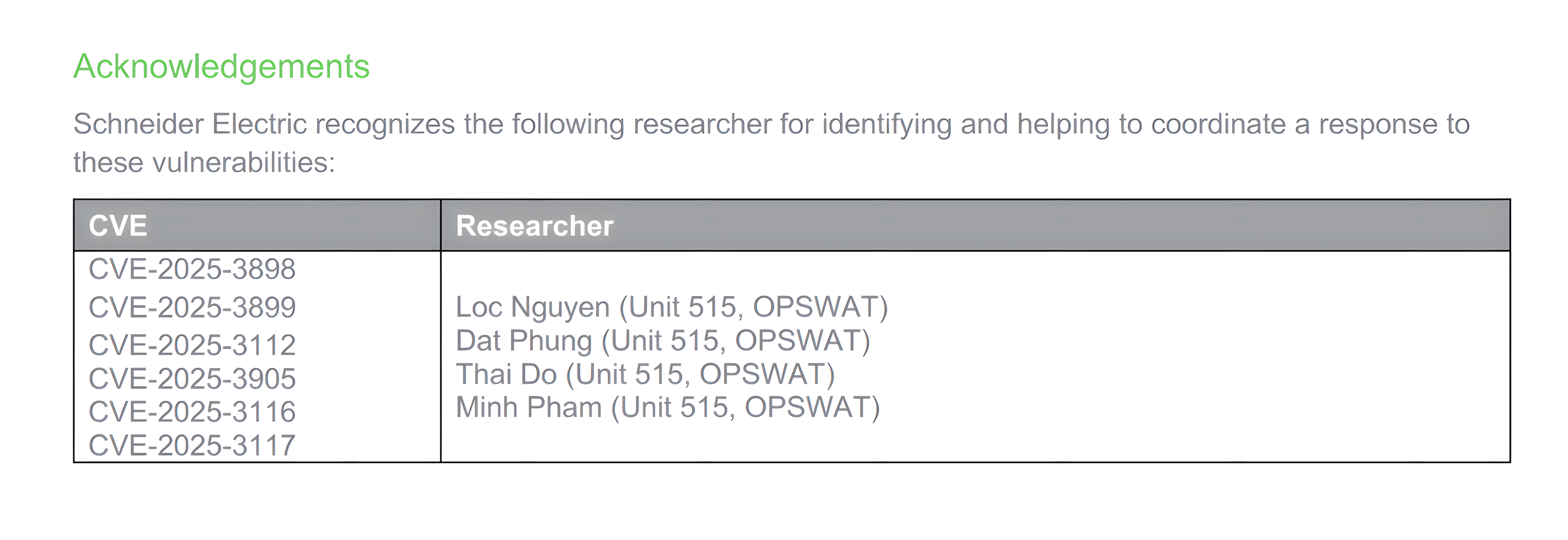

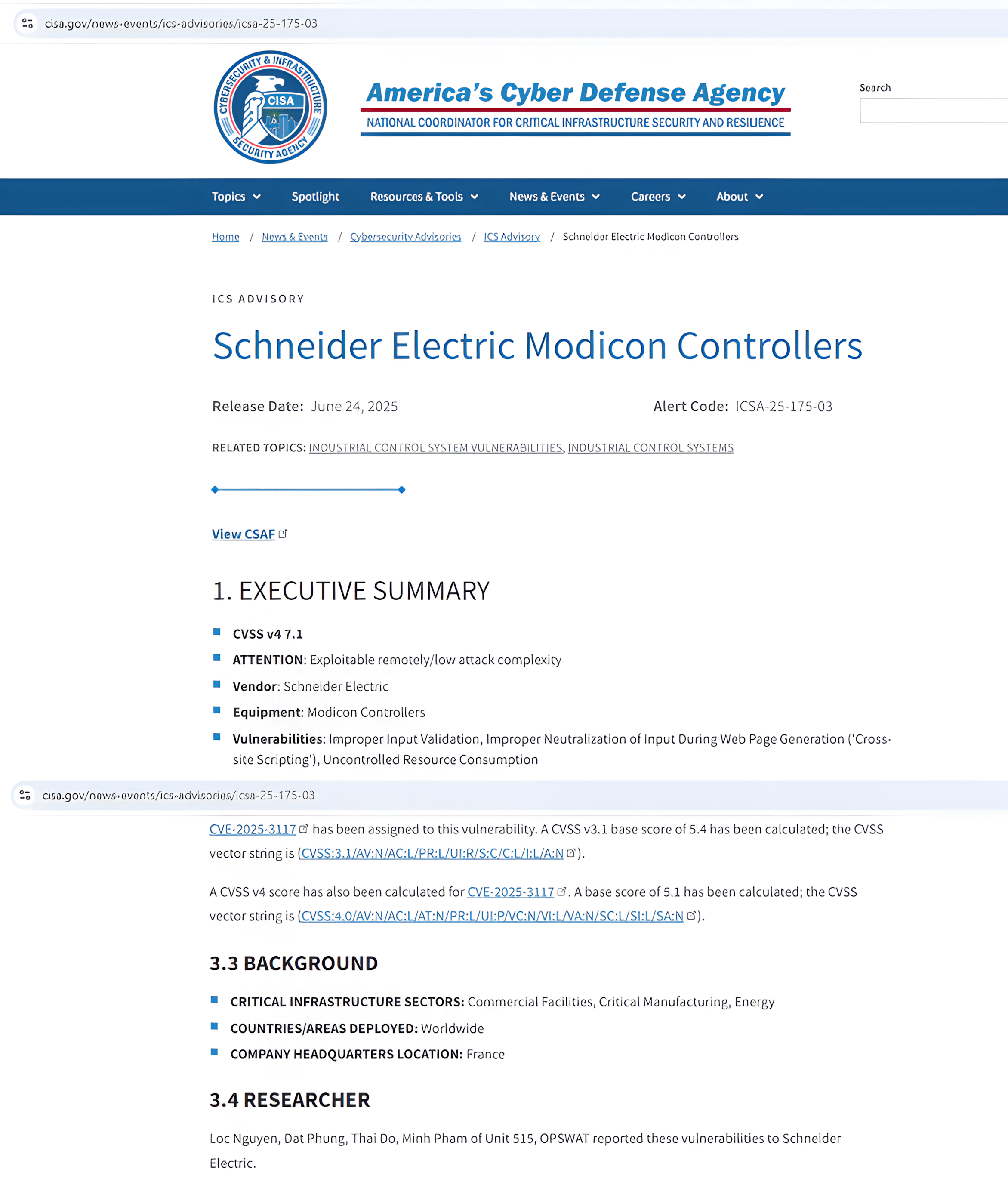

În conformitate cu practicile de divulgare responsabile și cu angajamentul OPSWATde a securiza sistemele industriale, unitatea 515 a raportat prompt toate constatările către Schneider Electric. Ca urmare a dezvăluirii noastre, Schneider Electric a efectuat investigații suplimentare și a răspuns cu avize de securitate și patch-uri de firmware publicate în mai și iunie 2025, menite să remedieze aceste riscuri și să protejeze linia lor de produse.

Prima vulnerabilitate publicată, CVE-2025-2875, a fost dezvăluită în mai 2025, împreună cu avizul oficial al Schneider Electric și ghidul de remediere.

Ulterior, în iunie 2025, Schneider Electric a publicat avize suplimentare care abordează vulnerabilitățile rămase descoperite de unitatea 515. Aceste CVE-uri includ:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Aceste constatări evidențiază rolul esențial al evaluărilor proactive de securitate și al principiilor "secure-by-design" în protejarea sistemelor de control industrial. OPSWAT rămâne dedicat colaborării cu furnizorii și proprietarii de active pentru a descoperi și remedia vulnerabilitățile la timp - înainte ca acestea să reprezinte o amenințare în mediile operaționale.

Prezentare tehnică a CVE-urilor identificate în dispozitivele Schneider Electric

În strânsă coordonare cu Schneider Electric, OPSWAT recunoaște natura sensibilă a riscurilor de securitate cibernetică în mediile tehnologice operaționale (OT). Pentru a evita favorizarea exploatării răuvoitoare și pentru a proteja clienții Schneider Electric, OPSWAT a ales să nu facă public codul de exploatare sau detaliile tehnice detaliate ale vulnerabilităților.

Mai jos este prezentat un rezumat la nivel înalt al vulnerabilităților descoperite de unitatea 515:

CVE-2025-3898 și CVE-2025-3116 - Validare necorespunzătoare a intrărilor (Severitate ridicată)

Aceste vulnerabilități rezultă din validarea insuficientă a datelor de intrare, permițând potențial o stare de negare a serviciului (DoS) pe dispozitivele afectate. Un atacator autentificat ar putea trimite controlerului o cerere HTTPS special creată cu un conținut al corpului malformat, declanșând o blocare sau un comportament neașteptat.

- CVE-2025-3898 afectat:

- Modicon M241/M251 (versiuni firmware anterioare versiunii 5.3.12.51)

- Modicon M262 (versiuni anterioare versiunii 5.3.9.18)

- CVE-2025-3116 afectat:

- Modicon M241/M251 (versiuni anterioare la 5.3.12.51)

- Toate versiunile Modicon M258 și LMC058

CVE-2025-3112 - Consumul necontrolat de resurse (Severitate ridicată)

Această vulnerabilitate, cu un scor CVSS v4.0 de 7.1, ar putea permite unui atacator autentificat să epuizeze resursele sistemului prin manipularea antetului Content-Length în cererile HTTPS, rezultând într-o stare de negare a serviciului.

- Dispozitive afectate:

- Modicon M241/M251 (versiuni anterioare la 5.3.12.51)

CVE-2025-3899, CVE-2025-3905 și CVE-2025-3117 - Neutralizarea necorespunzătoare a intrărilor în timpul generării paginilor web (Severitate medie)

Aceste vulnerabilități de partea clientului implică neutralizarea necorespunzătoare a datelor introduse de utilizator în interfața web, permițând atacuri de tip Cross-Site Scripting (XSS). Un atacator autentificat ar putea injecta scripturi malițioase, putând compromite confidențialitatea și integritatea datelor din browserul victimei.

- CVE-2025-3899, CVE-2025-3905, și CVE-2025-3117 afectează:

- Modicon M241/M251 (versiuni anterioare la 5.3.12.51)

- CVE-2025-3905 și CVE-2025-3117 afectează în plus:

- Toate versiunile Modicon M258 și LMC058

- CVE-2025-3117 afectează în continuare:

- Modicon M262 (versiuni anterioare versiunii 5.3.9.18)

Remediere

Recomandăm insistent organizațiilor care utilizează dispozitive PLC Schneider Electric Modicon M241/M251/M262/M258/LMC058 să urmeze instrucțiunile oficiale furnizate de Schneider Electric pentru remedierea acestei vulnerabilități, disponibile aici:Documentul Schneider Security Advisory

Pentru a atenua în mod eficient aceste vulnerabilități, organizațiile ar trebui să adopte o strategie cuprinzătoare de apărare în profunzime, care include:

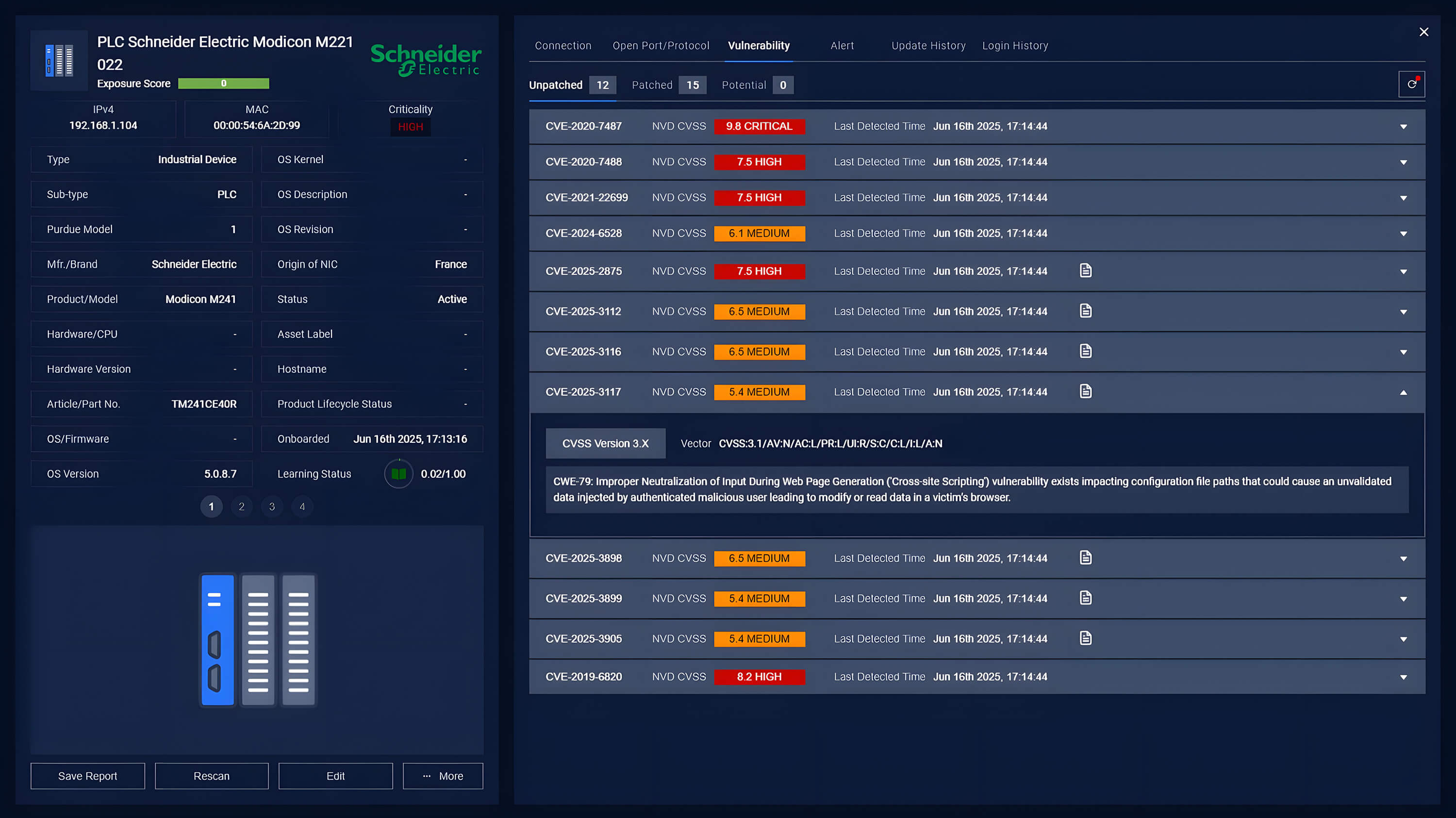

- Vulnerability detection prin scanare CVE continuă și remediere:Scanarea periodică a rețelelor pentru detectarea vulnerabilităților și aplicarea remedierii (cel mai bine cu patch-uri de firmware, dacă este posibil)

- Monitorizarea comportamentelor anormale:Evidențierea creșterilor neobișnuite ale frecvenței comunicării cu PLC-ul Schneider Modion M241, care ar putea sugera o tentativă continuă de exfiltrare neautorizată a datelor.

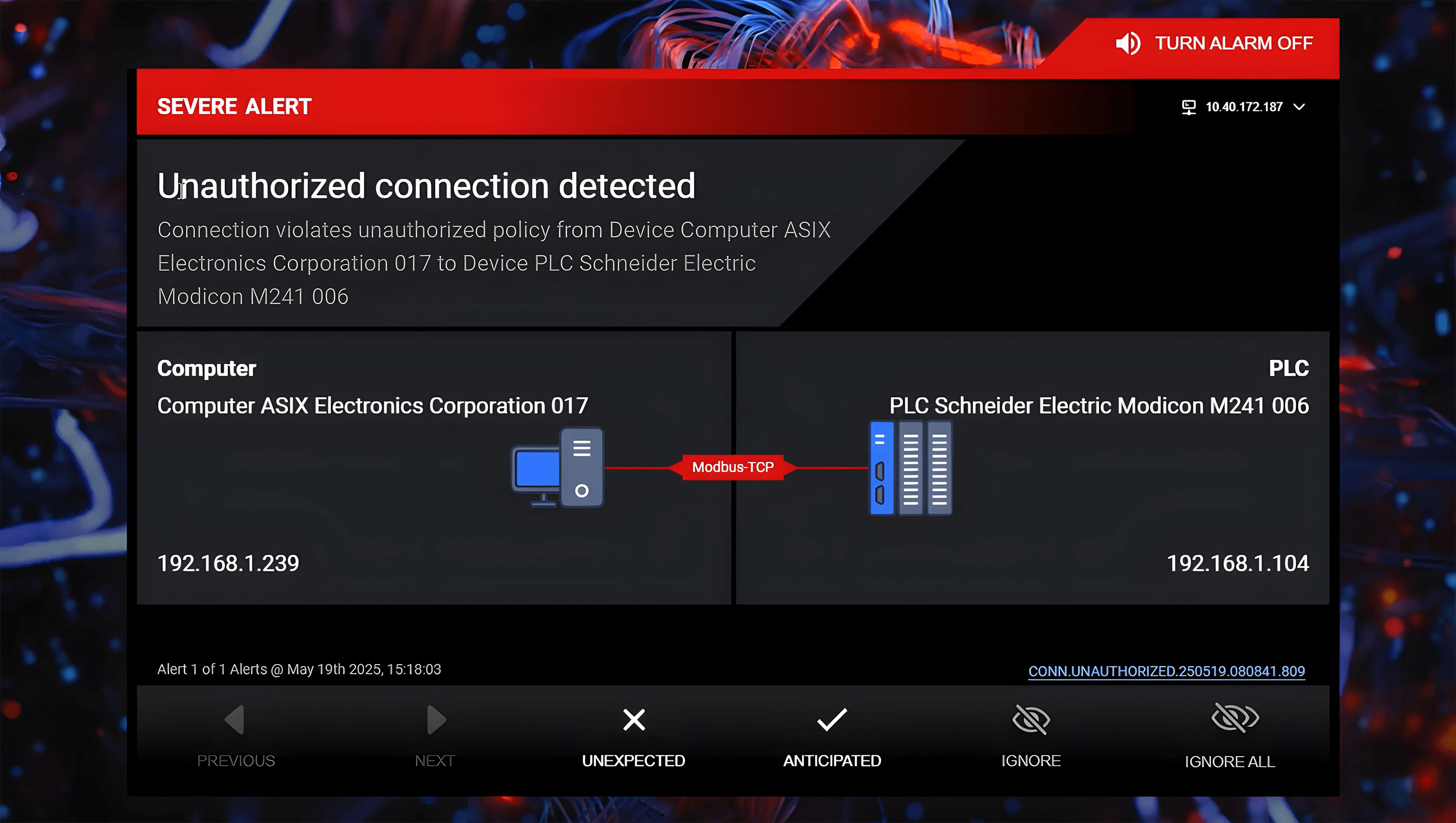

- Identificarea conexiunilor dispozitivelor neautorizate: sistemul trebuie să detecteze momentul în care un dispozitiv necinstit/ neautorizat se conectează la PLC.

- Segmentarea rețelei:Izolarea dispozitivelor afectate poate ajuta la prevenirea răspândirii laterale a atacurilor, minimizând astfel impactul.

- Prevenirea intruziunilor:identificarea și blocarea imediată a comenzilor rău intenționate/neaprobate către PLC, apoi protejarea eficientă a operațiunilor normale ale PLC

OPSWAT'sMetaDefender OT Securityrăspunde acestor nevoi prin detectarea CVE-urilor, monitorizarea continuă a rețelei pentru comportamente neobișnuite și identificarea conexiunilor neautorizate. Folosind inteligența artificială, acesta învață tiparele normale de trafic, stabilește un comportament de bază și implementează politici pentru a alerta anomaliile. Acest lucru permite răspunsuri instantanee și informate la potențialele amenințări. În plus, MetaDefender OT Security permite remedierea vulnerabilităților cu ajutorul capacității sale unice de actualizare firmware centralizată și integrată pentru controlere.

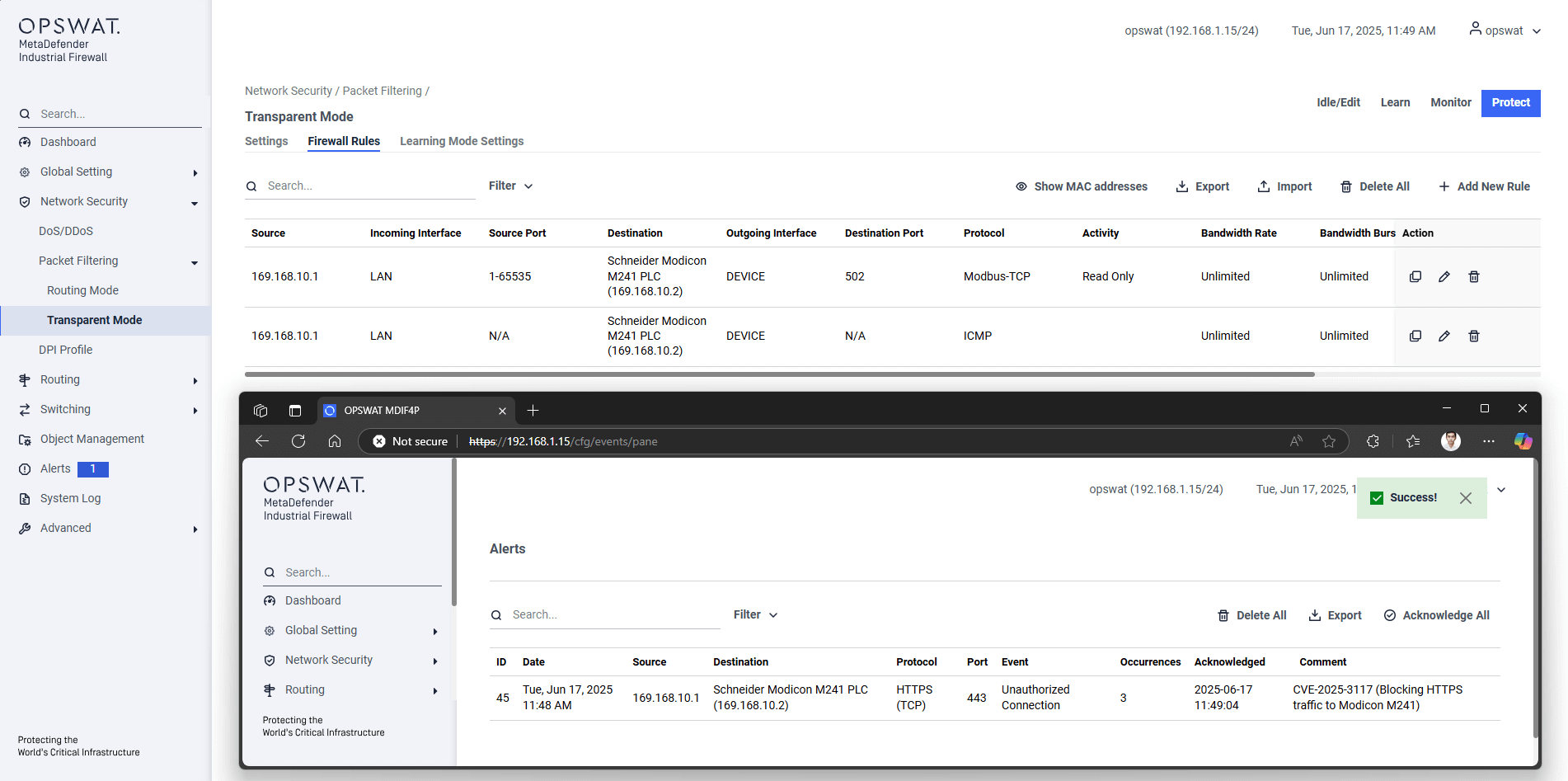

În cazul unui atac care exploatează aceste CVE-uri,MetaDefender OT Securityse integrează cu sistemulMetaDefender Industrial Firewallpentru a detecta, alerta și bloca comunicațiile suspecte pe baza regulilor stabilite. MetaDefender Industrial Firewall utilizează inteligența artificială pentru a învăța modelele regulate de trafic și a aplica politici pentru a preveni conexiunile neautorizate.

Dincolo de prevenire, OPSWAT'sMetaDefender OT Securitypermite, de asemenea, organizațiilor să monitorizeze semnele de exploatare în timp real prin vizibilitatea continuă a activelor și evaluarea vulnerabilităților. Prin valorificarea capacităților avansate de descoperire și urmărire a inventarului activelor, de evaluare a vulnerabilităților și de aplicare a patch-urilor, platforma noastră oferă detectarea proactivă a amenințărilor și facilitează acțiuni rapide și eficiente de remediere.