Tehnologia Operațională (TO) cuprinde sisteme hardware și software concepute pentru a monitoriza, controla și gestiona procesele fizice, dispozitivele și infrastructura în sectoare critice, inclusiv producția, producția de energie, rețelele de transport și utilitățile publice. Spre deosebire de Tehnologia Informației (IT), care se concentrează pe procesarea datelor și comunicații, Tehnologia Operațională (TO) gestionează procesele fizice din lumea reală. Acest lucru face ca securitatea TO să fie esențială pentru asigurarea siguranței, continuității și integrității infrastructurii critice.

În ultimii ani, mediile OT au devenit din ce în ce mai mult ținte ale amenințărilor cibernetice sofisticate. Aceste amenințări includ, de obicei, ransomware, tentative de acces neautorizat, sabotaj deliberat al infrastructurii critice și exploatarea vulnerabilităților din cadrul sistemelor de control industrial (ICS). Incidente recente notabile subliniază natura critică a acestor amenințări, exemplificate de atacul ransomware Colonial Pipeline din 2021, care a cauzat perturbări substanțiale ale aprovizionării cu combustibil de-a lungul Coastei de Est a SUA, și de atacul cibernetic din 2022 asupra rețelelor de satelit Viasat, afectând grav infrastructurile de comunicații din Europa în timpul intensificării conflictelor geopolitice. Pe măsură ce sistemele OT devin din ce în ce mai interconectate și integrate cu infrastructurile IT, acestea se confruntă cu amenințări cibernetice unice, care pot duce la perturbări operaționale severe și consecințe economice substanțiale.

Descoperirea vulnerabilităților în PLC-ul Schneider Modicon M241 de către OPSWAT Unitatea 515

Schneider Electric este lider global în automatizarea industrială și gestionarea energiei, oferind soluții inovatoare în diverse industrii. Seria de PLC-uri Modicon, în special Modicon M241, a devenit deosebit de populară datorită capacității sale de a gestiona eficient procese complexe de automatizare. Echipat cu instrumente de programare intuitive și capacități de integrare perfectă prin platforma EcoStruxure de la Schneider, PLC-ul Modicon M241 este implementat pe scară largă în industriile care necesită controale de automatizare precise și fiabile.

Având în vedere adoptarea pe scară largă și rolul critic al PLC-ului Schneider Modicon M241 în operațiunile industriale, unitatea noastră 515, inclusiv Loc Nguyen, Dat Phung, Thai Do și Minh Pham, a întreprins o evaluare completă a vulnerabilității acestui dispozitiv la laboratorul de protecție a infrastructurilor critice (CIP) OPSWAT . Analiza noastră a scos la iveală o vulnerabilitate de securitate semnificativă, care, dacă este exploatată, ar putea compromite integritatea sistemului și expunerea datelor sensibile. Echipa noastră a contactat în mod proactiv Schneider Electric, raportând problema pentru a-i ajuta în procesul de identificare și planificare a remedierii, cu scopul de a consolida postura generală de securitate a mediilor OT.

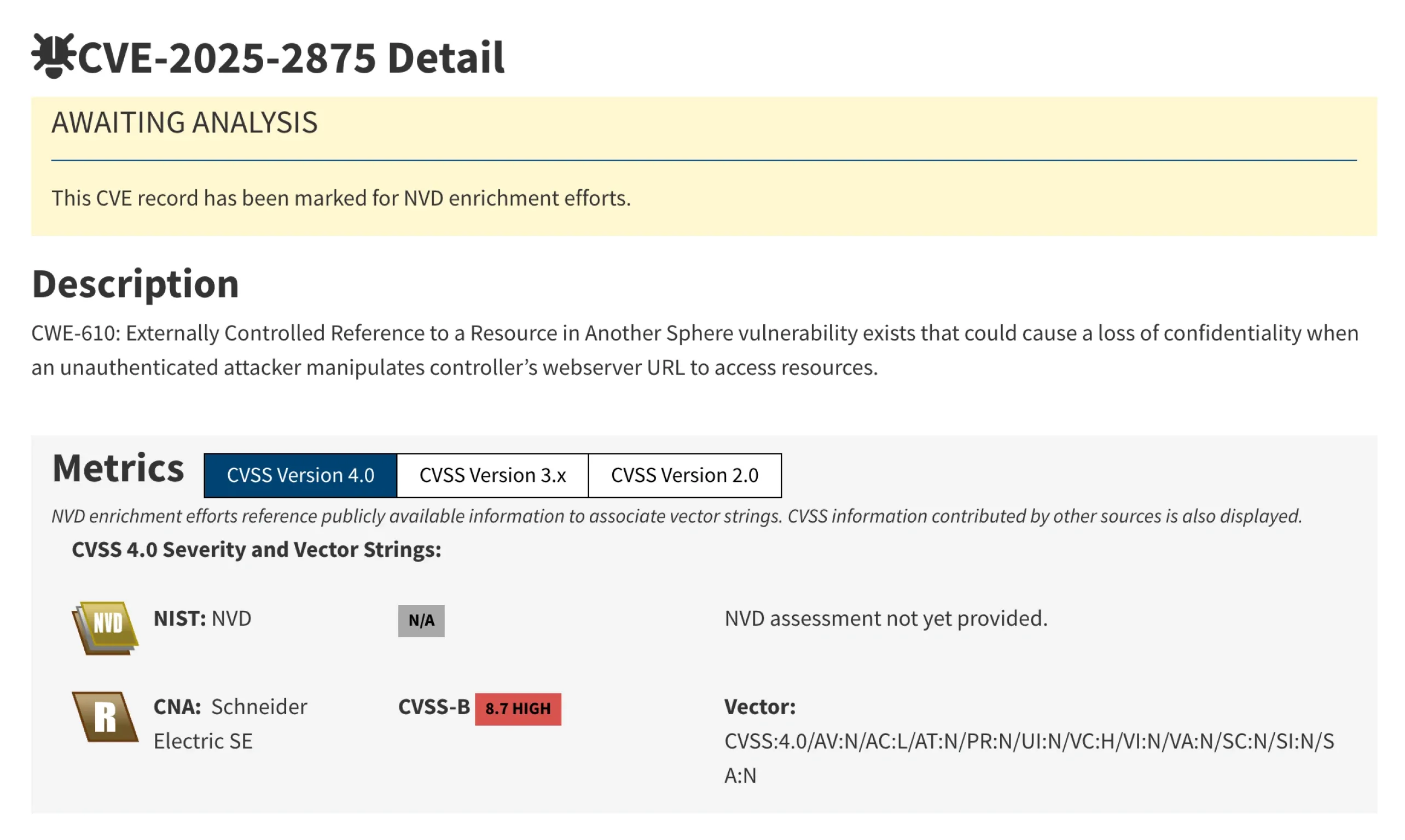

Ca răspuns la raportul nostru, Schneider Electric a emis un aviz de securitate prin care recunoaște această vulnerabilitate în PLC-ul Modicon M241, în special CVE-2025-2875. Aceste avize au scopul de a informa părțile interesate cu privire la potențialele riscuri de securitate și de a oferi îndrumări clare cu privire la modul de implementare a măsurilor de remediere adecvate.

În acest blog, oferim un rezumat general al vulnerabilității de securitate CVE-2025-2875, identificată în dispozitivul Modicon M241 de la Schneider Electric. Fără a dezvălui informații tehnice detaliate care ar putea facilita utilizarea abuzivă, evidențiem natura acestei vulnerabilități, evaluăm potențialele sale implicații pentru mediile tehnologice operaționale (OT) și oferim recomandări practice pentru atenuarea riscurilor asociate. Această prezentare generală își propune să sprijine profesioniștii în domeniul securității și proprietarii de active în protejarea infrastructurii critice.

Modicon M241 și Web-ul încorporat Server

Modicon M241, dezvoltat de Schneider Electric , este un microcontroler logic programabil (PLC) de înaltă performanță, conceput pentru sarcini solicitante de automatizare a mașinilor. Este deosebit de potrivit pentru arhitectura modulară și complexă a mașinilor, oferind un nucleu de procesare puternic, interfețe de comunicație flexibile și opțiuni de configurare scalabile pentru a satisface o gamă largă de cerințe industriale.

O caracteristică notabilă a Modicon M241 este serverul web încorporat , care oferă o interfață gata de utilizare, ce poate fi accesată direct prin orice browser web standard. Această caracteristică permite utilizatorilor să monitorizeze, să configureze și să interacționeze cu controlerul de la distanță, fără a fi nevoie de software suplimentar sau de configurări complexe.

Deși serverul web încorporat îmbunătățește considerabil ușurința în utilizare, în special în operațiunile la distanță, acesta introduce și potențiale riscuri de securitate cibernetică dacă nu este securizat corespunzător. Validarea necorespunzătoare a datelor de intrare sau lipsa controalelor de autentificare ar putea expune sistemul la acces neautorizat sau manipulări.

Recunoscând aceste potențiale probleme de securitate, Unitatea 515 a efectuat o evaluare amănunțită a securității serverului web încorporat al Modicon M241. Obiectivul a fost de a determina dacă există vulnerabilități exploatabile în cadrul acestei componente care ar putea compromite integritatea, disponibilitatea sau confidențialitatea sistemului.

CVE-2025-2875: Referință controlată extern la o resursă dintr-o altă sferă

În conformitate cu acest obiectiv, Unitatea 515 a efectuat o analiză aprofundată a serverului web încorporat Modicon M241. Această analiză a relevat scenarii specifice în care serverul web încorporat ar accepta cereri de acces la fișiere create intenționat, ocolind astfel restricțiile de securitate prevăzute. În plus, o examinare extinsă a dispozitivului a permis identificarea căilor interne de fișiere din cadrul PLC-ului. Exploatarea acestei vulnerabilități ar putea permite unui atacator neautentificat să acceseze fișierele interne sensibile de pe dispozitiv, afectând semnificativ confidențialitatea sistemului.

Vulnerabilitatea a fost dezvăluită către Schneider Electric printr-un proces de dezvăluire responsabilă, iar de atunci au fost puse la dispoziție măsuri adecvate de atenuare și remediere. Pentru a proteja clienții Schneider și a preveni potențialele utilizări necorespunzătoare, OPSWAT a ascuns în mod intenționat informații tehnice detaliate legate de această vulnerabilitate.

Cronologia CVE-2025-2875

În conformitate cu practicile de dezvăluire responsabilă și OPSWAT Ca urmare a angajamentului companiei de a proteja infrastructura critică, Unitatea 515 a raportat prompt vulnerabilitatea către Schneider Electric prin intermediul canalului oficial de contact pentru securitate, pentru a ajuta la planificarea investigației și a remedierii:

- 20 februarie 2025: Unitatea 515 a trimis către Schneider Electric un raport de vulnerabilitate care detaliază vulnerabilitatea dispozitivului Modicon M241.

- 21 februarie 2025: Schneider Electric a confirmat primirea raportului și a inițiat o anchetă internă. A fost atribuit un ID de urmărire a cazului pentru coordonarea ulterioară.

- 20 martie 2025: În urma unei analize detaliate, Schneider Electric a confirmat validitatea vulnerabilității și a început dezvoltarea unui plan de remediere.

- 13 mai 2025: Schneider Electric a publicat un aviz public împreună cu îndrumări de remediere pentru problema identificată. Această vulnerabilitate a fost atribuită unui identificator CVE, CVE-2025-2875.

Remediere

Recomandăm insistent ca organizațiile care utilizează dispozitive PLC Schneider Electric Modicon M241 să urmeze instrucțiunile oficiale furnizate de Schneider Electric pentru a remedia această vulnerabilitate, disponibile aici: Document consultativ de securitate Schneider .

Pentru a atenua eficient vulnerabilități precum CVE-2025-2875, organizațiile ar trebui să adopte o strategie cuprinzătoare de apărare în profunzime, care să includă:

- Vulnerability detection prin scanare CVE continuă: Scanarea regulată a rețelelor pentru vulnerabilități precum CVE-2025-2875

- Monitorizarea comportamentelor anormale: Semnalarea creșterilor neobișnuite ale frecvenței comunicării cu PLC-ul Schneider Modion M241, care ar putea sugera o tentativă neautorizată de exfiltrare a datelor.

- Identificarea conexiunilor neautorizate ale dispozitivelor: sistemul ar trebui să detecteze când un dispozitiv necinstit/neautorizat se conectează la PLC

- Segmentarea rețelei: Izolarea dispozitivelor afectate poate ajuta la prevenirea răspândirii laterale a atacurilor, reducând astfel la minimum impactul.

- Prevenirea intruziunilor: identificarea și blocarea imediată a comenzilor malițioase/neaprobate către PLC, apoi protejarea eficientă a operațiunilor normale ale PLC-ului

OPSWAT MetaDefender OT Security răspunde acestor nevoi prin detectarea CVE-urilor, monitorizarea continuă a rețelei pentru comportamente neobișnuite și identificarea conexiunilor neautorizate. Folosind inteligența artificială, învață tipare normale de trafic, stabilește comportamentul de bază și implementează politici pentru a alerta anomaliile. Acest lucru permite răspunsuri instantanee și informate la potențialele amenințări.

În cazul unui atac care exploatează CVE-2025-2875, MetaDefender OT Security se integrează cu MetaDefender Industrial Firewall pentru a detecta, alerta și bloca comunicațiile suspecte pe baza unor reguli stabilite. MetaDefender Industrial Firewall folosește inteligența artificială pentru a învăța modele de trafic regulate și a aplica politici care să prevină conexiunile neautorizate.

Următorul videoclip ilustrează cum OPSWAT Securitatea MetaDefender OT Security și Firewall Industrial MetaDefender atenuează proactiv această vulnerabilitate și previn accesul neautorizat în mediul OT:

Dincolo de prevenție, OPSWAT OT Security MetaDefender OT permite, de asemenea, organizațiilor să monitorizeze semnele de exploatare în timp real prin vizibilitatea continuă a activelor și evaluarea vulnerabilităților. Prin valorificarea capacităților avansate de urmărire a inventarului activelor și de evaluare a vulnerabilităților, platforma noastră oferă detectarea proactivă a amenințărilor și facilitează acțiuni de remediere rapide și eficiente.

Următorul videoclip demonstrează cum MetaDefender OT Security identifică eficient dispozitivele vulnerabile și oferă rapid remedieri pentru vulnerabilitățile identificate: