- Problema din spatele zgomotului

- Când sandboxingul devine un obstacol

- Sandboxing mai inteligent: emulare, nu emulare a efortului

- Cele patru straturi ale detectării inteligente

- Reputația amenințării - Marele filtru

- Analiza dinamică - Avantajul emulației

- Evaluarea amenințărilor - Contextul care elimină confuzia

- Vânătoarea de amenințări - De la detectare la înțelegere

- Ruperea ciclului de oboseală cauzat de alerte

- Lecții din teren

- Elementul uman: împuternicirea analiștilor, nu înlocuirea lor

- Dincolo de SOC: scalare fără a pierde controlul

- De ce este important acum

- Concluzii

Dacă ați lucrat vreodată în tura de noapte în SOC, cu ochii arși de la tablourile de bord care nu încetează să clipească, știți cum stau lucrurile. Sute de alerte curg în valuri. Triați una, două, o duzină, apoi alte sute le înlocuiesc. Silențiați ce puteți, escaladați ce trebuie și sperați că niciuna dintre cele pe care le-ați ignorat nu era cea importantă.

Bine ați venit în gâtuirea modernă a SOC: un ecosistem înecat în date, dar înfometat de claritate.

Problema din spatele zgomotului

Majoritatea echipelor nu suferă de o lipsă de vizibilitate. Dimpotrivă, suntem suprasaturați de aceasta. Motoarele AV, EDR-urile, SIEM-urile, gateway-urile de e-mail, toate cer atenție. Dar detectarea în sine nu este problema. Problema este încrederea. Întrebările cheie la care trebuie să răspundem sunt:

- Care dintre aceste alerte sunt fals pozitive?

- Care sunt reale?

- Și care ascund în tăcere ceva nou, ceva ce instrumentele noastre încă nu recunosc?

Această ultimă categorie, malware-ul evaziv, nemaiîntâlnit până acum, este cea care îi ține pe analiști treji noaptea.

Când echipele de răspuns la incidente urmăresc probele post-încălcare, deseori descoperă că fișierul rău intenționat afectase deja mediul cu zile sau săptămâni înainte. Acesta nu a fost semnalat ca fiind rău intenționat deoarece, la momentul respectiv, nimeni nu știa că este. Aceasta este lacuna zero-day, punctul mort dintre ceea ce se știe și ceea ce este de fapt periculos.

Sandbox-urile tradiționale ar fi trebuit să rezolve această problemă. Dar, după cum știe oricine le-a gestionat, majoritatea acestor sisteme au devenit rapid ele însele parte a blocajului.

Când sandboxingul devine un obstacol

În teorie, sandboxingul este simplu: detonați fișierele suspecte într-un mediu sigur, observați ce fac și decideți dacă sunt rău intenționate.

În practică, multe SOC-uri au descoperit o realitate diferită:

- Performanță redusă - sandbox-urile bazate pe VM necesită câteva minute pentru fiecare fișier și consumă resurse de calcul ca pe bomboane. Înmulțiți acest lucru cu zeci de mii de trimiteri zilnice și randamentul se prăbușește.

- Tactici de evaziune - Malware-ul modern știe când este supravegheat, verificând setările locale ale sistemului, buclele de sincronizare și artefactele CPU virtualizate pentru a rămâne inactiv.

- Încărcarea operațională - Gestionarea mai multor imagini virtuale, aplicarea de patch-uri în medii și urmărirea falselor negative generează mai multă muncă administrativă decât valoare în materie de securitate.

După cum a glumit un analist, „Până când sandbox-ul meu termină de detonat o probă, atacatorul deja se laudă cu asta pe LinkedIn”.

Aici intervine abordarea mai inteligentă sub forma sandboxing-ului bazat pe emulare, care începe să schimbe regulile jocului.

Sandboxing mai inteligent: emulare, nu emulare a efortului

În loc să se bazeze exclusiv pe mașini virtuale, emularea rulează fișiere la nivel de instrucțiuni, imitând direct procesorul și sistemul de operare.

Această diferență subtilă schimbă totul.

Deoarece nu este necesară pornirea unei mașini virtuale complete, analiza este extrem de rapidă, durând doar câteva secunde, nu minute. Deoarece malware-ul nu poate identifica mediul, acesta se comportă în mod natural. Și deoarece sandbox-ul se adaptează dinamic la ceea ce vede, obțineți informații reale despre comportament, nu doar verdicte statice.

Cea mai bună parte? Această abordare nu se oprește doar la un singur nivel de analiză. Ea alimentează un sistem inteligent de detectare pe mai multe niveluri, un cadru care funcționează mai degrabă ca creierul unui analist decât ca un script al unei mașini.

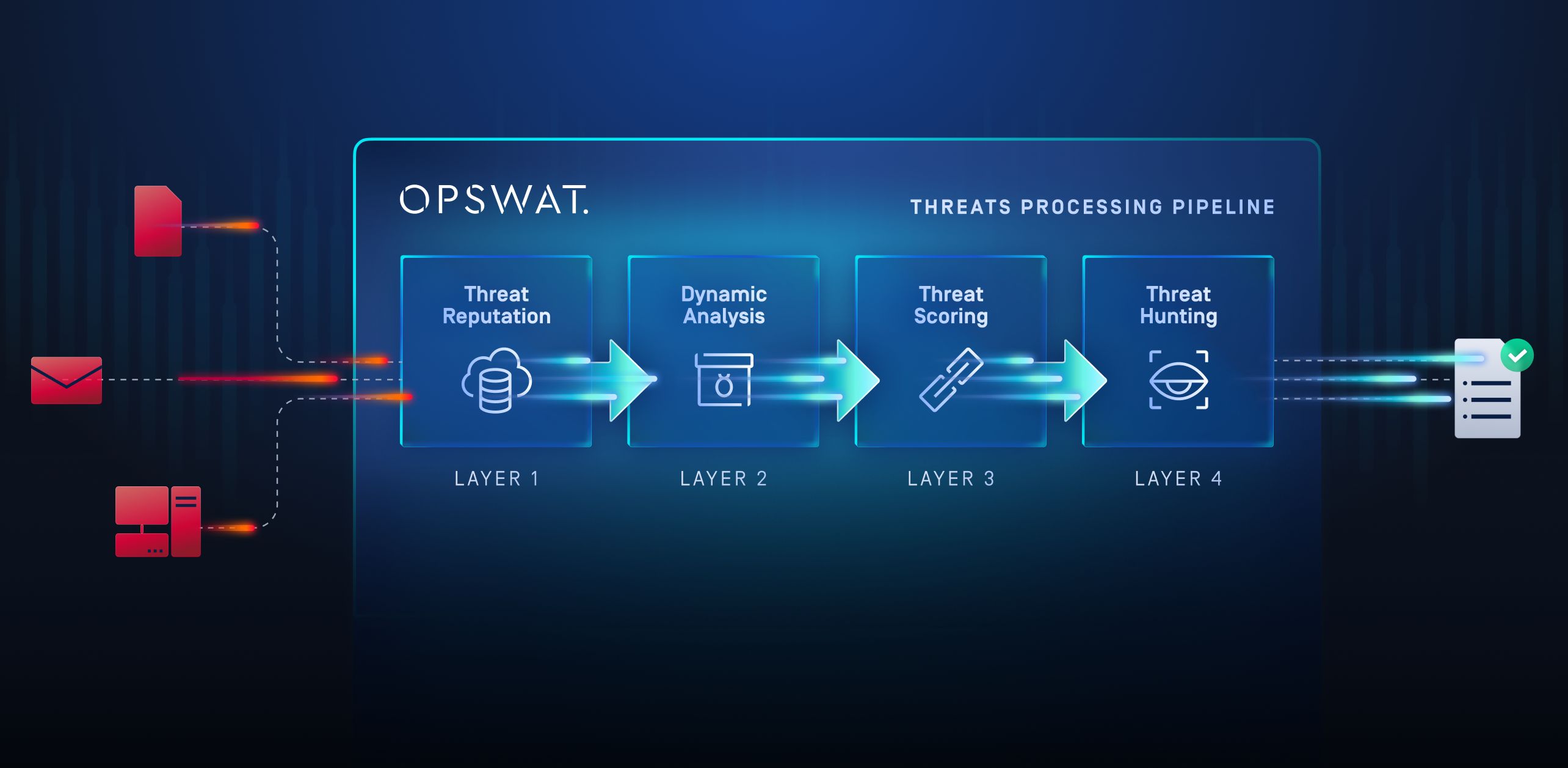

Cele patru straturi ale detectării inteligente

1. Reputația amenințării - Marele filtru

Fiecare SOC începe cu trierea. Serviciile de reputație joacă același rol la scară largă.

În loc să detoneze totul, sistemul verifică mai întâi adresele URL, adresele IP și hash-urile fișierelor în raport cu fluxurile de informații globale. Miliarde de indicatori sunt corelați în timp real, permițând filtrarea instantanee a 99% din amenințările comune și cunoscute.

Acesta este stratul dvs. de reducere a zgomotului, echivalentul digital al unui analist experimentat de nivel 1 care spune: „Nu vă faceți griji, am mai văzut asta înainte”.

Doar cazurile suspecte, necunoscute sau la limită sunt supuse unei examinări mai aprofundate.

2. Analiza dinamică - Avantajul emulației

Aici se întâmplă magia.

Odată filtrate, fișierele intră într-o etapă de analiză dinamică bazată pe emulare la nivel de instrucțiuni, nu pe virtualizare. Sandbox-ul poate simula diferite localizări ale sistemului de operare, poate ocoli verificările de geofencing și poate forța malware-ul să execute comportamente pe care altfel le-ar ascunde.

Fiecare instrucțiune este respectată: scrieri în registru, generarea de procese, injecții de memorie, apeluri de rețea. Rezultatul nu este o presupunere sau o potrivire de semnături, ci o dovadă comportamentală directă.

Este echivalentul digital al verificării mâinilor unui suspect în loc să îi verifici doar actul de identitate.

Pentru SOC, acest lucru înseamnă mai puține amenințări ratate și verdicte mai rapide, fără a afecta performanța. Un singur server sandbox de înaltă performanță poate procesa zeci de mii de eșantioane pe zi, fără a fi necesară o fermă de servere.

3. Evaluarea amenințărilor – contextul care elimină confuzia

Detectările brute nu ajută un analist copleșit. Ceea ce contează este prioritatea.

Acest strat utilizează un sistem adaptiv de evaluare a amenințărilor pentru a atribui un nivel de gravitate semnificativ pe baza comportamentului și contextului.

- Fișierul a eliminat un script PowerShell?

- Încercați comunicarea C2?

- Injectați în explorer.exe?

Fiecare comportament ajustează scorul în mod dinamic.

Prin combinarea rezultatelor sandbox cu datele privind reputația și informațiile, echipele SOC obțin claritate în triere. Acum vă puteți concentra pe câteva alerte cu risc ridicat care merită cu adevărat să fie investigate, reducând oboseala generată de alerte fără a sacrifica vizibilitatea.

Evaluarea amenințărilor transformă „mii de alerte” într-o listă de sarcini ușor de înțeles. Zgomotul devine narativ.

4. Vânătoarea de amenințări – De la detectare la înțelegere

Odată ce știi ce este periculos, întrebarea devine: Unde mai trăiește?

Aici, învățarea automată intră în joc prin căutarea similitudinilor între amenințări. Sistemul compară noile eșantioane cu familiile de programe malware cunoscute, chiar dacă codul, structura sau ambalarea diferă. Este vorba de recunoașterea tiparelor la scară largă: identificarea relațiilor, variantelor și TTP-urilor comune pe care instrumentele tradiționale le ratează.

Pentru vânătorii de amenințări, aceasta este o mină de aur. O singură detectare în sandbox poate declanșa căutări retroactive în terabiți de date istorice, descoperind alte active infectate sau campanii conexe. Brusc, detectarea se transformă în apărare proactivă.

Ruperea ciclului de oboseală cauzat de alerte

Majoritatea SOC-urilor nu duc lipsă de date, ci de corelații.

Modelul sandbox mai inteligent integrează toate cele patru straturi într-un flux continuu, în care fiecare etapă o perfecționează pe următoarea. Reputația reduce volumul, emularea dezvăluie comportamentul, punctajul adaugă context, iar vânătoarea transformă acel context în acțiune.

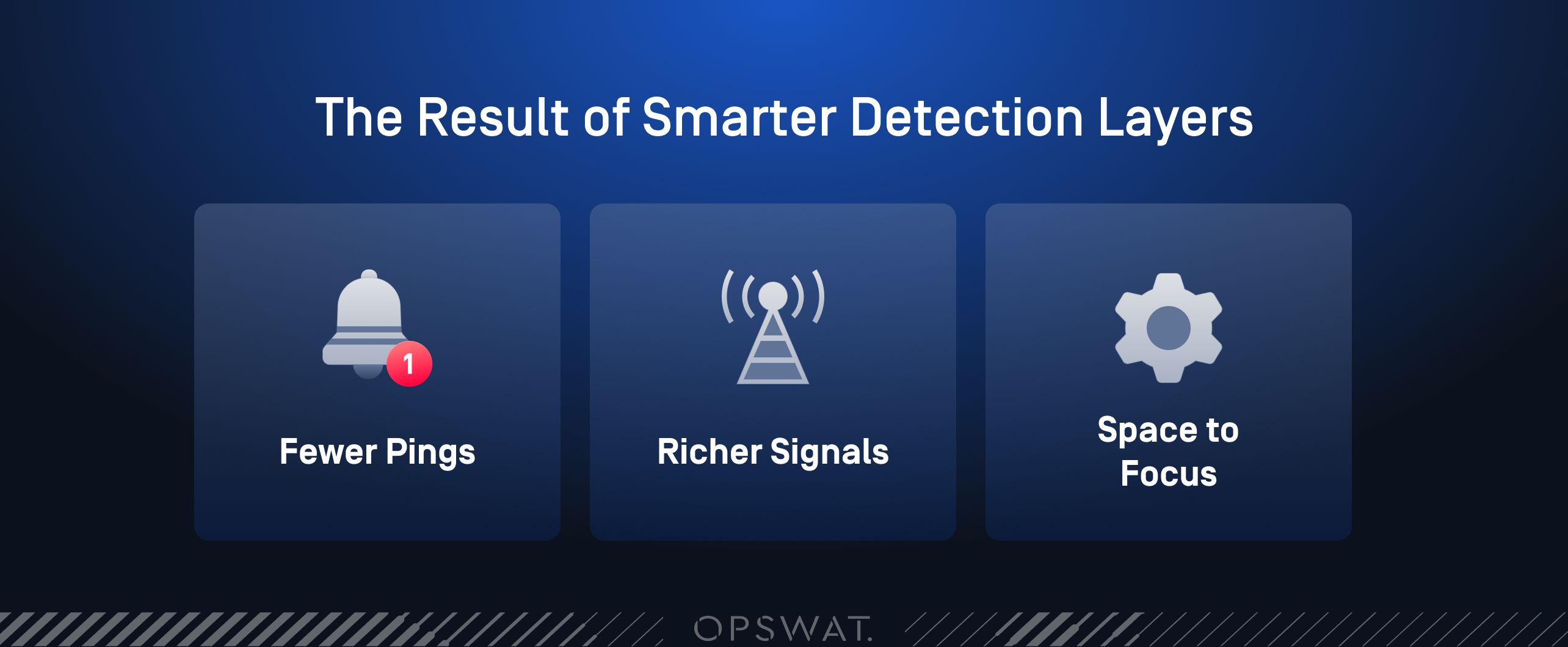

Această abordare stratificată nu doar accelerează timpul de răspuns, ci schimbă ritmul zilnic al SOC.

În loc să urmărească falsele pozitive, analiștii își dedică timpul înțelegerii amenințărilor reale. În loc să efectueze trierea la nesfârșit, ei pot urmări lanțurile de atacuri, pot cartografia tehnicile MITRE ATT&CK și pot introduce aceste informații în platformele SIEM sau SOAR.

Rezultatul: mai puține pinguri, semnale mai bogate și o echipă care poate în sfârșit să respire între alerte.

Lecții din teren

În practică, am observat trei rezultate constante atunci când SOC-urile implementează acest model mai inteligent:

- Precizia detectării crește. Analiza comportamentală detectează ceea ce apărarea statică nu poate detecta, în special scripturile ascunse și documentele utilizate ca arme.

- Timpul de investigare se reduce. Contextul automatizat și punctajul reduc „timpul până la verdict” de până la 10 ori în comparație cu sandbox-urile VM tradiționale.

- Scăderea sarcinii operaționale. Un singur nod de emulare poate procesa peste 25.000 de analize pe zi cu un consum de resurse de 100 de ori mai mic, ceea ce înseamnă mai puține blocaje și un cost mai mic per probă.

Pentru o instituție financiară, integrarea acestui model în gateway-urile de e-mail și transfer de fișiere a transformat trierea manuală anterioară într-un proces automatizat și fiabil. Atașamentele suspecte erau detonate, evaluate și înregistrate cu verdicte clare în câteva minute. SOC-ul lor nu mai trebuia să supravegheze fiecare coadă de incidente, datele vorbeau de la sine.

Elementul uman: împuternicirea analiștilor, nu înlocuirea lor

Tehnologia singură nu rezolvă problema oboselii generate de alerte, ci contextul.

Când sistemul dvs. de sandboxing oferă rezultate explicabile, „acest document lansează o macro VBA ascunsă care descarcă un fișier executabil dintr-un C2 din Polonia”, acesta permite analiștilor să ia decizii mai rapide și mai bune.

Nu este vorba despre automatizare de dragul automatizării. Este vorba despre a oferi Tier 1 puterea de a avea informații de nivel Tier 3.

Cu rapoarte comportamentale detaliate, mapare MITRE ATT&CK și IOC-uri extractibile, fiecare detectare devine un accelerator al investigației. Analiștii pot pivota prin incidente, îmbogăți datele SIEM sau exporta indicatori structurați către MISP sau STIX. Sandbox-ul devine parte a fluxului de lucru, nu un alt siloz.

Și astfel se elimină blocajul: nu prin adăugarea unui alt instrument, ci prin combinarea mai inteligentă a celor existente.

Dincolo de SOC: scalare fără a pierde controlul

Echipele moderne de securitate operează în medii hibride, cloud și air-gapped. Sandboxing-ul inteligent se adaptează în consecință.

Implementările locale sau izolate mențin datele critice izolate, dar beneficiază în continuare de aceeași logică de emulare și evaluare.

Implementările Cloud se scalează dinamic, procesând mii de trimiteri pe minut cu corelarea informațiilor globale privind amenințările.

Configurațiile hibride sincronizează rezultatele între ambele, partajând verdicte, reputații și IOC-uri, astfel încât informațiile să circule mai repede decât amenințările.

Indiferent de arhitectură, obiectivul rămâne același: fidelitate consistentă a detectării pentru fiecare fișier, fiecare flux de lucru, fiecare perimetru.

De ce este important acum

Malware-ul evaziv nu încetinește. Numai în ultimul an, datele din raportul OPSWAT Landscape Report 2025, obținute din peste un milion de scanări, au arătat o creștere de 127% a complexității malware-ului, iar 1 din 14 fișiere etichetate ca „sigure” de OSINT s-au dovedit a fi malware în decurs de 24 de ore.

Aceasta este realitatea SOC-ului modern. Amenințările evoluează de la oră la oră; instrumentele trebuie să evolueze și mai repede.

Sandboxing-ul mai inteligent închide această fereastră, transformând detectarea zero-day dintr-o analiză reactivă într-o prevenire proactivă.

Este puntea dintre detectare și informații, dintre avalanșa de alerte și cele câteva care contează cu adevărat.

Concluzii

Oboseala provocată de alerte nu este o problemă legată de oameni, ci de proces.

Trecând de la motoare de detectare izolate la un sistem integrat de analiză a amenințărilor pe patru niveluri, SOC-urile pot recâștiga concentrarea, precizia și timpul.

Combinația dintre filtrarea rapidă a reputației, emularea nedetectabilă, evaluarea contextuală și căutarea inteligentă transformă sandbox-ul dintr-un instrument care consumă resurse într-unul dintre cele mai performante instrumente ale SOC.

Când se întâmplă asta, tabloul de bord care clipește nu mai pare un zgomot, ci începe să spună o poveste care merită ascultată.