Accesul de la distanță a devenit o cerință esențială în mediile industriale, fie pentru a permite asistența din partea terților, întreținerea de la distanță sau depanarea în timp real. Cu toate acestea, implementarea accesului de la distanță într-un mediu ICSIndustrial sistem de controlIndustrial ) sau OT (tehnologie operațională) introduce noi provocări de securitate cibernetică. Dacă nu este gestionată corespunzător, aceasta poate crește semnificativ suprafața de atac și poate expune sistemele critice amenințărilor cibernetice.

În mediile industriale, este obișnuit ca organizațiile să angajeze furnizori sau contractori terți în cadrul unor SLA-uri stricte (acorduri privind nivelul serviciilor), care necesită asistență în timp util. Aceste modele de asistență necesită adesea acces de la distanță la activele industriale - uneori în regim de urgență. Deși soluțiile tradiționale precum VPN-urile și serverele de salt sunt foarte răspândite, acestea nu sunt întotdeauna suficiente pentru a îndeplini cerințele unice de securitate ale rețelelor OT.

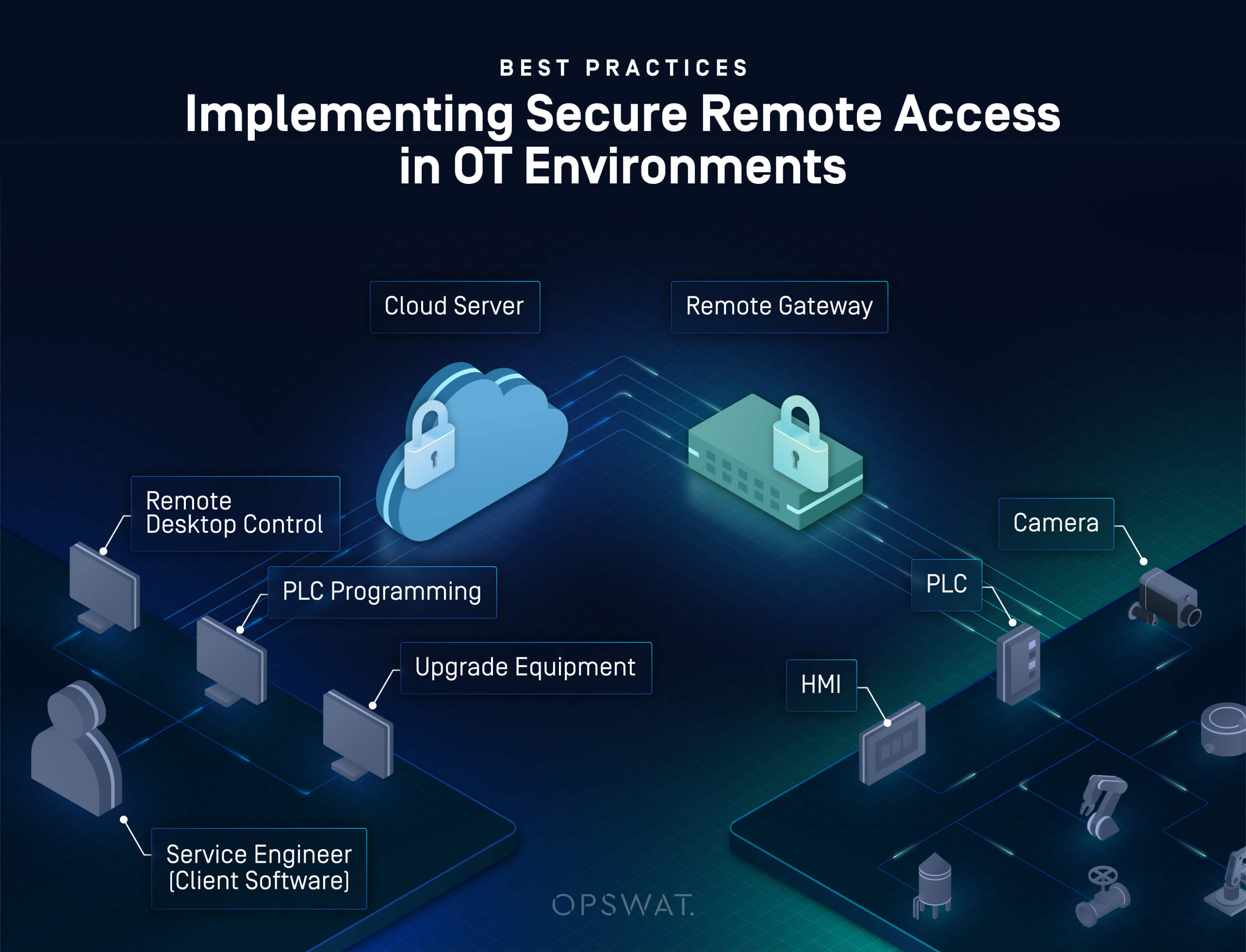

Pentru a reduce riscurile suplimentare pe care le prezintă accesul de la distanță, organizațiile trebuie să urmeze aceste recomandări esențiale și bune practici:

1. Minimizarea și centralizarea căilor de acces la distanță

Stabiliți o singură cale de acces controlată pentru toate conexiunile la distanță din rețeaua dumneavoastră. Căile de acces multiple sau ad hoc cresc riscul de configurare greșită sau de neglijență, facilitând atacatorilor exploatarea vulnerabilităților din sistemul dumneavoastră. O cale unică, centralizată, direcționată printr-o soluție de control al accesului, permite o mai bună vizibilitate, monitorizare și control general.

2. Aplicarea accesului "cu privilegii minime"

Aplicați și urmați cu strictețe principiul "cel mai mic privilegiu". Utilizatorii de la distanță ar trebui să aibă acces numai la anumite sisteme și funcții necesare pentru sarcinile lor - nimic mai mult. De exemplu, dacă un furnizor terț trebuie să citească doar date dintr-un PLC, evitați să acordați permisiuni de scriere. Pentru contractanți, restricționați accesul numai la propriile sisteme sau active și definiți controale granulare în ceea ce privește ferestrele de acces în funcție de timp, operațiunile permise și domeniul de aplicare al dispozitivului.

3. Utilizați DMZ-uri sau proxy-uri pentru a izola sistemele critice

Împiedicați utilizatorii de la distanță să aibă acces direct la activele OT critice. Tot accesul de la distanță ar trebui să fie intermediat printr-o DMZ (zonă demilitarizată), un proxy de acces securizat sau un gateway unidirecțional, asigurându-se că nicio conexiune de intrare nu ajunge direct la dispozitivele sensibile. Aceste intermediari permit inspectarea suplimentară, înregistrarea și aplicarea politicilor.

4. Verificarea punctelor finale la distanță înainte de acordarea accesului

Înainte de a permite oricărui dispozitiv să se conecteze la rețeaua OT, impuneți validarea posturii punctului final pentru a vă asigura că acesta îndeplinește cerințele minime de securitate:

- Este instalat și activ antivirusul sau anti-malware?

- A fost efectuată recent o scanare malware?

- Există vulnerabilități cunoscute pe punctul terminal?

- Dispozitivul este criptat?

- Sistemul de operare și software-ul sunt complet corectate?

Această validare împiedică punctele finale compromise sau neconforme să devină o poartă de acces în mediul industrial.

5. Activați controlul sesiunii în timp real

Operatorii din situl industrial trebuie să dețină controlul pentru a monitoriza, întrerupe sau încheia sesiunile la distanță în orice moment consideră necesar. Acest control este esențial pentru a reacționa la activități neautorizate, defecțiuni ale sistemului sau potențiale incidente de securitate.

6. Înregistrați toate activitățile și integrați-le cu un SIEM

Toate încercările de acces de la distanță, evenimentele de autentificare și activitățile din timpul sesiunii ar trebui să fie complet înregistrate și auditate. Aceste jurnale ar trebui transmise unui sistem SIEM (Security Information and Event Management) pentru monitorizare în timp real, investigarea amenințărilor și analiză. Păstrarea corespunzătoare a jurnalelor și capacitățile criminalistice reduc timpul de răspuns la incidente și susțin, de asemenea, cerințele de conformitate.

Pe măsură ce accesul de la distanță devine indispensabil pentru operațiunile industriale, securizarea acestuia trebuie să fie o prioritate absolută. Modelele tradiționale de acces IT nu pot fi aplicate orbește mediilor OT fără o adaptare corespunzătoare. O abordare stratificată care include validarea punctului final, segmentarea accesului, controlul sesiunii și înregistrarea centralizată este esențială pentru apărarea infrastructurii critice de amenințările moderne.

Cale Secure de acces la distanță OT

Descoperiți cum MetaDefender OT Access oferă securitate de nivel enterprise special concepută pentru mediile industriale.