- Ce este OT Security? Prezentare generală și concepte cheie

- Cele mai bune principii și practici deOT Security Core

- Cadrele de OT Security , standardele și conformitatea cu reglementările

- Implementarea OT Security: Lista de verificare pas cu pas

- Arhitectura OT Security și tendințe emergente

- Compararea instrumentelor și capacităților de OT Security

- Întrebări frecvente (FAQ)

Ce este OT Security? Prezentare generală și concepte cheie

Securitatea OT (tehnologie operațională) se referă la strategiile și tehnologiile utilizate pentru a proteja sistemele industriale și rețelele de control, cum ar fi sistemele SCADA, HMIS, PLC și alte hardware/software care detectează sau provoacă schimbări prin monitorizarea și controlul direct al dispozitivelor fizice.

Spre deosebire de sistemele IT tradiționale, mediile OT gestionează procesele fizice din fabricile de producție, rețelele electrice, instalațiile de tratare a apei și alte infrastructuri critice. Pentru a înțelege conceptele fundamentale ale securității OT, explorați ghidul nostru cuprinzător despre ce este securitatea OT. Importanța securității OT a crescut dramatic pe măsură ce instalațiile industriale își sporesc conectivitatea. Mediile de producție moderne integrează dispozitive IoT (Internet of Things), sisteme cloud și capacități de monitorizare la distanță. Această conectivitate creează noi vectori de atac pe care infractorii cibernetici îi exploatează în mod activ, similar cu provocările legate de securitatea aplicațiilor în mediile IT tradiționale.

O provocare cheie în securizarea mediilor OT este faptul că multe dintre aceste sisteme au fost construite cu zeci de ani în urmă, folosind dispozitive și instrumente moștenite care nu au fost niciodată proiectate cu securitatea cibernetică în minte. Adesea, acestora le lipsesc protecțiile de bază, cum ar fi criptarea, autentificarea sau protocoalele de comunicare securizate. Pentru a înrăutăți lucrurile, aceste sisteme sunt adesea lipsite de vizibilitate, cu telemetrie limitată și fără logare centralizată, ceea ce face extrem de dificilă detectarea și reacția la amenințări. Acest lucru este deosebit de îngrijorător, deoarece sistemele OT stau la baza multor aspecte ale vieții noastre de zi cu zi, iar atacurile cibernetice care le vizează pot avea consecințe fizice grave, cum ar fi întreruperile de curent, întreruperea lanțurilor de aprovizionare, contaminarea apei sau compromiterea siguranței publice.

Mediile OT comune acoperă mai multe industrii. Companiile energetice se bazează pe OT pentru generarea și distribuția energiei electrice. Serviciile publice gestionează tratarea și distribuția apei prin intermediul sistemelor OT. Unitățile de producție utilizează sisteme OT pentru a controla liniile de producție și procesele de asigurare a calității. Rețelele de transport depind de OT pentru gestionarea traficului și sistemele de siguranță.

OT Security vs. securitatea IT: Principalele diferențe

În timp ce securitatea IT se referă în primul rând la prelucrarea datelor, comunicare și operațiuni comerciale, securitatea OT se concentrează pe protejarea sistemelor și proceselor fizice, cum ar fi supapele, motoarele și liniile de asamblare care conduc infrastructura critică și mediile industriale.

Deși ambele urmăresc să protejeze sistemele și datele, mediile OT prezintă un set distinct de provocări determinate de realitățile lor operaționale:

- Operațiunile în timp real necesită un timp de funcționare continuu, fără întreruperi. Patch-urile de securitate care necesită oprirea sistemului pot întrerupe producția timp de câteva ore, ceea ce face ca abordările IT tradiționale, precum repornirile frecvente, să fie nepractice.

- Sistemele vechi instalate cu zeci de ani în urmă rulează sisteme de operare învechite care nu mai beneficiază de suport din partea furnizorilor sau de patch-uri de securitate, ceea ce le face extrem de vulnerabile la exploatările cunoscute.

- Modernizarea necesită investiții semnificative de capital și perturbări operaționale.

- Multe protocoale proprietare nu au fost concepute având în vedere securitatea, ceea ce le face vulnerabile la atacuri. Instrumentele standard de securitate IT adesea nu acceptă aceste protocoale specializate de comunicații industriale.

- Preocupările legate de siguranță înseamnă că controalele de securitate nu trebuie să compromită niciodată siguranța operațională sau să creeze condiții periculoase pentru lucrători și public.

Cele mai bune principii și practici deOT Security Core

Implementarea unei securități OT eficiente necesită înțelegerea atât a principiilor fundamentale, cât și a metodelor practice de implementare. Acestea lucrează împreună pentru a crea programe robuste de securitate cibernetică OT.

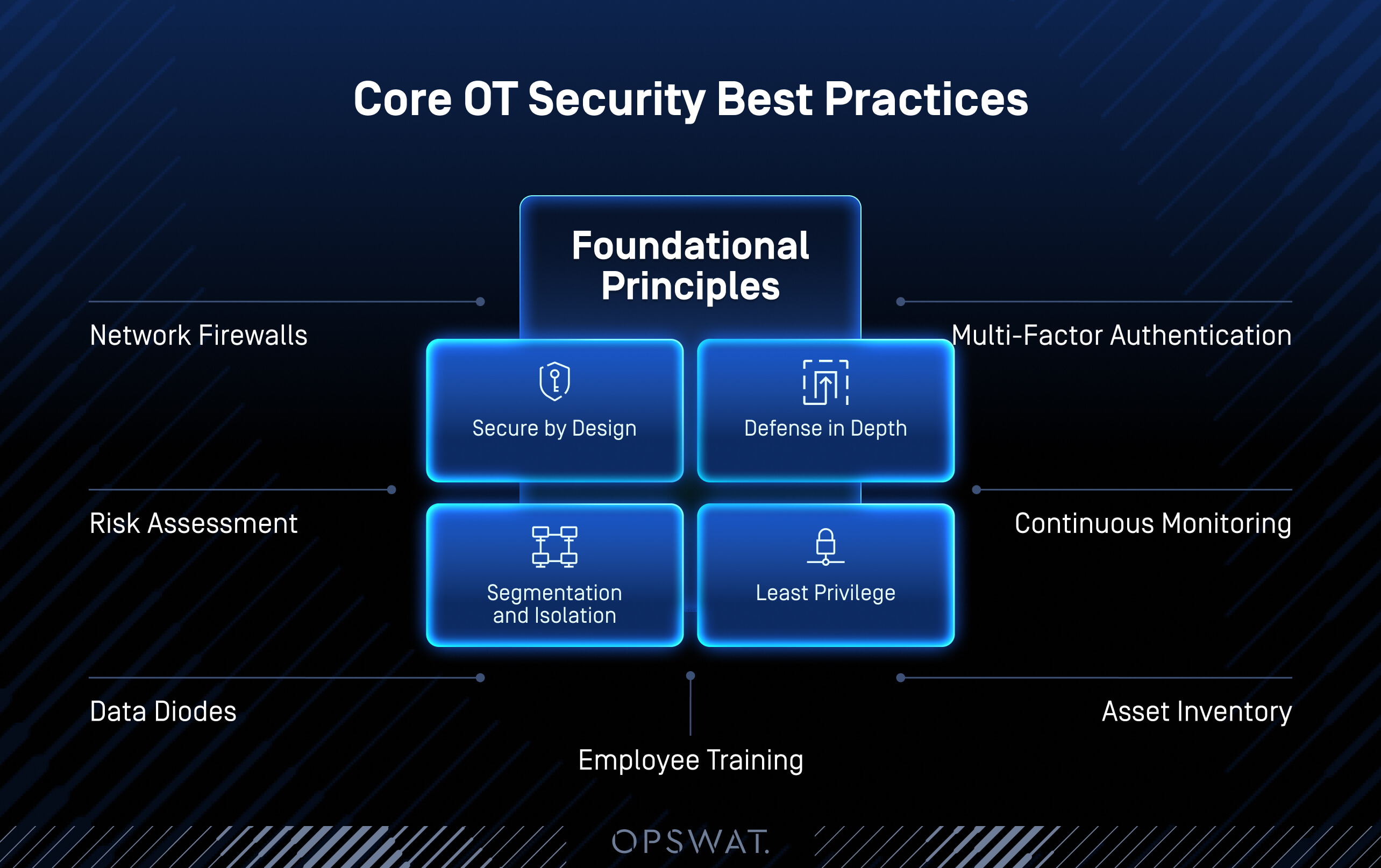

Principii fundamentale

- Apărare în profunzime: Mai multe straturi de controale de securitate pentru a proteja împotriva diferiților vectori de atac.

- Segmentarea și izolarea: Separarea rețelelor OT de rețelele IT și izolarea sistemelor critice.

- Secure prin proiectare: Integrarea securității în sistemele OT încă de la început, mai degrabă decât adăugarea ei ulterior.

- Privilegii minime: Acordarea utilizatorilor și sistemelor doar a accesului minim necesar pentru funcțiile lor.

Cele mai bune practici

- Firewall-uri de rețea: Implementați firewall-uri între zonele IT și OT pentru a controla fluxul de trafic.

- Evaluarea riscurilor: Evaluarea periodică a vulnerabilităților și amenințărilor la adresa mediilor OT.

- Diode de date: Utilizați gateway-uri unidirecționale pentru comunicații unidirecționale sigure.

- Autentificare multi-factorială: Controalele puternice de acces ajută la menținerea permisiunilor adecvate și la prevenirea încălcărilor masive ale securității datelor care pot rezulta în urma compromiterii acreditărilor.

- Monitorizare continuă: Capacități de detectare și răspuns la amenințări în timp real.

- Inventarul activelor: Mențineți vizibilitatea completă a tuturor dispozitivelor și sistemelor OT.

- Formarea angajaților: Abordați elementul uman prin programe de sensibilizare privind securitatea.

Segmentarea rețelei și modelul de referință Purdue

Segmentarea rețelei împarte sistemele în zone pentru a preveni mișcările laterale ale atacatorilor. Modelul Purdue este un cadru bine stabilit care descrie cinci niveluri ale rețelelor OT, de la procesele fizice de la nivelul 0 la sistemele întreprinderii de la nivelul 5. Acesta impune izolarea între nivelurile OT și IT.

Modelul Purdue recomandă implementarea controalelor de securitate între fiecare nivel. Firewall-urile, sistemele de detectare a intruziunilor și controalele de acces la aceste limite creează o protecție de tip apărare în profunzime.

Principiile Zero Trust în mediile OT

Arhitectura de încredere zero presupune că amenințările pot proveni de oriunde, inclusiv din interiorul perimetrului rețelei. Această abordare necesită verificarea continuă a fiecărui utilizator și dispozitiv care încearcă să acceseze sistemele OT.

- Accesul cu privilegii minime garantează că utilizatorii și sistemele primesc doar permisiunile minime necesare pentru funcțiile lor.

- Verificarea continuă monitorizează comportamentul utilizatorului și al sistemului pe toată durata sesiunii sale. Activitățile neobișnuite declanșează cerințe suplimentare de autentificare, cum ar fi MFA (autentificare cu mai mulți factori) sau restricții de acces.

Monitorizare continuă și detectarea amenințărilor

Monitorizarea continuă oferă vizibilitate în timp real asupra activităților rețelei OT și a comportamentului sistemului. Această capacitate permite detectarea timpurie a amenințărilor și răspunsul rapid la incidentele de securitate.

Sistemele SIEM (Security Information and Event Management) colectează și analizează datele de securitate din surse multiple. Aceste platforme corelează evenimentele pentru a identifica potențialele amenințări și pentru a automatiza acțiunile inițiale de răspuns.

IDPS (Intrusion Detection and Prevention Systems) monitorizează traficul de rețea pentru activități suspecte. Aceste sisteme pot detecta modele de atac cunoscute și pot bloca automat traficul rău intenționat.

CTEM (Continuous Threat Exposure Management - gestionarea continuă a expunerii la amenințări) oferă o evaluare continuă a peisajului amenințărilor unei organizații. Această abordare ajută la prioritizarea eforturilor de securitate pe baza nivelurilor actuale de risc și a informațiilor privind amenințările.

Conștientizarea și formarea angajaților

Eroarea umană este una dintre principalele cauze ale încălcărilor securității OT. Cele mai bune practici includ:

- Organizarea de cursuri periodice de formare în domeniul igienei cibernetice.

- Simularea tentativelor de phishing.

- Crearea de exerciții de răspuns la incidente specifice OT.

Cadrele de OT Security , standardele și conformitatea cu reglementările

Cadrele stabilite, precum IEC 62443, Cadrul de securitate cibernetică NIST și standardele de reglementare precum NERC CIP oferă abordări structurate pentru securizarea mediilor OT. Aceste orientări ajută organizațiile să dezvolte programe de securitate cuprinzătoare care îndeplinesc cerințele industriei și obligațiile de conformitate cu reglementările.

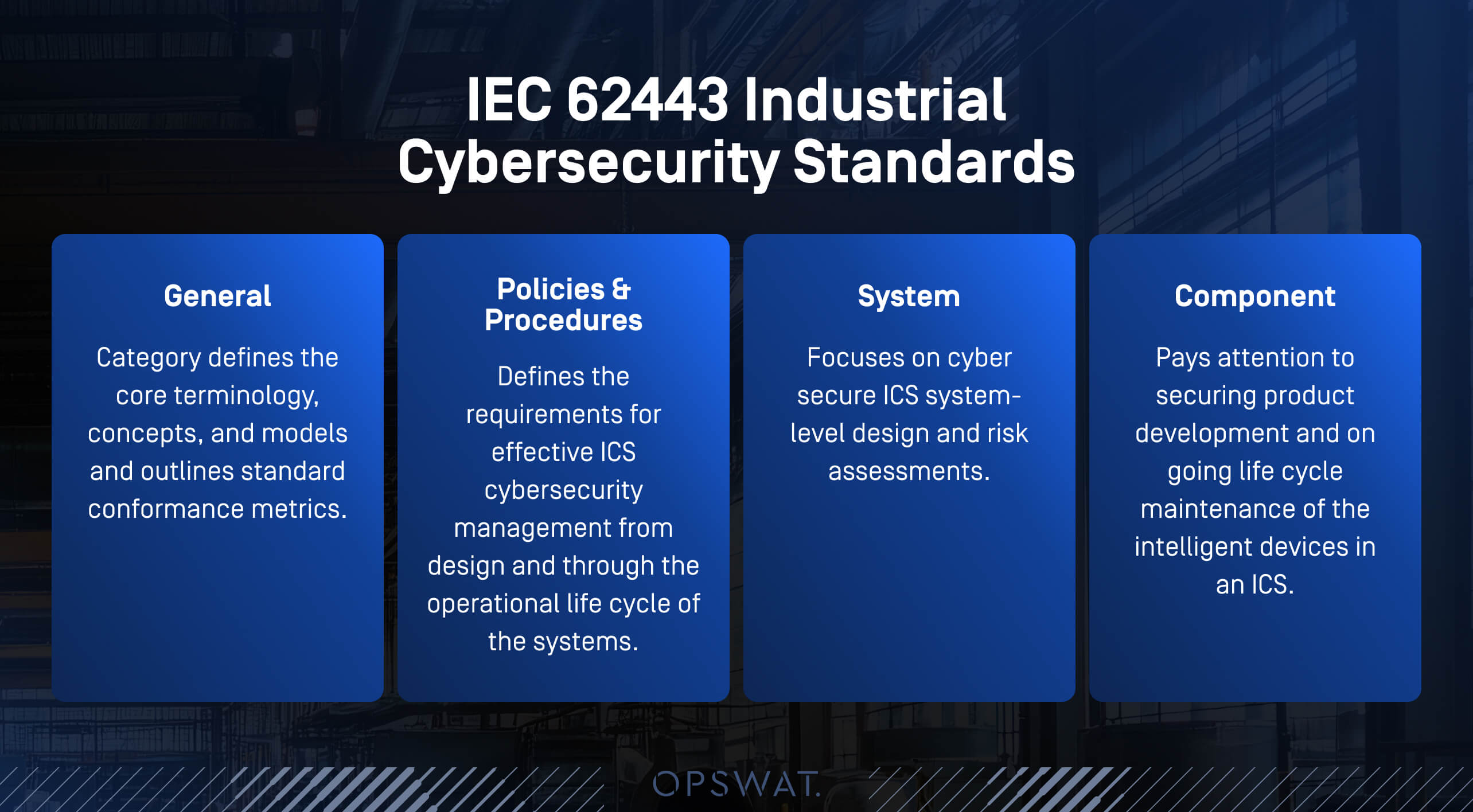

IEC 62443: Standardul global de OT Security

IEC 62443 reprezintă cel mai cuprinzător standard internațional pentru securitatea OT, abordând securitatea de-a lungul întregului ciclu de viață al sistemelor industriale de automatizare și control.

- Evaluarea sistematică a riscurilor.

- Aplicarea nivelurilor de securitate la componentele OT.

- Asigurarea securității pe tot parcursul ciclului de viață al activelor.

Documentele generale oferă concepte fundamentale și terminologie. Documentele privind politicile și procedurile abordează gestionarea securității organizaționale. Documentele de sistem acoperă cerințele tehnice de securitate. Documentele privind componentele specifică cerințele de securitate pentru componentele individuale ale sistemului.

Cadrul de securitate cibernetică NIST pentru OT

Cadrul de securitate cibernetică NIST oferă o abordare a securității cibernetice bazată pe riscuri care se integrează eficient în mediile OT, oferind un limbaj comun pentru discutarea riscurilor de securitate cibernetică și a strategiilor de atenuare.

- Niveluri de implementare personalizate pentru OT/ICS.

- Integrarea cu evaluarea riscurilor și planificarea continuității activității.

- Alinierea cu obiectivele naționale de protecție a infrastructurilor critice.

NERC CIP: Standard de reglementare pentru sectorul energetic din America de Nord

Standardele de protecție a infrastructurilor critice (NERC CIP) ale North American Electric Reliability Corporation sunt obligatorii pentru entitățile care operează sistemul electric global din America de Nord. Aceste standarde se concentrează în special pe securizarea activelor cibernetice esențiale pentru furnizarea fiabilă de energie electrică.

Implementarea OT Security: Lista de verificare pas cu pas

Implementarea cu succes a securității OT necesită planificare și execuție sistematică. Această listă de verificare cuprinzătoare ghidează organizațiile prin pașii esențiali de implementare a securității.

Programele eficiente de securitate OT încep cu inventarierea completă a activelor și evaluarea riscurilor. Organizațiile trebuie să înțeleagă ce sisteme trebuie să protejeze înainte de implementarea controalelor de securitate.

Consolidarea sistemului elimină serviciile și configurațiile inutile care ar putea furniza vectori de atac. Acest proces include dezactivarea porturilor neutilizate, aplicarea de patch-uri de securitate și configurarea de protocoale de comunicare sigure.

Gestionarea patch-urilor menține securitatea sistemului prin actualizări periodice, minimizând în același timp întreruperile operaționale. Acest proces necesită o planificare atentă pentru a echilibra nevoile de securitate cu cerințele operaționale.

Planificarea răspunsului la incidente pregătește organizațiile pentru a răspunde eficient la incidentele de securitate. Planurile bine elaborate minimizează daunele și reduc timpul de recuperare atunci când au loc incidente.

Lista de verificare OT Security : Pași esențiali

- Identificarea și inventarierea tuturor activelor și dispozitivelor OT.

- Efectuați evaluări ale riscurilor pe baza criticității activelor și a peisajului amenințărilor.

- Întăriți sistemele prin dezactivarea porturilor, serviciilor și protocoalelor inutile.

- Implementați controlul accesului cu permisiuni și autentificare bazate pe roluri.

- Implementarea Patch Management și menținerea sistemelor de urmărire a vulnerabilităților.

- Monitorizați și detectați amenințările prin supravegherea continuă a rețelei.

- Controlați fluxul de date între rețelele IT și OT printr-o segmentare adecvată.

- Elaborarea și testarea unor proceduri complete de răspuns la incidente.

- Asigurați continuitatea activității prin strategii de backup cu stocare sigură a datelor întreprinderii.

- Formarea și conștientizarea personalului cu privire la practicile de securitate OT.

- Efectuarea de audituri periodice și revizuiri ale securității pentru îmbunătățirea continuă.

Consolidarea sistemului în mediile OT

Consolidarea sistemului reduce suprafața de atac a sistemelor OT prin eliminarea funcțiilor și serviciilor inutile.

Dezactivarea protocoalelor vechi, cu excepția cazului în care este absolut necesar

Multe sisteme OT încă acceptă protocoale de comunicare învechite precum Telnet, FTP sau SMBv1, care nu sunt criptate și sunt vulnerabile la exploatări cunoscute. Cu excepția cazului în care aceste protocoale sunt esențiale pentru funcționarea echipamentelor vechi, ele ar trebui dezactivate sau înlocuite cu alternative sigure precum SSH sau SFTP.

Aplicarea firmware-ului validat de furnizor și a patch-urilor de securitate

Dezvoltarea unui proces de gestionare a patch-urilor în coordonare cu furnizorii de echipamente pentru a testa și implementa actualizări în timpul ferestrelor de întreținere programate.

Configurarea setărilor Secure

Administratorii OT ar trebui să schimbe parolele implicite, să dezactiveze serviciile și porturile neutilizate și să impună o autentificare puternică. Configurațiile Secure ar trebui, de asemenea, să se alinieze criteriilor de referință recunoscute, cum ar fi cele ale CIS (Center for Internet Security).

Securitatea fizică

Organizațiile care utilizează suporturi amovibile sau chioșcuri trebuie să implementeze cele mai bune practici de securitate a suporturilor pentru a preveni introducerea de programe malware prin intermediul dispozitivelor fizice.

Arhitectura OT Security și tendințe emergente

Arhitecturile moderne de securitate OT pun accentul pe strategiile de apărare în profunzime care oferă mai multe niveluri de protecție. Aceste arhitecturi iau în considerare atât cerințele de securitate cibernetică, cât și pe cele de siguranță pe tot parcursul procesului de proiectare.

Provocările de integrare apar pe măsură ce organizațiile conectează sistemele OT la IIoT și la serviciile cloud. Aceste conexiuni oferă beneficii operaționale, dar creează noi riscuri de securitate care necesită o gestionare atentă. Organizațiile care implementează conectivitatea cloud trebuie să urmeze cele mai bune practici de securitate a aplicațiilor cloud pentru a-și proteja datele și sistemele OT.

Tendințele viitoare în domeniul securității OT includ convergența IT-OT, detectarea amenințărilor bazată pe inteligență artificială și îmbunătățiri bazate pe conformitate. Automatizarea va raționaliza sarcinile de rutină, în timp ce eforturile de securitate se vor îndrepta către protecția cloud, edge și CPS.

Securizarea IoT Industrial în medii OT

Dispozitivele IIoTIndustrial Internet of Things) aduc conectivitate și inteligență în mediile OT tradiționale. Aceste dispozitive colectează date operaționale, permit monitorizarea de la distanță și sprijină programele de întreținere predictivă.

Riscurile IIoT unice provin din combinația de acces fizic, conectivitate la rețea și capacități de securitate adesea limitate. Multe dispozitive IIoT nu dispun de caracteristici de securitate robuste din cauza constrângerilor de cost și a priorităților de proiectare axate pe funcționalitate.

Cele mai bune practici:

- Izolați dispozitivele IIoT cu firewall-uri și VLAN-uri.

- Utilizați autentificarea și criptarea dispozitivelor.

- Monitorizați activitatea IIoT pentru anomalii.

Organizațiile ar trebui, de asemenea, să implementeze măsuri de securitate a fișierelor pentru a proteja datele operaționale sensibile atât în repaus, cât și în tranzit.

Arhitectura de OT Security : Principii de proiectare

O arhitectură de securitate OT eficientă urmează principii de proiectare stabilite care abordează cerințele unice ale mediilor tehnologice operaționale. Strategiile de apărare stratificată oferă controale de securitate multiple la diferite niveluri ale arhitecturii, asigurând că, în cazul în care un control cedează, celelalte continuă să ofere protecție. Reziliența și redundanța asigură faptul că controalele de securitate nu compromit disponibilitatea operațională și continuă să funcționeze chiar și atunci când componentele individuale cedează sau sunt atacate.

Compararea instrumentelor și capacităților de OT Security

Selectarea instrumentelor de securitate OT adecvate necesită înțelegerea faptului că nicio soluție unică nu poate răspunde eficient tuturor nevoilor de securitate a tehnologiei operaționale. O protecție OT cuprinzătoare necesită mai multe capacități specializate care funcționează împreună ca o platformă integrată.

Trei capacități Core ale unui instrument de OT Security

Descoperirea și inventarierea activelor oferă vizibilitate în toate sistemele și dispozitivele OT. Această capacitate identifică automat dispozitivele conectate, cataloghează caracteristicile acestora și menține un inventar precis al activelor. MetaDefender OT Security de la OPSWAToferă vizibilitate și control de neegalat, oferind capacități complete de descoperire a activelor, monitorizare a rețelei, inventariere și gestionare a patch-urilor.

Detectarea și răspunsul activ la amenințări identifică potențialele incidente de securitate și permite un răspuns rapid. MetaDefender Industrial Firewall și MetaDefender OT Security lucrează în tandem pentru a monitoriza traficul de rețea, comportamentul sistemului și activitatea utilizatorilor și pentru a proteja operațiunile și rețelele de control al proceselor.

Accesul Secure de la distanță și permisiunile granulare asigură că numai utilizatorii autorizați pot accesa sistemele OT critice prin canale controlate și sigure. Spre deosebire de VPN-urile tradiționale, MetaDefender OT Access protejează punctele terminale OT prin implementarea autentificării AD Server și a conexiunilor firewall numai de ieșire. Împreună cu MetaDefender Endpoint Gateway, sistemul izolează activele OT și IT pentru a asigura accesul controlat la infrastructura critică.

Protejați sistemele critice OT și Cyber-Physical

Pentru organizațiile care doresc o acoperire completă a securității OT, MetaDefender for OT & CPS Protection de laOPSWAT poate apăra proactiv împotriva amenințărilor persistente avansate și a vulnerabilităților zero-day, menținând în același timp performanța și siguranța optime. Utilizând o soluție modulară, coerentă, care integrează vizibilitatea activelor, protecția rețelei, accesul securizat de la distanță și transferul sigur de date, obțineți instrumentele necesare pentru a securiza mediile OT și CPS și pentru a face față cu încredere provocărilor în continuă evoluție din peisajul actual al amenințărilor.

Întrebări frecvente (FAQ)

Î: Ce este securitatea OT? | Securitatea OT protejează sistemele tehnologice operaționale care controlează procesele fizice în mediile industriale. Acestea includ controlere logice programabile (PLC), sisteme de control de supraveghere și achiziție de date (SCADA) și sisteme de control distribuite (DCS) utilizate în sectoarele de producție, energie, utilități și transport. |

Î: Care sunt cele mai bune practici de securitate OT? | Cele mai bune practici cheie includ segmentarea rețelei, principiile de încredere zero, controlul accesului, monitorizarea în timp real și formarea angajaților. |

Î: Care sunt principalele standarde de securitate OT? | Printre principalele standarde de securitate OT se numără IEC 62443 (standardul global pentru securitatea automatizărilor industriale), NIST Cybersecurity Framework (abordare bazată pe riscuri) și ISO 27001 (managementul securității informațiilor). |

Î: Care sunt cele trei capacități de bază ale unui instrument de securitate OT? | Cele trei capacități de bază sunt descoperirea și inventarierea activelor (identificarea și catalogarea tuturor sistemelor OT), detectarea și răspunsul la amenințări (monitorizarea incidentelor de securitate și permiterea unui răspuns rapid) și aplicarea politicilor și conformitatea (asigurarea funcționării sistemelor în conformitate cu politicile și reglementările de securitate). |

Î: Ce sunt politicile de securitate OT? | Politici care definesc modul în care sistemele OT ar trebui accesate, monitorizate și întreținute pentru a minimiza riscurile. |

Î: Care este standardul pentru securitatea OT? | IEC 62443 este recunoscut pe scară largă ca fiind standardul global de securitate OT. Acesta abordează securitatea de-a lungul întregului ciclu de viață al sistemelor industriale de automatizare și control, oferind cerințe detaliate pentru diferite niveluri de securitate și componente de sistem. |

Î: Care sunt cerințele de întărire a sistemului pentru un mediu OT? | Dezactivarea serviciilor neutilizate, punerea în aplicare a protocoalelor securizate și aplicarea periodică a patch-urilor. |

Î: Cum se realizează securitatea OT? | Urmând o strategie stratificată care implică inventarierea activelor, evaluarea riscurilor, întărirea sistemului și monitorizarea amenințărilor în timp real. |