Când ne gândim la atacurile cibernetice asupra infrastructurii critice, ne concentrăm adesea asupra campaniilor ransomware sau asupra exploatărilor sponsorizate de stat care vizează sistemele de control industrial. Dar unele dintre cele mai eficiente intruziuni nu încep cu un exploit sofisticat. Ele încep cu un fișier.

Ce este un atac File-Bourne într-un mediu IT-OT?

Atacurile de tip "file-borne" reprezintă un vector de amenințare din ce în ce mai răspândit, care exploatează circulația fișierelor între rețelele IT și OT pentru a introduce programe malware în infrastructura critică. În mediile IT-OT convergente moderne, un atac de tip file-bourne are loc atunci când un fișier rău intenționat se deplasează dintr-o rețea IT corporativă într-un mediu OT (tehnologie operațională). Odată ajuns în interiorul acestuia, fișierul poate perturba producția, declanșa perioade de inactivitate sau compromite procese sensibile.

Pe măsură ce integrarea IT-OT și conectivitatea de la distanță extind suprafața de atac, securizarea circulației fișierelor a devenit o prioritate de primă linie pentru apărătorii infrastructurii critice.

Amenințarea la adresa infrastructurilor critice

Operațiunile critice depind de transferurile de fișiere pentru actualizările software, livrările furnizorilor, desenele tehnice și datele senzorilor. Din păcate, aceste schimburi de fișiere de încredere sunt folosite din ce în ce mai des ca vehicule pentru programe malware.

Atacatorii exploatează căile comune de transfer de fișiere:

- Unități USB și laptopuri transportate de contractanți sau angajați

- Stocare partajată în cloud pentru sincronizarea fișierelor în medii OT

- Atașamente de e-mail care trec de filtrele tradiționale

- Fluxuri de transfer de fișiere negestionate între domeniile de afaceri și operaționale

Potrivit SANS, 27% dintre profesioniștii din domeniul securității ICS au identificat dispozitivele tranzitorii, cum ar fi USB-urile, ca principal vector de infectare cu malware în OT, în timp ce 33% dintre incidentele ICS provin de la dispozitive accesibile prin internet și servicii la distanță. Dovezile sunt clare: fluxurile de fișiere IT-OT sunt printre cele mai expuse căi din infrastructura modernă.

Cum funcționează un atac de tip File-Borne Attack

Un atac tipic de tip file-borne trece pas cu pas din IT în OT:

- Payload încorporat: malware-ul este ascuns într-un fișier cu aspect legitim, cum ar fi un PDF, un pachet de actualizare sau un fișier de proiect de inginerie.

- Fișierul provine din IT: intră în organizație prin e-mail, un portal pentru furnizori sau un instrument de colaborare în cloud.

- Transfer de la IT la OT: fișierul trece în OT printr-o punte de rețea, un suport amovibil sau chiar o diodă de date dacă nu este inspectat corespunzător.

- Execuție în OT: Odată deschis sau executat, malware-ul detonează, perturbând operațiunile sau permițând furtul de date.

Paralele din lumea reală:

- Stuxnet s-a răspândit prin intermediul unităților USB infectate care au ocolit golurile de aer.

- TRITON a fost livrat prin intermediul unor fișiere de inginerie malițioase.

- Exploatarea MOVEit a arătat cum sistemele de transfer de fișiere pot deveni ele însele o țintă directă.

În fiecare caz, un proces de transfer de fișiere securizat pe mai multe niveluri ar fi putut neutraliza încărcătura utilă malițioasă, ar fi aplicat politici de încredere zero și ar fi asigurat că fișierele sunt dezinfectate înainte de a intra în sistemele critice.

Impactul asupra infrastructurii critice

Atunci când fișierele malițioase trec de la IT la OT, consecințele depășesc cu mult pagubele digitale:

- Timpul de inactivitate operațională: Linii de producție oprite, servicii întrerupte, întreruperi.

- Daune fizice și riscuri pentru siguranță: Controalele manipulate sau actualizările corupte pot pune viața oamenilor în pericol.

- Încălcări ale conformității: Nerespectarea mandatelor NIST, NIS2, HIPAA sau PCI poate duce la amenzi de reglementare și probleme legate de licență.

- Prejudicii de reputație: pierderea încrederii clienților și partenerilor după un incident public.

Având în vedere că 76% dintre organizațiile industriale raportează atacuri cibernetice în mediile OT (ABI/Palo Alto, 2024), nevoia de sisteme de apărare reziliente este urgentă.

Strategii de apărare pentru fluxurile de fișiere IT-OT

Stoparea atacurilor transmise prin fișiere necesită mai mult decât un transport criptat. Un strat de reziliență trebuie încorporat direct în fiecare transfer. Strategiile cheie includ:

- Inspecție pe mai multe niveluri: Tehnologiile OPSWAT precum Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox și File-Based Vulnerability Assessment detectează, dezarmează sau detonează fișierele malițioase înainte ca acestea să intre în OT.

- Punerea în aplicare Zero-Trust: RBAC (controlul accesului bazat pe roluri), aprobările de supraveghere și fluxurile de lucru bazate pe politici împiedică transferurile neautorizate sau nesancționate.

- Guvernanță și vizibilitate: Pistele de audit imuabile și tablourile de bord centralizate oferă supraveghere și asigurare a conformității.

Cum realizează OPSWAT acest lucru:

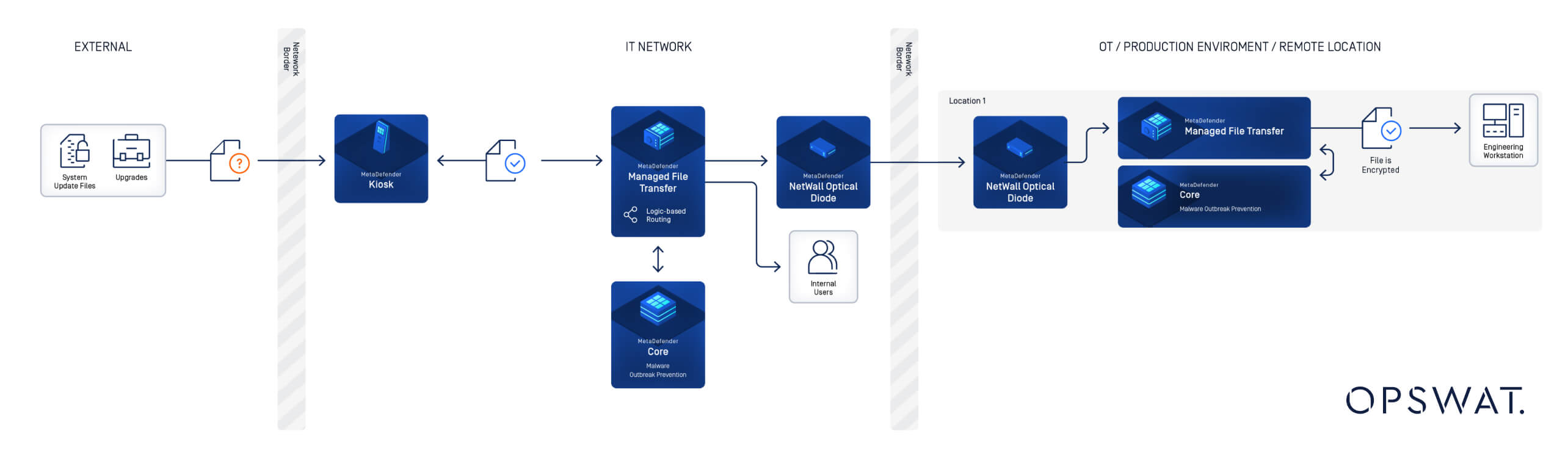

- MetaDefender Managed File Transfer MFT)™ automatizează fluxurile de fișiere sigure și controlate în IT, OT și cloud.

- MetaDefender Kiosk™ dezinfectează fișierele din USB-uri, laptopuri și contractori înainte ca acestea să ajungă în rețelele sensibile.

- MetaDefender NetWall® Data Diode impune transferuri unidirecționale, controlate de politici pentru a proteja OT de amenințările de intrare.

Împreună, aceste soluții creează o cale de transfer securizată care asigură că fiecare fișier este verificat, dezinfectat și controlat înainte de a traversa granițele domeniului.

Lecții din lumea reală privind atacurile transmise prin fișiere

- Unitățile USB infectate pot fi blocate de MetaDefender Kiosk prin igienizare și aplicarea politicilor înainte de a ajunge la activele OT.

- Fișierele stațiilor de lucru de inginerie provenite din surse cu un nivel de încredere mai scăzut sunt inspectate de MetaDefender Managed File Transfer MFT) și supuse aplicării politicilor pentru a bloca conținutul rău intenționat sau neconform înainte de a ajunge la sistemele de siguranță.

- Exploatarea platformelor MFT demonstrează că inspecția multistrat, aplicarea politicilor și guvernanța audibilă trebuie integrate în soluțiile de transfer de fișiere.

Fiecare caz subliniază același lucru: transferul de fișiere rezilient nu este opțional - este esențial.

Pașii următori: Consolidarea rezilienței la nivelul fișierelor

Atacurile prin intermediul fișierelor vor continua să evolueze pe măsură ce rețelele IT și OT convergesc. Cea mai eficientă apărare este securizarea fiecărui fișier, prin orice vector, indiferent dacă se deplasează prin rețea, peste granițele domeniului sau prin dispozitive tranzitorii.

Descărcați cartea electronică Redefinirea rezilienței cu Secure MFT

Explorați studii de caz, informații tehnice aprofundate și lista de verificare completă privind securitatea pentru transferul de fișiere rezilient.

Sunteți gata să integrați Managed File Transfer MetaDefender Managed File Transfer MFT)OPSWAT, lider în domeniu, cu soluții personalizate pentru infrastructura dvs. existentă?