Platforma de acces MetaDefender Access Zero-Trust Access își extinde continuu capacitățile. În cea mai recentă versiune, mai multe caracteristici importante au fost adăugate la platforma Zero-Trust, deja puternică, inclusiv raportarea vulnerabilităților exploatate cunoscute (KEV), așa cum au fost catalogate de CISA, adăugarea unui tablou de bord de conformitate NERC și gestionarea automată a patch-urilor pentru aplicații terțe.

Aceste noi caracteristici se încadrează perfect în noile module MetaDefender Access care au fost lansate la începutul anului 2023: Modulul de bază Deep Compliance și altele precum Vulnerability Management, Patch Management, Advanced Endpoint Security și Secure Access.

MetaDefender Caracteristici de acces în sincronizare cu mediile de reglementare emergente

Noile caracteristici ale MetaDefender Access nu vin în vid. Reglementările privind conformitatea devin din ce în ce mai puternice și mai răspândite în toate domeniile. La începutul anului trecut, Casa Albă a emis un memorandum pentru șefii departamentelor și agențiilor executive din cadrul guvernului federal, în care a stabilit o strategie federală de arhitectură de încredere zero. În octombrie 2022, CISA - Agenția americană pentru securitatea cibernetică și a infrastructurii - a emis o directivă operațională obligatorie (BOD 23-01) pentru îmbunătățirea vizibilității activelor și vulnerability detection în rețelele federale.

Pe scurt, până la 3 aprilie 2023, toate agențiile federale trebuie să se conformeze necesității de a efectua descoperirea automată a activelor la fiecare 7 zile și de a iniția enumerarea vulnerabilităților pentru toate activele descoperite (inclusiv punctele finale, cum ar fi laptopurile) la fiecare 14 zile. În mod specific pentru organizațiile cu infrastructuri critice, administrația Biden se pregătește să prezinte o strategie națională care, pentru prima dată, instituie un set de reglementări cuprinzătoare în materie de securitate cibernetică pentru infrastructurile critice.

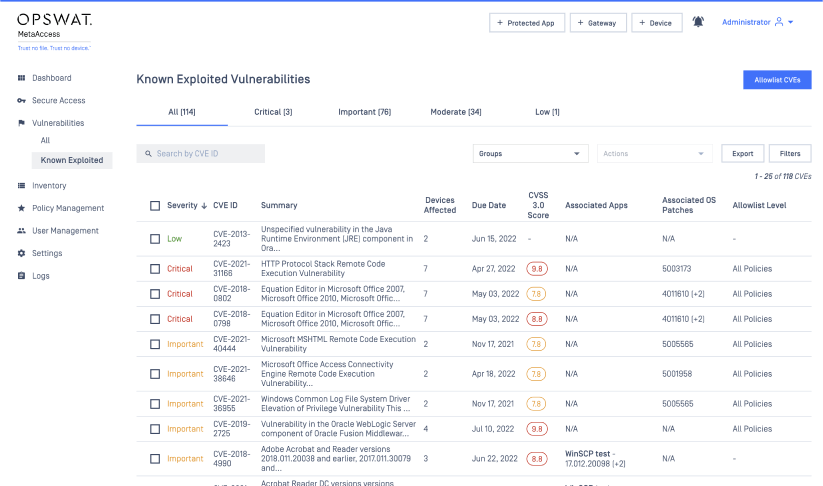

Detectarea și remedierea vulnerabilităților cunoscute și exploatate CISA

Remedierea vulnerabilităților exploatate cunoscute (KEV), așa cum au fost catalogate de CISA , permite utilizatorilor să vizualizeze cu ușurință dispozitivele care au KEV-uri. Din punct de vedere al conformității, sistemul va detecta dacă punctul final are o KEV și, în conformitate cu politica administratorului, acesta va fi fie remediat automat, fie va fi marcat ca fiind critic. În acest caz, utilizatorului i se va trimite un avertisment, iar accesul acestuia la rețea va fi blocat, dacă este necesar.

Platforma va afișa acum KEV-urile alături de CVE-uri (Vulnerabilități și expuneri comune) în raport, după cum se arată mai jos.

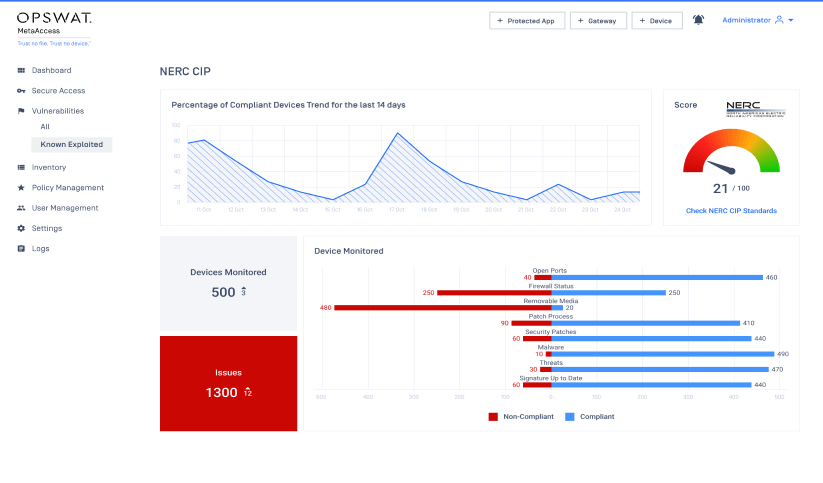

Asigurați-vă că sunteți pregătit pentru conformitatea NERC CIP

Având în vedere experiența îndelungată a OPSWATîn furnizarea de soluții de securitate cibernetică pentru organizațiile cu infrastructuri critice, mulți dintre clienții OPSWATvor considera că un tablou de bord de conformitate NERC este o caracteristică foarte utilă. Platforma de acces MetaDefender va afișa acum în mod clar dispozitivele care sunt conforme sau neconforme cu categoriile de conformitate reglementate de NERC, cum ar fi starea firewall-ului, controlul porturilor, lacunele de patch-uri de securitate, prevenirea codurilor malițioase, actualizările de semnături și aplicarea autentificării utilizatorilor interactivi.

Corectarea automată a vulnerabilităților de la terți

Trecând la componenta Patch Management a platformei, MetaDefender Access oferă acum gestionarea automată a patch-urilor pentru aplicațiile terților. Administratorul poate fie să permită utilizatorilor să efectueze actualizările manual cu un singur clic, fie să activeze actualizarea automată la nivelul terminalului.

Imaginea de ansamblu

Având în vedere că guvernul SUA a preluat inițiativa, reglementările care impun conformitatea într-o varietate de domenii, inclusiv vulnerabilitatea, gestionarea patch-urilor și securitatea zero-trust, devin rapid standardul industriei. OPSWAT's MetaDefender Access Zero-Trust Access Platform este bine plasată pentru a aborda provocările cibernetice de pe piață, lucrând cu organizații de infrastructură critică și altele, în această nouă realitate.

Pentru a afla mai multe despre MetaDefender Access, consultați fișa noastră tehnicăMetaDefender Access, publicată recent.