Imaginați-vă o sesiune de întreținere de rutină la distanță la o stație de comprimare a gazelor. Un contractor se conectează prin VPN pentru a actualiza firmware-ul și pentru a reconfigura parametrii buclei PID pe un panou de control al compresorului. Este o sarcină destul de comună care asigură buna funcționare a stației. El a mai făcut-o de cel puțin o duzină de ori.

Dar de data aceasta, ceva nu e în regulă.

Antreprenorul nu știe, dar laptopul său este infectat cu malware. Odată conectate, arhitectura plată a rețelei și lipsa de protecții la nivel de protocol le deschid calea atacatorilor pentru a pivota prin mediul OT. În câteva minute, aceștia dezactivează alarmele de siguranță și accesează PLC-urile centrale care controlează fluxul de gaz. Pe măsură ce amenințarea se extinde în cascadă, stația este forțată să rămână offline timp de 36 de ore, întrerupând operațiunile, declanșând sistemele de urgență și echipele de intervenție și înregistrând pierderi financiare uriașe.

Aceasta este o situație ipotetică, dar reflectă riscul foarte real de a se baza pe VPN-urile tradiționale pentru accesul de la distanță la sistemele OT și ciberfizice critice.

VPN-urile au fost create pentru IT, nu pentru OT

VPN-urile au fost concepute pentru mediile IT pentru a permite utilizatorilor de încredere să se conecteze la resursele companiei prin internet. Acestea funcționează prin crearea unui tunel criptat între utilizator și rețeaua internă. Deși acest lucru pare sigur, se presupune că utilizatorul este de încredere și că, odată intrat în rețea, accesul său ar trebui să fie liber sau, cel mult, controlat.

Acest model de încredere este profund viciat în contextul OT. Spre deosebire de sistemele IT, mediile OT sunt extrem de sensibile la perturbări, includ adesea echipamente vechi cu capacități de securitate limitate și funcționează de obicei 24/7 pentru a controla procesele fizice. Introducerea unui acces larg și negestionat la aceste rețele, în special din partea terților, cum ar fi contractorii sau furnizorii OEM, poate crea vulnerabilități grave.

Când VPN-urile devin o responsabilitate în OT

Iată doar câteva motive pentru care VPN-urile nu sunt potrivite pentru mediile OT:

- Acces cu privilegii excesive

VPN-urile oferă adesea acces la nivel de rețea, ceea ce înseamnă că odată ce un utilizator este conectat, acesta se poate deplasa lateral în cadrul rețelei OT. Acest lucru încalcă principiul privilegiului minim. - Conexiuni persistente

Tunelurile VPN pot rămâne deschise pentru perioade lungi, creând o suprafață de atac constantă. Dacă un atacator compromite punctul final sau credențialele, acesta poate menține accesul nedetectat. - Lipsa controlului sesiunii

VPN-urile nu oferă control granular asupra acțiunilor utilizatorilor și nu dispun de capacități de monitorizare odată ce utilizatorii se află în interiorul tunelului. Nu există filtrare a protocolului, inspecție a comenzilor, înregistrare a sesiunii și nici alerte. În cazul în care un actor rău intenționat sau un tehnician neglijent face o modificare, de multe ori nu există nicio modalitate de a ști până când pagubele nu sunt făcute. Nu există vizibilitate asupra activităților utilizatorilor din mediul OT și nici nu există suport nativ pentru înregistrarea sesiunilor sau pentru pistele de audit. - Puncte finale nesigure

VPN-urile extind perimetrul rețelei la dispozitivul de la distanță, care poate să nu fie sigur. Un laptop compromis al unui contractor devine un punct de intrare în sistemele critice. - Nicio integrare nativă cu protocoalele OT

VPN-urile tradiționale nu înțeleg sau nu gestionează protocoalele specifice OT. Acest lucru le limitează capacitatea de a aplica filtrarea la nivel de protocol sau restricțiile de comandă. În plus, VPN-urile nu protejează sau izolează protocoalele industriale inerent nesigure precum Modbus, DNP3 sau BACnet. Aceste protocoale nu au criptare sau autentificare încorporată și pot fi deturnate cu ușurință odată expuse printr-un tunel VPN. - Cheltuieli operaționale ridicate

VPN-urile și serverele de salt sunt complexe de gestionat, dificil de auditat și adesea costisitoare de extins, în special atunci când sunt implicați mai mulți contractori și site-uri.

O alternativă mai sigură și mai inteligentă: MetaDefender OT Access

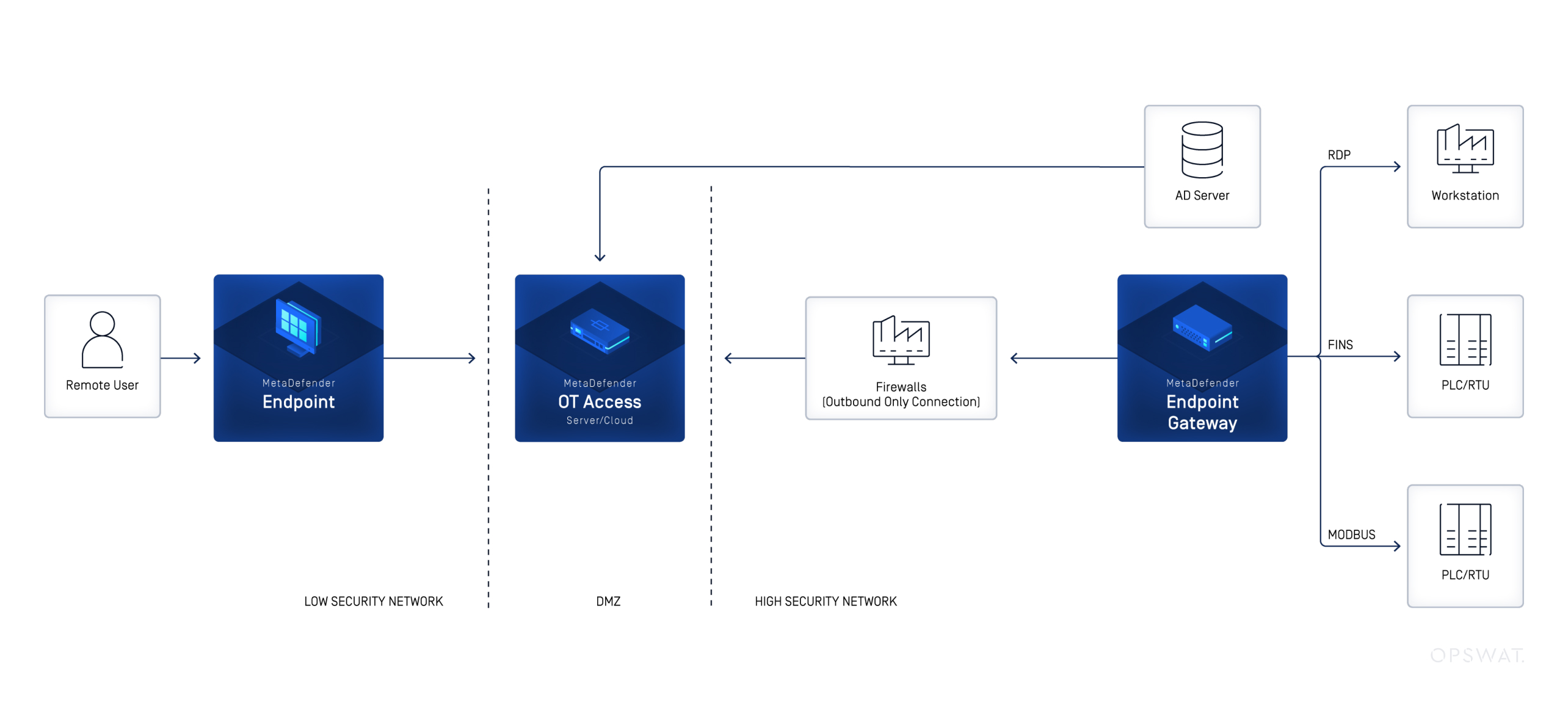

Introduceți MetaDefender OT Access-o soluție de acces de la distanță securizată, bazată pe politici, creată special pentru mediile industriale. Spre deosebire de VPN-urile tradiționale, aceasta nu are încredere în punctele finale în mod implicit. În schimb, aplică reguli stricte de acces, control al sesiunii și inspecție a protocolului adaptate pentru OT.

Principalele capabilități ale MetaDefender OT Access includ:

RBAC granular (control al accesului pe bază de rol)

Numai utilizatorii autorizați pot accesa anumite active, protocoale sau sesiuni. Gata cu tunelurile deschise sau privilegiile inutile.

Aprobarea sesiunii interactive

Fiecare sesiune de acces poate fi acordată prin fluxuri de aprobare, asigurând supravegherea umană înainte de acordarea accesului.

Înregistrarea și auditarea întregii sesiuni

MetaDefender OT Access oferă o pistă de audit completă a sesiunilor de la distanță, ceea ce este esențial pentru conformitate și investigații criminalistice.

Controale la nivel de protocol

Spre deosebire de VPN-uri, MetaDefender OT Access înțelege protocoalele OT și permite inspectarea profundă a pachetelor, filtrarea comenzilor și aplicarea limitelor de comunicare.

Fără expunere directă la rețea

Utilizatorii finali nu se conectează niciodată direct la rețeaua OT. În schimb, sesiunile sunt intermediate printr-un punct de salt securizat, reducând drastic suprafața de atac.

VPN-urile deschid ușa. MetaDefender OT Access o protejează.

Organizațiile Industrial nu își mai pot permite riscurile reprezentate de VPN-uri în mediile lor OT. Suprafața de atac se extinde, iar adversarii exploatează cea mai slabă legătură - adesea prin acces de la distanță. Cadrele de reglementare precum NERC CIP, IEC 62443 și NIST 800-82 pun deja accentul pe controale mai stricte asupra căilor de acces la distanță.

MetaDefender OT Access oferă o alternativă modernă, aliniindu-se principiilor zero-trust și realităților rețelelor industriale. Prin înlocuirea VPN-urilor cu o soluție de acces la distanță sigură, observabilă și bazată pe politici, mediile OT pot rămâne reziliente fără a sacrifica eficiența operațională.