MetaDefender Sandbox 2.4.0 marchează un salt major înainte în detectarea amenințărilor, integrarea la nivel de întreprindere și experiența utilizatorului. Cu noi capabilități de emulare, suport SSO transparent și fluxuri de lucru UI îmbogățite, această versiune permite echipelor de securitate să analizeze amenințările mai rapid și cu o precizie mai mare. Explorați ce este nou, ce s-a îmbunătățit și cum apărarea dvs. împotriva amenințărilor tocmai a devenit mai inteligentă.

Ce este nou

Această versiune aduce noi caracteristici puternice concepute pentru a îmbunătăți disponibilitatea întreprinderii, accesul utilizatorilor și profunzimea analitică.

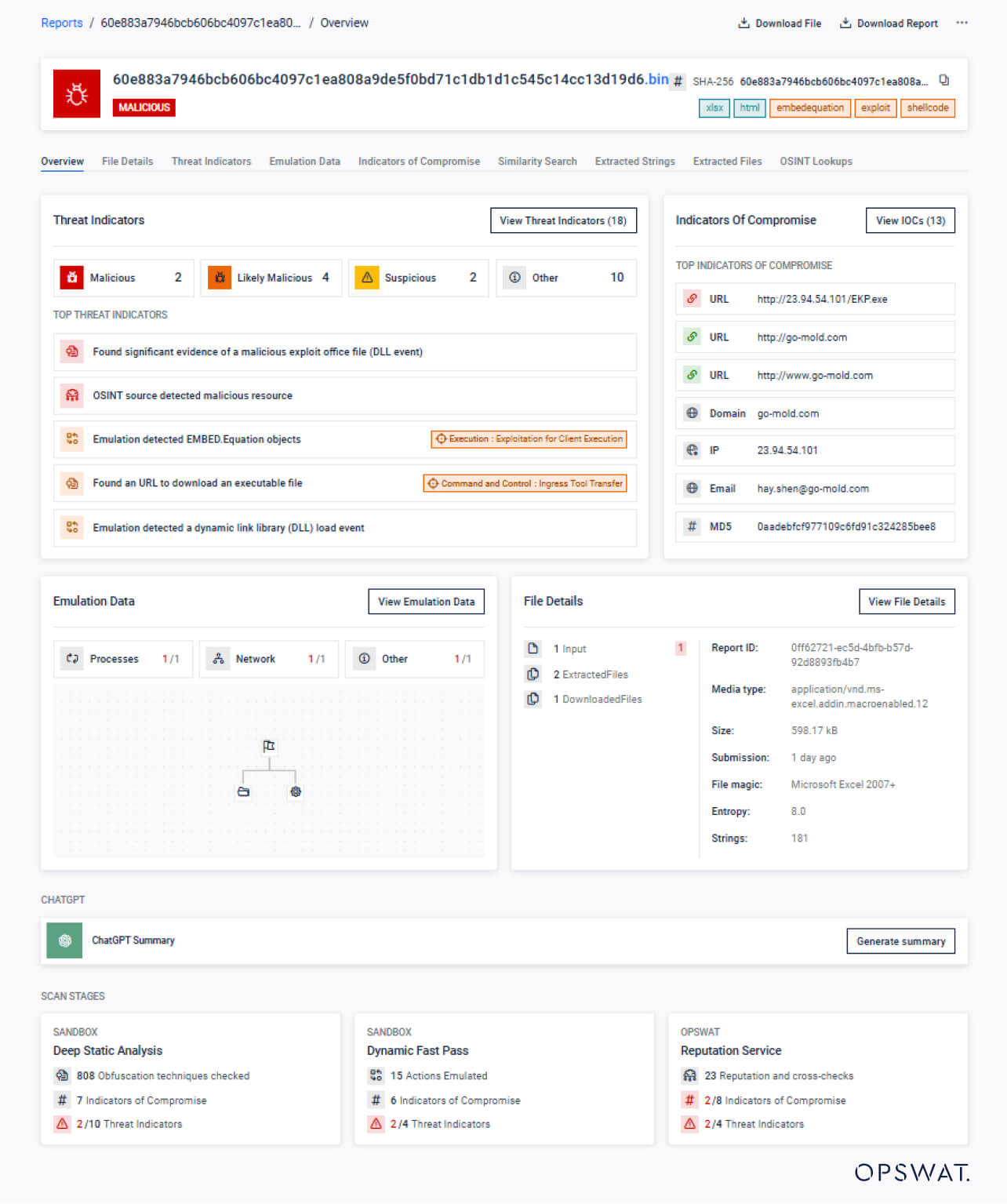

- Prezentare generală a raportului Redesign

Explorați o interfață complet reimaginată, concepută pentru claritate și viteză - oferind navigare intuitivă, filtrare dinamică și informații consolidate despre amenințări într-o singură vizualizare simplificată.

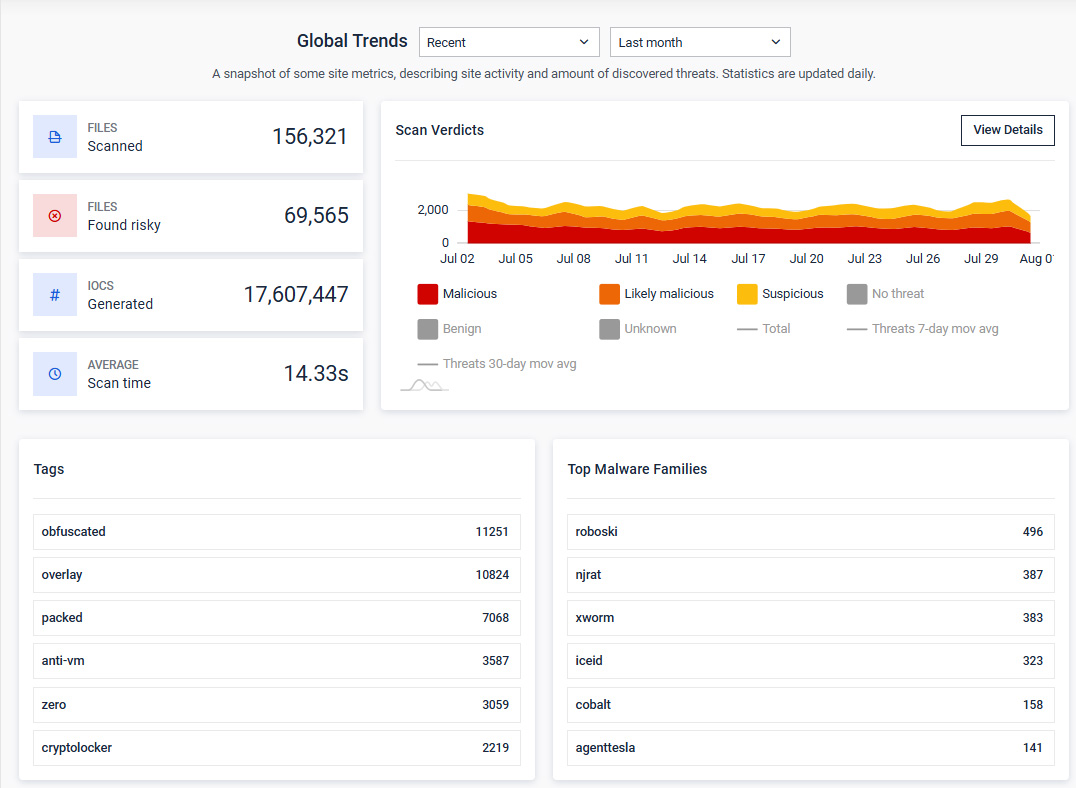

- Redesenarea paginii Tendințe

Navigați fără probleme pe pagina Tendințe îmbunătățită, cu un aspect reîmprospătat și elemente vizuale intuitive - deblocați o vizibilitate mai profundă cu grafice actualizate privind verdictele de scanare, timpul mediu de scanare, generarea IOC și principalii indicatori de amenințare.

- Integrare SAML 2.0 a furnizorului de identitate (IDP)

Integrați fără probleme MetaDefender Sandbox cu soluții SSO de întreprindere precum OKTA, Ping și Active Directory Federation Services (AD FS) utilizând SAML 2.0 Federation - simplificând gestionarea utilizatorilor și consolidând poziția de securitate a organizației dumneavoastră. - Modul de instalare offline Red Hat

Implementați în siguranță Sandbox în medii cu aer comprimat cu suport complet pentru instalarea offline pe Red Hat Enterprise Linux 9. - Advanced Windows PE Emulator (Beta)

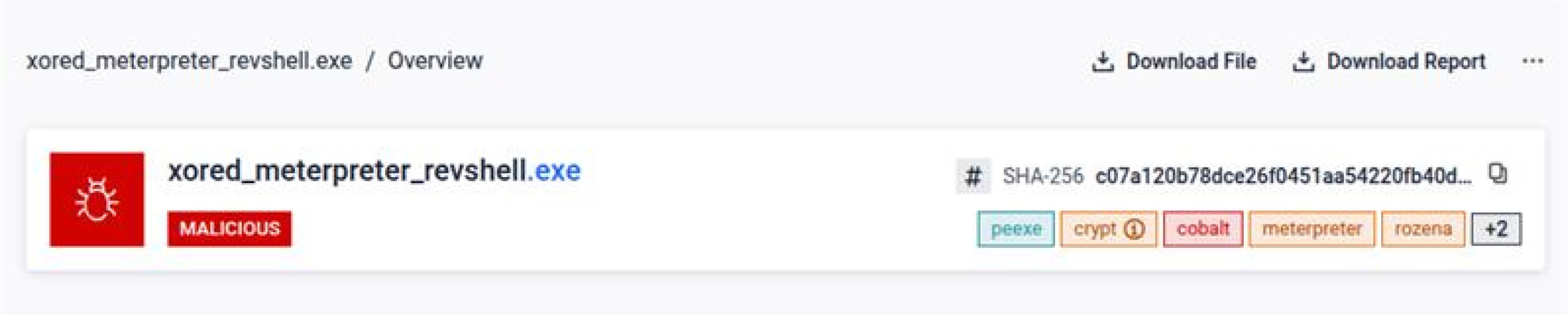

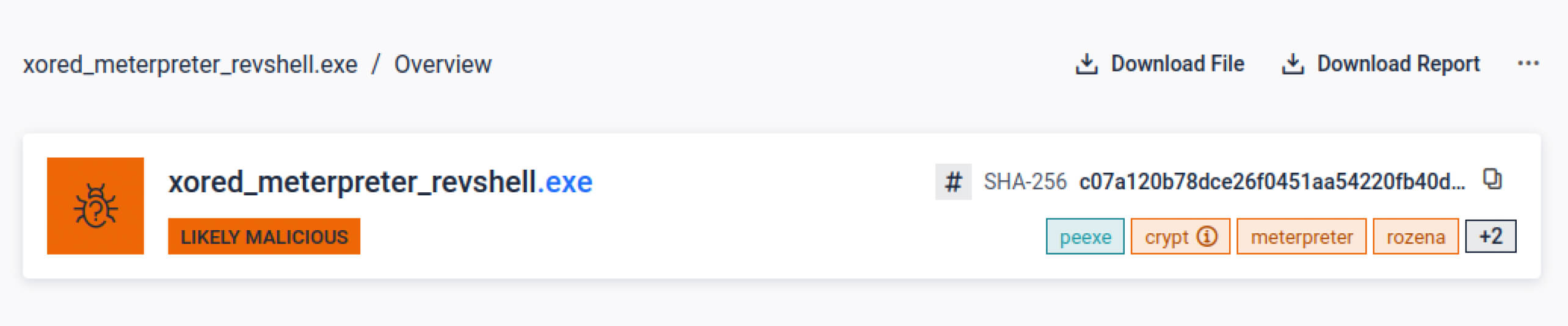

Advanced Windows PE Emulator Beta oferă deja o valoare semnificativă prin descompunerea sarcinilor utile dinamice, dezvăluirea IOC ascunse și expunerea unor noi indicatori de amenințare - contribuind direct la un impact real măsurat pe Filescan.io: o creștere de +48% a verdictelor de încredere ridicată ("malițioase") pe zi, +224% mai multe IOC extrase zilnic și o creștere de +159% în generarea de etichete.

Împreună, aceste inovații fac MetaDefender Sandbox mai intuitiv, scalabil și eficient pentru operațiunile de securitate moderne.

Îmbunătățiri

Alături de noile caracteristici, această versiune introduce îmbunătățiri specifice care eficientizează performanța, rezistența și vizibilitatea.

- Evidențierea indicatorilor de amenințare contează

Tablourile de bord prezintă acum indicatori de amenințare distincți, eliminând zgomotul pentru a oferi evaluări ale riscurilor mai clare și mai ușor de aplicat. - Accesibilitatea intrărilor și refacerea formularelor

Componentele de formular revizuite asigură etichetarea consecventă, conformitatea ARIA și validarea accesibilă - îmbunătățind utilizabilitatea și alinierea la cele mai bune practici de accesibilitate.

Aceste îmbunătățiri consolidează rolul MetaDefender Sandbox ca instrument fundamental pentru analiza avansată a amenințărilor.

Detectarea amenințărilor de nivel următor

Ce este nou

MetaDefender Sandbox 2.4.0 extinde capacitățile de detectare cu despachetare mai inteligentă, deobfuscation, și recunoașterea variantelor.

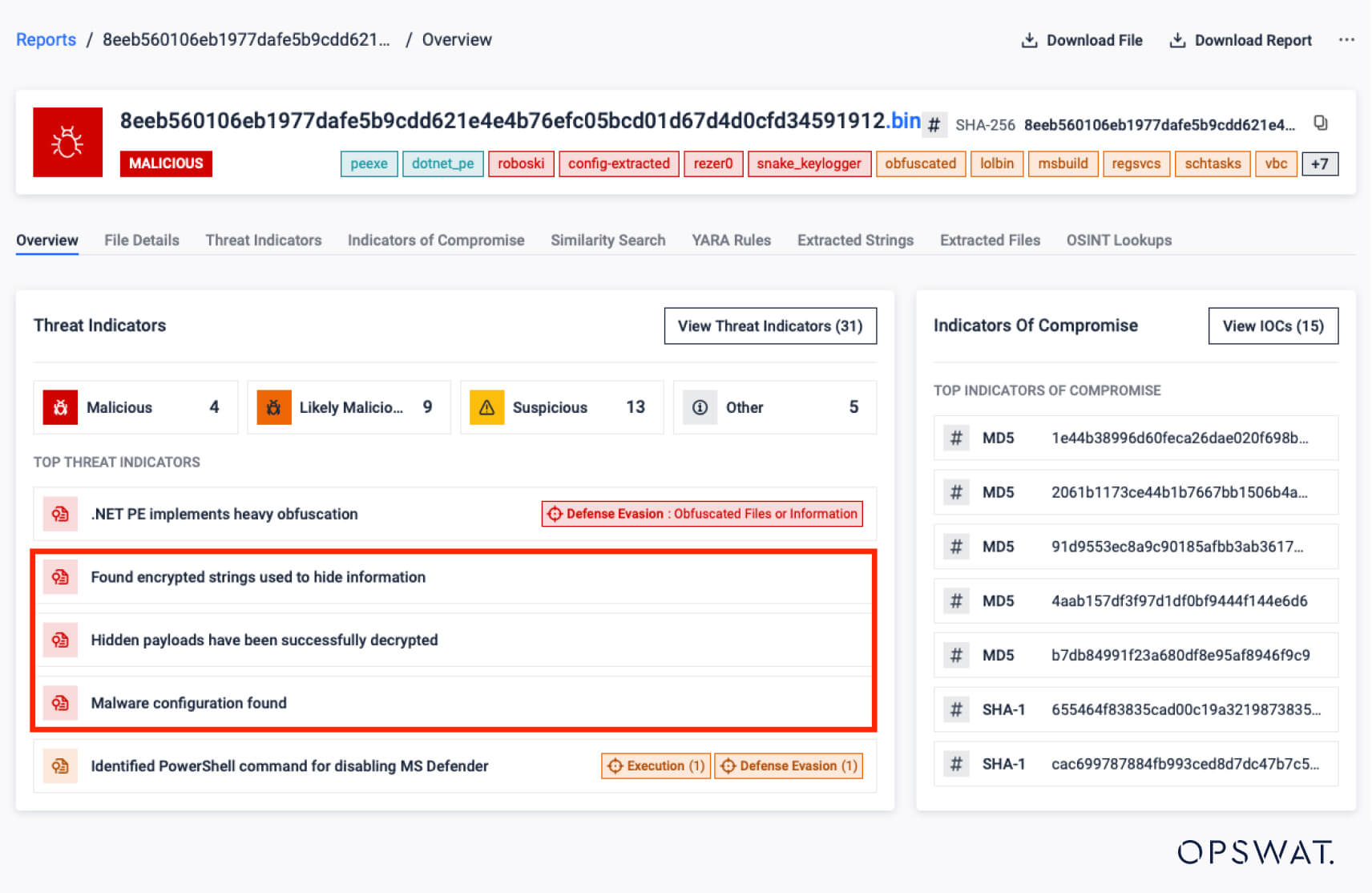

- YARA actualizate și logica de extragere a configurației malware

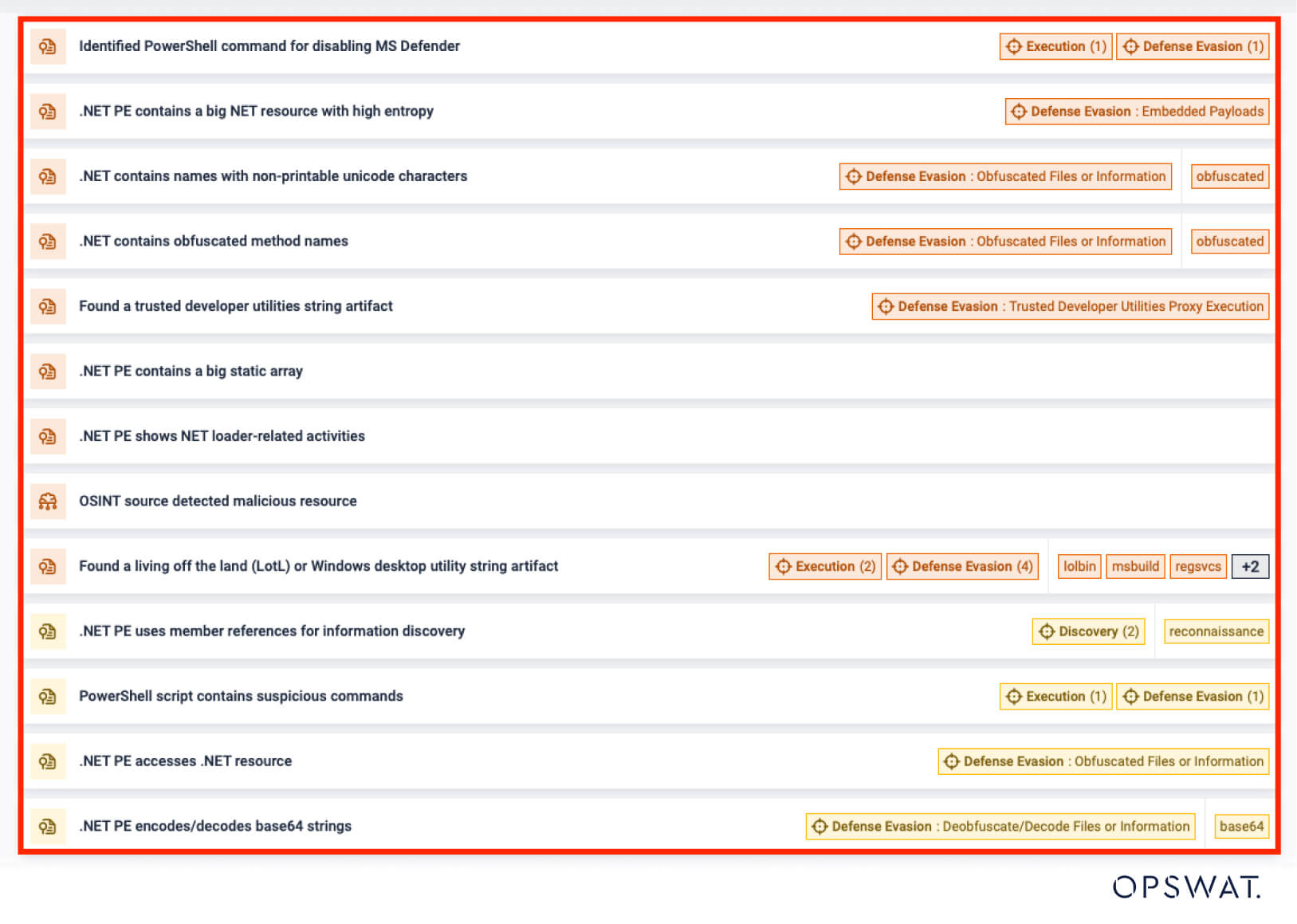

Regulile de detectare și logica de extragere a configurației au fost actualizate pentru a identifica mai bine variantele Lumma Stealer (ChaCha), MetaStealer și Snake Keylogger. - Îmbunătățiri la despachetarea încărcătorului .NET

S-a adăugat suport pentru despachetarea încărcătoarelor Roboski și ReZer0, împreună cu deobfuscalizarea fluxului de control în fișierele .NET pentru a îmbunătăți extragerea încărcăturii utile.

- Deobfuscarea fluxului de control în .NET Files

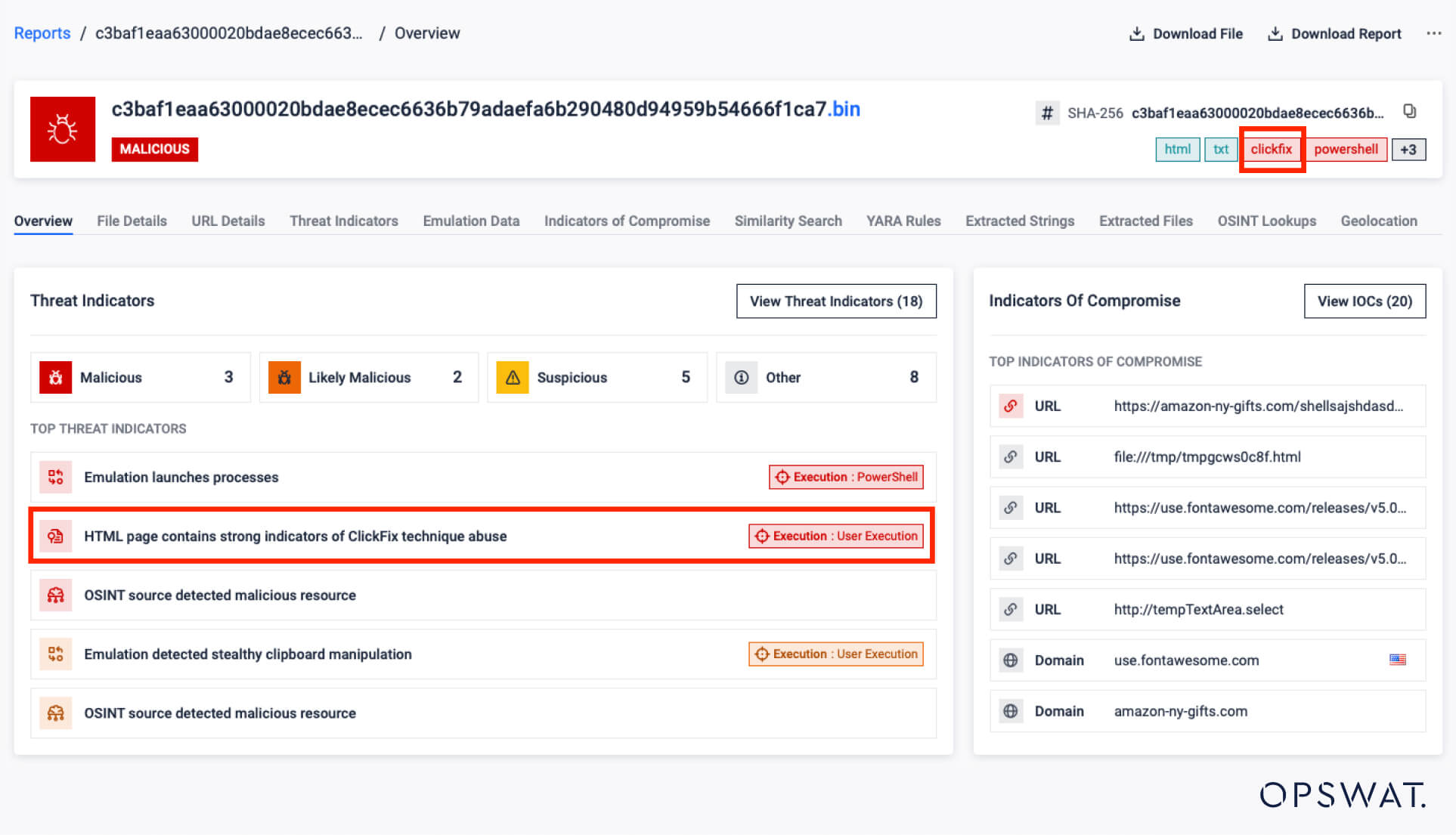

Am implementat deobfuscarea fluxului de control pentru a îmbunătăți eficiența despachetării și pentru a expune sarcinile utile ascunse în exemplele .NET ofuscate. - Detectarea timpurie a variantelor ClickFix

A permis detectarea timpurie a ClickFix și a variantelor conexe, abordând o tendință în creștere în amenințările de inginerie socială.

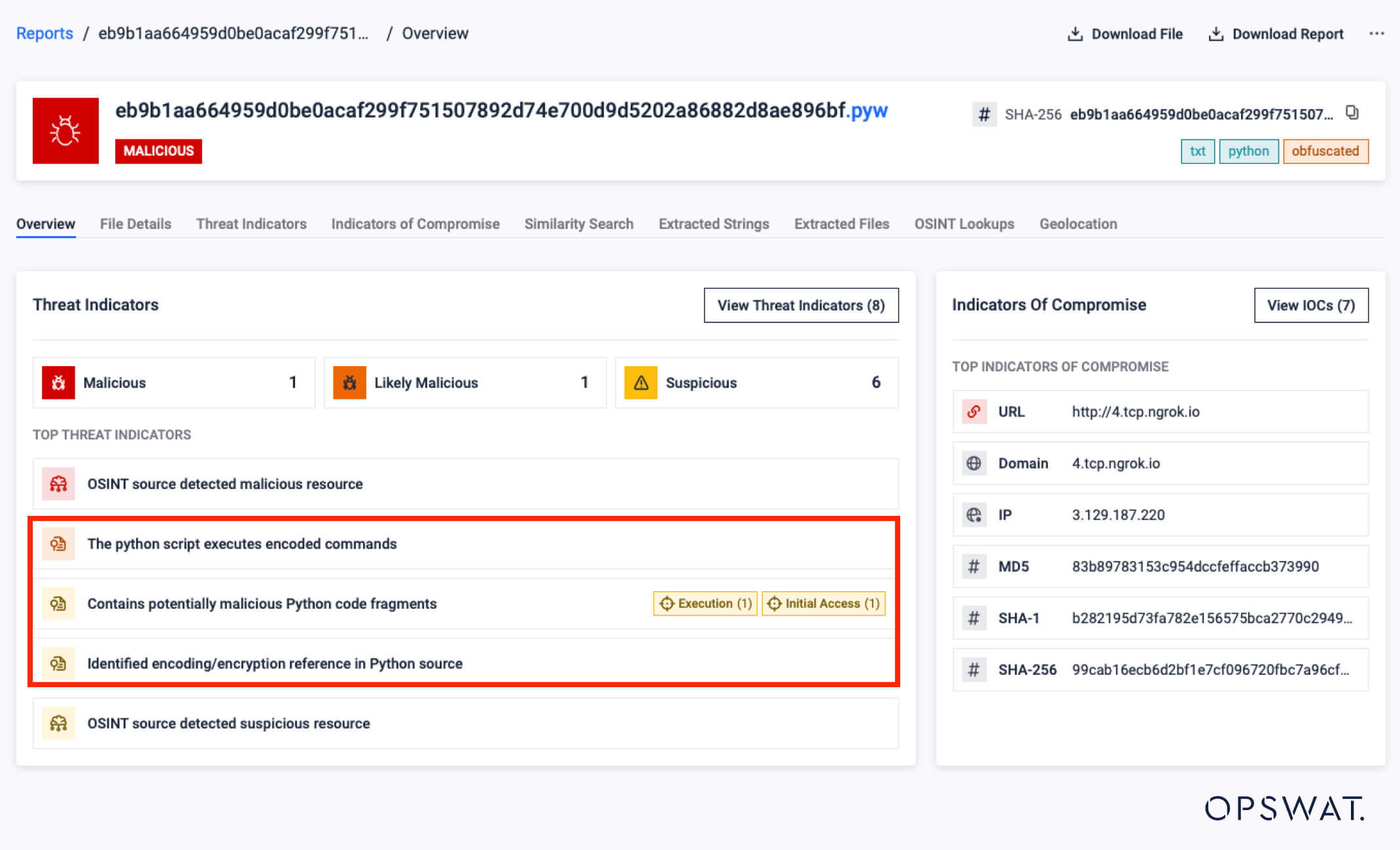

- Decodificarea automată a comenzilor Base64

A permis decodarea automată a comenzilor codificate în baza64 în scripturile Python și Bash, dezvăluind straturi mai adânci de ofuscare și îmbunătățind precizia detectării.

- Suport pentru analiza fișierelor ACCDE

Suport adăugat pentru analiza fișierelor ACCDE, extinzând acoperirea la aplicațiile Microsoft Access și îmbunătățind vizibilitatea amenințărilor încorporate.

Aceste adăugiri extind profunzimea cunoștințelor comportamentale și scot la suprafață amenințările ascunse cu o mai mare precizie.

Îmbunătățiri

Îmbunătățirile din această secțiune sporesc acuratețea detectării și analiza contextuală pe o suprafață mai largă a amenințărilor.

- Detecție îmbunătățită a binarelor .NET suspecte

Detecție îmbunătățită prin analizarea anomaliilor la nivel scăzut - cum ar fi matrice statice supradimensionate, resurse cu entropie ridicată și modele de apel neregulate - pentru identificarea mai rapidă a amenințărilor .NET ofuscate. - Analiză îmbunătățită a amenințărilor HTML

Un analizor HTML actualizat și indicatori de detecție extinși sporesc acuratețea împotriva amenințărilor web evazive sau malformate. - Acoperire extinsă IOC & MITRE ATT&CK

Analiza mai profundă a fișierelor LNK, îmbogățirea mai inteligentă a indicatorilor și etichetarea flexibilă bazată pe YARA îmbunătățesc corelarea amenințărilor și analiza contextuală în rapoarte.

- Actualizarea bazei de date DIE (Detect It Easy)

Îmbunătățirea tipului de fișier și identificarea binarului ambalat sporesc acuratețea clasificării în seturi de probe diverse și complexe. - Optimizarea căutărilor OSINT

Căutări dezactivate pentru domeniile extrase euristic pentru a reduce falsurile pozitive și a îmbunătăți precizia generală a verdictului.

De la euristica statică la îmbogățirea dinamică, aceste îmbunătățiri îi înarmează și mai mult pe analiști împotriva amenințărilor evazive de astăzi.

Note de lansare a motorului

Îmbunătățiri

Emulatorul PE avansat (Beta) beneficiază de actualizări majore în această versiune, dezvăluind informații comportamentale mai profunde și descoperind amenințări care se sustrag analizei tradiționale.

- Executarea codurilor shell

A fost adăugat suport pentru legarea independentă a codurilor shell și forwarder, permițând o analiză mai profundă a sarcinilor utile de nivel scăzut. - Urmărire evenimente

Captează activitatea suspectă, inclusiv scrierile în memorie și pe disc, modificările protecției, rezoluția DNS, solicitările HTTP și multe altele. - Dumps-uri relevante

Extrage automat dumps-uri de memorie din punctele cheie de execuție - cum ar fi fișierele PE - pentru o inspecție mai aprofundată a amenințărilor. - Integrare cu dezasamblarea

Rutează descărcările de memorie semnificative direct în conducta dezasamblatorului pentru o analiză aprofundată îmbunătățită. - Prezentare generală și urmărire

Introduce statistici sumare, versionare și îmbunătățiri configurabile ale jurnalului API pentru o vizibilitate mai bogată a urmăririi execuției. - Indicatori noi de amenințare

Adaugă indicatori comportamentali specifici PE pentru a oferi informații de analiză mai bine direcționate și mai semnificative. - Extracție IOC suplimentară

Folosește emulația pentru a descoperi IOC-uri care nu sunt vizibile prin analiza statică, sporind completitudinea detectării. - Defeating Evasion

Implementează amprentarea simulată avansată pentru a detecta și ocoli comportamentele malware evazive.

Aceste îmbunătățiri fac din emulator un activ esențial pentru detectarea programelor malware complexe, în mai multe etape și pentru extragerea IOC cu o precizie de neegalat.

Ce este nou

Această actualizare a motorului introduce emulație extinsă, logică avansată a indicatorului și analiză modernă a scripturilor.

- .lnk Batch Drop Detection

Detectează fișierele de comandă rapidă din Windows care generează și execută scripturi pe loturi - închizând o breșă critică exploatată de tehnicile "living-off-the-land". - Emularea API Clipboard

Emularea web captează acum operațiile moderne de clipboard, cum ar fi write() și writeText(), expunând tehnici utilizate în kituri de phishing și droppers. - Suport ECMAScript 6 în Anesidora

Emularea JavaScript suportă acum sintaxa ES6, extinzând semnificativ acoperirea scripturilor malițioase avansate și moderne.

Fiecare capacitate nouă contribuie la detectarea mai rapidă a amenințărilor și la pronunțarea unor verdicte mai sigure, în special în medii complexe.

Îmbunătățiri

Performanța, fidelitatea și automatizarea fac un pas înainte în cel mai recent ciclu de perfecționare a motorului.

- Clicuri automate pe butoane/legaturi în emulația HTML

Emulația îmbunătățită declanșează scripturi bazate pe interfața utilizator, sporind detectarea descărcărilor drive-by ascunse în spatele elementelor interactive. - Executarea manipulatorului de evenimente pe onclick

Manipulatorii de evenimente onclick în linie sunt acum executați, îmbunătățind detectarea exploatărilor încorporate în HTML/JavaScript. - document.body.append() & Self-Read / Stage-Spawn Support

Introdus simularea DOM de înaltă fidelitate și suport pentru comportamente autoreferențiale pentru a analiza mai bine amenințările cu mai multe etape. - Actualizări HtmlUnit Actualizarea

Emularea browserului bazată pe Java aduce remedieri ale motorului JavaScript, o redare CSS îmbunătățită și o stabilitate generală mai mare.

Aceste îmbunătățiri ale backend-ului sporesc scalabilitatea și precizia pentru volume mari și sarcini utile avansate.

Începeți cu MetaDefender Sandbox 2.4.0

Pentru a afla mai multe, a solicita o demonstrație sau a vorbi cu un expert OPSWAT , vizitați:https:metadefender

Rămâneți înaintea curbei amenințărilor.