Rezumat

CVE-2025-50154 este o vulnerabilitate a Windows File Explorer care poate expune materiale sensibile de autentificare în rețea. Microsoft clasifică problema ca fiind de tip spoofing, cu slăbiciunea subiacentă mapată la CWE-200 (Expunerea informațiilor sensibile).

În configurațiile afectate, Windows Explorer poate iniția autentificarea în rețea în timp ce procesează metadatele legate de comenzi rapide. Dacă destinația la distanță referențiată este controlată de atacator, acesta poate captura materialul de provocare-răspuns NTLM. În funcție de controalele de securitate ale organizației, acest lucru poate permite abuzuri ulterioare, cum ar fi retransmiterea NTLM sau ghicirea parolelor offline.

În acest blog, explorăm CVE-2025-50154 pe baza cercetărilor efectuate de studenții absolvenți care participă la Programul de burse OPSWAT Fellowship și oferim îndrumări practice de atenuare pentru a reduce riscul autentificării NTLM forțate.

Impact și risc

CVE-2025-50154 a fost dezvăluită pe 12 august 2025 și afectează mai multe versiuni de clienți și servere Windows acceptate ( Server Windows 10/11 și Windows Server ) anterioare nivelurilor de compilare remediate. Vulnerabilitatea este evaluată CVSS v3.1 6.5 (medie).

Principala consecință în materie de securitate este expunerea datelor de autentificare: un atacator poate obține materialul NTLM challenge-response determinând Explorer să se autentifice la un terminal controlat de atacator. În funcție de mediu, acest lucru poate fi utilizat pentru:

• Reluare NTLM (spoofing): autentificarea la alte servicii ca victimă atunci când protecțiile de reluare sunt absente sau configurate incorect.

• Ghicirea/spargerea parolelor offline: încercarea de a recupera parole slabe din materialul capturat de tip provocare-răspuns.

Fezabilitatea depinde în mare măsură de controalele întreprinderii, cum ar fi semnarea SMB, restricțiile NTLM, segmentarea rețelei și consolidarea serviciilor.

Scenariu de atac

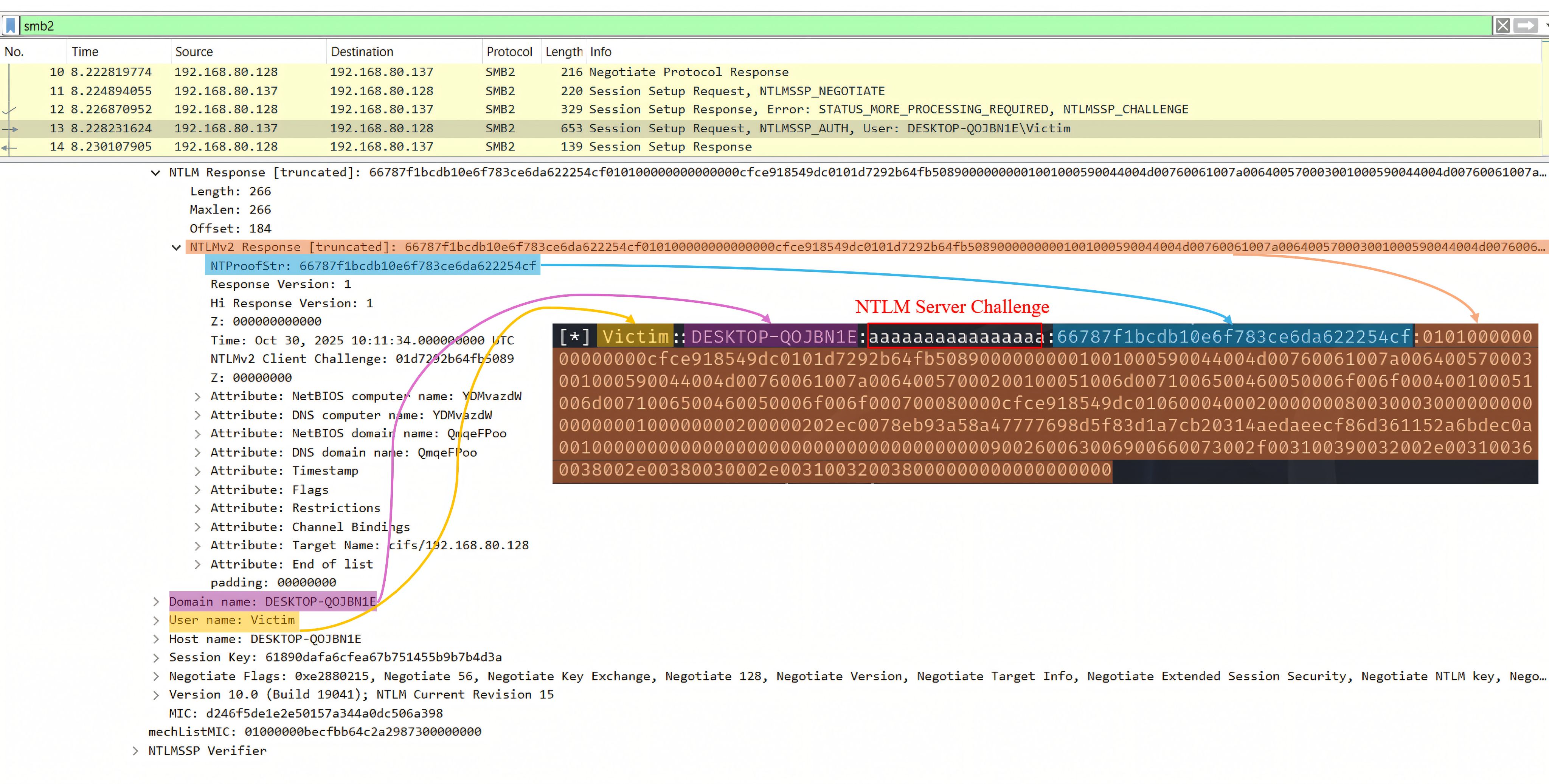

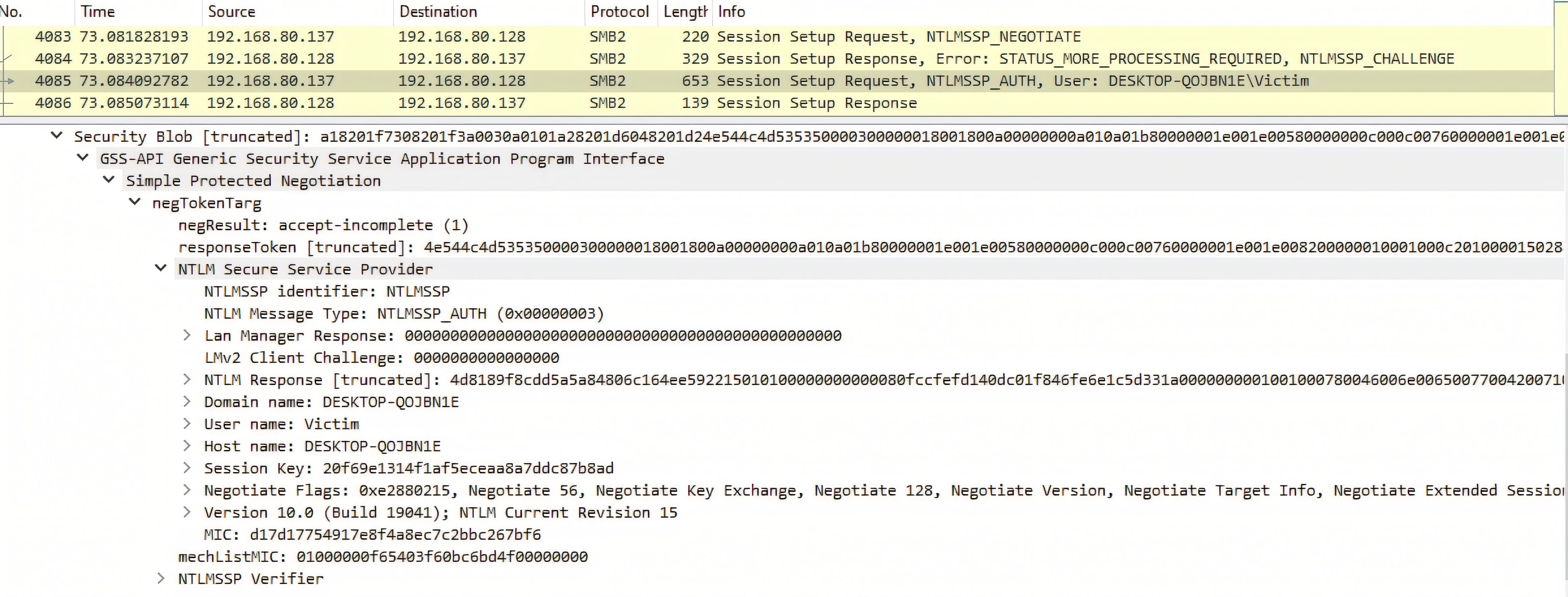

CVE-2025-50154 este o problemă de autentificare forțată. Când Windows Explorer procesează o comandă rapidă care face referire la o locație SMB/UNC la distanță, poate iniția o conexiune SMB în timpul redării normale sau validării căii. Ca urmare, punctul final la distanță poate primi materialul de schimb de autentificare NTLM generat în timpul configurării sesiunii.

Un scenariu reprezentativ de atac este următorul:

- Pregătirea atacatorului: adversarul controlează un server SMB și pregătește o partajare la care face referire comanda rapidă.

- Plasarea comenzii rapide: un fișier .lnk care indică calea SMB controlată de atacator este livrat în mediul victimei prin canale obișnuite (de exemplu, atașamente de phishing, foldere sincronizate, depozite de fișiere partajate sau un punct de sprijin existent).

- Acces declanșat de Explorer: când victima navighează într-un director care conține comanda rapidă, Windows Explorer analizează metadatele comenzii rapide și poate încerca să rezolve ținta la distanță ca parte a procesării de rutină a interfeței utilizatorului.

- Autentificare implicită: în timpul configurării sesiunii SMB, Windows se autentifică în contextul utilizatorului (adesea prin NTLM). Victima nu trebuie să execute ținta comenzii rapide pentru ca schimbul de autentificare să aibă loc.

- Rezultate post-capturare (dependente de mediu): În funcție de controalele mediului, materialul NTLM capturat poate fi utilizat pentru retransmiterea NTLM sau spargerea parolelor offline. Fezabilitatea practică este influențată de factori precum semnarea SMB, restricțiile NTLM și segmentarea rețelei.

Context tehnic

Windows Explorer și redarea comenzilor rapide

Windows Explorer (explorer.exe) este procesul shell Windows care enumeră conținutul directorului și redă interfața utilizatorului File Explorer, apelând componentele Shell (de exemplu, gestionarii de pictograme/suprapuneri/miniaturi) pentru a obține și afișa pictograme, suprapuneri și miniaturi.

O comandă rapidă Windows (.lnk) nu este un simplu pointer text; este un format de metadate structurat care poate stoca o cale țintă (cale locală sau cale UNC/SMB), argumente opționale și director de lucru, precum și o referință separată pentru pictogramă. În timpul navigării normale în foldere, Explorer analizează metadatele comenzii rapide pentru a prezenta comanda rapidă în interfața utilizatorului (de exemplu, rezolvând pictograma și validând ținta). În funcție de ținta referențiată și de metadatele asociate, această procesare poate determina Explorer să încerce accesul la rețea ca parte a redării de rutină sau a verificării căii.

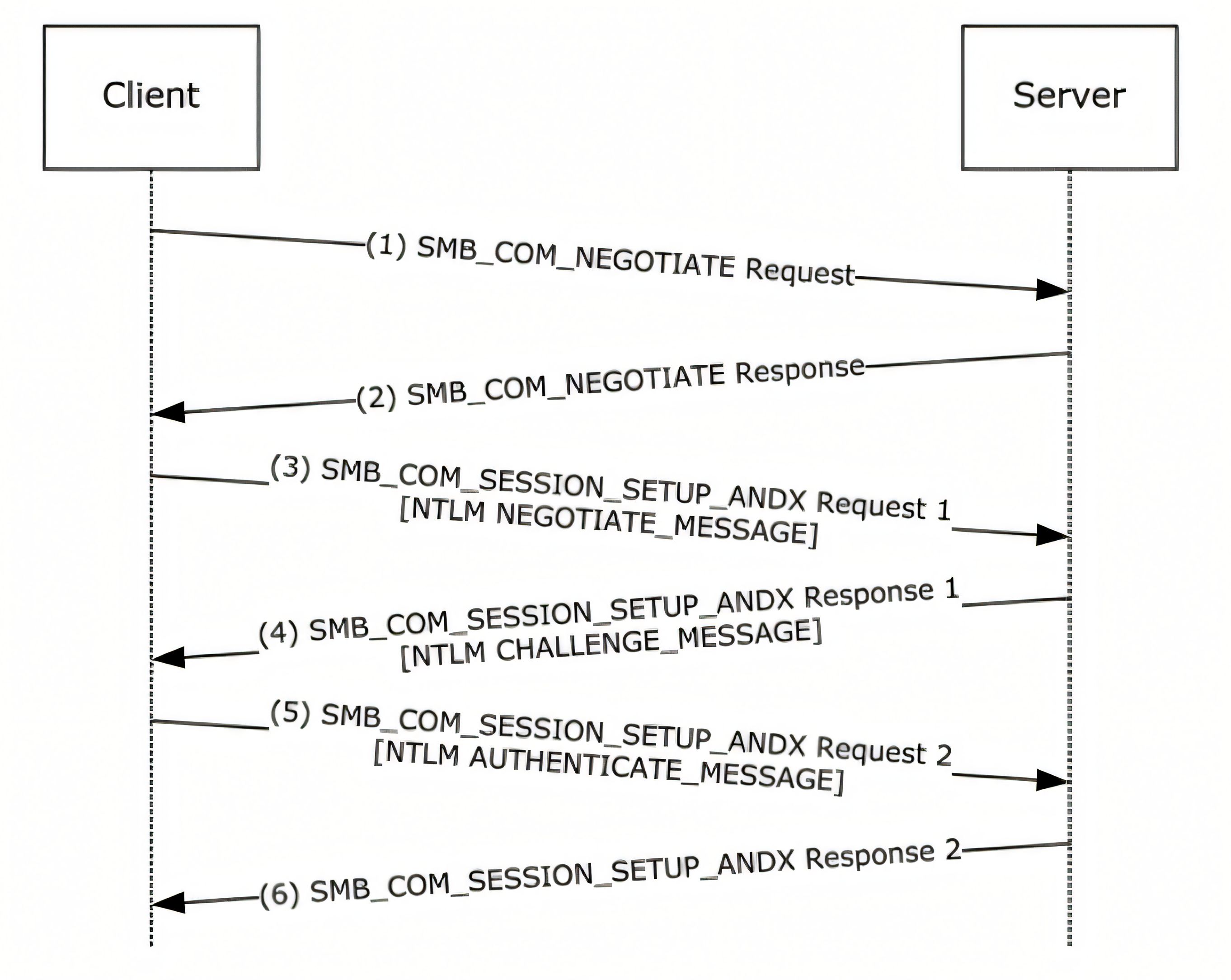

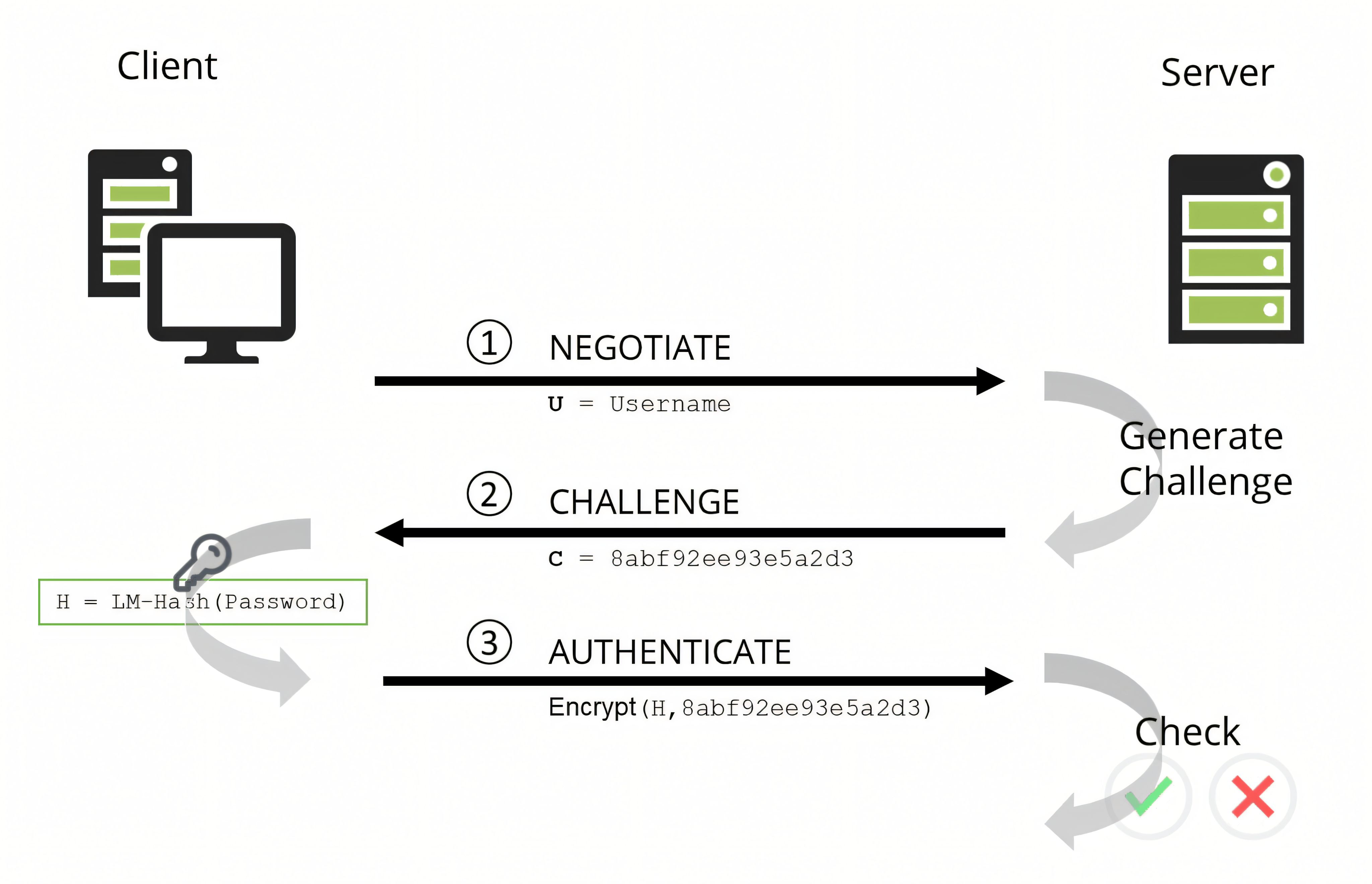

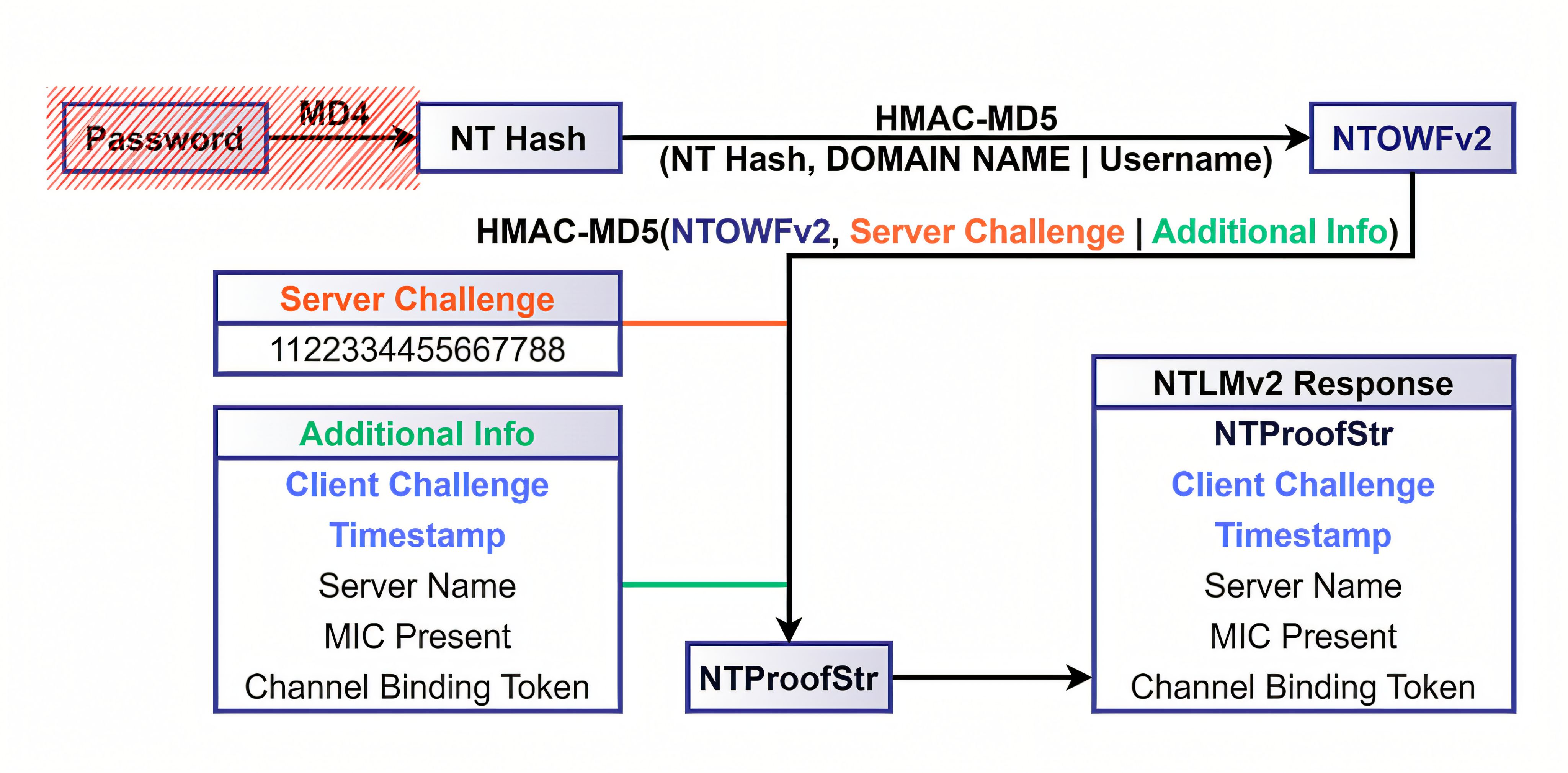

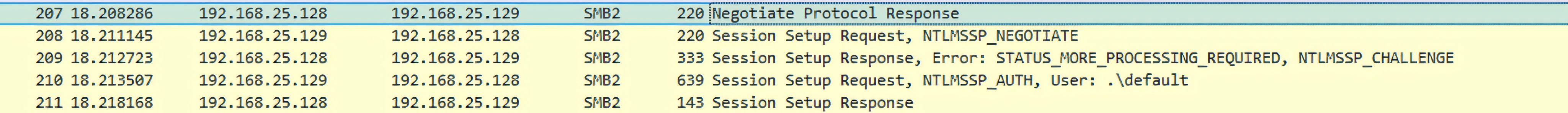

Autentificare NTLM prin SMB

În partajarea fișierelor Windows, autentificarea SMB preferă de obicei Kerberos în mediile de domeniu, dar NTLM poate fi încă negociat atunci când Kerberos nu este disponibil sau nu este selectat. NTLM este un protocol de provocare-răspuns: clientul anunță mai întâi capacitățile, serverul returnează o provocare (nonce), iar clientul răspunde cu un mesaj de autentificare derivat din provocare și secretul utilizatorului - fără a trimite parola în text simplu.

Variante NTLM și nivel de securitate (NTLMv1 vs NTLMv2)

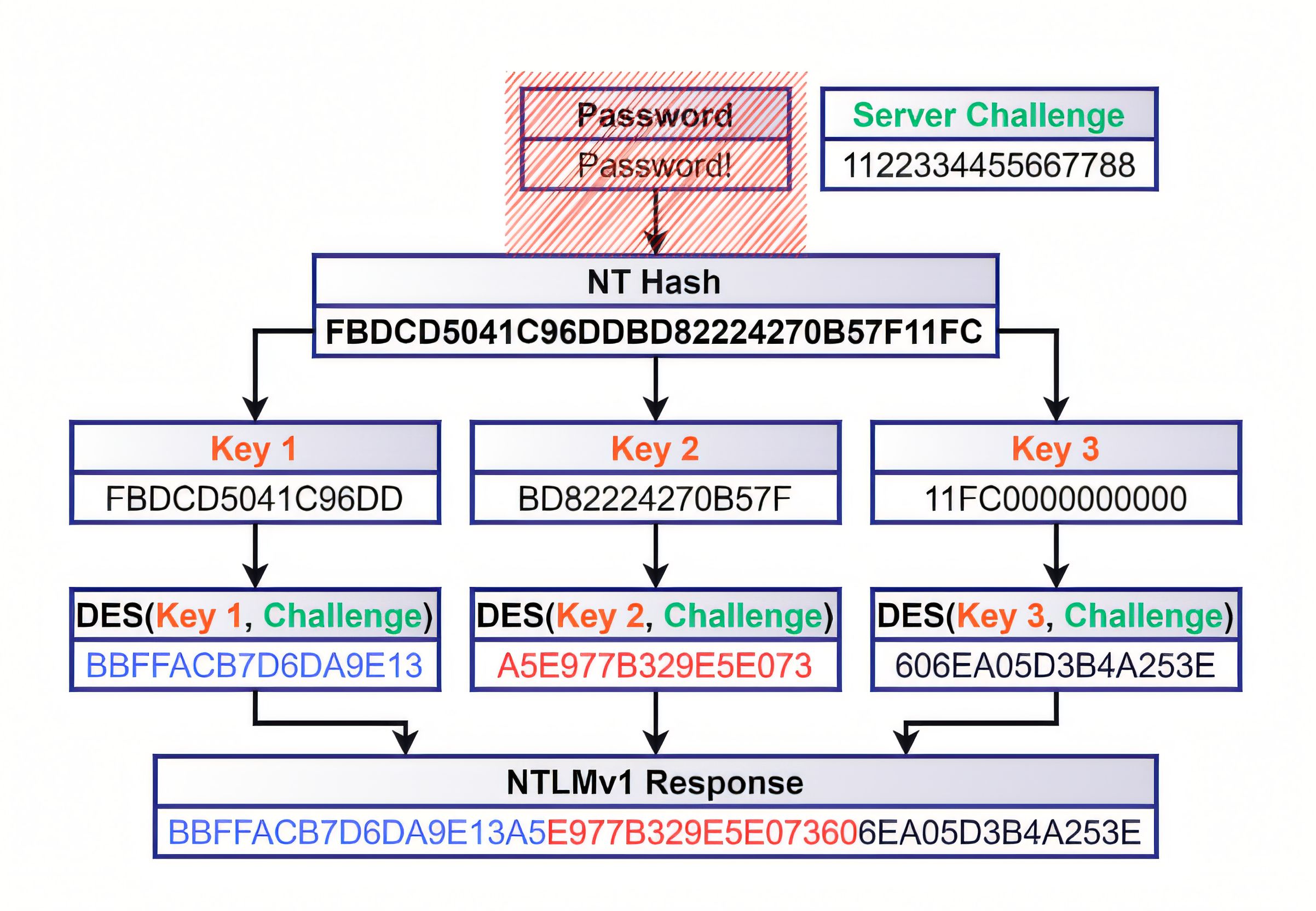

NTLM are mai multe variante. Mediile Windows moderne se bazează în general pe NTLMv2 și ar trebui să evite LM/NTLMv1 vechi, acolo unde este posibil.

NTLMv1 a devenit recunoscut pe scară largă ca fiind nesigur din mai multe motive cheie (criptare slabă, chei cu entropie redusă, vulnerabilitate la retransmitere, risc de spargere offline etc.).

Pentru a îmbunătăți acest aspect, Microsoft a introdus NTLMv2, care consolidează calculul răspunsului. În practică, NTLMv2 înlocuiește construcția răspunsului de tip DES mai veche cu un sistem bazat pe HMAC-MD5 și încorporează context suplimentar în răspuns, făcându-l semnificativ mai robust decât NTLMv1 împotriva mai multor clase de tehnici de recuperare offline.

Chiar și cu NTLMv2, organizațiile ar trebui să trateze în continuare NTLM ca un protocol de autentificare cu risc mai ridicat în comparație cu Kerberos și să aplice controale de apărare în profunzime (de exemplu, semnarea și segmentarea SMB) pentru a reduce raza de acțiune a scenariilor de autentificare forțată.

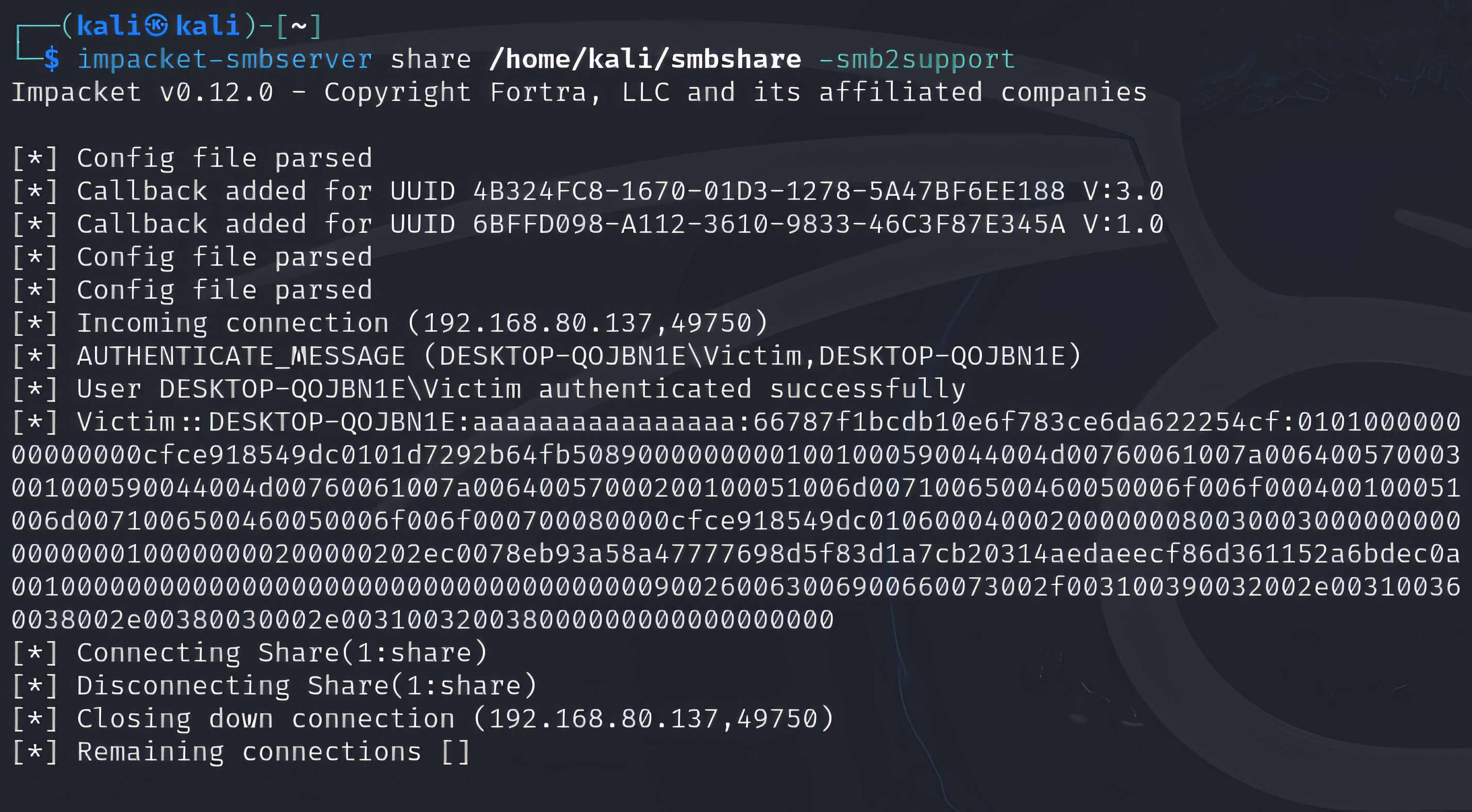

De ce NTLM rămâne o țintă frecventă

Deși NTLM este un protocol de tip provocare-răspuns, acesta rămâne atractiv pentru atacatori, deoarece schimbul de autentificare este utilizabil direct în condiții de rețea ostile. În timpul configurării sesiunii SMB, terminalul la distanță primește metadatele de autentificare și valorile provocare-răspuns necesare pentru autentificarea clientului. Dacă un adversar poate opera terminalul de destinație (de exemplu, un server SMB controlat de atacator) sau poate intercepta/întrerupe conexiunea în tranzit, acesta poate captura materialul de schimb NTLM și poate încerca abuzuri ulterioare, cum ar fi retransmiterea NTLM sau ghicirea parolei offline, în funcție de protecțiile mediului.

Windows integrează, de asemenea, NTLM în experiența sa de autentificare unică (SSO). Materialul de autentificare derivat din secretul utilizatorului este gestionat de LSASS și poate fi utilizat pentru autentificarea la resursele de rețea (de exemplu, partajări SMB) fără a solicita în mod repetat utilizatorului. Deși acest lucru îmbunătățește utilizabilitatea, extinde suprafața de atac pentru scenarii de autentificare forțată: atunci când o comandă rapidă .lnk face referire la o cale SMB la distanță, Windows Explorer poate iniția o conexiune SMB în timpul procesării de rutină a comenzii rapide și poate negocia automat autentificarea.

În contextul CVE-2025-50154, aceasta înseamnă că materialul de autentificare NTLM poate fi trimis către un terminal SMB controlat de atacator fără ca victima să execute ținta referențiată, creând o cale silențioasă de expunere a credențialelor în timpul navigării normale în folder.

Analiză tehnică

Renderizarea pictogramelor Explorer și procesarea comenzilor rapide

Când un folder este deschis în File Explorer, Explorer enumeră conținutul directorului și determină tipul fiecărui element pe baza asocierii de fișiere înregistrate (de obicei determinată de extensia fișierului). Windows utilizează apoi înregistrarea clasei shell corespunzătoare (de exemplu, prin intermediul mapărilor CLSID/ProgID asociate din registru) pentru a localiza handlerul shell adecvat - de obicei o componentă COM responsabilă pentru extragerea și redarea pictogramelor. Explorer invocă interfețele relevante pentru a recupera și afișa pictograma.

Pentru fișierele .lnk (Shell Link), Explorer nu afișează în mod implicit o pictogramă generică pentru comenzi rapide. În schimb, analizează metadatele comenzii rapide, încearcă să rezolve ținta referențiată (și informațiile legate de pictogramă) și apoi afișează pictograma asociată cu ținta rezolvată.

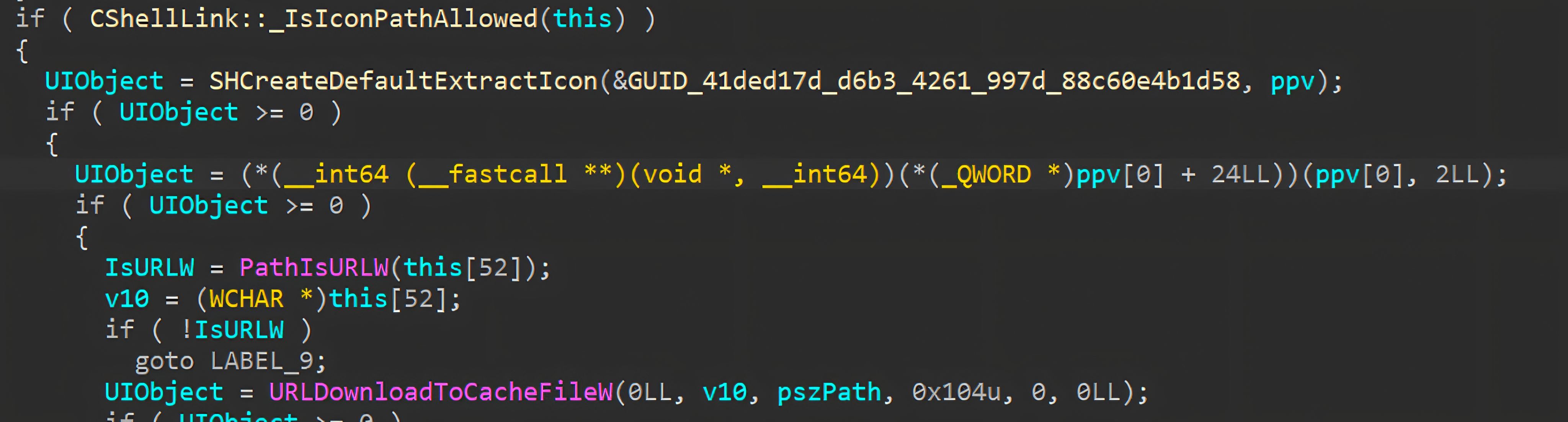

Când Explorer redă un fișier .lnk, acesta determină pictograma apelând CShellLink::GetIconLocation, care identifică locul de unde trebuie încărcată pictograma (de exemplu, fișierul binar țintă, o cale explicită către pictogramă sau o pictogramă implicită a sistemului). Ca parte a acestui flux, Explorer inițializează extragerea pictogramei (_InitExtractIcon) și apoi execută logica de rezoluție de bază (_GetExtractIcon), care evaluează sursa pictogramei (prin _CheckExtractLocation).

• Dacă comanda rapidă specifică o locație locală a pictogramei (de exemplu, un fișier executabil sau DLL pe disc), Explorer încarcă pictograma direct din acea resursă.

• Dacă locația pictogramei este o adresă URL la distanță, Explorer poate descărca pictograma în memoria cache locală (de exemplu, utilizând URLDownloadToCacheFileW) și apoi poate încărca pictograma din copia stocată în memoria cache.

• Dacă nu este disponibilă nicio sursă validă de pictograme, Explorer revine la o pictogramă implicită furnizată de gestionarul de sistem.

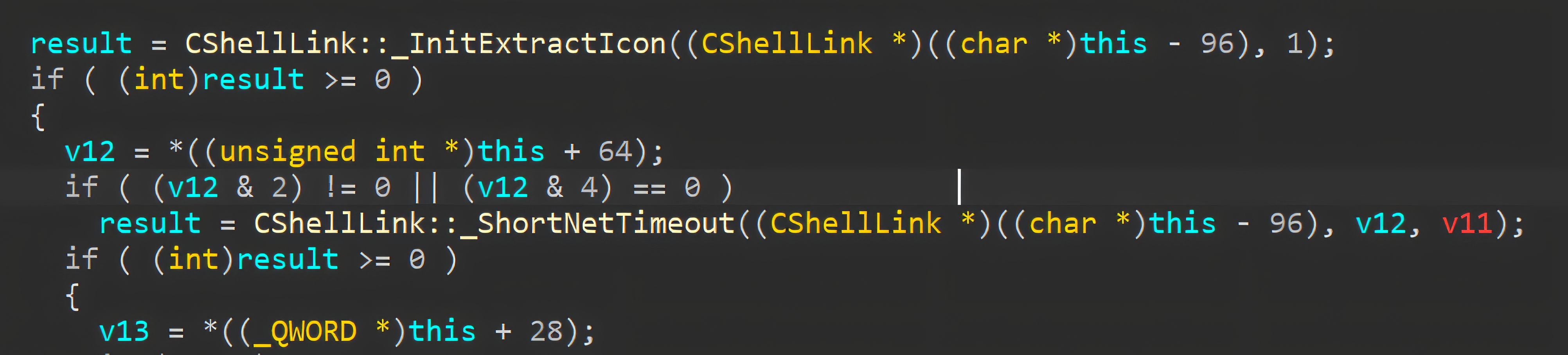

După rezolvarea metadatelor legate de pictograme, Explorer continuă prin CShellLink::Extract, care gestionează destinația comenzii rapide și finalizează fluxul de lucru de extragere. Ca parte a acestei căi, Explorer invocă CShellLink::_ShortNetTimeout pentru a aplica timpi de expirare mai scurți ai rețelei atunci când comanda rapidă face referire la o locație la distanță, reducând întârzierile UI dacă destinația rețelei este lentă sau inaccesibilă.

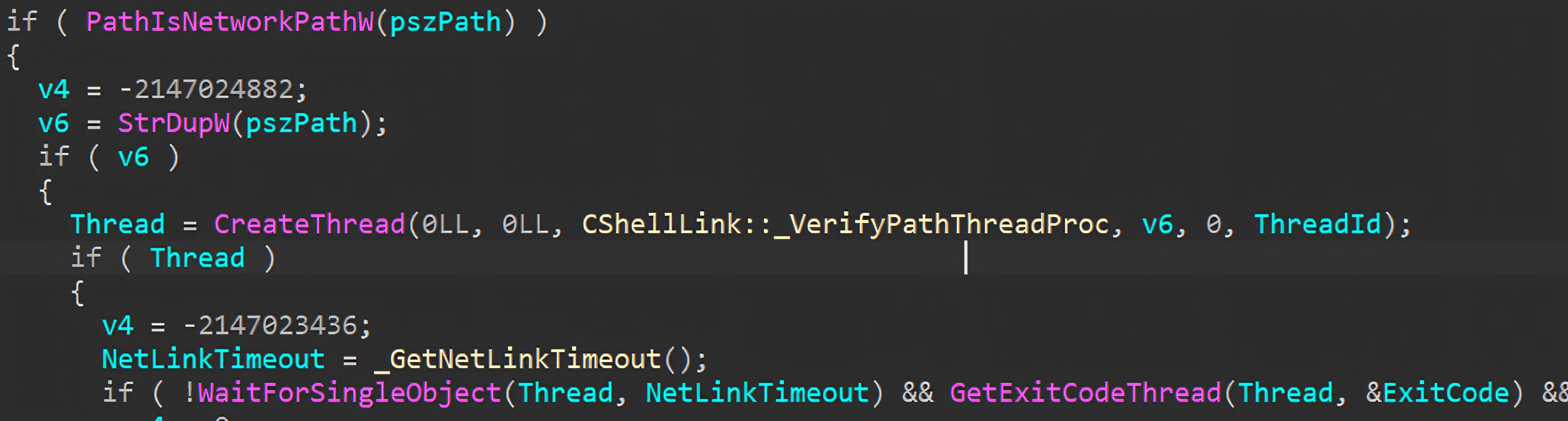

Când ținta este identificată ca o cale de rețea (UNC), Explorer efectuează validarea țintei în mod asincron. Generează un fir de lucru care rulează CShellLink::_VerifyPathThreadProc, care verifică dacă ținta referențiată există.

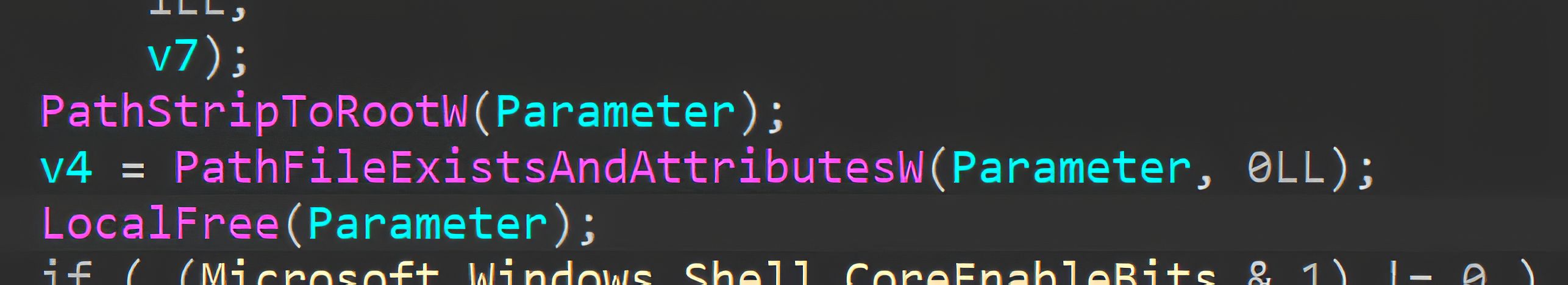

În cadrul acestei rutine, Explorer apelează PathFileExistsAndAttributesW pentru a interoga existența țintei și atributele de bază (de exemplu, fișier vs. director), ceea ce la rândul său necesită o încercare de acces la rețea pentru țintele SMB/UNC.

Cauza principală a vulnerabilității

În cadrul fluxului de redare a comenzilor rapide descris mai sus, sunt relevante două operațiuni de ieșire:

• Recuperarea pictogramelor prin URLDownloadToCacheFileW (când sursa pictogramei comenzii rapide este o adresă URL la distanță).

• Validarea țintei prin PathFileExistsAndAttributesW (când ținta comenzii rapide este o cale UNC/SMB).

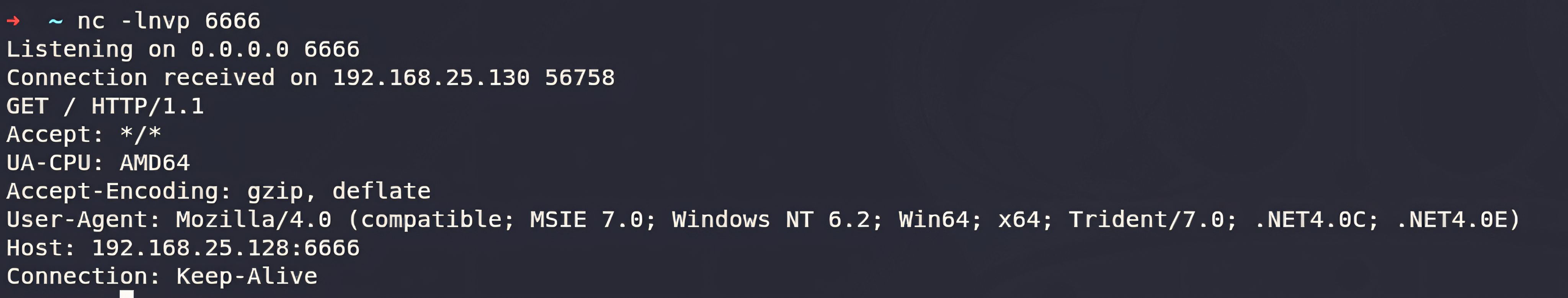

Pentru a valida comportamentul URLDownloadToCacheFileW, am testat API un test minim, independent.

Activitatea rețelei a constat într-o preluare HTTP convențională și, din observațiile noastre, nu a expus informații de autentificare relevante pentru această vulnerabilitate.

Comportamentul mai semnificativ apare cu PathFileExistsAndAttributesW atunci când calea evaluată este o țintă UNC/SMB. În timpul depanării, am observat că această verificare poate iniția configurarea sesiunii SMB și negocia autentificarea în contextul utilizatorului curent.

Deoarece Explorer poate invoca automat această validare în timpul procesării unui fișier .lnk, un terminal SMB controlat de un atacator poate primi materiale de autentificare NTLM fără ca victima să execute fișierul referit, creând o cale silențioasă de expunere a credențialelor în timpul navigării obișnuite în foldere.

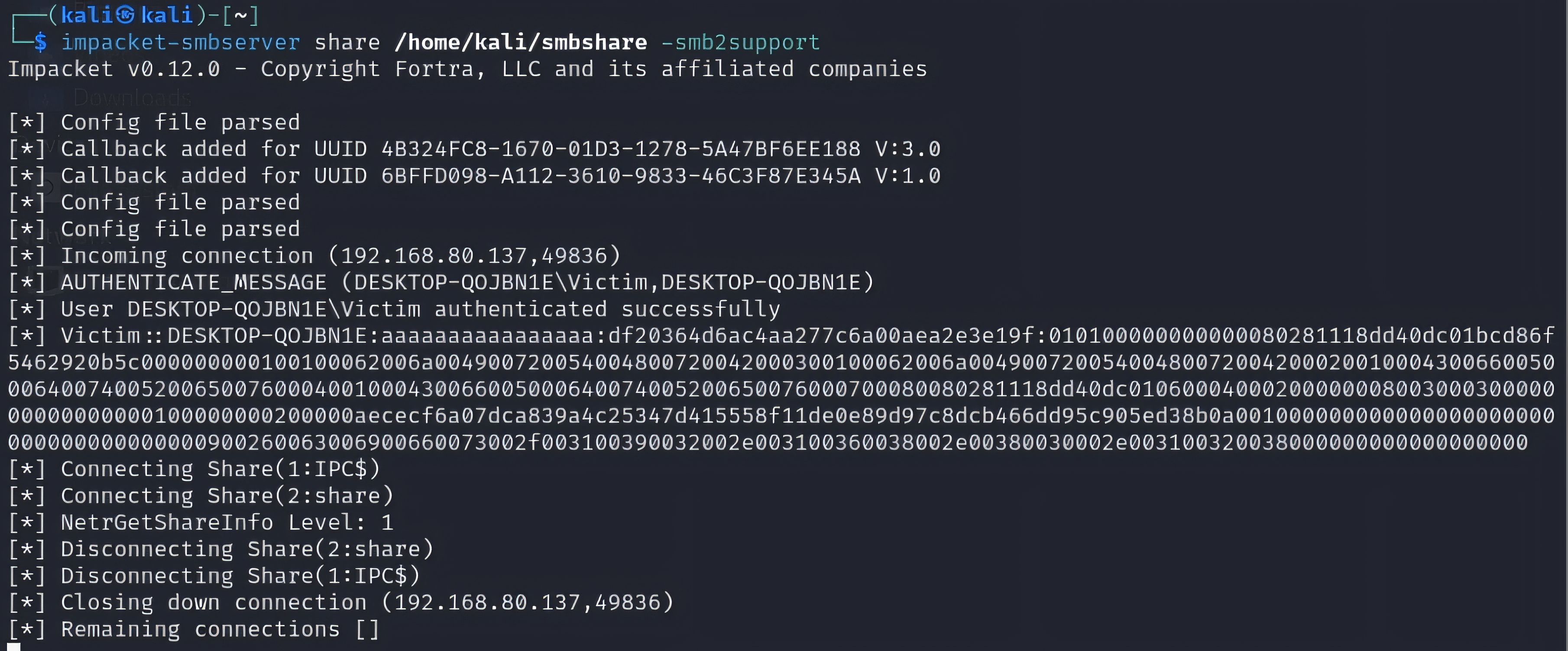

Dovada conceptului

Într-un laborator izolat, participanții la programul OPSWAT Fellowship au validat CVE-2025-50154 utilizând o comandă rapidă (.lnk) care făcea referire la o cale SMB/UNC la distanță. Pe un sistem Windows vulnerabil, simpla navigare în folderul din Windows Explorer a declanșat o conexiune SMB în timpul procesării normale a comenzii rapide, determinând trimiterea materialului de autentificare NTLM către punctul final la distanță, fără ca victima să execute ținta comenzii rapide.

Remediere

Organizațiile trebuie să se asigure că sistemele și aplicațiile lor de operare sunt actualizate periodic și menținute la zi pentru a reduce vulnerabilitățile cunoscute. Acest lucru include aplicarea tuturor actualizărilor de securitate relevante de la Microsoft și verificarea faptului că toate terminalele rulează versiunile corectate și cele mai recente ale Windows. În paralel, organizațiile ar trebui să-și reducă suprafața de atac prin restricționarea accesului SMB către exterior, acolo unde este cazul, și prin consolidarea controalelor de securitate NTLM/SMB în conformitate cu mediul lor.

MetaDefender susține aceste eforturi și ajută la operaționalizarea lor la scară largă, oferind o vizibilitate clară asupra expunerii și pregătirii patch-urilor. Cu capacități robuste de gestionare a vulnerabilităților și patch-urilor care suportă peste 1.100 de aplicații, MetaDefender Endpoint identificăEndpoint terminalele care rulează versiuni Windows neactualizate sau expirate, precum și aplicații terțe și oferă remedieri recomandate.

În plus, prin consola de gestionare din My OPSWAT Central Management, administratorii beneficiază de o vizualizare centralizată și unificată a stării securității terminalelor, a expunerii la vulnerabilități și a gestionării patch-urilor, totul într-o singură platformă pentru definirea și aplicarea politicilor de securitate în întreaga organizație. Administratorii pot, de asemenea, crea și implementa scripturi personalizate pe terminalele pe careEndpoint MetaDefender Endpoint pentru a automatiza acțiunile de consolidare legate de accesul SMB și utilizarea NTLM. Această abordare simplifică aplicarea securității, oferind în același timp feedback clar cu privire la rezultatele execuției, permițând administratorilor să identifice rapid terminalele care pot necesita investigații suplimentare sau intervenții manuale.

MetaDefender Endpoint echipelor de securitate și IT să prioritizeze implementările, să accelereze remedierea, să monitorizeze continuu starea de securitate a organizației și, în cele din urmă, să reducă expunerea la vulnerabilități și expuneri comune (CVE), cum ar fi CVE-2025-50154 și amenințări similare bazate pe terminale.