Infractorii cibernetici moderni au schimbat regulile de protecție a datelor. Backup-urile, considerate odinioară o simplă plasă de siguranță, sunt acum ținte principale pentru ransomware și atacuri informatice avansate.

Atacatorii știu că compromiterea sistemelor de recuperare poate da o lovitură de grație organizațiilor. Nu mai este suficient să aveți copii de rezervă; trebuie să vă securizați în mod proactiv ciclul de viață al datelor de rezervă pentru a obține o rezistență cibernetică reală.

De ce nu reușesc verificările de rezervă tradiționale?

Verificările de rezervă tradiționale oferă adesea un sentiment fals de securitate, nereușind să detecteze amenințările în evoluție care pun organizațiile în pericol. În timp ce metodele convenționale se concentrează asupra integrității și disponibilității de bază, ele trec cu vederea vulnerabilități critice precum:

- Amenințări transmise prin fișiere, cum ar fi vulnerabilitățile bazate pe fișiere, exploatările de tip zero-day sau programele malware sofisticate ascunse în fișierele de backup, în special în arhive, baze de date și imagini ale mașinilor

- ransomware polimorf care ocolește detecția bazată pe semnături

- Modificări subtile, dar malițioase ale fișierelor, cauzate de migrarea fișierelor sau a metadatelor

- Restaurarea datelor infectate declanșează o reinfectare imediată, o recuperare eșuată și un timp de inactivitate prelungit

- Cerințe stricte de reglementare (de exemplu, GDPR, PCI DSS, SOX și Sheltered Harbor)

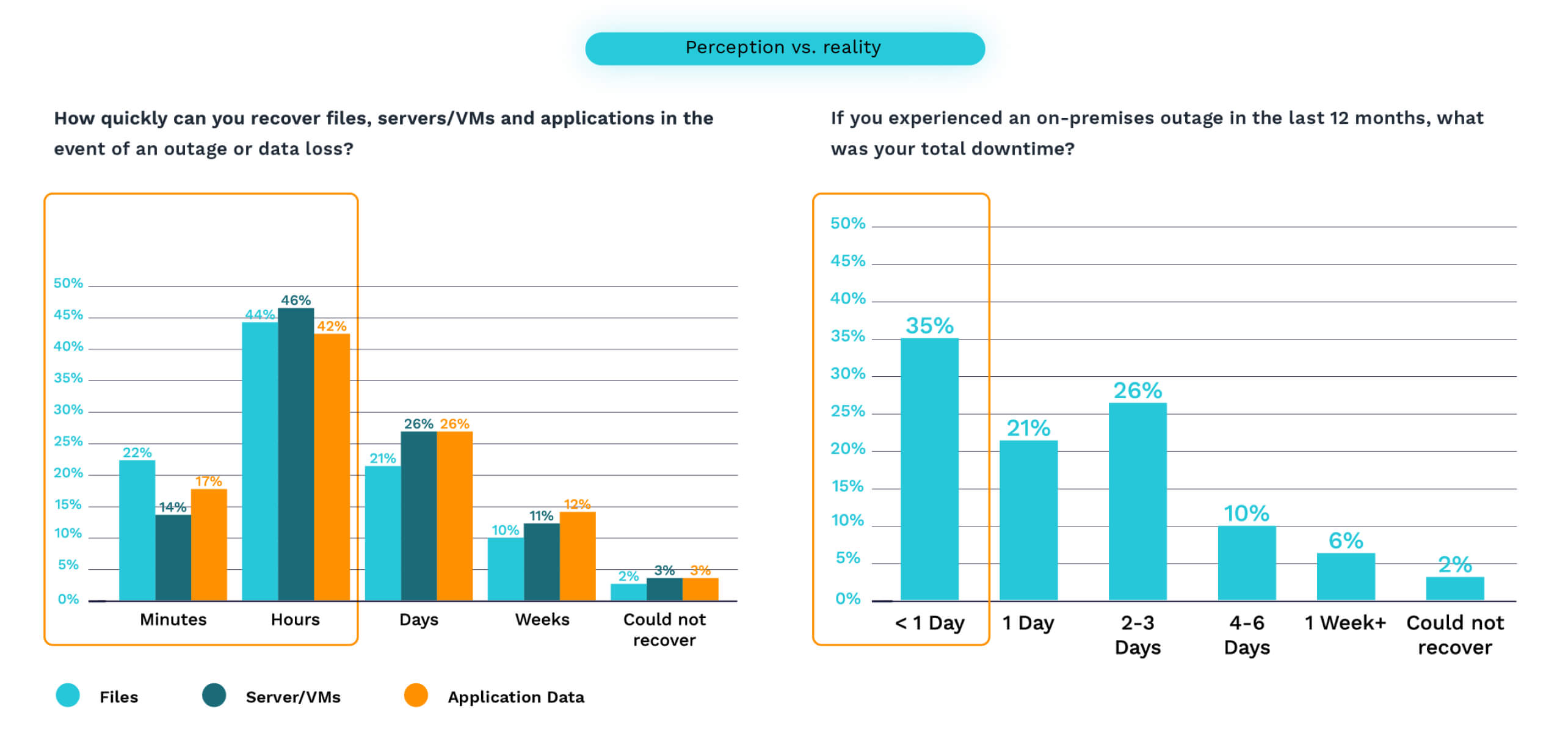

Realitatea recuperării este sub așteptări, dezvăluind un decalaj semnificativ între ceea ce organizațiile cred că pot realiza și performanța lor reală în timpul indisponibilității. Un studiu recent arată că, în timp ce peste 60% dintre respondenți credeau că se pot recupera în mai puțin de o zi, doar 35% au reușit să facă acest lucru atunci când s-au confruntat cu un eveniment real.

Abordarea acestor deficiențe necesită o schimbare fundamentală a modului în care organizațiile abordează securitatea backup-ului, trecând de la verificarea simplistă la detectarea și prevenirea completă a amenințărilor. Fără această evoluție, sistemele de backup rămân expuse în mod periculos atacurilor sofisticate care pot face zadarnice eforturile de recuperare tocmai atunci când acestea sunt mai necesare.

Organizațiile trebuie să implementeze practici de securitate pe mai multe niveluri care să vizeze în mod specific aceste puncte nevralgice, combinând tehnologii avansate cu procese strategice pentru a se asigura că copiile de siguranță rămân disponibile și necompromise. Discrepanța crescândă dintre așteptările de recuperare și realitate reprezintă un avertisment dur: abordările tradiționale nu mai oferă o protecție adecvată.

8 practici esențiale pentru Secure backup-urilor

Următoarele strategii cuprinzătoare formează fundația unui ecosistem de backup cu adevărat sigur - unul care nu numai că vă păstrează datele, dar asigură integritatea și disponibilitatea acestora atunci când recuperarea devine necesară. Prin implementarea acestor opt practici esențiale, organizațiile pot transforma depozitele de backup vulnerabile în active rezistente care mențin continuitatea activității chiar și în fața adversarilor hotărâți.

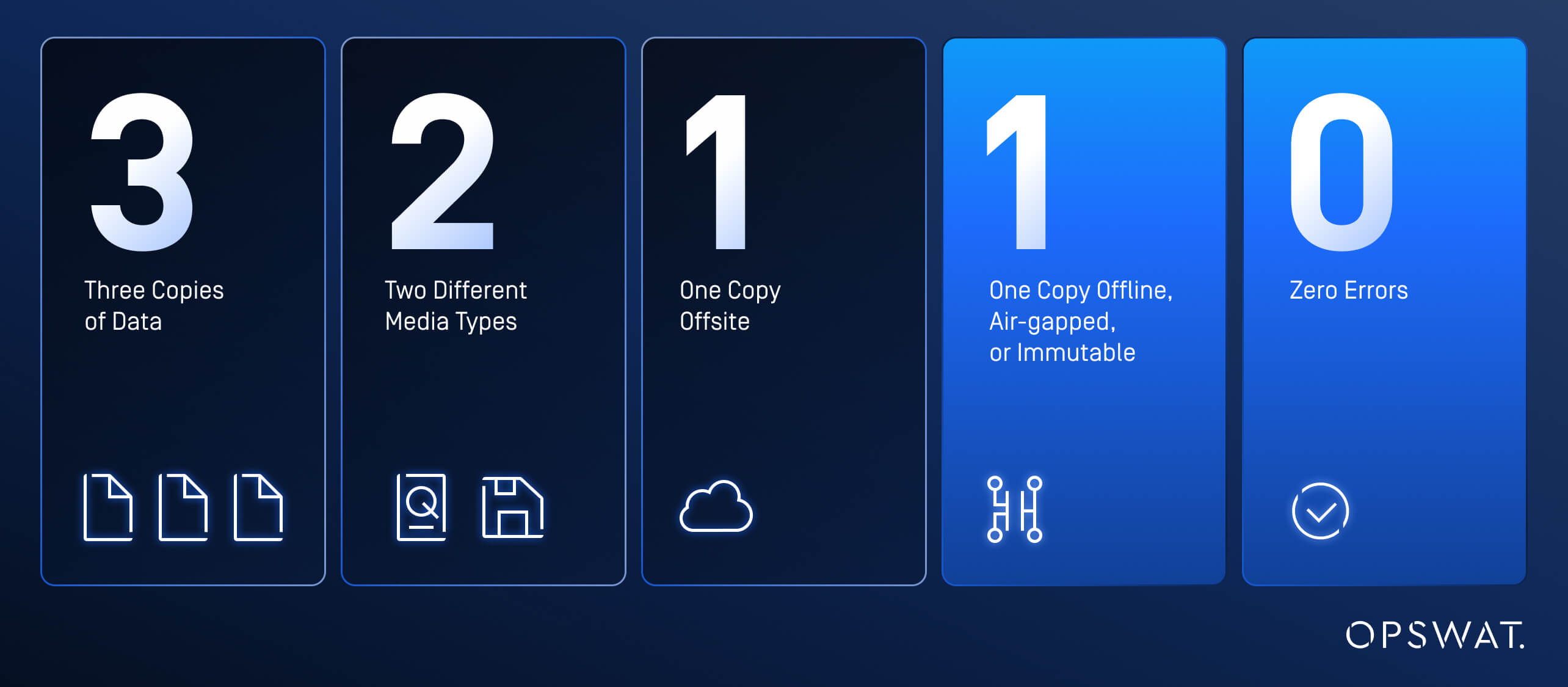

1. Regula 3-2-1-1-0

Regula de backup 3-2-1-1-0 reprezintă o evoluție modernizată a abordării tradiționale 3-2-1, concepută special pentru a spori rezistența și securitatea cibernetică în cadrul strategiei de recuperare în caz de dezastru:

- Trei copii ale datelor: Păstrați trei copii totale ale datelor dumneavoastră (una principală și două copii de rezervă).

- Două tipuri diferite de Media : Stocați copiile de siguranță pe două tipuri de suporturi diferite. În timp ce în mod tradițional acest lucru ar fi putut include discuri și benzi, abordările moderne includ adesea stocarea în cloud sau SSD-uri.

- O copie în afara locației: Păstrați cel puțin o copie într-o locație separată, ușor de realizat cu soluții de backup în cloud (într-o altă regiune sau cu un alt furnizor de cloud).

- O copie deconectată, conectată la aer sau imuabilă: Păstrați o copie care fie este complet deconectată de la rețele (offline/air-gapped), fie nu poate fi modificată odată scrisă (imuabilă). Acest lucru este esențial pentru protecția împotriva ransomware, oferind o opțiune de recuperare curată pe care atacatorii nu o pot compromite.

- Zero erori: Verificați în mod regulat copiile de rezervă pentru a vă asigura că sunt lipsite de erori și că pot fi utilizate atunci când este necesar.

Existența mai multor copii de rezervă este doar jumătate din ecuație. Organizațiile trebuie să se concentreze în egală măsură asupra obiectivelor privind timpul de recuperare (RTO), definind cât de repede și în siguranță pot fi restaurate serviciile critice. Într-un scenariu de dezastru, fie că este vorba de ransomware, amenințări sofisticate sau atacuri cibernetice direcționate, capacitatea de recuperare în câteva minute, fără a reintroduce programe malware sau a încălca conformitatea, este ceea ce separă o organizație rezilientă din punct de vedere cibernetic de una vulnerabilă.

Următoarea etapă de planificare este asigurarea securității, fiabilității și pregătirii. Aici este unde o soluție de securitate a stocării pe mai multe niveluri joacă un rol esențial.

2. Scanare periodică

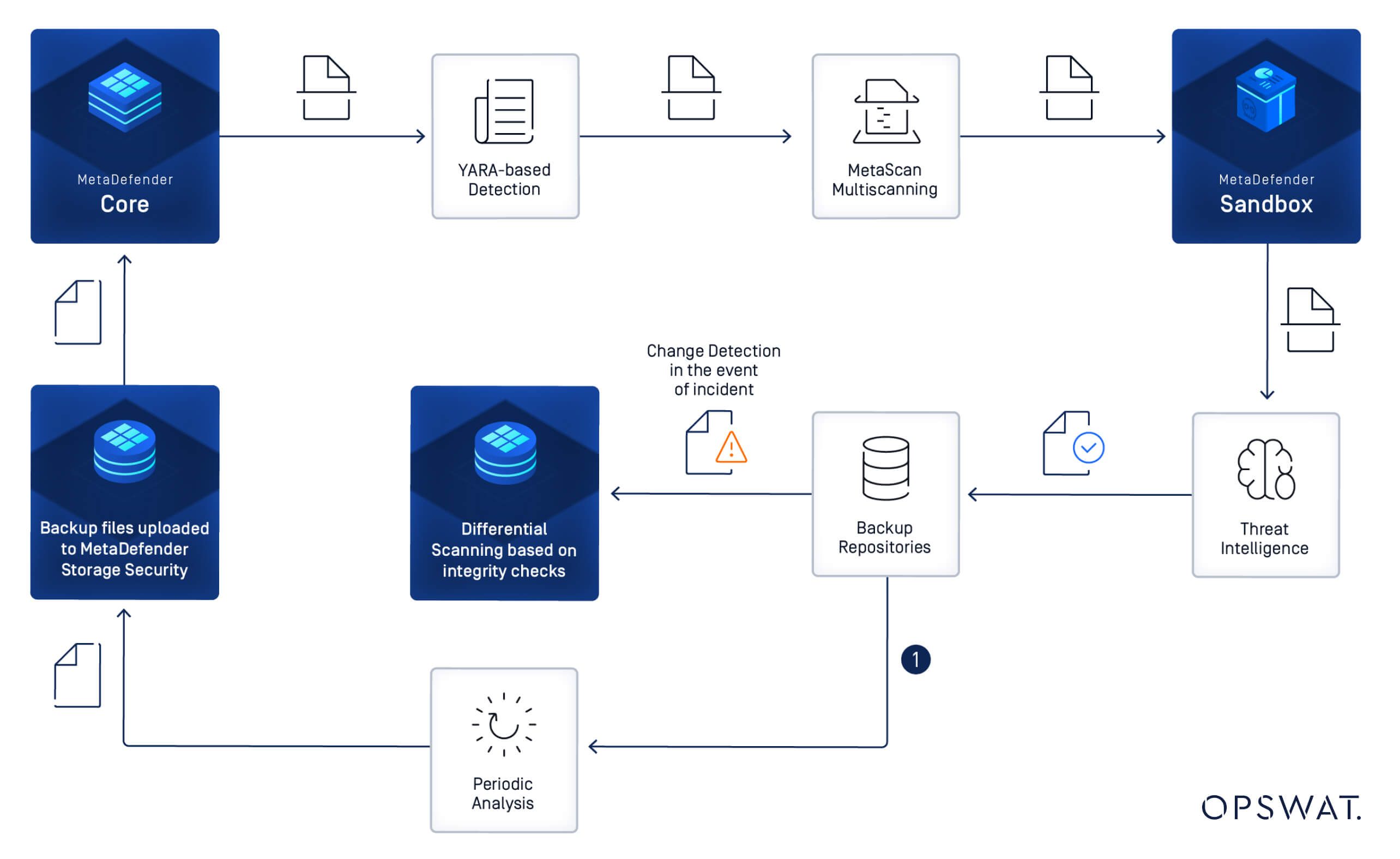

Implementarea scanării periodice reprezintă un nivel critic de apărare dincolo de verificarea inițială a backup-ului. În timp ce scanările punctuale oferă un instantaneu al integrității backup-ului, scanarea periodică programată asigură o protecție continuă împotriva amenințărilor emergente care ar fi putut fi nedetectabile atunci când au fost create primele backup-uri.

Detectarea programelor malware este o parte nenegociabilă a testelor periodice de recuperare. Fără o scanare malware robustă integrată în procesul de verificare a backup-ului, chiar și cea mai meticuloasă strategie de backup poate eșua în timpul scenariilor reale de recuperare prin reintroducerea amenințărilor de care organizațiile încearcă să se recupereze.

3. Abordarea Multiscanning

Toate fișierele ar trebui să fie scanate pentru malware înainte de a fi admise în rețeaua dvs. sau în spațiul de stocare de rezervă. Pentru a obține cele mai ridicate rate de detectare și cea mai scurtă fereastră de expunere la focare de malware, scanați fișierele cu mai multe motoare anti-malware (utilizând o combinație de semnături, euristici și metode de detectare prin învățare automată) cu o soluție de scanare multiplă.

4. Detecția bazată pe Yara

Regulile YARA permit echipelor de securitate să identifice programe malware sofisticate în depozitele de backup utilizând reguli personalizate bazate pe caracteristici specifice ale fișierelor. Prin implementarea unor șiruri de caractere definite cu precizie și a unei logici condiționale, organizațiile pot detecta amenințări pe care soluțiile bazate pe semnături le pot omite, inclusiv atacuri țintite și emergente.

Cadrul adaptabil al YARA permite perfecționarea continuă a capacităților de detectare, creând un strat de apărare dinamic care îmbunătățește semnificativ precizia proceselor de verificare de rezervă.

5. Analiza Adaptive a amenințărilor

TehnologiaSandbox permite organizațiilor să detecteze și să analizeze programele malware de tip zero-day în medii izolate și controlate, înainte ca acestea să poată compromite operațiunile de recuperare. Prin valorificarea acestei tehnologii cu capacități de analiză statică profundă, integrare avansată a informațiilor despre amenințări și tehnici de emulare de mare viteză, echipele de securitate pot identifica în mod eficient variante sofisticate de malware sau IOC (indicatori de compromis) pe care scanarea tradițională bazată pe semnături le-ar putea rata.

6. Conținut Dezarmare și reconstrucție

Fișiere precum Microsoft Office, PDF și fișiere de imagine pot conține amenințări încorporate în scripturi și macro-uri ascunse care nu sunt întotdeauna detectate de motoarele anti-malware. Pentru a elimina riscul și pentru a vă asigura că fișierele de rezervă nu conțin amenințări ascunse, cea mai bună practică este să eliminați orice obiecte încorporate folosind CDR (content disarm and reconstruction).

7. Scanare diferențială

8. Prevenirea pierderilor de date

Toate datele sensibile, cum ar fi numerele de asigurări sociale, detaliile conturilor bancare sau PII (informații de identificare personală) ar trebui să fie redactate, mascate sau blocate cu ajutorul tehnologiei DLP(prevenirea pierderii datelor).

Ridicarea securității backup-ului de la apărare la reziliență

Organizațiile care își protejează cu succes infrastructura de backup obțin mai mult decât o simplă securitate a datelor; ele obțin o adevărată reziliență a afacerii, conformitatea cu reglementările și încrederea că operațiunile de recuperare vor reuși atunci când este cel mai necesar. Investiția în backup-uri securizate în mod corespunzător generează beneficii mult mai mari decât resursele necesare pentru implementarea acestora, în special în comparație cu costurile devastatoare ale atacurilor ransomware, ale încălcării securității datelor sau ale încercărilor eșuate de recuperare.

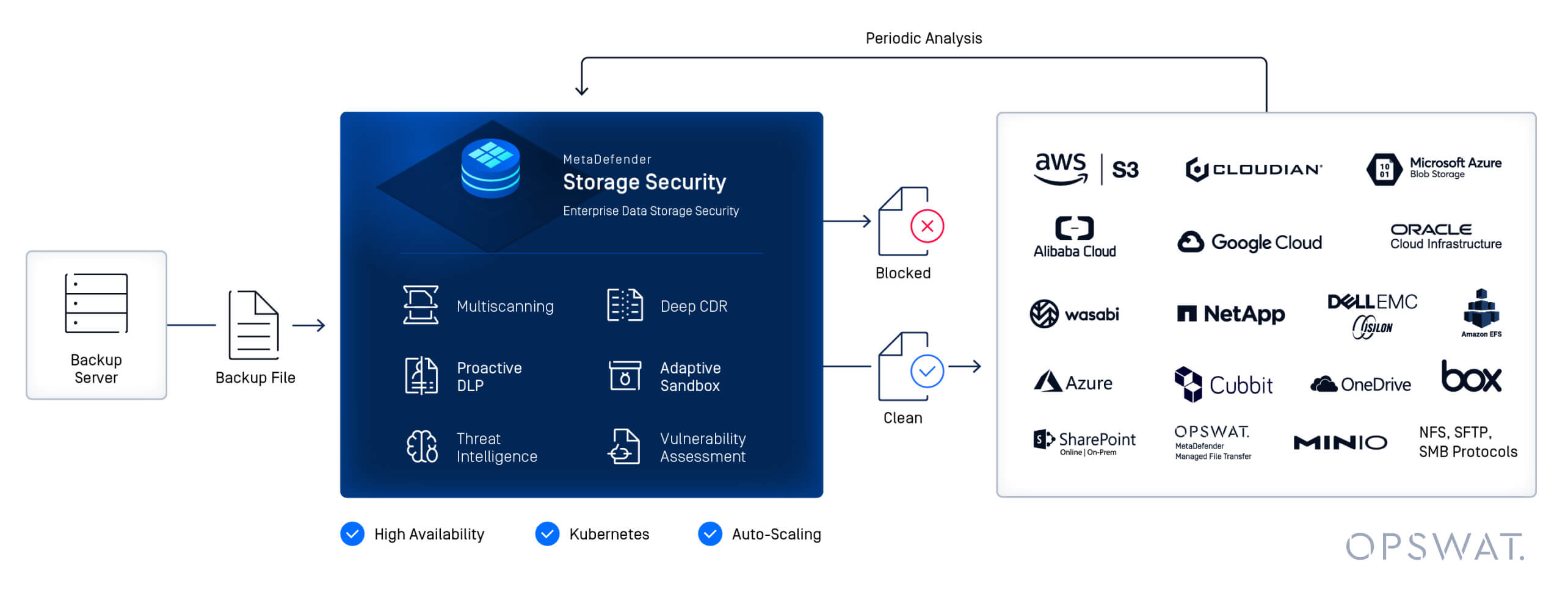

Avantajul OPSWAT

MetaDefender Storage Security™ unifică practicile critice într-o singură soluție. Cu tehnologiile de vârf ale OPSWAT, precum Metascan™ Multiscanning, Deep CDR™, Proactive DLP™ și Adaptive Sandbox, datele dvs. de backup rămân curate și ușor accesibile atunci când fiecare secundă contează.

Una dintre capacitățile noastre cheie este detectarea rapidă a modificărilor. MetaDefender Storage Security monitorizează continuu depozitele de backup prin analize periodice. Atunci când are loc un incident de securitate sau un atac ransomware, administratorul poate activa scanarea diferențială pe baza verificărilor de integritate a fișierelor cunoscute. Această capacitate de detectare rapidă a modificărilor minimizează în mod dramatic RTO (obiectivele privind timpul de recuperare) prin identificarea rapidă a seturilor de backup care rămân necompromise, permițând organizațiilor să restaureze operațiunile din cel mai recent punct de backup curat.

Concluzie

Nu așteptați un incident de securitate pentru a expune vulnerabilitățile din strategia dvs. de backup. Luați măsuri proactive acum pentru a vă evalua poziția actuală de securitate a backup-ului și pentru a identifica oportunitățile de îmbunătățire. Experții noștri în securitate vă pot ajuta să vă evaluați infrastructura existentă, să recomandați soluții personalizate care se aliniază la aceste bune practici și să vă ghideze în implementarea unui cadru cuprinzător de securitate pentru backup.

Contactați experții noștri astăzi pentru a discuta despre modul în care vă puteți consolida securitatea de rezervă și puteți obține o adevărată reziliență cibernetică într-un mediu digital tot mai ostil.

Întrebări frecvente (FAQ)

Ce este backup-ul și recuperarea datelor?

Backup-ul și recuperarea datelor reprezintă procesul de creare a unor copii ale datelor pentru a le proteja împotriva pierderii sau deteriorării și de restaurare a acestora atunci când este necesar, fie din cauza unei ștergeri accidentale, a unei defecțiuni hardware sau a unor atacuri informatice precum ransomware.

De ce sunt importante backup-ul și recuperarea datelor?

Asigură continuitatea activității, permițând organizațiilor să restaureze sistemele și datele critice după un incident, minimizând timpul de nefuncționare, pierderile financiare și daunele aduse reputației. În peisajul actual al amenințărilor, aceasta susține, de asemenea, conformitatea cu reglementările și recuperarea în caz de dezastru.

Ce este securitatea salvării datelor?

Securitatea backup-ului de date se referă la practicile și tehnologiile utilizate pentru a proteja datele de backup împotriva accesului neautorizat, a corupției sau a amenințărilor cibernetice - asigurând că backup-urile rămân utilizabile, neinfectate și recuperabile în timpul unei crize.

Care este cel mai bun mod de a securiza o copie de rezervă?

Există multe bune practici pentru securizarea backup-urilor; o abordare pe mai multe niveluri este printre cele mai recomandate de experții în securitate cibernetică. Implementați regula de backup 3-2-1-1-0, scanați periodic copiile de rezervă cu mai multe motoare anti-malware, utilizați CDR, sandboxing și tehnologii DLP pentru a elimina amenințările încorporate și a proteja datele sensibile.

Care sunt cele trei tipuri de backup al datelor?

1. Backup complet: O copie completă a tuturor datelor.

2. Copie de rezervă incrementală: Copiază numai datele care s-au modificat de la ultima copie de rezervă.

3. Copie de rezervă diferențială: Copiază toate datele modificate de la ultima copie de siguranță completă.

Care este regula de rezervă 3-2-1?

Păstrați trei copii ale datelor dumneavoastră, stocate pe două tipuri diferite de suporturi, cu o copie păstrată în afara locației. Acest lucru asigură redundanță și protecție împotriva defecțiunilor localizate.

Care este regula de rezervă 3-2-1-1-0?

O evoluție avansată a modelului tradițional:

- 3 copii totale ale datelor dvs.

- 2 tipuri diferite de media

- 1 copie în afara site-ului

- 1 copie offline, air-gapped sau imuabilă

- 0 erori în verificarea backup-ului, asigurând că backup-urile sunt utilizabile atunci când este necesar