Detectare rapidă în ziua zero

Detectează 99,9% din atacurile zero-day bazate pe fișiere cu ajutorul analizei dinamice și al Threat Intelligence integrate Threat Intelligence

- Eficacitate de 99,9% în ziua zero

- De 20 de ori mai rapid decât instrumentele tradiționale

- Peste 25.000 de analize pe zi

OPSWAT se bucură de încredere din partea

Detectare unificată zero-day

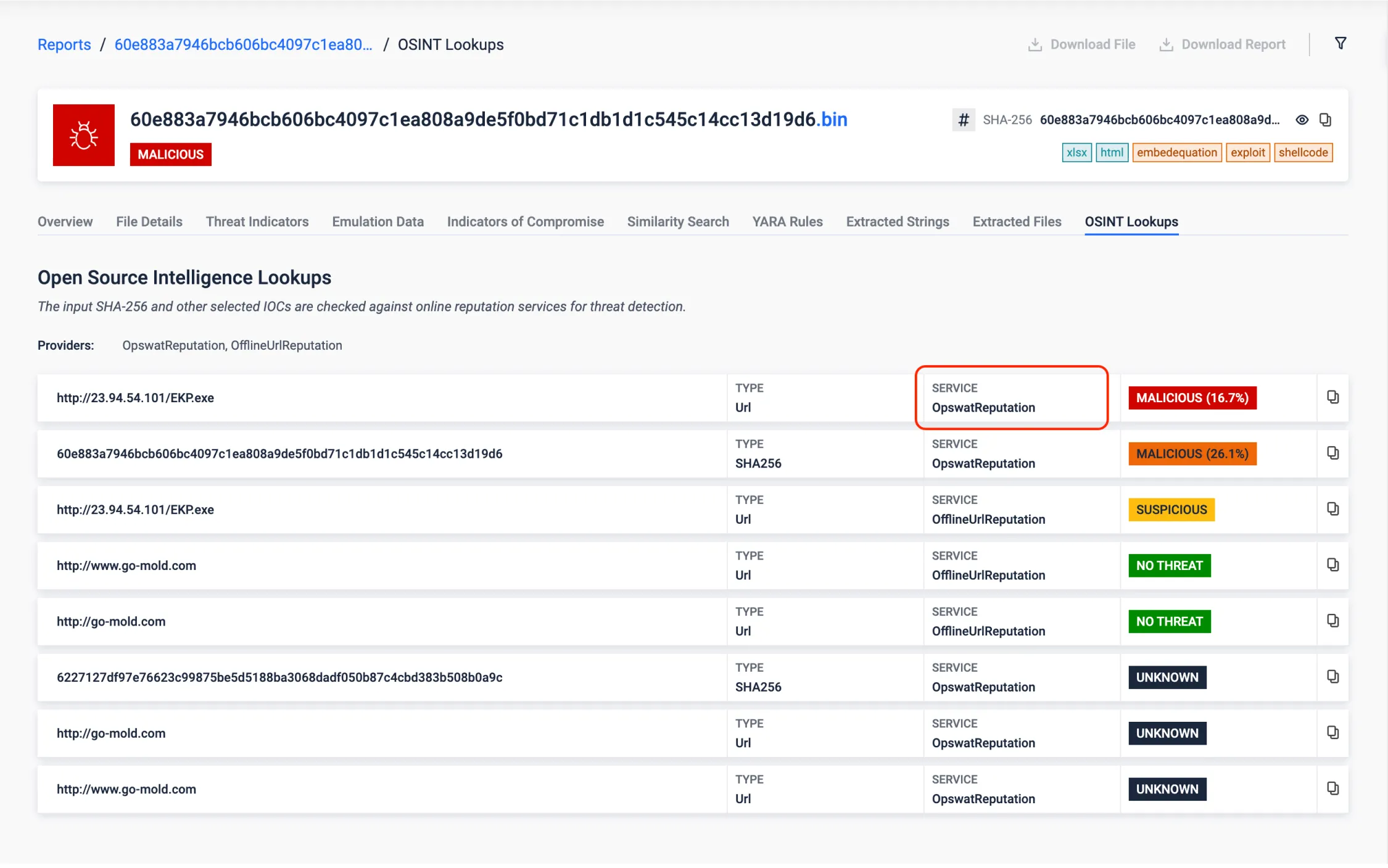

Nivelul 1: Reputația amenințărilor

Expunerea rapidă a amenințărilor cunoscute de tip „

”

Opriți valul de amenințări cunoscute.

Verifică adresele URL, IP-urile și domeniile în timp real sau offline pentru a detecta malware, phishing și botneturi.

Blochează reutilizarea infrastructurii și a malware-ului de bază și obligă atacatorii să rotească indicatorii de bază.

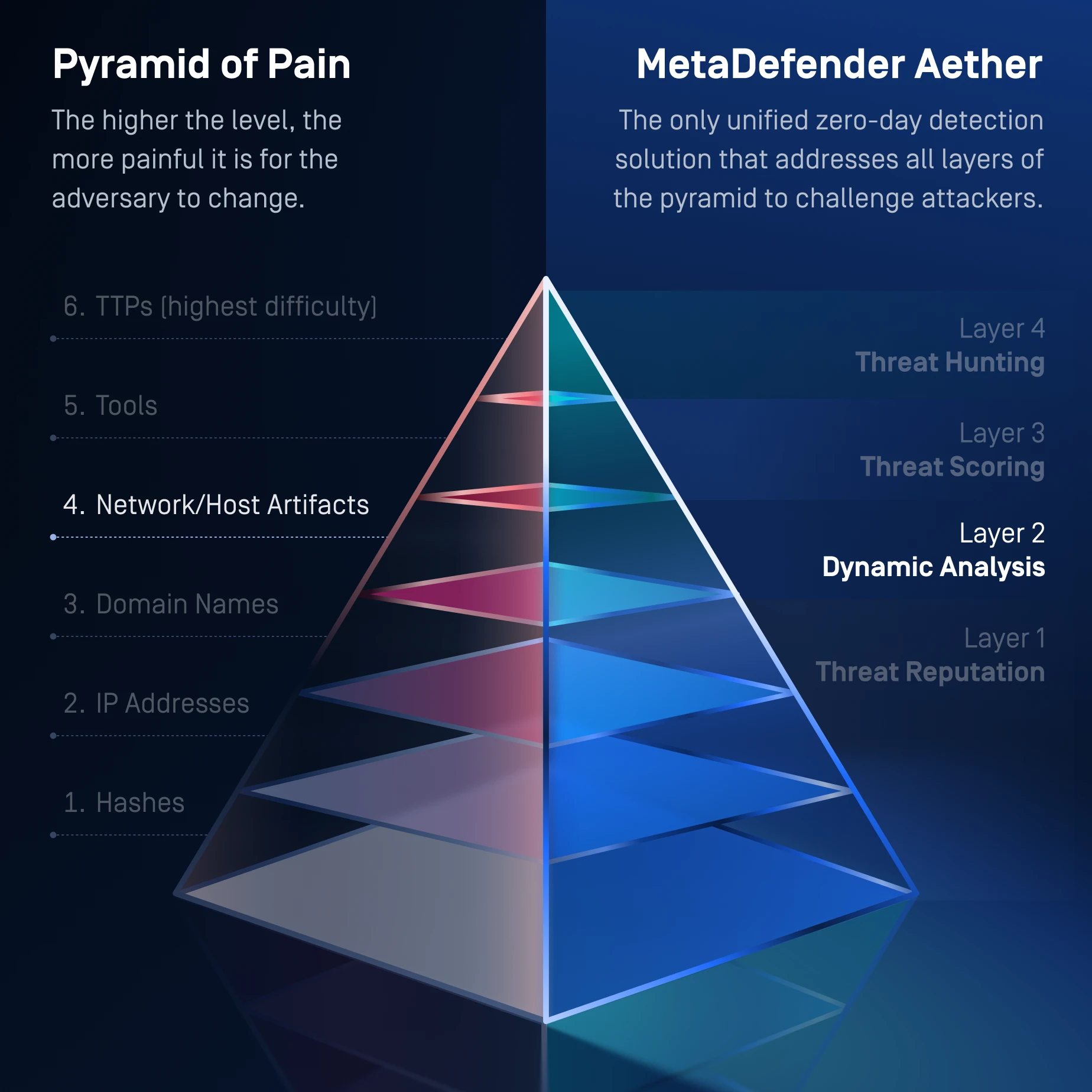

Stratul 2: Analiza dinamică

Descoperă amenințările necunoscute d

Detectează malware-ul evaziv care se ascunde de sandbox-urile tradiționale.

Un sandbox bazat pe emulare analizează fișierele pentru a detecta amenințări ascunse, cum ar fi ransomware-ul.

Expone artefacte, lanțuri de încărcare, logica scripturilor și tactici de evitare.

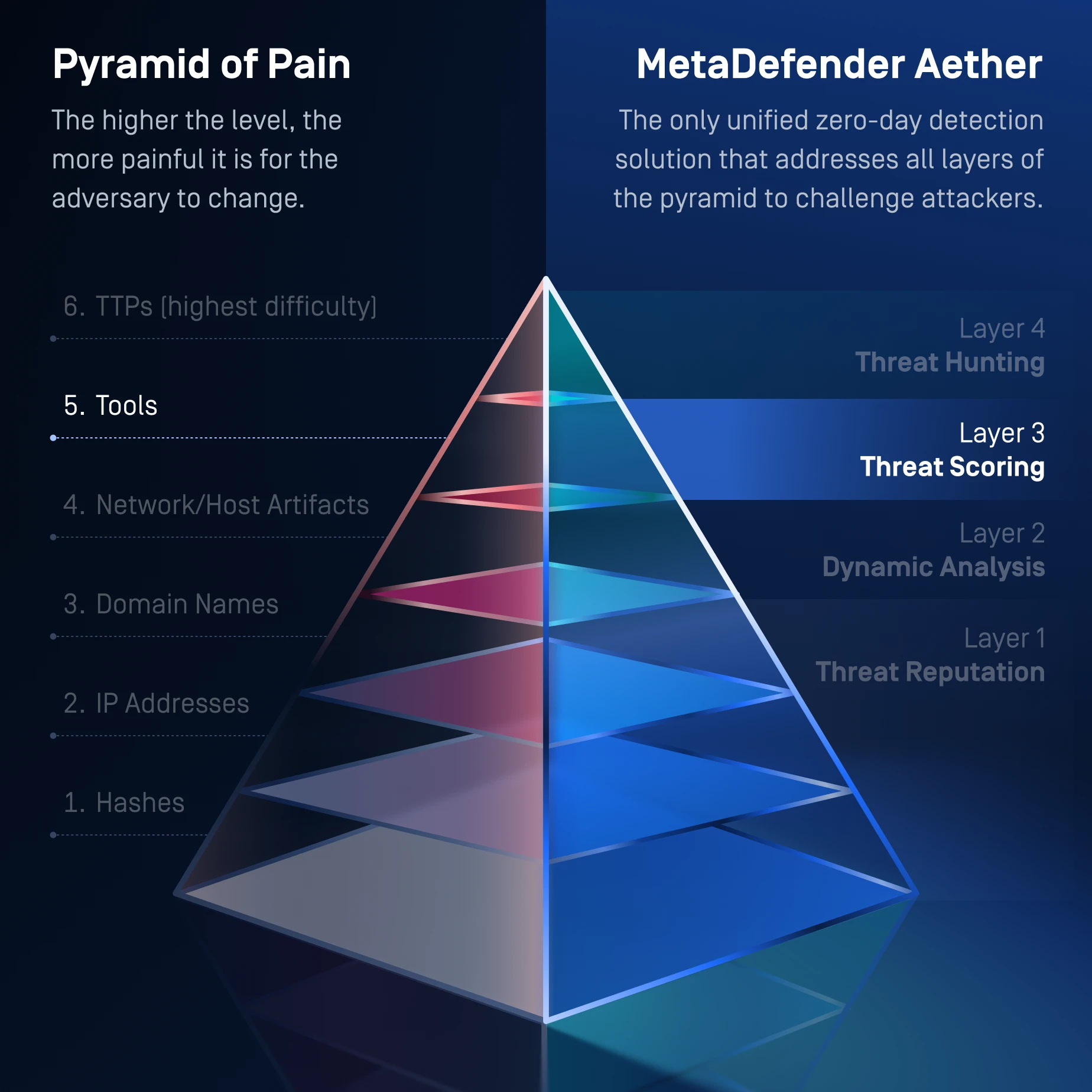

Nivelul 3: Evaluarea amenințărilor

Prioritizați amenințările

Reduceți oboseala provocată de alerte.

Nivelurile de risc ale amenințărilor sunt clasificate pentru a evidenția rapid amenințările prioritare în timp real.

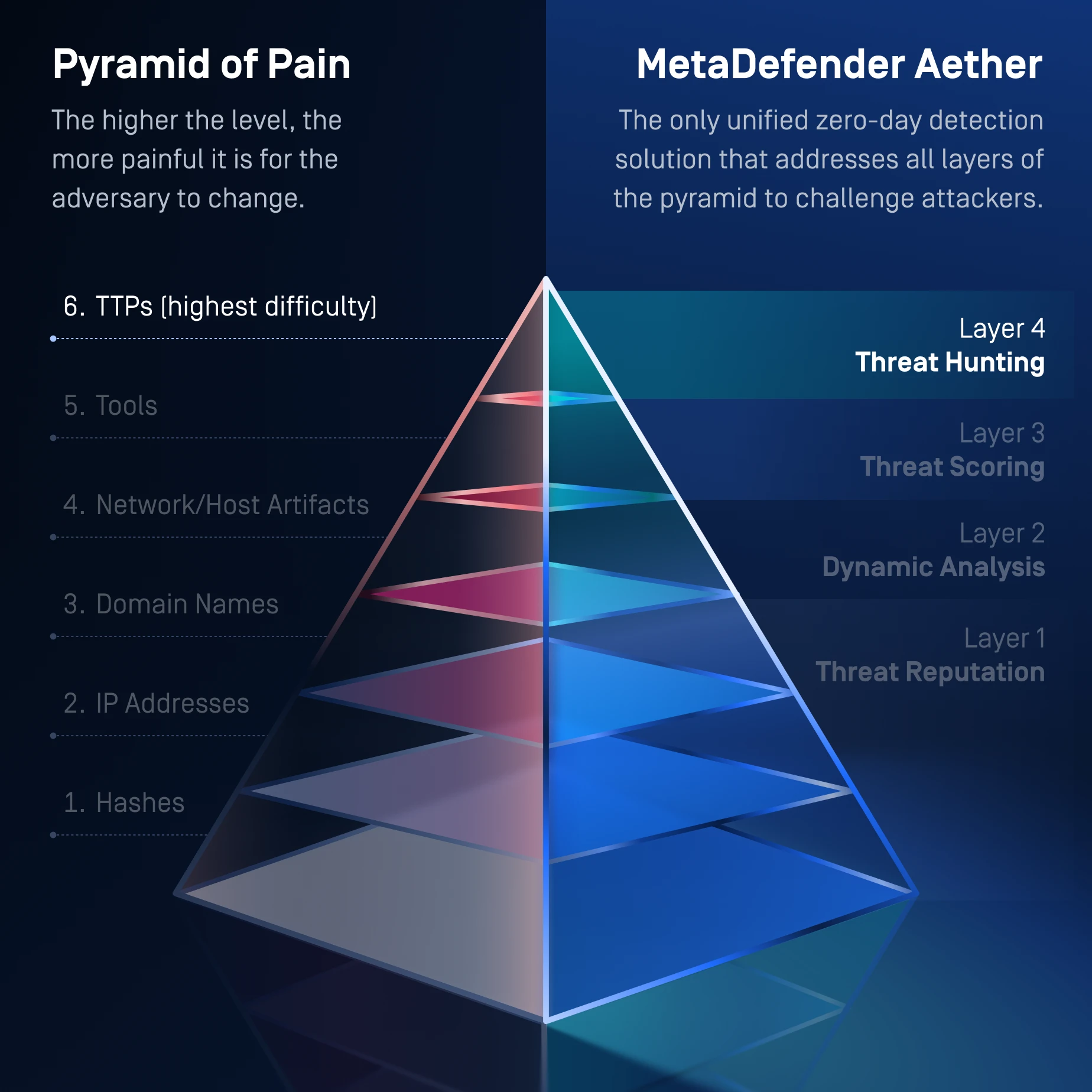

Nivelul 4: Vânătoarea de amenințări

Identificați campaniile malware „

”

Căutare de similitudini prin învățare automată

Corelarea modelelor de amenințări compară amenințările necunoscute cu malware-ul cunoscut, tacticile, infrastructura și multe altele.

Descoperă familiile și campaniile de malware, forțând atacatorii să-și revizuiască tacticile și infrastructura.

Prezentare generală a produsului

Aflați cum MetaDefender utilizează sandboxing adaptiv bazat pe inteligență artificială pentru a detecta și opri atacurile zero-day

pe care instrumentele tradiționale de securitate nu le detectează.

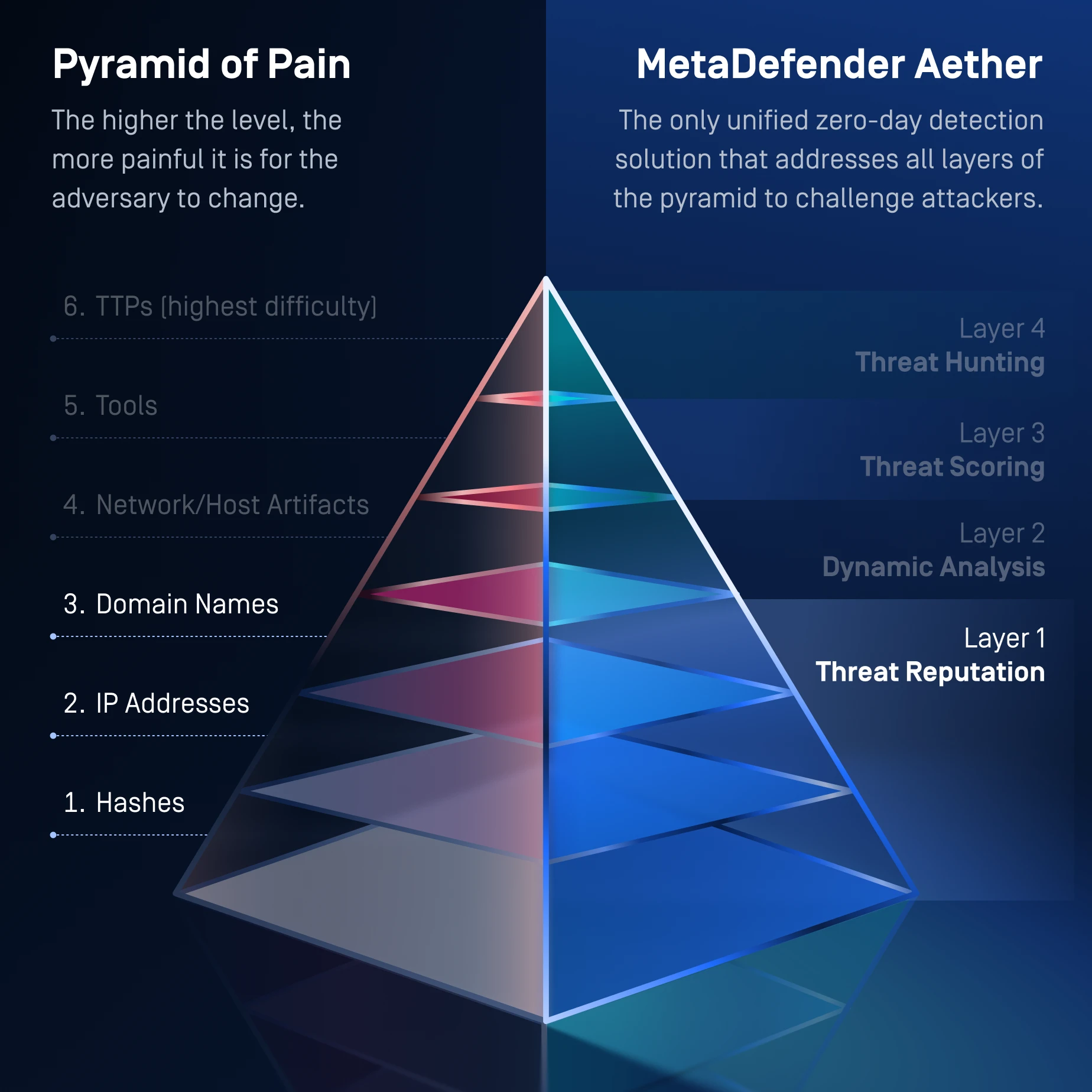

O singură soluție pentru întreaga piramidă a durerii

MetaDefender abordează întreaga Piramidă a durerii, de la indicatorii de bază de la nivelul 1 până la perturbarea avansată a TTP la nivelul 6, forțând atacatorii să-și rescrie continuu infrastructura, instrumentele și comportamentele pentru a evita detectarea.

- Nivelurile piramidei 1, 2, 3

Hash-uri, adrese IP, domenii (cele 3 niveluri inferioare ale piramidei)

- Căutări hash → detectează fișiere binare malware reutilizate

- Reputația URL/domeniu/IP → blochează infrastructura cunoscută

- Mărci, ML Clasificarea URL-urilor → blocarea infrastructurii de phishing

- Reputația offline și online → oprește amenințările legate de mărfuri

- Cum exercită presiune asupra atacatorilor

- Forțează atacatorii să rotească infrastructura

- Face ca indicatorii de malware reutilizați să fie inutili

- Întrerupe fluxurile de lucru automatizate de phishing și distribuție botnet

- Forțează atacatorii să rotească infrastructura

- Nivelul 4 al piramidei

Artefacte + Instrumente

- Emularea la nivel de CPU dezvăluie artefacte de rulare:

- Jurnale de comportament

- Modificări ale registrului

- Căderea fișierelor

- Injecții de proces

- Apeluri de returnare C2

- Comportamentul încărcătorului

- Expunerea încărcăturii utile numai în memorie

- Despachetează ambalatori, stagiari, distribuitorii

- Emularea la nivel de CPU dezvăluie artefacte de rulare:

- Cum exercită presiune asupra atacatorilor

- Forțează atacatorii să reproiecteze încărcăturile utile

- Expone lanțurile încărcătorului și artefactele din a doua etapă

- Ocolește evaziunea → atacatorul trebuie să rescrie logica anti-sandbox

- Dezvăluie artefacte pe care sandbox-urile tradiționale le omit

- Piramida Nivelul 5

Instrumente + TTP-uri

- Utilizări context + comportament pentru a detecta:

- Flux de execuție rău intenționat

- Modele de încărcătoare

- Semnături de ascundere a scripturilor

- Comportamentul familiilor de programe malware

- Tehnici de persistență

- Peste 900 de indicatori comportamentali

- Alinierea tacticii MITRE ATT&CK

- Utilizări context + comportament pentru a detecta:

- Cum exercită presiune asupra atacatorilor

- Atacatorii trebuie acum să modifice modul în care funcționează instrumentele lor

- Nu doar sarcina utilă, ci și modelul de comportament trebuie să se schimbe

- Mai costisitor pentru atacatori să pivoteze

- Straturile piramidale: TTP-uri

Nivel superior – Cel mai dureros pentru adversari – Nivelul 6 pe piramidă

- bazat pe ML căutare după similitudine corelații:

- Familii de programe malware

- Variante recompilate

- Clustere de infrastructură

- Mutații polimorfice

- Secțiuni de cod partajate

- Conectează diferențele dintre diferite artefacte din operațiuni comune

- Comportament + similitudine cod → detectează variante necunoscute

- Gruparea la nivel de campanie

- bazat pe ML căutare după similitudine corelații:

- Cum se aplică presiunea maximă

- Hackerii trebuie să-și schimbe complet tacticile, instrumentele, infrastructura și comportamentul.

- Detectează campaniile chiar și atunci când încărcăturile utile se rotesc

- Punctul slab principal: atacatorii trebuie să-și rescrie întregul set de instrumente

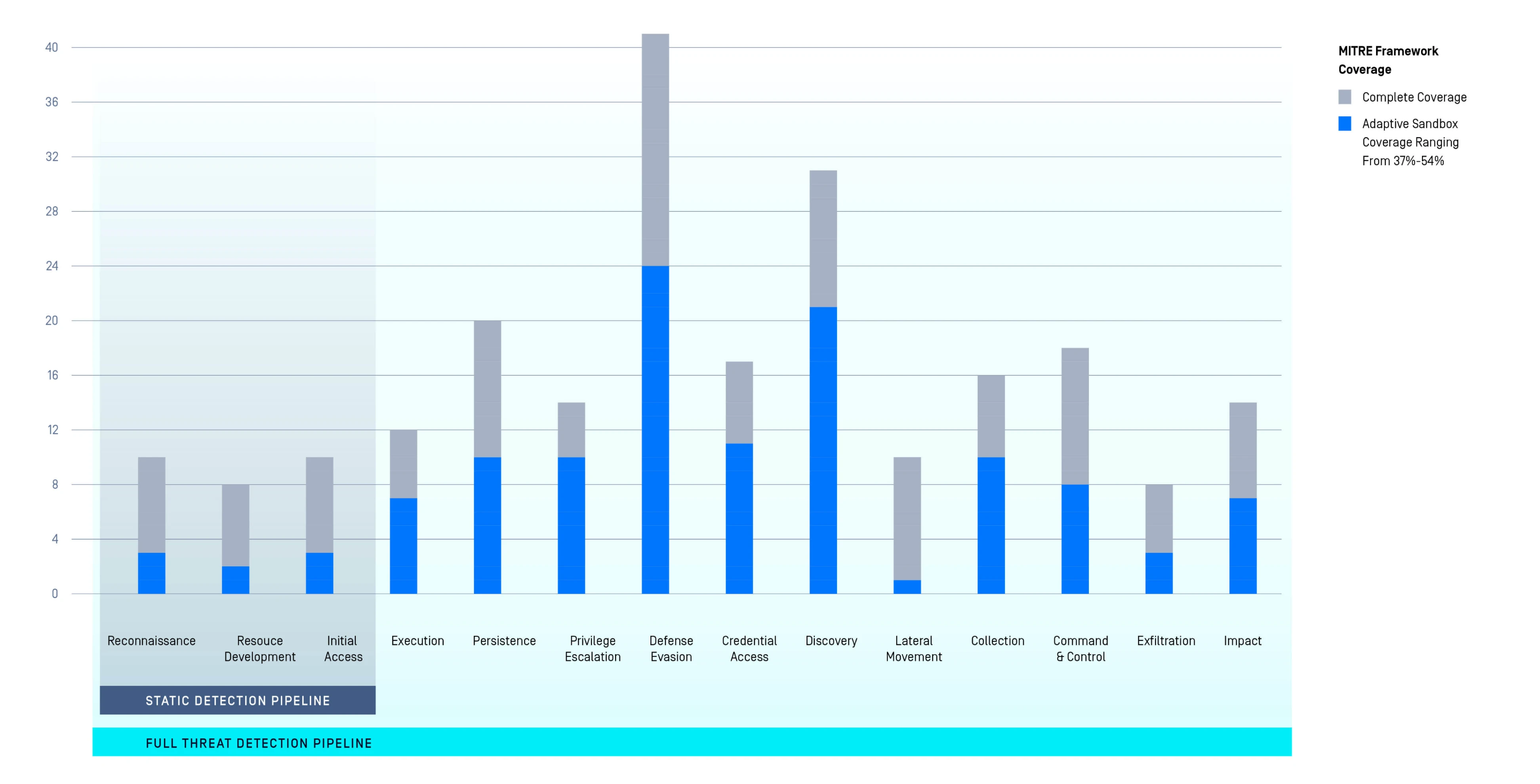

Impactul MetaDefender asupra cadrului MITRE ATT&CK „

” (Comunicarea cu adversarii)

- Vizibilitate stratificată pe întregul lanț de atacuri.

- Detectarea pre-execuție (statică) și în timpul rulării (analiză dinamică) corelată cu tacticile MITRE.

- +60% acoperire suplimentară de detectare.

„Cea mai mare viteză pe care am testat-o vreodată

.”

Securitatea Venak

330+

Mărci detectabile

pentru detectarea phishingului bazată pe ML

50+

Tipuri de fișiere

Extrageți artefacte, imagini d

e și multe altele

100x

Volum mai mare

Integrare ușoară

Împiedicăm atacatorii să folosească

propriile fișiere împotriva dvs.

20x

Mai rapid decât soluțiile tradiționale

Caracteristici MetaDefender

Tabelul de mai jos evidențiază capacitățile principale ale motorului MetaDefender .

Pentru a descoperi cum funcționează aceste caracteristici împreună în implementări reale, contactați-ne pentru a programa o prezentare tehnică.

Integrări MetaDefender

| Implementare | Aparatură electrocasnică | |

|---|---|---|

| Integrare | API & Integrarea interfeței web |

|

| Integrare e-mail și suport format |

| |

| Integrări SOAR (Security Orchestration, Automation, and Response) |

| |

| Integrări SIEM | Formatul comun al evenimentelor (CEF) Feedback Syslog | |

| Desfășurare | OPSWAT Platformă de detectare și prevenire a amenințărilor |

|

| Format raport/ Export date | Formatul rapoartelor |

|

| Instrumente de scripting și automatizare | Python |

|

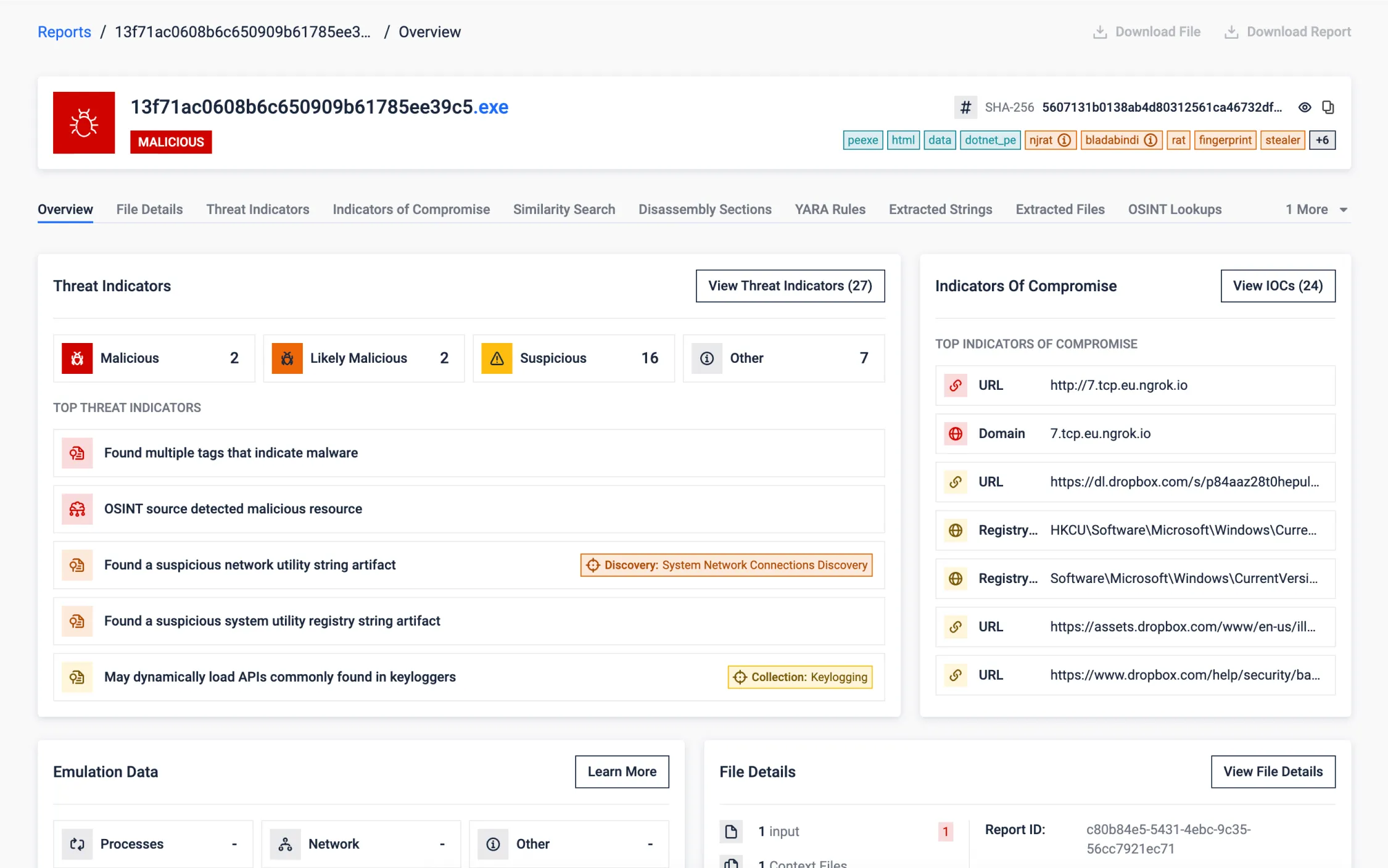

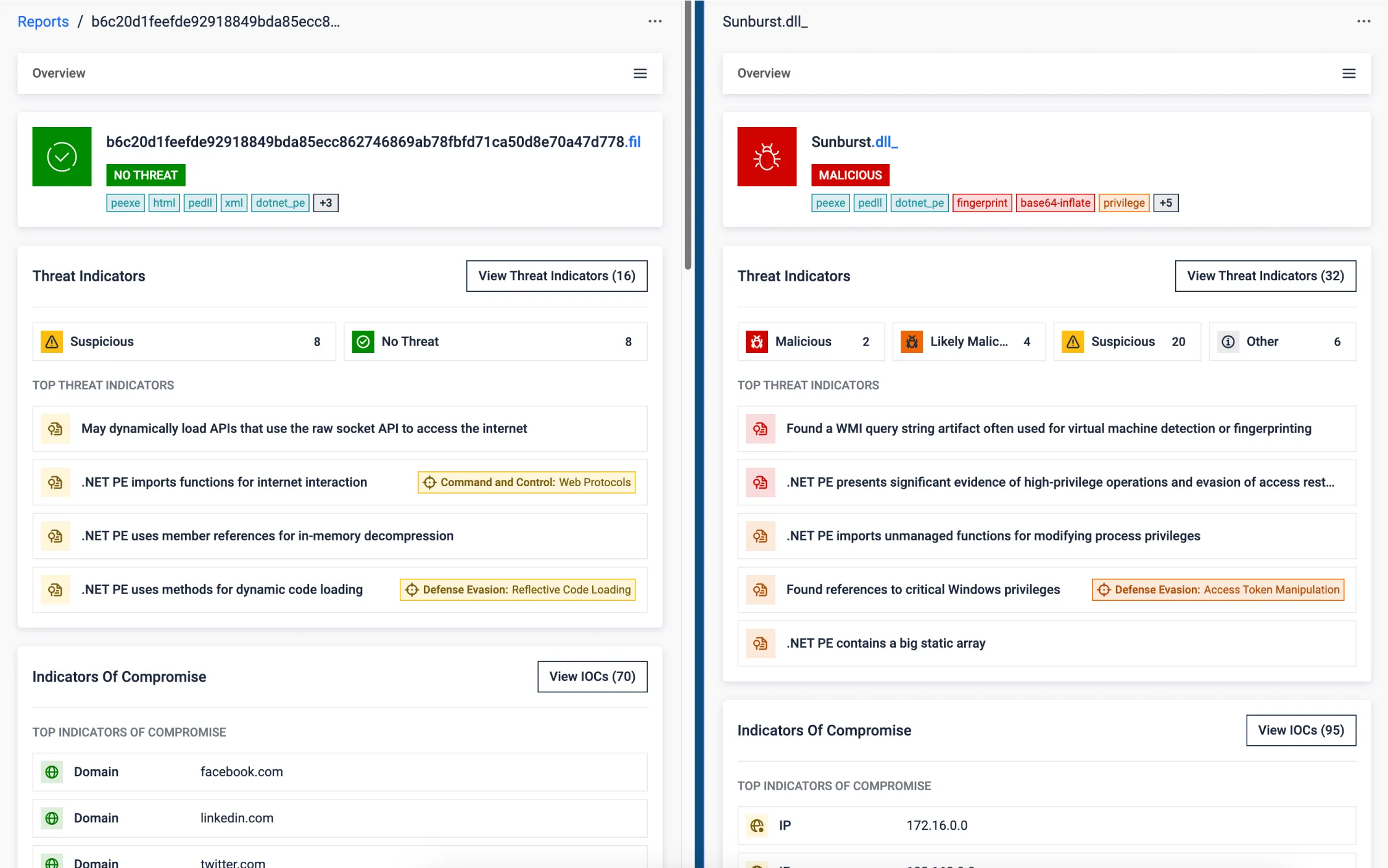

Rapoarte MetaDefender

Prezentare generală a capacităților software-ului nostru de securitate cibernetică, inclusiv analiza eșantioanelor, decodarea familiei de programe malware, descompunerea dezasamblării, căutarea similitudinilor și multe altele.

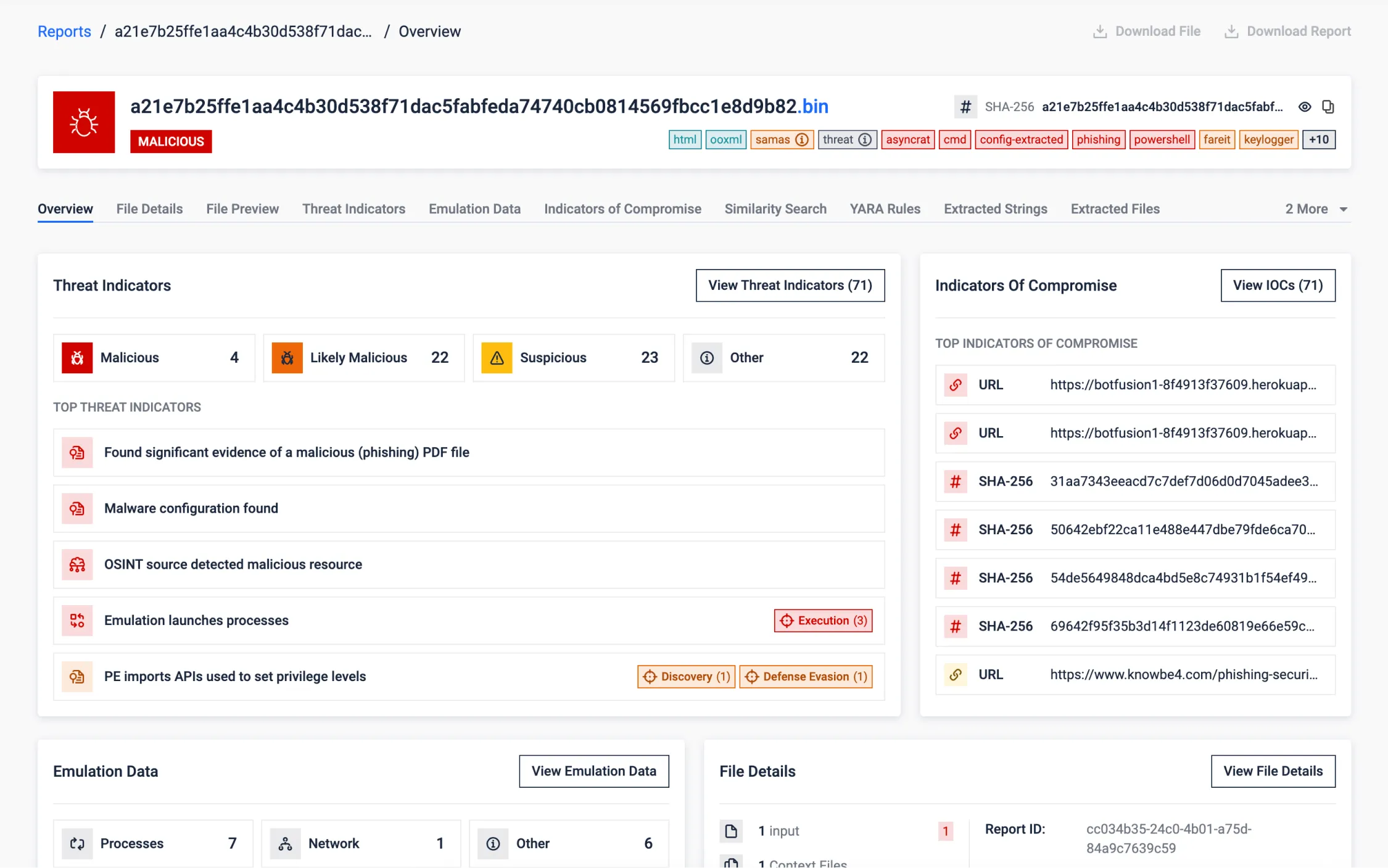

Mostră sintetică (fabricată)

Această mostră reprezintă un exemplu construit special pentru a evidenția capacitățile diverse ale MetaDefender Sandbox (cunoscut anterior ca OPSWAT Filescan Sandbox ).

Creat pentru a prezenta amenințări cibernetice din lumea reală, încorporând mai multe fișiere și tipuri de fișiere între ele. Acest lucru demonstrează în mod eficient priceperea soluției noastre în analiza adaptivă a amenințărilor, analiza comportamentală și măsurile avansate de securitate.

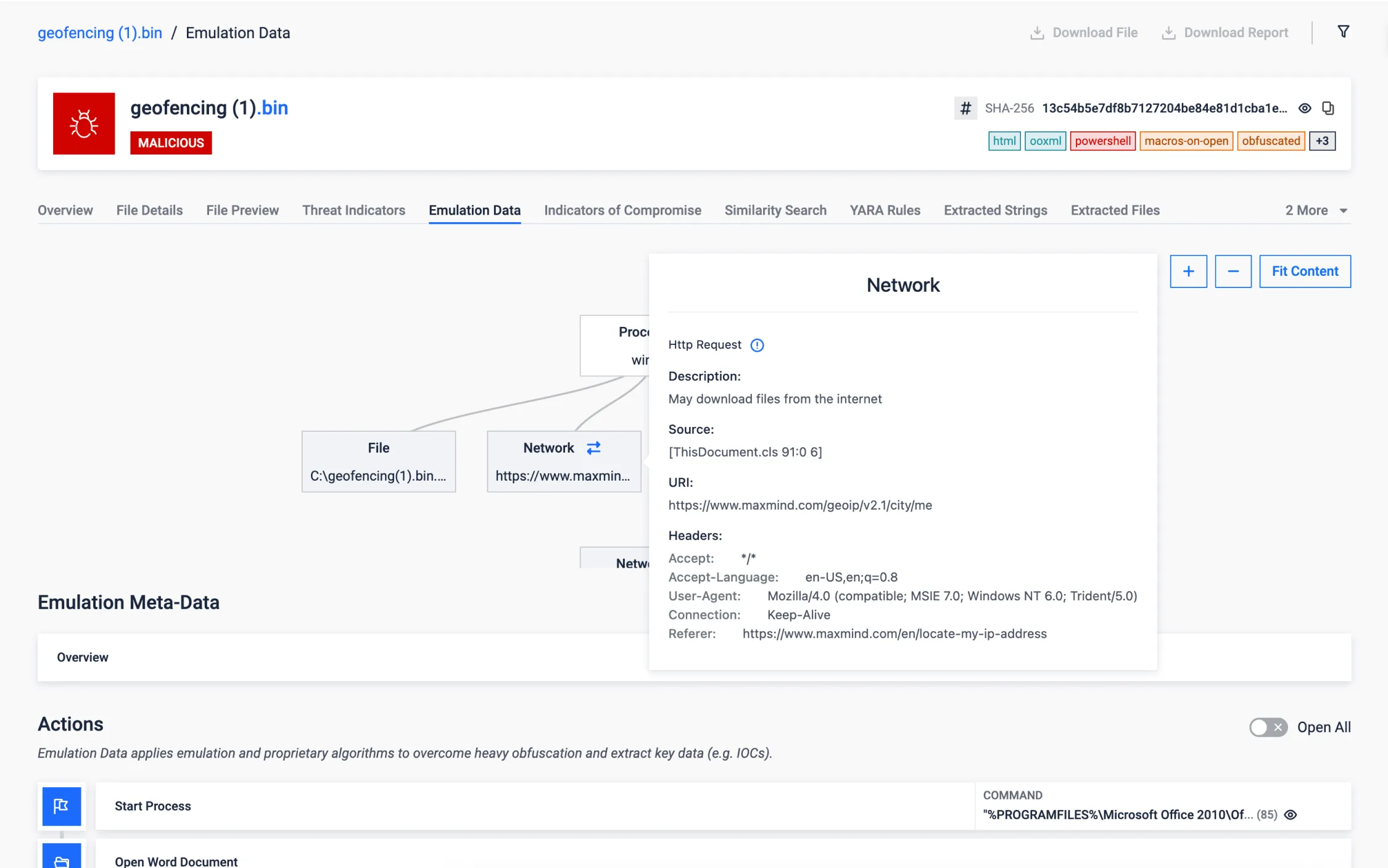

Geofencing

Documentele malware care utilizează geofencing au devenit o amenințare semnificativă la adresa securității cibernetice. Aceste fișiere malițioase folosesc adesea declanșatoare bazate pe localizare, ceea ce face ca detectarea și atenuarea acestora să fie o sarcină dificilă. Cu toate acestea, analiza Adaptive a amenințărilor se deosebește de abordările tradiționale prin faptul că oferă capacitatea de a emula cu precizie și de a falsifica valorile de geolocație așteptate, neutralizând în mod eficient tacticile utilizate de programele malware, sporind astfel capacitatea noastră de a ne proteja împotriva acestor amenințări.

În exemplul prezentat mai jos, putem observa un malware geofencing care încearcă să se execute exclusiv într-o anumită țară. Cu toate acestea, soluția noastră inovatoare ocolește cu succes această restricție, așa cum am menționat anterior, prin emularea valorilor de geolocalizare dorite, demonstrând capacitatea noastră superioară de a contracara astfel de amenințări bazate pe geofencing.

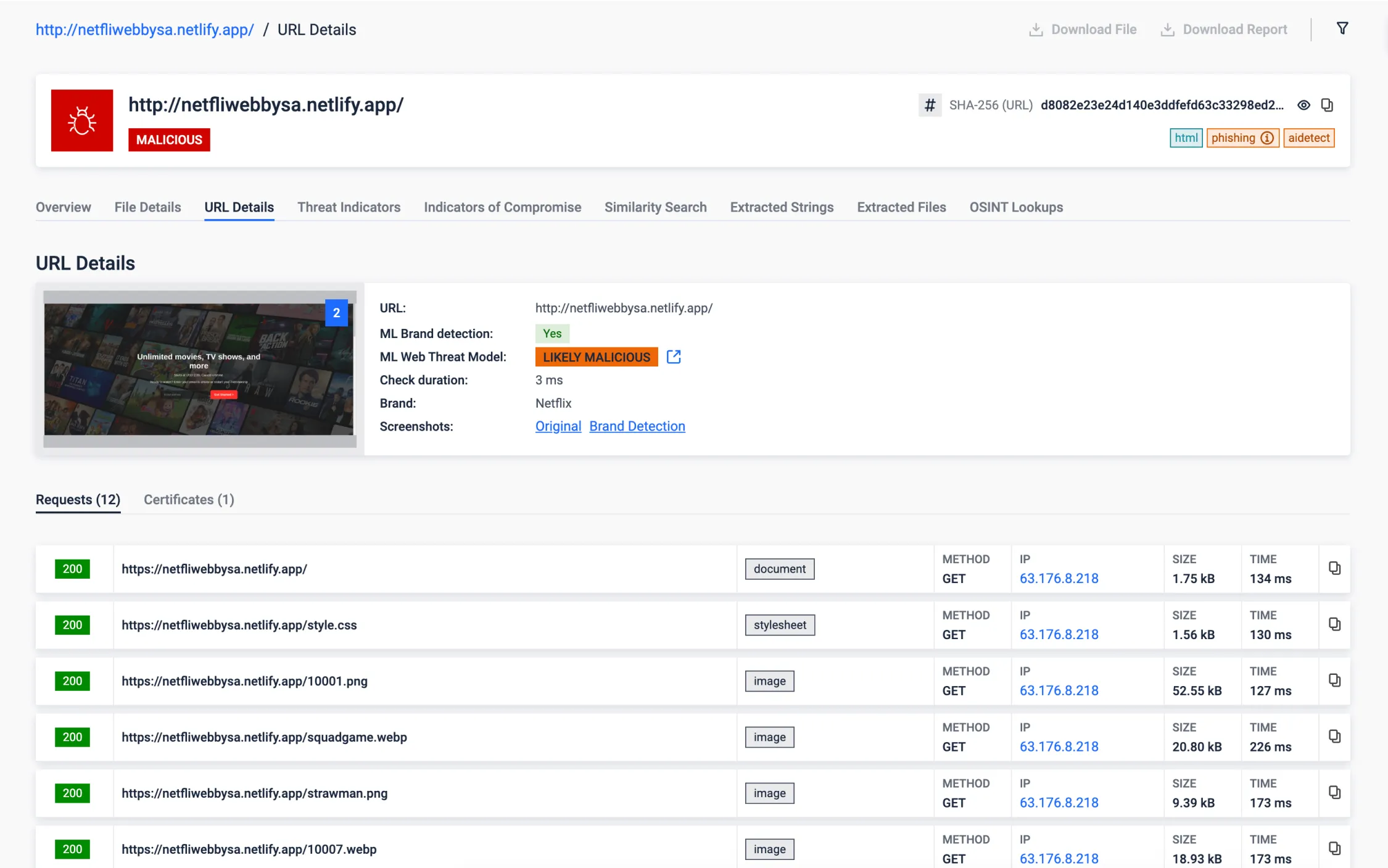

Detectarea phishing-ului

- Detectarea mărcilor: Prin redarea site-urilor web suspecte și supunerea acestora motorului nostru avansat de învățare automată, suntem capabili să identificăm aproape 300 de mărci. În exemplul prezentat mai jos, puteți vedea un site web care se preface că este o companie de streaming cunoscută sub numele de Netflix. Soluția noastră excelează în compararea conținutului site-ului cu URL-ul autentic, identificând rapid astfel de tentative frauduloase pentru a vă proteja activele digitale și informațiile personale. Aflați mai multe.

- Analiză bazată pe AI: Avem o soluție bazată pe AI care analizează traficul de rețea, conținutul structural și textual al paginii redate. Verdictul rezultatului modelului comun poate fi văzut după "ML Web Threat Model".

Reputația URL offline

Modelul ML de detectare offline a URL-urilor oferă un nou nivel de apărare prin detectarea eficientă a URL-urilor suspecte, oferind un mijloc robust de identificare și atenuare a amenințărilor reprezentate de link-urile rău intenționate. Modelul utilizează un set de date care conține sute de mii de URL-uri, etichetate meticulos ca fiind fie fără amenințare, fie rău intenționate de către furnizori de renume, pentru a evalua fezabilitatea detectării exacte a URL-urilor suspecte prin tehnici de învățare automată.

Este important de remarcat faptul că această caracteristică este deosebit de utilă în mediile acoperite de aer, unde nu sunt disponibile căutări online ale reputației.

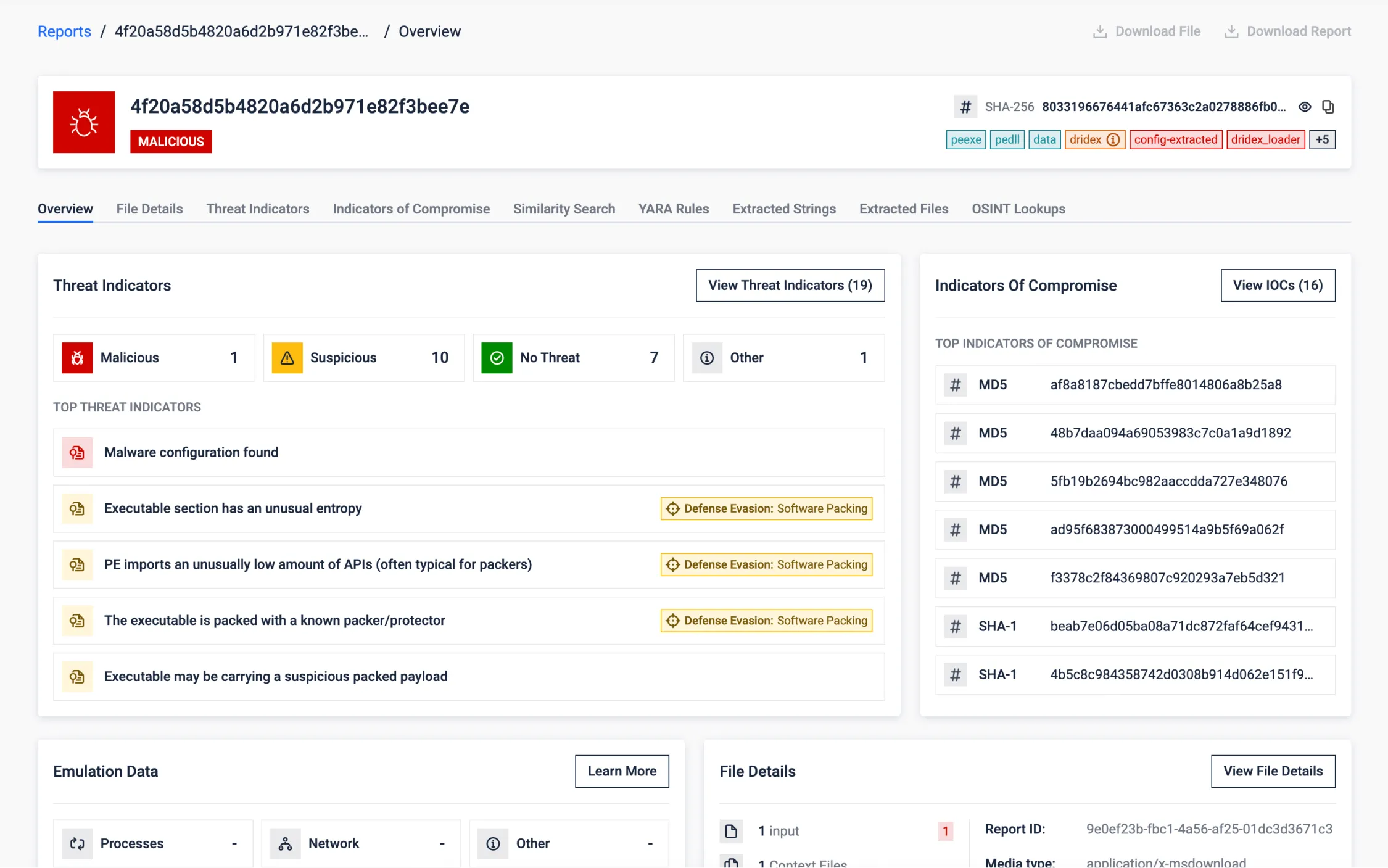

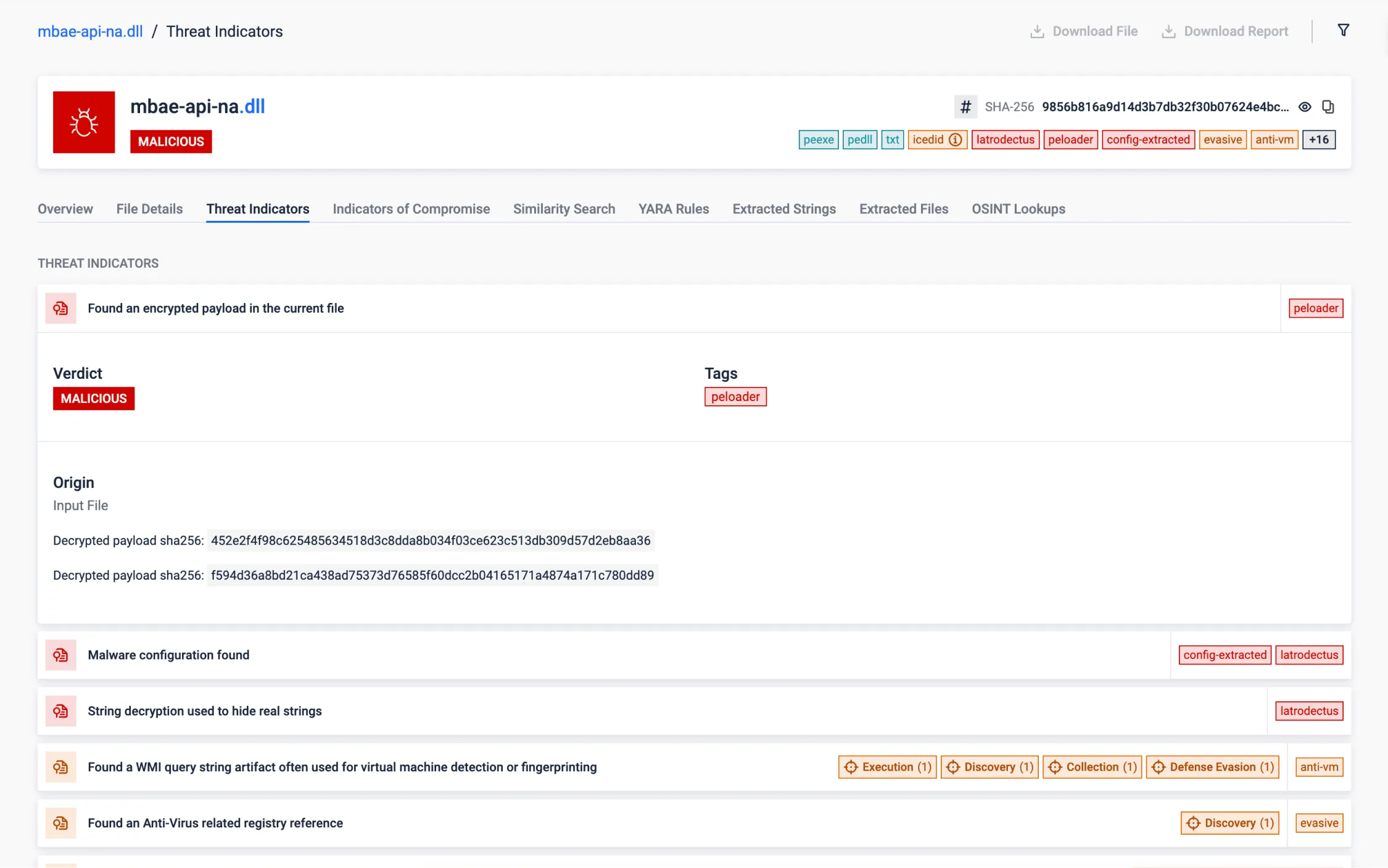

Extragerea configurației malware a unui eșantion împachetat

Exemplarul de mai jos dezvăluie un malware care a fost împachetat utilizând tehnica de împachetare UPX. În ciuda încercării sale de a se sustrage detectării și apărării, analiza noastră a reușit să descompună sarcina utilă, expunând adevărata sa identitate ca troian Dridex. Am reușit să descoperim configurația malware-ului, punând în lumină intențiile malițioase din spatele acestei amenințări, extrăgând IOC-uri valoroase.

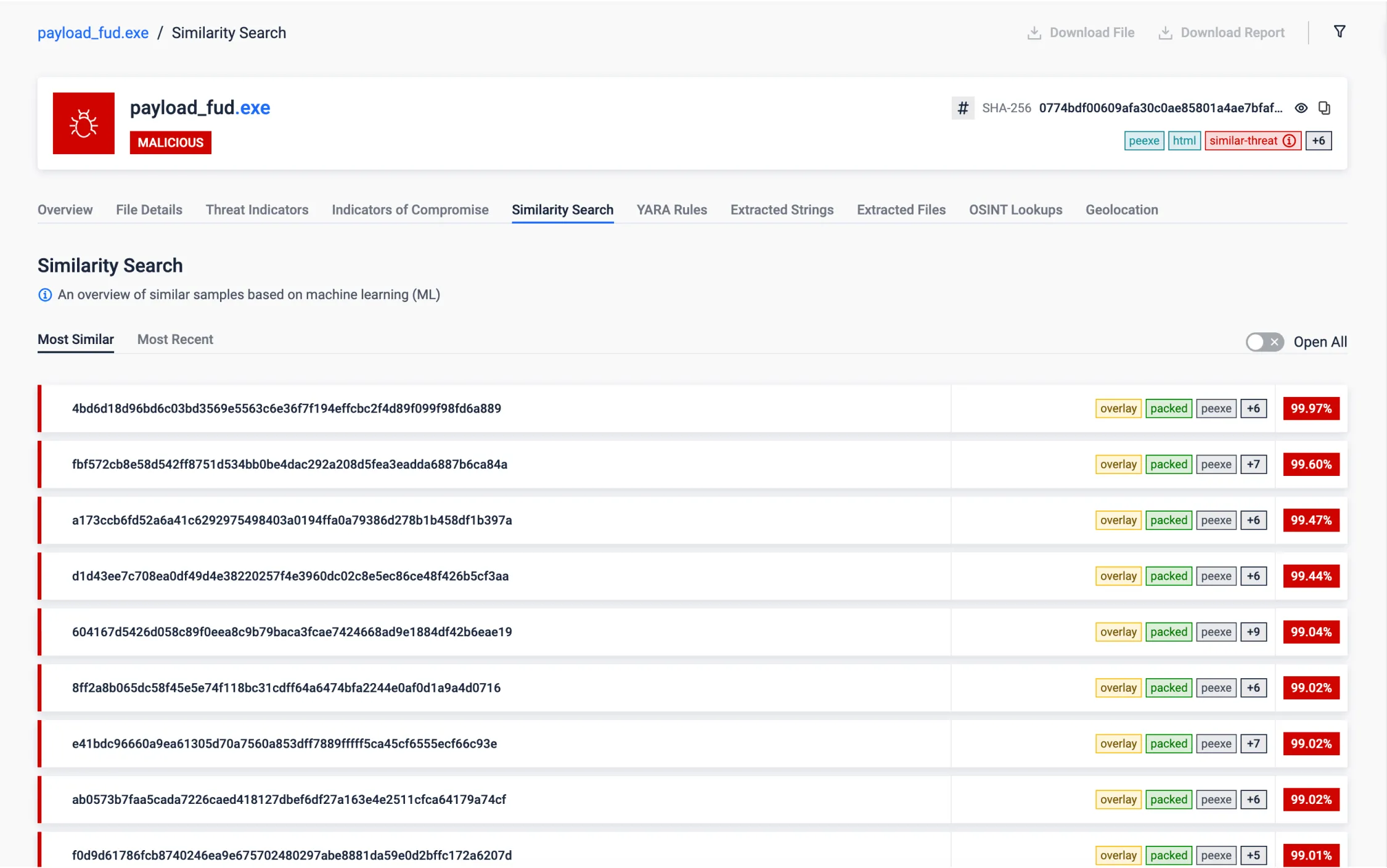

Căutare prin similitudine

Utilizând funcționalitatea Similarity Search, sandbox a detectat un fișier care seamănă foarte mult cu un malware cunoscut. În mod deosebit, acest fișier fusese marcat anterior ca nefiind rău intenționat, dezvăluind potențialul de false negații în evaluările noastre de securitate. Această descoperire ne permite să țintim și să rectificăm în mod specific aceste amenințări trecute cu vederea.

Este important să subliniem faptul că căutarea prin similitudine este extrem de valoroasă pentru cercetarea și vânătoarea de amenințări, deoarece poate ajuta la descoperirea eșantioanelor din aceeași familie sau campanie malware, furnizând IOC suplimentare sau informații relevante despre activități specifice ale amenințărilor.

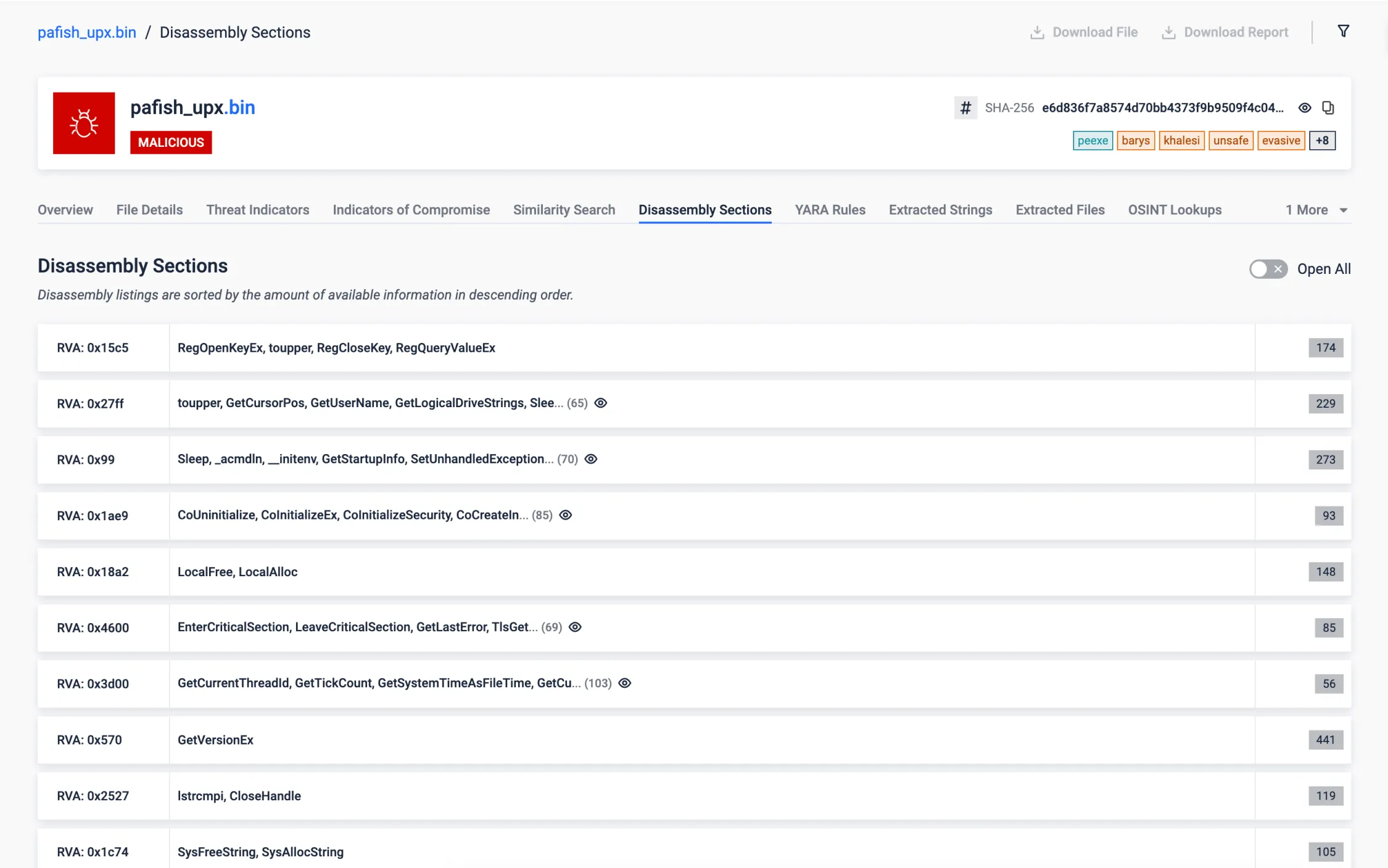

Executabil nativ

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET Executabil

Eșantionul examinat a fost creat utilizând cadrul .NET. Deși ne abținem să afișăm CIL-ul real, procesul nostru de decompilare extrage și prezintă informații demne de menționat, inclusiv șiruri de caractere, artefacte de registru și apeluri API .

Pe lângă aceasta, analizăm metadatele .NET pentru a identifica funcțiile și resursele specifice .NET. Acest proces permite extragerea de informații detaliate despre ansamblu, cum ar fi metode, clase și resurse încorporate, ceea ce este esențial pentru analiza comportamentului și structurii aplicațiilor .NET.

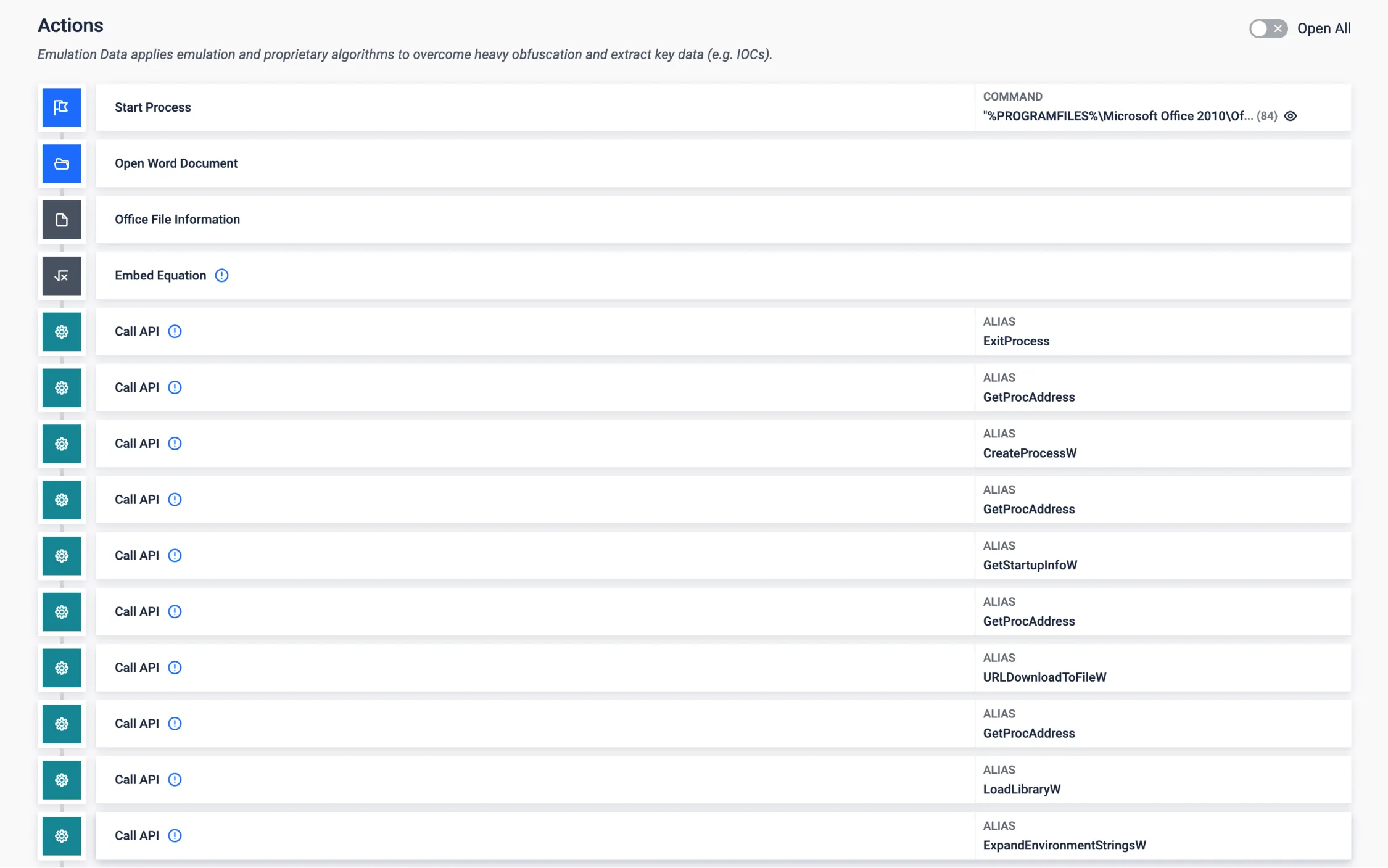

Emularea codurilor Shell

Multe aplicații exploatate aduc sarcina utilă finală în format binar brut (shellcode), ceea ce ar putea constitui un obstacol la analizarea sarcinii utile. Cu ajutorul emulației noastre de shellcode, putem descoperi și analiza comportamentul încărcăturii finale, în acest exemplu pentru o vulnerabilitate Office larg exploatată în editorul de ecuații. Astfel, se deschide ușa pentru colectarea IOC-urilor relevante.

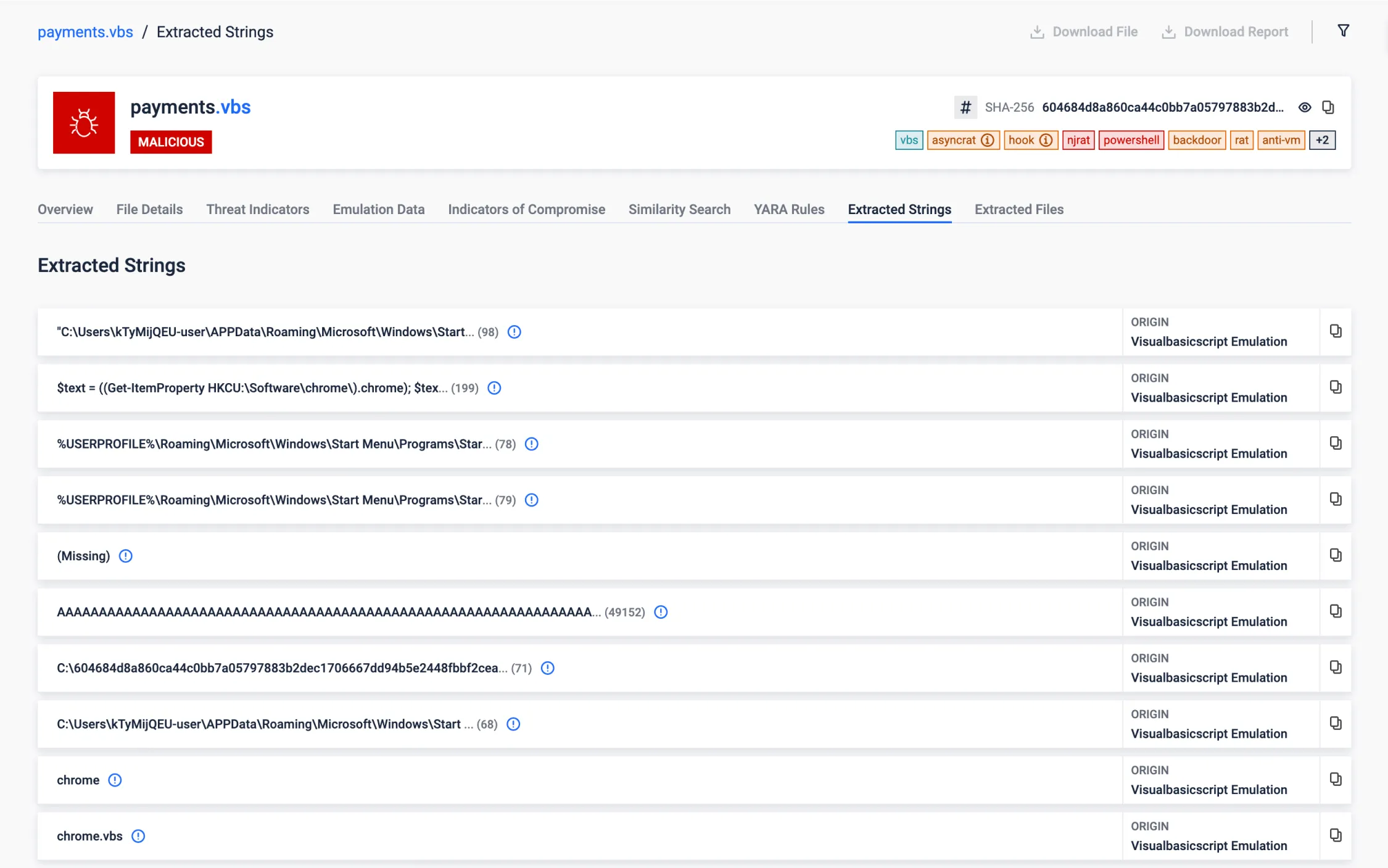

Macro VBA extrem de ofuscat

Macro-urile VBA ofuscate reprezintă o provocare semnificativă pentru a oferi un timp rezonabil de răspuns la amenințările active. Acest cod neclar face din analiza și înțelegerea amenințărilor o sarcină extrem de complexă care necesită mult timp și eforturi. Tehnologia noastră de emulare VBA de ultimă generație este capabilă să depășească aceste provocări și oferă o analiză cuprinzătoare a macro-urilor VBA ofuscate împreună cu informații clare despre funcționalitatea acestora în câteva secunde.

Eșantionul analizat este un document Excel cu cod VBA foarte ofuscat care lansează și execută un fișier DLL .NET, împreună cu un fișier LNK însărcinat cu continuarea lanțului de execuție a malware-ului. După emulația VBA, MetaDefender Sandbox identifică procesele lansate și funcția principală de deobfuscare, extrage automat șirurile de caractere ofuscate și salvează fișierele abandonate (anterior hardcoded și criptate în codul VBA). Acest lucru arată rapid scopul principal al malware-ului și ne oferă posibilitatea unei analize mai aprofundate a acestei amenințări.

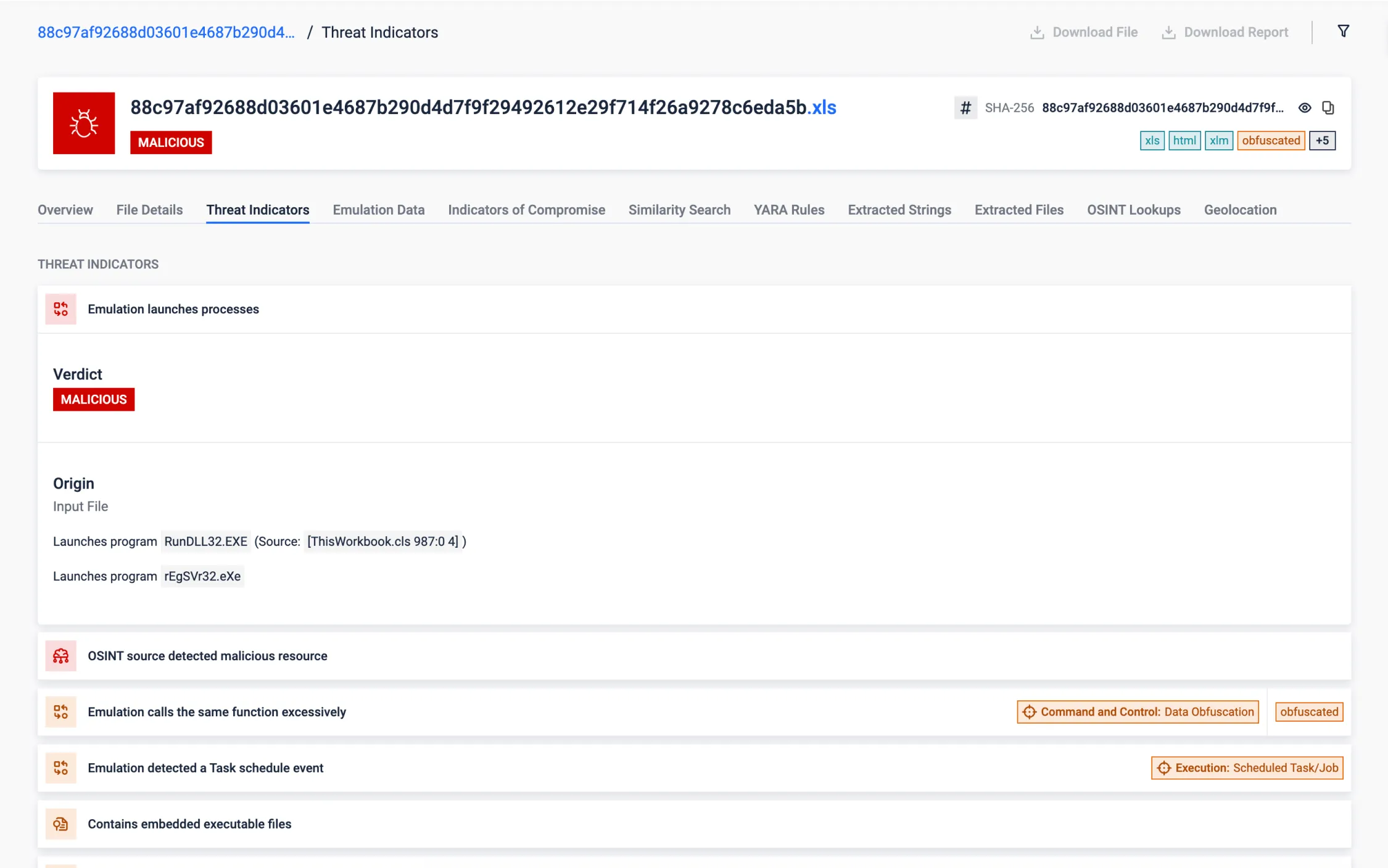

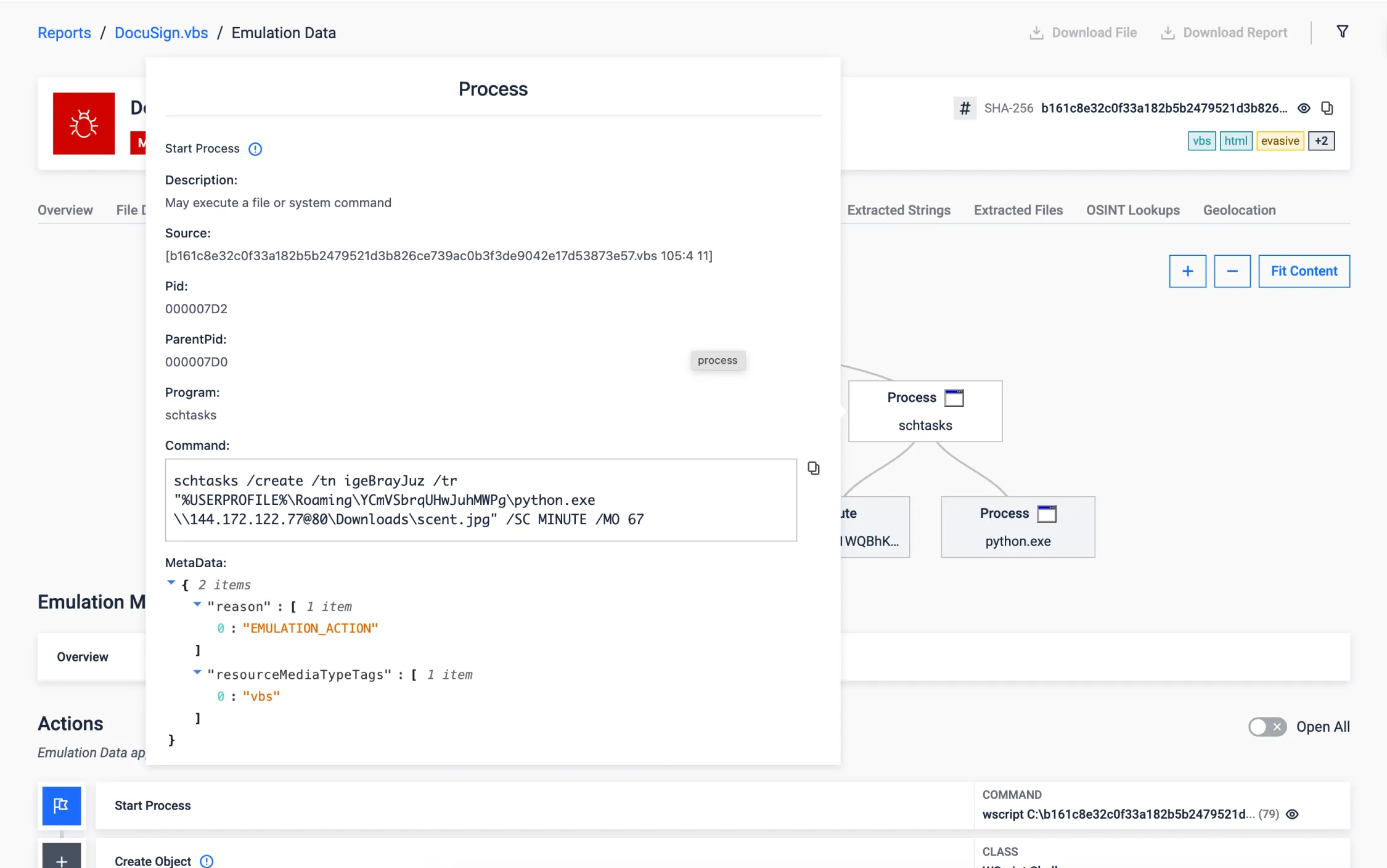

Sandbox Evasiune prin intermediul Task Scheduler

Utilizarea Windows Task Scheduler pentru a executa sarcini utile malițioase la o dată ulterioară este o tehnică discretă de eludare a mediilor sandbox întâlnită în amenințările recente. Aceasta exploatează întârzierea în execuție pentru a ocoli în mod eficient fereastra scurtă de analiză tipică sandbox-urilor.

Următorul exemplu este un VBScript ofuscat care descarcă sarcina utilă malițioasă și creează o sarcină programată pentru a o executa 67 de minute mai târziu. Sandbox-urile tradiționale mențin execuția doar pentru câteva minute, iar comportamentul rău intenționat nu ar fi niciodată expus. Pe de altă parte, emulatorul nostru VBScript este capabil să detecteze și să depășească această tehnică de evaziune (T1497), adaptând mediul de execuție pentru a continua analiza și obținând raportul complet în 12 secunde.

.NET Reflection

NET Reflection este o caracteristică puternică oferită de cadrul .NET care permite programelor să inspecteze și să manipuleze structura și comportamentul unui fișier .NET în timpul execuției. Aceasta permite examinarea ansamblurilor, modulelor și tipurilor, precum și capacitatea de a crea dinamic instanțe ale tipurilor, de a invoca metode și de a accesa câmpuri și proprietăți.

Programele malware pot utiliza reflection pentru a încărca dinamic și a executa cod din ansambluri care nu sunt menționate la momentul compilării, permițând obținerea de sarcini utile suplimentare de pe servere la distanță (sau ascunse în fișierul curent) și executarea lor fără a le scrie pe disc, reducând riscul de detectare.

În acest caz, putem vedea cum VBScript-ul analizat încarcă și rulează un ansamblu .NET în memorie direct din octeții stocați într-un registru Windows.

XOR Decriptarea sarcinii utile stocate în resursa PE

Această caracteristică permite dezvăluirea artefactelor ascunse criptate în cadrul resurselor PE. Artefactele malițioase sunt adesea criptate pentru a evita detectarea și pentru a ascunde adevărata intenție a eșantionului. Descoperirea acestor artefacte este esențială, deoarece acestea conțin de obicei date critice (precum informații C2) sau sarcini utile. Prin extragerea acestora, sandbox-ul poate oferi o scanare mai profundă, cu șanse mai mari de a identifica cele mai valoroase IOC.

Acest eșantion stochează acele artefacte criptate folosind algoritmul XOR, simplu dar eficient pentru a se sustrage detectării. Analizând modelele din datele criptate, cheia de criptare poate fi ghicită, permițând decriptarea celor ascunse.

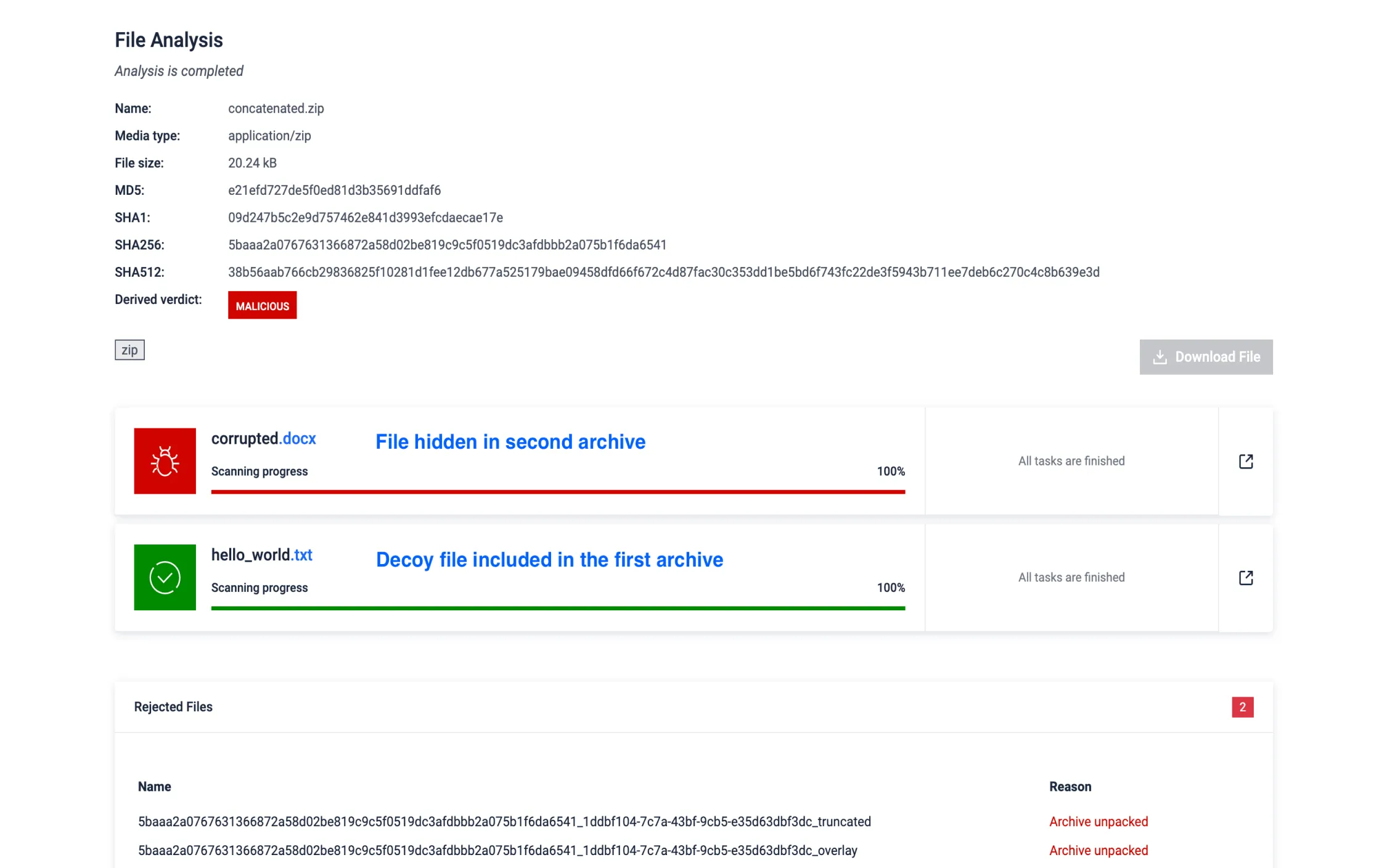

Arhiva evazivă Concentrare

Atacatorii folosesc concatenarea arhivelor pentru a ascunde programe malware prin adăugarea mai multor arhive într-un singur fișier, exploatând modul în care diferite instrumente le procesează. Această tehnică creează mai multe directoare centrale - elemente structurale cheie utilizate de administratorii de arhive - cauzând discrepanțe în timpul extracției și permițând ocolirea detectării conținutului rău intenționat ascuns în părți ignorate ale arhivei.

MD Sandbox detectează și extrage conținutul din toate arhivele concatenate, asigurându-se că niciun fișier nu este omis și neutralizând eficient această tehnică evazivă.

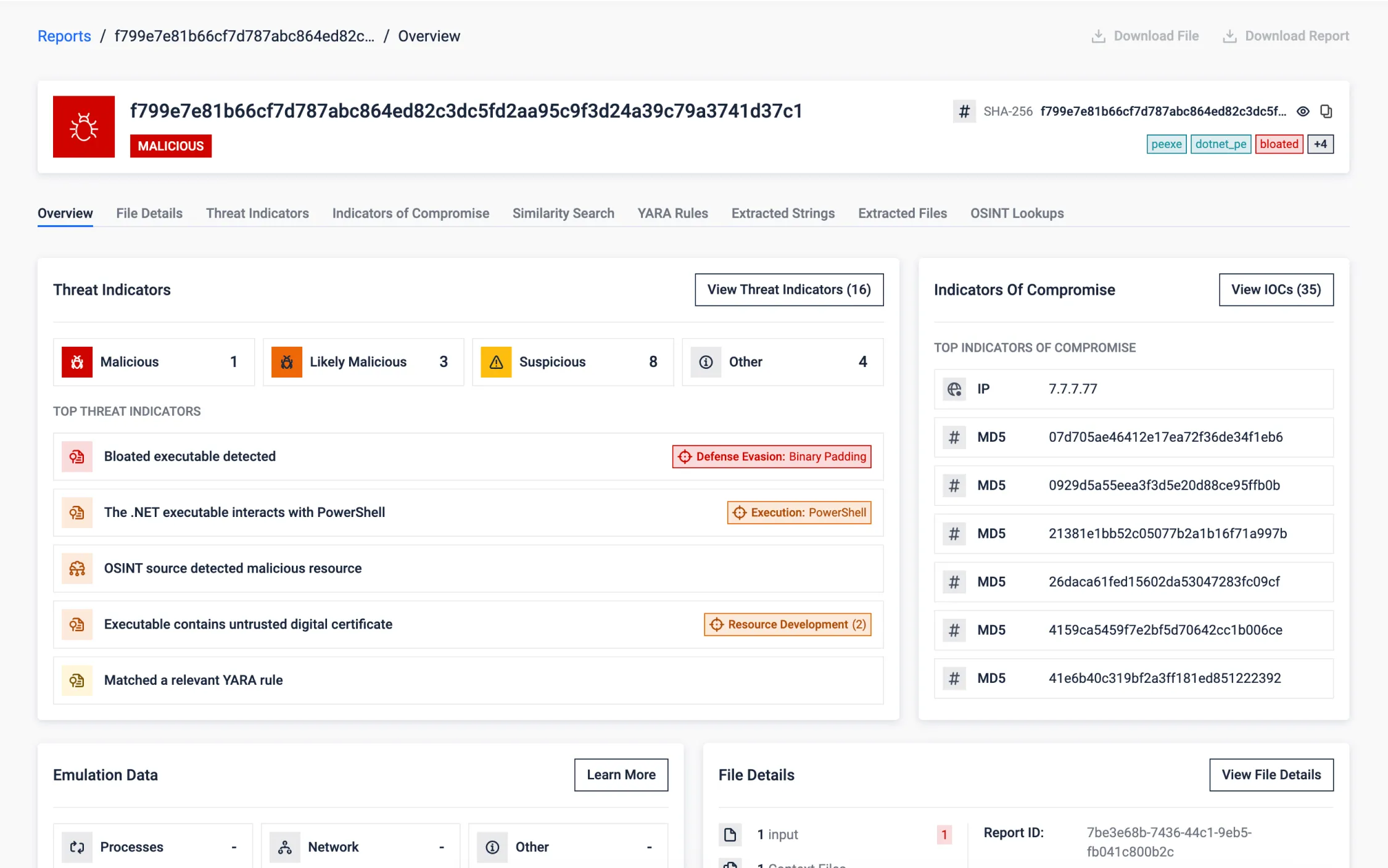

Reducerea numărului de executabile umflate

Actorii de amenințări umplu intenționat executabilele cu date nedorite pentru a se sustrage detectării, exploatând limitările de resurse și constrângerile de timp de analiză din sandbox-uri. Această tehnică de evaziune urmărește să copleșească instrumentele sau să ocolească scanările prin depășirea limitelor de timp.

MD sandbox detectează din timp executabilele umflate, elimină datele nedorite și procesează un fișier mai mic pentru o analiză eficientă. Acest proces de deblocare vizează diverse metode, inclusiv gunoiul din suprapuneri, secțiuni PE și certificate, asigurând o detectare precisă și conservând în același timp resursele originale.

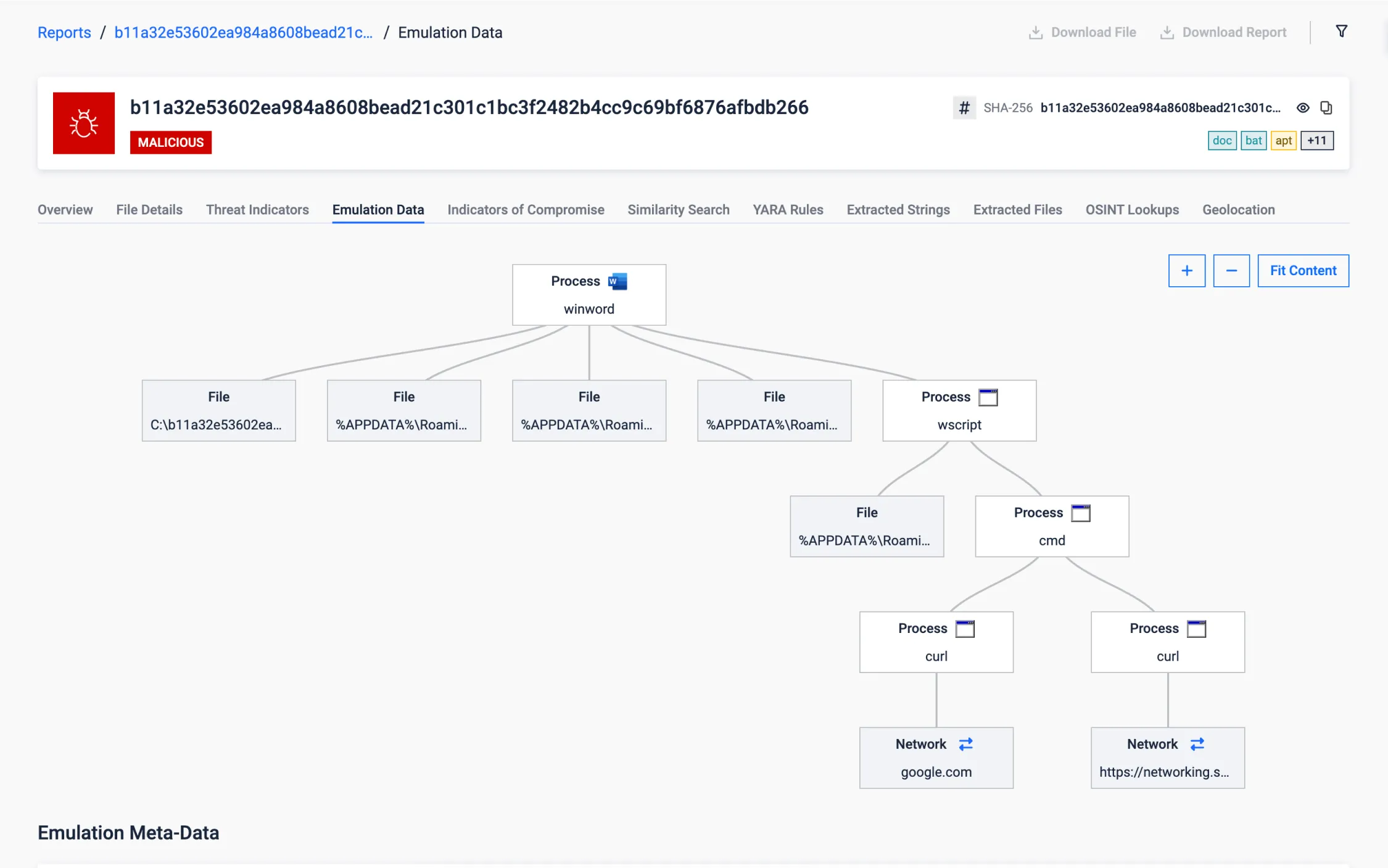

Document care vizează infrastructurile critice

Acest document Office vizează infrastructuri critice din Iran (cu conținut în persană) pentru a fura informații sensibile, cum ar fi acreditări și documente, și face periodic capturi de ecran, potențial în scopuri de spionaj.

După stabilirea persistenței, acesta efectuează o verificare inițială ascunsă a conectivității la internet (în raport cu un domeniu de încredere precum google.com) pentru a asigura o conexiune fiabilă, amânând acțiunile ulterioare până când condițiile de rețea permit continuarea atacului. Aceasta este o tactică frecvent observată în atacurile asupra infrastructurilor critice, medii în care accesul la internet poate fi intermitent sau restricționat.

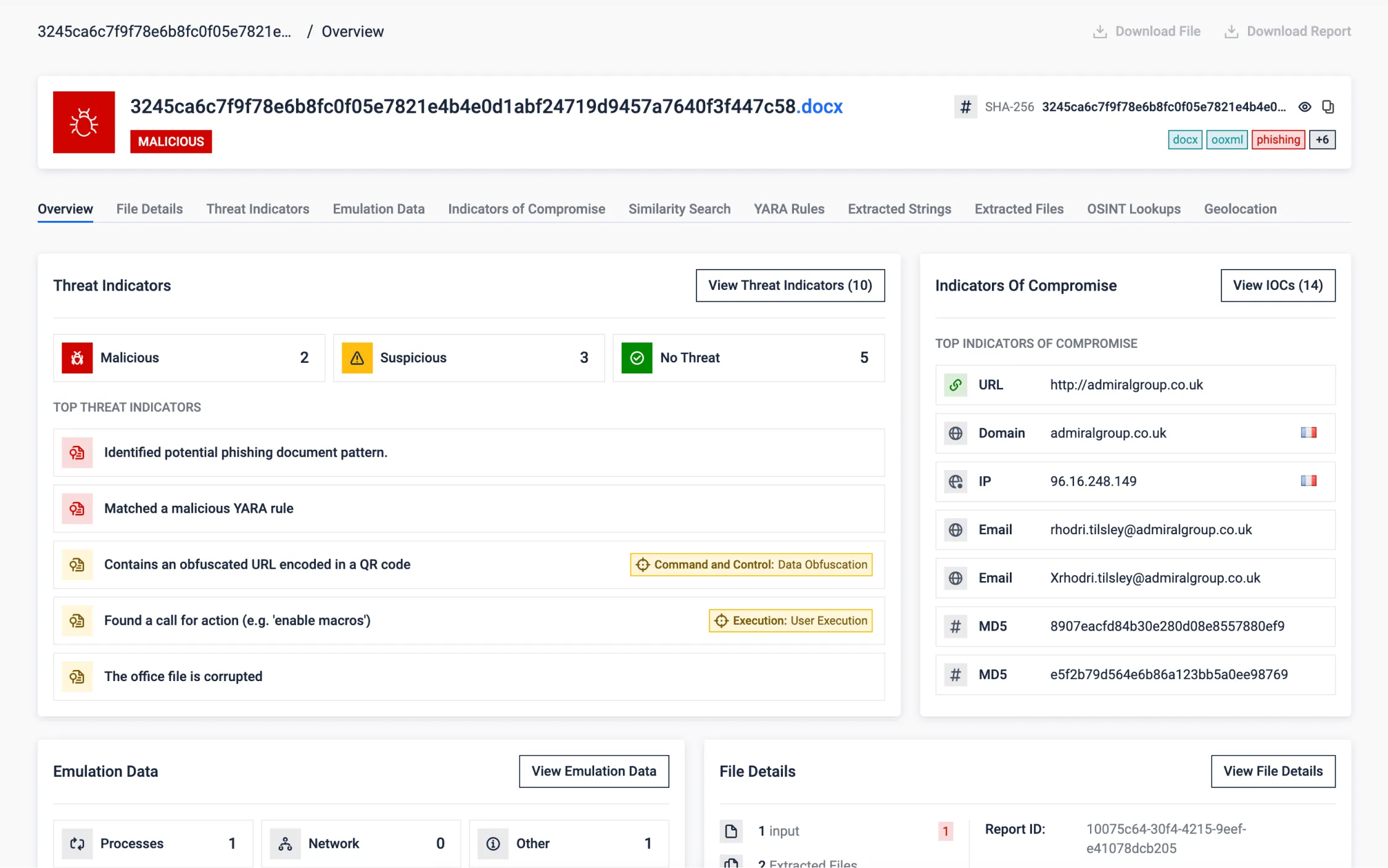

Evasiune prin intermediul documentelor OOXML (Office) corupte

Cercetătorii au descoperit documente OOXML (documente office moderne) corupte intenționat. Prin modificarea conținutului binar din apropierea antetelor interne ale fișierelor, fișierele deteriorate intenționat pot fi detectate greșit ca fișiere ZIP de către scanările automate care vor încerca să extragă fișiere comprimate.

Vizoarele de documente vor repara automat documentul la deschidere. În acest moment, deși documentul conține conținut de phishing, este posibil ca acesta să fi ocolit în mod eficient sistemele de apărare. Analiza automatizată nu va putea citi conținutul acestuia și, prin urmare, nu va detecta indicatorii relevanți.

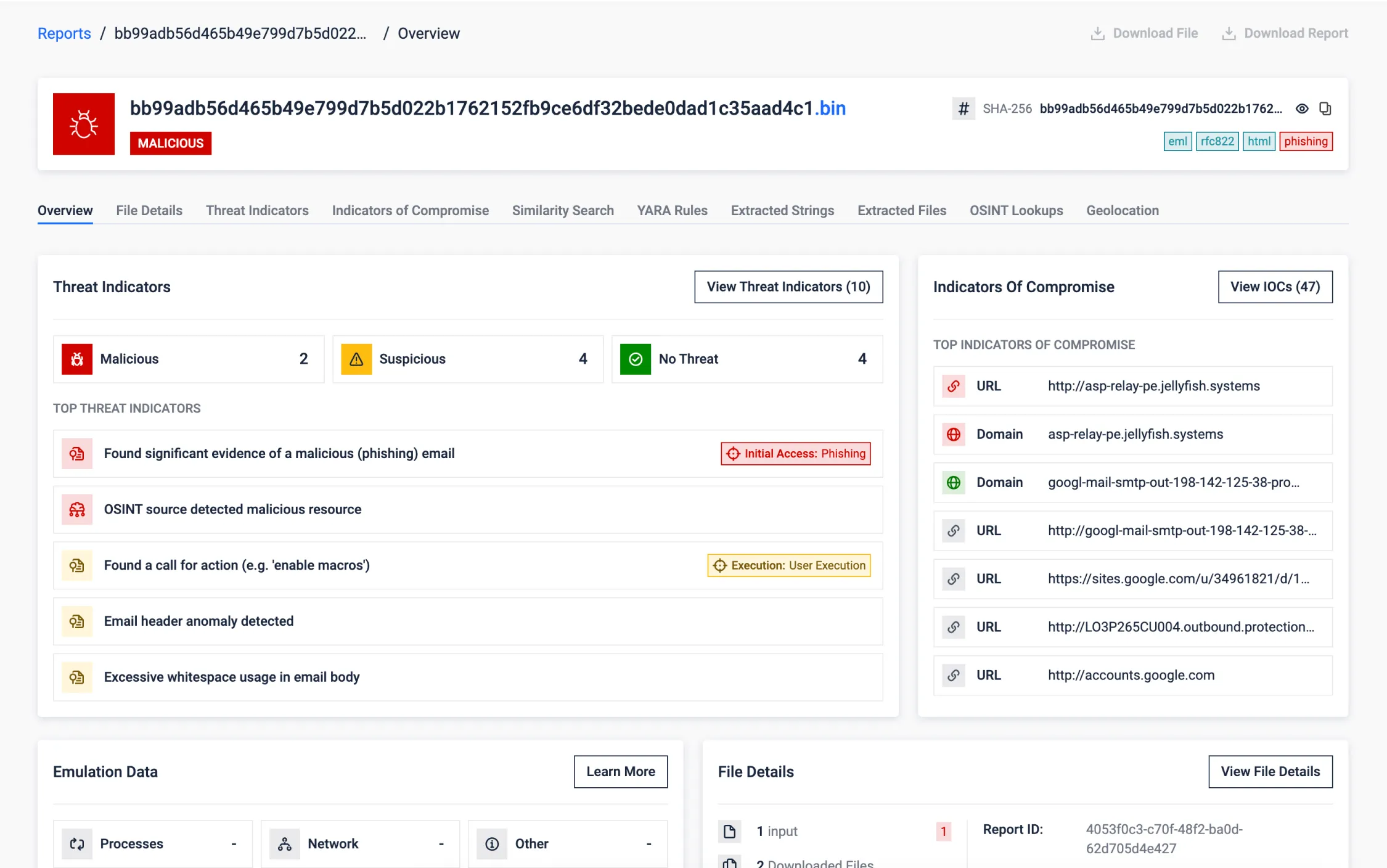

Detectarea atacului Google DKIM Replay

Mecanismele de autentificare a e-mailurilor precum SPF, DKIM și DMARC sunt esențiale, însă atacatorii sofisticați le pot ocoli uneori. Acest exemplu prezintă un scenariu în care un e-mail, deși a fost semnat în mod autentic de Google și a trecut verificările standard, a fost identificat ca fiind malițios de către MetaDefender Sandbox.

MetaDefender Sandbox a detectat mai multe anomalii împreună cu alți indicatori:

- Încălcarea limitelor DKIM: Identificarea conținutului adăugat dincolo de domeniul de aplicare al semnăturii DKIM.

- Tehnici de ofuscare: Detectarea spațiilor albe excesive utilizate pentru a ascunde intenții rău intenționate.

- Modele de phishing: Recunoașterea apelurilor urgente la acțiune caracteristice tentativelor de phishing.

- Analiza antetelor: Anomalii semnalate în antetele e-mailurilor asociate cu abuzul aplicației OAuth.

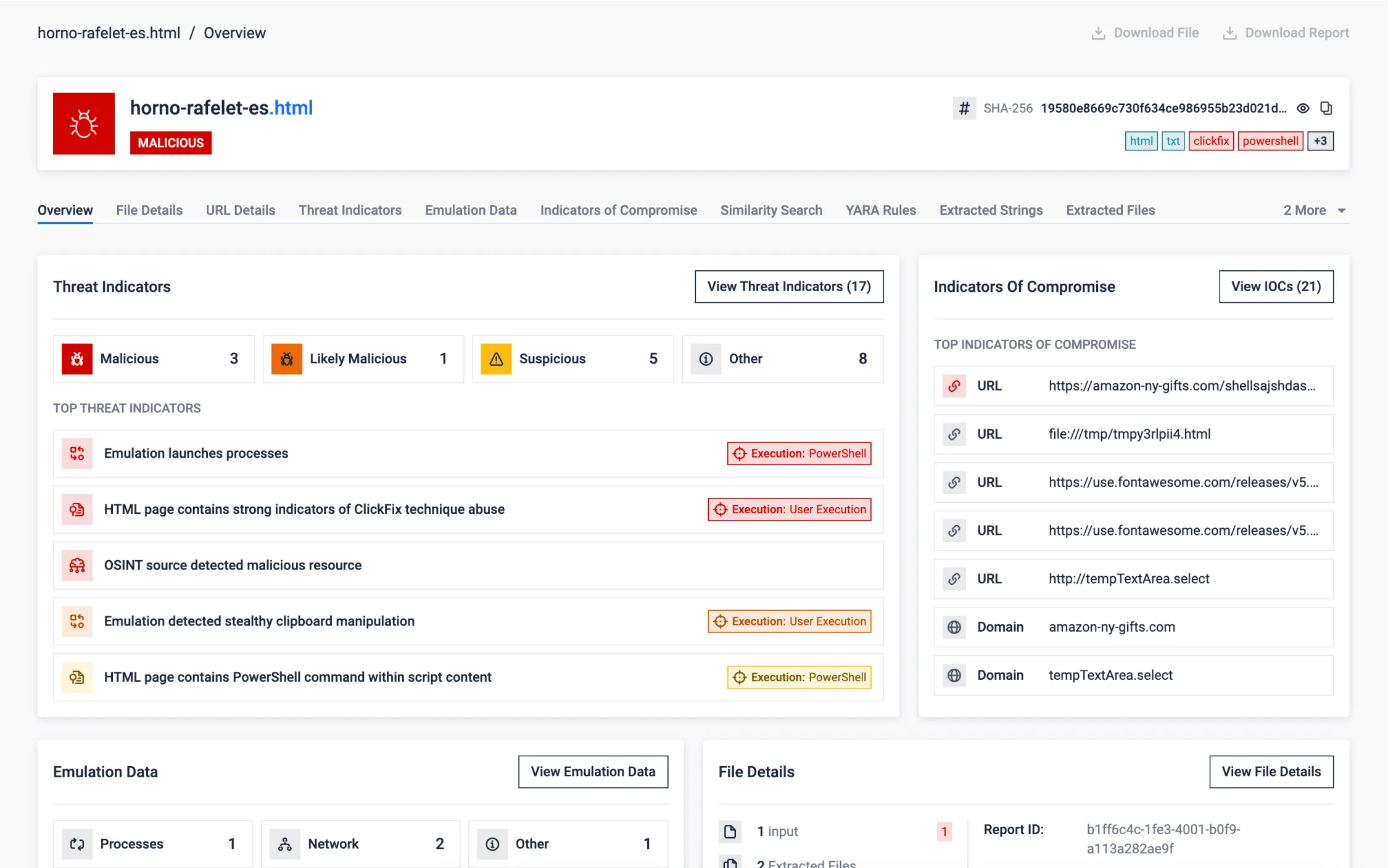

ClickFix, o tehnică de inginerie socială la modă

ClickFix este o amenințare web emergentă care utilizează ingineria socială pentru a păcăli în mod silențios utilizatorii să execute comenzi malițioase. Spre deosebire de phishing-ul tradițional, ClickFix operează prin elemente UX înșelătoare și manipularea clipboard-ului, mai degrabă decât prin descărcarea de fișiere sau furtul de acreditări.

Site-ul ClickFix prezintă un reCAPTCHA fals sau un ecran de "protecție împotriva roboților" pentru a părea legitim. Utilizatorului i se cere apoi să se legitimeze - adesea printr-o interacțiune care pare inofensivă - în timp ce, în fundal, un cod JavaScript ofuscat rulează în tăcere. Acest script decodifică în mod dinamic o comandă malițioasă și o copiază direct în clipboard-ul sistemului. Apoi, utilizatorului i se prezintă instrucțiuni înșelătoare și este ghidat pentru a executa malware-ul, fără a fi conștient de pericol.

ClickFix evidențiază modul în care tehnicile web simple, combinate cu înșelăciunea utilizatorului, pot ocoli în mod eficient straturile tradiționale de securitate, ceea ce face ca analiza sandbox să fie esențială pentru descoperirea atacurilor furtive, cu amprentă redusă, precum acesta.

MetaDefender Sandbox analizează această amenințare de la un capăt la altul. Sandbox-ul începe prin redarea URL-ului malițios și aplicarea modelelor de detectare a phishing-ului pentru a identifica conținutul suspect. Apoi extrage și emulează JavaScript-ul, simulând acțiunile utilizatorului pentru a ajunge la momentul critic în care este modificat clipboard-ul. Odată ce comanda ascunsă este capturată, aceasta este emulată, permițând sandbox-ului să urmărească complet fluxul de execuție rău intenționat. Acest lucru nu numai că expune tactica bazată pe clipboard, dar dezvăluie și comportamentul încărcăturii utile și lanțul de infectare.

Atacul Supply Chain

Atacul asupra lanțului de aprovizionare SolarWinds exemplifică modul în care modificări minime ale codului în software de încredere pot permite breșe masive, ocolind în același timp apărarea tradițională de securitate. Actorii amenințării au injectat un backdoor ascuns într-o DLL legitimă, încorporând o logică malițioasă, păstrând în același timp funcționalitatea originală. Sarcina utilă a rulat silențios într-un fir paralel, imitând componentele legitime. Cu o semnătură digitală validă și un comportament transparent, DLL-ul a scăpat de detectare și a permis accesul ascuns la mii de victime de profil înalt. Compromiterea conductei de construire a transformat actualizările de încredere într-un vehicul de intruziune globală.

În timp ce un backdoor de 4.000 de linii poate părea semnificativ, în contextul codului sursă al unei întreprinderi mari, este ușor de trecut cu vederea. Aici excelează MetaDefender Sandbox : nu doar inspectează codul, ci observă ce face software-ul. Acesta semnalează abaterile de la comportamentul normal, ghidând analiștii către ceea ce contează cu adevărat - trecând prin zgomot pentru a scoate în evidență amenințările pe care analizele tradiționale le-ar putea rata.

Detonator - Căutarea fără sfârșit

pentru detectarea zero-day

Povestea din spatele tehnologiei de analiză dinamică lider în industrie OPSWAT

Încredere la nivel mondial pentru a apăra ceea ce este esențial

OPSWAT încrederea a peste 1.900 de organizații din întreaga lume pentru protejarea datelor, activelor și rețelelor lor critice împotriva amenințărilor provenite de la dispozitive și fișier

.

Comunitatea FileScan.io

Descoperă amenințările ascunse cu ajutorul analizei detaliate a malware-ului

, bazată pe tehnologia MetaDefender

OPSWAT— încearc-o gratuit.

Asistență pentru conformitatea cu cerințele de reglementare

Pe măsură ce atacurile cibernetice și actorii care le execută devin din ce în ce mai sofisticați, organismele de reglementare din întreaga lume pun în aplicare reglementări pentru a se asigura că infrastructura critică face ceea ce este necesar pentru a rămâne sigură.

Începeți în 3 pași simpli

Resurse recomandate

MetaDefender pentru Core

Sondaj SANS 2025 privind detectarea și răspunsul

2025 Raportul OPSWAT privind peisajul amenințărilor

Întrebări frecvente

Aether este soluția unificată de detectare zero-day care combină - emulare sandboxing + reputație amenințări + căutare similitudine ML + Threat Intelligence bogate Threat Intelligence într-o singură interfațăAPI ușor de utilizat de către analiști.

Utilizează emularea la nivel de CPU (nu mașini virtuale care pot fi identificate) pentru a forța malware-ul să execute logica sa reală, să despacheteze încărcăturile numai din memorie și să expună evaziunile (bucle de repaus, geofencing, încărcătoare .NET, steganografie) la viteză și scară.

Aether se bazează pe același motor de sandboxing bazat pe emulare utilizat în Adaptive Sandbox îl extinde cu corelarea informațiilor, îmbogățirea automată și căutarea amenințărilor.

- Sandbox motor de analiză.

- Aether = soluție completă de detectare Zero-Day construită în jurul acestui motor.

Aether utilizează emulare la nivel de CPU în loc de mașini virtuale complete. Acest lucru înseamnă secunde în loc de minute per analiză, cu un randament mai mare, o rezistență mai puternică la evaziune și o scalabilitate mai ușoară între implementări.

Verdict clar + scor de amenințare, comportamente live și mapare MITRE, sarcini utile/configurații despachetate, indicatori de rețea/C2 și IOC-uri exportabile (MISP/STIX) gata pentru blocare și vânătoare, plus similitudine ML pentru a grupa campaniile conexe.

Implementați-l la fața locului (inclusiv complet izolat), în cloud sau utilizați-l prin API. Este ușor de operat: actualizările de detectare decuplate sunt livrate continuu și puteți integra SSO (SAML 2.0) și sistemul dvs. de ticketing/SOAR.

Indicați unui pilot un flux de lucru real (de exemplu, atașamente de e-mail sau MFT primite) și reflectați traficul suspect către Aether timp de 2-4 săptămâni; măsurați noile detectări, timpul economisit pentru triere și randamentul IOC pentru a construi cazul ROI.