Introducere

Din 2021, am observat o creștere a atacurilor cibernetice de contrabandă HTML care vizează sectoarele bancare și financiare din America Latină. Atacatorii continuă să folosească această tehnică de evaziune în campaniile malware la scară largă pentru a răspândi troieni precum Mekotio, /style, Trickbot și QakBot. Provocările unice ale detectării contrabandei HTML ascunse îl fac un vector de amenințare persistent și omniprezent.

Contrabanda HTML utilizează o varietate de tehnici de înșelăciune pentru a livra sarcini utile rău intenționate către punctele finale ale victimelor. Autorii amenințărilor ascund adesea scripturi rău intenționate în atașamente de e-mail sau partajează documente infectate cu programe malware. O abordare deosebit de evazivă este utilizarea codificării Base64 pentru a ascunde codul rău intenționat în conținutul HTML.

Acest articol detaliază codificarea Base64 ca tehnică de ascundere a sarcinilor utile de contrabandă HTML. Examinăm dificultățile inerente detectării amenințărilor codificate Base64 și modul în care organizațiile pot implementa apărări robuste împotriva acestei tactici folosind OPSWAT Soluții avansate de prevenire a amenințărilor.

Înșelăciunea codificării Base64

Codificarea Base64 este o metodă de conversie a datelor binare în text și este utilizată pe scară largă pentru o varietate de scopuri legitime, inclusiv transmiterea de fișiere și atașamente de e-mail. Cu toate acestea, poate fi exploatat și în scopuri rău intenționate prin tehnici precum disimularea încărcăturii utile de contrabandă, în care atacatorii ascund date rău intenționate în fișiere aparent inofensive.

În loc de disimulare complexă, această abordare încorporează o sarcină utilă codificată Base64 direct într-o etichetă HTML precum <img>

Malware-ul evită filtrele în căutarea binarelor rău intenționate prin codificarea fișierelor executabile ca text benign. Browserul țintă poate decoda scriptul și poate asambla sarcina utilă pe gazdă. Codificarea Base64 permite atacuri puternice chiar și atunci când se utilizează imagini obișnuite.

- Ascuns în datele EXIF folosind steganografia.

- Încorporat în pixeli ca zgomot.

- Adăugat la sfârșitul unui fișier imagine.

Fluxul de atac Base64

Provocări în detectarea amenințărilor codificate

Soluțiile antivirus tradiționale care se bazează în mare măsură pe detectarea bazată pe semnături ratează în mod regulat noile variante de malware ascunse de codificarea Base64, iar tacticile de inginerie socială sunt adesea utilizate cu succes pentru a furniza sarcini utile codificate Base64 utilizatorilor finali nebănuitori.

O înșelăciune mai avansată, cum ar fi steganografia, ascunde malware-ul în imagini benigne și fișiere media. Codificarea Base64 poate deghiza codul rău intenționat ca zgomot imperceptibil pentru oameni. În timp ce codificarea Base64 are utilizări legitime pentru transferurile de date, este important să fiți precaut cu imaginile care conțin șiruri codificate Base64, mai ales dacă provin din surse necunoscute.

Alte provocări care împiedică detectarea amenințărilor codificate Base64 includ:

- Codificarea sarcinii utile care este împărțită în mai multe fișiere și reasamblată local.

- Metamorfoza malware-ului care ocolește bazele de date cu semnături statice.

- Inserarea de spații sau caractere suplimentare care corup semnătura.

- Inserarea unor tipuri neobișnuite de fișiere, rareori verificate de programele antivirus tradiționale.

- Distribuirea rapidă a noilor variante înainte de actualizarea semnăturilor.

Descoperiți încărcăturile utile de contrabandă cu OPSWAT MetaDefender Core

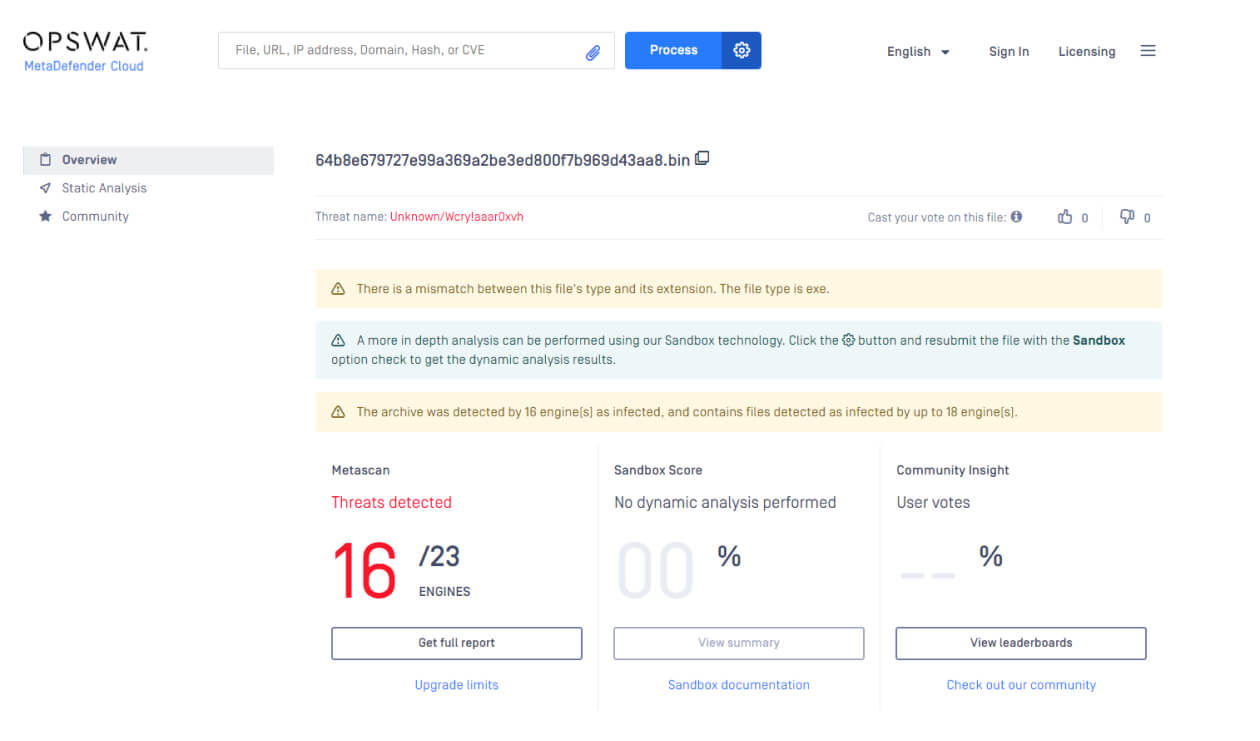

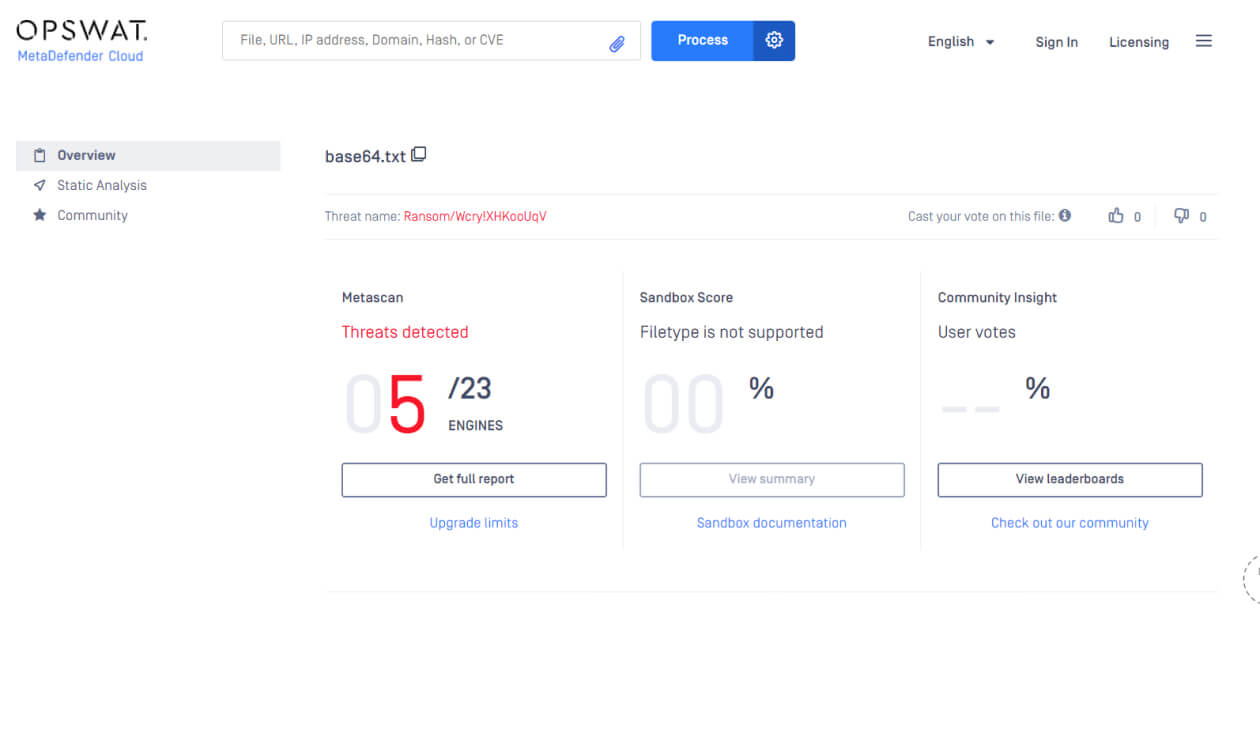

În timp ce motoarele antivirus unice au o eficiență limitată împotriva amenințărilor emergente, combinarea mai multor motoare poate crește semnificativ ratele de detectare a malware-ului. OPSWAT MetaDefender Core utilizează peste 30 de motoare anti-malware pentru a detecta până la 99,2% din programele malware cunoscute și de tip zero-day.

Îmbunătățirea bazelor de date de semnături statice pentru detectarea noilor programe malware este un început bun, dar este încă posibil ca sarcinile utile să treacă de programele antivirus. Întreprinderile au nevoie de o strategie puternică de apărare în profunzime cu mai multe straturi de securitate pentru a preveni atacurile de tip zero-day. Aceasta include utilizarea de tehnologii de protecție dinamică, cum ar fi Multiscanning, Deep CDR (Content Disarm and Reconstruction) și Adaptive Sandbox. Aceste tehnologii pot ajuta la detectarea și blocarea timpurie a atacurilor malware (în special a celor care utilizează HTML pentru a introduce link-uri și atașamente) și la protejarea datelor sensibile.

Vedeți un exemplu de rezultat la metadefender.opswat.com.

Detecție proactivă cu Deep CDR șiSandbox Adaptive

Deep CDR împiedică executarea schemelor de codificare Base64 prin deconstrucția și regenerarea fișierelor dezinfectate, lipsite de orice cod potențial dăunător. Pentru tipuri de fișiere precum imaginile încorporate în fișiere HTML, Deep CDR efectuează decodarea, eliminarea amenințărilor și reconstrucția pentru a se asigura că imaginea dezinfectată este restaurată în siguranță.

Deep CDR menține fidelitatea imaginii atunci când verifică încercările de injectare Base64. Utilizatorii pot vizualiza imagini sigure, decodate, cu potențiale amenințări neutralizate fără probleme în fundal. Acest lucru asigură o protecție solidă fără întreruperea fluxului de lucru.

MetaDefender Sandbox este o tehnologie de analiză malware bazată pe emulare care scanează rapid mii de fișiere pentru malware și descoperă simultan fiecare strat de disimulare pentru a identifica indicatori valoroși de compromitere (IOC).

Atunci când analizați fișiere care utilizează tehnici de disimulare, cum ar fi sarcinile utile codificate Base64 sau contrabanda HTML, MetaDefender Sandbox inspectează cu atenție fișierele, extrage JavaScript și emulează comportamentul acestora pentru a monitoriza îndeaproape orice activitate suspectă. Această capacitate de analiză adaptivă permite MetaDefender Sandbox pentru a identifica acțiunile rău intenționate, cum ar fi încercările de a decoda și executa malware codificat Base64 sau de a rula scripturi ascunse încorporate în conținutul HTML.

Mergând dincolo de apărarea perimetrală

Amenințarea ascunsă reprezentată de atacurile Base64 subliniază de ce companiile trebuie să-și extindă apărarea dincolo de garanțiile împotriva surselor externe necunoscute. Este esențial să anticipați că fișierele rău intenționate ar putea încălca punctele finale interne, în ciuda securității puternice a rețelei. Ca nivel suplimentar de apărare, protecția robustă a stațiilor de lucru este indispensabilă. OPSWAT MetaDefender facilitează securitatea proactivă a fișierelor prin scanarea fișierelor primite cu mai multe motoare anti-malware. Acest lucru ajută la identificarea amenințărilor zero-day disimulate care pot evita apărarea perimetrului.

Tehnologiile de remediere precum Deep CDR fac un pas mai departe, dezarmând, neutralizând și reconstruind fișierele potențial dăunătoare înainte ca acestea să compromită punctele finale. Implementarea unor astfel de măsuri cuprinzătoare de securitate a fișierelor limitează daunele provocate de amenințările care vă încalcă perimetrul și reduce dependența de securitatea perimetrului ca unică linie de apărare.

OPSWAT Permite organizațiilor să implementeze securitatea pe mai multe niveluri a stațiilor de lucru, servind drept apărare critică împotriva amenințărilor în evoluție din peisajul actual.