Ingineria detecției este un domeniu al securității cibernetice axat pe proiectarea, implementarea și întreținerea metodelor de detecție pentru identificarea potențialelor amenințări la adresa securității în mediul unei organizații. Ea depășește simpla configurare a alertelor și implică o abordare strategică a înțelegerii comportamentelor amenințărilor, a identificării IOC (indicatori de compromis) și a dezvoltării unei logici de detectare care să identifice cu precizie activitățile rău intenționate fără a genera un număr excesiv de fals pozitive. Ingineria detecției este esențială pentru consolidarea capacităților de detectare a amenințărilor ale unei organizații și pentru îmbunătățirea posturii sale generale de securitate.

Prin dezvoltarea unei logici de detecție precise și prin perfecționarea continuă a mecanismelor de detecție, inginerii de detecție ajută la reducerea TTD (timpul de detectare) și TTR (timpul de răspuns) la incidente. Această abordare proactivă asigură faptul că echipele de securitate pot acționa rapid în urma alertelor și pot preveni eventualele breșe.

Concepte cheie în ingineria detectării

- Logica de detectare: Aceasta se referă la regulile, interogările și analizele specifice dezvoltate pentru a identifica activitățile rău intenționate pe baza comportamentelor observate și a IOC-urilor. O logică de detecție eficientă este adaptată la mediul organizației și ia în considerare diverse surse de date, cum ar fi traficul de rețea, jurnalele punctelor finale și alte servicii.

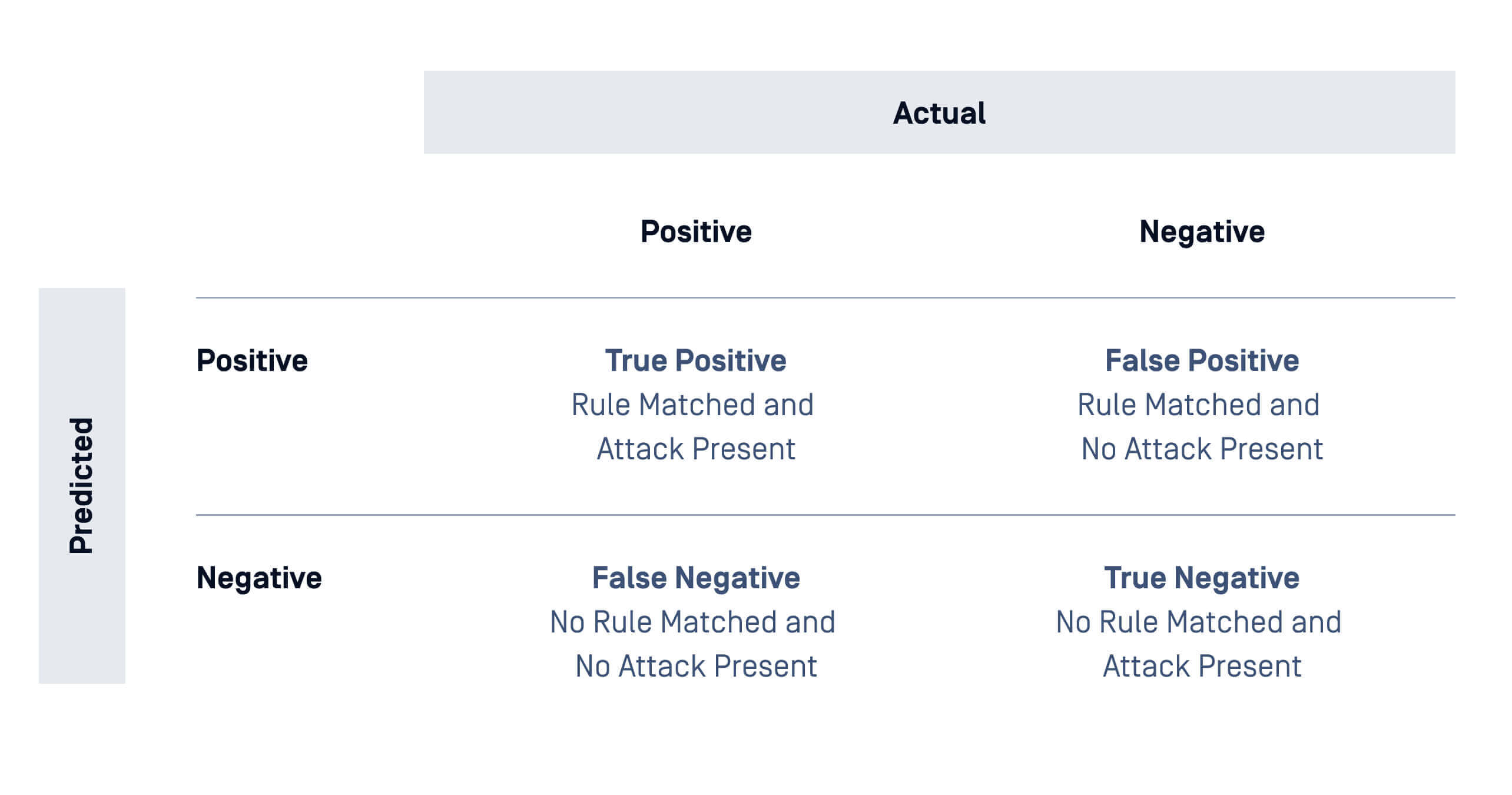

- Falsi pozitivi și falși negativi: Un fals pozitiv apare atunci când o acțiune benignă este marcată incorect ca fiind rău intenționată, în timp ce un fals negativ apare atunci când o acțiune rău intenționată nu este detectată. Ingineria detecției urmărește să minimizeze aceste erori pentru a asigura alerte precise și acționabile.

- Analiza comportamentală: Spre deosebire de metodele de detectare statică care se bazează exclusiv pe IOC, analiza comportamentală implică monitorizarea modelelor anormale de comportament care pot indica o amenințare, cum ar fi perioadele neobișnuite de conectare sau încercările de exfiltrare a datelor. Această abordare ajută la detectarea amenințărilor noi și în evoluție, dar necesită o linie de bază predefinită de comportament "normal".

- Vânătoarea de amenințări:Vânătoarea de amenințări este o abordare proactivă a detectării amenințărilor prin căutarea în rețele și sisteme pentru identificarea activităților suspecte. Inginerii de detectare pot ajuta la crearea ipotezelor de vânătoare și pot lucra cu echipele de vânătoare de amenințări pentru a valida logica de detectare și pentru a dezvolta analize îmbunătățite, descoperind amenințări ascunse pe care sistemele automate le-ar putea omite.

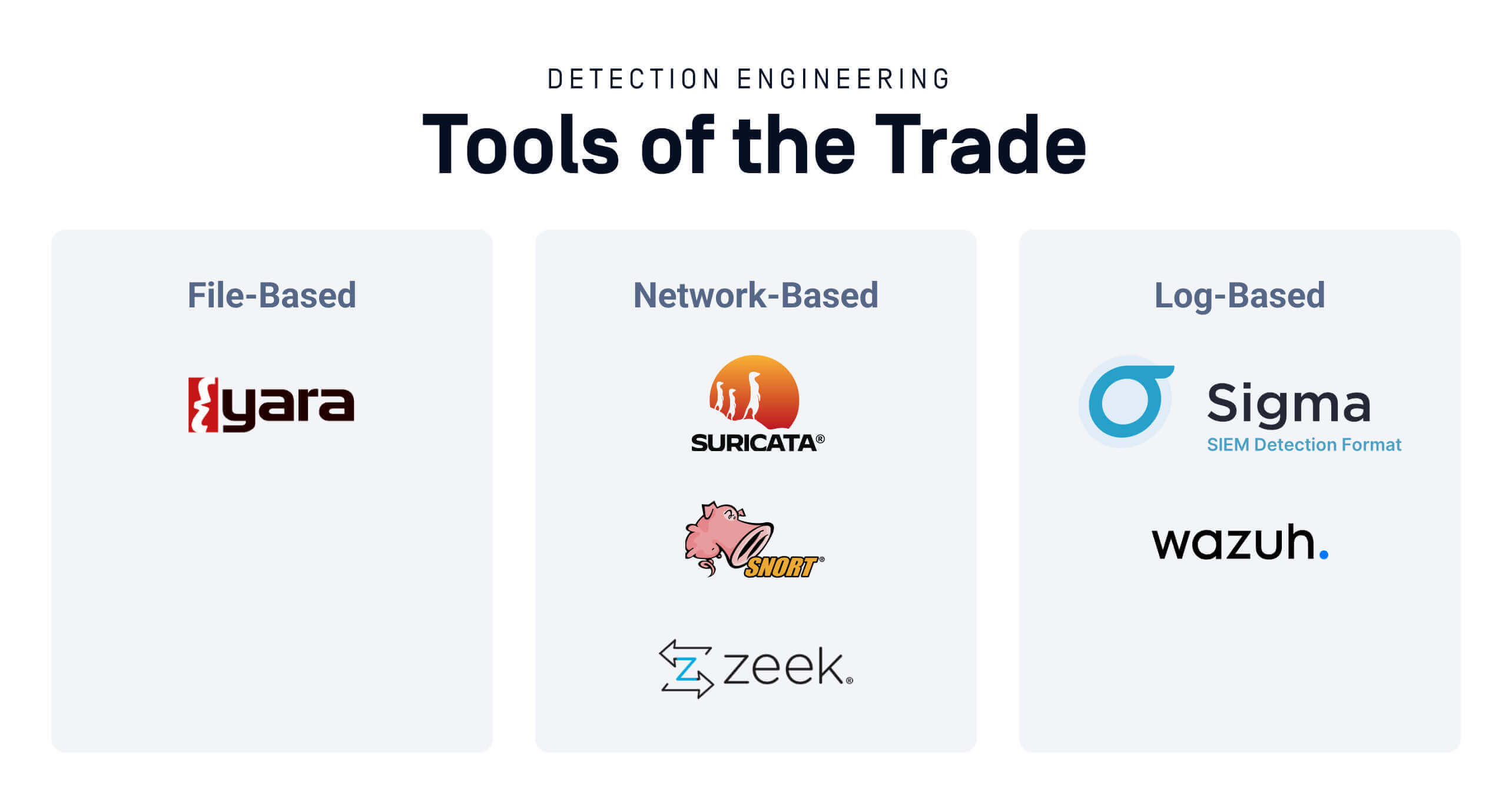

Instrumente de lucru

Inginerii care se ocupă de detectare utilizează o varietate de instrumente și standarde pentru a găsi amenințările și a răspunde la acestea. Anumite instrumente sunt optimizate pentru diferite funcții, inclusiv analiza fișierelor, analiza rețelei și analiza jurnalelor.

- Bazat pe fișiere: Aceste instrumente sunt concepute pentru a identifica programe malware sau activități suspecte pe baza modelelor, semnăturilor sau comportamentelor fișierelor.

- YARA este un instrument utilizat de inginerii de detectare pentru a identifica și clasifica programele malware pe baza modelelor din fișiere sau procese. Regulile YARA constau în șiruri de caractere și condiții care definesc ceea ce constituie o potrivire, ceea ce le face o resursă puternică pentru identificarea amenințărilor.

- Pe bază de rețea: Aceste instrumente monitorizează traficul de rețea pentru a detecta activități suspecte sau tentative de intruziune.

- Suricata: Un sistem open source de detectare și prevenire a intruziunilor în rețea (IDS/IPS) care analizează traficul de rețea în timp real. Acesta utilizează reguli bazate pe semnături pentru a identifica amenințările, cum ar fi detectarea atacurilor pe baza comportamentului sau a tiparelor cunoscute ale rețelei. De asemenea, poate efectua decodarea și analiza sesiunilor de rețea, acționând ca un fel de înregistrator de zboruri de rețea, generând înregistrări de audit pentru toate activitățile din rețea.

- Snort: Snort este un alt instrument IDS/IPS popular cu sursă deschisă care utilizează reguli pentru a inspecta traficul de rețea și a identifica amenințările pe baza semnăturilor de atac cunoscute.

- Zeek: Un motor open source de analiză și audit al rețelelor, cu capacitatea de a identifica, decoda și genera înregistrări de audit pentru numeroase protocoale de rețea relevante. Zeek oferă un limbaj complet specific domeniului pentru analiza protocoalelor de rețea și furnizează, de asemenea, o serie de cadre pentru dezvoltarea de plugin-uri, precum și interfețe pentru aplicarea informațiilor privind amenințările la sarcina de analiză a rețelei.

- Bazat pe jurnal: Aceste instrumente analizează jurnalele de sistem sau ale aplicațiilor pentru a detecta modele neobișnuite care pot indica incidente de securitate și sunt adesea utilizate în comun.

- Sigma: Un standard deschis pentru scrierea regulilor de detectare care pot fi aplicate datelor din jurnal. Acesta oferă un format generic al regulilor, care poate fi apoi tradus în diferite SIEM-uri.

- Wazuh: O platformă open source de monitorizare a securității care integrează analiza jurnalelor, detectarea intruziunilor, monitorizarea integrității fișierelor și gestionarea vulnerabilităților. Aceasta poate monitoriza jurnalele din diverse surse și poate crea alerte pe baza unor reguli preconfigurate sau personalizate.

Probleme comune

Scară și resurse

Deși inginerii de detectare ar dori să protejeze organizațiile împotriva tuturor tipurilor de amenințări, inginerii sunt constrânși atât de resurse, cât și de forța de muncă. Nicio organizație nu se poate proteja împotriva tuturor amenințărilor și, prin urmare, trebuie să adapteze eforturile de inginerie a detectării la mediul lor specific. Pentru a face acest lucru, organizațiile trebuie să își rafineze abordarea pentru a se concentra asupra vectorilor de atac la care sunt cele mai vulnerabile.

Contextul este cuvântul cheie aici - trebuie luate în considerare industriile, produsele, sistemele IT și chiar riscurile geopolitice ale unei organizații. Informațiile privind amenințările cibernetice, un domeniu strâns legat, pot ajuta la definirea acestor contexte. O abordare obișnuită este să ne concentrăm pe verticala industrială a unei organizații. De exemplu, o companie de marketing cu sediul în Statele Unite se va confrunta cu amenințări diferite față de o companie energetică din Asia.

Reducerea falselor poziții

O dificultate inerentă cu care se confruntă inginerii din domeniul detectării constă în definirea unor metode de detectare care să surprindă amenințările fără a copleși analiștii cu fals pozitive. Mai jos este prezentat un grafic util care ilustrează acest concept:

Rata potențială de eroare poate fi redusă prin dezvoltarea atentă a regulilor de detectare și prin testarea riguroasă a acestor reguli în medii complexe. Regulile ar trebui să fie verificate în raport cu amenințările cunoscute, precum și cu cazuri limită și exemple benigne.

De exemplu, o regulă de detectare care caută macro-uri malițioase într-un document Microsoft Word ar trebui să detecteze macro-uri malițioase în mod consecvent, fără a genera pozitivi falși pe documente normale.

Convenții de denumire

Odată ce o amenințare este identificată și regulile de detectare sunt definite și testate, acestea sunt integrate în instrumentele pe care echipele SOC le utilizează pentru a monitoriza rețelele și sunt adesea partajate cu alte echipe de securitate. Numirea și descrierea exactă a acestor reguli poate fi o provocare - în special atunci când indicatorii pe care îi detectează sunt complecși sau obscuri. Standardizarea este importantă în acest caz, iar organizațiile pot identifica standarde care să ajute la organizarea și etichetarea acestora pentru a facilita gestionarea bibliotecilor mari de detectare.

Gânduri finale

Ingineria detectării este o piatră de temelie a securității cibernetice moderne, oferind cadrul pentru identificarea și răspunsul eficient la amenințări. Oferind echipelor SOC informațiile de care au nevoie pentru a detecta și a răspunde amenințărilor emergente, ingineria detectării va rămâne o disciplină esențială pentru menținerea unor apărări de securitate solide.

Descoperiți cum OPSWAT's MetaDefender InSights Threat Intelligence poate oferi organizației dumneavoastră un avantaj critic atunci când vine vorba de prevenirea atacurilor cibernetice - vorbiți astăzi cu un expert.