Fișiere SVG*: Noua față a Malspam Payloads

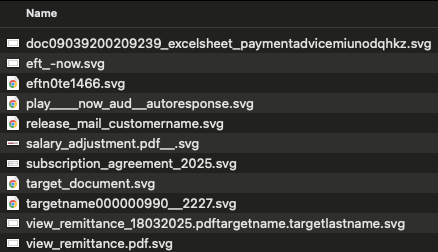

În ultimele câteva luni, analiștii OPSWAT de informații privind amenințările au observat campanii de malspam și phishing cu credențiale care transmit fișiere SVG înarmate către listele de distribuție obișnuite (fiecare căsuță poștală la care pot ajunge).

Una dintre cele două diferențe critice dintre aceste fișiere SVG și ceea ce ne putem aștepta de la orice e-mail obișnuit care conține imagini încorporate este că expeditorul îi instruiește probabil pe destinatari să deschidă aceste fișiere, indicând un sentiment de urgență prin intermediul unei narațiuni elaborate, comună în campaniile malspam - cum ar fi facturi neplătite, mesaje vocale ratate sau instrucțiuni false de la conducerea superioară (momeală).

Cealaltă diferență este că aceste fișiere SVG conțin JavaScript malițios sau linkuri încorporate către pagini de destinație false pentru obținerea de acreditări sau furtul de informații personale.

Pentru practicienii experimentați în domeniul securității, această schimbare de tip de fișier nu ar trebui să fie o surpriză. Monitorizarea tendințelor comerciale bazate pe fișiere de-a lungul anilor a arătat că actorii amenințători sunt experți în identificarea tipurilor de fișiere care oferă oportunități de a eluda apărarea și de a crește ratele de livrare către utilizatorii țintă.

De ce JavaScript este adevărata sarcină utilă

Cei care urmăresc anumiți actori ar putea emite ipoteza, cu un grad ridicat de încredere, că acest pivotare a tehnologiei fișierelor a fost următorul pas logic în avansarea campaniilor de menținere a unei acoperiri scăzute de detectare împotriva contramăsurilor de securitate actuale.

Având în vedere că se tinde să se prefere tehnicile de tip "living off the land" pentru a asigura eficiența pe scară largă a campaniilor, un favorit încercat și verificat va fi în general cel mai comun numitor: JavaScript încorporat.

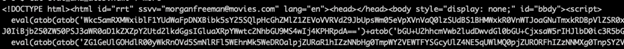

Capacitatea de a executa JavaScript arbitrar într-un tip de fișier observat în mod obișnuit oferă actorilor de amenințare acces la arsenalul lor complet dezvoltat de tehnici de ofuscare. Acest lucru le oferă adversarilor o perioadă de timp pentru a lansa campanii cu rate de detectare scăzute pentru costul redus al adaptării vechilor lor trucuri la un nou container.

În mod obișnuit, aceste tipuri de sarcini utile JavaScript sunt încorporate în fișiere HTML directe, fișiere PDF și chiar fișiere JavaScript simple (.js). Capacitatea de a înfășura conținutul activ într-un tip de fișier, considerat de obicei mai puțin dăunător (un fișier imagine), oferă actorilor de amenințare rate de succes inerente.

În schimb, reducerea suprafeței de atac care s-a concentrat pe tehnologii precum aplicații de productivitate precum Microsoft Office și OneNote nu s-a extins neapărat la unele dintre aceste tipuri de fișiere emergente și marginale.

Exemplele de mai jos ilustrează modul în care atacatorii integrează JavaScript în diferite tipuri de fișiere, inclusiv HTML și SVG, pentru a executa funcții malițioase și a se sustrage detectării.

Problema conduce în mod inevitabil la discuții privind motivele pentru care JavaScript are o suprafață de atac atât de mare în spațiul web și ce soluții rentabile sunt disponibile pentru a reduce expunerea la malware cu JavaScript în secvența de livrare. Aceasta poate fi o propunere dificilă pentru anumite organizații, în funcție de nevoile operaționale.

Acest lucru se încadrează, de asemenea, în problema instrumentelor și cadrelor utilizate în mod obișnuit de vânzători și dezvoltatori, care ajung să fie utilizate în mod abuziv de elemente criminale (un subiect de discuție pentru altă dată). Deși este discutabil dacă utilizatorul mediu are nevoie de JavaScript în aplicații utilizate pe scară largă, cum ar fi e-mailul, reacțiile exagerate precum scrisoarea deschisă a lui Steve Jobs referitoare la Adobe Flash pot conduce la practici prost concepute, cu consecințe neprevăzute.

Malware-as-a-Service la scară largă: Ce ar trebui să știe IMM-urile

În timp ce aceste campanii banalizate - adesea alimentate de malware-as-a-service și de rețele afiliate - nu au gradul de sofisticare al operațiunilor statelor naționale, ele compensează prin volum și iterație rapidă, permițând un impact la scară largă. Numărul mare de actori din acest spațiu poate fi o provocare pentru organizațiile mici și mijlocii, care pot avea acces limitat la instrumentele de securitate pentru a atenua aceste amenințări.

Apărarea împotriva acestei amenințări comune cade apoi în sarcina apărătorilor însărcinați să pună în balanță cazurile de utilizare așteptate sau legitime cu utilizarea potențial malițioasă a JavaScript în mediile lor.

Ingineria securității în conducta de analiză a fișierelor

Organizațiile cu conducte de dezvoltare complexe vor trebui să definească în mod clar politicile de utilizare acceptabilă pentru tipurile de fișiere din diferite domenii de inginerie pentru a echilibra productivitatea cu securitatea.

Apărătorii care mențin detecția pe baza semnăturilor YARA au probabil o acoperire existentă pentru JavaScript suspect în fișierele HTML; adaptarea acestor reguli sau crearea de contrapărți specifice SVG le permite inginerilor de detecție o cale rapidă de a acoperi amenințările familiare care utilizează tehnici de manipulare a fișierelor nevăzute anterior.

Inginerii de detectare cu resurse ar putea opta să meargă mai departe și să exploreze alte tipuri de fișiere care sunt ușor executabile de către utilizator și care acceptă JavaScript pentru a acoperi amenințările viitoare.

Analiza cuprinzătoare a fișierelor: Antidot pentru fișierele malițioase Tradecraft

La OPSWAT, credem că utilizatorii precauți sunt un element cheie în apărarea împotriva atacurilor. Dar știm, de asemenea, că nu este realist să punem toate așteptările pe utilizatorii noștri pentru a recunoaște și a evita momeli atent pregătite.

Din acest motiv, am dezvoltat mijloace eficiente și foarte automatizate de detectare a fișierelor malițioase la scară largă și în cadrul fluxurilor de lucru obișnuite. MetaDefender Sandbox poate analiza și detecta fișiere SVG care pot veni prin conducte și integrări conectate, ajutând la protejarea căilor de e-mail și web cu capabilități de analiză adaptive.

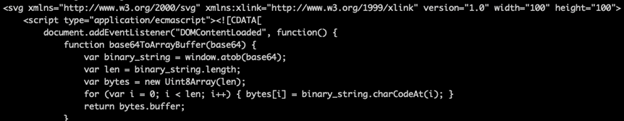

Iată un exemplu de fișier SVG care ilustrează capacitățile Deep CDR de identificare a conținutului JavaScript activ din fișier și de identificare a elementelor de risc.

Exemple de hash-uri din campanii active

Mai jos sunt hașurile fișierelor de eșantioane SVG rău intenționate observate pentru vânătoarea de amenințări și dezvoltarea regulilor YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Clienții care utilizează MetaDefender Sandbox beneficiază de actualizări rapide ale informațiilor despre amenințări, inclusiv formate de fișiere emergente precum SVG. Odată ce logica de detectare este implementată, amenințările precum cele discutate în acest blog sunt identificate automat și puse în carantină, asigurând o protecție continuă, chiar dacă tacticile atacatorilor evoluează.

Gânduri finale: Formatele de fișiere sunt fluide - la fel ar trebui să fie și apărarea dumneavoastră

Atacatorii își evoluează constant metodele, iar utilizarea fișierelor SVG încărcate cu JavaScript în campaniile de phishing este un prim exemplu al acestei tehnici adaptative. În timp ce extensia fișierului se poate schimba, amenințarea principală - executarea de scripturi ofuscate - rămâne aceeași.

Pentru a rămâne în frunte, apărătorii trebuie să perfecționeze continuu tehnicile de detectare, să adapteze regulile existente la formate noi și să utilizeze instrumente de analiză automată precum MetaDefender Sandbox pentru a descoperi comportamente malițioase îngropate în locuri neașteptate. Nu este suficient să vă bazați pe vigilența utilizatorilor - apărările scalabile și inteligente sunt acum esențiale.

*Ce sunt fișierele SVG?

SVG, sau Scalable Vector Graphics, este un format de fișier utilizat pe scară largă pentru afișarea pe web a imaginilor bazate pe vectori. Spre deosebire de formatele de imagine tradiționale precum JPEG sau PNG, fișierele SVG sunt bazate pe text și scrise în XML, ceea ce le permite să includă elemente interactive și chiar scripturi încorporate precum JavaScript. Această flexibilitate le face utile pentru dezvoltatori, dar și atractive pentru atacatorii care doresc să ascundă coduri malițioase la vedere.