API cheile, parolele, cheile de criptare și alte date sensibile - cunoscute în mod colectiv în domeniul dezvoltării de software sub numele de "secrete" - protejează o gamă largă de tehnologii pe parcursul ciclului de viață al dezvoltării de software. Din păcate, acestea continuă să ajungă în mâinile atacatorilor.

Cercetătorii de la Universitatea de Stat din Carolina de Nord au demonstrat două abordări diferite pentru extragerea secretelor, o tehnică a descoperit 99% din fișierele nou angajate care conțin secrete aproape în timp real. Ei au constatat că timpul mediu de descoperire a fost de 20 de secunde. Chiar dacă vă dați seama că ați introdus din greșeală un secret într-un depozit public, este posibil să aveți la dispoziție doar 20 de secunde în medie pentru a configura un nou secret.

Divulgarea secretelor permite infractorilor cibernetici să acceseze și să manipuleze datele. Ținând cont de acest lucru, OPSWAT și-a propus să creeze o soluție ușor de utilizat de către dezvoltatori pentru detectarea secretelor din cod înainte ca acesta să fie trimis într-un depozit public sau compilat într-o versiune. În plus, tehnologia îmbunătățită detectează mai bine secretele ascunse și informațiile confidențiale.

Să vedem ce tipuri de secrete se scurg, care sunt consecințele și cum putem împiedica acest lucru.

Riscurile tăcute ale secretelor încorporate

Secretele codificate în hardcoded includ informații sensibile încorporate în software, cum ar fi nume de utilizator, parole, chei SSH, token-uri de acces și alte date sensibile. În cazul în care dezvoltatorii lasă secrete în codul sursă sau în configurația unei aplicații, acestea vor deveni probabil ținte principale de atac pentru agenții rău intenționați. Agenții rău intenționați scanează în mod constant depozitele publice de coduri pentru a găsi modele care să identifice secrete.

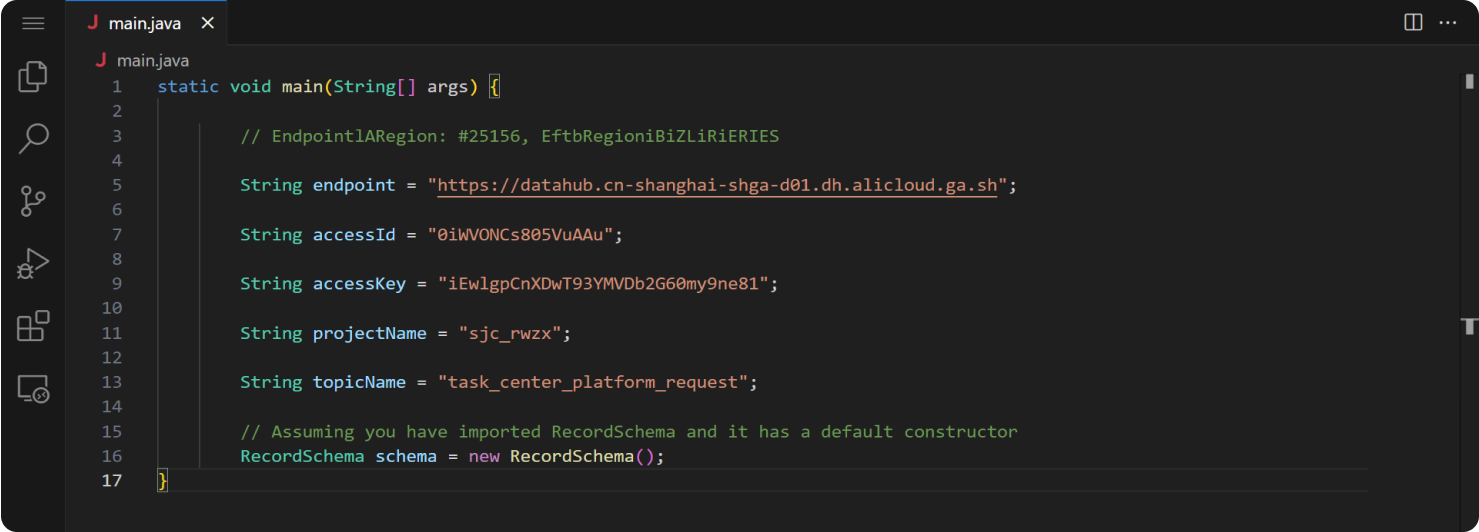

Pentru a ilustra mai bine acest lucru, luați în considerare următorul cod Java:

Dezvoltatorii ar putea folosi un cod similar pentru testarea locală și să uite să îl elimine atunci când trimit codul într-un depozit. În urma compilării, executabilul va conține în codul său acreditările pentru "admin" sau "secretpass". Nu contează care este mediul - fie că este vorba de o aplicație desktop, de o componentă de server sau de orice altă platformă software - aceste șiruri încorporate se află expuse. Nu există nicio îndoială că cheile expuse sunt adesea primul pas pentru mulți infractori cibernetici pentru a pătrunde într-un sistem altfel fortificat.

Scurgerile recente de informații secrete și impactul acestora

În 2021, adversarii cibernetici au profitat de un defect în modul în care CodeCov a produs imaginile Docker, modificând un instrument de încărcare pentru a le transmite acreditările, punând potențial în pericol protocoalele de dezvoltare a numeroase întreprinderi. Într-un incident separat, hackerii au dezvăluit codul sursă al platformei de streaming de jocuri Twitch, dezvăluind peste 6.000 de depozite Git și aproximativ 3 milioane de documente.

Această breșă a expus peste 6.600 de secrete de dezvoltare, deschizând calea pentru potențiale intruziuni ulterioare. În special, alte incidente de expunere involuntară în urma unei breșe de securitate au fost raportate la companii importante precum Samsung Electronics, Toyota Motor Corporation și Microsoft.

Problema secretelor care sunt expuse este larg răspândită. Iată câteva dintre celelalte scurgeri de informații semnificative care au avut loc în ultimii ani:

Încălcarea datelor Binance's Data Breach

La 3 iulie 2022, Changpeng Zhao, CEO al Binance, a scris pe Twitter despre o încălcare semnificativă a datelor. El a spus că infractorii vindeau 1 miliard de înregistrări pe dark web. Printre acestea se numărau nume, adrese și chiar dosare medicale și ale poliției. Scurgerea de informații a început pentru că cineva a copiat codul sursă cu detalii de acces pe un site de blog chinezesc, lăsând ca toată lumea să îl vadă.

Scurgerea de informații de pe Twitter

La 2 august 2022, au fost descoperite 3.207 aplicații mobile în care se scurgeau chei Twitter API . Acest lucru înseamnă că mesajele private dintre utilizatorii Twitter din aceste aplicații ar putea fi accesate.

La 1 septembrie 2022, Symantec a raportat că 1.859 de aplicații (atât iPhone, cât și Android) aveau token-uri AWS. 77% dintre aceste token-uri puteau accesa servicii AWS private, iar 47% permiteau accesul la cantități mari de fișiere stocate.

Target s-a confruntat cu probleme atunci când atacatorii au furat 40 de milioane de detalii despre cardurile clienților. Vânzările lor au scăzut cu 4% după acest lucru. The New York Times a raportat că această problemă a costat Target 202 milioane de dolari.

După tot ce s-a întâmplat, trebuie să ne întrebăm: "de ce nu au descoperit aceste companii aceste scurgeri de informații mai devreme?". O revizuire atentă a codului sau o verificare periodică ar fi putut descoperi aceste probleme înainte ca ele să devină o problemă uriașă.

Cum poate ajuta OPSWAT Prevenirea proactivă a pierderilor de date (DLP) să prevină scurgerile de date

Proactive DLP are o funcție integrată de detectare a secretelor. Această funcție vă notifică prompt atunci când detectează secrete, cum ar fi chei API sau parole în codul sursă. În mod specific, poate detecta secrete asociate cu Amazon Web Services, Microsoft Azure și Google Cloud Platform.

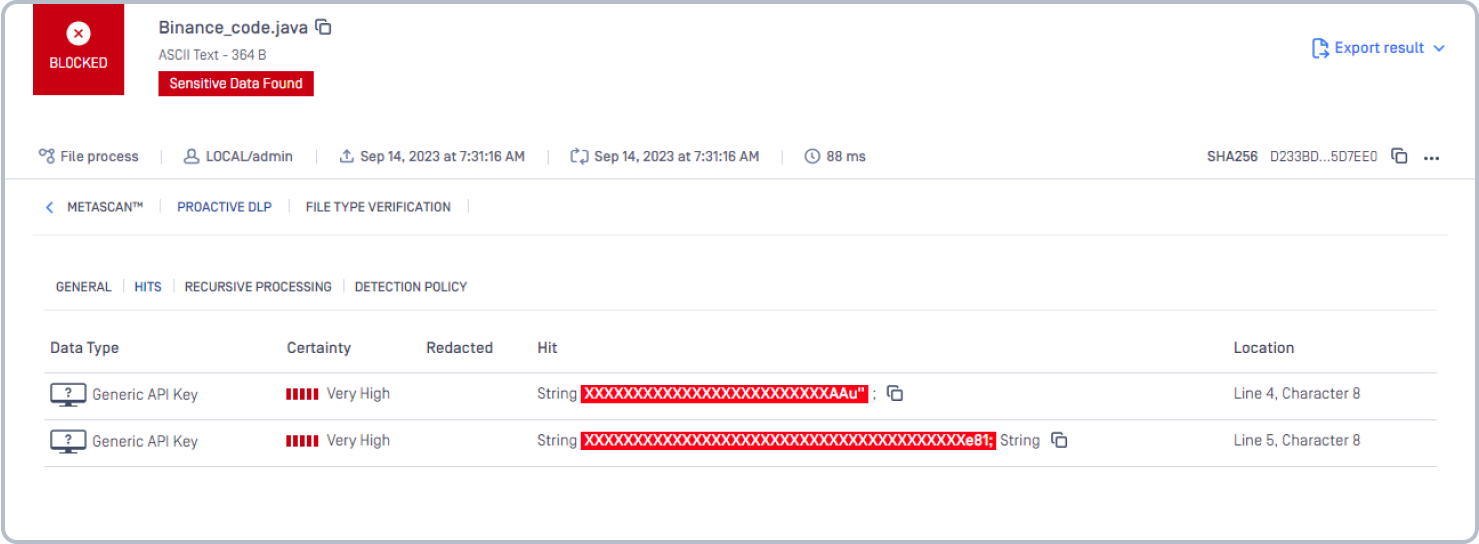

Să luăm ca exemplu scurgerea de date Binance. Conform rapoartelor, cineva a trimis următoarele informații pe blog. Proactive DLP poate scana codul, identifica dey-ul generic de acces și notifica dezvoltatorii înainte ca aceștia să împingă codul într-un depozit public.

Proactive DLP surprinde eventualele greșeli înainte ca acestea să devină probleme mai semnificative.

Despre OPSWAT Proactive DLP

OPSWAT Proactive DLP detectează, blochează sau redactează datele sensibile, ajutând organizațiile să prevină potențiale scurgeri de date și încălcări ale conformității. Pe lângă secretele codificate, Proactive DLP detectează informațiile sensibile și confidențiale înainte ca acestea să devină o problemă semnificativă.

Aflați mai multe despre modul în care OPSWAT Proactive DLP împiedică datele sensibile și reglementate să iasă sau să intre în sistemele organizației dumneavoastră.

Contactați un expert în securitatea cibernetică a infrastructurilor critice pentru mai multe informații și asistență.