În ciuda titlurilor, a avertismentelor și a miliardelor de dolari investite în securitatea cibernetică, o problemă evidentă continuă să mocnească în inima OT & CPS (sisteme cibernetice-fizice): protocoalele industriale nesigure.

Coloana vertebrală operațională a rețelelor noastre energetice, a stațiilor de tratare a apei, a petrolului și gazelor și a instalațiilor de producție este încă construită pe standarde de comunicare precum Modbus, DNP3, OPC DA, PROFINET etc.

Aceste protocoale au fost concepute cu decenii în urmă, cu mult înainte ca amenințările cibernetice să facă parte din discuție, și au fost concepute pentru performanță, nu pentru protecție. Ele presupun securitate completă și timp de funcționare a sistemului, nu necesită autentificare, transmit în text clar și încă rulează sisteme critice în întreaga lume.

Acesta nu este un risc ipotetic. Este unul sistemic.

Încredere implicită: Un defect de proiectare armat

Protocoalele industriale moștenite s-au născut într-o eră diferită - una în care logica izolării fizice(goluri de aer) servea drept model de securitate dominant. Securitatea cibernetică nu era nici o cerință, nici un obiectiv de proiectare. Ca urmare, aceste protocoale nu au mecanisme integrate de autentificare, autorizare sau criptare.

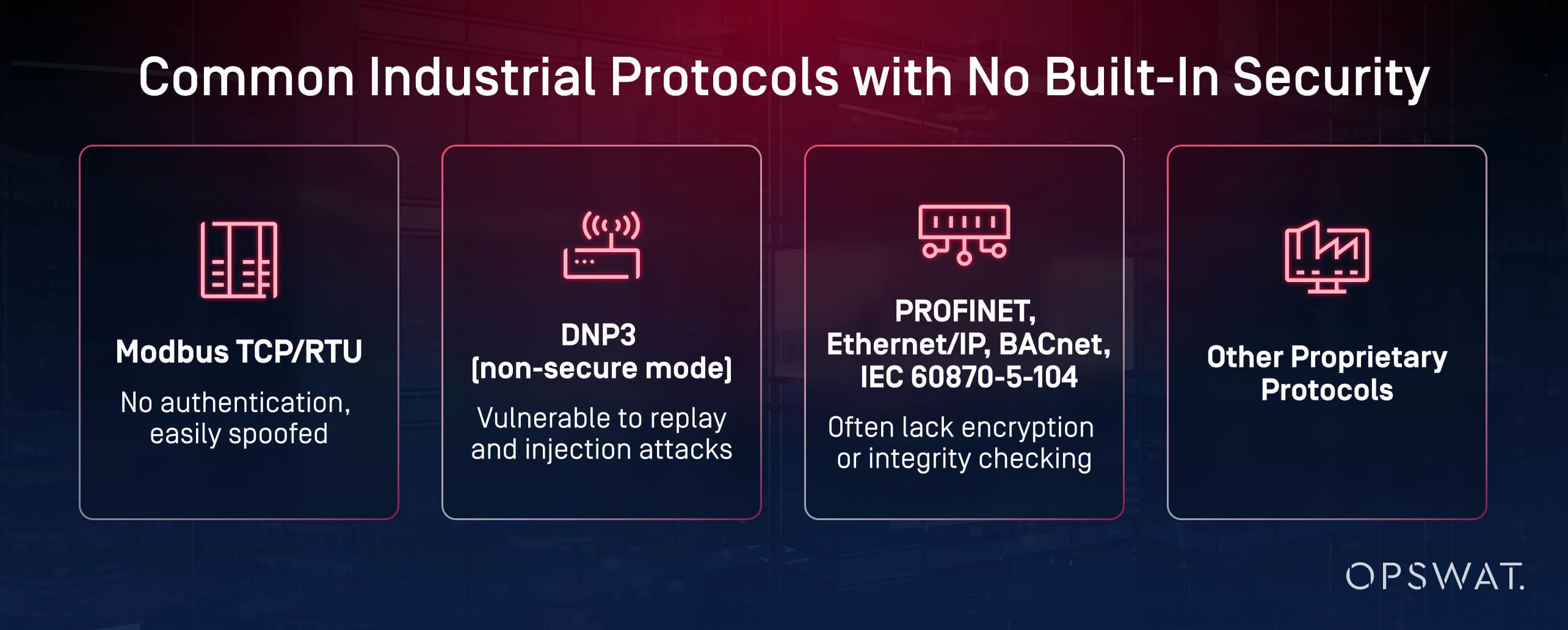

Iată o privire mai atentă la ceea ce înseamnă acest lucru în termeni reali:

- Modbus TCP/RTU: Trimite și primește comenzi fără autentificare. Un atacator se poate da drept un dispozitiv master și poate modifica valorile actuatorului.

- DNP3 (în mod nesecurizat): Vulnerabil la atacuri prin reluare și injectare; nu dispune de verificări robuste ale integrității.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: Oferă securitate minimă sau opțională, cu garanții reduse sau inexistente privind integritatea sau confidențialitatea datelor.

- Protocoale proprietare care variază în ceea ce privește implementarea securității, adesea lipsite de protecții fundamentale.

Aceste vulnerabilități de securitate pot să nu fie evidențiate în timpul funcționării normale. Însă, în cazul în care sunt supuse atenției unui actor care reprezintă o amenințare - în special a unuia care dispune de resurse, timp și intenții - ele devin vulnerabilități evidente.

Impact în lumea reală: Exploziile de protocol în acțiune

Echipele de securitate se pregătesc adesea pentru exploatări de tip zero-day, dar în OT, atacatorii se bazează frecvent pe exploatări de tip "zero-effort" - abuzând de un comportament al protocolului care nu a fost niciodată sigur la început.

Luați în considerare următoarele scenarii:

Atacuri de tip Spoofing și Replay

Fără autentificare sau verificări ale integrității, atacatorii pot capta traficul legitim și îl pot reda pentru a manipula procesele sau a întrerupe operațiunile.

Atacuri Man-in-the-Middle

Atacuri Man-in-the-Middle: Traficul OT interceptat poate fi modificat în tranzit, cum ar fi falsificarea citirilor de presiune sau modificarea comenzilor de control.

Control neautorizat

Un intrus care obține acces la rețea poate emite comenzi direct către PLC (controlere logice programabile), ocolind protocoalele de siguranță.

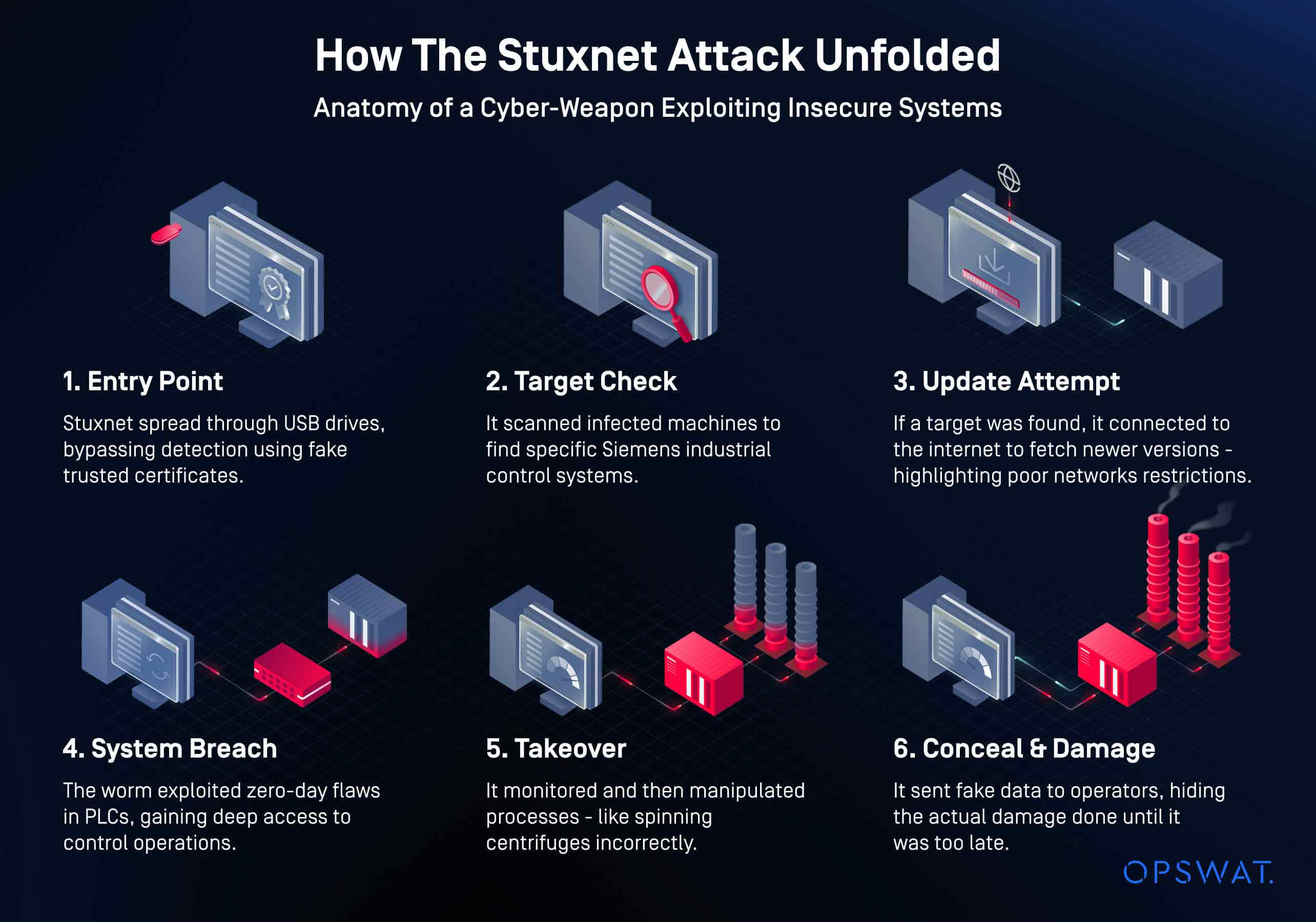

Viermele Stuxnet este cel mai cunoscut și citat exemplu, dar nu este nici pe departe singurul. În ultimii ani, mai mulți operatori de rețele electrice, companii de furnizare a apei și companii energetice au raportat atacuri care se datorează abuzului de comportament al protocolului nativ.

Atacul din 2021 asupra unei instalații de tratare a apei din Florida a implicat compromiterea accesului de la distanță, dar capacitatea de a emite comenzi neautorizate s-a bazat pe un protocol fără mecanism de verificare.

De ce apărarea tradițională eșuează

Firewall-urile tradiționale sunt implementate și în prezent pentru a securiza mediile și protocoalele tradiționale, însă acestea pot fi compromise în continuare. Chiar dacă aceste protocoale ar putea deveni mai sigure, infrastructura care face posibilă viața modernă constă în miliarde de senzori, controlere și alte puncte finale care nu pot fi actualizate fără o înlocuire completă. Ca urmare, operatorii trebuie să se bazeze pe straturi suplimentare de apărare cibernetică pentru a asigura securitatea perimetrului. Deși acestea sunt importante, ele nu atenuează riscurile fundamentale reprezentate de protocoalele nesigure.

- Acestea nu rescriu logica protocolului: Modbus va transmite în continuare comenzi neautentificate, în text clar - chiar și în spatele unui firewall.

- Ele se bazează pe semnături cunoscute: Instrumentele DPI nu pot detecta abuzuri de protocol noi sau de nivel scăzut fără motoare euristice sau comportamentale.

- Acestea permit traficul bidirecțional: Ceea ce deschide ușa pentru injectarea comenzilor, mișcarea laterală și pregătirea pentru alte atacuri.

Cel mai important, acestea presupun că protocolul poate fi securizat prin monitorizare, nu că ar trebui să fie limitat prin proiectare.

Către o izolare în funcție de protocol

Ceea ce este necesar nu este doar mai multă inspecție. Este vorba de izolare. Este vorba de impunerea segmentării rețelei la un nivel fundamental - în mod ideal la nivelul fizic sau prin controale logice strict reglementate.

Mecanismele de izolare în funcție de protocol, cum ar fi gateway-urile unidirecționale(diode de date) și soluțiile de întrerupere a protocolului oferă o abordare mai sigură. Acestea permit echipelor operaționale să mențină fluxurile de date necesare - actualizări ale istoricului, jurnale ale senzorilor, alerte la evenimente - fără a expune suprafețele de control la rețele externe sau mai puțin sigure.

Acest lucru asigură alinierea la mandatele de reglementare naționale, regionale și specifice industriei, precum și reziliența operațională. Atunci când protocoalele nesigure nu pot fi rescrise sau înlocuite, acestea trebuie să fie segmentate, filtrate și izolate de sisteme special concepute pentru această sarcină.

O opțiune practică: MetaDefender NetWall

Pentru medii în care protocoalele nesigure sunt inevitabile, MetaDefender NetWall oferă soluții întărite de izolare și transfer:

✓ Diode optice: Permit fluxuri de date unidirecționale, forțate fizic, fără cale de întoarcere - ideale pentru zonele acoperite de aer.

✓ Unidirectional Security Gateway: Permite exporturi de date unidirecționale controlate și validate de la OT la IT, peste o întrerupere a protocolului.

✓ Bilateral Security Gateway: Suportă comunicarea securizată pentru aplicații care necesită un răspuns de date, cum ar fi MS SQL - permițând controlul de la distanță în siguranță sau accesul furnizorului.

Descoperiți cumdiodele optice (de date) și gateway-urile de securitate MetaDefender NetWall vă pot oferi avantajul critic atunci când vine vorba de securizarea mediilor dumneavoastră de înaltă securitate.