La începutul lunii februarie, Agenția pentru securitatea cibernetică și securitatea infrastructurilor (CISA), Agenția Națională de Securitate (NSA), Biroul Federal de Investigații (FBI) și alte organizații au publicat un avertisment cu privire la riscul urgent postat de Republica Populară Chineză (RPC). La momentul respectiv, aceștia au avertizat în mod specific organizațiile de infrastructură critică cu privire la actorii cibernetici sponsorizați de stat, numindu-l pe Volt Typhoon, care se poziționează pentru a efectua atacuri cibernetice perturbatoare sau distructive împotriva infrastructurii critice din SUA.

Potrivit avertismentului din februarie, Volt Typhoon (cunoscut și sub numele de Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite și Insidious Taurus) a compromis deja mediile IT ale organizațiilor de infrastructură critică din sectoarele comunicațiilor, energiei, sistemelor de transport și sistemelor de apă și apă uzată din Statele Unite și teritoriile sale, prepoziționate pentru a permite deplasarea laterală către activele de tehnologie operațională (OT) în vederea întreruperii funcțiilor. În martie, aliații Five Eyes au emis o altă alertă și orientări privind modul în care agențiile de infrastructură critică se pot apăra împotriva acestor amenințări, îndemnând liderii să recunoască riscul cibernetic ca fiind un risc de bază pentru afaceri și fundamental pentru securitatea națională. Cel mai recent, un senator american a avertizat cu privire la amenințarea reprezentată de Volt Typhoon într-o scrisoare adresată CISA.

Volt Typhoon joacă un joc lung

Spre deosebire de unii actori rău intenționați, Volt Typhoon nu folosește programe malware pentru a obține și a menține accesul la rețele. În schimb, se bazează pe conturi valide și utilizează o securitate operațională puternică pentru a rămâne nedescoperiți pentru perioade lungi de timp - în unele cazuri, cinci ani sau mai mult. Utilizând funcțiile integrate ale unui sistem, acest grup de amenințări se folosește de tehnici de "living off the land" (LOTL), inclusiv prin utilizarea de instrumente și procese native pe sisteme din mai multe medii IT . Acest lucru îi ajută să se sustragă detectării, valorificând cercetările aprofundate despre organizația și mediul țintă pentru a-și adapta tacticile, tehnicile și procedurile în consecință. Volt Typhoon dedică, de asemenea, resurse continue pentru a menține persistența și a spori înțelegerea mediului țintă în timp, mult dincolo de compromiterea inițială.

Multe organizații nu au capacitatea de a detecta și de a identifica activitățile rău intenționate, ceea ce face mai dificilă diferențierea între comportamentul legitim și cel rău intenționat. Pentru a se proteja împotriva tehnicilor LOTL, organizațiile trebuie să adopte o abordare cuprinzătoare și multifațetată a securității cibernetice. Ghidul comun furnizat de CISA oferă cele mai bune practici de detectare și întărire la scară largă, care pot ajuta organizațiile să se poziționeze pentru a fi mai eficiente în detectarea și atenuarea acestor tehnici. Sectoarele infrastructurilor critice trebuie să aplice aceste bune practici, punând un accent suplimentar pe îmbunătățirea securității în lanțul de aprovizionare.

Secure Supply Chain

Din ce în ce mai mult, organizațiile se confruntă cu atacuri sofisticate în lanțul de aprovizionare. Conform unui raport al Agenției Uniunii Europene pentru Securitatea Rețelelor Informatice și a Datelor (ENISA), "compromitereaSupply Chain cu dependențe de Software " continuă să reprezinte cea mai mare amenințare, datorită, fără îndoială, integrării furnizorilor și partenerilor terți în lanțul de aprovizionare. Infrastructura critică este departe de a fi imună la această tendință, deschizând potențiale căi pentru actorii sponsorizați de stat, precum Volt Typhoon, de a obține și menține accesul care ar putea pune în pericol organizațiile și persoanele. Pentru a contracara aceste amenințări, organizațiile trebuie să securizeze atât lanțul de aprovizionare software, cât și pe cel hardware și să adopte principiile secure-by-design.

Software Supply Chain

Nu este un secret faptul că există vulnerabilități în lanțul de aprovizionare cu software, inclusiv inserarea de coduri malițioase și utilizarea de componente terțe vulnerabile. Codul malițios poate permite accesul neautorizat, poate duce la încălcarea securității datelor și, uneori, poate duce chiar la preluarea completă a sistemului. Dezvoltatorii de Software utilizează adesea componente terțe, inclusiv software open-source, pentru a accelera dezvoltarea și a adăuga noi funcționalități. Din păcate, aceste componente pot conține vulnerabilități cunoscute, vulnerabilități recent descoperite sau chiar vulnerabilități introduse în codul de bază de un actor rău intenționat.

Ca exemplu recent, s-a raportat că Python Package Index (PyPI) - sursa principală pentru aplicații și biblioteci de cod scrise în limbajul de programare Python - a fost atacată de utilizatori care au folosit probabil mijloace automate pentru a încărca pachete malițioase, exploatând greșelile de scriere ale utilizatorilor. Aceștia au folosit o tehnică numită typosquatting, creând nume de pachete similare cu cele populare pentru a infecta dispozitivele utilizatorilor la instalare. Acest lucru arată necesitatea critică de a verifica bibliotecile de cod sursă pentru dependențe și vulnerabilități și de a aborda amenințările malware pe fondul integrării rapide a tehnologiilor de inteligență artificială fără măsuri de securitate adecvate.

În mod similar, pe măsură ce organizațiile adoptă containerizarea și utilizează depozite pentru a gestiona codul sursă și imaginile de containere, actorii rău intenționați au acces la o suprafață de atac extinsă. Dacă malware-ul se infiltrează în depozitele de cod și de containere, acesta se poate propaga în întreaga stivă de aplicații software și poate provoca daune pe scară largă. Vulnerabilitățile dintr-o singură imagine pot avea impact asupra mai multor aplicații și organizații.

Pentru a face față acestor provocări, organizațiile trebuie să adopte procese riguroase de revizuire a codului, inclusiv să utilizeze o listă de materiale software (SBOM) care oferă o înregistrare formală a tuturor componentelor utilizate în crearea software-ului. Această capacitate este esențială atunci când este dezvăluită o nouă vulnerabilitate critică, deoarece permite organizațiilor să stabilească rapid dacă codul lor utilizează acest software, unde există, dacă prezintă un risc și, în caz afirmativ, să remedieze situația. Un SBOM ajută la identificarea componentelor software vulnerabile atât în software-ul open-source, cât și în codul sursă și containere, reducând expunerea la riscuri. Această vizibilitate contribuie, de asemenea, la asigurarea și demonstrarea conformității cu standardele legale și de reglementare prin facilitarea unui răspuns rapid la amenințările emergente.

Hardware Supply Chain

Securizarea lanțului de aprovizionare cu hardware este la fel de importantă ca securizarea componentelor software, datorită interdependențelor dintre hardware și software. Hardware poate introduce, de asemenea, vulnerabilități, în special prin intermediul activelor cibernetice tranzitorii, inclusiv dispozitive mobile , suporturi amovibile și echipamente de rețea temporare. Activele tranzitorii pătrund adesea într-un mediu fără a fi vizate de măsurile de securitate tradiționale. Și pentru că sunt ușor de mutat și de modificat, aceste active sunt susceptibile de utilizare abuzivă și de manipulare, devenind conducte pentru programe malware sau acces neautorizat la rețele sensibile.

Pentru a aborda acest risc, organizațiile ar trebui să se asigure că scanează și securizează astfel de bunuri înainte de a le conecta la orice hardware din mediile de infrastructură critică, inclusiv prin identificarea țării de origine. Acest lucru permite organizațiilor să identifice activele care conțin programe malware, să blocheze accesul neautorizat la date în funcție de origine, să identifice locațiile și furnizorii restricționați și să asigure conformitatea cu reglementările în toate regiunile. Asigurarea faptului că hardware-ul utilizat provine din surse sigure și de bună reputație reduce riscul de vulnerabilități încorporate care ar putea fi exploatate ulterior.

Pe măsură ce IT și mediile OT devin din ce în ce mai interconectate, vizibilitatea activelor conectate este vitală pentru îmbunătățirea securității și limitarea capacităților actorilor rău intenționați, inclusiv Volt Typhoon. Cunoașterea țării de origine, precum și a versiunilor de firmware și software ale dispozitivelor, permite organizațiilor să evalueze vulnerabilitățile într-un mod mai cuprinzător și să răspundă la amenințări cu mai multă agilitate. Actualizările de firmware și software abordează adesea deficiențele de securitate, subliniind necesitatea de a cunoaște istoricul versiunilor pentru a menține igiena securității. Aceste informații pot ajuta, de asemenea, la respectarea diferitelor standarde și cadre de reglementare, deoarece guvernele îndeamnă din ce în ce mai mult la îmbunătățiri în lanțul de aprovizionare cu tehnologie.

Secure-Principii de proiectare

Adoptarea unor principii de proiectare securizată este esențială în prezent pentru a combate amenințările sofisticate, cum ar fi Volt Typhoon, și pentru a minimiza riscul pentru infrastructurile critice. Abordarea secure-by-design înseamnă că produsele tehnologice sunt construite pentru a proteja împotriva actorilor cibernetici rău intenționați care reușesc să obțină cu succes accesul la dispozitive, date și infrastructura conectată. Potrivit CISA, "Agențiile autoare recomandă ca producătorii de software să încorporeze principiile și tacticile secure by design și implicit în practicile lor de dezvoltare de software pentru a consolida poziția de securitate pentru clienții lor."

Volt Typhoon și alți actori similari adoptă TTP-uri din ce în ce mai sofisticate prin exploatarea unor vulnerabilități care ar fi putut fi atenuate în faza de proiectare a ciclului de viață al dezvoltării software (SDLC). Prin integrarea securității în arhitecturile tehnologice și în procesele de dezvoltare, principiile "secure-by-design" permit organizațiilor să construiască sisteme care sunt în mod inerent mai rezistente la intruziune, manipulare și exploatare.

Protejarea infrastructurii critice

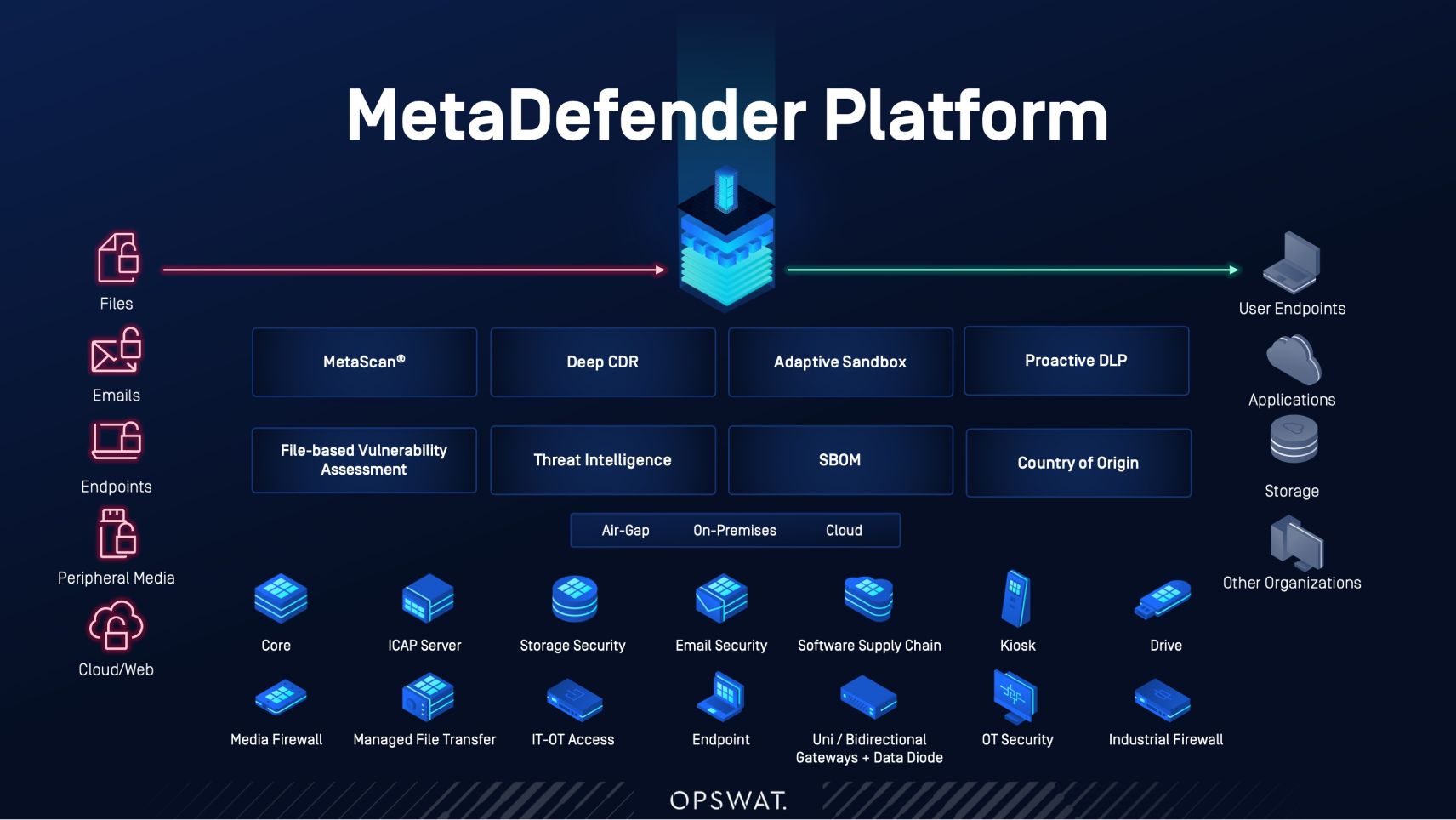

În timp ce Volt Typhoon reprezintă o amenințare semnificativă în prezent, ar fi o prostie să credem că acest grup este singurul capabil de nivelul de infiltrare împotriva căruia CISA și alții avertizează atât de urgent. Organizațiile de infrastructură critică trebuie să se poziționeze pentru a detecta astfel de intruziuni și pentru a-și întări mediile împotriva unor amenințări similare. Securizarea lanțului de aprovizionare este un pas vital în îmbunătățirea securității, în special prin înțelegerea complexității lanțului de aprovizionare cu software, prin analiza întregului SBOM și prin capacitatea de a răspunde rapid la vulnerabilitățile emergente. În mod similar, securizarea lanțului de aprovizionare cu hardware prin asigurarea vizibilității asupra activelor conectate permite organizațiilor să blocheze accesul neautorizat. O strategie de securitate cuprinzătoare, înrădăcinată în principiile secure-by-design, este esențială și ar trebui să valorifice tehnologiile de încredere zero, cum ar fi dezarmarea și reconstrucția conținutului, evaluările de vulnerabilitate, prevenirea pierderilor de date, scanarea multiplă și altele.

Prin neutralizarea proactivă a programelor malware și prin contracararea potențialelor breșe, această abordare reduce semnificativ amenințarea furtului de credențiale și a altor activități rău intenționate. În plus, prioritizarea securității software și hardware asigură o rezistență inerentă împotriva amenințărilor cibernetice. Protejarea lanțului de aprovizionare este un pas vital pe care organizațiile trebuie să îl facă pentru a asigura siguranța și securitatea infrastructurii critice.

Aflați cum OPSWAT vă poate ajuta să vă protejați împotriva amenințărilor Volt Typhoon.