MetaDefender Sandbox oferă acum analiză și vizibilitate a amenințărilor pentru protecția ICS în infrastructurile critice

Ritmul în care evoluează programele malware și tehnicile de atac, împreună cu o creștere a tensiunilor geopolitice globale, au a schimbat discuția, atât în sectorul public, cât și în cel privat, cu privire la modul în care se poate proteja infrastructura critică împotriva atacurilor în masă. perturbări cibernetice masive.

Din punct de vedere istoric, IT și sistemele OT/ICS au fost complet izolate unele de altele, dar pe măsură ce transformarea digitală continuă, aceste două lumi fuzionează rapid.

Prin urmare, infractorii cibernetici folosesc programe malware pentru a se infiltra în mod specific în rețelele OT pentru a ține ostatice sistemele care națiunile se bazează - știind că țintele nu-și pot permite perioadele de nefuncționare care sunt atât de des întâlnite atunci când ransomware-ul lovește în IT partea de afaceri.

Atacurile din ce în ce mai numeroase asupra ICS pun în pericol siguranța și securitatea publicului care se bazează pe infrastructura critică pentru a asigurarea nevoilor de bază. Am văzut cum s-a întâmplat cu iranienii care au vizat infrastructura petrolieră saudită cu Triton și SandWorm vizând utilitățile electrice ucrainene cu Black Energy în 2015 și Industroyer în 2016.

Înțelegerea vulnerabilităților

Pentru a înțelege mai bine modul în care funcționează OT malware, este important să înțelegem unde se află vulnerabilitățile și cum funcționează acestea. sunt exploatate. În cele mai multe cazuri, acestea se află în cadrul controlorilor Windows interfațați cu aceste sisteme, iar instrucțiuni îndreptate către sistemele operaționale. Acestea includ:

- Dispozitive: Clienți de interfețe om-mașină (HMI), istorici de date, servere SCADA și stații de lucru pentru inginerie (EWS).

- Platforme (software ICS): GE Proficy, Honeywell HMIWeb, etc.

- Rețea: acces direct la internet la un mediu ICS prin expunerea protocoalelor operaționale, cum ar fi Siemens. S7, Omron FINS și EtherNet/IP, în plus față de accesul VNC configurat greșit. Acest lucru poate duce la mișcări laterale vis SMB.

Atunci de ce să ne concentrăm asupra acestor scenarii Industrial , dincolo de IT?

Actorii din statele naționale iubesc malware-ul ICS, deoarece se aliniază cu obiectivele lor politice de subminare a infrastructurii și cu cele mai largi și mai profunde servicii de atac în mediile industriale le permit să facă acest lucru. Acești actori sunt, de asemenea, cei care dispun de resursele necesare pentru a executa cu succes atacuri asupra ICS, deoarece acestea necesită, în general, mai multă sofisticare și planificare decât un atac ransomware care poate fi executat folosind componente și servicii "din comerț".

Înțelegerea metodologiilor de atac

Există o modalitate mai bună de a înțelege malware-ul din spatele acestor atacuri și de a ajuta organizațiile de infrastructură critică să le prevină pe cele viitoare prin cartografierea tuturor comportamentelor la MITRE ATT&CK Framework for ICS și YARA - două resurse cheie care profesioniștii în domeniul securității cibernetice ar trebui să fie familiarizați:

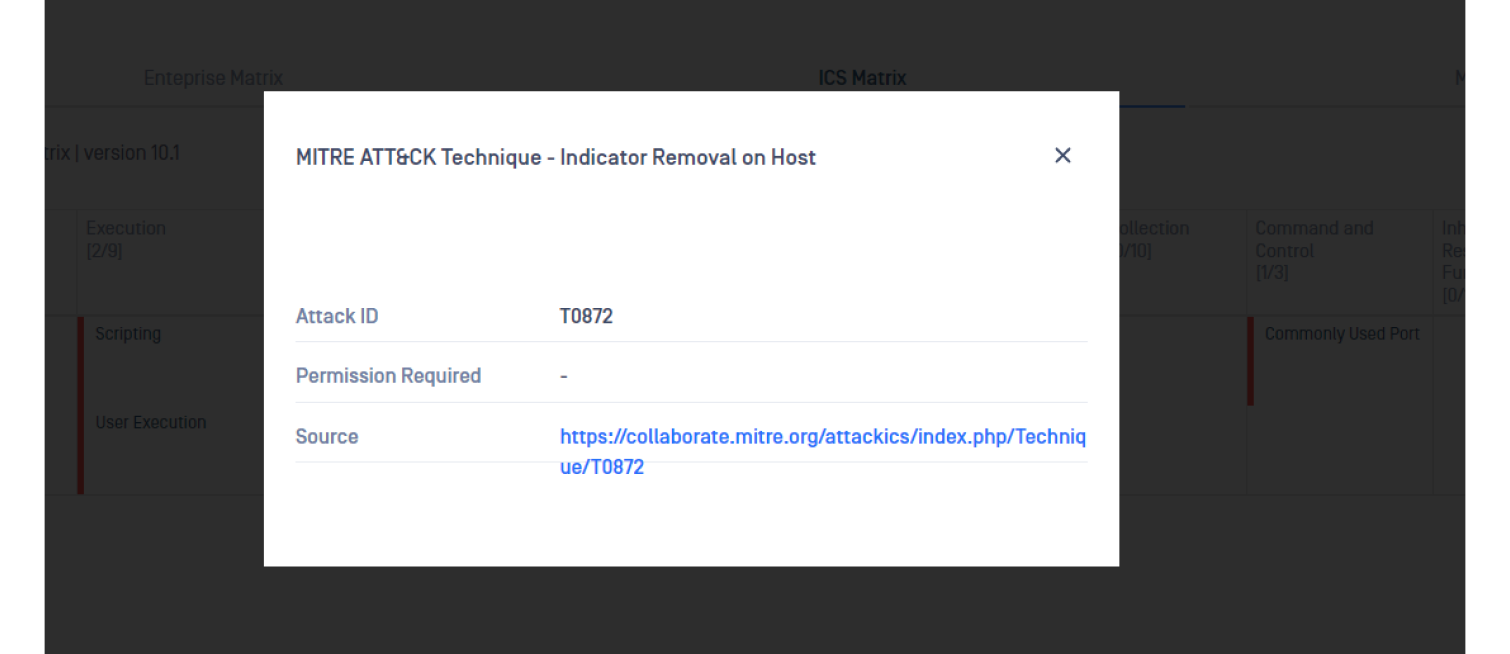

- MITRE ATT&CK pentru ICS: Similar cu cadrul MITRE ATT&CK adoptat pe scară largă pentru IT, acest cadru modelează comportamentele pentru atacurile cu malware care vizează sistemele de control Industrial . Prin încorporarea cartografierii comportamentului în cadrul MITRE ATT&CK ICS, instrumentele precum MetaDefender Sandbox pot ajuta apărătorii să identifice rapid modul în care malware-ul încearcă să le atace sistemele și să răspuns eficient.

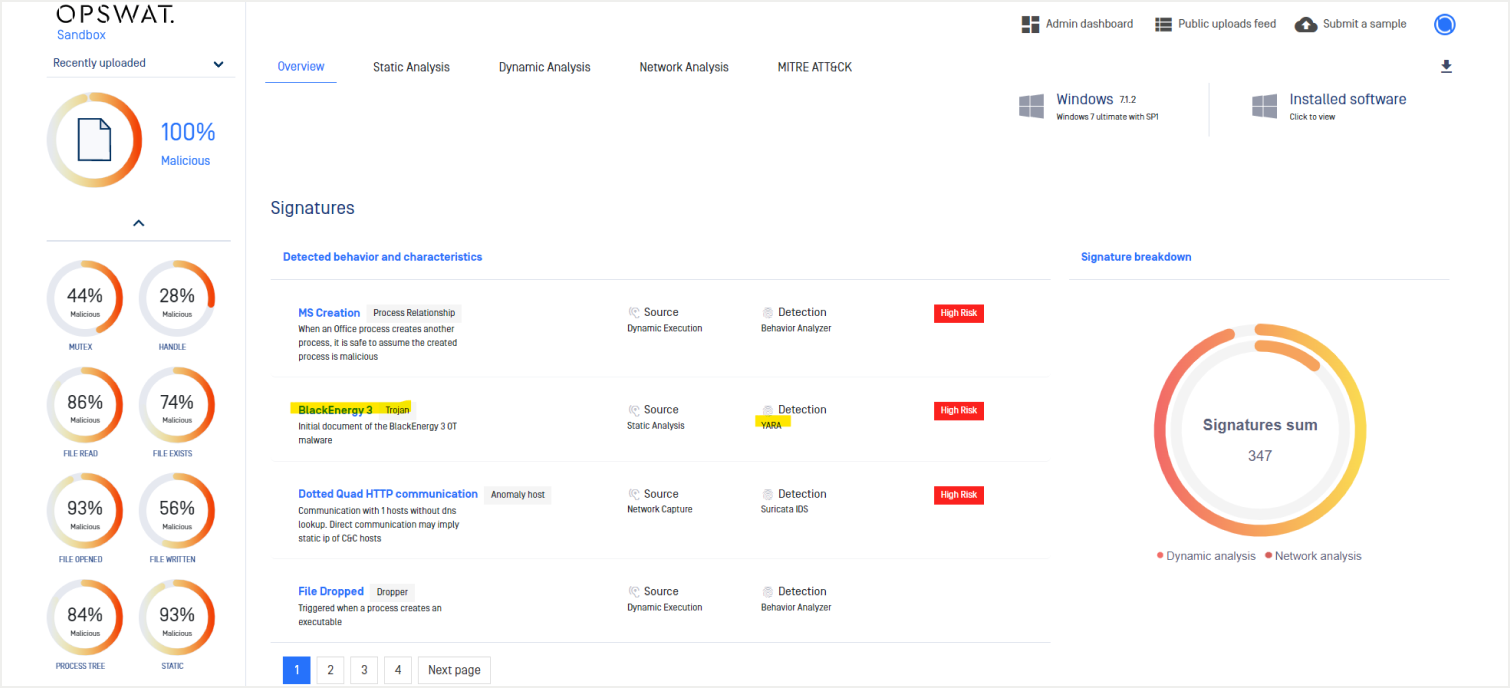

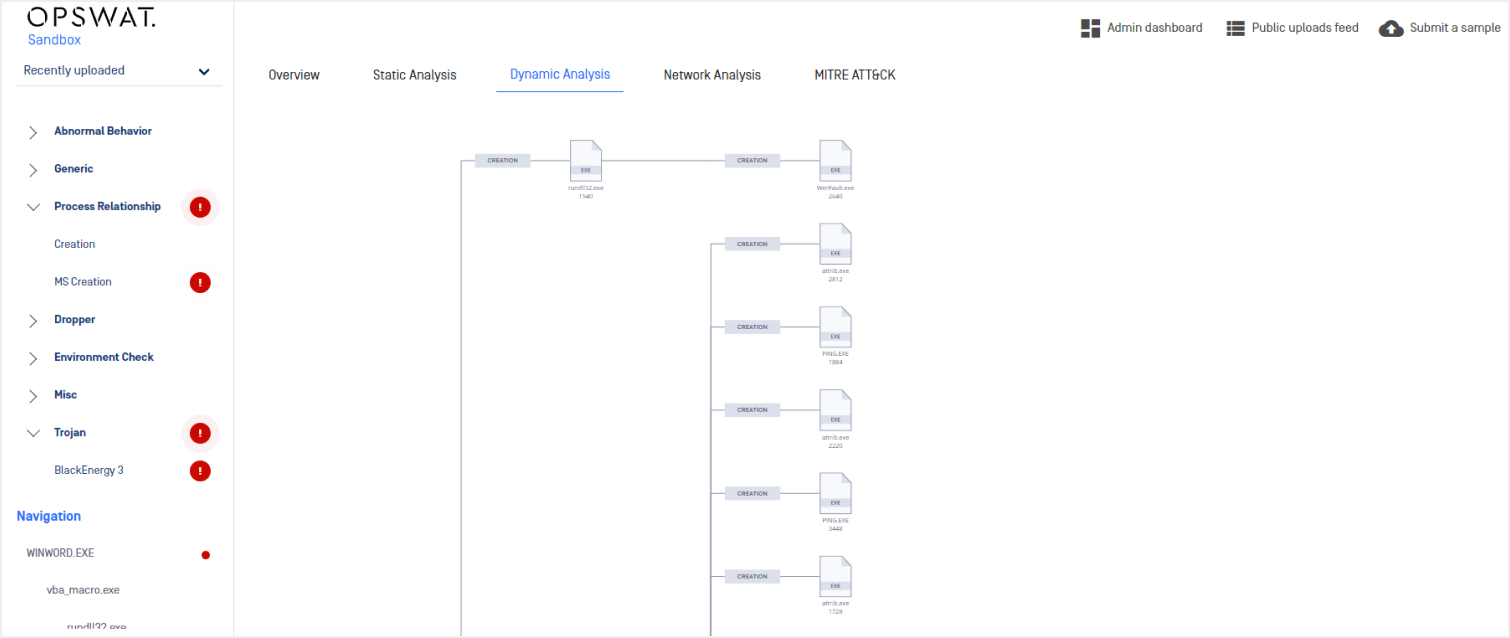

Ca un exemplu în acest sens, am analizat Black Energy în sandbox, și am văzut cartografierea de comportamente specifice ICS către cadru:

- YARA pentru protecție, detectare și vânătoare de amenințări: Prin încorporarea seturilor de reguli Yara ICS, instrumente de analiză, inclusiv OPSWAT Sandbox, pot identifica mai eficient atributele programelor malware - atât statice, cât și dinamice - care se potrivesc cu cele ale programelor malițioase cunoscute. atribute pentru programele malware ICS. În timp ce fișierele malware în sine sunt frecvent modificate de către actorii de amenințare pentru a se sustrage de la detectarea, atacatorii trebuie să valorifice infrastructura și instrumentele, tacticile și procedurile (TTP) existente pentru a fi eficace. Infrastructura atacatorului este un cost irecuperabil important pe care trebuie să îl reutilizeze, motiv pentru care TTP-urile sunt comune în toate diferite variante de malware. Prin urmare, TTP-urile comune mai multor mostre de malware pot identifica familiile și pot ajuta la la atribuirea atribuțiilor.

Cel mai recent MITRE ATT&CK pentru ICS oferă cadrul TTP specific atacurilor care vizează tehnologiile operaționale, cum ar fi cum ar fi inhibarea funcțiilor de răspuns.

Detectarea programelor malware deosebit de evazive în cadrul infrastructurilor critice necesită capacități de analiză care ar trebui să să includă o analiză statică și dinamică cuprinzătoare, cu capacitatea de a semnala TTP-uri specifice atacurilor ICS, după cum se arată în cazul analiza Black Energy de mai jos.

Recenta lansare a OPSWAT Sandbox v1.1.7 include Mapping IOCs to ICS TTPs, iar cu regulile YARA disponibile și un depozit MISP nativ pentru OPSWAT MetaDefender Core , organizațiile se pot proteja mai bine împotriva amenințărilor malware prin intermediul soluției cuprinzătoare threat intelligence a OPSWAT.