La sfârșitul lunii iunie 2025, Cisco a dezvăluit două vulnerabilități critice de execuție de cod de la distanță: CVE-2025-20281 și CVE-2025-20282. Aceste vulnerabilități afectează ISE (Identity Services Engine) și ISE-PIC (Passive Identity Connector). Ambele vulnerabilități au un scor CVSS maxim de 10.0 și, dacă sunt exploatate, ar putea permite atacatorilor de la distanță, neautentificați, să execute cod arbitrar cu privilegii de root.

Deși ambele vulnerabilități prezintă un risc semnificativ, CVE-2025-20282 se remarcă în special prin faptul că se bazează pe un vector de amenințare frecvent ignorat: încărcarea de fișiere.

CVE-2025-20282: Ce trebuie să știți

CVE-2025-20282 afectează Cisco ISE și ISE-PIC 3.4, permițând atacatorilor la distanță neautentificați să încarce fișiere arbitrare pe un dispozitiv afectat și apoi să le execute cu privilegii ridicate. Cauza principală? O lipsă a verificărilor de validare a fișierelor în timpul procesului de încărcare.

Conform avizului Cisco:

"O exploatare reușită ar putea permite atacatorului să stocheze fișiere malițioase pe sistemul afectat și apoi să execute cod arbitrar sau să obțină privilegii de root pe sistem."

Spre deosebire de CVE-2025-20281, care provine din validarea necorespunzătoare a cererilor API , CVE-2025-20282 este un exemplu clasic de manipulare necorespunzătoare a intrărilor de fișiere, care este o lacună critică de securitate care poate fi atenuată prin practici de securitate bine stabilite pentru încărcarea fișierelor.

Ghidul OWASP de încărcare a fișierelor pune accentul pe validarea fișierelor

OWASP File Upload Cheat Sheet a subliniat de mult timp importanța validării fișierelor înainte ca acestea să fie permise în orice mediu. Recomandările Core includ:

- Validarea tipurilor și extensiilor de fișiere

- Scanarea pentru malware transmis prin fișiere

- Restricționarea locațiilor de încărcare

- Punerea în aplicare a CDR (Content Disarm & Reconstruction)

În cazul CVE-2025-20282, neaplicarea validării corespunzătoare a fișierelor a permis atacatorilor să plaseze fișiere malițioase în directoare privilegiate, ocolind efectiv măsurile de protecție de bază.

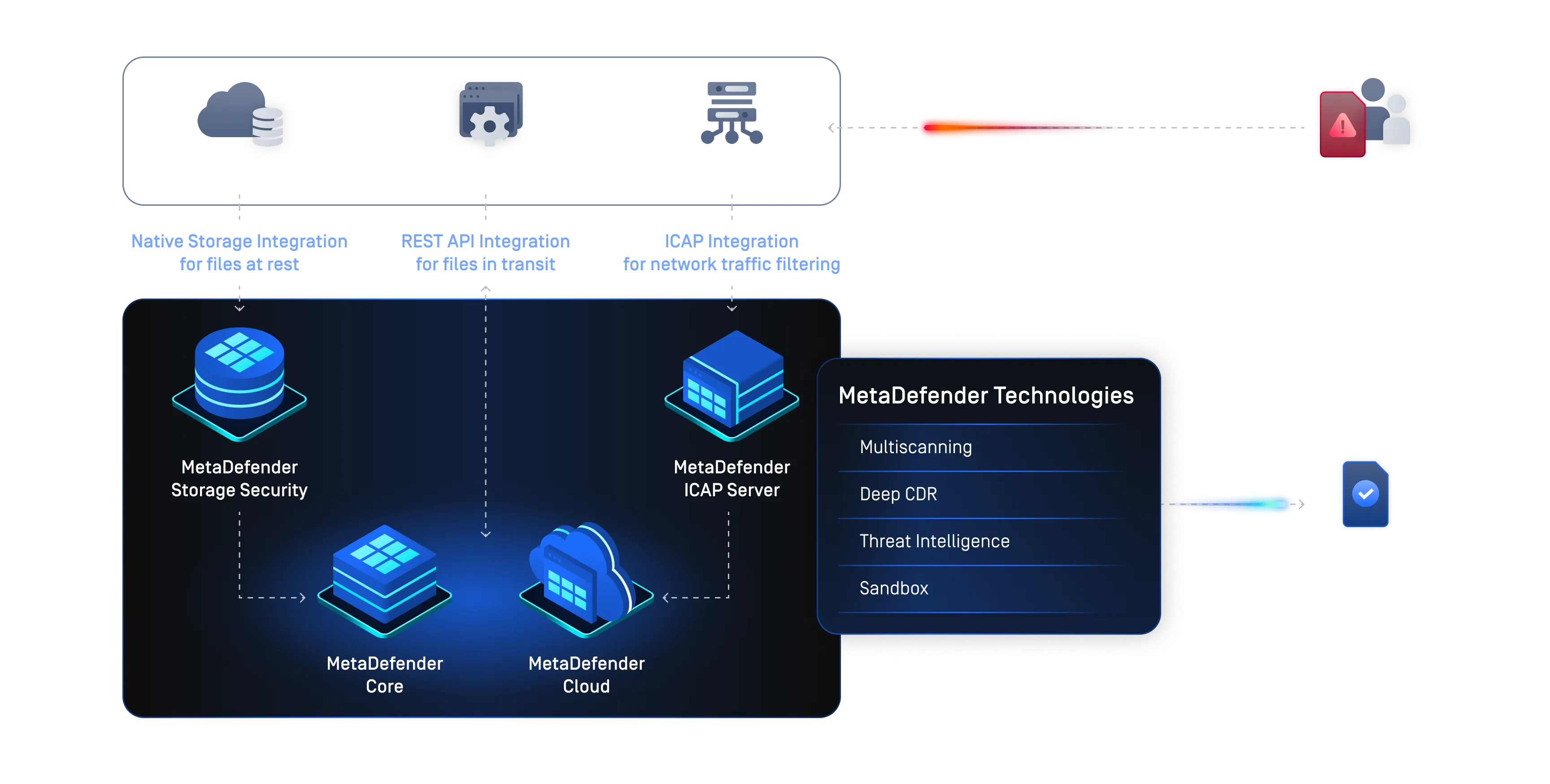

Acesta este exact tipul de risc pe care platforma MetaDefender de la OPSWATeste construită pentru a-l opri.

Aplicați cele mai bune practici de securitate a fișierelor cu OPSWAT MetaDefender®

SoluțiaMetaDefender for File Security, atunci când este implementată strategic la punctele de încărcare și transfer de fișiere, previne exploatarea vulnerabilităților de tip zero-day precum CVE-2025-20282 prin oprirea fișierelor rău intenționate înainte ca acestea să ajungă la sistemul țintă.

MetaDefender for File Security este alimentat de tehnologii multistrat de vârf din industrie, inclusiv:

- Metascan™ Multiscanning: Scanează fișierele folosind peste 30 de motoare anti-malware

- File Type Verification: Confirmă adevăratul tip de fișier, indiferent de extensie

- File-Based Vulnerability Assessment: Detectarea vulnerabilităților aplicațiilor înainte ca acestea să fie instalate

- SBOM: identifică fișierele și codul sursă care conțin componente cu CVE-uri cunoscute

- Aplicarea politicilor: Blochează automat sau pune în carantină fișierele care nu trec de inspecție

Caz de utilizare: Securitatea încărcării fișierelor

Atunci când MetaDefender for File Security este plasat în fața unui flux de lucru de încărcare a fișierelor (cum ar fi interfața bazată pe web a Cisco ISE), acesta asigură:

- Fișierele sunt scanate și validate înainte de a fi acceptate

- Tipurile de fișiere necunoscute sau neautorizate sunt blocate pentru a preveni falsificarea

- Sarcinile utile malițioase sunt detectate și eliminate

- PII (informații de identificare personală) și datele sensibile sunt detectate utilizând modele bazate pe inteligență artificială, apoi sunt blocate sau redactate

- Politicile de securitate sunt aplicate în mod consecvent

Indiferent dacă fișierele sunt încărcate manual de către utilizatori sau prin sisteme automate, OPSWAT elimină breșa pe care o exploatează CVE-2025-20282, validând fișierul înainte ca sistemul să îl vadă vreodată.

Patch și prevenire

Cisco a lansat patch-uri pentru ambele vulnerabilități:

- CVE-2025-20281: Fixat în ISE 3.3 Patch 6 și 3.4 Patch 2

- CVE-2025-20282: Fixat în ISE 3.4 Patch 2

Deși în prezent nu există dovezi de exploatare activă, riscul rămâne ridicat. Organizațiile care utilizează Cisco ISE ar trebui să aplice imediat patch-uri și să analizeze cât de sigure sunt cu adevărat fluxurile lor de încărcare a fișierelor.

Având în vedere că vulnerabilitățile CVSS 10.0 sunt acum legate de mecanismele de încărcare a fișierelor, este clar: doar scanarea malware nu este suficientă, iar validarea fișierelor nu este negociabilă.

Validarea fișierelor nu este opțională

CVE-2025-20282 nu este doar o problemă Cisco. Este un memento că orice sistem care acceptă încărcări de fișiere este o țintă potențială.

Prin implementarea unui strat de apărare pentru încărcarea fișierelor care combină scanarea malware-ului cu validarea extensiei fișierelor, precum MetaDefender for File Security, organizațiile pot închide acest decalaj cu:

- Scanare înainte de încărcare: Protecție împotriva fișierelor malițioase la perimetru

- Analiza fișierelor pe mai multe niveluri: Oferă detectarea și prevenirea extinsă a amenințărilor

- Aplicarea principiului zero-trust la nivel de fișier: Preveniți pătrunderea conținutului nesigur în mediile organizațiilor

Dacă doriți să vă întăriți infrastructura împotriva următorului atac zero-day sau să preveniți exploatarea vulnerabilităților cunoscute, începeți cu securitatea fișierelor.

Aflați mai multe despre modul în care OPSWAT MetaDefender for File Security protejează fluxurile de lucru de încărcare, transfer și stocare a fișierelor și obțineți soluții personalizate pentru organizația dumneavoastră.