Suntem încântați să vă prezentăm cea mai recentă piatră de hotar în domeniul rezilienței în materie de securitate cibernetică - MetaDefender Sandbox v1.9.3. Această versiune este o dovadă a angajamentului nostru de a împuternici organizațiile împotriva amenințărilor emergente.

Despachetarea și decompilarea Python: Dezvăluirea amenințărilor ascunse

Odată cu includerea suportului pentru Python Unpacking & Decompilation pentru PyInstaller, Nuitka și py2exe, MetaDefender Sandbox v1.9.3 face lumină asupra elementelor malițioase ascunse anterior. Prin disecarea și analiza fișierelor Python compilate, organizațiile pot descoperi amenințări ascunse și se pot apăra proactiv împotriva lor.

Extracția extinsă a configurației programelor malware pentru a sprijini familia de programe malware Cobalt Strike: Combaterea amenințărilor avansate

Extractorul îmbunătățit de configurare malware suportă acum familia de programe malware Cobalt Strike (CS). Utilizate pe scară largă de către actorii de amenințări, versiunile crăpate ale CS permit desfășurarea unui agent în memorie (cunoscut sub numele de beacon) pe gazda victimei, ocolind interacțiunile pe disc. Beacon-ul CS facilitează comunicarea de comandă și control (C2) prin diverse protocoale, oferind o multitudine de funcționalități, cum ar fi escaladarea privilegiilor, extragerea de acreditări, mișcarea laterală și exfiltrarea de date.

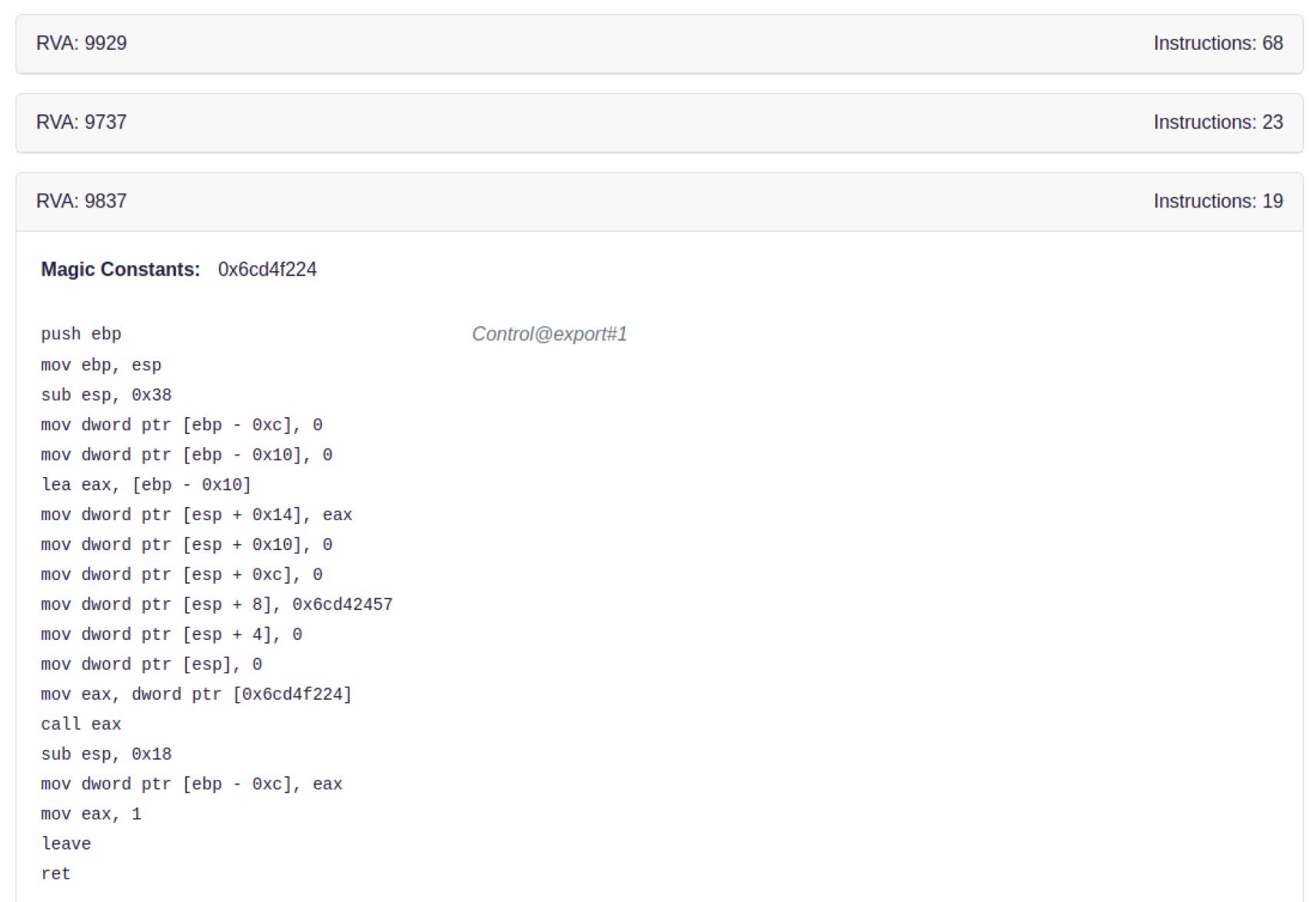

Dezasamblarea funcțiilor exportate: Înțelegerea fișierelor binare Windows

MetaDefender Sandbox merge dincolo de analiza de suprafață prin afișarea funcțiilor binare pentru a vedea cum s-ar comporta fișierul într-un mediu Windows și ce funcții sunt executate. (de exemplu, atunci când funcția exportată încearcă să creeze o rețea și să deschidă o adresă URL malițioasă). Acum, organizațiile pot obține noi informații despre comportamentul lor și despre riscurile potențiale, dându-le posibilitatea de a lua decizii de securitate în cunoștință de cauză.

Perfecționarea indicatorului de amenințare: Identificarea activităților suspecte

Noul nostru indicator de amenințare semnalizează fișierele executabile cu două secțiuni diferite care poartă același nume, ca măsură preventivă; aceste nume de secțiuni identice pot deruta motoarele AV. Această măsură ajută organizațiile să identifice potențialele IOC înainte ca acestea să se agraveze.

Extragerea codului macro VBA: Dezvăluirea intențiilor rău intenționate în fișierele DWG

Această versiune include extragerea codului macro VBA din fișierele DWG, oferind o perspectivă mai profundă asupra amenințărilor potențiale ascunse în documentele AutoCAD. Fișierele AutoCAD pot executa funcții "Kill", care ar putea indica intenții rău intenționate. Prin descoperirea codului malițios încorporat în fișierele DWG dincolo de cuvintele-cheie ransomware, organizațiile pot reduce riscurile asociate cu acești vectori de atac adesea neglijați.

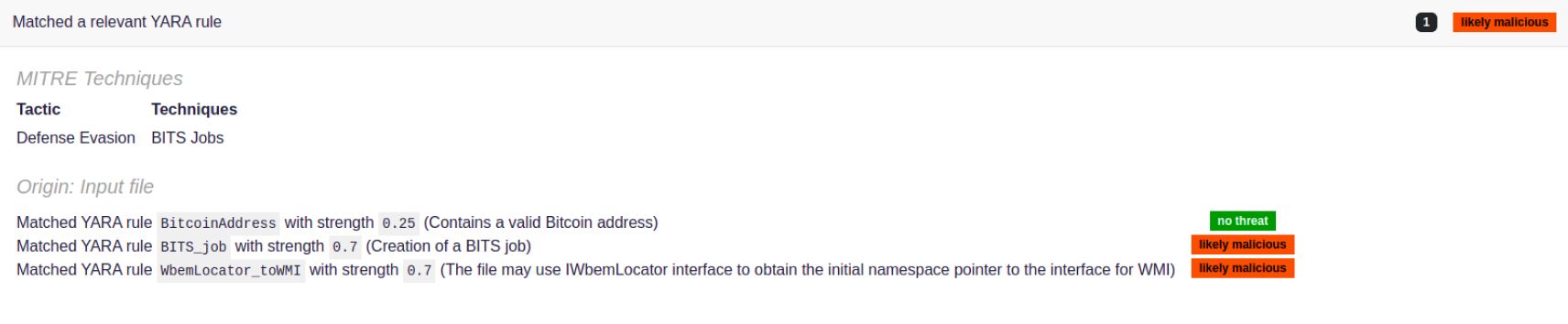

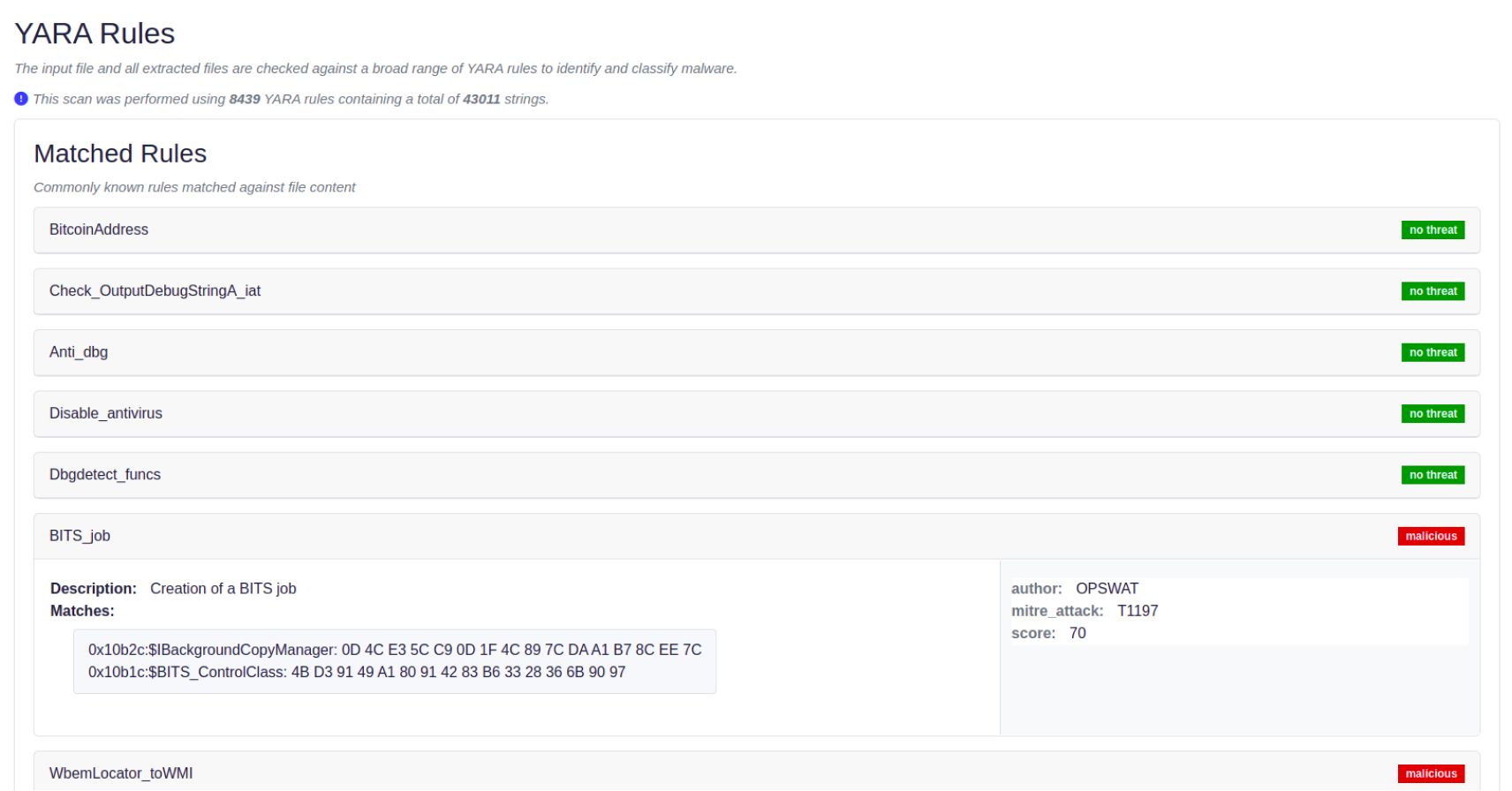

MITRE Att&ck Technique Mapping: Alinierea la standardele industriei

MetaDefender Sandbox acceptă acum cartografierea tehnicilor MITRE Att&ck din metadatele regulilor YARA. Prin alinierea la standardele industriei, organizațiile își pot îmbunătăți capacitățile threat intelligence .

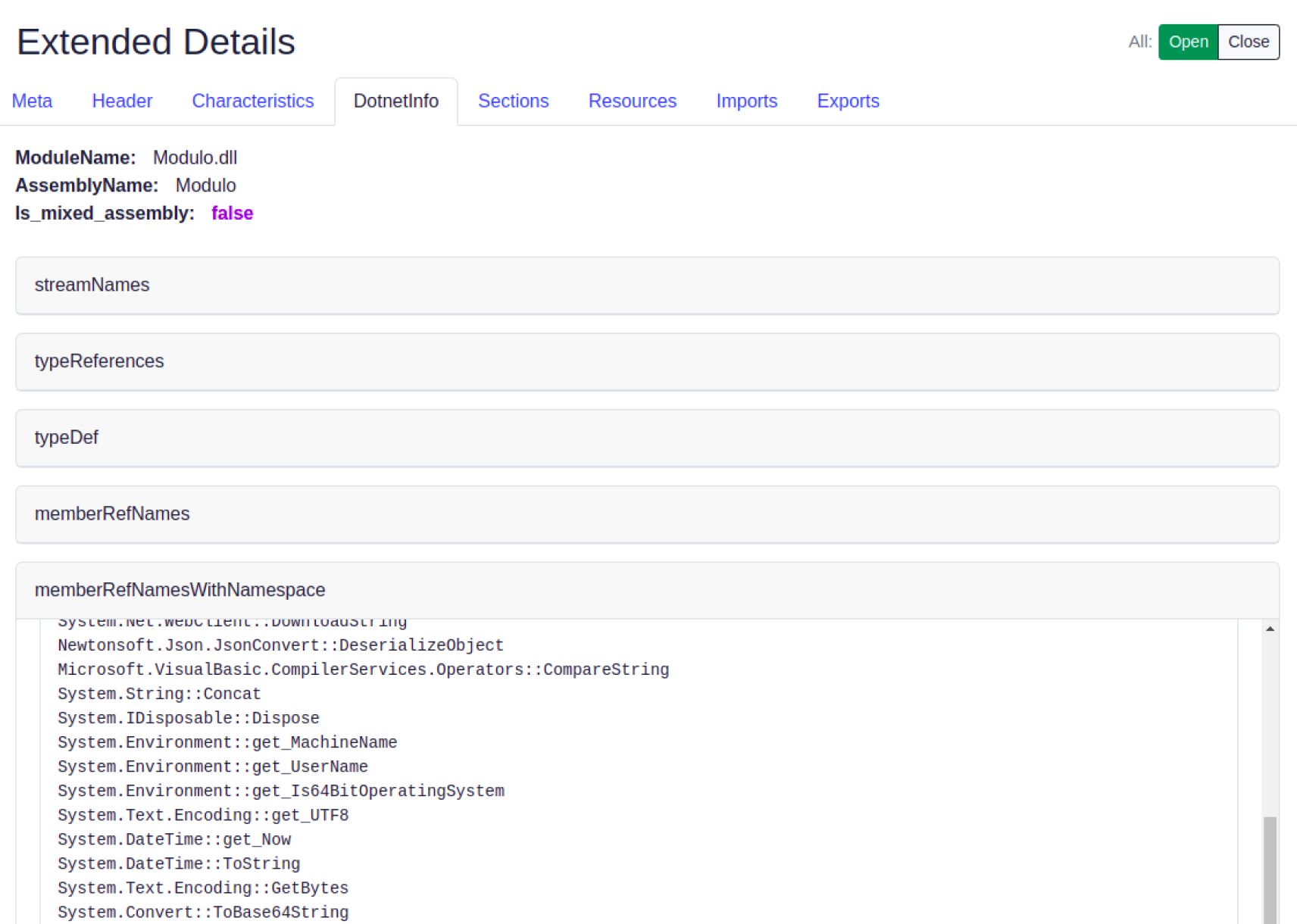

Noua filă DotnetInfo în secțiunea Detalii fișier pentru executabilele .NET

Noua filă DotInfo se referă direct la specificul Dotnet, facilitând dezasamblarea și oferind informații neprețuite despre funcționalități. Site-ul nostru Sandbox se mândrește cu propria sa gamă de indicatori, de la acțiuni decisive precum "Killing" și manevre subtile precum "Sleep" pentru procese, până la evaziuni strategice precum "Load" pentru a evita detectarea statică.

Îmbunătățiri administrative: Raționalizarea operațiunilor

Pe lângă capacitățile avansate de detectare a amenințărilor, MetaDefender Sandbox v1.9.3 introduce îmbunătățiri administrative menite să simplifice operațiunile și să îmbunătățească eficiența. De la gestionarea îmbunătățită a proxy-urilor până la gestionarea îmbunătățită a cozilor de așteptare, aceste caracteristici asigură o funcționare fără probleme și fără întreruperi a mediului sandbox.

Integrarea MISP

Această integrare introduce îmbunătățiri semnificative în ceea ce privește schimbul structurat de informații threat intelligence, permițând organizațiilor să își gestioneze în mod proactiv măsurile de prevenire.

În plus, ca răspuns la cererea tot mai mare, am creat un nou rol de auditor care răspunde necesității unui rol administrativ "doar pentru citire", oferind permisiuni mai flexibile și vizibilitate în întreaga platformă.

Pentru mai multe informații despre aceste modificări și actualizări, consultați notele de lansare pentru MetaDefender Sandbox v1.9.3.