- Ce este automatizarea Threat Intelligence Sandbox?

- Ce este un Sandbox de analiză malware?

- Ce sunt mediile Sandbox ?

- Sandboxing în centrele de operațiuni de securitate (SOC)

- Cum funcționează automatizarea Threat Intelligence Sandbox

- Abordări de punere în aplicare pentru Threat Intelligence automate Threat Intelligence

- Beneficiile și provocările Threat Intelligence bazate Sandbox

- Sandboxing automatizat al programelor malware vs. concepte paralele

- Principalele caracteristici pe care trebuie să le căutați în soluțiile Sandboxing Threat Intelligence

- Concluzie: De la izolare la acțiune

- Întrebări frecvente (FAQ)

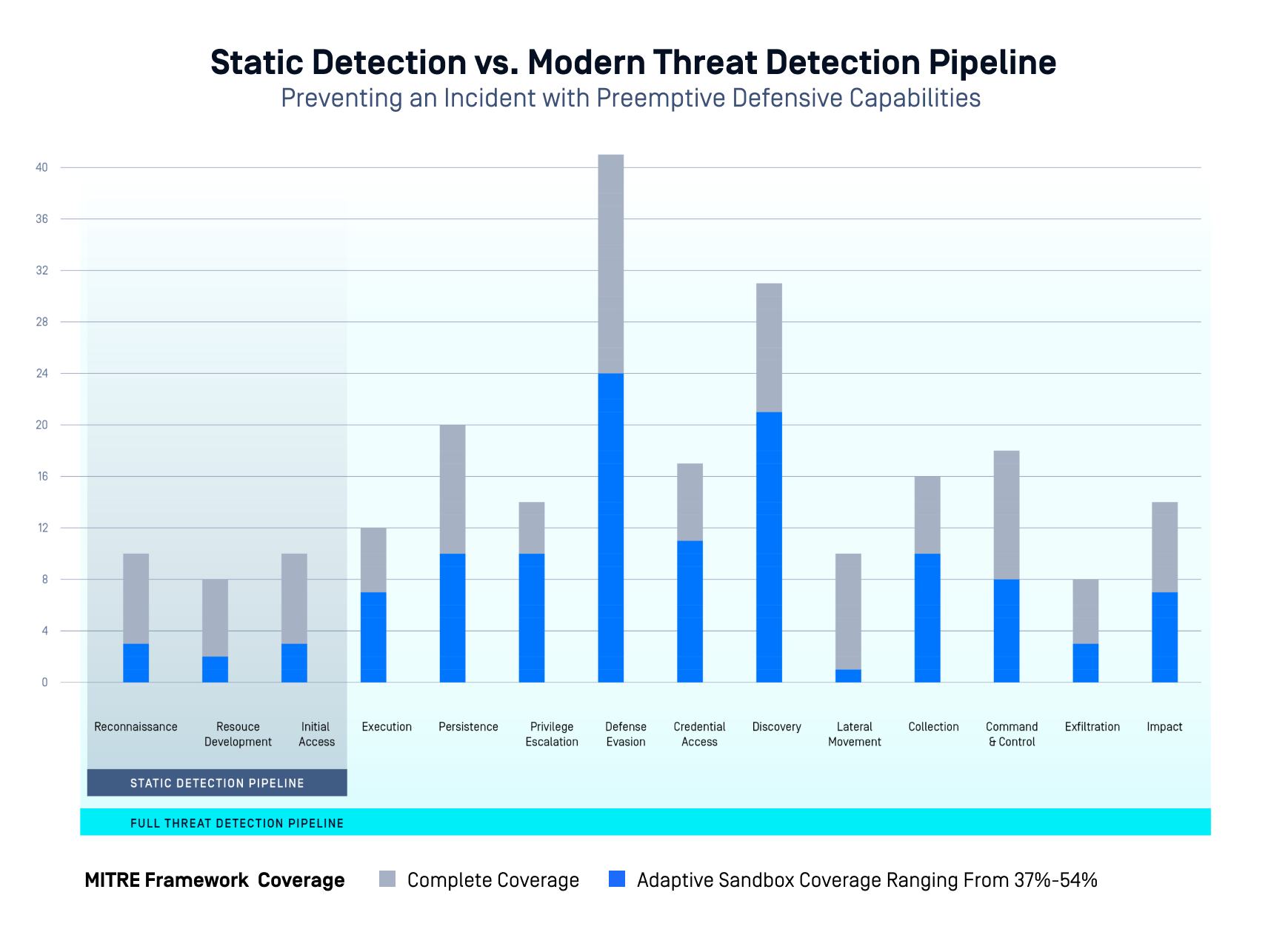

Actul I: Apărare statică vs. apărare dinamică

Securitatea cibernetică a evoluat. Sistemele tradiționale de detectare bazate pe semnături ne-au fost de folos în identificarea amenințărilor cunoscute. Dar pe măsură ce autorii de programe malware au început să utilizeze tehnici avansate de ofuscare și coduri care se transformă rapid, aceste sisteme au devenit mai puțin eficiente. Numai analiza statică nu poate detecta în mod adecvat noile variante sau amenințările de tip zero-day. Era nevoie de o abordare dinamică - un sistem automat care să poată analiza fișierele și comportamentele suspecte în timp real.

Această schimbare de abordare este paralelă cu tranziția de la studiul microbilor în plăci Petri la analiza modului în care infecțiile se răspândesc în populații reale. Una este să vezi cum arată malware-ul pe hârtie, alta este să observi comportamentul acestuia într-un mediu real. Automatizarea inteligenței în materie de amenințări bazată pe sandbox a OPSWAToferă acest mediu real, izolând în siguranță amenințările și observându-le comportamentul înainte ca acestea să poată ajunge în rețeaua dumneavoastră.

Ce este automatizarea Threat Intelligence Sandbox?

Automatizarea informațiilor privind amenințările Sandbox utilizează sandboxuri malware automate pentru a analiza fișiere sau URL-uri suspecte în medii izolate. Aceasta combină automatizarea securității sandboxing cu platformele de informații privind amenințările pentru a detecta, analiza și răspunde amenințărilor în timp real. Această abordare permite analiza dinamică, analiza comportamentală și extragerea indicatorilor de compromis (IOC) pentru detectarea avansată a amenințărilor.

Ce este un Sandbox de analiză malware?

Un sandbox de analiză malware este un mediu virtual controlat și izolat în care fișierele sau URL-urile suspecte pot fi executate în siguranță pentru a le observa comportamentul. Permițând malware-ului să ruleze în acest spațiu în carantină, sistemele de securitate pot detecta activități rău intenționate pe care analiza statică le-ar rata, inclusiv comportamentul în timpul execuției, încercările de eludare și comunicațiile de comandă și control.

Ce sunt mediile Sandbox ?

Mediile Sandbox din domeniul securității cibernetice servesc ca o simulare a mediilor de operare reale. Acestea sunt esențiale pentru analiza dinamică, deoarece permit sistemului să monitorizeze și să înregistreze în siguranță acțiunile efectuate de fișiere sau executabile suspecte. Astfel de medii sunt esențiale în operațiunile de informații privind amenințările, permițând analiștilor să observe comportamentul programelor malware fără riscuri pentru sistemele de producție.

Sandboxing în centrele de operațiuni de securitate (SOC)

În centrele de operațiuni de securitate (SOC), sandboxing-ul este esențial pentru eficientizarea fluxurilor de lucru. Aceasta reduce falsurile pozitive, sprijină prioritizarea și permite analiștilor să petreacă mai puțin timp examinând alerte fără consecințe. Prin integrarea automatizării bazate pe sandbox-uri, SOC-urile pot automatiza detonarea și analiza comportamentală a fișierelor potențial malițioase și pot extrage informații utile în timp aproape real.

Actul II: Evoluția Threat Intelligence

Informațiile privind amenințările nu sunt statice - ele evoluează odată cu peisajul amenințărilor. Inițial, echipele de securitate se bazau pe simple fluxuri de informații privind amenințările și pe informații reactive. Dar, pe măsură ce amenințările au devenit mai adaptative și mai evazive, a apărut nevoia de platforme de informații despre amenințări (TIP) care să poată ingera, corela și îmbogăți volume mari de date.

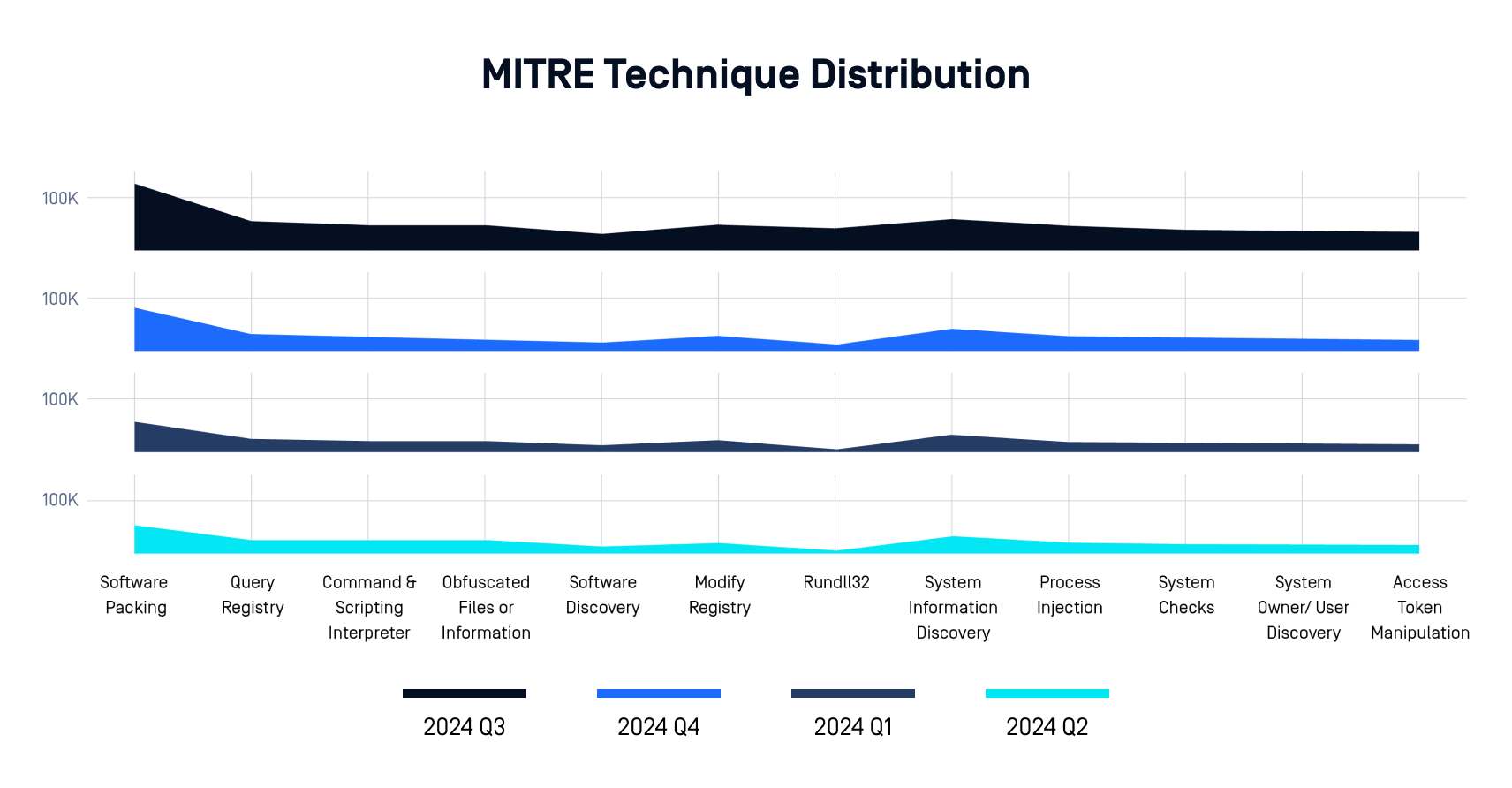

Detecția Sandbox joacă un rol esențial în această evoluție. Aceasta merge dincolo de feed-urile de amenințări, oferind dovezi comportamentale reale și context. De exemplu, sandbox-ul OPSWAT nu numai că detonează fișiere, ci și corelează comportamentele cu tehnicile ATT&CK, permițând o clasificare mai precisă a amenințărilor și atribuirea adversarului.

Cum funcționează automatizarea Threat Intelligence Sandbox

Procesul începe atunci când un fișier sau o adresă URL suspectă este trimisă în mediul sandbox. Sandbox-ul detonează fișierul într-un mediu sigur și izolat, monitorizând toată activitatea la nivel de sistem: modificări de fișiere, creații de procese, trafic de rețea, modificări ale registrului și multe altele. Aceasta este cunoscută sub denumirea de analiză dinamică.

Odată ce malware-ul a fost executat, sistemul efectuează o analiză comportamentală pentru a identifica modele care corespund acțiunilor rău intenționate cunoscute. Indicatorii de compromis (IOC), cum ar fi adresele IP, domeniile și hașurile fișierelor, sunt extrași automat. Acestea sunt apoi îmbogățite și corelate cu fluxurile existente de informații privind amenințările, furnizând actualizări în timp real pentru sistemele de securitate.

Analiza dinamică și detonarea programelor malware

Analiza dinamică este elementul central al automatizării bazate pe sandbox. Prin executarea fișierelor în timp real, analiștii și sistemele automate pot vedea cum se comportă un fișier în diferite condiții. OPSWAT's Adaptive Sandbox captează fiecare nuanță, de la încercările de escaladare a privilegiilor la comportamentele evazive declanșate de anumite medii.

Analiza comportamentală și extragerea IOC

Analiza comportamentală observă acțiunile malware-ului:

Îmbogățirea și alimentarea Threat Intelligence

IOC extrase nu sunt valoroase în sine decât dacă sunt contextualizate. OPSWAT integrează rezultatele sandbox-ului în platforme mai ample de informații privind amenințările (TIP), în care comportamentele sunt corelate cu tactici, tehnici și proceduri (TTP) cunoscute. Acest lucru permite organizațiilor să identifice campaniile adversarilor și să se apere proactiv împotriva amenințărilor viitoare.

Împreună, analiza dinamică, observarea comportamentului, extragerea IOC și îmbogățirea formează o buclă coerentă care transformă datele brute de execuție în informații utile. Analiza dinamică oferă baza prin executarea conținutului potențial rău intenționat într-un mediu securizat, emulat - descoperind comportamente în timpul execuției pe care tehnicile statice le-ar putea omite.

Analiza comportamentală transformă apoi aceste acțiuni în modele semnificative: încercări de escaladare a privilegiilor, tehnici evazive, comportament de mișcare laterală și multe altele. În cele din urmă, indicatorii extrași - adrese IP, hașuri de fișiere, domenii, chei de registru - sunt îmbogățiți prin corelarea lor cu fluxuri externe, tactici ale adversarilor (prin MITRE ATT&CK) și telemetrie internă.

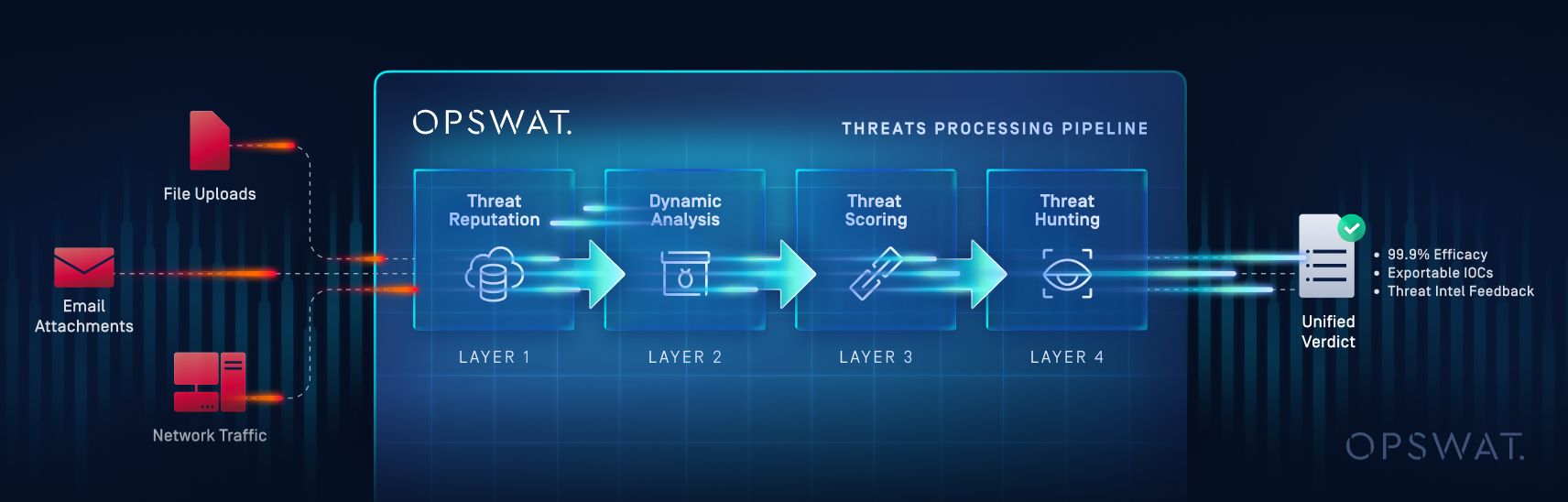

În cadrul conductei integrate de detectare a amenințărilor OPSWAT , sandbox-ul adaptiv joacă un rol esențial în etapa a doua a unei strategii de apărare mai ample, pe mai multe niveluri. În Threat Intelligence Pipeline, fișierele sunt mai întâi procesate prin Reputation Services, care verifică reputația hash-urilor, IP-urilor, domeniilor și URL-urilor. Atunci când nu este returnat niciun verdict definitiv - sau când sunt semnalate euristici cu risc ridicat - fișierul este transmis către sandbox pentru detonare dinamică și înregistrarea comportamentului.

De aici, rezultatele sunt introduse în motorul de corelare al OPSWATde evaluare a amenințărilor și de învățare automată. Aici, IOC extrase din sandbox sunt comparate cu datele existente de informații privind amenințările, permițând nu doar detectarea, ci și clasificarea și atribuirea, identificarea familiilor de malware, a campaniilor asociate și chiar a actorilor potențiali ai amenințărilor. Această integrare permite o protecție adaptivă în timp real, ajutând echipele de securitate să răspundă mai rapid, să prioritizeze alertele mai eficient și să vâneze amenințările cu un context mai bogat.

Actul III: Automatizarea întâlnește expertiza

Automatizarea nu înlocuiește expertiza umană, ci o sporește. Provocarea constă în scalarea procesului decizional uman în medii inundate cu alerte. Sandbox-ul OPSWAT ajută la reducerea acestui decalaj. Prin automatizarea detectării și corelării amenințărilor în stadii incipiente, analiștii umani sunt eliberați pentru a se concentra pe investigații și răspunsuri mai profunde.

Sandboxing bazat pe inteligență artificială

OPSWAT utilizează modele de învățare automată pentru a detecta modele și comportamente care indică malware, chiar și atunci când semnăturile tradiționale eșuează. Acest lucru este deosebit de eficient pentru identificarea amenințărilor de tip zero-day care nu au fost încă catalogate. Inteligența artificială permite, de asemenea, corelarea comportamentelor cu profilurile actorilor amenințători, adăugând context indicatorilor tehnici.

Abordări de implementare pentru Threat Intelligence automată Threat Intelligence cu Sandboxing

Organizațiile pot implementa sandboxing în mai multe moduri: modele bazate pe cloud, integrate în punctul final sau hibride. OPSWAT suportă o implementare flexibilă, permițând cazuri de utilizare în sectoare cu diferite nevoi de conformitate.

Cloud vs. Endpoint Sandboxing

Sandbox-urile Cloud sunt scalabile și ușor de gestionat, dar pot introduce latență. Sandbox-urile Endpoint oferă un răspuns imediat și izolare locală, dar necesită alocarea unor resurse mai mari. Abordarea corectă depinde de infrastructura organizației și de modelul de amenințare.

Platforme de automatizare și de Threat Intelligence Sandbox

Sandbox-ul OPSWATse integrează strâns cu platformele SIEM, SOAR și EDR. Acest lucru permite bucle de feedback automatizate, în care alertele declanșează detonări sandbox, iar rezultatele alimentează fluxurile de lucru de răspuns. Acest tip de automatizare a securității sandboxing asigură o acțiune în timp util împotriva amenințărilor în evoluție.

Beneficiile și provocările Threat Intelligence bazate Sandbox

Avantajele instrumentelor de Threat Intelligence

Beneficiile automatizării informațiilor despre amenințări bazate pe sandbox sunt clare: detectare în timp real, volum redus de muncă manuală și timpi de răspuns mai rapizi. Prin observarea comportamentului real, organizațiile pot detecta amenințările care eludează apărarea tradițională. În plus, vizibilitatea și clasificarea amenințărilor se îmbunătățesc dramatic.

Evasiunea și limitările Sandbox

Programele malware avansate pot utiliza tehnici de eludare a sandbox-ului, cum ar fi verificarea mediilor virtuale sau întârzierea execuției. Deși niciun sistem nu este perfect, OPSWAT atenuează aceste limitări cu ajutorul unor tactici avansate de emulare și anti-evaziune. Supravegherea umană rămâne esențială pentru validarea rezultatelor și furnizarea contextului.

Sandboxing automatizat al programelor malware vs. concepte paralele

Analiza automatizată a programelor malware vs. automatizarea Sandbox

Analiza automatizată a programelor malware se bazează adesea pe tehnici statice - dezasamblarea codului și inspectarea șirurilor de caractere. Deși utile, acestea pot omite comportamentele în timp de execuție. Automatizarea Sandbox oferă informații mai detaliate prin capturarea acțiunilor în timp real, în special atunci când este asociată cu detectarea comportamentală și extragerea IOC.

Platforme de automatizare și de Threat Intelligence Sandbox

Platformele tradiționale de informații privind amenințările consumă fluxuri externe de informații privind amenințările și corelează date de la diverși senzori. Atunci când sunt îmbunătățite cu automatizarea sandbox-ului, aceste platforme au acces la date comportamentale de primă mână, făcând corelațiile mai precise și mai bogate în context.

Principalele caracteristici pe care trebuie să le căutați în soluțiile Sandboxing Threat Intelligence

Capacități de integrare și automatizare

Căutați soluții sandbox care acceptă integrarea API cu sistemele SIEM, SOAR și TIP. Automatizarea ar trebui să includă detonarea fișierelor, extragerea IOC și generarea de rapoarte. OPSWAT oferă acces complet la REST API , cartografierea tehnicilor ATT&CK și atribuirea actorilor, devenind astfel o platformă completă de automatizare a informațiilor privind amenințările.

De la izolare la acțiune

De la detectarea unor noi tulpini de malware la îmbogățirea informațiilor privind amenințările globale, automatizarea bazată pe sandbox a OPSWATeste o componentă esențială în securitatea cibernetică modernă. Aceasta reprezintă o trecere de la apărarea reactivă la cea proactivă, oferind echipelor de securitate instrumentele necesare pentru a răspunde mai rapid și mai inteligent.

Pentru a afla mai multe despre modul în care MetaDefender Sandbox™ de la OPSWATvă poate consolida capacitățile de detectare și răspuns la amenințări, vizitați site-ul nostru .

Întrebări frecvente

Î: Ce este sandboxing?

R: Sandboxing-ul este o tehnică utilizată pentru a rula fișiere sau coduri suspecte într-un mediu izolat pentru a observa în siguranță comportamentul fără a risca sistemele de producție.

Î: Ce este un sandbox de analiză malware?

R: Un sandbox de analiză malware este un spațiu virtual securizat utilizat pentru a executa și analiza fișiere potențial malițioase pentru a detecta amenințările pe baza comportamentului.

Î: Ce este automatizarea informațiilor despre amenințări?

R: Automatizarea informațiilor privind amenințările reprezintă procesul de colectare, analiză și aplicare a datelor privind amenințările, utilizând instrumente și platforme automate pentru a accelera detectarea și răspunsul.

Î: Ce sunt mediile sandbox?

R: Mediile Sandbox sunt sisteme de operare simulate utilizate pentru a executa în siguranță coduri suspecte în vederea analizării și detectării comportamentului rău intenționat.

Î: Ce este sandboxing-ul în inteligența artificială?

R: În securitatea cibernetică bazată pe inteligență artificială, sandboxing-ul permite sistemelor automate să observe comportamentul programelor malware și să detecteze anomaliile, adesea cu ajutorul învățării automate.

Î: Ce este sandboxing-ul în SOC?

R: Într-un centru de operațiuni de securitate (SOC), sandboxing-ul ajută la eficientizarea trierii alertelor și a investigațiilor prin automatizarea detonării și analizei fișierelor suspecte.