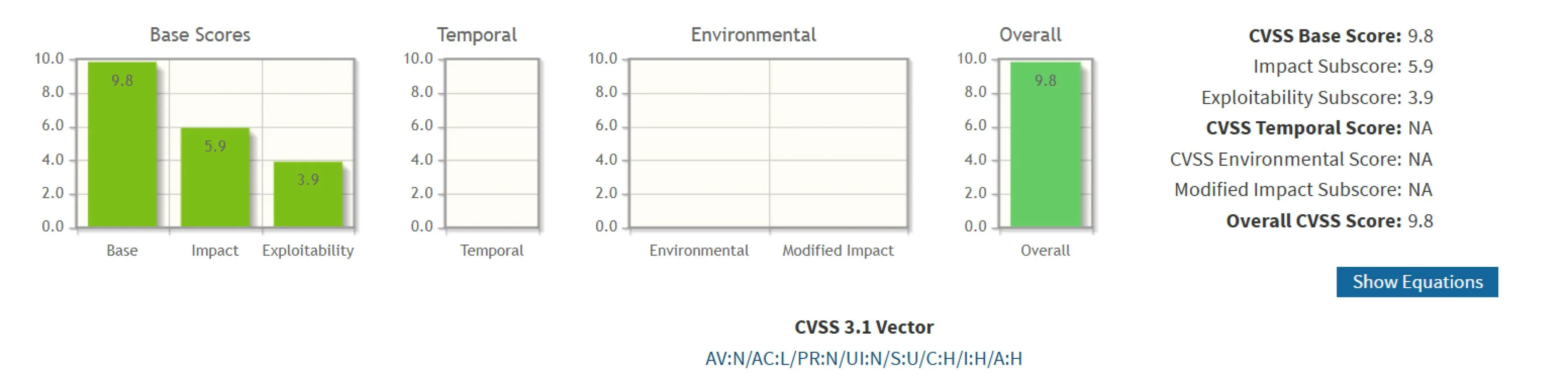

CVE-2025-66516, descoperită pentru prima dată pe 4 decembrie 2025, este o vulnerabilitate critică (scor de gravitate 9,8 conform NVD) în Apache Tika, care evidențiază impactul disproporționat pe care îl poate avea o singură defect în componenta backend utilizată pe scară largă în aplicațiile moderne. Apache Tika este profund integrat în fluxurile de lucru de procesare a documentelor (PDF, PPT, XLS) pentru indexare, căutare, conformitate și analiză de conținut, funcționând adesea în culise, cu acces larg la sisteme și date. Atunci când apare o vulnerabilitate la acest nivel, aceasta poate pune în pericol întregi medii, chiar dacă biblioteca afectată nu este expusă direct utilizatorilor finali.

A te baza doar pe patch-uri nu mai este o apărare suficientă împotriva acestui tip de exploatare critică. Organizațiile au nevoie de o abordare de securitate pe mai multe niveluri, care să ia în calcul apariția vulnerabilităților și să se concentreze pe reducerea expunerii în fiecare etapă.

În acest blog, examinăm trei straturi complementare:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Detectarea comportamentului documentelor rău intenționate prin intermediul analizei avansate cu Zero-Day Detection

- Securizarea lanțului de aprovizionare cu software pentru a detecta vulnerabilitatea critică XXE în dependențele Apache Tika cu SBOM (lista de materiale software) și SCA (analiza compoziției software)

Împreună, aceste straturi oferă o strategie practică de apărare în profunzime pentru atenuarea atât a vulnerabilităților cunoscute, cât și a amenințărilor viitoare bazate pe fișiere.

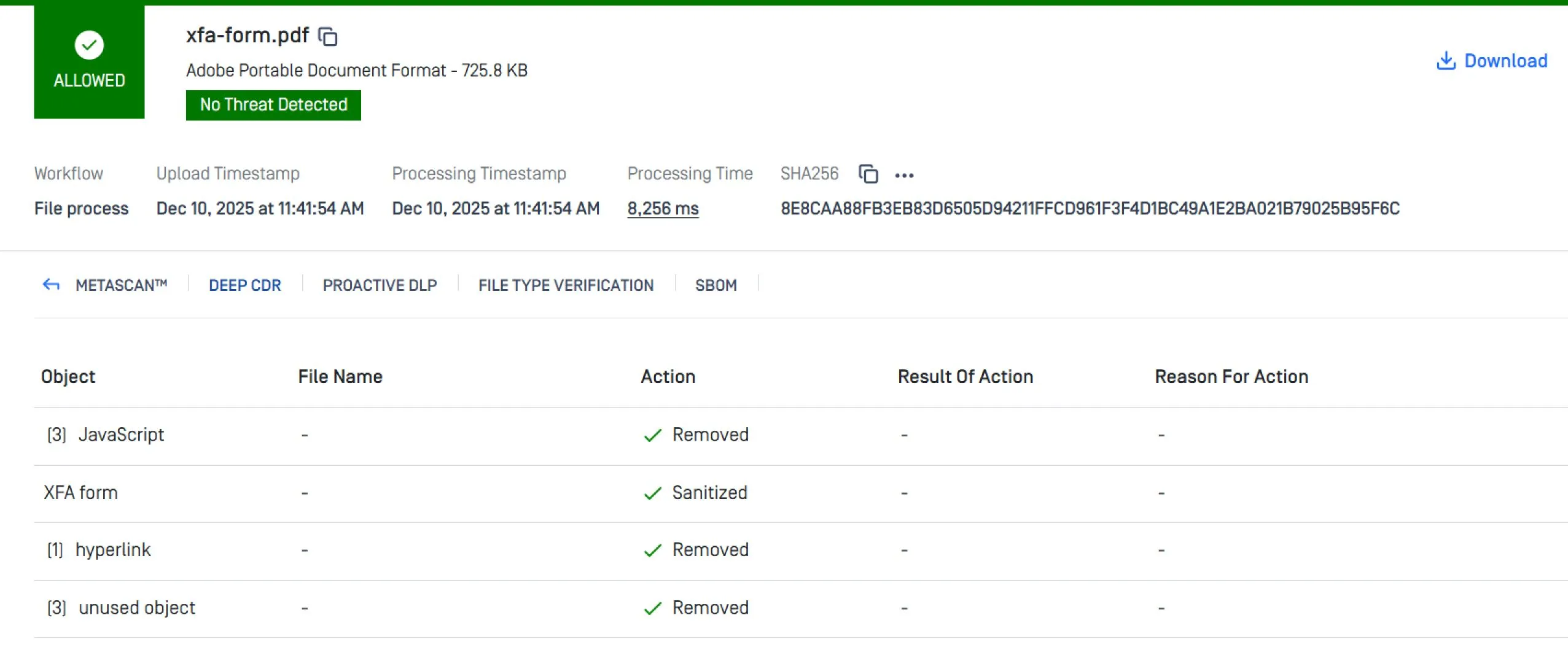

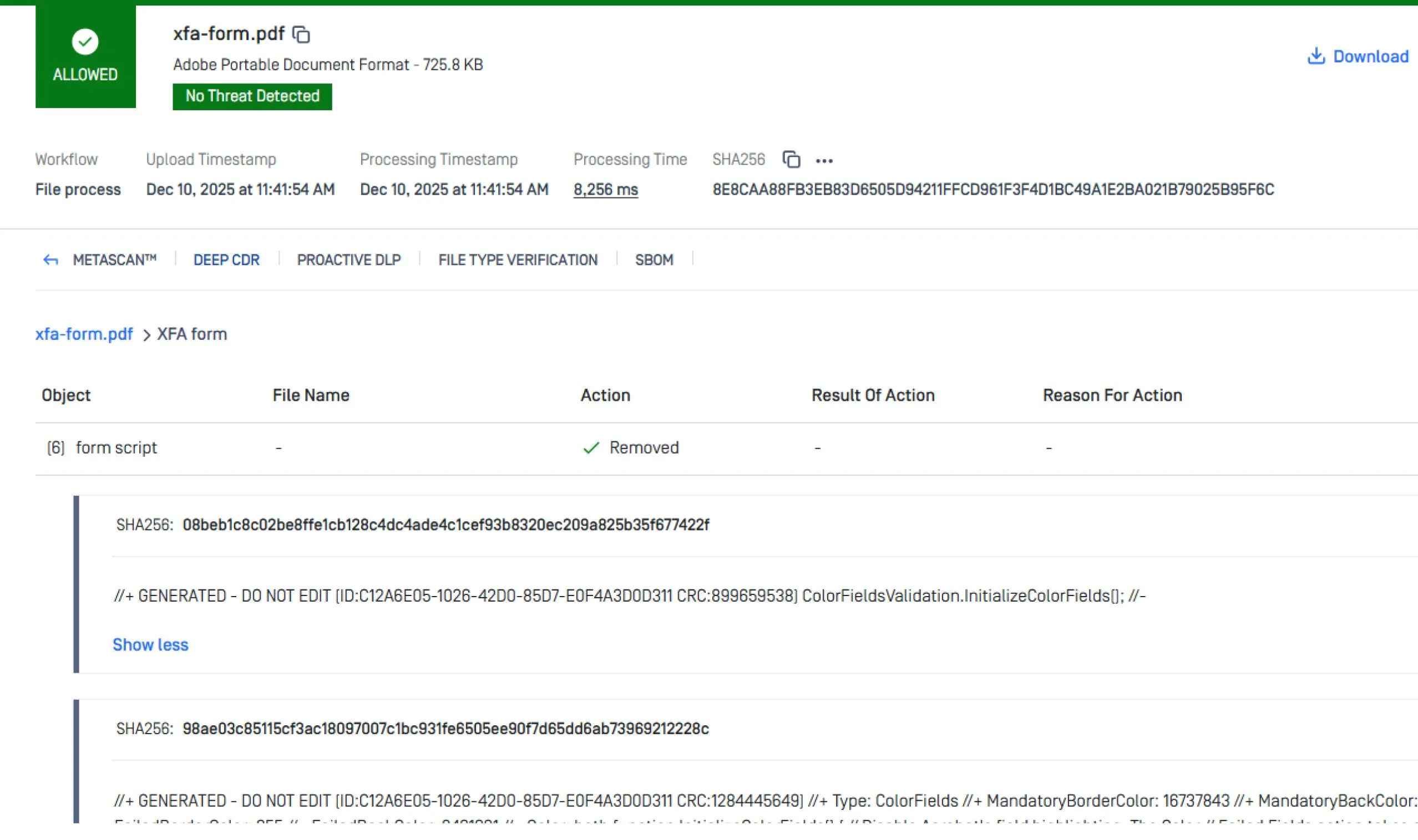

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

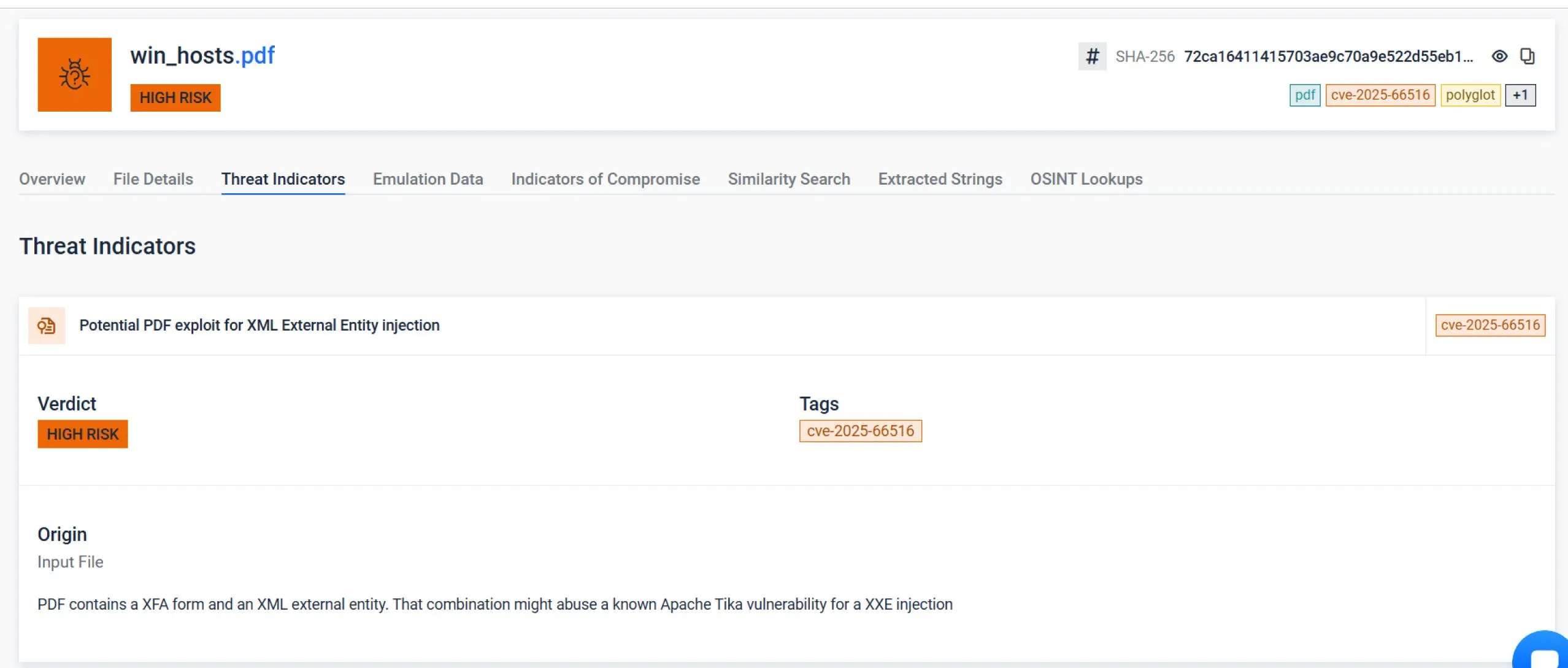

2. Analiza comportamentală cu detectare zero-day

Prin combinarea regulilor avansate de detectare cu emularea în timpul rulării, tehnologia sandbox bazată pe emulare, proprietate OPSWAT, poate observa comportamente rău intenționate pe care analiza statică le-ar putea omite, chiar și atunci când exploit-urile sunt ascunse sau încorporate în structuri de fișiere complexe. Verificați detaliile la Filescan.IO - Platforma de analiză a malware-ului de ultimă generație.

Dezvăluirile de vulnerabilități sau patch-urile furnizorilor nu reușesc adesea să țină pasul cu atacurile zero-day; OPSWAT analiza dinamică cu informații integrate despre amenințări pentru a le detecta și preveni. În loc să se bazeze pe măsuri de atenuare software, tehnologia noastră efectuează o analiză aprofundată la nivel de fișier a fișierelor PDF pentru a înțelege comportamentul acestora și capacitățile sistemului pe care încearcă să le exploateze: formularul XFA încorporat care face referire la o entitate externă XML periculoasă.

Acest lucru permite detectarea anomaliilor structurale evaluate în funcție de impactul real al atacurilor, tehnicile de exploatare cunoscute și chiar atacurile zero-day care se bazează pe vulnerabilități de securitate nedocumentate sau emergente. Aflați mai multe despre detectarea OPSWAT

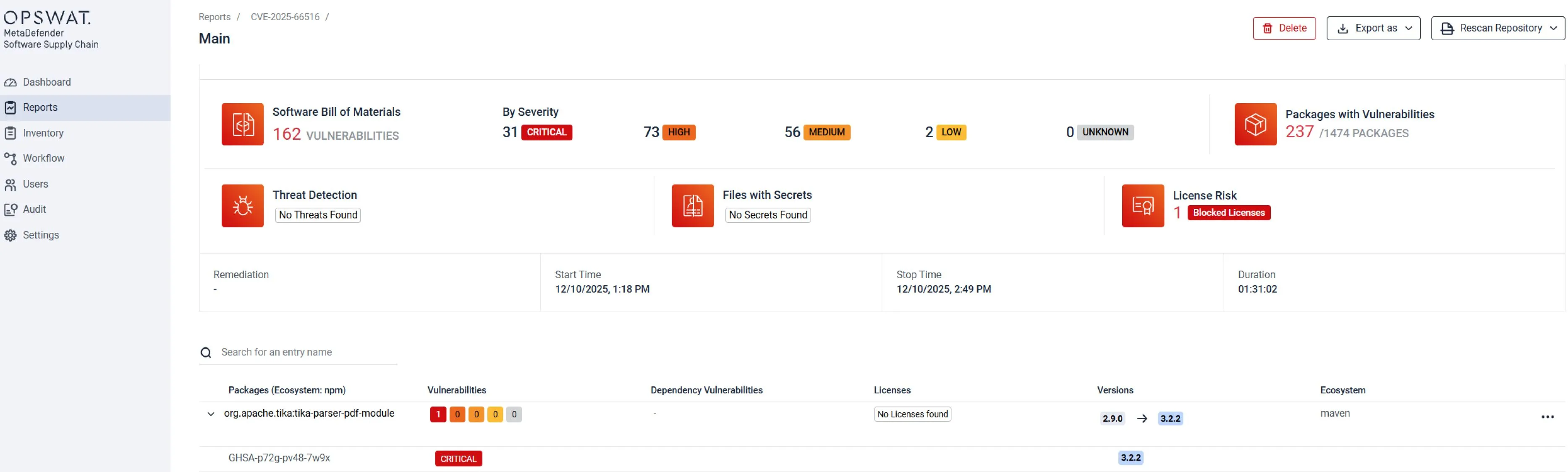

3. Secure Supply ChainSoftware

Un proces securizat al lanțului de aprovizionare cu software poate ajuta la identificarea serviciilor sau componentelor care utilizează o versiune vulnerabilă a Apache Tika afectată de CVE-2025-66516.

Prin integrarea instrumentelor automate de scanare a dependențelor, precum SCA (analiza compoziției software-ului), în canalele CI/CD, organizațiile pot detecta în mod continuu bibliotecile învechite, dependențele tranzitive sau modulele ascunse care încă fac referire la Tika ≤ 3.2.1. Aflați mai multe despre OPSWAT MetaDefender Software Supply Chain

Aceste scanere semnalează din timp versiunile vulnerabile, permițând echipelor să blocheze implementările sau să declanșeze actualizări obligatorii la versiuni patch-uite, cum ar fi Tika 3.2.2.

Combinată cu generarea SBOM (lista de materiale software) și auditurile periodice ale inventarului, această abordare asigură vizibilitate completă asupra bibliotecilor terțe și reduce riscul introducerii codului vulnerabil în producție.

De ce este importantă securitatea pe mai multe niveluri

CVE-2025-66516 demonstrează că atacurile moderne rareori se bazează pe un singur punct de eșec. În schimb, ele exploatează formate de fișiere de încredere, biblioteci de parsare de încredere și fluxuri de lucru de automatizare de încredere. Când oricare dintre aceste ipoteze se încalcă, sistemele din aval moștenesc riscul. De aceea, nu mai este suficient să ne bazăm exclusiv pe patch-uri sau pe apărarea perimetrului.

Un model de securitate cu mai multe niveluri (denumit adesea „apărare în profunzime”) pornește de la premisa că măsurile de control vor eșua în cele din urmă și concepe protecții în consecință:

- Dacă aplicarea patch-urilor este întârziată sau incompletă, curățarea fișierelor de intrare asigură că conținutul periculos, cum ar fi formularele XFA sau referințele la entități externe, este eliminat înainte de a ajunge la codul vulnerabil.

- Dacă un fișier rău intenționat trece de verificările statice, analiza comportamentală și emularea pot detecta în continuare încercările de exploatare pe baza comportamentului real de execuție, mai degrabă decât pe baza semnăturilor cunoscute.

- Dacă codul nesigur pătrunde în mediu prin intermediul dependențelor, practicile sigure privind lanțul de aprovizionare cu software oferă vizibilitate și aplicare pentru a împiedica implementarea componentelor vulnerabile.

Fiecare dintre aceste straturi abordează o fază diferită a ciclului de viață al atacului: înainte de analiză, în timpul execuției și pe parcursul procesului de dezvoltare și implementare. Împreună, acestea reduc atât probabilitatea de exploatare, cât și raza de acțiune în cazul în care o vulnerabilitate este descoperită după ce sistemele sunt deja în producție.

Pentru organizațiile care procesează fișiere neîncredere la scară largă, în special în serviciile backend automatizate, această abordare pe mai multe niveluri este esențială. Vulnerabilități precum CVE-2025-66516 vor continua să apară, dar cu o securitate pe mai multe niveluri, acestea devin riscuri gestionabile, mai degrabă decât eșecuri critice.

Despre Apache Tika

Apache Tika este o bibliotecă Java care acceptă multe tipuri de fișiere (PDF, Word, PowerPoint etc.) și extrage text și metadate, astfel încât aplicațiile să poată indexa, căuta sau analiza documente. Este utilizată pe scară largă în sisteme precum motoarele de căutare, instrumentele de descoperire electronică și orice aplicație web care permite utilizatorilor să încarce documente pentru procesare automată.

Despre CVE-2025-66516

Suprafața de atac este o vulnerabilitate XXE (XML External Entity) care se declanșează atunci când Tika analizează fișiere PDF care conțin un formular XFA (XML Forms Architecture) rău intenționat. XXE înseamnă că, atunci când Tika procesează XML în interiorul fișierului PDF, poate fi păcălit să încarce „entități externe” care indică fișiere locale sau URL-uri la distanță, ceea ce nu ar trebui să se întâmple.

CVE-2025-66516 este o vulnerabilitate critică de securitate în Apache Tika care permite unui atacator să declanșeze o injecție XXE prin trimiterea unui fișier PDF special creat cu un formular XFA rău intenționat.Vulnerabilitatea afectează mai multe module (versiunile tika-core ≤ 3.2.1, tika-pdf-module și tika-parsers) și are un nivel de gravitate CVSS de 9,8. Dacă este exploatată, atacatorii ar putea citi fișiere sensibile de pe server, ar putea efectua falsificări de cereri pe partea de server (SSRF) sau chiar ar putea executa cod de la distanță.

În acest caz, vulnerabilitatea se află în biblioteca centrală Tika (tika-core), nu doar în modulul de analiză PDF, astfel încât actualizarea doar a modulului PDF nu este suficientă.

Cazuri tipice de utilizare cu risc

Orice aplicație care permite utilizatorilor să încarce fișiere PDF pentru previzualizare, indexare sau extragere de text sau care utilizează Tika în fundal pentru a procesa automat aceste încărcări este expusă riscului, mai ales dacă rulează într-un serviciu backend care are acces la rețele interne sau fișiere sensibile.

Protejați fluxurile de lucru ale fișierelor

Aflați cum OPSWAT pot colabora pentru a vă proteja organizația atât împotriva vulnerabilităților cunoscute, cât și împotriva amenințărilor zero-day emergente.