Peisajul atacurilor USB

Suporturile periferice și amovibile, precum dispozitivele USB , au fost instrumente esențiale atât pentru persoane fizice, cât și pentru organizații, mai ales pentru că permit stocarea și transferul facil al datelor. Cu toate acestea, popularitatea lor le-a făcut, de asemenea, o țintă obișnuită pentru infractorii cibernetici. De-a lungul anilor, actorii rău intenționați au profitat de vulnerabilitățile dispozitivelor USB pentru a efectua atacuri cibernetice complexe, ceea ce a dus la compromiterea integrității datelor și a securității sistemului. În ciuda conștientizării crescânde a acestor riscuri, mulți utilizatori nu sunt conștienți de pericolele potențiale reprezentate de dispozitivele USB aparent inofensive. De fapt, aceste dispozitive pot părea inofensive la prima vedere, dar pot funcționa ca tastatură, mouse sau alte periferice odată ce obțin acces la un dispozitiv, punând astfel în pericol securitatea acestuia.

În 2010, Stuxnet a apărut ca un atac cibernetic de referință, care a utilizat USB , vizând instalațiile nucleare iraniene. Atacul a fost executat prin intermediul unor unități USB infectate, ceea ce a permis lui Stuxnet să se infiltreze în ICS (sisteme de control industrial) și să vizeze în special PLC (controlere logice programabile), responsabile de întreruperea proceselor de îmbogățire a uraniului. Acest eveniment a subliniat repercusiunile distructive ale atacurilor facilitate de USB și a evidențiat necesitatea unor măsuri cuprinzătoare de securitate cibernetică pentru a proteja infrastructurile critice.

Tipuri de atacuri bazate pe USB

În contextul securității USB , atacurile anterioare s-au axat în principal pe exploatarea vulnerabilităților legate de stocarea dispozitivelor USB , a programelor malware legate de unitățile Autoplay USB și a driverelor USB modificate în mod malițios, ceea ce a dus adesea la atacuri de tip buffer overflow pentru escaladarea privilegiilor. Cu toate acestea, tendințele recente indică o evoluție către utilizarea atacurilor de injectare a tastelor sau a clicurilor de mouse sau către reprogramarea microcontrolerului. Aceste atacuri sunt executate prin intermediul unor HID (dispozitive de interfață umană) care nu se află peUSB , deghizate în tastaturi sau mouse-uri de calculator, al căror firmware este modificat în mod ingenios. În plus, dispozitivul USB poate fi utilizat și pentru a capta traficul de rețea prin imitarea unui USB malițios ca fiind un adaptor Ethernet USB . Acest lucru permite dispozitivului USB să servească drept server DHCP, direcționând traficul prin intermediul unui DNS malițios sau prezentând gazdei un gateway implicit malițios.

Pe lângă alte tactici, atacatorii folosesc, de asemenea, actualizări de firmware și USB drivere în atacurile bazate pe USB. Dacă o gazdă inițiază o actualizare de firmware rău intenționată pe un dispozitiv USB cu firmware modificat, atacatorul poate reprograma dispozitivul USB și îl poate folosi pentru a compromite gazda. În cazul unui atac cu un driver USB , atacatorul ar putea păcăli gazda să descarce un driver malițios, care ar putea permite executarea de cod sau ar putea exploata o vulnerabilitate de tip buffer overflow pe sistemul victimei.

Cercetătorii de la Universitatea Ben Gurion din Negev din Israel au grupat atacurile bazate pe USB în patru categorii principale, care includ o listă cuprinzătoare de 29 de tipuri diferite de atacuri USB : Microcontroler programabil, periferice reprogramate rău intenționat, periferice nereprogramate și electrice.

În contextul atacurilor pe bază de energie electrică USB , ucigașul USB reprezintă o preocupare semnificativă. Atunci când este conectat, acest dispozitiv malițios livrează șocuri electrice puternice care pot provoca daune ireversibile componentelor gazdei.

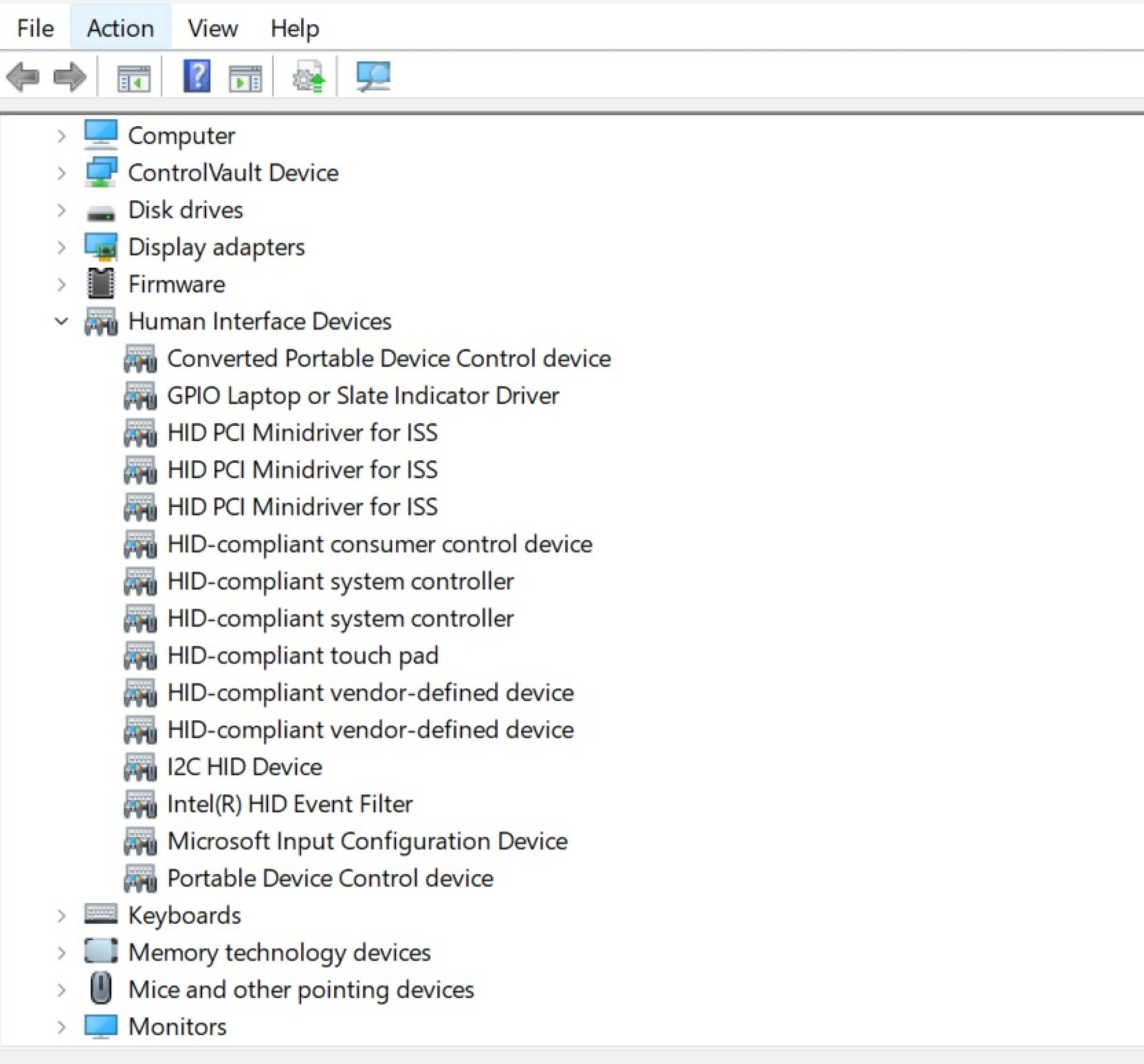

USB Protocolul HID

Gazda identifică tipul de dispozitiv USB conectat la ea prin efectuarea unui proces numit enumerare a dispozitivelor. În timpul acestui proces, gazda comunică cu dispozitivul USB pentru a obține informații despre capacitățile și funcționalitatea acestuia. Aceste informații includ codul de clasă USB al dispozitivului, care identifică tipul acestuia, cum ar fi o tastatură, un mouse, un adaptor sau un alt dispozitiv HID.

Protocolul USB HID acționează ca o abordare standardizată pentru comunicarea dintre dispozitivele periferice, cum ar fi tastaturi, mouse-uri și alte dispozitive de intrare, și computerul gazdă. Prin stabilirea unei serii de reguli și specificații, acest protocol asigură un schimb de date fără probleme între aceste dispozitive și computer, permițând utilizatorilor să interacționeze cu aplicațiile software într-un mod eficient.

Prin intermediul protocolului HID, dispozitivele transmit pachete de date care conțin informații despre intrările utilizatorului, cum ar fi apăsarea tastelor, mișcările mouse-ului și apăsarea butoanelor, care sunt apoi interpretate de sistemul de operare gazdă. Acest protocol joacă un rol vital în asigurarea compatibilității și interoperabilității între diverse dispozitive de intrare și sisteme informatice, ceea ce îl face o componentă fundamentală a informaticii moderne.

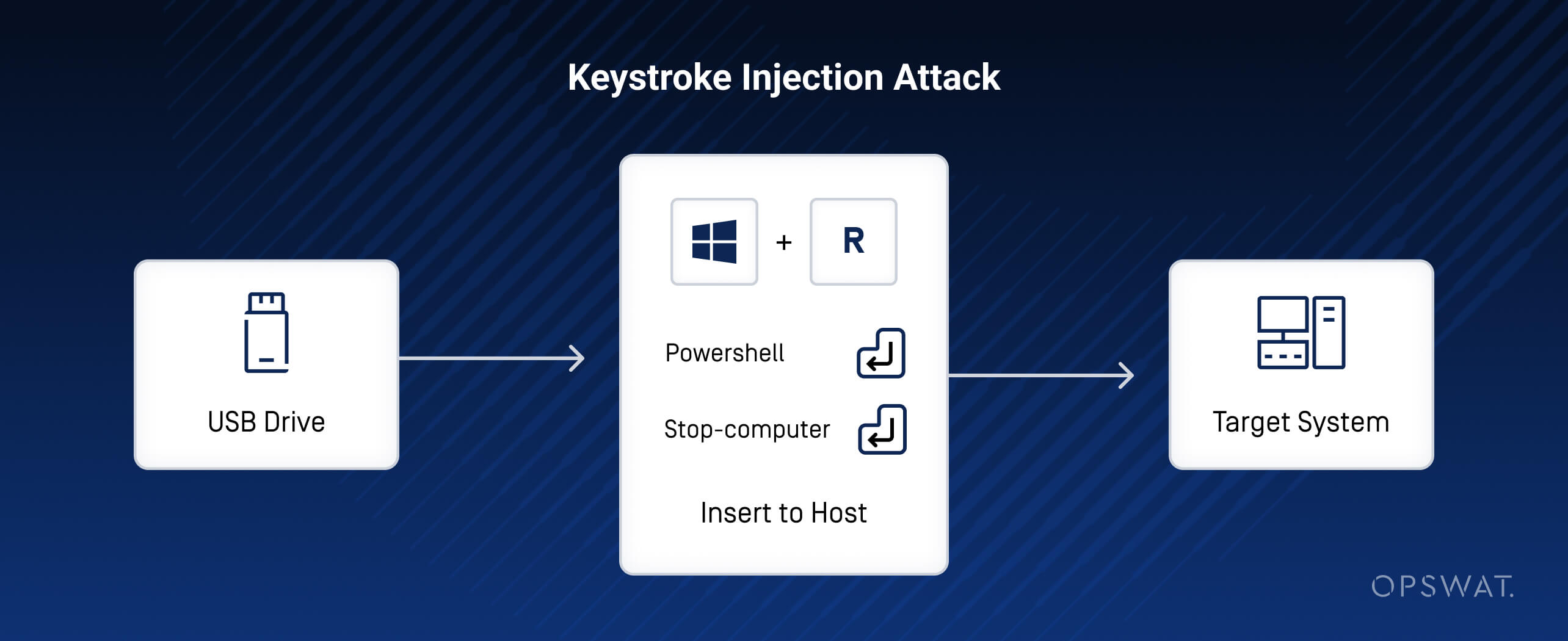

Atac de injectare a tastelor

Un atac de injectare a tastelor, care este un tip specific de atac USB , manipulează dispozitivele USB pentru a introduce tastele neautorizate în sistemul vizat. Atacurile de injectare a tastelor utilizează protocolul HID pentru a injecta tastele malițioase într-un sistem țintă, ocolind măsurile de securitate tradiționale și mai multe straturi de securitate, inclusiv GPO, firewall-uri, programe antivirus și chiar Windows Defender, lăsând sistemul dumneavoastră vulnerabil la acțiuni neautorizate. Acest atac reușește executarea de coduri fără întreruperi, fără intervenția utilizatorului, prezentându-se ca o tastatură HID USB și apoi "introducând" comenzi rapide și comenzi de tastatură. Apăsările de taste sunt introduse atât de rapid încât sunt invizibile pentru victimă, realizându-se într-o clipită.

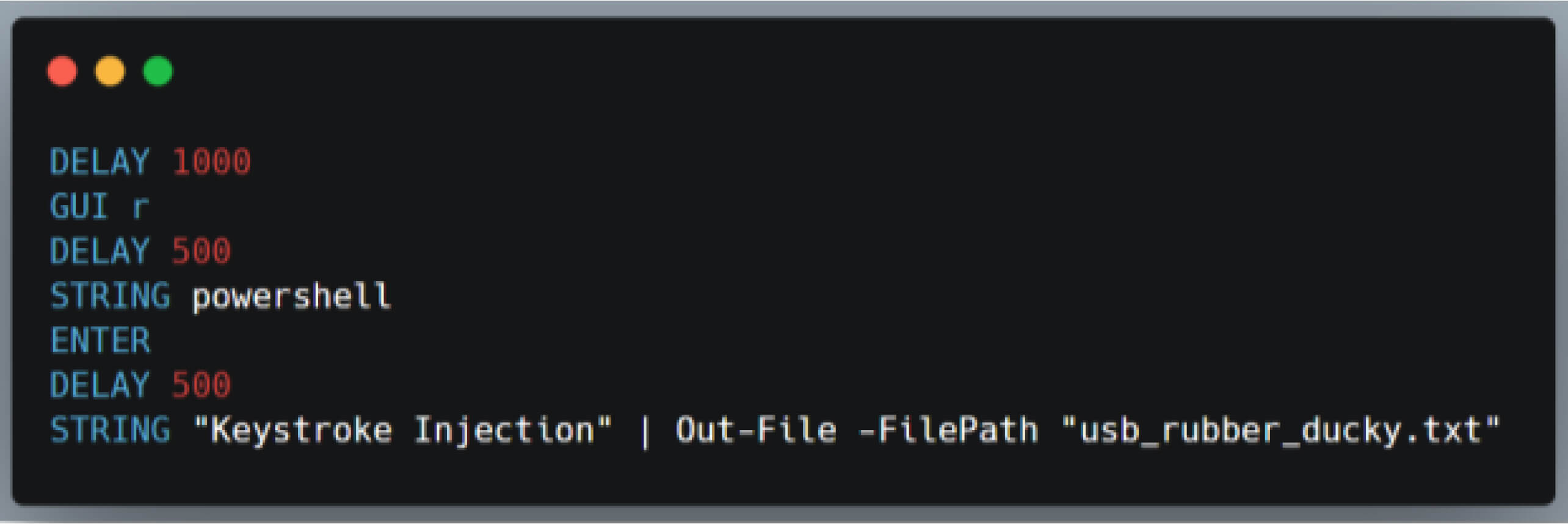

Simulați atacul de injectare a tastelor cu USB Rubber Ducky

Un "USB Rubber Ducky" este un instrument formidabil de pen-testing pentru injectarea tastelor care a fost dezvoltat de Hak5 în 2010. Este un mic dispozitiv USB cu un design care seamănă cu o unitate USB standard, dar funcționează ca o tastatură. Odată conectat la un computer, Rubber Ducky poate introduce instantaneu taste preprogramate într-un ritm rapid, permițând executarea de comenzi și scripturi fără intervenția utilizatorului. Această caracteristică îl face un instrument versatil pentru diverse utilizări în domeniul securității cibernetice, cum ar fi testarea penetrării și simularea atacurilor USB.

Pentru a utiliza USB Rubber Ducky, trebuie proiectată o sarcină utilă, convertită într-un fișier binar și apoi încărcată pe dispozitiv. Odată ce acești pași sunt finalizați, utilizatorul rău intenționat poate executa acțiuni pe dispozitivul victimei prin emularea unei tastaturi.

USB Rubber Ducky folosește DuckyScript ca limbaj de programare, iar sarcina utilă va fi scrisă folosind această sintaxă. Mai jos este o sarcină utilă DuckyScript care permite ca un fișier numit "usb_rubber_ducky.txt" care conține textul "Keystroke injection" să fie scris pe dispozitivul victimei atunci când dispozitivul malițios USB este introdus.

Imaginați-vă gestul nevinovat de a conecta o unitate USB la laptop, fără să știți că aceasta ar putea declanșa un atac de injectare a tastelor care funcționează fără ca dumneavoastră să vă dați seama. Acest atac ascuns poate deschide în secret numeroase servicii și, ulterior, poate prelua controlul dispozitivului dvs., punând în pericol securitatea acestuia și punând în pericol datele dvs. sensibile. Este cu adevărat îngrijorător să recunoști pericolul potențial care provine de la un dispozitiv USB aparent inofensiv. Să examinăm videoclipul de mai jos pentru a înțelege gravitatea acestei amenințări.

Atenuare

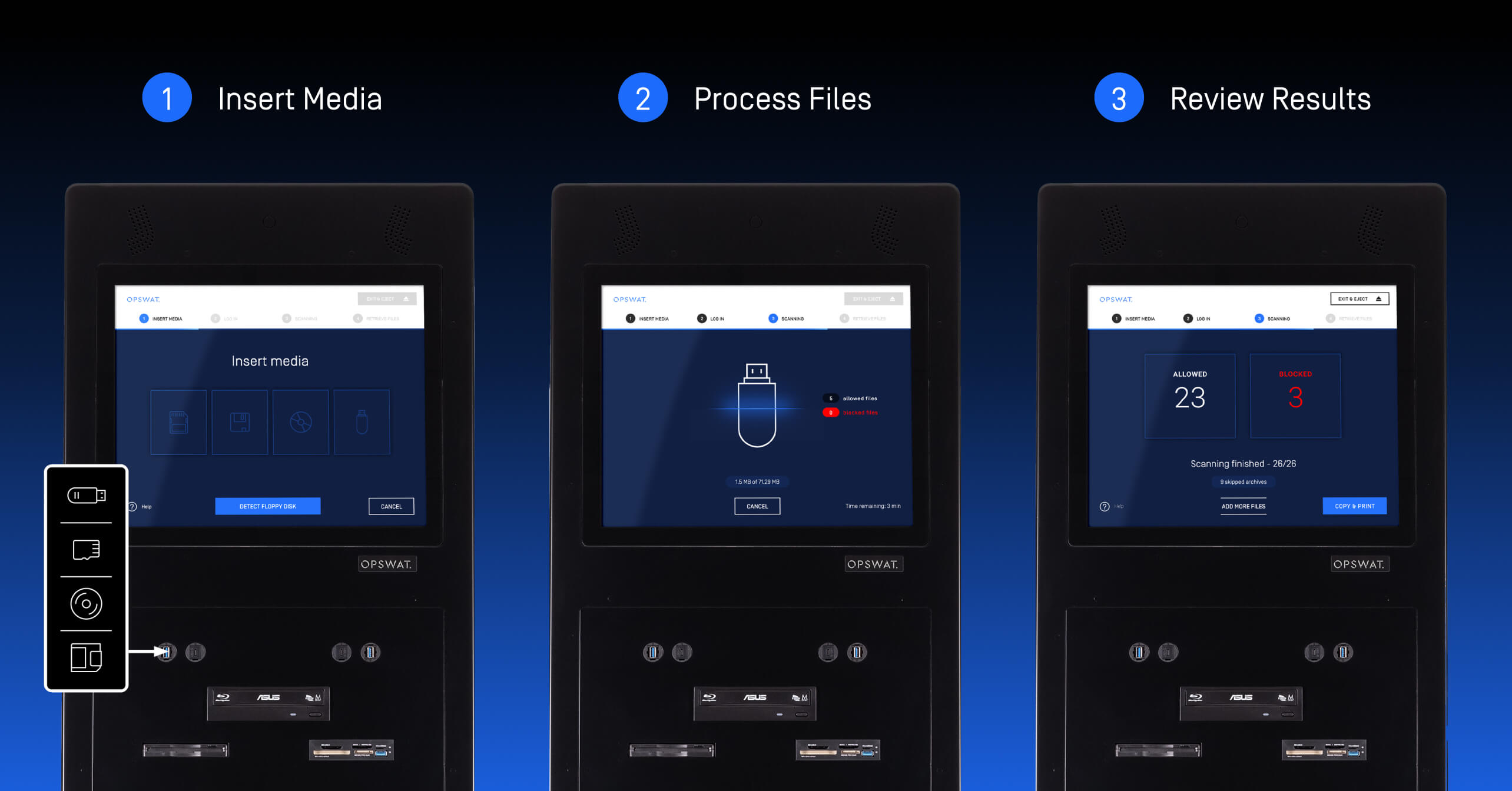

La OPSWAT, aderăm la filosofia "Trust no file. Trust no device.™", care se concentrează pe implementarea soluțiilor de încredere zero și a tehnologiilor patentate, lider de piață la fiecare nivel al infrastructurii critice a clienților noștri. Securizăm rețelele, datele și dispozitivele prin rezolvarea provocărilor acestora, de la nivelul fabricii până la cloud, în întreaga lume. Înțelegem riscurile de securitate cibernetică pe care le prezintă dispozitivele periferice și suporturile amovibile pentru sistemele esențiale. Pentru a răspunde la această problemă, am dezvoltat MetaDefender Kiosk , o stație avansată de igienizare a perifericelor și a suporturilor amovibile, care ajută la prevenirea multor atacuri de la dispozitivele USB .

MetaDefender Kiosk vă ajută să vă protejați bunurile, permițând controlul asupra fluxului de date care intră și iese din organizația dumneavoastră. Acesta poate fi utilizat ca stație de scanare a mediilor pe propriul hardware sau pe chioșcurile OPSWAT's. Media , cum ar fi dispozitivele USB , DVD-urile, cardurile SD, unitățile flash sau dischetele sunt procesate de Kiosk. După ce scanarea este finalizată, Kiosk generează un raport detaliat.

Datorită măsurilor de întărire integrate MetaDefender Kiosk , Kiosk își sporește semnificativ imunitatea împotriva atacurilor USB .

Videoclipul de mai jos demonstrează eficacitatea MetaDefender Kiosk în protejarea împotriva atacurilor bazate pe USB, în special a celor care utilizează USB Rubber Ducky.

Discutați astăzi cu unul dintre experții noștri și descoperiți de ce MetaDefender Kiosk este avantajul critic în prevenirea amenințărilor transmise de mediile periferice și amovibile.

Loc Nguyen este Senior Penetration Tester la OPSWAT. El îmbunătățește în mod proactiv securitatea produselor OPSWATși le protejează de potențiale amenințări cibernetice înainte ca acestea să ajungă la clienți. În plus, își împărtășește în mod activ expertiza în domeniul securității cibernetice cu colegii și studenții din cadrul programului de burse OPSWAT .