Suntem încântați să vă prezentăm o serie de bloguri de analiză tehnică care se concentrează pe diverse vulnerabilități și expuneri comune (CVE), identificate și remediate cu ajutorul tehnologiilor noastre avansate de detectare a amenințărilor.Toate cercetările sunt realizate de către studenții absolvenți care participă la programul de burse de securitate cibernetică OPSWAT , lansat în septembrie 2023.

În acest blog, vom explica Google Chrome CVE-2019-13720 și modul în care organizațiile se pot apăra împotriva atacurilor de exploatare CVE-2019-13720.

Ce este Google Chrome și când a fost fondat?

Google Chrome este un browser web cross-platform dezvoltat de Google și lansat oficial la 2 septembrie 2008. A fost dezvoltat ca parte a eforturilor Google de a crea un browser mai bun și mai modern. La vremea respectivă, acesta a oferit multe caracteristici noi, printre care navigarea pe file, modul de confidențialitate și sincronizarea cu serviciile Google. De la lansare, a devenit unul dintre cele mai populare browsere web din întreaga lume. Începând cu anul 2021, se estimează că Google Chrome are aproximativ 3,2 miliarde de utilizatori.

Datorită popularității Google Chrome, acesta a devenit un punct central pentru cercetare și atacuri, atrăgând atât hackeri etici, cât și hackeri rău intenționați. Printre vulnerabilitățile comune identificate în Google Chrome se numără, printre altele, negarea de servicii (DoS), scurgerea de informații și executarea de cod de la distanță. În ceea ce privește vulnerabilitatea de executare de cod la distanță, există două tipuri pentru această problemă în Google Chrome: sandbox escape și non-escape.

Ce este CVE-2019-13720?

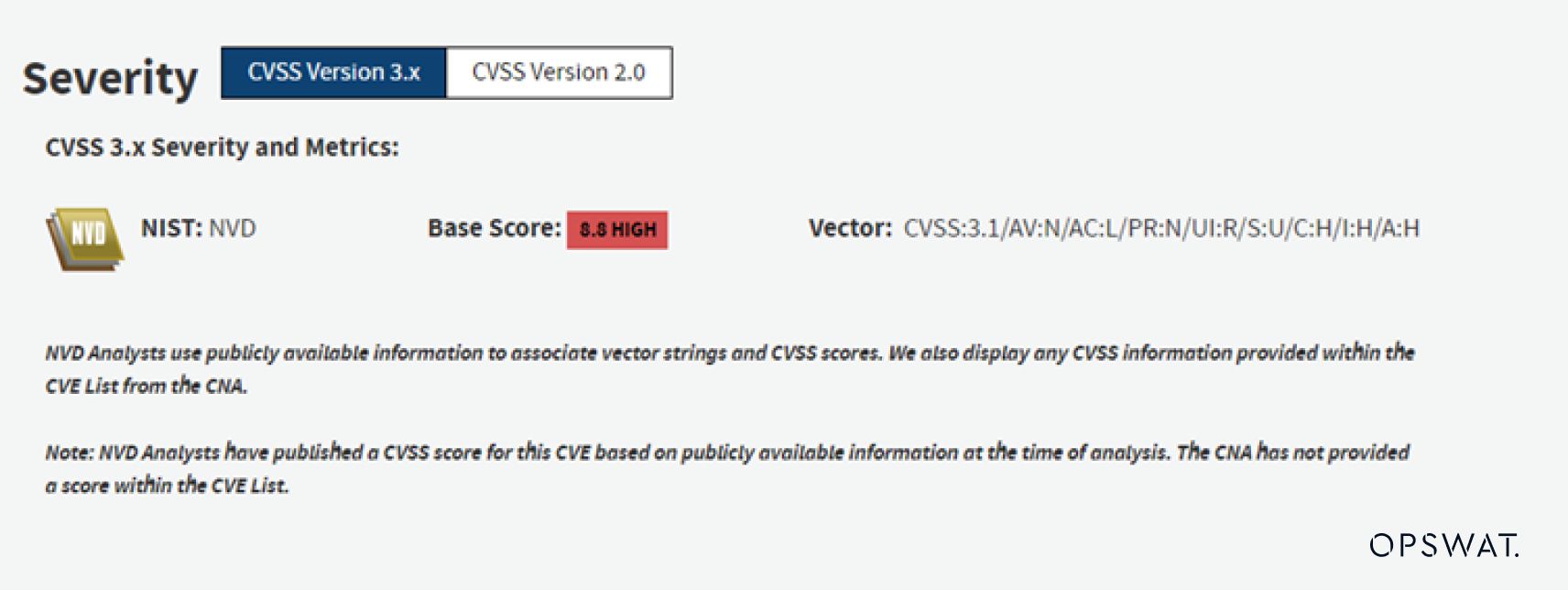

CVE-2019-13720 este o vulnerabilitate Use After Free (UAF) a WebAudio din Google Chrome înainte de versiunea 78.0.3904.87 care permite unui atacator de la distanță să exploateze potențial corupția heap printr-o pagină HTML prelucrată. Atunci când victima accesează o pagină web malițioasă sau deschide o pagină HTML prelucrată pe un browser Google Chrome vulnerabil, codul malițios este executat pe punctul final al victimei. Acest CVE a fost raportat pentru prima dată de Anton Ivanov și Alexey Kulaev în 2019.

Din punct de vedere tehnic, o vulnerabilitate de tip use-after-free poate fi exploatată datorită unei condiții de cursă între firele Render și Audio din componenta audio a Qt WebEngine care permite atacatorilor de la distanță să execute cod shell WebAssembly, ceea ce duce la compromiterea dispozitivului victimei. Rezolvarea acestei probleme este ca toți utilizatorii Qt WebEngine să actualizeze la cea mai recentă versiune.

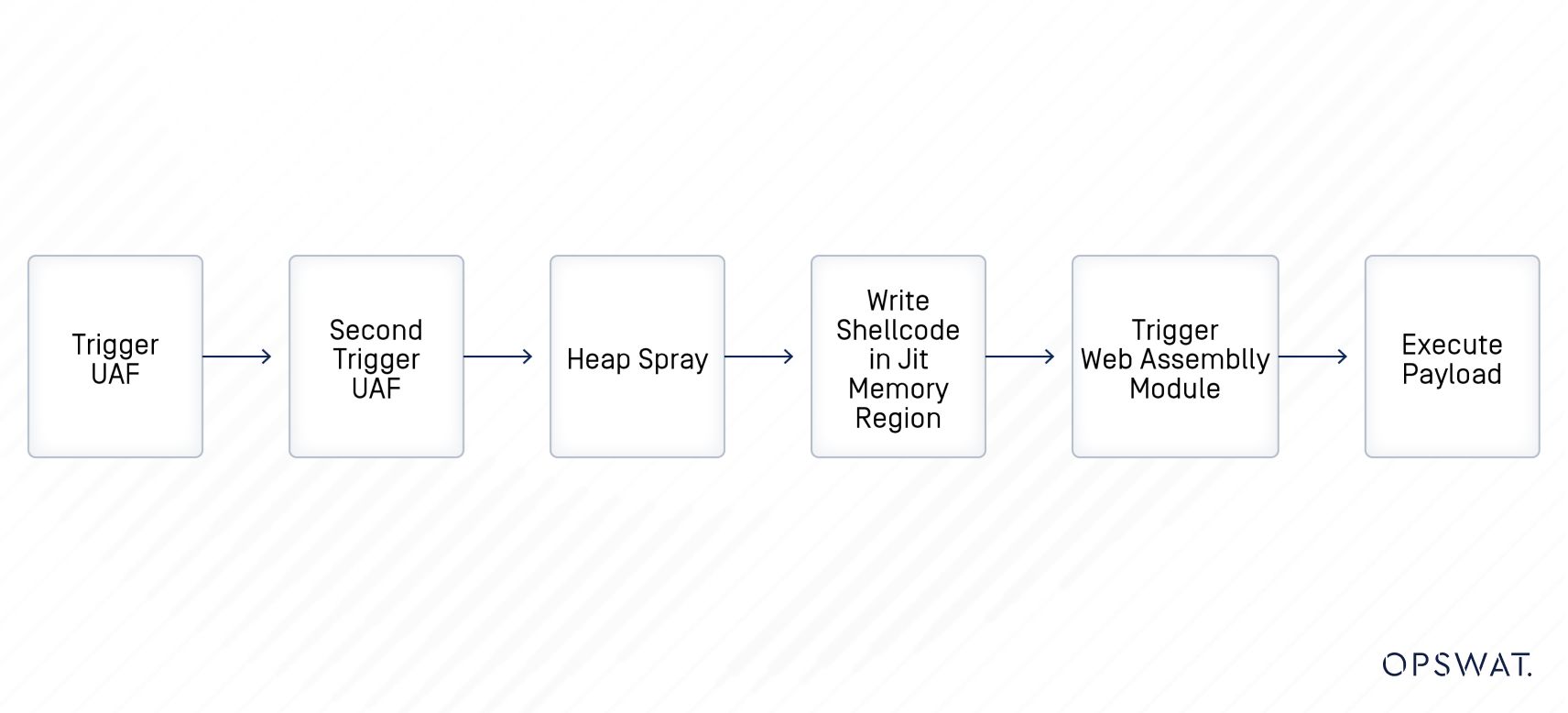

Fazele de atac

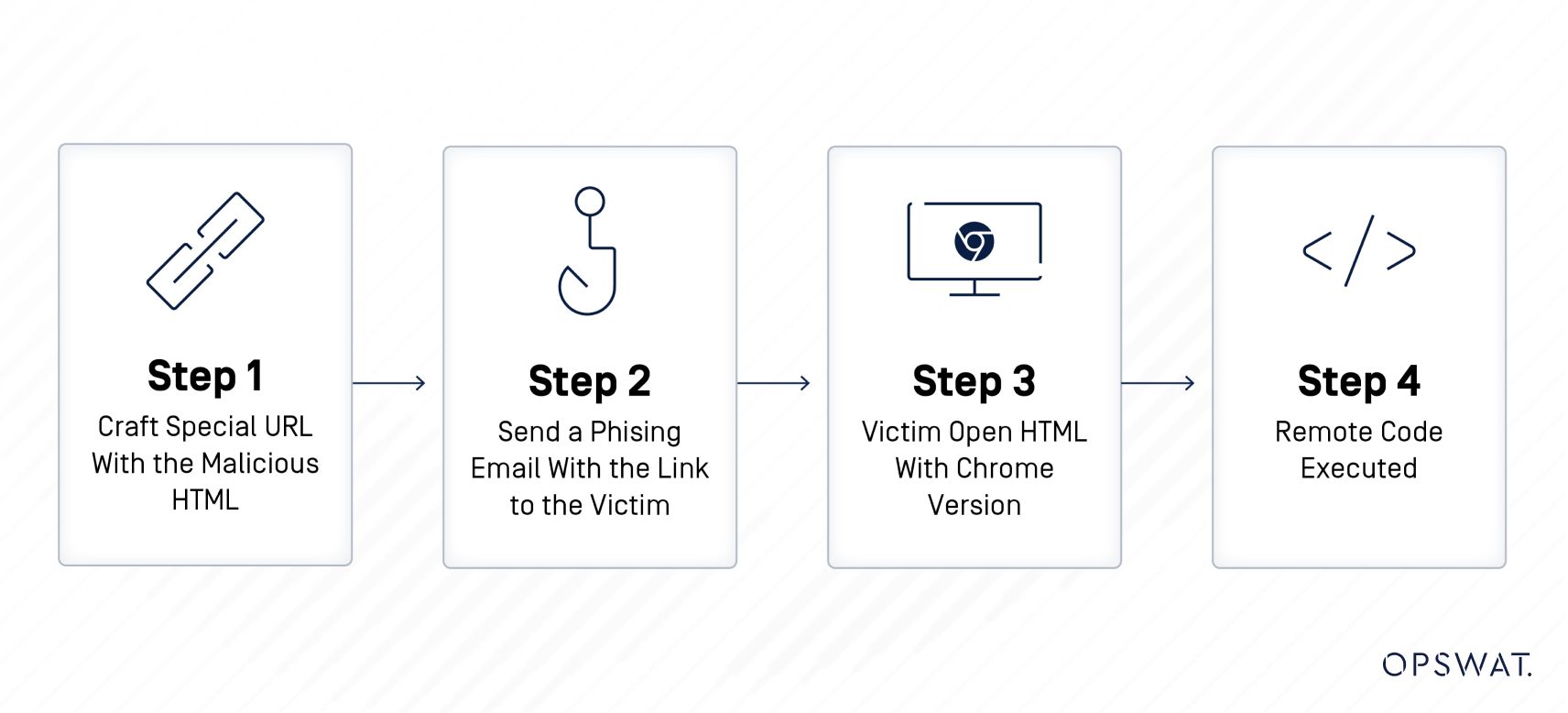

Atacatorii creează o adresă URL specială cu HTML malițios și trimit victimei un e-mail de phishing cu acest link. Atunci când victima deschide e-mailul și face clic pe link, codul malițios este executat și permite atacatorului să preia controlul asupra sistemului afectat. Detaliile tacticii de cod de la distanță, așa cum apar ele într-un document HTML, pot fi consultate aici.

Ce sunt vulnerabilitățile Use After Free (UAF) și heap spray?

O vulnerabilitate UAF este un tip de defect de securitate care apare atunci când un program continuă să utilizeze memoria după ce aceasta a fost eliberată. Acest lucru poate duce la diverse consecințe negative, inclusiv la coruperea datelor, executarea de cod arbitrar și blocarea sistemului.

Pulverizarea grămezii este o tehnică de livrare a încărcăturii utile care presupune scrierea mai multor octeți în diferite locații din grămadă. Aceasta presupune injectarea unei sarcini utile (de exemplu, date dăunătoare) în memoria heap, asigurându-se că fluxul de execuție sare în memoria pulverizată și nu în codul original al aplicației. Scopul acestui atac este, de obicei, de a obține controlul asupra registrului EIP.

Ce este WebAssembly?

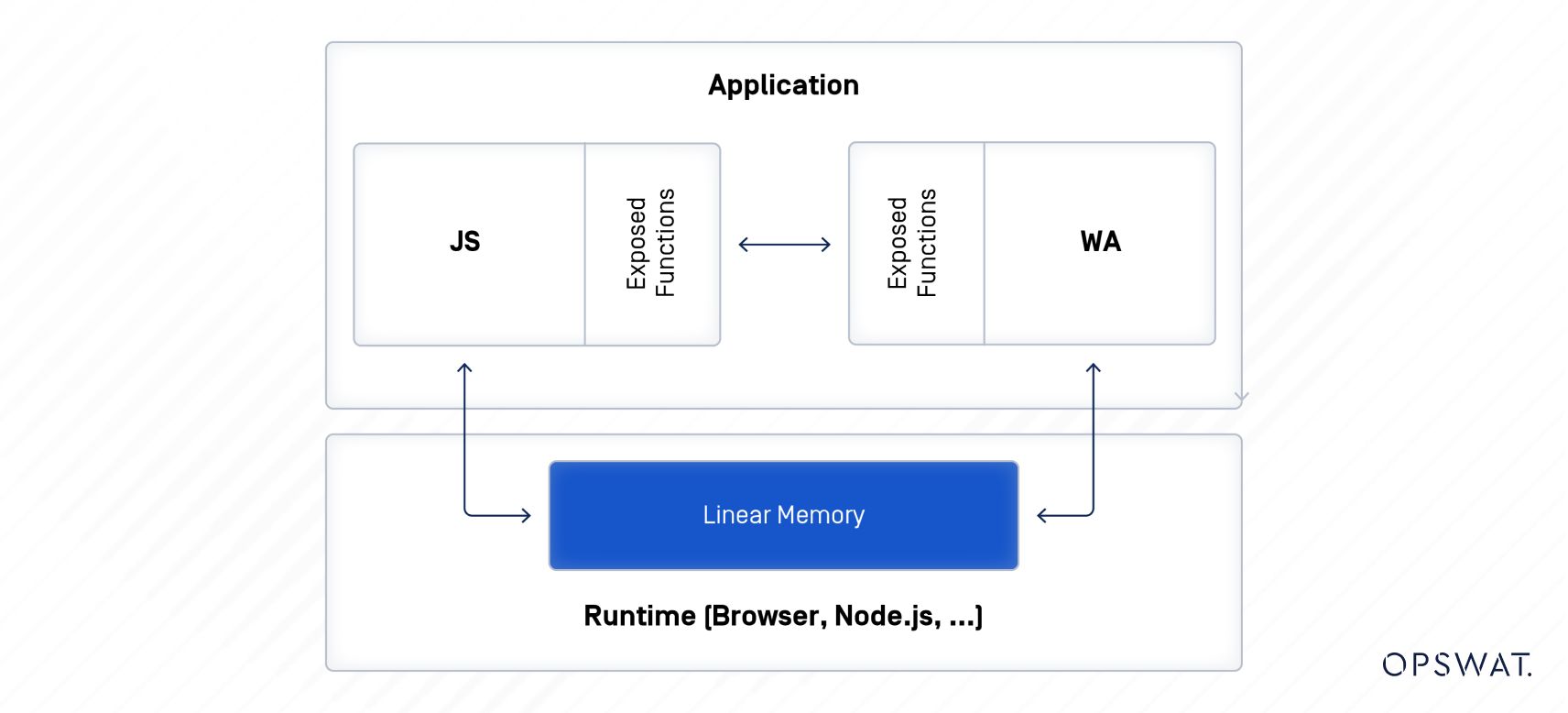

WebAssembly, adesea abreviat Wasm, este un nou format de instrucțiuni binare care servește drept țintă portabilă pentru compilarea limbajelor de nivel înalt, cum ar fi C/C++, permițându-le să ruleze la o viteză aproape nativă în motorul JavaScript al unui browser web.

Cu toate acestea, deoarece WebAssembly poate fi compilat din limbaje care nu sunt sigure pentru memorie, cum ar fi C/C++, vulnerabilitățile comune de codare, cum ar fi depășirile de memorie tampon sau vulnerabilitățile de format de șir de caractere, pot fi introduse în binari WebAssembly compilați încrucișat. Acest potențial de includere a vulnerabilităților în modulele WebAssembly a crescut suprafața de atac a aplicațiilor web contemporane.

Ce este o vulnerabilitate de tip race condition?

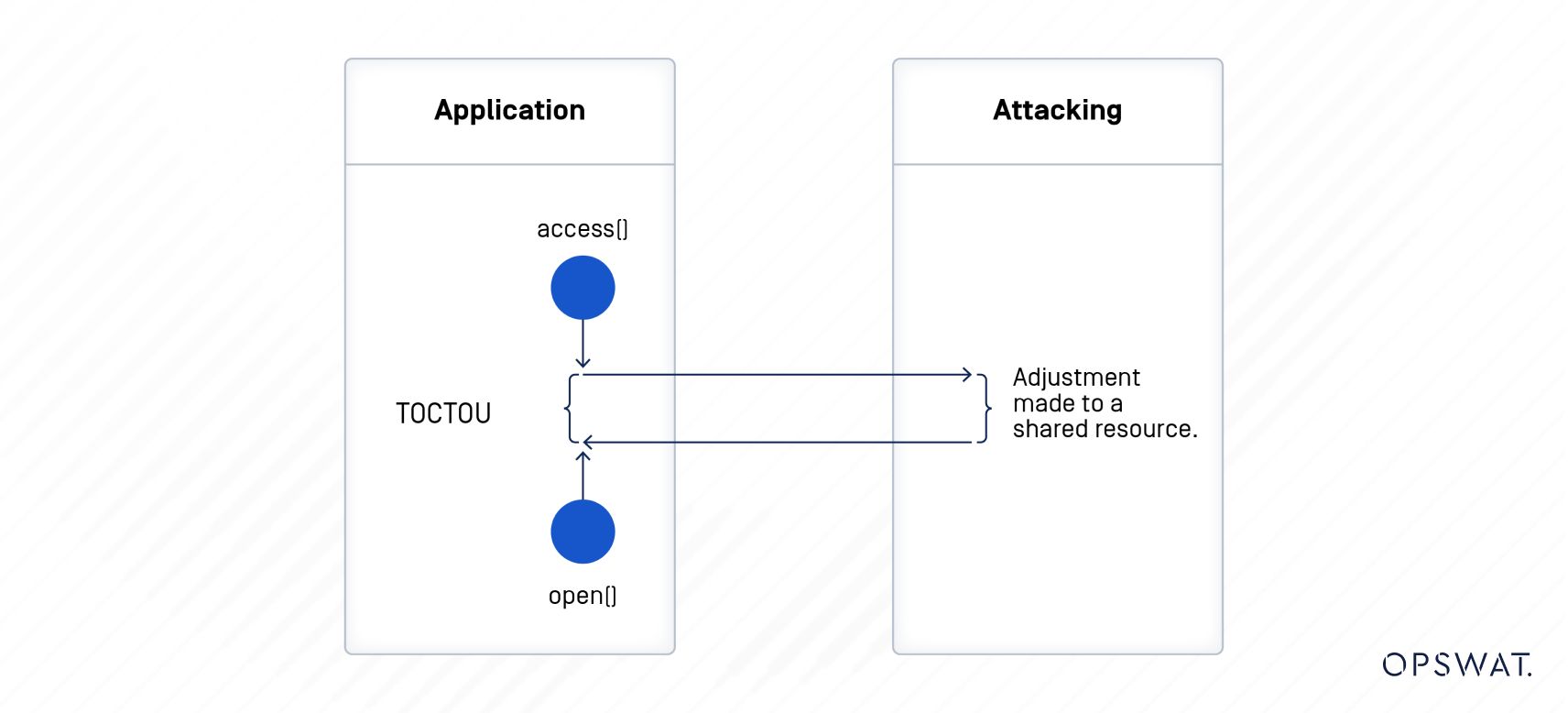

O vulnerabilitate de tip race condition în software apare atunci când mai multe procese sau fire de execuție încearcă să acceseze simultan o resursă partajată, provocând rezultate imprevizibile sau întreruperi operaționale din cauza momentului în care se produce accesul. Atunci când un program are o vulnerabilitate de tip race condition, aceasta poate duce la diverse probleme, cum ar fi blocarea aplicației, coruperea datelor, rezultate incorecte sau inconsecvențe. Atacatorii pot exploata această vulnerabilitate pentru a obține acces neautorizat, pentru a scurge informații, pentru a crește privilegiile sau pentru a induce blocarea sistemului.

Clasificată ca fiind o vulnerabilitate de tip race condition, o vulnerabilitate TOCTTOU exploatează diferența de timp dintre verificarea și utilizarea unei resurse.

Cum funcționează CVE-2019-13720?

Pentru a exploata această vulnerabilitate, cercetătorul atașează codul JavaScript la un fișier HTML. Atunci când un utilizator lansează fișierul HTML, scriptul încearcă să găsească adresa de scurgere prin crearea a două fire de execuție (firul principal și firul audio) care gestionează aceleași date din buffer. Adresa scursă a obiectului temporary_buffer_object din ReverbConvolverStage este apoi utilizată pentru a obține pointerul feedforward_array din IIRFilterNode (care împarte aceeași superpagină cu Convolver). Ulterior, cercetătorul încearcă să obțină pointerul feedforward_array în al doilea UAF de declanșare.

WebAssembly se ocupă de execuția codului de tip shell. Pentru a permite executarea codului shell, cercetătorul încearcă să elibereze IIRFilter și scrie în GCPreventer până când obține controlul asupra locului în care se fac noile alocări fără a fi nevoie de pulverizări. În cele din urmă, cercetătorul scrie codul shell în regiunea Just-In-Time (JIT) din memorie. În consecință, la adăugarea unui eveniment de eroare a cititorului de fișiere, modulul WebAssembly va executa codul shell.

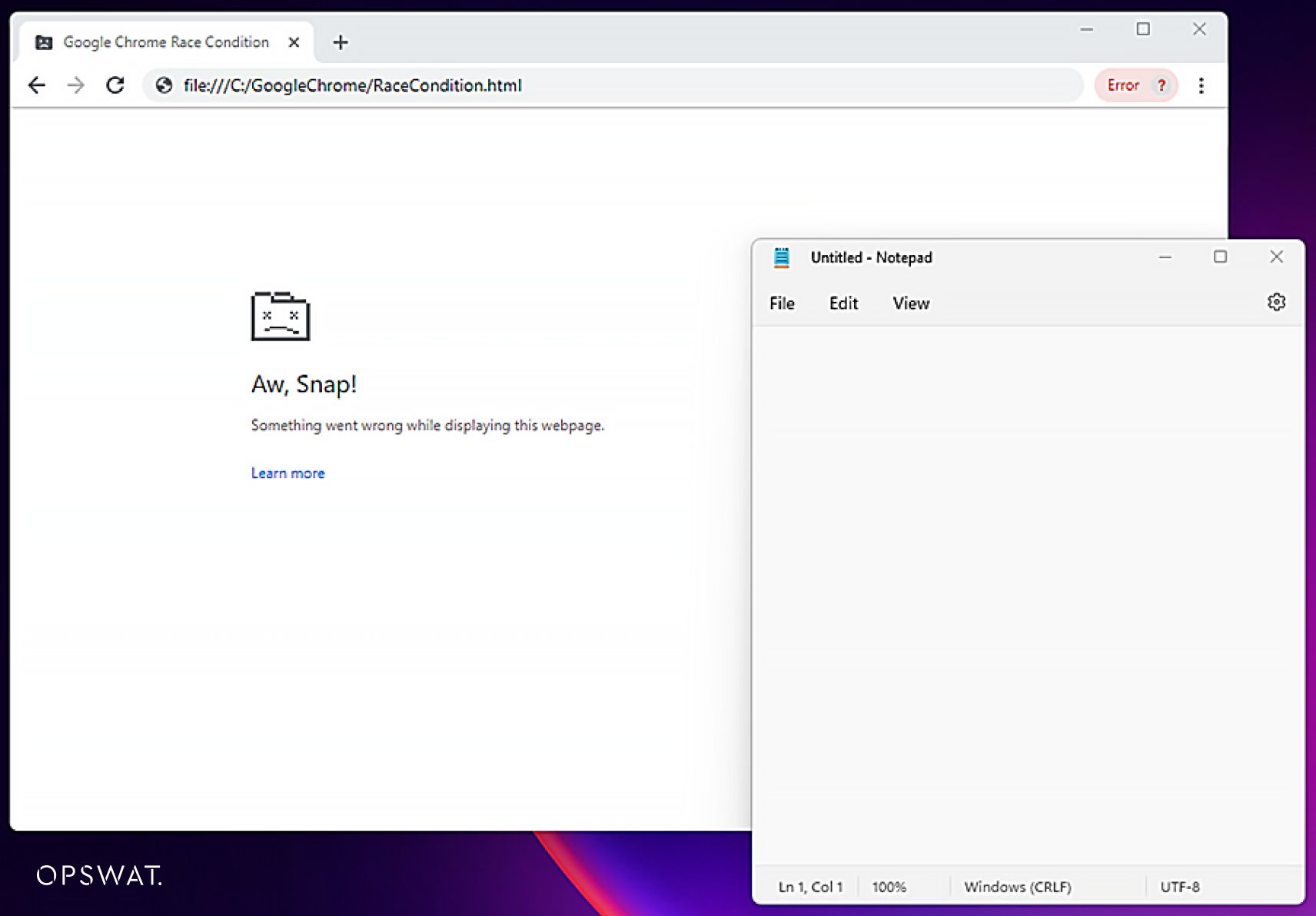

Pentru a executa codul shell asociat cu această vulnerabilitate, utilizatorul trebuie să dezactiveze sandbox-ul din versiunea vulnerabilă a Chrome.

Atunci când codul shell este executat, acesta deschide automat serviciile Notepad pe dispozitivul victimei.

Metoda de remediere

MetaDefender Endpoint, o soluție de securitate pentru endpoint proiectată de OPSWAT, permite utilizatorilor să detecteze și să își apere sistemele de aceste atacuri. După ce utilizatorul dezactivează funcția Privacy Sandbox (--no-sandbox), MetaDefender Endpoint poate detecta CVE-urile și aplica cele mai recente patch-uri Google Chrome. După aceea, utilizatorul poate actualiza manual Google Chrome la cea mai recentă versiune sau poate activa funcția "auto-update" din fila Patch Management pentru a permite OPSWAT MetaDefender Endpoint să actualizeze automat browserul de îndată ce devin disponibile noi patch-uri.

Pentru a preveni expunerea la coduri malițioase, utilizatorii ar trebui să utilizeze instrumente de filtrare a e-mailurilor pentru a detecta atacurile de phishing și să evite să dea clic pe URL-uri necunoscute din e-mailuri.

Caracteristici și beneficii cheie ale produsului MetaDefender Endpoint

- Revizuiți și remediați aplicațiile cu risc. Aplicațiile vulnerabile sau neactualizate pot fi vizualizate în interfața MetaDefender Endpoint UI.

- Verificați dacă protecția anti-malware este configurată corect în sistemul de operare.

- Asigurarea conformității cu standardele de securitate ale organizației.

- Asigurarea de criptare a discului dur.

- Verificarea patch-urilor sistemului de operare.

- Opțiuni multiple pentru scanarea programelor malware și pentru a face anunțuri fără malware la punctele finale.

MetaDefender Endpoint for Endpoint Vulnerability and Application Patching poate fi descărcat de aici.

Referință

- https://nvd.nist.gov/vuln/detail/CVE-2019-13720

- https://bugs.chromium.org/p/chromium/issues/detail?id=1019226

- https://www.w3.org/TR/webaudio/

- https://security.gentoo.org/glsa/202004-04

- https://www.cve.org/CVERecord?id=CVE-2019-13720

- https://packetstormsecurity.com/files/167066/Google-Chrome-78.0.3904.70-Remote-Code-Execution.html

- https://devopedia.org/race-condition-software

- https://webassembly.org/

- https://www.researchgate.net/figure/WebAssembly-high-level-architecture_fig1_360232889

- https://www.researchgate.net/publication/331990070_Native_Web_Audio_API_Plugins

- https://whitehat.vn/threads/gioi-thieu-ky-thuat-khai-thac-exploit-heap-spray.5056/

- https://www.opswat.com/