Într-o dezvăluire surprinzătoare, care subliniază amenințarea constantă a criminalității informatice în sectorul comerțului cu amănuntul, Pepco Group, un important retailer european cu discount, a căzut recent victimă unui atac de phishing în cadrul operațiunilor sale din Ungaria. Incidentul, care a dus la o pierdere uluitoare de aproximativ 15 milioane de euro (16,3 milioane de dolari), a provocat o undă de șoc în întreaga industrie, determinând companiile să își reevalueze măsurile de securitate cibernetică.

Atacul: O scurtă prezentare generală

La 27 februarie 2024, Pepco Group a dezvăluit că unitatea sa de afaceri din Ungaria a fost ținta unor infractori cibernetici care au folosit tehnici de phishing. Phishing-ul, o metodă prin care atacatorii se deghizează în entități de încredere pentru a păcăli persoanele să divulge informații sensibile, a devenit o tactică obișnuită, dar de succes, folosită de actorii de amenințare.

În cazul Pepco, atacatorii au reușit să sustragă aproximativ 15 milioane de euro, lăsând compania într-o situație precară în ceea ce privește recuperarea fondurilor. În pofida regresului financiar, Pepco a asigurat publicul că nu au fost compromise datele clienților, furnizorilor sau personalului.

Posibile tactici de phishing folosite în atacul grupului Pepco

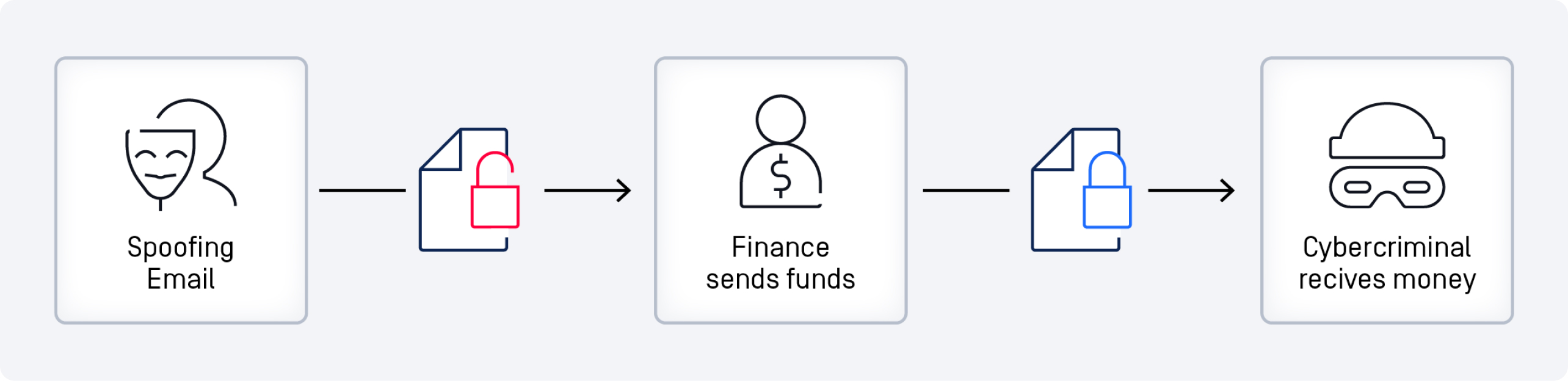

Email Spoofing:

Atacatorii au trimis e-mailuri care păreau să provină de la directori de rang înalt sau de la surse interne de încredere. Acest lucru presupunea falsificarea adresei "De la" pentru a face să pară că provine din interiorul organizației.

Inginerie socială:

Atacatorii au folosit scenarii și un limbaj convingător care îi determinau pe destinatari să acționeze rapid, fără a verifica autenticitatea.

Urgență și autoritate:

E-mailurile au fost redactate astfel încât să transmită un sentiment de urgență și au fost trimise de persoane cu autoritate în cadrul companiei, cum ar fi directori sau manageri.

Instrumente de personalizare și inteligență artificială:

Este posibil ca atacatorii să fi folosit instrumente de inteligență artificială pentru a personaliza e-mailurile, făcându-le lipsite de indicatorii tipici de phishing, cum ar fi greșelile de ortografie.

O altă tehnică pe care este posibil să o fi folosit actorii de amenințare a fost Business Email Compromise (BEC). Acest atac urmărește să obțină acces la conturile de e-mail legitime pentru a observa comunicațiile interne și a alege momentul optim pentru a trimite e-mailuri frauduloase.

Un exemplu în acest sens ar fi cazul în care un atacator compromite contul de e-mail al unui director, monitorizează firele de e-mail despre plățile viitoare și apoi trimite un e-mail fraudulos la un moment strategic pentru a deturna fondurile către un cont alternativ.

Răspunsul: Consolidarea apărării

În urma atacului, Pepco a demarat o revizuire cuprinzătoare a sistemelor sale de securitate și de control financiar IT . Obiectivul este clar: consolidarea măsurilor de securitate cibernetică ale organizației împotriva atacurilor viitoare. Această inițiativă nu se referă doar la controlul daunelor, ci este o mișcare strategică pentru a reconstrui încrederea în rândul părților interesate și pentru a asigura integritatea operațiunilor sale.

Implicații pentru industria de retail

Incidentul de la Pepco ne reamintește în mod clar vulnerabilitățile inerente în peisajul digital al comerțului cu amănuntul. Securitatea cibernetică nu mai este o preocupare IT , ci un imperativ strategic de afaceri. Pentru specialiștii în securitate de la CISO și IT , acest eveniment subliniază necesitatea unei abordări proactive și dinamice a securității e-mailurilor, prin adăugarea unor straturi avansate de apărare pentru a prinde ceea ce securitatea tradițională a e-mailurilor nu reușește să prindă.

Evaluați-vă Email Security Postura cu OPSWAT

Această ultimă breșă subliniază necesitatea ca industria de retail să efectueze evaluări periodice ale apărării e-mailurilor. OPSWAT oferă o evaluare a riscurilor legate de e-mailuri care descoperă amenințările care ocolesc soluțiile de securitate tradiționale, cum ar fi cele de la Microsoft 365.

Unul dintre nivelurile cheie de apărare utilizate în evaluare, care ar fi putut opri atacul de phishing menționat mai sus, este tehnologia Real-Time Anti-Phishing OPSWAT. Această soluție procesează e-mailurile prin mai multe mecanisme de detectare și tehnologie de filtrare a conținutului pentru a asigura o rată de detectare de 99,98% a atacurilor de spam și phishing.

În plus, URL-urile sunt rescrise pentru a fi supuse unor verificări de reputație împotriva ingineriei sociale în momentul clicului cu peste 30 de surse online. Funcțiile de scanare și rescriere a codurilor QR, împreună cu euristica și învățarea automată, sporesc și mai mult protecția.

Nu sunteți sigur dacă aveți nevoie de straturi de apărare avansate? Descoperiți dacă phishing-ul, malware-ul sau alte exploatări au trecut deja de sistemul dvs. de apărare și se află în căsuța poștală a organizației dvs. cu ajutorul unei evaluări a riscului de e-mailOPSWAT .

Această evaluare rapidă nu este perturbatoare și oferă un raport cu informații utile pentru orice director de securitate CISO sau IT care dorește să își consolideze poziția de securitate a e-mailurilor.