În ultimul deceniu, o convergență a tehnologiilor a făcut din securitatea rețelelor o întreprindere dificilă. Prevalența tot mai mare a aplicațiilor web care utilizează portaluri de partajare a fișierelor a extins suprafața de atac.

Riscurile de securitate cibernetică asociate cu încărcarea de fișiere sunt numeroase. Programele malware se pot infiltra în rețele prin încărcarea de fișiere care conțin coduri sau URL-uri malițioase sau prin exploatarea unor vulnerabilități de tip zero-day nedetectate anterior.

În acest articol, vom prezenta cele mai bune practici pentru protejarea rețelelor împotriva acestor tipuri de atacuri. În cele din urmă, vom sublinia modul în care o soluție antivirus (AV) ICAP poate adăuga un nivel suplimentar de protecție, protejând aplicațiile dvs. împotriva încărcărilor de fișiere malițioase.

1. Găsiți cea mai bună combinație de soluții de securitate a rețelei pentru nevoile dumneavoastră

Există o varietate de dispozitive de rețea, dintre care multe asigură securitatea rețelei. Aceste dispozitive de rețea îndeplinesc sarcini de securitate a rețelei, cum ar fi gestionarea accesului la rețea, gestionarea politicilor de securitate, stocarea datelor de conformitate cu reglementările și asigurarea securității containerelor.

Proxies, cum ar fi proxy-urile directe și inverse, protejează conexiunile prin ascunderea adreselor IP și prin furnizarea unui singur punct de intrare și ieșire. Balansatoarele de sarcină oferă o funcționalitate similară, dar oferă, de asemenea, orchestrare, gestionare a politicilor și automatizare pentru aplicații la scară largă.

Firewall-urile pentru aplicații web (WAF) inspectează traficul de rețea pentru a preveni accesul neautorizat și pentru a proteja împotriva amenințărilor, cum ar fi scripturile cross-site și atacurile distribuite de negare a serviciului. Firewall-urile de generație următoare (NGFW) se concentrează pe traficul care trece prin straturile 3-4 pentru a proteja rețelele interne împotriva atacurilor externe. Controlerele de intrare sunt similare cu balansoarele de sarcină și proxy-urile, dar sunt concepute pentru mediile de containere.

Gateway-urile web Secure (SWG) acționează ca un filtru între utilizatori și traficul internet, blocând conexiunile la aplicații și servicii internet neaprobate și criptând traficul. Controlerele de livrare a aplicațiilor (ADC) oferă funcționalități proxy, de echilibrare a sarcinii și WAF, precum și un gateway API , accelerarea aplicațiilor și terminarea SSL. Acestea sunt de obicei gestionate de echipa de operațiuni de dezvoltare și nu de o echipă de securitate. În cele din urmă, transferul gestionat de fișiere (MFT) permite transferuri sigure și gestionate de fișiere mari, care nu sunt oferite de serviciile FTP sau HTTP tradiționale.

2. Scanarea fișierelor care intră în rețea și a dispozitivelor de stocare

Chiar și cu aceste soluții, există în continuare riscul ca fișiere rău intenționate să pătrundă în rețeaua dumneavoastră sau să fie stocate în sistem. Pentru a reduce acest risc, este esențial să implementați scanarea antivirus a tuturor fișierelor care intră și sunt stocate în rețeaua dumneavoastră. În acest fel, puteți detecta și elimina orice program malware înainte ca acesta să poată provoca daune. Cu o strategie de securitate cuprinzătoare, care include mai multe niveluri de protecție, organizațiile se pot proteja mai bine împotriva amenințărilor în continuă evoluție din peisajul digital actual.

În aceeași ordine de idei, transferul unui număr mare de fișiere între echipele interne și clienți poate crea oportunități pentru atacatori. Sursele externe (furnizori terți, parteneri externi) pot introduce din greșeală programe malware în mediu. Din acest motiv, este foarte recomandabil ca organizațiile să examineze conținutul tuturor fișierelor transferate în rețelele lor, efectuând scanări pentru a detecta și bloca programele malware la nivelul perimetrului.

3. Secure Împotriva amenințărilor comune

Motoarele antivirus și anti-malware se străduiesc să țină pasul cu volumul de noi amenințări dezvoltate de atacatori. Situația se înrăutățește dacă luăm în considerare complexitatea tot mai mare a programelor malware și a amenințărilor persistente avansate (APT) care vizează organizațiile. Mai mult, malware-ul necunoscut și amenințările de tip zero-day continuă să afecteze echipele de securitate.

Scanarea fișierelor pentru amenințări cunoscute este un prim nivel eficient de apărare împotriva încărcărilor de fișiere malițioase. Cu toate acestea, soluțiile AV vechi care utilizează doar unul sau două motoare nu sunt capabile să detecteze suficient de repede un număr suficient de malwarepentru a proteja în mod adecvat rețeaua. Cercetările antivirus arată că este nevoie de peste 20 de motoare antivirus și anti-malware pentru a atinge rate de detecție mai mari de 99%.

4. Detectarea amenințărilor necunoscute dincolo de scanarea antivirus tradițională

Creșterea gradului de sofisticare și complexitate a programelor malware le permite să ocolească sistemele de apărare tradiționale. De exemplu, motoarele anti-malware detectează amenințările cunoscute, permițând malware-ului de tip zero-day să învingă cu ușurință soluțiile antivirus bazate pe semnături. Fișierele de productivitate precum Word, Excel, PDF, arhivele sau fișierele de imagine pot fi utilizate pentru a ascunde amenințări încorporate în macro-uri și scripturi - care nu sunt întotdeauna detectabile cu motoarele AV sau cu soluții de analiză dinamică precum sandbox-urile.

O tehnică eficientă de prevenire constă în eliminarea tuturor obiectelor încorporate potențial malițioase prin asanarea datelor sau dezarmarea și reconstrucția conținutului (CDR). Deep CDR Tehnologia CDR elimină conținutul fișierelor malițioase fără a se baza pe detectarea programelor malware. Ea procesează fișierele primite, apoi regenerează aceste fișiere într-un mod care garantează că noile fișiere sunt atât utilizabile, cât și inofensive. Cu alte cuvinte, Deep CDR contribuie la securizarea traficului de rețea prin prevenirea amenințărilor cunoscute și necunoscute.

5. Redactarea informațiilor sensibile

Chiar și cu cele mai bune soluții automatizate, persoanele rău intenționate din interior și utilizatorii neglijenți pot divulga date sensibile. Sunt necesare soluții suplimentare pentru a proteja împotriva scurgerilor de date și a încălcărilor normelor de conformitate.

Organizațiile au multiple motive de îngrijorare cu privire la expunerea informațiilor personale identificabile (PII), de la reglementări de conformitate precum PCI-DSS și GDPR la atacuri cibernetice țintite sau scurgeri neintenționate din interior. Pentru a reduce riscurile de pierdere a datelor, este esențial să se redacteze informațiile sensibile din fișierele care sunt încărcate sau partajate în exterior.

6. Creșteți eficiența cu o soluție ICAP

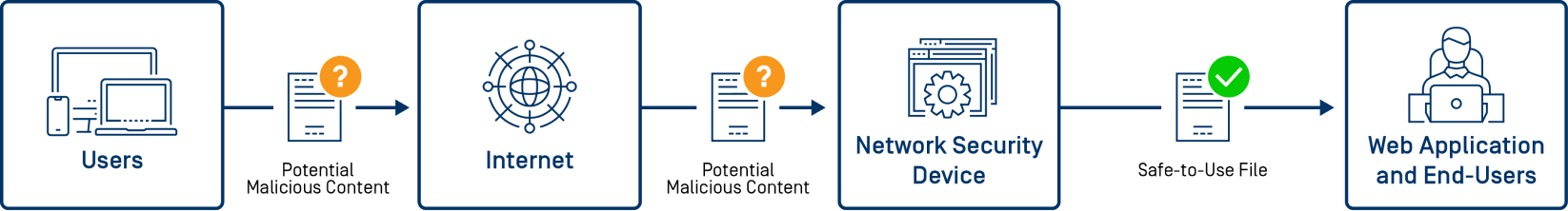

Folosind Internet Content Adaptation Protocol (ICAP), o soluție ICAP permite dispozitivelor de securitate a rețelei să descarce traficul de rețea către un server dedicat pentru sarcini precum scanarea antivirus/anti-malware sau igienizarea datelor. Acest lucru garantează că toate fișierele sunt scanate folosind aceeași politică.

Prin devierea traficului către un server ICAP , dispozitivele de rețea se pot concentra pe scopul lor principal, cum ar fi performanța rețelei, în timp ce serverul specializat ICAP analizează și curăță rapid fișierele care trec, cu un impact minim asupra performanței. Această abordare este deosebit de eficientă pentru securitatea rețelei, deoarece oferă o protecție amplă în perimetru, servicii cu valoare adăugată și un nivel suplimentar de încredere atât pentru companie, cât și pentru partenerii terți.

Întrebări frecvente

Ce este un ICAP Server ?

Serverele pentru protocolul de adaptare a conținutului internetului (ICAP ) sunt similare unui server HTTP, cu excepția faptului că aplicația deservește cererile ICAP . Conform RFC3507, "cererileICAP TREBUIE să înceapă cu o linie de cerere care conține o metodă, URI-ul complet al resursei ICAP solicitate și un șir de versiuni ICAP ."

Ce este un client ICAP ?

Un client ICAP este o aplicație software care stabilește conexiuni cu serverele ICAP pentru a trimite cereri.

Cum se poate intercepta conexiunea dintre un utilizator final sau un dispozitiv și internet?

Puteți extinde serverele proxy transparente. Un proxy transparent, cunoscut și sub numele de proxy în linie, proxy de interceptare sau proxy forțat, este un server care interceptează conexiunea dintre un utilizator final sau un dispozitiv și internet.

Ce sunt cache-urile proxy HTTP transparente?

Cache-urile proxy HTTP transparente sunt servere care interceptează conexiunea dintre internet și un utilizator final sau un dispozitiv, iar servereleICAP Internet content adaptation protocol) sunt utilizate în general pentru a implementa scanarea virușilor și filtrele de conținut în acestea.

Ce este filtrarea conținutului?

Puteți utiliza un filtru ICAP pentru a trimite un mesaj către un server preconfigurat pentru adaptarea conținutului. De exemplu, acest lucru include operațiuni specifice, cum ar fi scanarea virușilor, filtrarea conținutului, inserarea de anunțuri și traducerea limbii.

Ce este o resursă ICAP ?

La fel ca o resursă HTTP, dar identificatorul uniform de resurse (URI) se referă la un serviciu ICAP care efectuează adaptări ale mesajelor HTTP.

Ce sunt modul de modificare a cererii și modul de modificare a răspunsului?

În modul "modificare a cererii" (reqmod), un client trimite o cerere HTTP către un server ICAP . Serverul ICAP poate apoi:

- Trimiteți înapoi o versiune modificată a cererii.

- Trimite înapoi un răspuns HTTP la cerere.

- Returnează o eroare.

Clienții ICAP trebuie să gestioneze toate cele trei tipuri de răspunsuri.

OPSWAT MetaDefender ICAP Server - Aveți încredere în traficul de rețea

OPSWAT MetaDefender ICAP Server oferă protecție avansată împotriva amenințărilor pentru traficul de rețea împotriva încărcărilor de fișiere malițioase, atacurilor de tip zero-day și expunerii datelor sensibile. MetaDefender ICAP Server scanează și inspectează tot conținutul fișierelor de intrare înainte ca acesta să ajungă în rețeaua organizației dumneavoastră. Soluția poate fi integrată cu orice dispozitiv de rețea compatibil cu ICAP: load balancer, forward/reverse proxy, ingress controller, managed file transfer (MFT) și altele. Aflați mai multe despre MetaDefender ICAP Server