În timp ce mulți se bucurau de vacanța de vară, infractorii cibernetici lucrau din greu, iar la MetaDefender Sandbox , la fel și noi. Un grup de vulnerabilități și atacuri recente ne-a ținut ocupați adăugând noi detecții la lista noastră în continuă creștere.

Să verificăm câteva exemple.

Pe 8 iulie, echipa BlackBerry Threat Research and Intelligence a raportat că un actor amenințător ar fi putut viza discuțiile privind aderarea la NATO folosind o vulnerabilitate similară cu CVE-2017-0199. La 11 iulie, Microsoft a dezvăluit o vulnerabilitate de tip zero-day urmărită ca fiind CVE-2023-36884. Apoi, la 28 august, Japan Computer Emergency Response Team Coordination Center (JPCERT/CC) a confirmat că atacatorii au folosit o nouă tehnică în luna iulie.

Tipuri de fișiere mascate

Ce a fost atât de interesant la aceste incidente specifice? -Toate acestea au folosit fișiere ascunse în alte tipuri de documente pentru a livra încărcături utile malițioase - o păpușă imbricata de muște menite să evite detectarea.

Acestea sunt exemple ale tehnicii MITRE T1036.008 (Masquerade File Type) care utilizează fișiere poliglote care au mai multe tipuri de fișiere diferite. Fiecare tip de fișier funcționează în mod diferit în funcție de aplicația care le execută și reprezintă o modalitate eficientă de a masca malware-ul și capacitățile malițioase. Acestea exemplifică, de asemenea, tehnica MITRE T1027.009, prin care atacatorii încorporează sarcini utile malițioase în fișierele mascate.

Din fericire, aceste tehnici reprezintă o oportunitate perfectă pentru a demonstra cum MetaDefender Sandbox recunoaște cu ușurință fișierele malițioase mascate!

Atacul din iulie

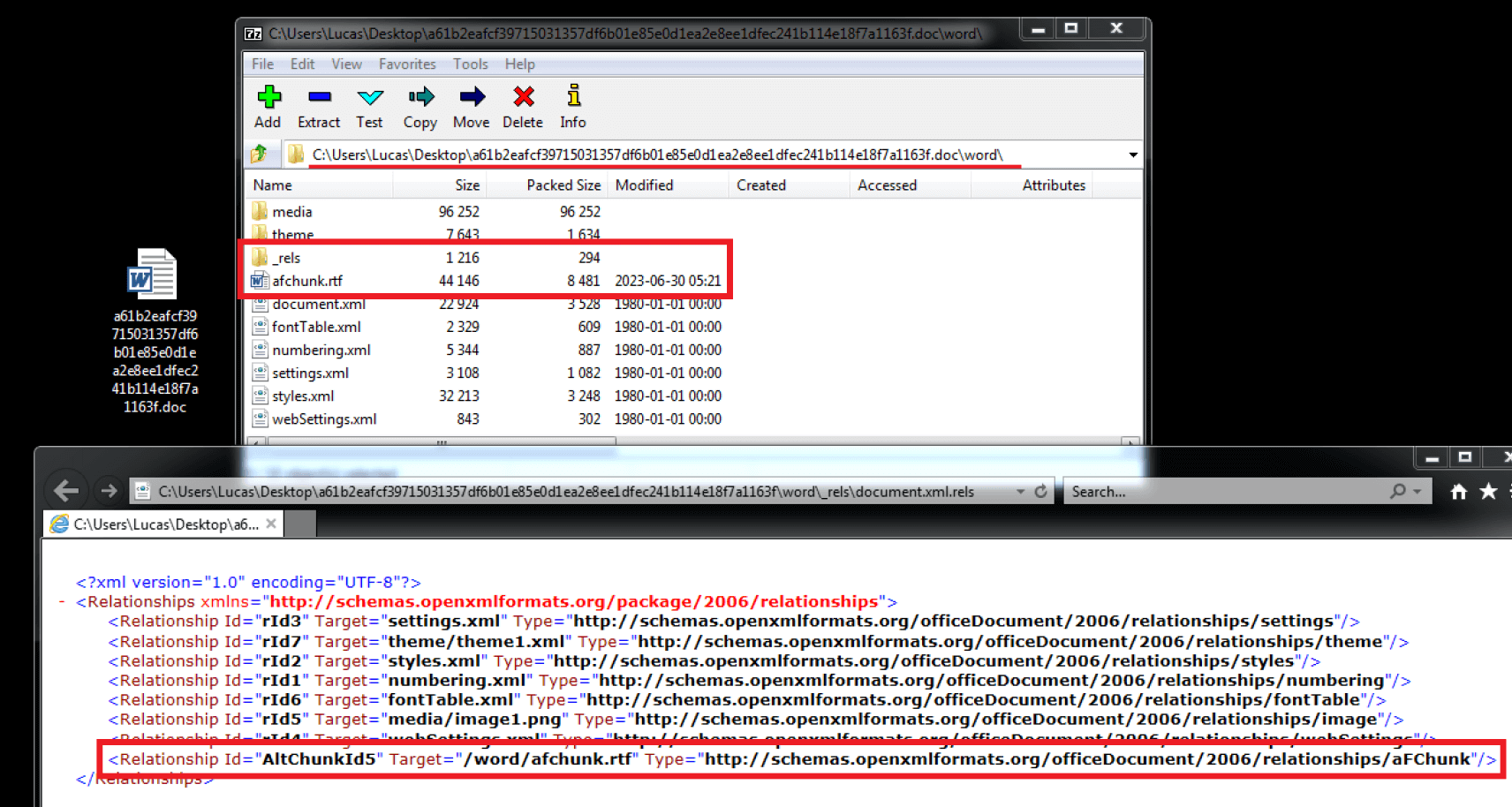

În această campanie, atacatorii au folosit exploatarea RTF. Aceștia au creat un document Microsoft Word, care conținea un document RTF încorporat, încărcat de Microsoft Office ca o relație de document. Documentul RTF indică un element intern Office, așa cum se arată în figura 1.

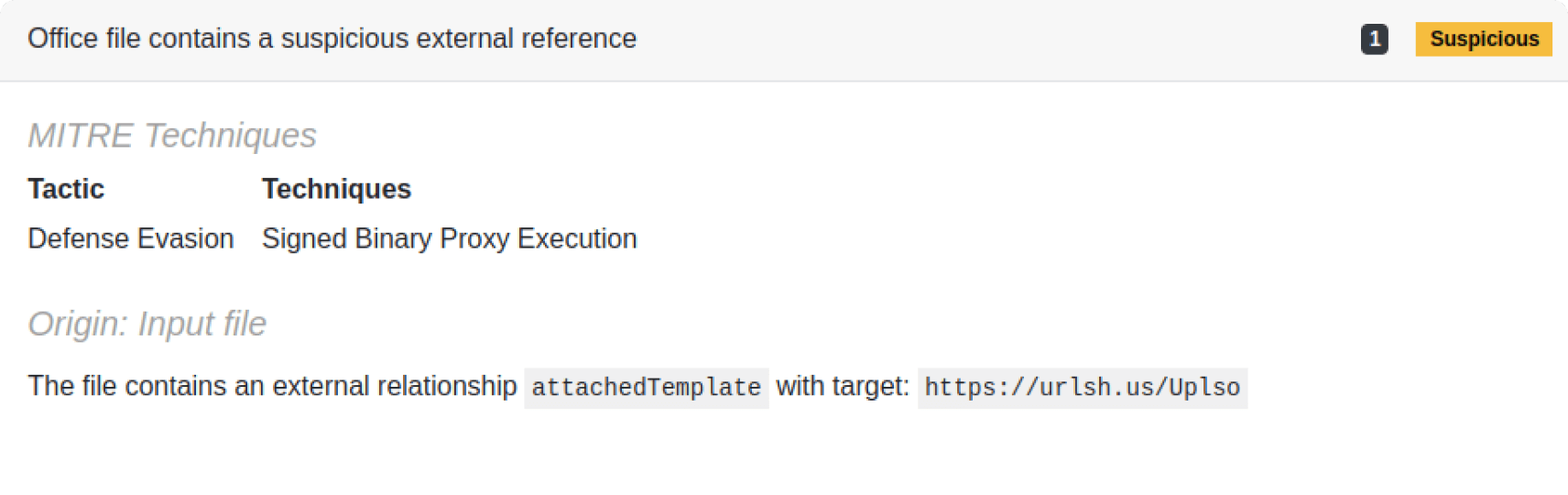

În Filescan Sandbox , analizăm toate relațiile dintre documente, inclusiv relațiile externe implementate de documentele Office (figura 3). Dar în acest artefact, mai este ceva de detectat în legătură cu acest lanț.

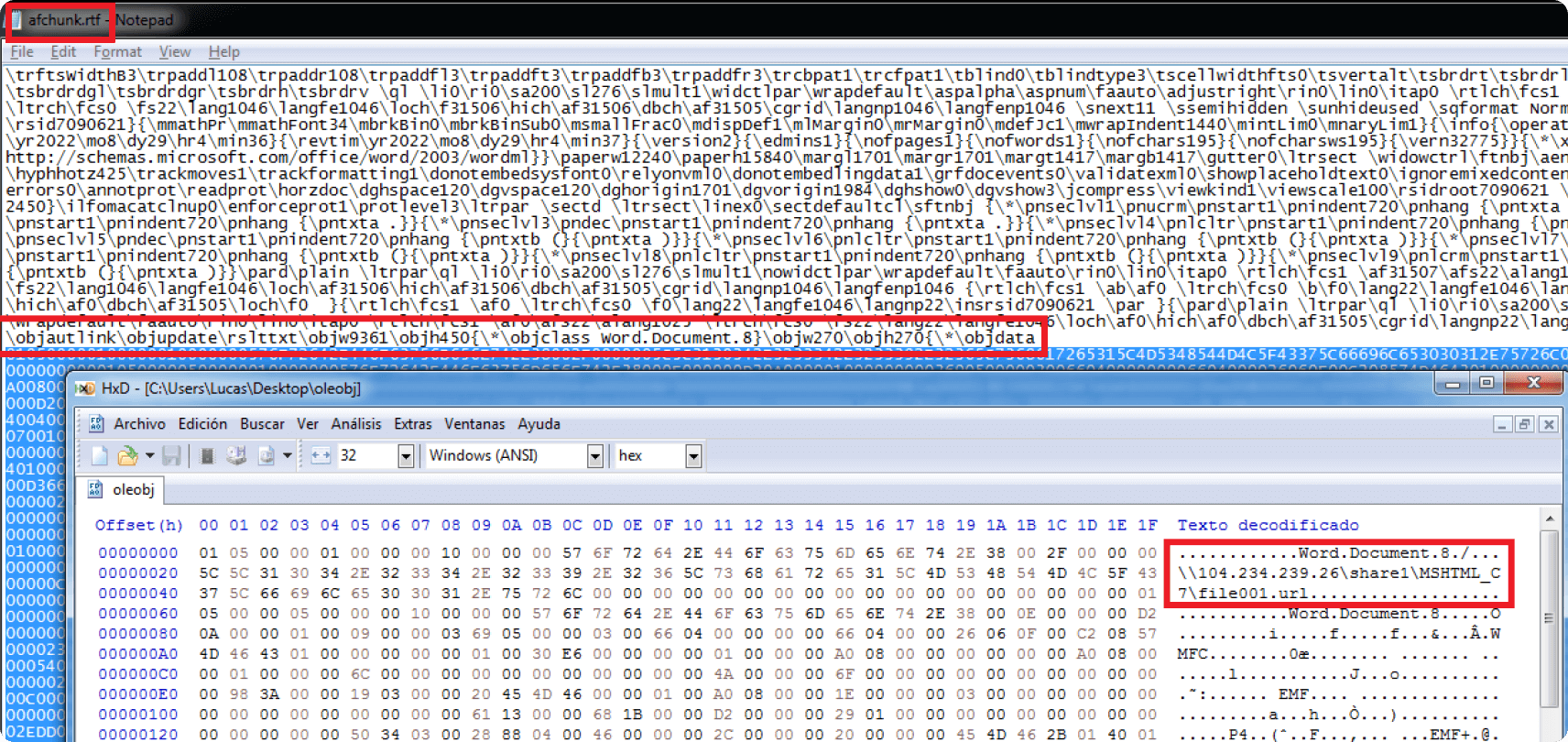

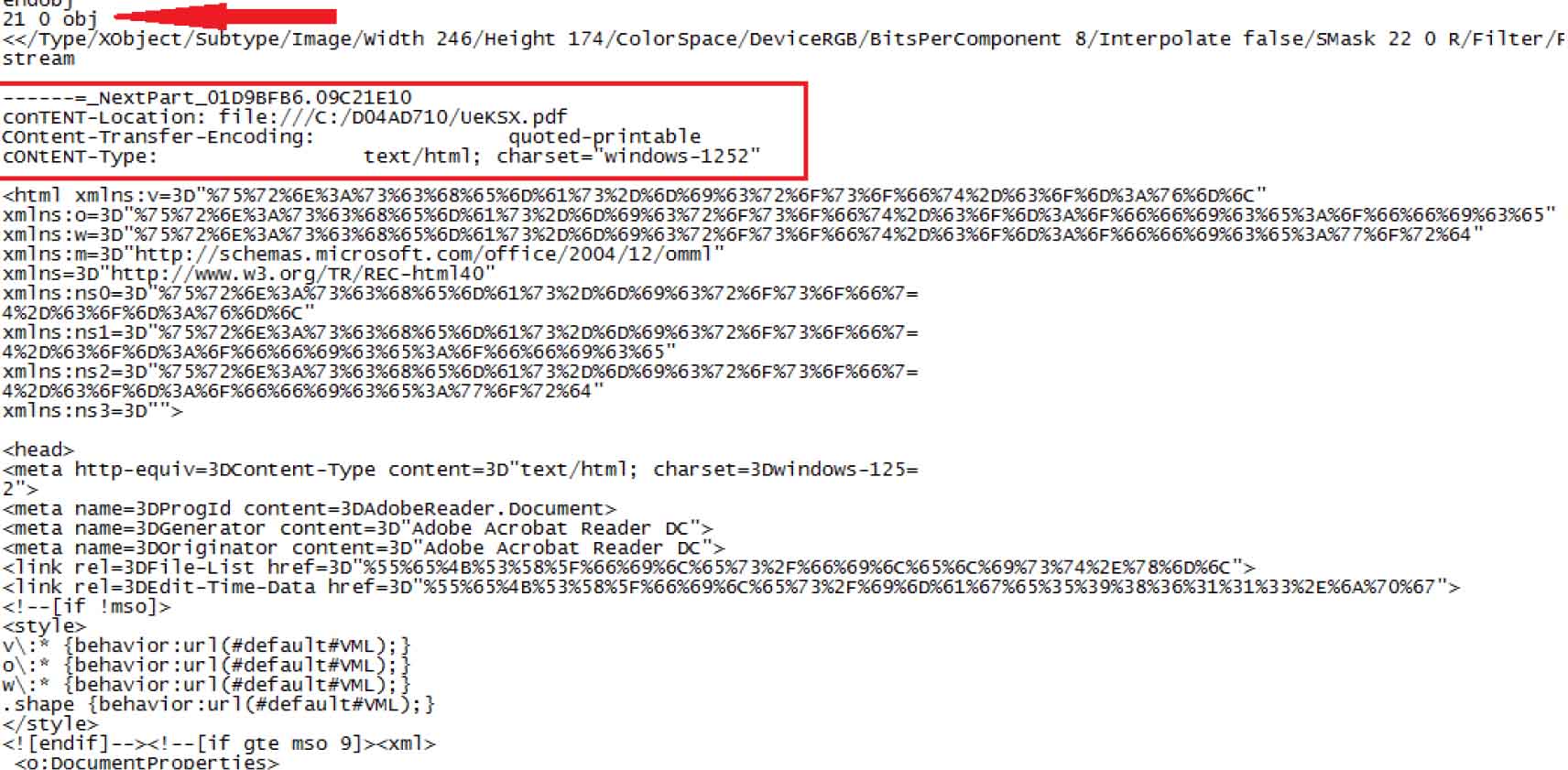

Documentul RTF din campanie include un obiect OLE definit în interiorul acestuia într-un șir hexazecimal, care poate fi citit în text clar datorită naturii fișierelor RTF. Figura 3 evidențiază acest element în fișierul RTF extras. De asemenea, sunt vizibile URL-urile la care face referire obiectul OLE, pe care Microsoft Office le accesează în cele din urmă pentru a prelua și executa următoarea etapă a încărcăturii utile.

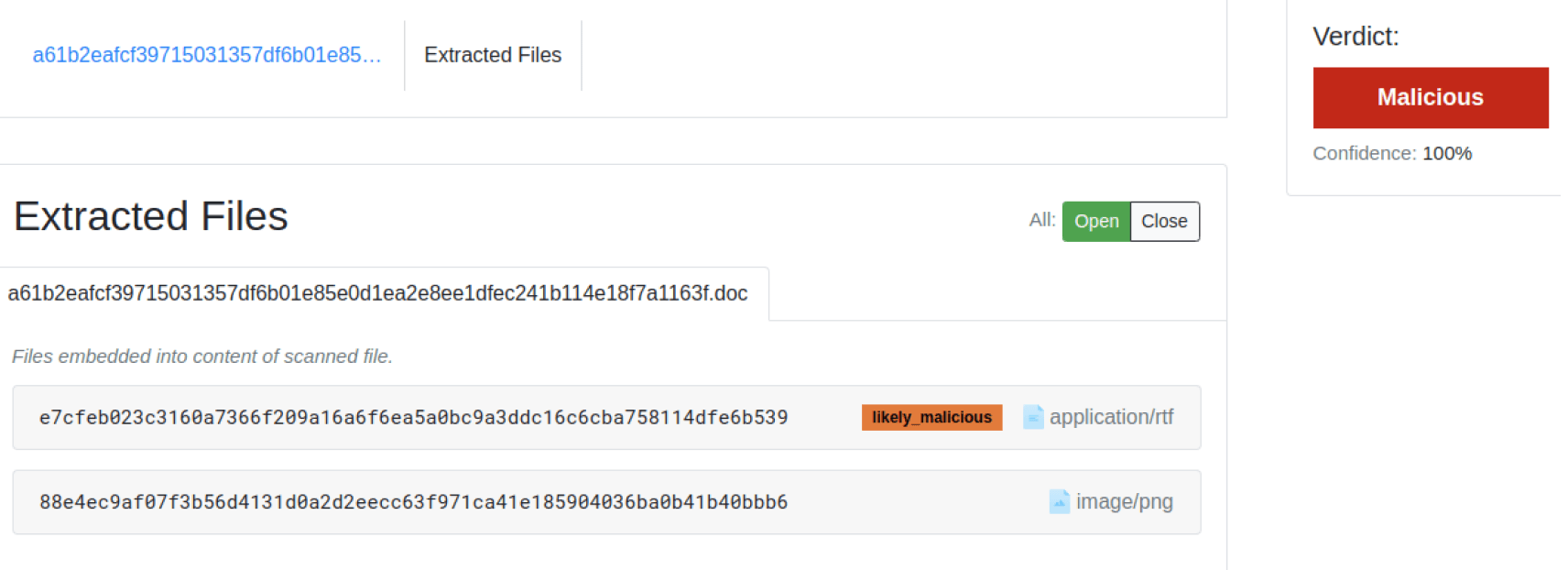

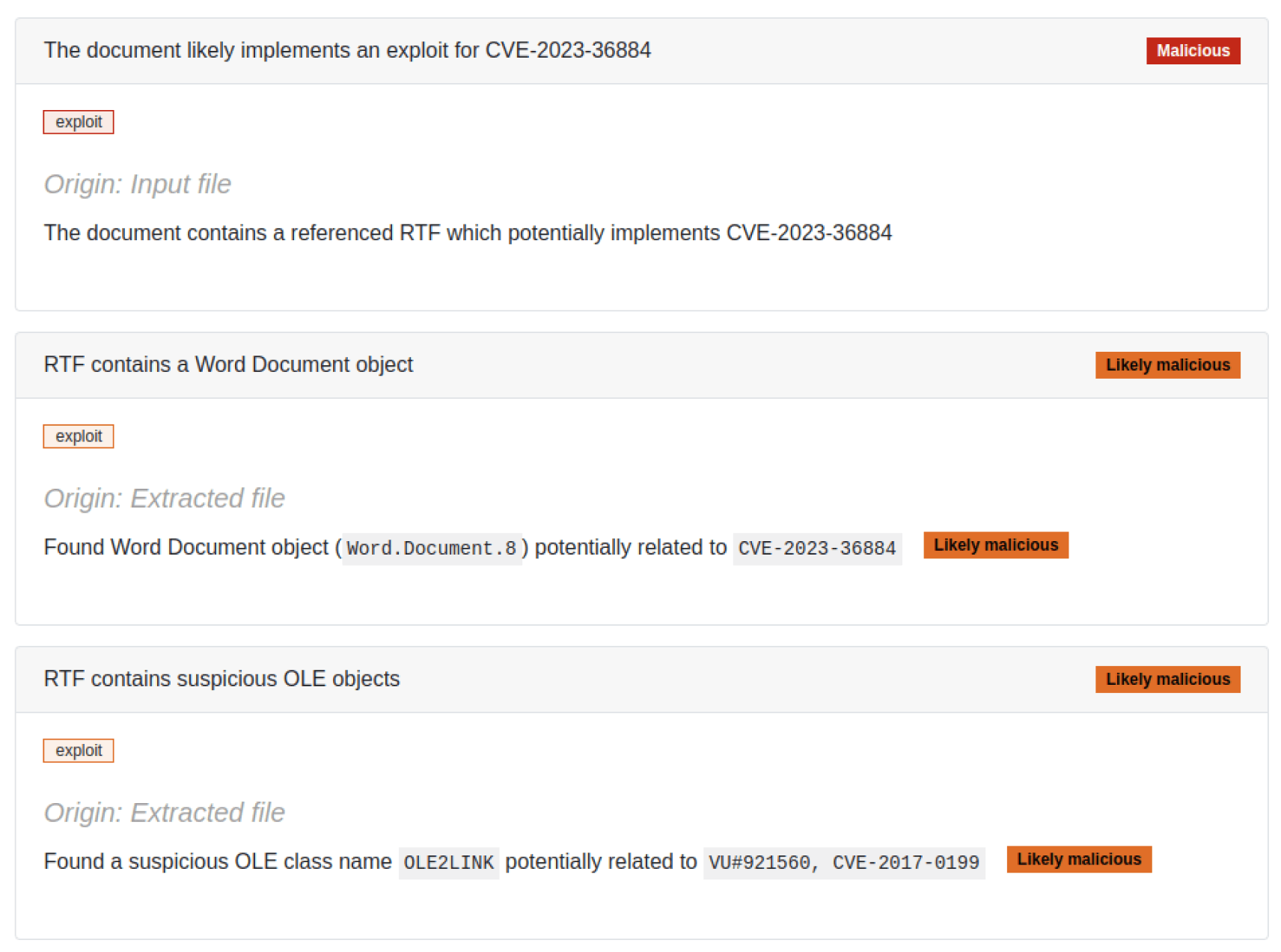

Din analiza corespunzătoare Filescan Sandbox a acestui fișier malițios, găsim fișierul RTF extras, împreună cu indicatorii corespunzători de compromitere și diferitele detecții marcate de motor, prezentate în figurile 4 și 5.

Atacul lui August

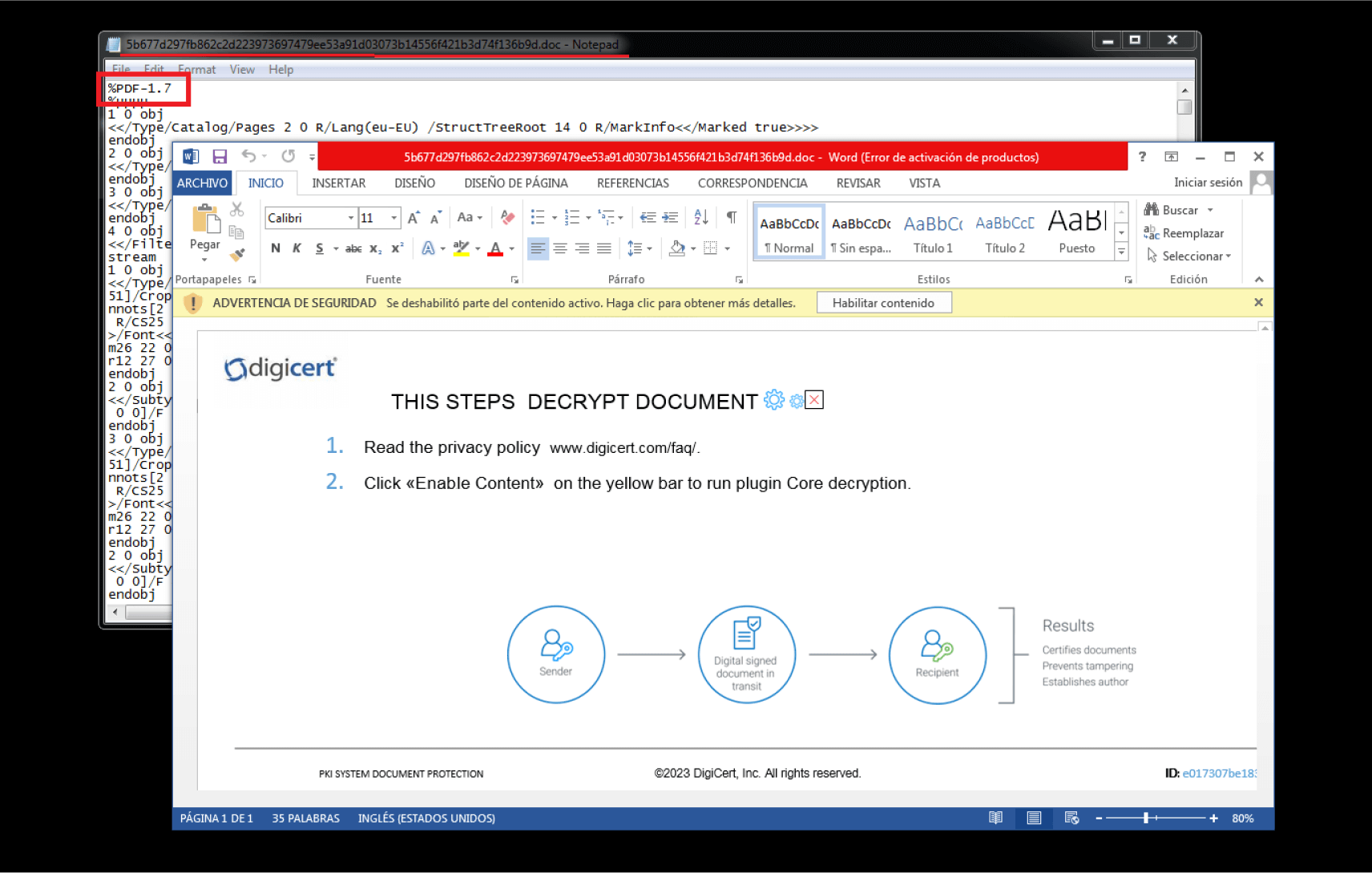

În acest atac, fișierul malițios este identificat ca fiind un PDF de către alte scanere, deoarece include semnătura fișierului PDF și structura fluxului de obiecte, după cum se observă în figurile 6 și 7. Cu toate acestea, fișierul este funcțional numai dacă este deschis ca fișier Office sau .mht. În cazul în care este deschis ca PDF, acesta generează erori.

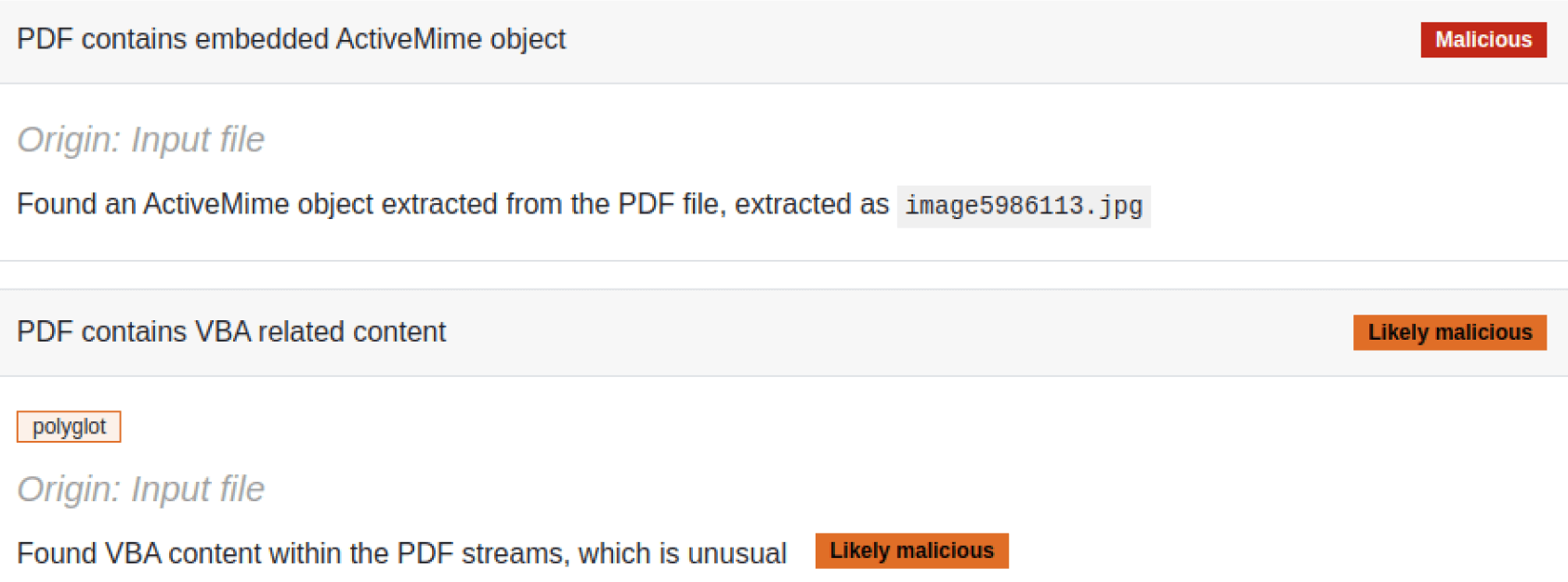

Acest atac este posibil deoarece unul dintre fluxurile PDF a definit un set de obiecte MIME, inclusiv un obiect MHTML sau MHT, care va încărca un obiect ActiveMime încorporat în format MIME. Astfel de fișiere permit executarea codului macro. De asemenea, antetul obiectului MIME are o valoare falsă de tip de conținut ".jpg" cu un conținut ușor ofuscat, probabil pentru a evita detectarea de către instrumente precum Yara.

După cum se observă în figura 7, în ciuda faptului că, din punct de vedere tehnic, este un PDF, Microsoft Office încarcă acest obiect și execută codul malițios suplimentar.

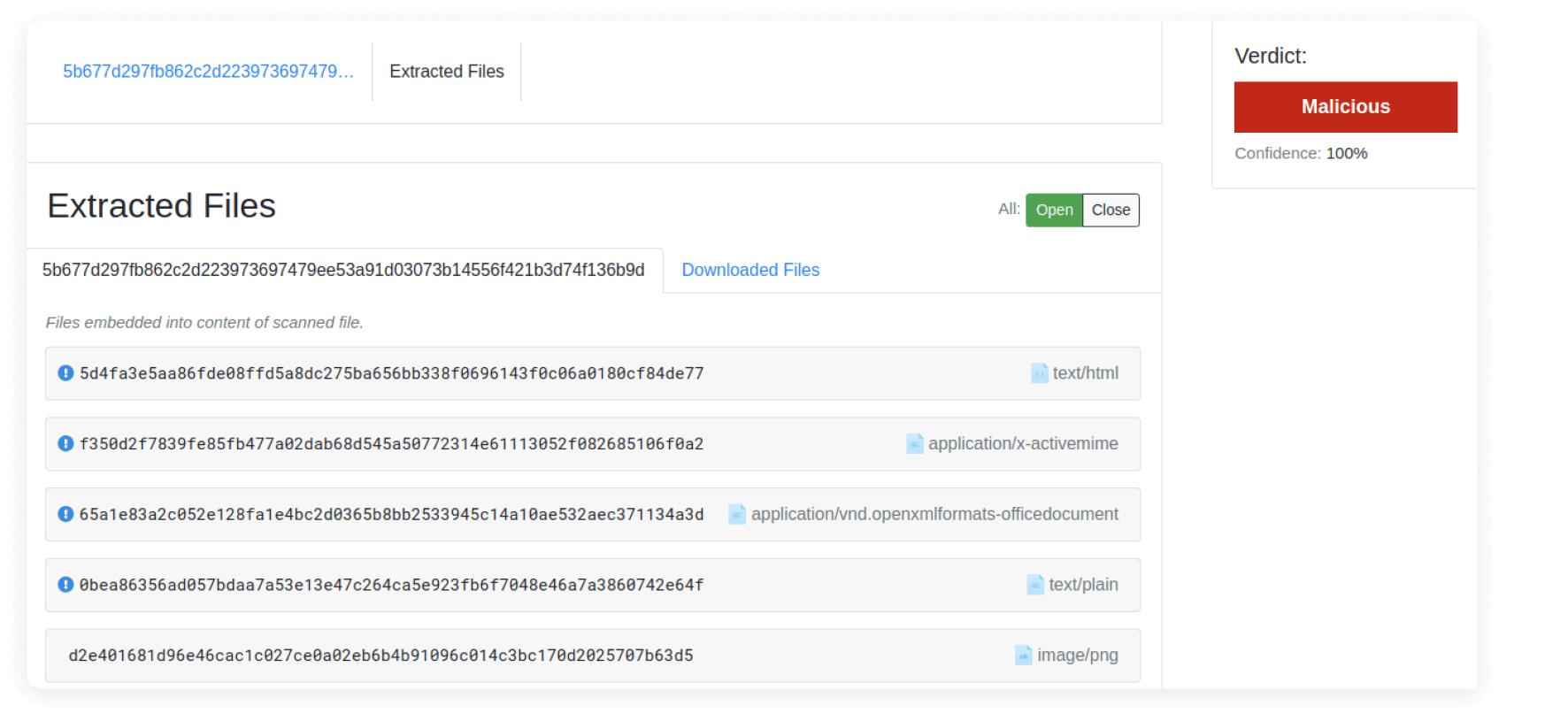

Interesant, în timp ce multe instrumente PDF nu vor reuși să analizeze acest fișier, instrumentul olevba al lui Didier Steven identifică informațiile despre codul macro din fișierul PDF, deși este utilizat în general pentru analizarea documentelor Office. În plus, analizaFilescan Sandbox detectează și semnalizează atât prezența unui obiect ActiveMime încorporat, informațiile VBA, cât și extragerea tuturor obiectelor MIME.

Iată-l. Iată ce a făcut echipa Filescan Labs în vacanța de vară. Am demascat fișiere mascate pentru a identifica încărcăturile utile malițioase ascunse dedesubt și am adăugat mai multe detecții la lista noastră în continuă creștere.

Contactați-ne, dacă doriți să analizați fișiere pentru a vedea dacă adversarii maschează sarcini utile malițioase ca fișiere legitime sau extrag sarcini utile încorporate în alte fișiere, consultați site-ul comunității MetaDefender Sandbox sau încercați serviciul nostru de scanare pentru întreprinderi.