În timp ce criptarea sofisticată și tehnicile steganografice sunt utilizate pe scară largă de atacatori pentru a ascunde codul rău intenționat, mulți folosesc metode surprinzător de simple, dar remarcabil de eficiente pentru a-și atinge obiectivele. În această explorare, vom examina câteva cazuri interesante care evidențiază creativitatea și ingeniozitatea din spatele acestor tehnici aparent simple.

Scurgeri neintenționate

Amenințările la adresa securității datelor nu sunt întotdeauna externe; Uneori, ele se ascund în sistemele noastre. Scurgerile neintenționate de date, adesea rezultate din erori umane sau din supraveghere, reprezintă un risc semnificativ pentru organizații și persoane.

Revizie

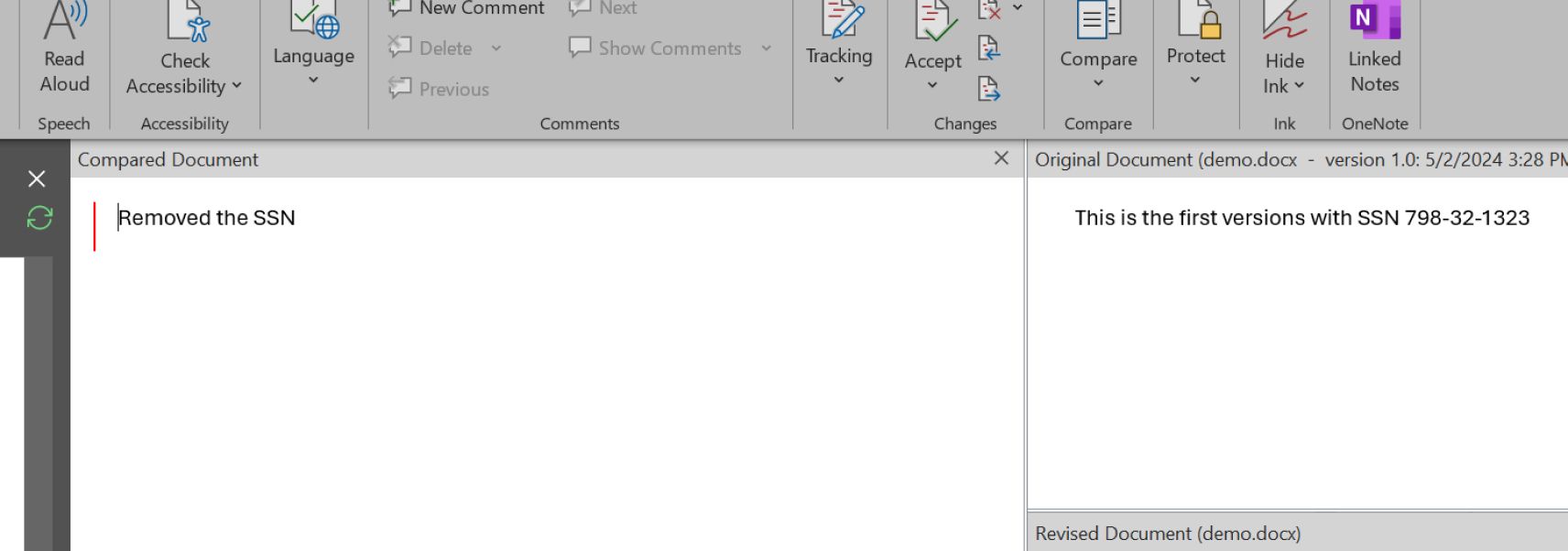

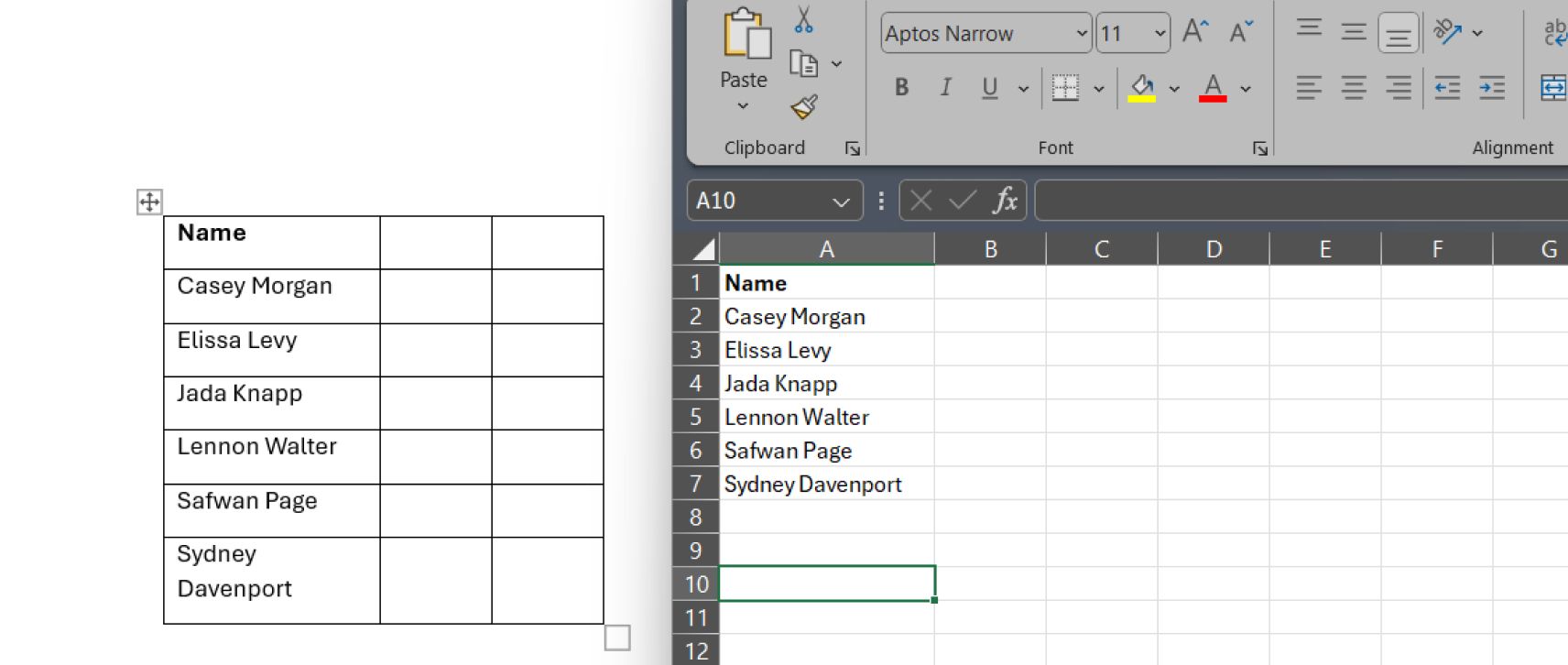

Utilizatorii pot partaja din greșeală informații sensibile atunci când partajează fișiere cu mai multe versiuni în servicii de stocare în cloud, cum ar fi OneDrive. Chiar dacă șterg informații sensibile din cea mai recentă versiune, este posibil ca revizuirile anterioare să le conțină în continuare. Destinatarii care pot accesa fișierele prin link-uri de partajare pot vizualiza toate versiunile, inclusiv cele problematice. Imaginea de mai jos Microsoft Word arată un rezultat dintr-un fișier MS Word partajat care a inclus toate revizuirile pe care proprietarul nu le cunoștea.

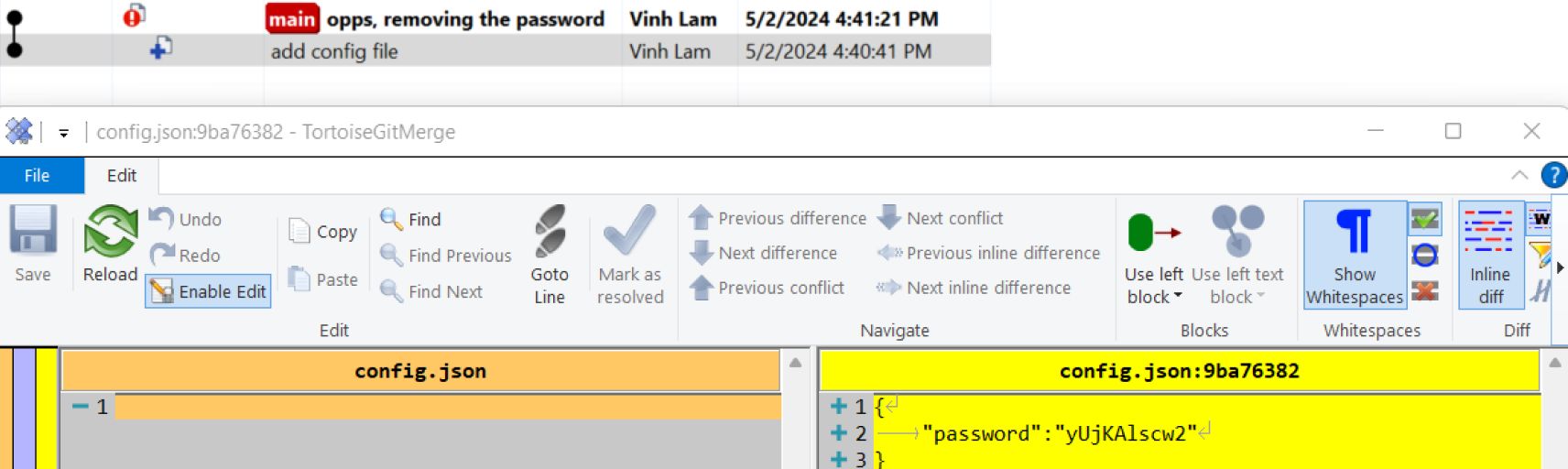

Același concept poate fi văzut și în Git. Încercarea de a suprascrie comiterea fără a o șterge în mod corespunzător din istoric poate duce la accesibilitatea datelor pentru oricine.

Un alt caz similar se poate întâmpla cu straturile containerelor. Secretele sau datele sensibile pot fi stocate accidental în straturile containerelor. Chiar dacă se fac actualizări pentru a elimina aceste date, straturile vechi le pot conține în continuare, expunându-le potențial la inspectarea imaginilor containerului. A se vedea exemplul de mai jos:

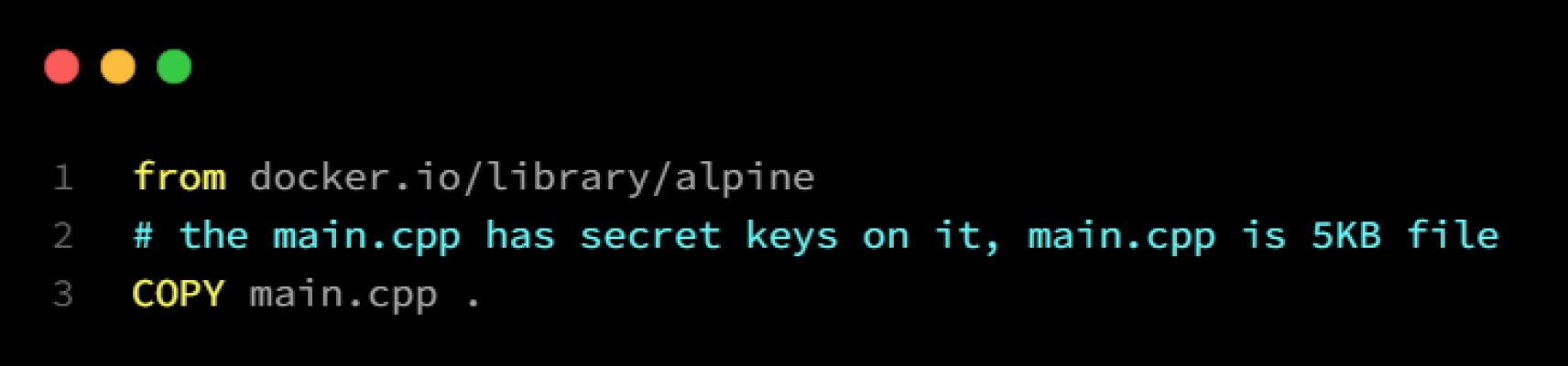

În primul rând, construim o nouă imagine de container, "cu-secret", care conține un fișier de cod sursă cu un secret pe el:

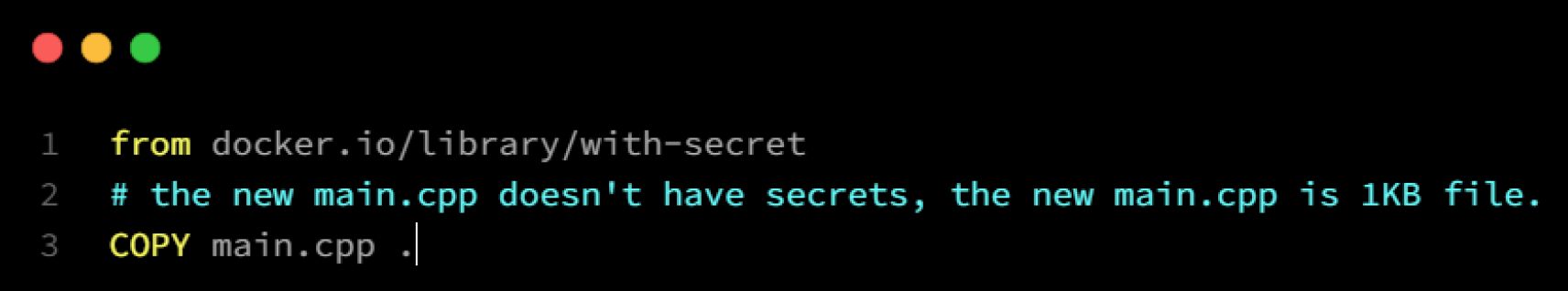

Din acea nouă imagine, încercăm să o suprascriem cu un fișier nou:

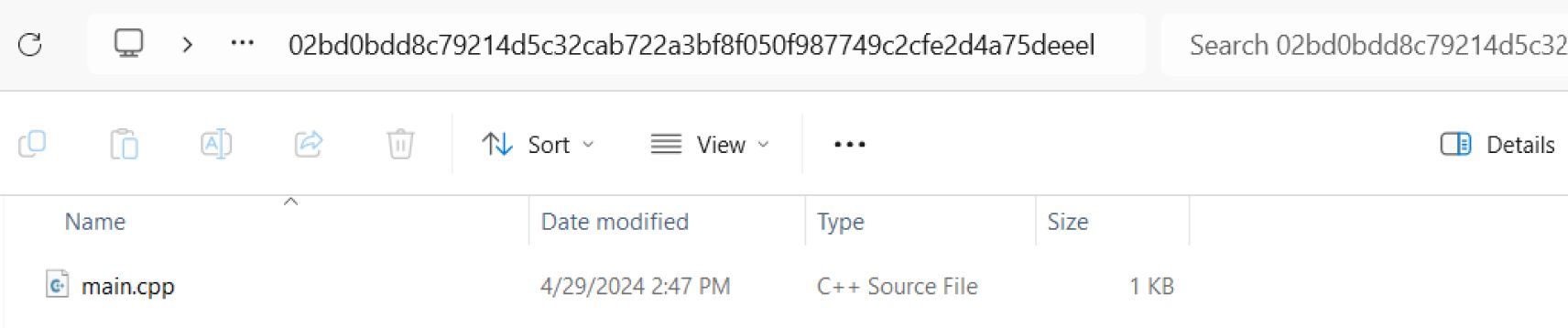

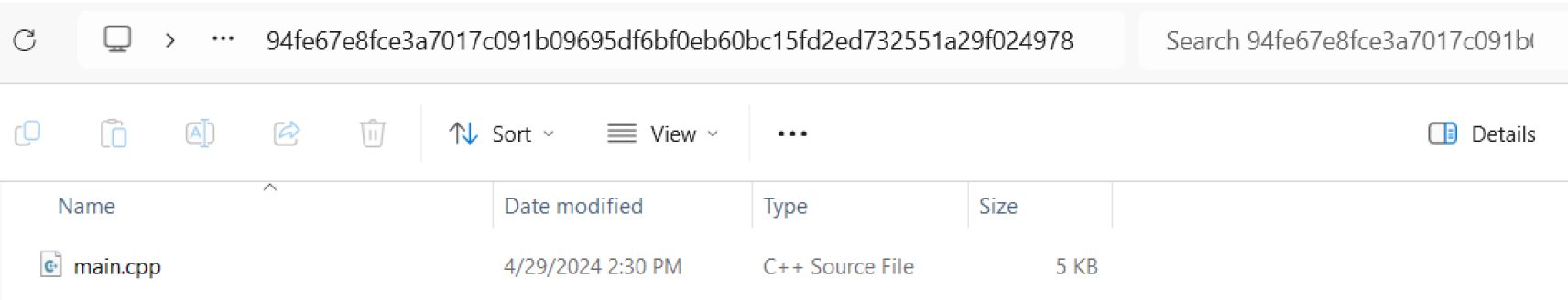

Cu toate acestea, dacă inspectăm imaginile, vom vedea în continuare vechiul main.cpp în stratul 2. Exportul .gudron Fișierul conține ambele fișiere, ceea ce înseamnă că secretul din fișierul original poate fi accesat și scurs

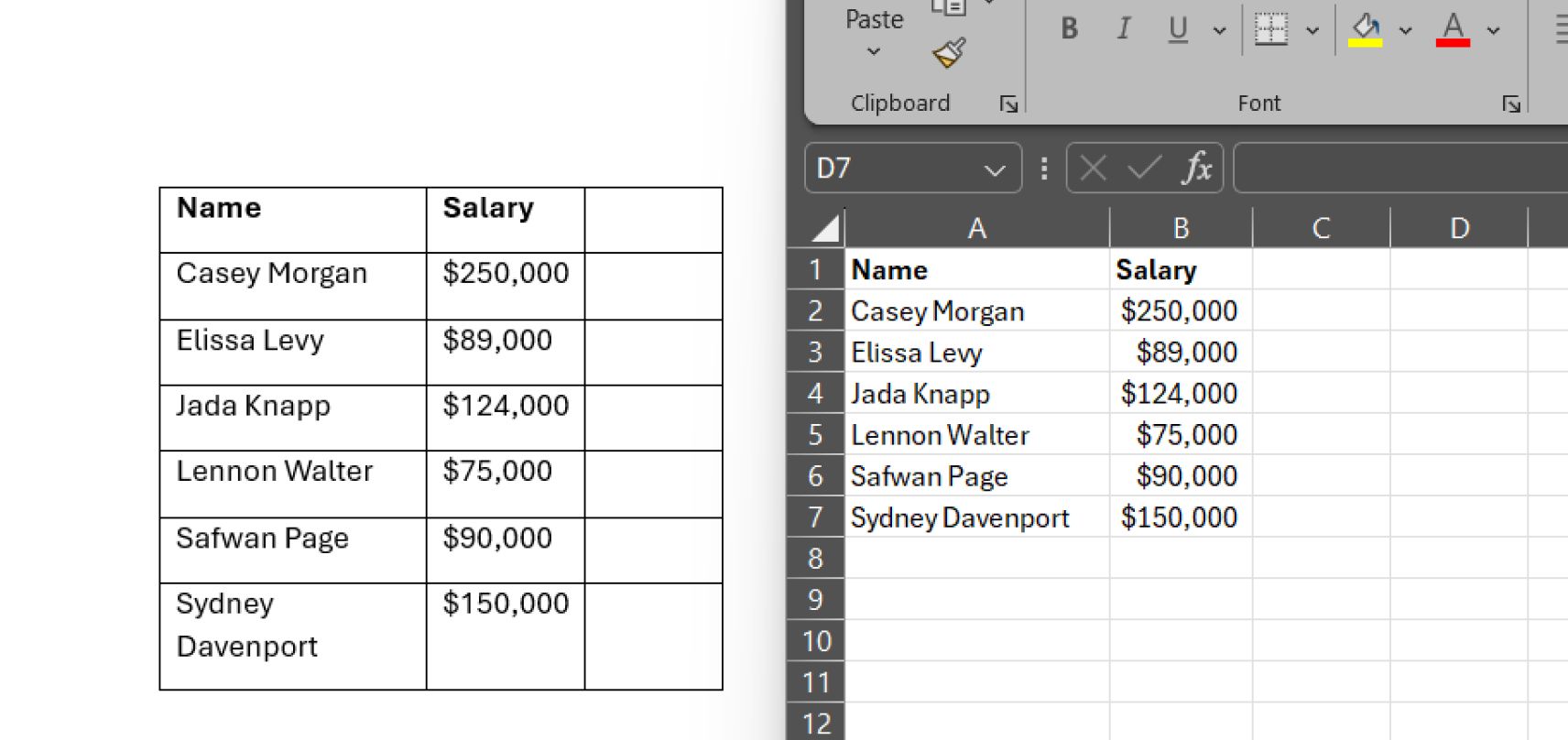

Date interconectate și referințe externe

În unele cazuri, utilizatorul poate insera date din surse externe, cum ar fi foi de calcul Excel sau baze de date, într-un document Word utilizând obiecte legate sau referințe externe. Cu toate acestea, este posibil ca aceștia să nu-și dea seama că modificările aduse sursei de date originale pot actualiza automat informațiile din documentul Word, ducând la inconsecvențe sau dezvăluiri neintenționate dacă datele externe sunt modificate fără autorizarea corespunzătoare.

Imagini trunchiate în Microsoft Office

Deși aparent convenabil pentru utilizatori să "taie" rapid imaginile în Microsoft Word, această caracteristică nu elimină cu adevărat conținutul. Imaginea trunchiată poate păstra în continuare informații ascunse sau sensibile, susceptibile de o potențială reconstrucție sau recuperare.

Metadate fișier

Metadatele fișierelor, cum ar fi numele companiilor sau locațiile GPS, pot conține informații sensibile pe care utilizatorii nu le cunosc. Aceste metadate pot dezvălui din greșeală detalii despre originea sau locația documentului, compromițând potențial confidențialitatea sau confidențialitatea.

Scurgeri intenționate

Breșele intenționate sunt executate în mod deliberat pentru a exploata vulnerabilitățile și a compromite informațiile sensibile pentru câștig personal sau în scopuri nefaste.

Vizualizare

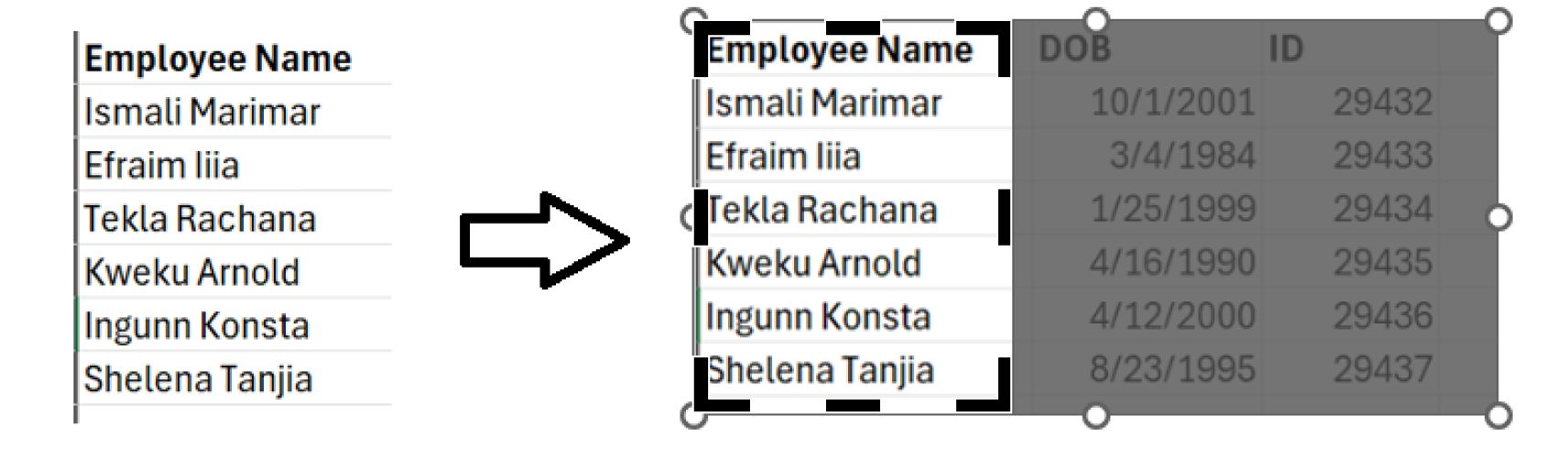

Ascunderea datelor dincolo de marginile unei pagini

În scenariul de mai jos, atacatorul încearcă să ascundă datele departe de primele coloane. Cu excepția cazului în care utilizatorii măresc suficient de mult, nu există nicio modalitate de a vedea aceste date.

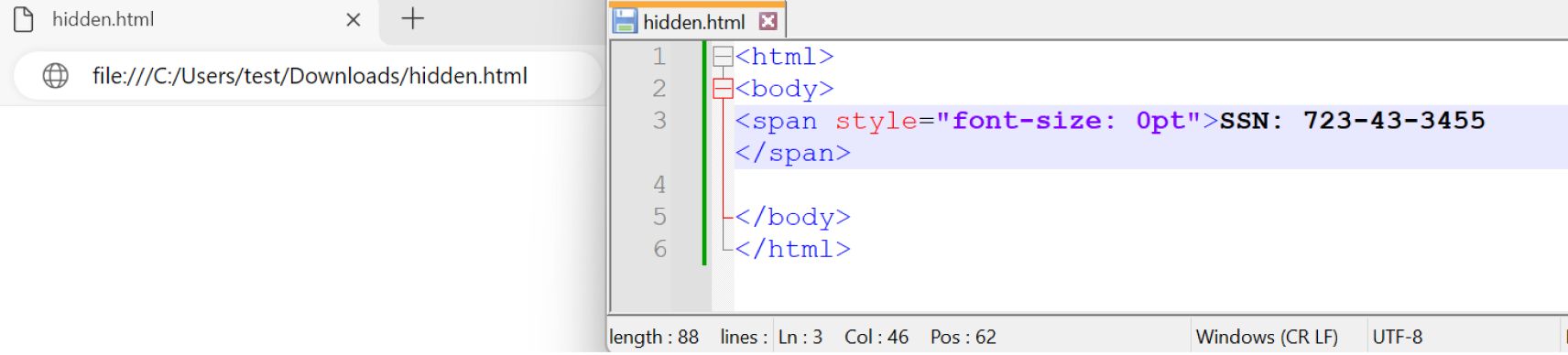

ZeroFont

Termenul "ZeroFont" provine din tehnica de utilizare a dimensiunilor mici, invizibile ale fonturilor (adesea setate la zero) pentru a ascunde adresele URL sau conținutul rău intenționat în corpul e-mailului. Aceste atacuri exploatează faptul că multe filtre de securitate a e-mailului analizează în primul rând conținutul vizibil al unui e-mail pentru a detecta încercările de phishing sau linkurile rău intenționate. Prin utilizarea tehnicilor ZeroFont, atacatorii se pot sustrage detectării, crescând probabilitatea unor atacuri de phishing reușite.

Același text și aceeași culoare de fundal

În această metodă, textul este formatat cu o culoare specifică a fontului care se potrivește cu culoarea de fundal a documentului, făcând textul invizibil cu ochiul liber. Conceptul se bazează pe exploatarea incapacității privitorului de a distinge între text și fundal din cauza colorării identice.

Manipularea structurii fișierului

Vizualizarea imaginilor versus imprimarea imaginilor

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

PDF-ul prezentat mai sus conține două imagini distincte. A doua imagine este notată cu o etichetă alternativă care specifică imaginea ca implicită pentru tipărire. În consecință, dacă informațiile sensibile sunt ascunse în cea de-a doua imagine, acestea pot fi transmise cu ușurință unui destinatar extern și accesate prin simpla selectare a opțiunii de imprimare. Am abordat anterior acest scenariu într-o postare pe blog.

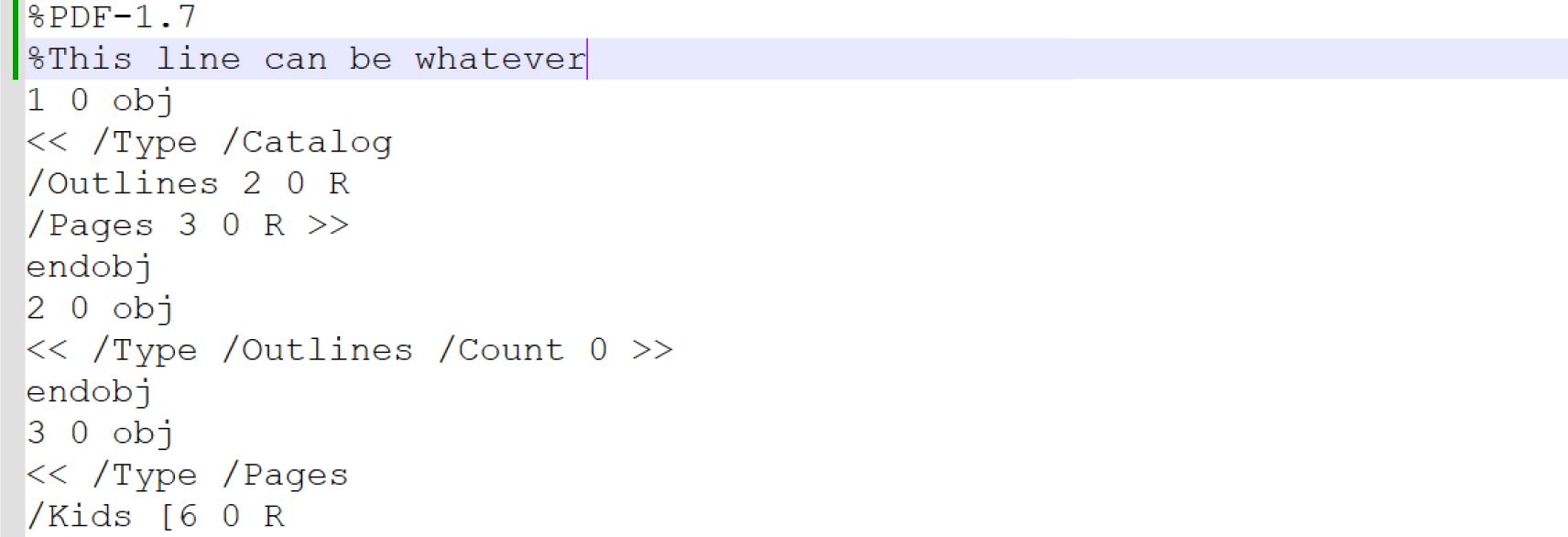

Date ascunse într-un obiect opțiune care nu se va afișa în aplicația Reader

Utilizarea % în PDF ca exemplu, acest simbol este folosit ca un comentariu într-un fișier PDF în modul text, atacatorii pot scrie orice fără a afecta gradul de utilizare a fișierului atunci când se deschid cu Adobe Reader.

Ce trebuie făcut pentru a minimiza riscul

Soluții robuste

Utilizați soluții de prevenire a pierderilor de date (DLP) pentru a monitoriza și a preveni transmiterea neautorizată de informații sensibile, în cadrul rețelei organizației și din surse externe.

Utilizați soluții de dezarmare și reconstrucție a conținutului (CDR) pentru a preveni obiectele neaprobate ascunse în fișier.

Implementați o abordare pe mai multe niveluri a securității datelor, inclusiv firewall-uri, sisteme de detectare/prevenire a intruziunilor, software antivirus și instrumente de criptare pentru a proteja informațiile sensibile la diferite niveluri.

Implementați controale de acces și mecanisme de autentificare pentru a vă asigura că numai persoanele autorizate pot accesa date sensibile și revizuiți și actualizați periodic permisiunile utilizatorilor, după cum este necesar.

Utilizați măsuri de securitate la nivel de endpoint pentru a proteja dispozitivele și endpoint-urile împotriva programelor malware, ransomware și a altor amenințări cibernetice.

Audituri și evaluări periodice

Efectuați audituri regulate de securitate și evaluări ale riscurilor pentru a identifica vulnerabilitățile, a evalua măsurile de securitate existente și a implementa îmbunătățirile necesare.

Efectuarea de teste de penetrare și de scanare a vulnerabilităților pentru a identifica și aborda în mod proactiv punctele slabe din infrastructura și sistemele organizației.

Monitorizați și analizați traficul de rețea, jurnalele de sistem și activitatea utilizatorilor pentru semne de comportament anormal sau potențiale incidente de securitate.

Instruire și conștientizare

Implementați programe cuprinzătoare de instruire pentru a educa angajații cu privire la cele mai bune practici de securitate a datelor, inclusiv recunoașterea încercărilor de phishing, gestionarea informațiilor sensibile și respectarea politicilor companiei.

Creșterea gradului de conștientizare cu privire la importanța protecției datelor și la consecințele potențiale ale scurgerilor de date, promovând o cultură a conștientizării securității cibernetice în întreaga organizație.

Furnizați actualizări și mementouri periodice cu privire la amenințările emergente la adresa securității cibernetice și la măsurile preventive.

Apărare în profunzime cu OPSWAT MetaDefender Platform

Cel OPSWAT MetaDefender Platforma oferă protecție pe mai multe niveluri împotriva amenințărilor bazate pe fișiere. OPSWAT MetaDefender combate evoluția constantă a noilor tipuri de atac cu următoarele tehnologii:

Multiscanning

Detectarea a sute de amenințări cunoscute și necunoscute cu 30+ motoare antivirus de vârf.

Deep CDR

Asigurarea faptului că fiecare fișier suspect este igienizat în siguranță și regenerează conținutul sigur de utilizat.

Această abordare ecosistemică vă protejează cele mai sensibile date și sisteme chiar și împotriva vectorilor de atac neconvenționali. Pentru mai multe informații, discutați cu experții noștri în securitate cibernetică.