Un troian de acces la distanță (RAT) vechi de 12 ani, care a apărut pentru prima dată din adâncuri în 2008, a ieșit acum din ascunzătoare pentru a răspândi o nouă tulpină de virus în 2020.

Despre malware

De-a lungul istoriei sale, diferite tulpini ale acestui virus, cunoscut sub numele de "Taidoor", au vizat în special agențiile guvernamentale, dar, de-a lungul anilor, și-au extins numărul de victime la grupuri de reflecție, sectorul financiar, telecomunicații și producători.

La 3 august, FBI a emis un avertisment și un raport de analiză a programelor malware (Malware Analysis Report - MAR) pentru a alerta organizațiile și, sperăm, pentru a reduce expunerea la Taidoor, despre care consideră că este o amenințare sponsorizată de statul chinez - ceea ce, în sine, este un motiv de îngrijorare. Hackerii sponsorizați de stat sunt cei care sunt sancționați și/sau angajați de către guvernele lor, vizând adesea țări rivale pentru a obține cunoștințe din interior cu privire la apărări, informații sensibile și proprietate intelectuală - și pentru a provoca perturbarea operațiunilor guvernamentale.

Sponsorizat de stat = O forță de luat în seamă

Atacurile sponsorizate de stat pot reprezenta adesea o amenințare mult mai mare decât un virus obișnuit.

- Acestea sunt precis direcționate: Aceste atacuri sunt adesea transmise prin spear-phishing, în care o anumită persoană este cercetată în profunzime și țintită cu o organizație de mare valoare ca obiectiv principal. Mesajele de spear-phishing sunt concepute în mod inteligent pentru ca persoana vizată să pară autentice, astfel încât chiar și un ochi experimentat poate să nu observe atacul. Acest lucru înseamnă că este mult mai probabil ca individul să descarce atașamentele malițioase din e-mailurile de la un atac de spear-phishing, făcând loc malware-ului care urmează.

- Se pricep să își ascundă identitatea: Hackerii sponsorizați de stat se străduiesc să rămână anonimi - deseori obținând acest lucru acționând sub masca unui alt actor negativ sau canalizând informațiile prin mai multe țări diferite pentru a ascunde țara de origine - astfel încât anchetatorilor să le fie greu să le urmărească originea și să le determine adevăratul scop; dacă nu se știe cine sau ce atacă, este mult mai dificil să se stabilească o apărare.

- Se pricep să se sustragă detectării: O caracteristică a atacurilor cibernetice sponsorizate de stat - și care le face mai periculoase - este aceea de a rămâne pe termen lung în rețeaua țintă după ce au reușit să intre pe ușa din spate. Odată intrați, operatorii atacurilor pot aduna și exfiltra informații sensibile pe îndelete și pot învăța tiparele și obiceiurile organizației, în timp ce trec pe sub radarul sistemelor de securitate existente - multe dintre acestea pur și simplu nu sunt capabile să detecteze sau să prevină astfel de atacuri sofisticate.

Mai presus de toate, atacurile sponsorizate de stat le înving pe celelalte din cauza resurselor din spatele lor.

Să luăm următoarele două scenarii:

Scenariul unu: Un virus ransomware ușor de recunoscut, descărcat parțial de pe internetul întunecat, trimis prin e-mailuri de phishing de un operator singuratic dintr-un depozit din Ucraina, fără a avea în vedere o țintă anume.

Scenariul doi: Un RAT, creat și perfecționat de-a lungul anilor de o agenție bine echipată, cu acces la informații și resurse nelimitate, conceput special pentru o persoană foarte bine documentată dintr-o organizație țintă.

Apărarea împotriva unuia dintre ei este departe de a se apăra împotriva celuilalt. Acest lucru este deosebit de important în condițiile actuale de incertitudine și neliniște care circulă în lume pe fondul pandemiei Covid-19 și al viitoarelor alegeri din SUA - este puțin probabil ca atacurile sancționate de guverne să se diminueze în viitorul apropiat.

Defalcare malware: Disecția RAT

Se crede că Taidoor este un astfel de virus sponsorizat de stat. Deci, cum funcționează?

În calitate de RAT, acesta încearcă să intre pe un dispozitiv prin ușa din spate, de unde poate oferi operatorilor săi acces de la distanță pentru a copia fișiere, a executa comenzi și a monitoriza ținta fără a fi detectat. Ca și altele, această tulpină a lui Taidoor începe de obicei cu o persoană care este îndemnată să deschidă atașamentul unui e-mail de spear-phishing. Odată deschis, un document momeală îl face pe individ să creadă că nu este nimic în neregulă; între timp, conținutul malițios își face treaba în punctul final.

Potrivit raportului de analiză a programelor malware publicat de Agenția pentru securitatea cibernetică și securitatea infrastructurilor (CISA) din SUA, patru fișiere au fost identificate ca fiind Taidoor: câte două pentru platformele Windows pe 32 de biți și 64 de biți:

1. ml.dll - încărcător pe 32 de biți

2. rasautoex.dll - încărcător pe 64 de biți

3. și 4. svchost.dll - fișierele Taidoor RAT, câte unul pentru fiecare versiune de Windows.

În cazul ambelor sisteme de operare Windows, primul dintre cele două fișiere este o bibliotecă cu legături dinamice (DLL). O bibliotecă cu legături dinamice cuprinde mai multe programe mici, proceduri și coduri care pot fi utilizate de mai multe programe mai mari în același timp. Fișierele DLL ajută la conservarea memoriei computerului, deoarece informațiile sunt partajate între programe.

Conform raportului CISA Malware Analysis Report, încărcătorul Windows pe 32 de biți, ml.dll, și încărcătorul pe 64 de biți, rasautoex.dll, sunt pornite ca servicii pe platformele respective. De aici, acestea caută cel de-al doilea fișier din directorul de execuție: svchost.dll - Taidoor RAT.

RAT-ul este apoi citit în memoria computerului și decriptat de fișierele de încărcare, unde este executată funcția "Start" și troianul se apucă de treabă, stabilind accesul de la distanță pentru operatorii atacului.

Linia de apărare 1: OPSWAT MetaDefender Cloud

Deci, cum se extermină un astfel de șobolan? Sau, mai bine zis, cum se poate preveni infestarea în primul rând. Răspunsul nostru este prin utilizarea unui sistem de apărare cu două straturi!

Un virus, desigur, necesită un antivirus. Cu toate acestea, din cauza naturii sofisticate a lui Taidoor - și a probabilității ca în spatele acestuia să se afle o agenție bine echipată și o abundență de resurse, a te baza pe o singură soluție antivirus la nivel de punct final pentru a detecta și a preveni un astfel de atac reprezintă un mare risc.

Experții noștri în securitate cibernetică știu acest lucru; de aceea am venit cu o soluție care minimizează riscul cât mai mult posibil.

Această soluție este MetaDefender Cloud, care asigură detectarea și prevenirea amenințărilor prin utilizarea unei game de tehnici avansate.

Scanare simultană

Una dintre aceste tehnici, denumită "Multiscanning", utilizează peste 30 de motoare anti-malware pentru a scana amenințările cunoscute și necunoscute folosind tehnologii euristice, de potrivire a semnăturilor și de învățare automată. Utilizarea unui număr atât de mare de motoare antivirus prezintă numeroase avantaje:

- Rata mai mare de detectare: Toate motoarele antivirus utilizează tehnici diferite și sunt specializate în domenii diferite atunci când vine vorba de detectarea programelor malware. Statisticile arată că, cu cât sunt utilizate mai multe motoare antivirus, cu atât este mai mare rata de detecție. Utilizarea a peste 30 de motoare antivirus înseamnă că MetaDefender Cloud poate pretinde o rată de detecție de peste 99%.

- Timpi de expunere minimizați: Motoarele anti-malware au nevoie de diferite perioade de timp pentru a detecta noi amenințări; dacă vă bazați pe o singură soluție pentru endpoint-uri ar putea însemna un timp de expunere mai lung dacă soluția respectivă nu detectează noile amenințări la fel de repede ca altele. Utilizarea mai multor motoare antivirus înseamnă că șansele de a fi lăsat în aer liber atunci când apare o nouă amenințare sunt reduse la minimum absolut.

- Sunt eliminate limitările legate de utilizarea unui singur furnizor: Toate soluțiile anti-malware au puncte forte și puncte slabe. Utilizarea a peste 30 de motoare anti-malware înseamnă că orice limitare a unuia este acoperită de un altul. Același principiu se aplică și în cazul în care o soluție nu poate funcționa din cauza unor limitări geografice sau comerciale; fiți siguri că o altă soluție din cele peste 30 va avea această bază acoperită.

MetaDefender Cloud vs. Taidoor RAT

Când vine vorba de RAT-ul în cauză, MetaDefender Cloud se dovedește foarte eficient.

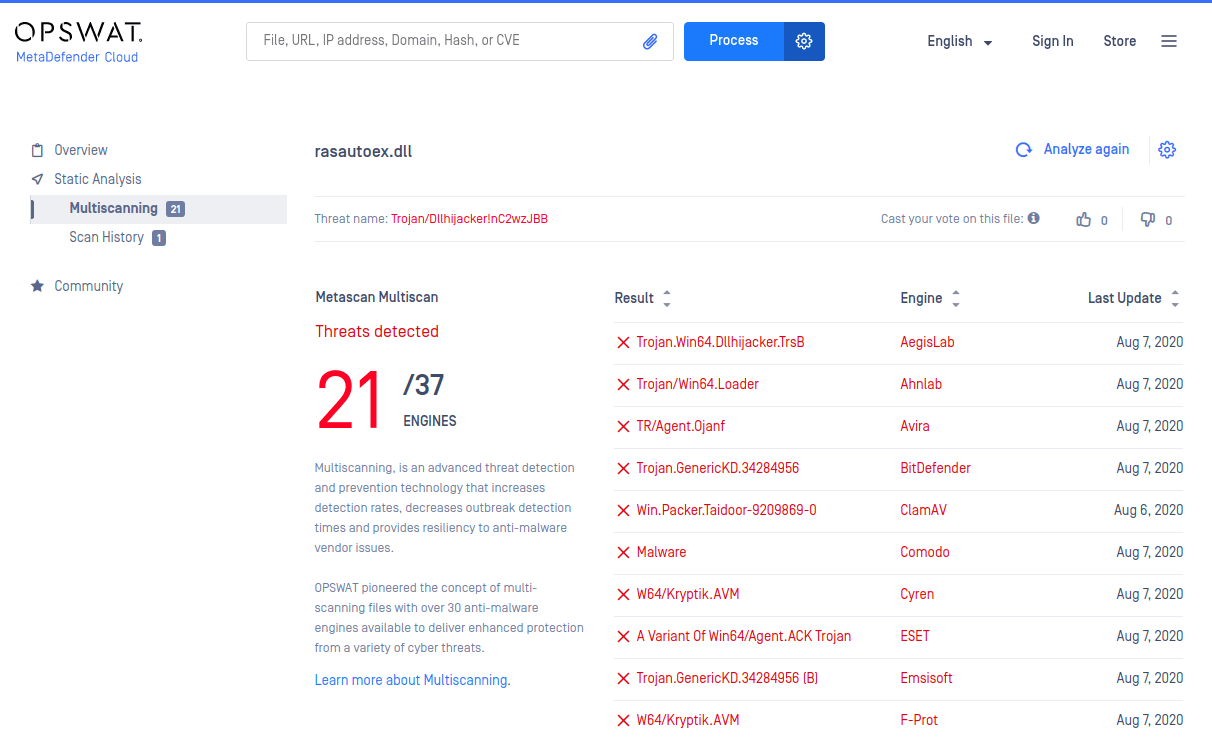

Luați următoarele mostre din fiecare fișier folosit pentru a infecta un sistem informatic cu Taidoor - și vedeți rata de detecție prin scanare multiplă când fiecare este analizat de MetaDefender Cloud:

1. ml.dll - încărcător pe 32 de biți: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - încărcător pe 64 de biți: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06d56d56dc97ff1618607d462f366139df70c88310bbf77b9f9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e5292424b3a8bcdae7a8faaa686

Mostrele de malware furnizate de CISA în Raportul de analiză a malware-ului Taidoor.

MetaDefender Cloud Multiscan detectează malware în toate cele patru mostre utilizate în atacurile Taidoor, mai multe motoare marcând de fiecare dată mostrele ca fiind rău intenționate.

Aceste detecții oferă un exemplu din viața reală a ceea ce s-ar întâmpla dacă un utilizator ar încerca să descarce Taidoor RAT de la un atac de spear-phishing: fișierele ar fi detectate și marcate de MetaDefender și blocate de pe dispozitivul gazdă, împiedicând astfel infectarea.

Linia de apărare 2: Administrare la cerere

A doua linie de apărare este reprezentată de software-ul de gestionare a accesului privilegiat (PAM). PAM se referă la practica de restricționare, control și monitorizare a accesului de nivel superior la sistemele informatice, utilizând principiul privilegiului minim (POLP): permiterea doar a accesului minim necesar pentru desfășurarea activităților și a accesului just-in-time (JIT): permiterea accesului ridicat doar atunci când este absolut necesar.

Partenerii noștri, Admin By Request, oferă o astfel de soluție PAM, livrată într-un pachet ușor de implementat, utilizat, gestionat și întreținut. În esență, Admin By Request revocă rapid și curat drepturile de administrator.

În cadrul portalului de utilizatori, pot fi create grupuri și pot fi personalizate setările pentru a acoperi toate nivelurile de utilizatori, în funcție de nevoile lor de acces.

Pagina Solicitări afișează toate solicitările pe care utilizatorii le-au făcut pentru a rula aplicații cu privilegii de administrator sau pentru a avea o sesiune temporizată în care au acces ridicat la computerul lor - cu opțiunea de a aproba sau de a refuza aceste solicitări în portalul de utilizator bazat pe web sau în aplicația mobile .

Registrul de audit înregistrează activitatea care are loc atunci când utilizatorii execută o aplicație ca administrator sau au o sesiune de administrator, permițând monitorizarea tuturor acceselor ridicate.

În Inventar, sunt colectate și afișate toate datele necesare pentru dispozitivul fiecărui utilizator, împreună cu aplicațiile ridicate și sesiunile de administrator utilizate de acel utilizator.

Toate aceste caracteristici permit, în cele din urmă, ca Admin By Request să protejeze punctul final, împiedicând utilizatorii să aibă acces și să poată face modificări la părțile critice ale mașinilor lor.

Admin By Request vs. Taidoor RAT

Deci, cum se compară soluția PAM a lui Admin By Request cu RAT-ul Taidoor?

Având în vedere modul în care virusul trebuie să funcționeze pentru a infecta un sistem, răspunsul este: foarte bine.

Din analiza malware-ului, știm că fișierele de încărcare (ml.dll și rasautoex.dll) încep procesul de infectare prin pornirea ca servicii Windows pe platformele lor respective.

- Admin By Request întrerupe acest prim pas atunci când revocă drepturile de administrator local: Datorită faptului că utilizatorii obișnuiți nu pot porni, opri sau reporni serviciile Windows, este imposibil ca fișierele de încărcare Taidoor să înceapă să funcționeze ca servicii pe orice dispozitiv pe care este instalat Admin By Request, fără ca utilizatorul să obțină mai întâi acces de administrator.

Un alt pas timpuriu în procesul de infectare a lui Taidoor este reprezentat de fișierele de încărcare care citesc fișierul RAT (svchost.dll) în memoria calculatorului.

Din nou, Admin By Request previne acest lucru prin restricționarea accesului la nivel înalt:

- Conturile de utilizator care nu au privilegii administrative nu pot accesa memoria de pe dispozitivul gazdă fără a obține mai întâi acces ridicat, ceea ce înseamnă că fișierele de încărcare Taidoor nu pot citi/scrie în memoria unui punct final care are instalat Admin By Request.

Dacă un utilizator ar încerca să descarce și să ruleze un cod malițios dintr-un e-mail de spear-phishing pe un dispozitiv pe care este instalat Admin By Request, malware-ul pur și simplu nu ar avea accesul necesar pentru a începe infectarea.

O alianță: MetaDefender Cloud și Admin By Request

Un antivirus cuprinzător sau o soluție PAM pe cont propriu sunt amândouă opțiuni de securitate viabile pentru un sistem IT mai sigur - dar o soluție unică care le combină pe cele două oferă sistemul de apărare stratificat necesar împotriva atacurilor avansate, sponsorizate de stat.

Software-ul PAM al Admin By Request integreazăAPI MetaDefender Cloud pentru a forma această apărare stratificată.

Pe lângă revocarea drepturilor de administrare locală ale utilizatorilor, orice fișiere care sunt rulate cu privilegii de administrator sunt scanate în timp real de cele peste 30 de motoare anti-malware ale MetaDefender Cloud.

Protecția are două aspecte: Admin By Request împiedică programele malware să obțină drepturile de administrator local atât de necesare, în timp ce MetaDefender blochează utilizatorul să ruleze fișierul ca administrator dacă detectează programe malware - Taidoor și alte programe malware similare sunt împiedicate cu succes să facă pagube.

Rezumat

Programele malware sponsorizate de stat, de tip backdoor, precum Taidoor RAT, trebuie luate foarte în serios, e-mailurile de tip spear-phishing, care au ca țintă precisă, păcălind adesea atât utilizatorii obișnuiți, cât și experții.

Detectarea și prevenirea unor astfel de atacuri în cazul în care sunteți vizat este posibilă - dar numai cu un sistem de apărare cuprinzător care să asigure acoperirea tuturor lacunelor și punctelor finale: de peste 30 de ori.

Acoperiți toate bazele cu abordarea stratificată oferită de OPSWAT MetaDefender Cloud și soluția PAM a Admin By Request.

Pentru mai multe știri despre analiza malware, abonați-vă la newsletter-ul nostru de mai jos.